目录导航

argfuscator 简介

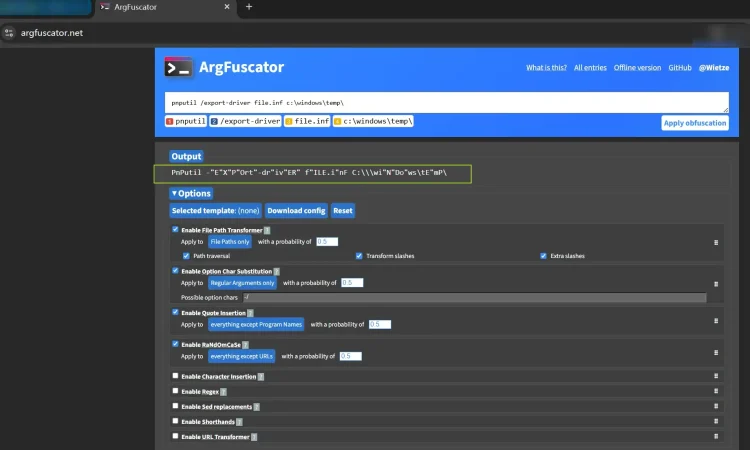

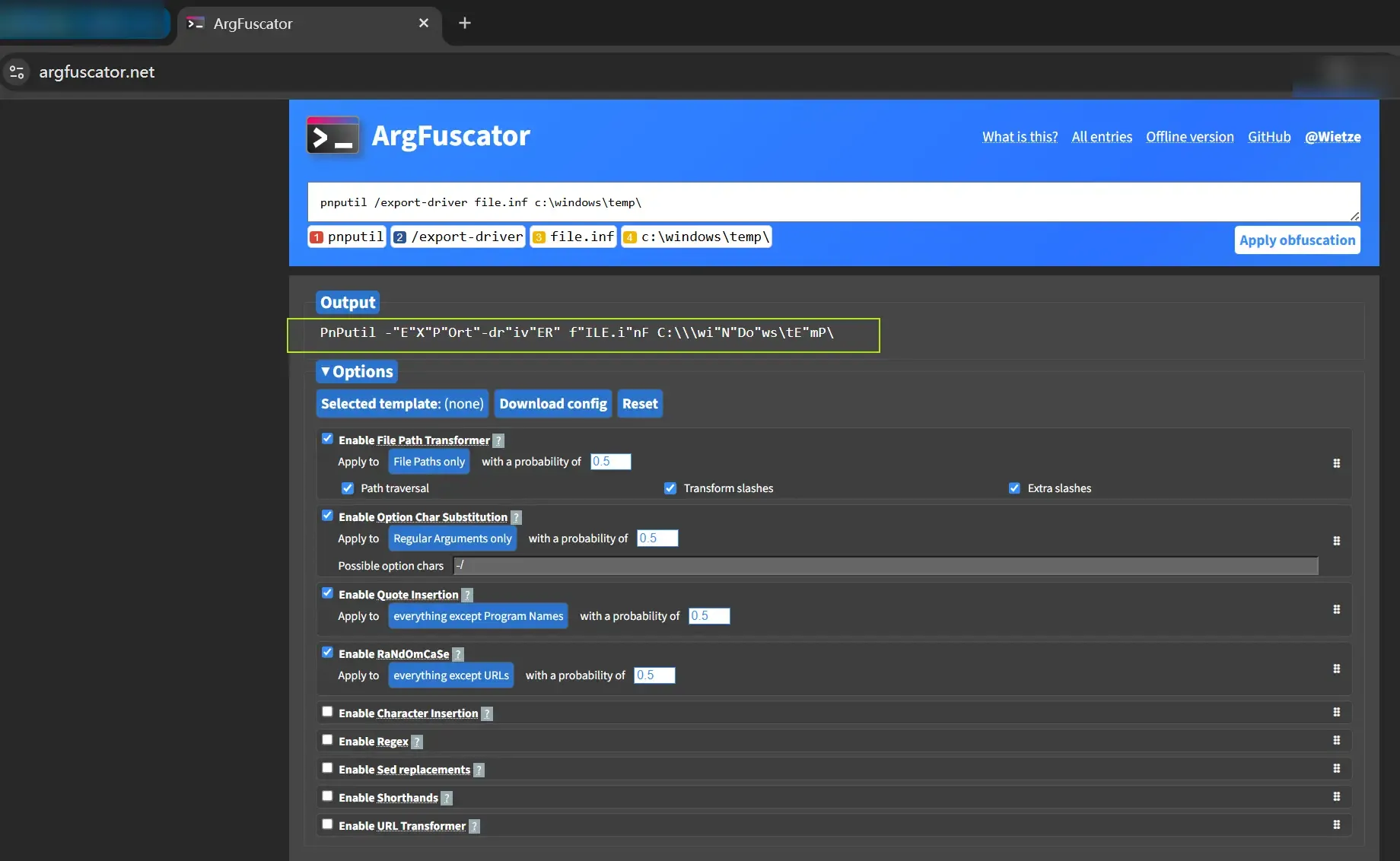

ArgFuscator 是一个开源的独立 Web 应用程序,可帮助为常见的系统原生可执行文件生成混淆的命令行。

概括

命令行混淆 ( T1027.010 ) 是通过操纵进程的命令行来伪装命令的真实意图。在Windows、Linux 和 MacOS 中,许多应用程序以意想不到的方式解析传递的命令行参数,导致插入、删除和/或替换某些字符不会改变程序的执行流程。成功的命令行混淆可能会挫败 AV 和 EDR 软件等防御措施,在某些情况下甚至完全绕过检测。

尽管先前的研究已经强调了命令行混淆的风险,主要是通过易受攻击的(系统原生)应用程序的轶事示例,但围绕这种技术的知识仍处于真空状态。该项目旨在通过提供集中资源来克服这一问题,该资源记录和演示各种命令行混淆技术,并记录每种流行应用程序的易受攻击性。

目标

该项目的主要目标是记录已知的针对网络攻击中常用应用程序的命令行混淆技术,并利用这些知识让用户生成混淆的命令行。对于网络安全防御者来说,这提供了一个强大的工具来测试自己的防御系统。由于检测或以其他方式适应命令行混淆并不困难,因此访问此资源可以有效地在现实世界中验证环境中的防御机制。

在线地址

混淆示例

正常命令

bitsadmin /addfile downloadjob https://www.example.org/file.ext c:\windows\temp\output.ext混淆后

BiTSaDmin /"ADd"FILE dow"n"loa"d"job h"ttps://"w"ww.e"x"am"pl"e.o"rg"/"fi"l"e.ex"t" c:\COmpiLe\..\coMPile\..\compilE\..\dEbUg\..\deBUg\..\windOWs\temP\winsxS\..\oUtPuT.Ext本地搭建

要本地运行 ArgFuscator,请按照以下步骤操作:

先决条件:

克隆此存储库;

安装 TypeScript (例如apt install tsc);并且,

安装Jekyll。

从该存储库的主文件夹运行以下命令

tsc -w --project src/ --outfile gui/assets/js/main.js从gui/文件夹中运行:

jekyll serve项目地址

https://github.com/wietze/ArgFuscator.net

转载请注明出处及链接