目录导航

Awvs14更新日期

Awvs14.3.210615184更新日期为2021年6月17日

Awvs14更新日志

Awvs14.3.210615184更新日志:

新的功能

- 用于 PHP、JAVA、Node.js 和 .NET Web 应用程序的新 SCA(软件组合分析)。

当使用 AcuSensor 时,Acunetix 将报告 Web 应用程序使用的易受攻击的库.

新的漏洞检查

- 通过 MITREid Connect 中的 logo_uri 对 SSRF 进行新检查 ( CVE-2021-26715 )

- 对 Oracle E-Business Suite 信息披露的新检查

- 对 Web 应用安装程序的未授权访问的新检查

- SAML 消费者服务 XML 实体注入 (XXE) 的新检查

- Grav CMS Unauthenticated RCE 的新检查( CVE-2021-21425 )

- 新检查 Outsystems Upload Widget 任意文件上传 ( RPD-4310 )

- 对Django 调试工具栏的新检查

- 启用 Joomla 调试控制台的新检查

- 启用 Joomla J!Dump 扩展的新检查

- 请求走私的新检查

- 对不受限制地访问 Caddy API 接口的新检查

- 金字塔框架弱密钥的新检查

- Apache Tapestry Unauthenticated RCE 的新检查(CVE-2019-0195和CVE-2021-27850)

- 对不受限制地访问 Spring Eureka 仪表板的新检查

- 对 Yahei PHP Probe 无限制访问的新检查

- 对 Envoy Dashboard 无限制访问的新检查

- 对不受限制地访问 Traefik2 仪表板的新检查

- Dragonfly 任意文件读/写的新检查( CVE-2021-33564 )

- 针对Oracle E-Business Suite 帧注入( CVE-2017-3528 ) 的新检查

- Gitlab CI Lint SSRF 的新检查

- Gitlab 开放用户注册的新检查

- 通过 GraphQL 对 Gitlab 用户披露进行新检查

更新

- 更新的 .NET AcuSensor

- .NET AcuSensor 现在可以从 CLI 部署

- 当导入的 URL 超出范围时,用户会收到通知

- 扫描事件不再显示在 json 中

- 目标页面中连续扫描的新列

- 目标页面中的新过滤器可轻松识别启用调试的目标

- 漏洞页面显示漏洞是否被网络或网络扫描检测到

- 在 UI 中合并添加目标和添加目标选项

- 可以为问题跟踪器配置自定义字段、标签和标签

- 平台管理员现在可以解锁锁定的帐户

- CSV 导出中的新列仅以文本形式显示详细信息

- 更新了可以在目标设置中更新 AcuSensor 令牌的方式

- PCI DSS 合规性报告更新至 PCI DSS 3.2.1

- 更新合规报告以使用综合报告模板

- 从 CLI 启动 LSR 时可以使用浏览器开发工具

- 更新的 XFO 检查

- 多个用户界面更新

- 改进了对带外 RCE 和参数注入漏洞的误报检测

- 对 Postman 导入实现的多次更新

- 更新了 JavaScript 库审计以支持合并的 JavaScript 文件

修复

- 已为 AcuSensor 桥启用 HSTS

- 未使用 AcuMonitor (OOB) 漏洞更新扫描结果的最新警报部分)

- Fragments 在站点结构中不可点击

- 有时会多次报告 HSTS 最佳实践

- 修复了 HSTS 假阴性

- 修复 Django 3 弱秘密检测问题

- 修复了更改 Github issue Tracker Project 时导致 GitHub 标签不更新的问题

- 修复了 Node.js AcuSensor 中的编码问题

- 修复了导致 Target 知识库损坏的问题

- 修复了处理原型 JavaScript 库时的 DeepScan 超时

- 修复了导致过时的 JavaScript 库检查不报告外部库的问题

- 修复了 Oauth 密码凭据授予中的问题

以前版本的更新日志

适用于 Windows、Linux 和 macOS 的版本 14 build 14.2.210505179 – 2021 年 5 月 6 日

修复

- 修复了按问题 ID 对漏洞进行排序时的验证错误

- 修复了导致 Node.js 传感器无法在 Node v6 上启动的问题

- 修复了导致某些操作在扫描统计信息中多次列出的问题

Awvs14官网更新日志:

https://www.acunetix.com/support/build-history/

Awvs14_14.3.210615184破解版下载地址

①迅雷网盘:https://pan.xunlei.com 提取码: i3xm

②云中转: awvs_14.3.210615184_www.ddosi.org.rar

解压密码: www.ddosi.org

Awvs14.3.210615184文件校验码

SHA256:

Acunetix Premium v14.3.210615184.exe

1601c1f3152bb8dbe79c4bb32e66a1336126dc59a63db0441ff339b35894787d

Acunetix Premium Activation Tool.exe

e279cd8f02606e45d7cdcd2762cb6ea885ed7e62b46bda89cad56d680e774d29

Awvs14.3.210615184正确打开方式[破解方法]

①卸载旧版awvs

②重启电脑

③安装Acunetix Premium v14.3.210615184.exe #安装在默认位置,否则可能激活失败.

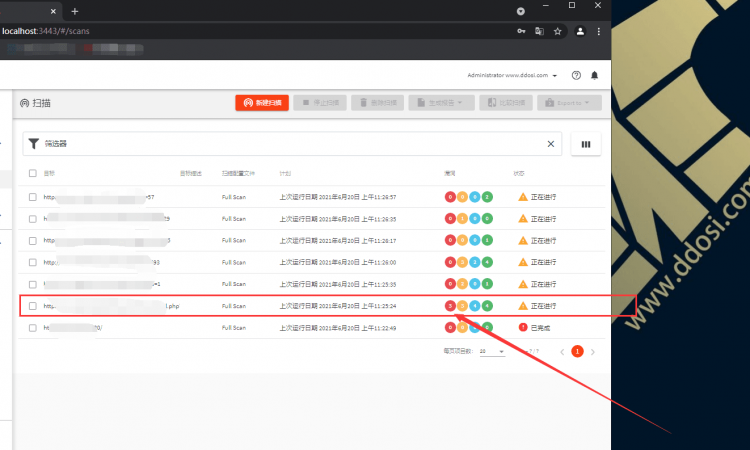

④运行Acunetix Premium Activation Tool.exeAwvs14破解版漏洞扫描测试

台湾某网站扫出来的目录遍历漏洞

显然并没有什么鸟用,此处仅作为测试扫描器正常与否的一个牺牲品.

经测试可正常扫描.

某小学官网的sql注入,顺带测试一下扫描结果是否为假阳性[是否可靠].

sqlmap一顿操作猛如虎

看起来有点戏…….

注意事项

添加的域名为http://example.com/ 将会扫描这个网站下的所有目录 http://example.com/

添加的扫描网址为http://example.com/dir/ 只会扫描这个目录下的漏洞 http://example.com/dir/

该工具仅可用于研究使用,切勿用于非法犯罪活动,

未经双方同意使用此工具攻击目标是非法的.

工具安全性自测,For your safety请放虚拟机运行

关于Awvs扫描器的旧版本/技巧请参考往期文章

http://www.ddosi.org/?s=awvs

转载请注明出处及链接

解压密码不对…

2021年8月前的所有解压密码为www.ddosi.com

2021年8月后的所有密码为www.ddosi.org