Gitlab默认账号密码5iveL!fe,如果您找到 GitLab 实例,请尝试使用这些凭据:-以 root/admin 身份登录,密码为5iveL!fe,可以使用shodan进行gitlab搜索,开发登录凭据是root和5iveL!fe

Read more

暗网|黑客|极客|渗透测试|专注信息安全|数据泄露|隐私保护

Gitlab默认账号密码5iveL!fe,如果您找到 GitLab 实例,请尝试使用这些凭据:-以 root/admin 身份登录,密码为5iveL!fe,可以使用shodan进行gitlab搜索,开发登录凭据是root和5iveL!fe

Read more

在Linux中寻找持久性控制第2部分:帐户创建和操作,创建账户:本地账户,有效账户:本地账户,帐户操作:SSH 授权密钥,攻击者可以创建一个本地帐户来维护对受害者系统的访问,而无需任何其他工具。与其配置后门 web shell,不如创建一个用户!

Read more

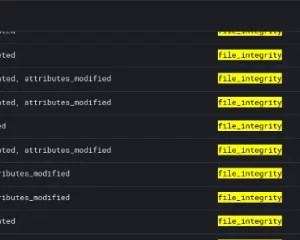

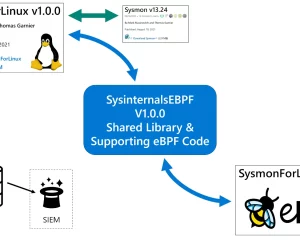

Linux持久性访问Auditd Sysmon Osquery和Webshell,通过给出这些持久性技术的具体实现,我希望让防御者更好地了解他们究竟试图检测什么,以及一些他们如何测试自己的警报的清晰示例,linux持久化控制检测方法

Read more

Cero 从任意主机的SSL证书中抓取域名,Cero将连接到远程主机,并从TLS握手期间提供的证书中读取域名,不仅限于HTTPS,通过TLS工作的任何协议例如SMTPS中抓取证书.Cero允许灵活指定目标,包括域名、IP地址和CIDR范围,并完全支持IPv6

Read more

2021年信息安全挑战赛完整报道: 3万美元的大逃杀,共计两周时间,奖金为3万美元现金,战略信息通信技术中心 (CSIT) 举办了信息安全挑战赛 (TISC),这是一项由 10 个级别组成的个人竞赛,旨在测试参与者的网络安全和编程技能

Read more