溯源反制操作手册|溯源反制思路整合总结|溯源技巧,反入侵得到攻击者机器权限 -> 入侵现场还原,摸清入侵思路 -> 并且须知入侵者的相关后门遗留,以便处理后门 -> 抓取入侵者的真实IP获得地理位置 -> 并按照攻击者的攻击路线加固相关漏洞安全

Read more

暗网|黑客|极客|渗透测试|专注信息安全|数据泄露|隐私保护

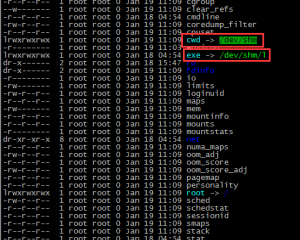

溯源反制操作手册|溯源反制思路整合总结|溯源技巧,反入侵得到攻击者机器权限 -> 入侵现场还原,摸清入侵思路 -> 并且须知入侵者的相关后门遗留,以便处理后门 -> 抓取入侵者的真实IP获得地理位置 -> 并按照攻击者的攻击路线加固相关漏洞安全

Read more

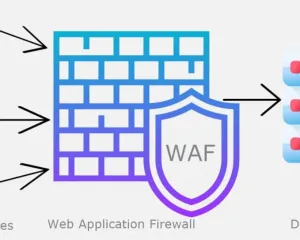

WAF/IDS绕过技术指南|绕过防火墙|绕过入侵检测设备,通过直接IP访问发起连接,通过 IPv6 而不是 IPv4 发送您的请求,修改http标头,参数名称中加入一些符号,CR/LF,空终止符和其他控制字符,HTTP 参数污染,修改get为gets,会话拼接

Read more

Redis常见漏洞利用方法总结|Redis未授权访问漏洞利用方式,redis绑定在0.0.0.0:6379,且没有进行添加防火墙规则避免其他非信任来源ip访问等相关安全策略,直接暴露在公网,没有设置密码认证,用Redis写入Webshell,利用Redis写入SSH公钥

Read more

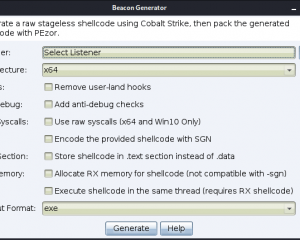

Beaconator一个使用Cobalt Strike和PEzor的信标生成器,Beaconator 是 Cobalt Strike 的攻击者脚本,用于生成原始无阶段shellcode 并使用PEzor打包生成 shellcode

Read more

各大漏洞库分享|零组|PwnWiki|Qingy|棱角社区|PeiQi|yougar0,零组漏洞库,PwnWiki漏洞库,Qingy漏洞库,棱角社区漏洞库,PeiQi漏洞库,yougar0漏洞库,0sec漏洞库,漏洞文库,web漏洞合集,安全漏洞库,CVE,CMS,中间件漏洞利用合集

Read more