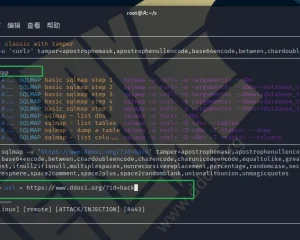

arsenal 快速启动黑客工具并自动加载渗透测试命令,在 arsenal 中,您可以搜索一个命令,选择一个命令,它会直接在您的终端中预填充,出现很多供你选择的命令,你只需要填写必要的参数即可,无需再输入很长的一串命令,系统会自动帮助你填充好

Read more

暗网|黑客|极客|渗透测试|专注信息安全|数据泄露|隐私保护

arsenal 快速启动黑客工具并自动加载渗透测试命令,在 arsenal 中,您可以搜索一个命令,选择一个命令,它会直接在您的终端中预填充,出现很多供你选择的命令,你只需要填写必要的参数即可,无需再输入很长的一串命令,系统会自动帮助你填充好

Read more

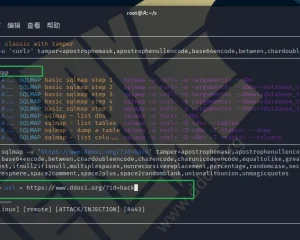

log4shell漏洞利用指南及Waf绕过技巧,漏洞利用方式,以下命令启动 rmiserver,ldap 服务器。它生成 jndi 链接。这些链接服务于 Java 类,用于执行在 C 参数中指定的命令。A 是您运行 ldap&rmi 的服务器 IP

Read more

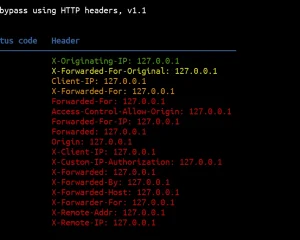

ipsourcebypass 使用HTTP标头绕过IP限制,此 Python 脚本可用于使用 HTTP 标头绕过 IP 源限制,17 个 HTTP 标头,支持多线程, 自动检测最成功的绕过,结果按其响应长度的唯一性排序。这意味着具有唯一响应长度的结果将在顶部

Read more

reconFTW自动化子域枚举|模糊测试|截图|端口漏洞扫描,ReconFTW 使用许多技术(被动、暴力、排列、证书透明度、源代码抓取、分析、DNS 记录…)进行子域名枚举,这可以帮助您获得最大和最有趣的子域,从而在竞争中处于领先地位。

Read more

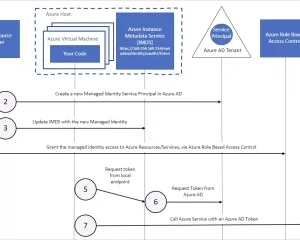

使用Azure虚拟主机的托管标识进行横向移动,托管身份是什么,人们为什么使用它们,以及我们是否可以滥用它们横向移动,枚举目标机器上的所有用户,此问题的根本原因是由于委派不当。不建议订阅或资源组级别委派权限,因为权限将向下继承到同一组或订阅中的所有资源

Read more