目录导航

Lookout Threat Lab 的安全研究人员发现了一种新的root恶意软件,该恶意软件分布在 Google Play 和著名的第三方商店,如亚马逊应用商店和三星 Galaxy 商店。

我们将恶意软件命名为“AbstractEmu”,因为它使用了代码抽象和反仿真检查,以避免在分析时运行。共发现 19 个相关应用程序,其中 7 个包含root功能,其中一个在 Play 上的下载量超过 10,000。为了保护 Android 用户,谷歌在我们通知他们恶意软件后立即删除了该应用程序。

这是一个重大发现,因为在过去五年中,具有 root 权限的广泛分布的恶意软件变得很少见。随着 Android 生态系统的成熟,影响大量设备的漏洞利用越来越少,从而使它们对威胁行为者的用处越来越小。

虽然很少见,但root恶意软件非常危险。通过使用root过程获得对 Android 操作系统的特权访问,威胁行为者可以默默地授予自己危险的权限或安装其他恶意软件——这些步骤通常需要用户交互。提升的权限还允许恶意软件访问其他应用程序的敏感数据,这在正常情况下是不可能的。

它有超过 10,000 次下载。

谁是威胁参与者,他们想要什么?

虽然我们不知道究竟是谁在 AbstractEmu 背后,但我们认为威胁参与者是一个资源丰富且有经济动机的团体。他们的代码库和规避技术——例如使用刻录机电子邮件、姓名、电话号码和假名——非常复杂。我们还发现了恶意软件和银行木马之间的相似之处,例如他们的应用程序的无针对性分发和他们寻求的权限。

从左到右:反广告浏览器、数据保护程序、Lite Launcher、我的手机、夜灯、所有密码、Phone Plus。

不分青红皂白的瞄准

关于 AbstractEmu 背后的威胁行为者的主要线索之一是基于应用程序的广泛、无针对性的分发。在我们发现的 19 个与恶意软件相关的应用程序中,大多数都伪装成实用应用程序,例如密码或资金管理器,以及文件管理器和应用程序启动器等系统工具。所有这些对用户来说似乎都是实用的。这包括“Lite Launcher”,它在从 Play 下架之前下载量超过 10,000 次。

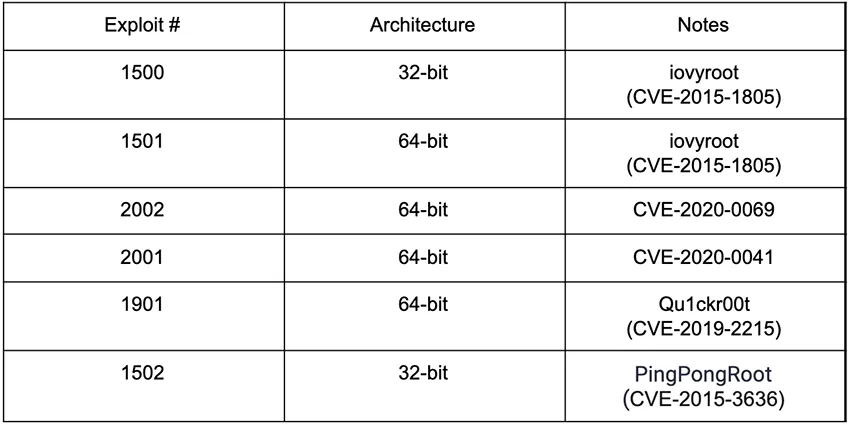

AbstractEmu 利用的漏洞类型也指向尽可能多的用户的目标,因为利用了 2019 年和 2020 年非常现代的漏洞。其中一个漏洞利用 CVE-2020-0041,这是一个以前从未被 Android 应用程序在野外利用的漏洞。另一项漏洞利用针对 CVE-2020-0069,这是在联发科芯片中发现的漏洞,数十家智能手机制造商使用的芯片已累计销售数百万台设备。作为对威胁参与者技术能力的暗示,他们还修改了 CVE-2019-2215 和 CVE-2020-0041 的公开可用漏洞利用代码,以增加对更多目标的支持。

AbstractEmu 威胁参与者分发这些应用程序的方式也是不分青红皂白的。除了 Google Play、Amazon Appstore 和 Samsung Galaxy Store,我们还在 Aptoide、APKPure 和其他鲜为人知的应用商店和市场上找到了它们。在促销方面,我们在社交媒体和 Android 相关论坛上发现了广告。虽然大多数是用英语编写的,但我们确实发现了一个用越南语宣传恶意软件的实例。尽管我们的遥测显示美国人民受到的影响最大,但共有 17 个国家/地区的人受到 AbstractEmu 的影响。

与银行木马相似

除了应用程序的无针对性分发之外,通过 root 访问授予的广泛权限与我们之前观察到的其他出于经济动机的威胁一致。这包括银行木马请求的常见权限,使他们能够接收通过 SMS 发送的任何双因素身份验证代码,或在后台运行并发起网络钓鱼攻击。还有一些权限允许与设备进行远程交互,例如捕获屏幕上的内容和访问辅助服务,这使威胁行为者能够与设备上的其他应用程序交互,包括金融应用程序。这两者都类似于 Anatsa 和 Vultur 恶意软件家族请求的权限。

除此之外,Mandrake 是另一个出于经济动机的威胁,它具有广泛的间谍软件功能,类似于在 AbstractEmu 中看到的那些。通过全面了解设备及其活动,攻击者可以针对特定目标定制攻击并增加成功的可能性。

多层恶意流

AbstractEmu 背后的威胁行为者不遗余力地确保他们逃避检测——从最初的感染到感染的第三阶段。每一种技术都不是独一无二的,但当作为活动的一部分部署时,它们表明威胁参与者的资源有多么充足。

AbstractEmu 没有用于高级 APT 式威胁的任何复杂的零点击远程攻击功能,它只需由用户打开应用程序即可激活。由于恶意软件伪装成功能性应用程序,大多数用户可能会在下载后不久与它们进行交互。

初始感染:反仿真和设备检查

除了木马应用程序的合法功能之外,还采取了一系列步骤来确保不会检测到 AbstractEmu,用户打开应用程序后就会立即激活这些步骤。第一步是检查受感染的设备是真实设备还是模拟设备。类似于在开源库EmulatorDetector 中看到的检查,恶意软件将查看设备的系统属性、已安装应用程序和文件系统的列表。

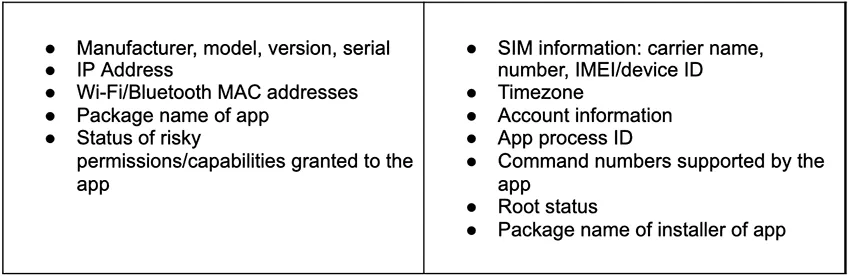

一旦设备通过初始分析,应用程序将开始通过 HTTP 与其命令和控制 (C2) 服务器通信,期望接收一系列 JSON 命令以执行。每个应用程序都包含它支持的硬编码命令。为了决定执行哪个命令,应用程序会向 C2 服务器发送大量数据,包括它支持的命令,以及设备数据,例如设备的制造商、型号、版本和序列号、电话号码和 IP地址。

AbstractEmu 的 C2 服务器检查的其他信息包括该应用程序是否具有 root 访问权限、用于安装恶意应用程序的应用程序以及请求的权限和功能是否已被授予。

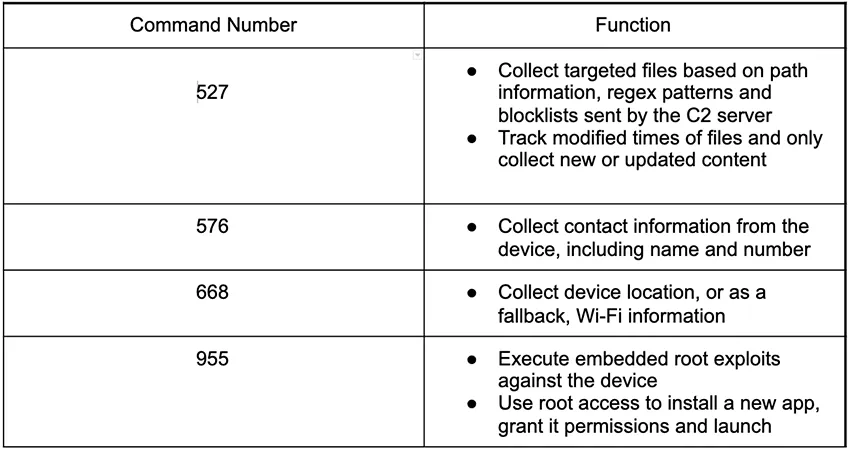

总的来说,我们发现这些应用程序中嵌入了四个受支持的命令,尽管并非所有应用程序都提供相同的功能。

root过程:恶意流的核心

AbstractEmu 感染流程的核心是获得对 Android 设备的 root 访问权限。通过root设备,恶意软件能够以需要用户交互和访问设备上其他应用程序数据的方式静默修改设备。

为确保该过程顺利进行,应用程序嵌入了在root过程中和之后使用的隐藏编码文件——包括针对不同漏洞的漏洞利用二进制文件。默认情况下,这些二进制文件按特定顺序执行,尽管 C2 服务器可以根据设备的配置方式更改该顺序。

C2 服务器可以根据设备的配置更改该顺序。

除了这些二进制文件之外,这些应用程序还包含三个编码的 shell 脚本和两个从 Magisk 复制的编码二进制文件,它们在root过程中和之后使用。Magisk 是一种允许 Android 用户在其设备上获取 root 访问权限的工具。

其中两个 shell 脚本用于执行漏洞利用二进制文件,获得 root 权限,然后使用提升的权限安装 Magisk 组件以进一步获得 root 权限。新安装的 Magisk 组件用于执行最终的 shell 脚本,该脚本首先将嵌入在二进制文件中的 APK 提取到设备。

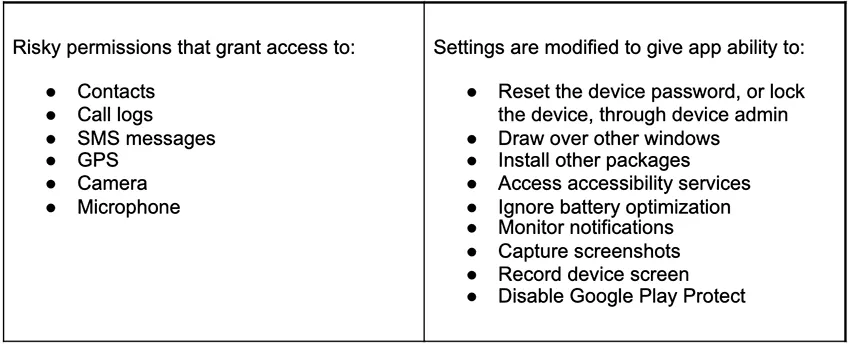

然后包管理器用于静默安装新应用程序并授予它许多侵入性权限,例如访问联系人、通话记录、SMS 消息、位置、摄像头和麦克风。此外,该应用程序将修改设置以授予自身风险能力或降低设备的安全性。凭借这些功能,该应用程序可用于进行网络钓鱼攻击,并为攻击者提供非法访问用户帐户所需的所有信息。

“设置存储”应用程序

静默安装的应用程序伪装成 Android 设备上的“设置存储”。如果用户尝试运行该应用程序,它将退出并打开合法的设置应用程序。该应用程序本身不包含任何恶意功能,这使得它更难被检测到。相反,它完全取决于其 C2 服务器在执行期间提供的文件。

在发现时,AbstractEmu 背后的威胁参与者已经禁用了从 C2 检索此额外负载所需的端点,这使我们无法了解攻击者的最终目标。

无论是否罕见,始终让您的操作系统保持最新状态

虽然我们无法发现 AbstractEmu 的目的,但我们获得了对现代、大规模分布式root恶意软件活动的宝贵见解,随着 Android 平台的成熟,这种活动已变得罕见。

root Android 或越狱 iOS 设备仍然是完全破坏移动设备的最具侵入性的方式。我们需要牢记——无论您是 IT 专业人士还是消费者——移动设备都是网络犯罪分子利用的完美工具,因为它们具有无数功能并保存着大量敏感数据。

为确保您或您的组织保持安全,我们建议您努力使您的操作系统保持最新。此外,我们建议仅从官方商店下载应用程序,因为从这些商店中删除的恶意软件可能仍可在其他地方使用。无论您使用哪个商店,在安装未知应用程序时始终要小心。

当然,您还应该拥有专用的移动安全软件来抵御所有移动威胁,包括网络钓鱼、操作系统和应用程序漏洞、恶意软件和网络威胁。

侵害指标(IOC)

AbstractEmu APKs

(在此处下载 CSV 文件)

| App 名称 | app包名称 | SHA-1 |

| All Passwords | com.mobilesoft.security.password | 311e4c2b1d4b90664c56d8caa0d32035dde68cc6 |

| All Passwords | com.mobilesoft.security.password | 8716359ca3b4b7ed707e94b280e6e1e4c106035a |

| All Passwords | com.mobilesoft.security.password | 0dddea2fc5d4d9e819d3f45b2673347a927e7cef |

| All Passwords | com.mobilesoft.security.password | 60b9655d98d9dd697184e9b7d4026ef9ebc0bf05 |

| All Passwords | com.mobilesoft.security.password | b3320a3b34fea23f7d402dc451667fb66214fb9f |

| Anti-ads Browser | com.zooitlab.antiadsbrowser | 7e4c93c228d63f175b8b7232ab826b97dfbbd6b5 |

| Anti-ads Browser | com.zooitlab.antiadsbrowser | 7e263ba23e997ce5f4420f1e7de87305dc5eca6d |

| Anti-ads Browser | com.zooitlab.antiadsbrowser | 84bef7fba1562df4aefcd552fd2b53b47c544427 |

| Anti-ads Browser | com.zooitlab.antiadsbrowser | 844e1de8d50cce29285d7a661141f8d93368702b |

| Anti-ads Browser | com.zooitlab.antiadsbrowser | 935c7ee3dd5a0927352fde3cb91a2f1bf69719e3 |

| Anti-ads Browser | com.zooitlab.antiadsbrowser | 9caee5c9078cbcdcc2f5dcceb3cc60f8f57b94db |

| Data Saver | com.smarttool.backup.smscontacts | 78820fdf4d81ecd2ac869be50211446257e17b66 |

| Lite Launcher | com.st.launcher.lite | 663f9102ce0e7b6d041efc9010a3afa70d8c1aaa |

| Lite Launcher | com.st.launcher.lite | 99b7edc2af4e1c8dae3ee6f505ee771218e638fc |

| Lite Launcher | com.st.launcher.lite | 96a207e41bdaac5fd5e74298a357f33fe343d93d |

| Lite Launcher | com.st.launcher.lite | c7d5b2cac0c9f65d40a7f8ed3f12b891fe21c5ed |

| Lite Launcher | com.st.launcher.lite | 0afa18ff39419db788d0d6290f490e66513cf139 |

| Lite Launcher | com.st.launcher.lite | d9eae350eb07f7f43e69f3c6c6dddc5d952e9de8 |

| Lite Launcher | com.st.launcher.lite | 2e074fa0c6de7092181c7b9284aa92c8c732d32a |

| Lite Launcher | com.st.launcher.lite | 72b127983d70f79e366a2a1bc0b2d95af9e58d3f |

| Lite Launcher | com.st.launcher.lite | 3e3eb8d0dfc57374e689fa7d24a0490be0aab3d1 |

| My Phone | com.dentonix.myphone | 43a910c44909583f0c0d690f3a24cba302e03432 |

| Night Light | com.nightlight.app | 8108bcda08173ff6ee82a7b1ea1cd781364493d8 |

| Night Light | com.nightlight.app | 50c98698c1af133a49eb7b2482246519913051ba |

| Night Light | com.nightlight.app | 44f705ac7f360671ba80232420dac81299c00394 |

| Night Light | com.nightlight.app | e8e0905f98782027800e6ead9c0c6130d8822dac |

| Phone Plus | com.phoneplusapp | 0ec2af45649b49a1bb807ae11d1db4b551a93d82 |

文件哈希 -Exploit

(在此处下载 CSV 文件)

| SHA-1 | Exploit |

| 97f1b024317e6055817fec18e6435838ddda70cb | iovyroot 32bit (CVE-2015-1805) |

| 1eb7195b150b04e8629a2798654f2f3bdfb93309 | iovyroot 32bit (CVE-2015-1805) |

| a7d7d1e9fc0eabb575f6fd704c1e183e3268c7f8 | iovyroot 32bit (CVE-2015-1805) |

| 1bb0336f37efcc78334dac5544d20839445c524b | iovyroot 64bit (CVE-2015-1805) |

| aa1aa6cfbe8d6ea5e63ea8c2ed8fdbe917bab5c7 | iovyroot 64bit (CVE-2015-1805) |

| 5eacf19bec89625fb6d2ceb1759a82bd36a06b1a | iovyroot 64bit (CVE-2015-1805) |

| 41bb8825197878154c885ac8360edecbd6f9962e | PingPongRoot (CVE-2015-3636) |

| 3f2fd895b16a82916c7632128d469db12f73b8a2 | PingPongRoot (CVE-2015-3636) |

| a5a844a6fa0e5fcedbe98220caedef8ffc5dab07 | PingPongRoot (CVE-2015-3636) |

| afd49c170fe2bfa9fb1c99cf63e5c15861472e13 | Qu1ckr00t (CVE-2019-2215) |

| f60c4fc3c6f07b4810aae0c7c6ad17bbea8cccad | Qu1ckr00t (CVE-2019-2215) |

| 4ee775e43c200c87da05086607e64576daa0ae1a | Qu1ckr00t (CVE-2019-2215) |

| fb96f4bfcc758baf270081effcb6640fb680f602 | CVE-2020-0041 |

| 9c3b3282ac4a19fa7ff51cdc03a18c3499f6ce67 | CVE-2020-0041 |

| 3dbd3d933968b7626f2f8979a48807c75d370521 | CVE-2020-0041 |

| 5e6b96ebc741ed41952c4c9e202d31951fe64240 | CVE-2020-0069 |

| c389e57890c9486ec532e0b295b4e0e52ac68677 | CVE-2020-0069 |

| fd965fb57da2ba6722e6ddce9c8be668bd14a903 | CVE-2020-0069 |

文件哈希 – root工具

(在此处下载 CSV 文件)

| SHA-1 | 名字 |

| e5685281501b5376fbaf7be5a9143e56c3069390 | magiskinit binary |

| 9d1c997b9e59c71d0f481f03f3f1cd23cc387e48 | magiskinit binary |

| bbaa0f0de247775db6fec005ce7b67ccff768c15 | magiskinit binary |

| c930202c28dcf8efca7dc8b9fd37af3c7c2e3f90 | magiskinit binary |

| fa3a330b19d6a8dd36df1f5136a7acf276aa3e8a | magiskinit binary |

| ca69bfd4619aa37b67fadffe05024dffda345795 | “run” shell script |

| 6ed71d247520745801e4c59158641f784ca4bf2d | “root” shell script |

| 4cd5b1fe064223a913977e09c71f645b57edc1ba | final post-root shell script |

网络 IOC

(在此处下载 CSV 文件)

| 域名 |

| jobs[.]illaewinstralinc[.]com |

| outline[.]abunddhighett[.]com |

| tags[.]illaryboucnc[.]com |

| cloud[.]nathompsstra[.]com |

| store[.]dianmpsoathom[.]com |

| fluency[.]ryboucoathom[.]com |

| csa[.]naaronegya[.]com |

| tips[.]ghetaldhighe[.]com |

| color[.]joarteauxelb[.]com |