目录导航

ActiveScan++介绍

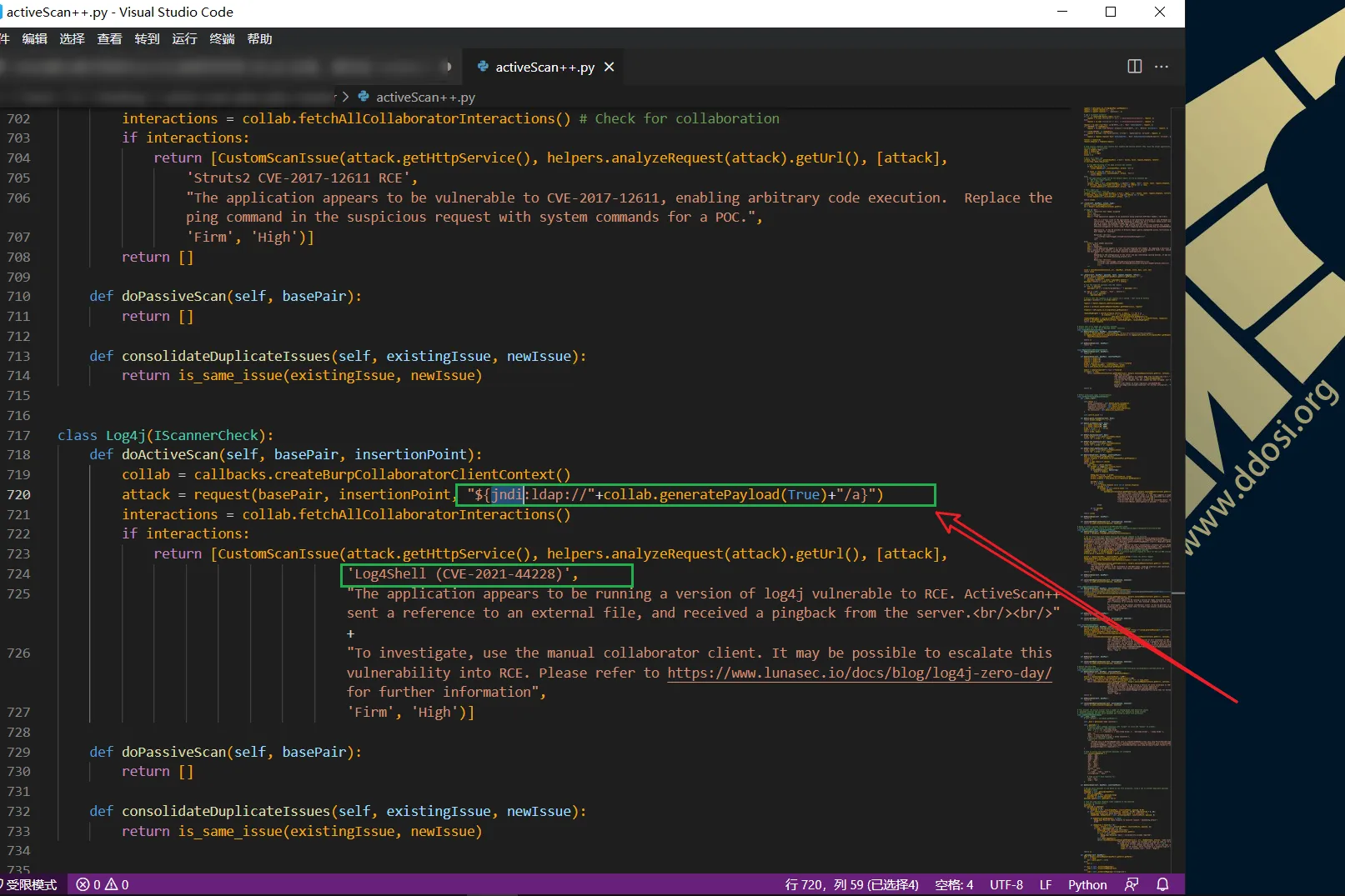

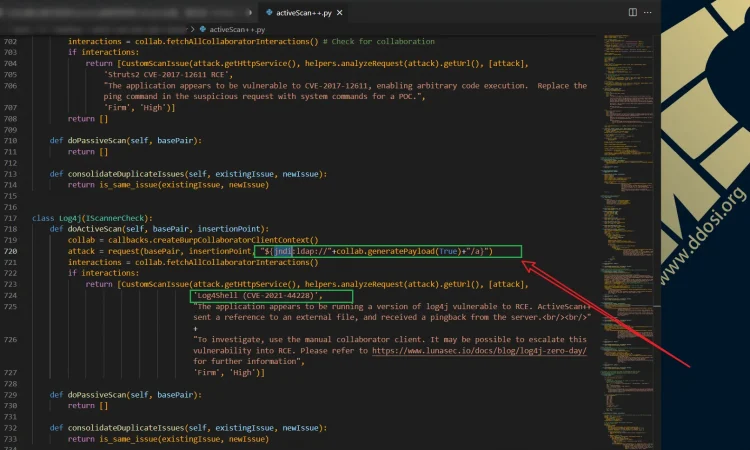

[一句话:可以扫描CVE-2021-44228(Apache Log4j任意代码执行漏洞)的burp插件]

ActiveScan++ 扩展了 Burp Suite 的主动和被动扫描功能。旨在增加最少的网络开销,它识别高级测试人员可能感兴趣的应用程序行为:

- 潜在的主机头攻击(密码重置中毒、缓存中毒、DNS 重新绑定)

- Edge Side包含

- XML 输入处理

- 可疑的输入转换(例如 7*7 => ’49’, \\ => ‘\’ )

- 仅在模糊测试期间发生的被动扫描器问题(安装“错误消息检查”扩展以获得最大效率)

它还添加了对以下问题的检查:

- 通过表达式语言、Ruby 的 open() 和 Perl 的 open() 进行盲代码注入

- CVE-2014-6271/CVE-2014-6278 ‘shellshock’ 和 CVE-2015-2080、CVE-2017-5638、CVE-2017-12629、CVE-2018-11776 等

安装要求:

Burp Suite Professional(1.6 版或更高版本)

Jython 2.5 或更高版本独立版:www.jython.org/download

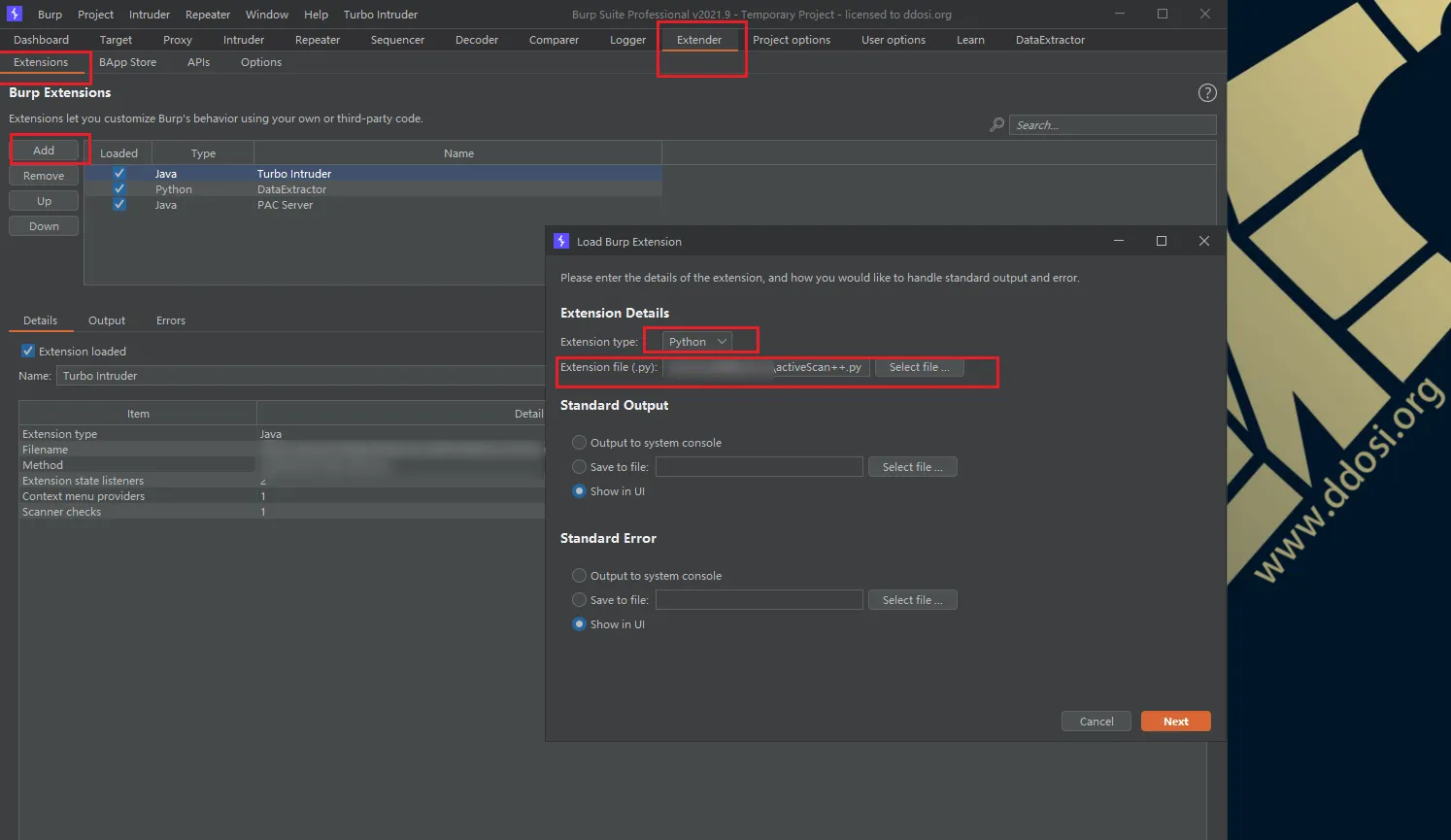

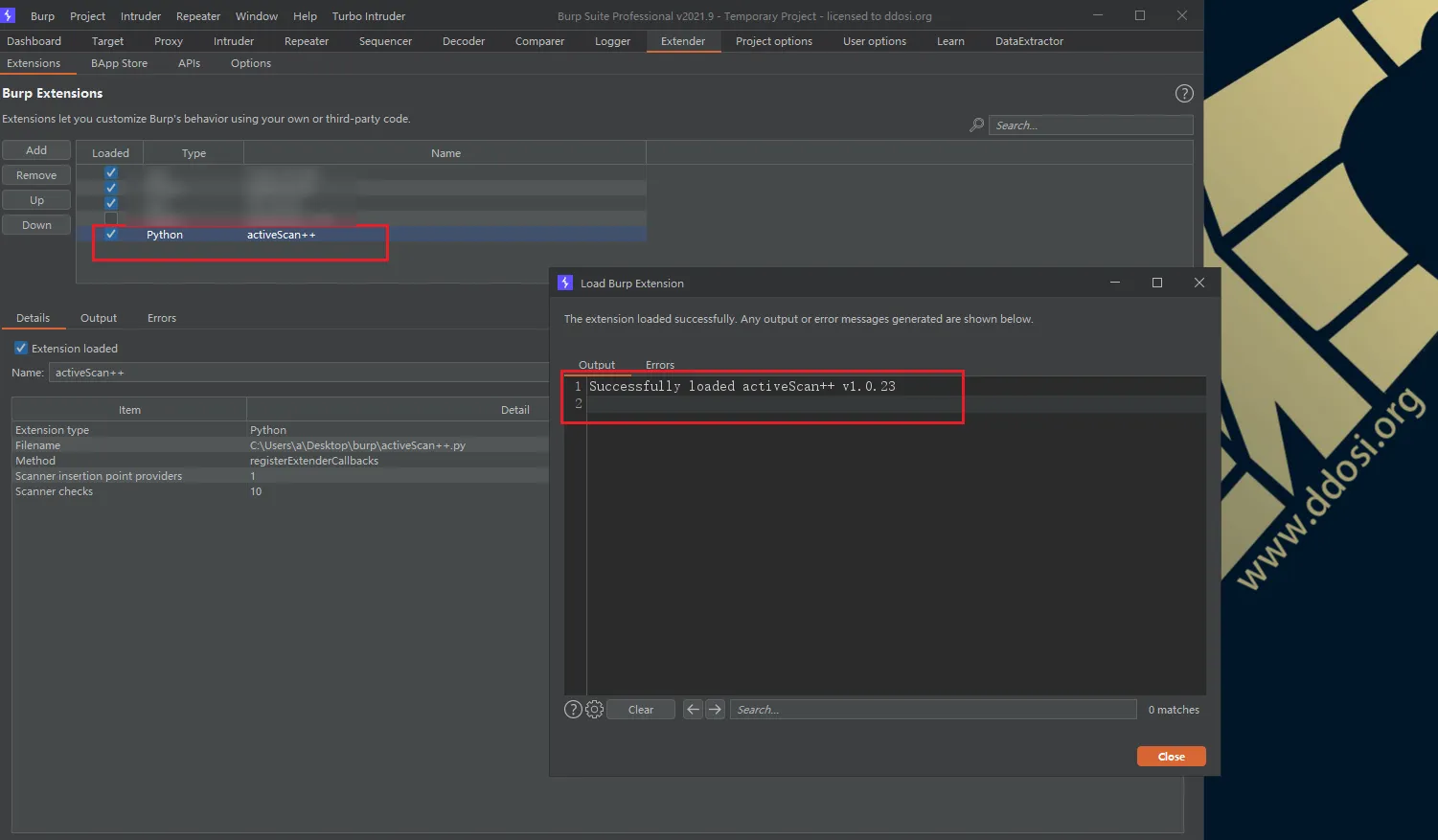

手动安装:

- ‘Extender’->’Options’

- 单击“Python 环境”下的“选择文件”

- 选择 jython-standalone-2.5.jar

- ‘Extender’->’Extensions’

- 点击“添加”

- 将“扩展类型”更改为 Python

- 选择 activeScan++.py

- 完毕!

使用注意事项:

要调用这些检查,只需运行正常的主动扫描。

主机头检查篡改主机头,这可能导致请求被路由到同一主机上的不同应用程序。

在共享主机环境中针对应用程序运行此扫描程序时要小心。

变更日志:

1.0.23 20211210

- Log4Shell (CVE-2021-44228)

1.0.22 20210325

- 检测有趣的 OAuth 端点。

- 有关更多详细信息,请参阅隐藏的 OAuth 攻击向量

1.0.21 20190322

- 检测 Rails 文件泄露 (CVE-2019-5418)

1.0.20 20180903

- 检测新的 Struts RCE (CVE-2018-11776)

1.0.19 20180815

- 使用@(7*7) 检测 Razor 模板注入

1.0.18 20180804

- 尝试将请求转换为 XXE 的 XML

- 检测 CVE-2017-12611、CVE-2017-9805

- 提高稳定性

1.0.17 20180411

- 检测有趣的文件:/.git/config 和 /server-status

- 这可以通过您自己的检查轻松扩展

1.0.16 20180404

- 检测edge边缘包含

1.0.15 20171026

- 使用 XXE 通过 Solr/Lucene 注入检测 RCE – CVE-2017-12629

1.0.14 20170309

- 检测最新的 Struts2 RCE – CVE-2017-5638 / S2-045

1.0.13 20160411

- 通过 Perl open() 调用检测 shell 命令注入

- 修复因创建无用插入点而降低效率的错误

- 遗憾的是删除了“NullPointerException”功能

- 修复导致被动扫描器问题出现在 HTTP 而不是 HTTPS 上的错误

- 减少基于时间延迟的检查误报

1.0.12 – 20151118

- 当识别出替代代码路径时触发新的被动扫描(与“错误消息检查”扩展完美结合)

1.0.11 – 20150327

- 通过可疑的输入转换(例如\x41->A)检测杂项代码注入

- 报告应用程序何时处理 XML 输入

- 设置连接:关闭传出速度请求

1.0.10 – 20150327

- 为 ruby open() 漏洞添加测试 –

请参阅http://sakurity.com/blog/2015/02/28/openuri.html - 各种小调整和修复

1.0.9 – 20150225

- 添加 CVE-2015-2080 的暂定测试

- 删除动态代码注入和 RPO 检查 – 这些现在在核心 Burp 中实现

- 当有人愚蠢地尝试使用 Jython 2.7 beta 时提供有用的错误消息

1.0.8 – 20141001

- 添加 CVE-2014-6278 的暂定测试

1.0.7 – 20140926

- 调整 CVE-2014-6271 的测试以获得更好的覆盖

1.0.6 – 20140925

- 添加针对 CVE-2014-6271 的测试

1.0.5 – 20140708

- 添加 Jython 2.5(稳定版)的兼容性

- 改进缓存中毒检测

- 添加cachebust参数,防止意外缓存中毒

- 杂项 bug修复

1.0.4 – 20140616

- 通过检查页面的 DOCTYPE 防止 RPO 误报

- 减少主机头中毒误报

1.0.3 – 20140523

- 保存/恢复状态时防止重复问题

- 重构:被动扫描器现在几乎是可扩展的

- 改进表达语言注入检测

- 改进 RPO 正则表达式

1.0.2 – 20140424

- 线程安全相关的错误修正

1.0.1 – 20140422

- 修正了一些小错误

1.0:

- 发布

ActiveScan++下载地址

①GitHub

github.com/PortSwigger/active-scan-plus-plus.zip

②云中转网盘:

yzzpan.com/#sharefile=X7MDiXFN_22446

解压密码:www.ddosi.org

项目地址

转载请注明出处及链接

为啥我用最新的jython2.7会报错呢

java.lang.Exception: Failed to load Python interpreter from Jython JAR file

at burp.hmi.(Unknown Source)

at burp.c_m.a(Unknown Source)

at burp.cjf.lambda$panelLoaded$0(Unknown Source)

at java.base/java.util.concurrent.Executors$RunnableAdapter.call(Executors.java:515)

at java.base/java.util.concurrent.FutureTask.run(FutureTask.java:264)

at java.base/java.util.concurrent.ThreadPoolExecutor.runWorker(ThreadPoolExecutor.java:1128)

at java.base/java.util.concurrent.ThreadPoolExecutor$Worker.run(ThreadPoolExecutor.java:628)

at java.base/java.lang.Thread.run(Thread.java:830)

把插件放在不含中文的目录下

求你了,页面花里胡哨的JS去掉一些吧。访问页面都快要卡死了。

可以去,但没必要

不卡啊

可能是你的电脑性能高一些