目录导航

概括

ThreatLabz 发现了一种新的大规模网络钓鱼活动,该活动使用adversary-in-the-middle (AiTM) 技术以及多种规避策略。微软最近在此处描述的另一个网络钓鱼活动中使用了类似的 AiTM 网络钓鱼技术。

2022 年 6 月,ThreatLabz 的研究人员观察到在大规模活动中使用高级网络钓鱼工具包的情况有所增加。通过从 Zscaler 云收集的情报,我们发现了几个新注册的域,这些域用于活跃的凭据窃取网络钓鱼活动。

该活动以多种方式从其他常见的网络钓鱼攻击中脱颖而出。它使用能够绕过多因素身份验证的中间对手 (AiTM) 攻击技术。在攻击的各个阶段使用了多种规避技术,旨在绕过传统的电子邮件安全和网络安全解决方案。

该活动专门针对使用 Microsoft 电子邮件服务的企业中的最终用户而设计。商业电子邮件泄露 (BEC) 仍然是对组织的一个永远存在的威胁,该活动进一步强调了防范此类攻击的必要性。

在本博客中,我们详细介绍了该活动所涉及的战术、技术和程序 (TTP)。

由于该活动在博客发布时处于活跃状态,因此博客末尾包含的妥协指标 (IOC) 列表不应被视为详尽列表。

关键点

- 微软电子邮件服务的企业用户是这次大规模网络钓鱼活动的主要目标。

- 所有这些网络钓鱼攻击都始于向受害者发送带有恶意链接的电子邮件。

- 该活动在博客发布时处于活跃状态,威胁行为者几乎每天都会注册新的网络钓鱼域名。

- 在某些情况下,高管的商业电子邮件被这种网络钓鱼攻击所破坏,后来作为同一活动的一部分被用来发送进一步的网络钓鱼电子邮件。

- 美国、英国、新西兰和澳大利亚等地理区域的金融科技、贷款、保险、能源和制造业等一些关键行业垂直领域成为目标。

- 在这些攻击中使用了能够绕过多因素身份验证 (MFA) 的自定义基于代理的网络钓鱼工具包。

- 攻击者利用各种伪装和浏览器指纹识别技术绕过自动 URL 分析系统。

- 许多 URL 重定向方法用于规避企业电子邮件 URL 分析解决方案。

- 合法的在线代码编辑服务(例如 CodeSandbox 和 Glitch)被滥用以延长恶意活动的保质期。

网络钓鱼活动概述

从 2022 年 6 月开始,ThreatLabz 观察到针对特定行业和地区的高级网络钓鱼攻击急剧增加。

我们确定了威胁参与者设置的几个新注册的域,以针对 Microsoft 邮件服务的用户。

根据我们的云数据遥测,大多数目标组织位于金融科技、贷款、金融、保险、会计、能源和联邦信用合作社行业。这不是针对垂直行业的详尽列表。

大多数目标组织位于美国、英国、新西兰和澳大利亚。

在分析了本次活动中使用的大量域名之后,我们确定了一些有趣的域名模式,我们将在下面重点介绍这些模式。

联邦信用合作社域欺骗

一些攻击者注册的域名是美国合法联邦信用合作社的仿冒版本。

| 攻击者注册的域名 | 合法的联邦信用合作社域名 |

| crossvalleyfcv[.]org | crossvalleyfcu[.]org |

| triboro-fcv[.]org | triboro-fcu[.]org |

| cityfederalcv[.]com | cityfederalcu[.]com |

| portconnfcuu[.]com | portconnfcu[.]com |

| oucfv[.]com | oufcu[.]com |

注意:根据我们使用联邦信用合作社主题对原始电子邮件的分析,我们观察到了一个有趣的模式。这些电子邮件来自各个联邦信用合作社组织的首席执行官的电子邮件地址。这表明威胁行为者可能已经使用这种网络钓鱼攻击破坏了这些组织的首席执行官的公司电子邮件,然后使用这些被破坏的企业电子邮件发送进一步的网络钓鱼电子邮件作为同一活动的一部分。

密码重置主题域欺骗

部分域名使用了与“密码重置”和“密码到期”提醒相关的关键字。这可能表明相应网络钓鱼电子邮件的主题也与密码重置提醒有关。

expiryrequest-mailaccess[.]com

expirerequest-passwordreminder[.]com

emailaccess-passwordnotice[.]com

emailaccess-expirynotification[.]com

重要的是要注意,此活动还涉及其他几个域,其中一些是完全随机的,而另一些则不符合任何特定模式。

分配机制

我们对用于分发网络钓鱼 URL 的电子邮件的可见性有限。在某些情况下,恶意链接直接在电子邮件正文中发送;在其他情况下,链接存在于电子邮件附加的 HTML 文件中。

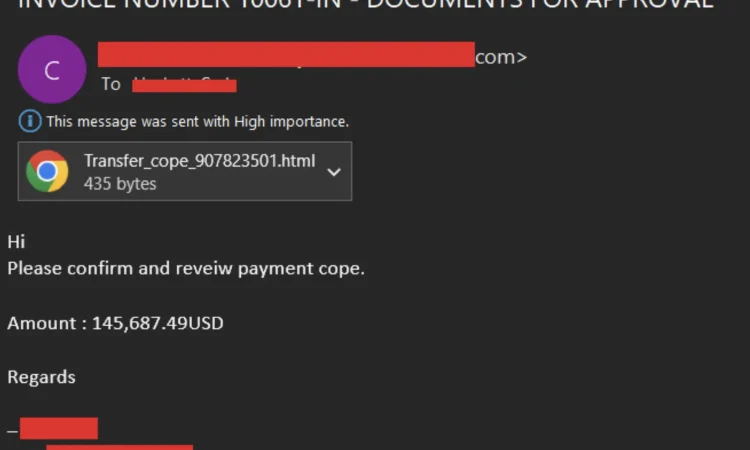

下面的图 1 显示了一封电子邮件,其中包含一个 HTML 附件,其中嵌入了恶意网络钓鱼 URL。

下面的图 2 显示了 HTML 附件的内容。当使用浏览器打开 HTML 页面时,它使用 window.location.replace() 将用户重定向到网络钓鱼页面。

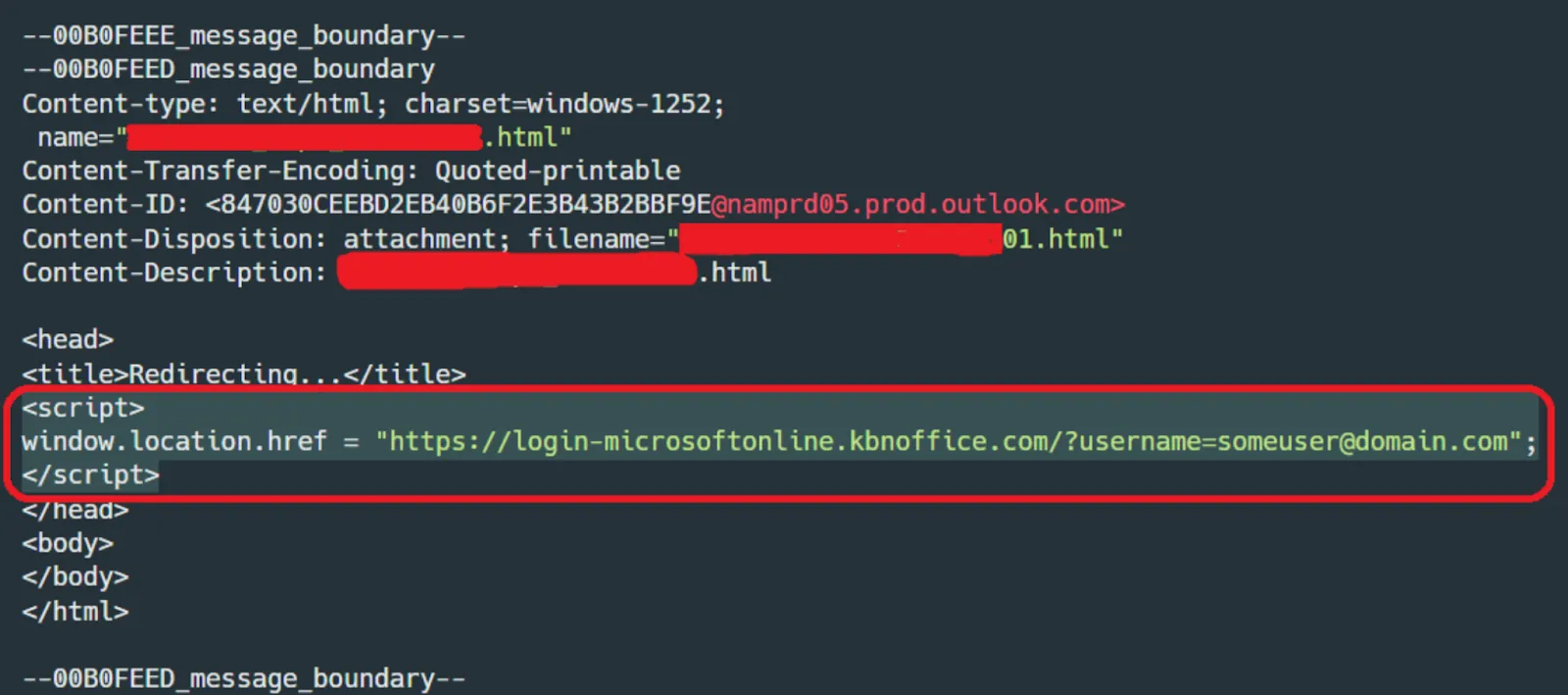

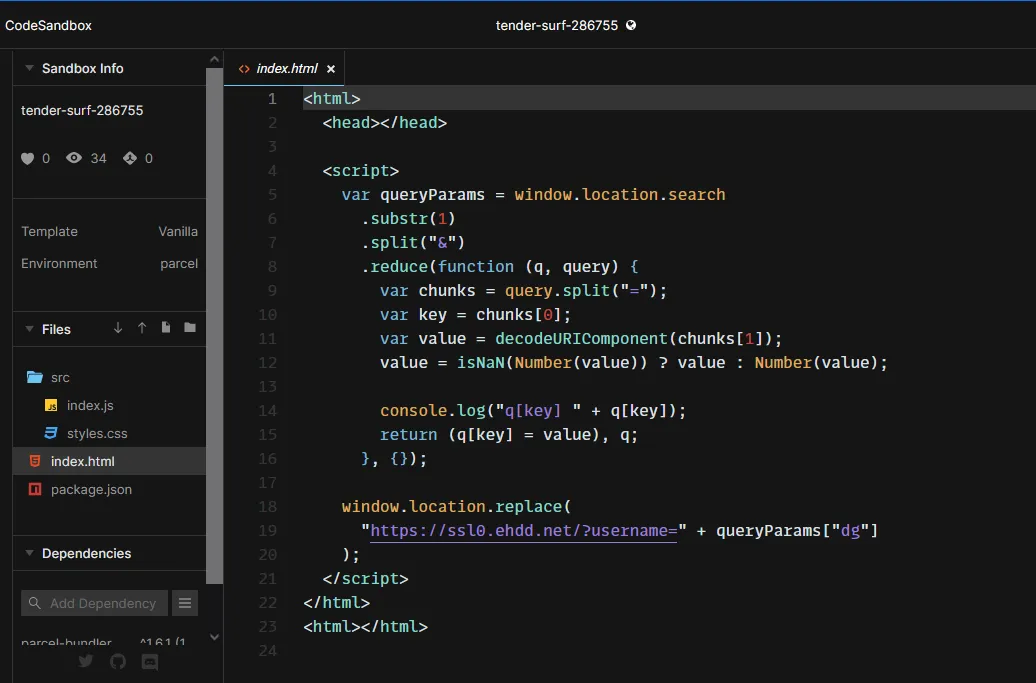

下面的图 3 显示了一个网络钓鱼电子邮件的示例,其中攻击者直接在电子邮件正文中发送了恶意链接。

我们在大量案例中观察到了各种 URL 重定向方法的使用。攻击者不会在电子邮件中发送实际的网络钓鱼 URL,而是发送使用各种重定向方法的链接来加载最终的网络钓鱼页面 URL。我们将在下一节中描述其中一些方法的细节。

滥用合法网络资源进行重定向

可以看到网络钓鱼站点使用多种方法进行传递、重定向和托管。

托管重定向代码的一种常见方法是利用 Web 代码编辑/托管服务:攻击者能够使用这些网站(供 Web 开发人员合法使用)快速创建新的代码页,将重定向代码粘贴到其中最新的网络钓鱼站点的 URL,然后继续将托管重定向代码的链接邮寄给大量受害者。

这些服务为攻击者提供了灵活性,因为重定向代码的内容可以随时更改。据观察,在活动进行中,攻击者会修改重定向页面的代码,并将已被标记为恶意的钓鱼网站的 URL 更新为新的未被检测到的 URL。

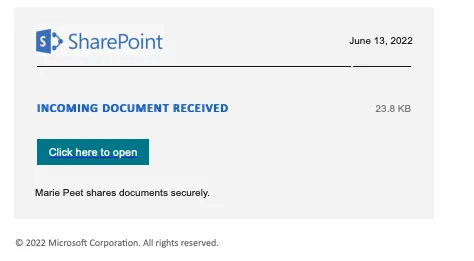

为此目的最常被滥用的服务是CodeSandbox。

下面的图 4 显示了托管在 CodeSandbox 上的最常见的重定向代码,被钓鱼网站使用。

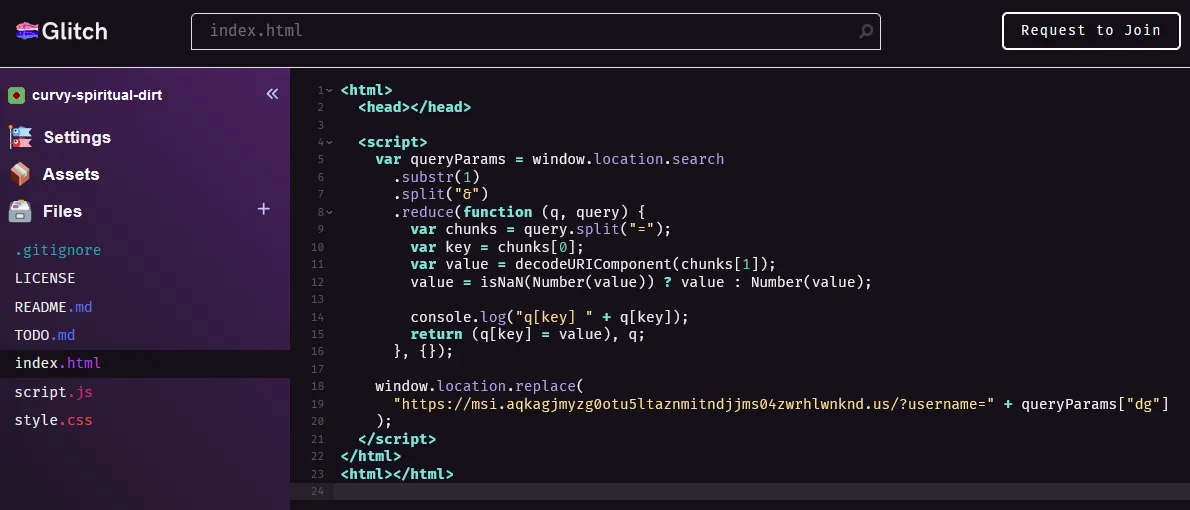

下面的图 5 显示了托管在类似滥用Glitch服务上的重定向代码示例。

观察到数十个(如果不是数百个)不同的 CodeSandbox 代码页将不同的重定向代码托管到网络钓鱼站点。

其中许多页面是由注册CodeSandbox 用户网络编写的,让我们可以看到用于注册的 Google 帐户的名称。

虽然我们能找到的大多数谷歌账户都是匿名的一次性账户,这些账户是溯源的死胡同,但对一些账户名称的互联网搜索将一些作者与更古老、更原始的网络钓鱼活动联系起来,并且还显示了从事加密货币的历史投资/回收诈骗。

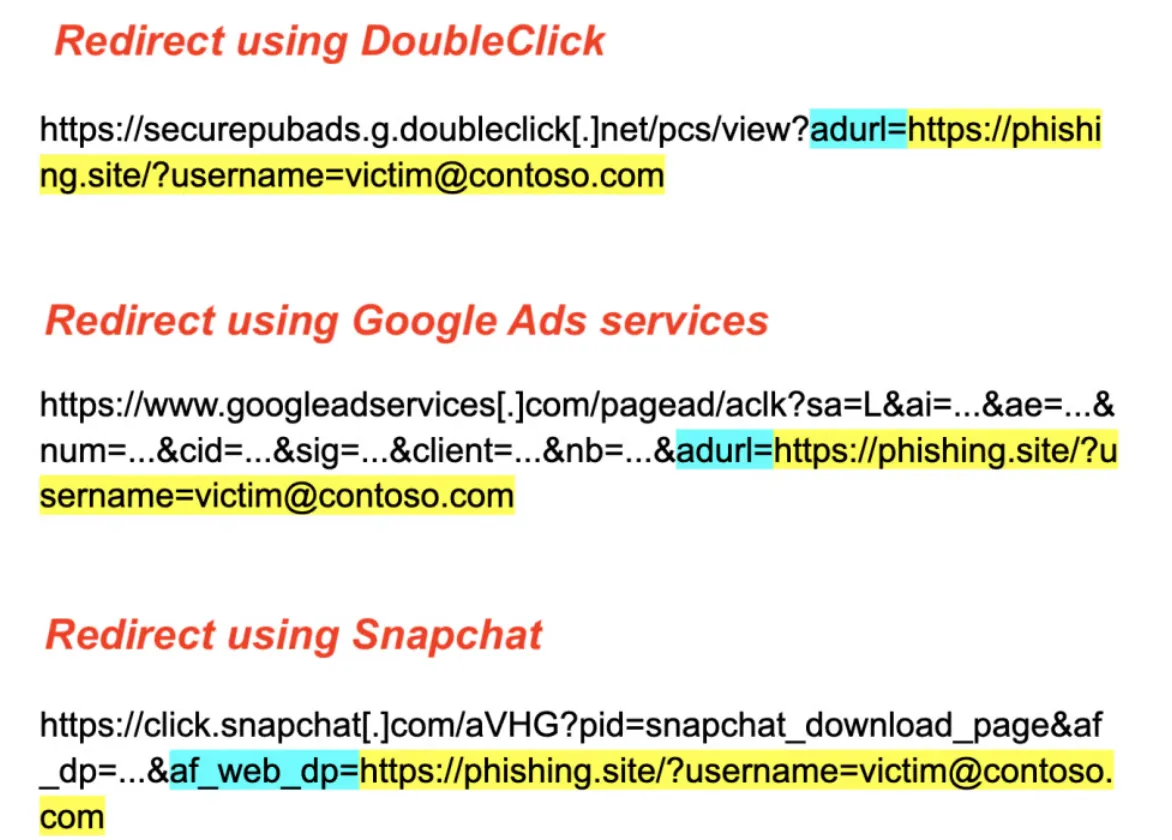

观察到的另一种 URL 重定向方法是滥用由 Google Ads 和 Snapchat 托管的Open Redirect页面。图 6 显示了更多细节。

浏览这些链接将立即将客户端重定向到 GET 参数中指定的 URL,该 URL 以蓝色突出显示。

这种方法使攻击者能够发送带有指向这些合法站点的链接作为入口点的电子邮件,而实际钓鱼站点的地址仅出现在 GET 参数中的某处,从而提高了逃避执行恶意 URL 扫描的可能性通过电子邮件客户。

基于指纹的规避

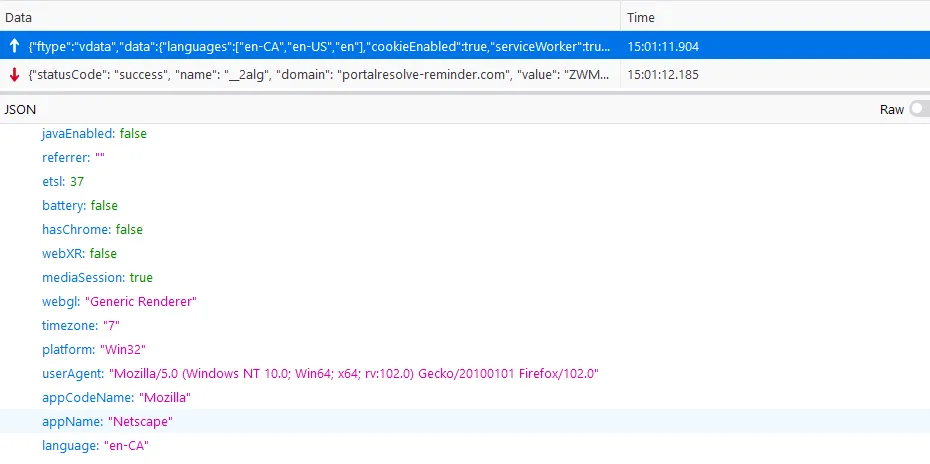

此活动在我们将在本文中介绍的所有网络钓鱼站点上使用客户端指纹识别过程。此过程在访问页面后立即发生。

初始页面客户端由 JavaScript 代码组成,从FingerprintJS 项目中提取,其目的是从客户端的浏览器收集信息,以帮助站点确定浏览器背后的人是否实际上不是毫无戒心的受害者,而是不受欢迎的调查分析师或自动化机器人。

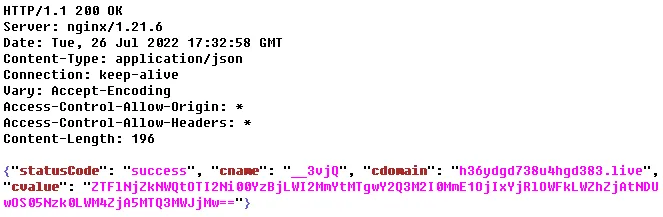

该脚本收集识别信息,例如客户端的操作系统、屏幕尺寸和时区,并通过 WebSocket 流量将其发现传回站点。博客末尾的附录中提到了从客户端计算机收集的完整信息列表。

收到这些信息后,该网站会做出判断,是应该继续吸引客户,还是应该通过重定向到 Google 主页来摆脱它。

由于该逻辑存在于服务器端,因此站点究竟如何决定这一点尚不清楚,但据观察,通过检查客户端图形驱动程序的名称来检测在虚拟机中运行的浏览器,正如WebGL API所公开的那样。

默认情况下,VirtualBox 和 VMware 以这种方式为人所知,并且需要一些掩蔽工作才能通过此检查,例如在 Firefox 上使用浏览器设置 `webgl.override-unmasked-renderer`。

如果站点没有找到怀疑客户端的理由,它会提供一个身份验证 cookie,客户端代码将在重新加载同一页面之前继续保存该 cookie,这一次接收站点的主要网络钓鱼页面。

基于代理的 AiTM 网络钓鱼攻击概述

传统的凭据网络钓鱼站点收集用户的凭据,并且从不使用实际邮件提供商的服务器完成身份验证过程。如果用户启用了多因素身份验证 (MFA),则它会阻止攻击者仅使用被盗凭据登录帐户。

为了绕过多重身份验证,攻击者可以使用 Adversary-in-the-middle (AiTM) 网络钓鱼攻击。我们在本文中描述的所有攻击都使用了 AiTM 网络钓鱼攻击方法。

AiTM 网络钓鱼攻击使用实际邮件提供商的服务器(在本例中为 Microsoft)完成身份验证过程,这与传统的凭据网络钓鱼工具包不同。他们通过充当中间人代理并在客户端(受害者)和服务器(邮件提供商)之间来回中继所有通信来实现这一点。

有三种主要的开源 AiTM 网络钓鱼工具包可用,它们在社区中广为人知。

- Evilginx2

- Muraena

- Modlishka

根据我们的研究,我们认为本案例中的威胁行为者使用了自定义网络钓鱼工具包。在下一节中,我们将重点介绍我们在客户端-服务器通信中发现的一些独特属性,这些属性不同于常见的现成 AiTM 网络钓鱼工具包。

我们不会介绍 AiTM 网络钓鱼工具包的一般工作原理的技术细节,因为它们在公共领域中被广泛记录,例如这里。

网络钓鱼工具包的独特属性

所有高级 AiTM 工具包的共同点是它们作为受害者和目标站点(在我们的案例中为 Microsoft 服务器)之间的代理运行。

这些工具包拦截从 Microsoft 服务器接收到的 HTML 内容,在将其转发回受害者之前,工具包会根据需要以各种方式操纵内容,以确保网络钓鱼过程有效。

我们观察到网络钓鱼工具包的操作与三个开源工具包不同的几种方式:

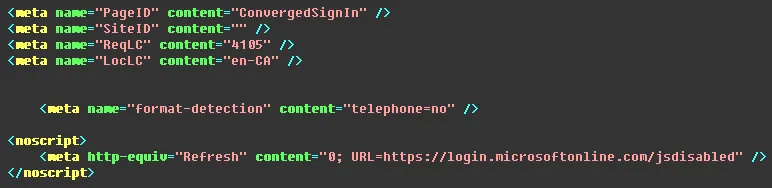

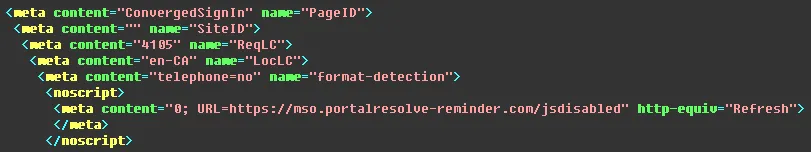

HTML解析

很明显,网络钓鱼工具包的后端正在使用 HTML 解析器库,例如 Beautiful Soup。

我们可以通过比较来自 Microsoft 的凌乱、未缩进的 HTML 代码来推断这一点:

和网络钓鱼工具包转发的相同 HTML 代码,整理并正确缩进:

网络钓鱼工具包很可能将从 Microsoft 服务器读取的 HTML 提供给 HTML 解析器,该解析器创建整个 HTML 树的编程表示。这允许程序员通过与代表它们的对象交互来方便地操作不同的元素。

操作完成后,库会生成应用了所有更改的树的 HTML 输出。正如我们在上面看到的,这通常会产生整洁的输出。

这三个开源工具包没有使用 HTML 解析器,而是仅使用基本的字符串操作对接收到的 HTML 数据进行操作。

域翻译

工具包需要处理的一件事是将所有指向 Microsoft 域的链接替换为指向网络钓鱼域的等效链接,以便受害者在整个网络钓鱼会话期间保持与网络钓鱼站点的通信。

例如,下面的图 9 显示了 HTML 片段的并排比较。左边是微软提供的原始代码,右边是经过翻译后的相同代码,正在转发给受害者。

原始子域(绿色)、原始域名(蓝色,减去 TLD)和生成的唯一 ID(粉红色)用破折号连接在一起,成为网络钓鱼站点域(橙色)下的子域。

这种翻译模式,即添加到链接的 8 个十六进制数字 ID,对于这个网络钓鱼工具包来说是唯一的,三个开源工具包都没有使用。

但是,有一种情况不会发生这种翻译。

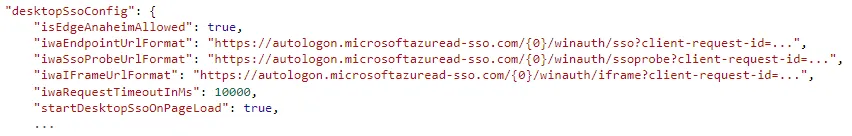

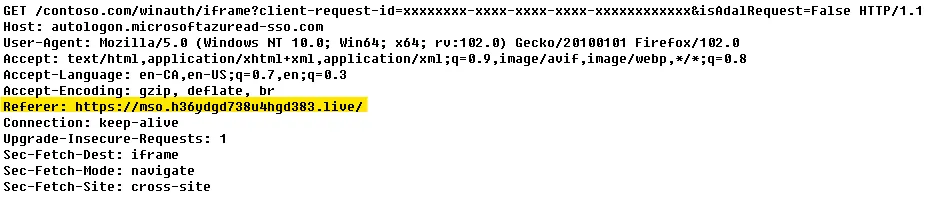

Office 365 登录页面,作为“Azure Active Directory 无缝单点登录”功能的一部分,与 Microsoft 服务器“autologon.microsoftazuread-sso.com”进行通信,以加载公司特定的脚本,以将此功能提供给验证客户端。

可以在这段 JavaScript 片段中看到对该服务器的引用,该片段取自 Office 365 主登录页面:

出于某种原因,网络钓鱼工具包不会对上面显示的“autologon.microsoftazuread-sso.com”链接进行翻译,它们会原封不动地到达受害者。

这导致受害者的浏览器在加载登录页面时执行如下 HTTP 请求:

在对 Microsoft 服务器的请求中有效地“泄露”网络钓鱼站点的地址作为引用站点。

如果受害者的 HTTP 流量由能够进行深度数据包检测的网络安全解决方案监控,这就为检测该工具包提供了可能性。

后渗透活动

为了调查入侵后活动,我们在实验室中设置了一个 Azure AD 实例,其中包含一个虚拟帐户和一个由我们控制的域。我们访问了其中一个实时网络钓鱼 URL,提供了虚拟帐户凭据,并完成了多因素身份验证过程。

在一种情况下,我们观察到攻击者在我们将凭据发送到攻击者的服务器 8 分钟后登录了我们的帐户。需要注意的是,攻击者从另一个 IP 地址(不同于钓鱼域的 IP 地址)登录了该帐户。基于攻击后活动延迟 8 分钟,我们怀疑攻击者正在手动登录帐户。

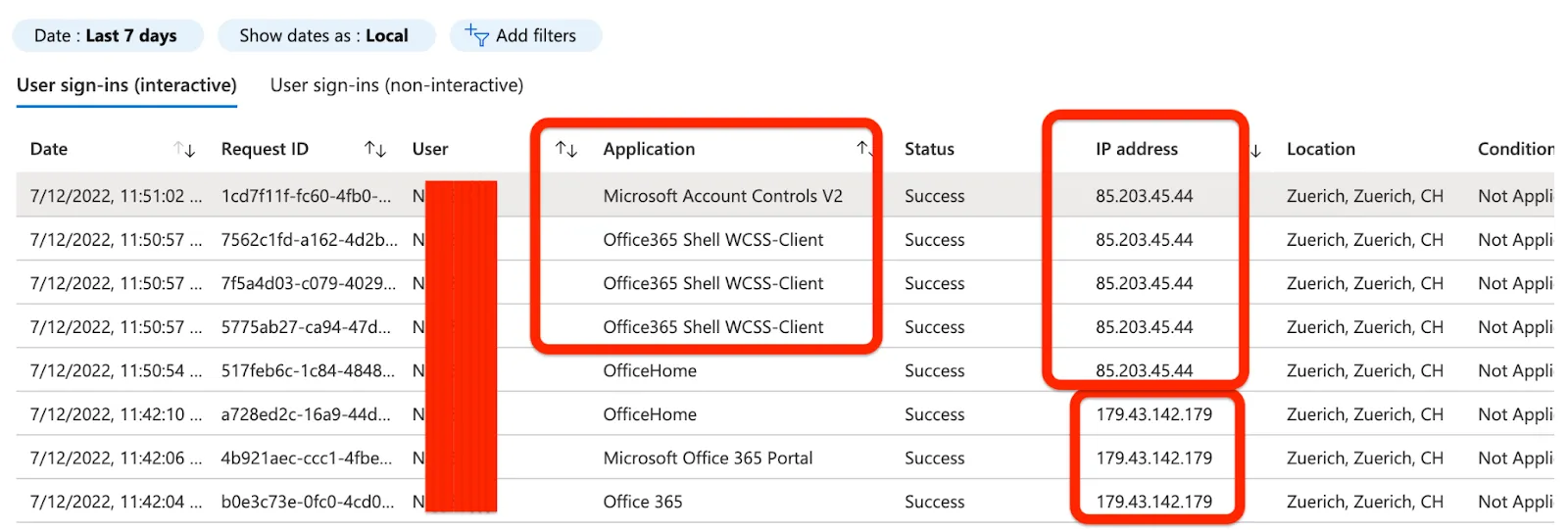

下面的图 10 显示了来自我们实验室的 Azure AD 的审核/登录日志,突出显示了入侵后活动。

在我们进行调查时,除了登录帐户、阅读电子邮件和检查用户的个人资料信息之外,我们没有看到威胁者执行任何特定的攻击后活动。

Zscaler的检测状态

Zscaler 的多层云安全平台可检测各个级别的指标,如下所示:

结论

商业电子邮件泄露 (BEC) 仍然是组织需要防范的主要威胁之一。如本博客所述,威胁参与者不断更新他们的策略、技术和程序 (TTP) 以绕过各种安全措施。

尽管多因素身份验证 (MFA) 等安全功能增加了额外的安全层,但它们不应被视为防止网络钓鱼攻击的灵丹妙药。通过使用高级网络钓鱼工具包 (AiTM) 和巧妙的规避技术,威胁参与者可以绕过传统和高级安全解决方案。

作为额外的预防措施,用户不应打开附件或单击来自不受信任或未知来源的电子邮件中的链接。作为最佳实践,通常用户应在输入任何凭据之前验证浏览器地址栏中的 URL。

Zscaler ThreatLabz 团队将继续监控这一活跃的活动以及其他活动,以帮助确保我们客户的安全。

侵害指标(IOCs)

# 由于该活动在发布时处于活跃状态,并且该威胁行为者几乎每天都在不懈地创建新域,因此不应将以下 IOC 视为详尽列表。

IOC 的完整列表可以在我们的 GitHub 存储库中找到:github.com/threatlabz/iocs/blob/main/aitm_phishing

钓鱼域名:

0mx1lntastantretatlanpassword[.]com

0mxus3rauthkeepsame[.]com

10311landex[.]com

206pms[.]com

2nbskull[.]com

333-77-6578-929-000[.]info

34533teams[.]xyz

365jhsgbxsncnsuye67[.]live

365maineventco[.]com

365voicemessage[.]com

3dfzlrtsiwfibvfyql96zt[.]live

455b3105mssvr[.]ml

5d4ba5ca-d814-4049-8ea3-af505f6e1e01[.]info

5thcolumn[.]accountant

7dmjmg20p8mty1nzexnjgzoc40ljeumty1nzexnzqxny4yng[.]co

7dmjmg20p8mty1ody5mjm4ms4xms4x[.]live

aaaaclub[.]net

aaaaoffice635u[.]com

abg-serviices[.]com

accionabdjv[.]ca

accvcam[.]com

acehomproducts[.]com

acqureioil[.]com

acuciondi[.]com

adlokali[.]com

adobe-06195[.]com

adobe-20648[.]com

adobe-54836[.]com

adobe-69451[.]com

adobe-91506[.]com

agoaci[.]click

agre-ae[.]com

agronne[.]com

aibels[.]com

aibie[.]me

aimedical[.]click

ainorsigns[.]co

ainswat[.]com

aismare[.]us

alamarcosmetics[.]xyz

alamoudiexchange-online[.]com

alamoudiexchang-online[.]com

alexmakanaki[.]com

almflrm[.]com

alnapeckagingco[.]com

altoma-report[.]com

amat-us[.]com

ambleasia[.]co

aminocx[.]xyz

am-jlll[.]com

appsinfo[.]xyz

aqkagjmyzg0otu5ltaznmitndjjms04zwrhlwnknd[.]us

aqriko[.]com

aquitainewine[.]click

araedt[.]com

aritcac[.]com

ascisoft[.]com

asdfghgfdsa[.]com

asianwaterjet[.]com

asn4[.]xyz

assetprovidingsupport[.]xyz

assoulne[.]com

atg1[.]xyz

atg2[.]xyz

audlgreenville[.]com

aufdreworld[.]com

auhrticezemkrt[.]com

auth17[.]com

autsolut[.]net

avantscapital[.]com

avis-corporation[.]com

azurenetworksauthx[.]us

baincoorp[.]com

bannesco[.]com

basinposal[.]com

bat-machinebouw[.]click

bbld[.]xyz

bckoffice[.]com

bdudhurujrhrsvdgdg[.]com

behringermails[.]com

benchrnark[.]com

bergspyderus[.]click

berightpw[.]com

bevcapmanagements[.]com

bewine[.]click

biibbeo[.]com

biofrontera-online[.]com

blackmorcpa[.]co

blockhoury[.]com

bluestoneqrp[.]com

bluewaterlogisticsgroups[.]com

boghdetgtahstak[.]com

bollinger-news[.]com

braagenh[.]com

brabinfo[.]xyz

bragmutual[.]org

brandisaw[.]pics

breadlaof[.]com

brendghsgsddczx[.]com

brentags[.]com

bryologyx[.]click

btfufu[.]com

btxinc[.]click

buildintegrated[.]click

businessresourceshq[.]com

buyhhcwholesale[.]com

c4xnjf[.]com

caassoclates[.]com

calling-phone[.]xyz

calspass[.]com

capitaln[.]org

casgravels[.]com

cds-ddd[.]com

celticvc[.]org

centament[.]com

chanpionpromotion[.]com

chemtge[.]com

chismstrategiies[.]com

cidkslhtrifmentinimtimesoffdots[.]xyz

cilakemillswius[.]click

cinquefonti[.]click

ci-resuorces[.]com

cityfederalcv[.]com

cityofchlcago[.]org

clearloginmailbox[.]com

clemenhagen[.]com

cloud-distributions[.]com

cnptrd[.]com

coastllnecapital[.]com

cohorted[.]click

colonyretirement[.]org

comlivess[.]com

commtraclfloors[.]com

comoholdingusa[.]com

comoutlooks[.]com

congregationanshaitorah[.]com

corned[.]co

costaenergyllc-report[.]com

cpipaneiis[.]com

craateoronlineecergynewnote[.]xyz

craigsintl[.]com

crossvalleyfcv[.]org

crswell[.]com

cscsteelsusa[.]com

cullensolicitors[.]com

cvcolebrook[.]click

damerche[.]com

dastoffidhtrifmentinimtimesoffdots[.]xyz

dastoffkmentinimtimesoffdoctas[.]ninja

davisellen[.]com

dbfjkndkhvsjfdyjdbdih[.]com

dechanghitach[.]com

dechocoladefabriek[.]click

dedrone-online[.]com

deseuwhioaks[.]xyz

destrooper-olivier[.]click

dextermags[.]com

dfrfeedback7w[.]com

difioreconstructions[.]net

dirtymoneydenger[.]xyz

discoverlewis[.]co

disgros[.]com

djtransportatlon[.]com

dkdnspmeitlo[.]com

dkfkofbnfiufbihfiuf[.]com

dlago[.]co

dlfcgzgpgwrdfjtkszrbzpzpwpndkd[.]com

dnsnamess[.]com

documentsharepoint[.]com

douglassedist[.]com

downs-energys[.]com

dphinc[.]org

drdrgroup[.]org

drussellccigroup[.]com

dse01[.]com

dsjusfd-lth[.]com

durascrete[.]com

dustaslde[.]com

dyndjdbhdjakshd[.]com

dynnata[.]com

ebclh[.]org

efcotac[.]com

efscystems[.]com

ehdd[.]net

ehdgffdsfd-bdvdbfdyue34dsscdssd[.]me

eiiisdone[.]com

ejidoater[.]com

elecorporattion[.]com

electronictransmission[.]net

elistsair[.]com

emailaccess-expirynotification[.]com

emailaccess-passwordnotice[.]com

email-verification-access-password-notificafions[.]com

emediartslab[.]com

encorebrard[.]com

encores-bz[.]com

endoselec[.]com

envizai[.]com

eriecommunltyfcu[.]org

etacenter[.]com

etiselat[.]com

etxfabs[.]com

eu-biuestarinc[.]com

excelavgroups[.]com

excelville[.]com

expirationrequest-passwordreminder[.]com

expiryrequest-mailaccess[.]com

exyta[.]net

fabirtek[.]com

fabrinet-globals[.]com

fabrinets[.]com

fahdsuk[.]com

faircapitallc[.]com

fcmilndia[.]com

fgtsolutions[.]co

filkjooor[.]com

finalmanstandlap[.]com

fiorettl[.]com

fiplodjfjfjnxjisski[.]com

firstablenefcu[.]org

flakestld[.]us

flowerandmore[.]biz

fmh-corp[.]org

foodjet[.]click

forbedentallab[.]com

fr-ggori[.]xyz

friendsofc-online[.]com

frontofflcce[.]com

fulier[.]ca

galatachemicals[.]net

garefl[.]com

gassentec[.]com

gatewaytubular[.]com

generalstores-be[.]click

genevainn[.]org

gennfed[.]com

ghllamak[.]com

ghvgghjjhbhbhb[.]com

gianjet[.]com

gimc-cocktail[.]com

girvlnassoc[.]net

goarnstrong[.]com

graycardinal[.]ca

greatwauecom[.]com

greenstalkholding[.]com

gsokoauyilpoi[.]com

gspwii[.]com

guardanthealths[.]com

hafe1e[.]com

haglaegis[.]com

halalog[.]com

halesjewelers[.]org

harvestclhurchba[.]com

hasseco[.]co

hawaiianpr0p[.]com

hcisystem[.]net

healths-law[.]com

heibraunievey[.]com

hgjvdfvfh[.]com

hhppny[.]com

hidefsurveying[.]info

hjdlsksfhhn[.]com

hokualakavai[.]com

holder-fcl[.]com

horizonholdlngs[.]com

horstandgrabenwealth[.]xyz

hsshd729s[.]com

huguhsings[.]com

iaunchfinance[.]com

imperialprecision[.]org

inboxmainchil[.]com

infokeysinc-mlcrosoftpasswdd[.]com

infomicrosoft[.]net

innfinancial[.]net

insaertab[.]com

instagzone[.]com

intelliclicksoftware-online[.]software

intrepidpotashs[.]com

ireataeoronlineecergynewnote[.]xyz

isccontractings[.]com

ispschools[.]co

itsonlinewiththefileofficeofficial[.]xyz

iukygt98yu09i8iuy908iuy908iuytrgfh67[.]com

jcb[.]cx

jsptsenergy[.]com

jukiyq[.]com

junnioehsnsbh7[.]me

kathisp[.]com

kbnoffice[.]com

keep356fgfhgutryt[.]com

keepsettingsinfoanon[.]com

kickte[.]com

kiymanfinancial[.]com

kj4brvghvjk[.]com

kleinfalder[.]com

klimateshield[.]net

knyjbio[.]com

koc-tr[.]com

kreagermitchell[.]click

ktorresrray[.]com

kupolae[.]com

kushyedhfman[.]com

lakrvsm[.]com

lanckstele[.]com

lang-cq[.]com

leedseng[.]com

levaelld[.]com

lfiliumination[.]com

lifetechrned[.]com

litechcking[.]xyz

lityrest[.]com

liwsupply[.]com

lkhgfghccghgh366555[.]com

lmscorp-us[.]com

lnstream[.]net

lntrecash[.]com

logindri-veshare[.]live

loginmicrossft[.]co

logsettingsforlog[.]com

lointree[.]com

longetivity[.]co.uk

m0367d6378b355472d879736b7350[.]live

m0autthxxd47[.]com

mabdhufbwkshudgvhu[.]com

madasmaneudonedeo[.]com

mailpasswordexpiry-reminder[.]com

mailscancache[.]com

mailstoragenoticeonline[.]com

makairalandscaqe[.]com

managementlocks[.]com

mandnsjeyrusmskbdv[.]com

mansoolsnsjwuajshd[.]com

mapdatew[.]com

marshwestin[.]com

marynellmalonyelawfirm[.]com

mashcapyusu[.]org

mashroecy[.]com

maxismstaffing[.]com

mcrosftpasswd-activity[.]com

melograno[.]click

meqal-secure[.]com

merrakii[.]com

messageallianceclue[.]com

mhkspartners[.]com

miccrosoftttoficee365[.]com

miccrrosoftsecure[.]com

microtki[.]com

mindfulbirthnj[.]com

mirevabalika[.]xyz

mlcc-asminternational[.]us

mllklabor[.]org

mlly[.]xyz

moralibbx[.]xyz

morent[.]co

moreoff376[.]com

morrisonheshfield[.]com

mrecateoronlineecergynewnote[.]xyz

mscenter-exchangeinfo[.]ga

mscenter-exchangeprotect[.]ga

mscenter-exchangeprotect[.]ml

mscenter-protectexchange[.]ga

mscenter-protectexchange[.]ml

mscenters-exchangeprotects[.]ga

mscenters-exchangeprotects[.]ml

mscomplaince-exchangemx[.]ga

mscomplaince-exchangemx[.]ml

mservcfrduud[.]com

mslawtc[.]com

mso-10[.]com

mso-4[.]com

mso-6[.]com

msokool[.]com

msonline[.]club

msprotect-exchangemx[.]cf

msprotect-exchangemx[.]ml

mssoleop[.]com

mtfbs[.]click

mxfdsam3new[.]com

mypage-corporate[.]com

myplos[.]com

nailbur[.]com

nanbhx[.]com

nce-sg[.]com

netcapittal[.]com

newmanregencytransmission[.]com

newmansimpsons[.]com

newrecalluser[.]com

newttech-sys[.]com

nfnoffice[.]com

nkccpa[.]com

nlmeks[.]com

nmed-lab[.]com

nordicstrustee[.]com

northvolts[.]com

ntgent-be[.]click

nutritionadvisors[.]org

ny-vee[.]co

oauth7[.]com

ofccuu[.]com

officefilest[.]com

officeoutteamworkstation[.]com

offilincom[.]com

offjkhgvc[.]com

offwmi[.]com

oniline-mics[.]com

onlineoffce[.]com

onlinservices[.]club

onsettingsdav[.]com

ophoustons[.]com

oreqonaero[.]com

os1connect[.]com

oslappy[.]com

oufcv[.]com

ourin[.]xyz

outlookfilesauthentication[.]com

ovfcv[.]com

owlautoai[.]com

owlwarrantyai[.]com

oxtelidi[.]com

paccommtg[.]com

paceqallery[.]com

paksolvtionsusa[.]com

palcogenerator[.]com

pars-org[.]com

passportinc-onlinecom[.]com

password00verification385518485[.]com

password0verify6767971208[.]com

pathwavscu[.]com

patterrnenergy[.]com

pbiapp[.]com

pelladrect[.]com

pepslco[.]com

perfectsmile-dcntal[.]com

perkinlawtx[.]com

permobill[.]com

pflzer[.]co

pheniexnt[.]com

pilarcu[.]com

playboyhouse[.]xyz

playersoft[.]co

poetape[.]com

poiu767678i89p98o7o98po9p7p67p7op654re[.]com

portalquery-expirynotice[.]com

portalresolve-reminder[.]com

portconnfcuu[.]com

povndmgt[.]com

pqkkwkkskdjqwpokhjqoqpqpakqpqiwqqpqowqpwooq[.]com

preferred-properties[.]info

pressin[.]xyz

pretressservices[.]com

priaso[.]com

primwests[.]com

progressim[.]click

project-scop[.]com

project-scop[.]live

psscontractor[.]com

pyxislogistics[.]click

qsummary[.]online

quintadapraiaverde[.]com

qwlckrate[.]com

r4services[.]org

radsotek[.]com

railsone-usa[.]com

ramsmtgcaps[.]com

ranndlog[.]com

raptrotech[.]com

rchrsc[.]com

reddinc[.]org

registration-forms[.]us

reidterrasolution[.]com

res-report[.]us

riuyimachine[.]com

rmcdmcc[.]com

rnechcollc[.]com

rodlncoinc[.]com

ructioninc[.]com

sablepw[.]top

safelinks[.]online

saicorp[.]co

salesforcie[.]com

sancoent[.]org

sanleandroford[.]click

sbvdjhsadbvjfrkuvfbhdhd[.]com

scbhubonc[.]co

schmidoffice[.]click

scotchdale[.]click

secrelogrussmake[.]com

sembmarine-online[.]com

seneca-report[.]com

serviceproviderrs[.]com

servicewebofficeindex361loginemail[.]online

settings0365[.]com

shaftdesign[.]click

shapshap22[.]com

share-access-notifications[.]com

sharepoint-access-notifications[.]com

shdjfbfjfskjdfyfgngjgjg[.]com

shelils[.]com

shenoeup[.]com

siemens-energv[.]com

siktadmog[.]com

single-temps[.]com

situationintarective[.]com

sixspartnerrs[.]com

sjsjsjsjsjsjsjsssjsj[.]club

slakdkslpeop[.]com

somaloglc[.]org

spcc-toledo[.]net

sproquela[.]com

sroauth[.]xyz

ssosignons356[.]com

stablematerials[.]com

stanepp[.]org

steelwrists[.]com

stefany1990[.]click

stenfordedu[.]com

stocksfroozen[.]xyz

stonecastlepartnerrs[.]com

styguhidsyhuidsyzuhids7husd78xds7zx8ds7zx89jids[.]com

subsiquent-protection[.]xyz

substentialsecurepron[.]xyz

sumiy0shi[.]com

swesreport[.]com

sxhygdhsg[.]co

synergipartnars[.]com

sysvamps[.]com

tahoebiltmore[.]org

tankequipments[.]com

temcopi[.]com

teremilazer[.]com

terminalvfest[.]co.uk

terracon-report[.]com

terryappraisalsgroup[.]com

texantitle-report[.]com

theeveristco[.]com

thejyygroup[.]com

themaplob[.]com

thereportbot[.]com

tigoenergym1crosoft-passwd[.]com

tmasites[.]co.uk

tmhfcv[.]org

tonic-collective[.]live

triboro-fcv[.]org

tri-iinc[.]net

truebjj[.]com

tuemereliaz[.]com

ud8sa[.]com

ulakhaberlesme-online[.]com

unidinex[.]com

uniltedrental[.]com

unionblz[.]org

unltedrental[.]com

urbantrustscapital[.]com

urw-us[.]com

ushinsk[.]com

uswurskland[.]com

utpostra[.]com

uueb837en[.]com

uzomafoundation[.]com

valentern[.]com

vectaenvironml[.]xyz

venovoice[.]online

ventiott[.]com

vesonn[.]com

vicetelejhgvfhj[.]com

viewsprotech[.]com

villatelperu[.]com

vistabank-report[.]com

vitox[.]click

vm-buscall[.]club

vmonlineservice[.]xyz

vmsendermails[.]xyz

vm-service[.]xyz

vodafonex[.]online

von-lincs[.]shop

vrmarath0n[.]com

vurijuireiujmfdusijeruijmfudisjdsaim[.]com

waunacvorg[.]com

webcore2[.]com

webcore3[.]com

webmailservice[.]site

websecuritynotice[.]com

weldongranger[.]com

wellingtons-partners[.]com

westmariinfund[.]org

whoerkemshdh[.]com

wiliampenn[.]com

windssorservices[.]com

wis3po-1k60i5bn-jwza24[.]com

wittial[.]com

wonjiinco[.]com

workenterservice[.]com

worldexchangechbe[.]com

xcduoyuuwa[.]com

xlikk[.]com

yhjfdhgjdhunjdyuidesuidsuihjfdjkies[.]com

yickhoesgroup[.]com

yolmathy[.]com

zhongt0ng[.]org

*.angalosos[.]xyz

*.mdks[.]xyz

*.7brits[.]xyz

*.fekir5[.]xyz

*.bantersplid[.]xyz

*.absmg[.]xyz

*.wultimacho[.]xyz

*.gsuiteworkstation[.]com

*.thyxyzjgdrwafzy[.]xyz

*.7dmjmg20p8[.]xyz

*.appfolders[.]xyz

*.4765445b-32c6-4-83e6-1d93765276[.]co

*.aucapitalsci[.]com

*.eaganins[.]click

*.disturbedmidiagroup[.]clickCodesandbox托管钓鱼链接的网址

clxbcj.codesandbox[.]io

c0poft.codesandbox[.]io

ekwg9l.codesandbox[.]io

epovr9.codesandbox[.]io

er849r.codesandbox[.]io

fnqynt.codesandbox[.]io

hjfsty.codesandbox[.]io

iz8ieq.codesandbox[.]io

jkvpu5.codesandbox[.]io

j3buwf.codesandbox[.]io

kg4pxm.codesandbox[.]io

k54431.codesandbox[.]io

k8zngr.codesandbox[.]io

lq1nq3.codesandbox[.]io

mvis9x.codesandbox[.]io

on8pb2.codesandbox[.]io

pc292i.codesandbox[.]io

pjoumm.codesandbox[.]io

quzqvm.codesandbox[.]io

rn8hs6.codesandbox[.]io

sjtug9.codesandbox[.]io

tz29yo.codesandbox[.]io

u2xyhg.codesandbox[.]io

xdtmw5.codesandbox[.]io

y7dp2d.codesandbox[.]io

zwec9y.codesandbox[.]io

286755.codesandbox[.]io

3fytwq.codesandbox[.]io

34ovuk.codesandbox[.]io

62zy6b.codesandbox[.]io

660o5v.codesandbox[.]io

7o7ttl.codesandbox[.]io

77du0t.codesandbox[.]io

8nk0ds.codesandbox[.]io

9xybgc.codesandbox[.]ioGlitch托管钓鱼链接的网址

bald-savory-whippoorwill.glitch[.]me

curvy-spiritual-dirt.glitch[.]me

deep-blossom-dichondra.glitch[.]me

jolly-hospitable-hygienic.glitch[.]me

prism-principled-eucalyptus.glitch[.]me

showy-clammy-riddle.glitch[.]me

tabby-pattern-curiosity.glitch[.]me客户指纹采集

{u'data': {u'appCodeName': <string>,

u'appName': <string>,

u'audioCodecs': {u'aac': <string>,

u'm4a': <string>,

u'mp3': <string>,

u'ogg': <string>,

u'wav': <string>},

u'automation': [<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>,

<boolean>],

u'battery': <boolean>,

u'cookieEnabled': <boolean>,

u'debugTool': <boolean>,

u'devtools': <boolean>,

u'document': {u'characterSet': <string>,

u'charset': <string>,

u'compatMode': <string>,

u'contentType': <string>,

u'designMode': <string>,

u'hidden': <boolean>,

u'inputEncoding': <string>,

u'isConnected': <boolean>,

u'readyState': <string>,

u'referrer': <string>,

u'title': <string>,

u'visibilityState': <string>},

u'etsl': <integer>,

u'hardwareConcurrency': <integer>,

u'hasChrome': <boolean>,

u'javaEnabled': <boolean>,

u'language': <string>,

u'languages': [<string>, <string>],

u'mediaSession': <boolean>,

u'mimeTypes': [<string>, <string>],

u'multimediaDevices': {u'micros': <integer>,

u'speakers': <integer>,

u'webcams': <integer>},

u'permissions': {u'accelerometer': <string>,

u'ambient-light-sensor': <string>,

u'ambient_light_sensor': <string>,

u'background-fetch': <string>,

u'background-sync': <string>,

u'background_fetch': <string>,

u'background_sync': <string>,

u'bluetooth': <string>,

u'camera': <string>,

u'clipboard-write': <string>,

u'clipboard_write': <string>,

u'device-info': <string>,

u'device_info': <string>,

u'display-capture': <string>,

u'display_capture': <string>,

u'geolocation': <string>,

u'gyroscope': <string>,

u'magnetometer': <string>,

u'microphone': <string>,

u'midi': <string>,

u'nfc': <string>,

u'notifications': <string>,

u'persistent-storage': <string>,

u'persistent_storage': <string>,

u'push': <string>,

u'speaker-selection': <string>,

u'speaker_selection': <string>},

u'platform': <string>,

u'plugins': [<string>,

<string>,

<string>,

<string>,

<string>],

u'referrer': <string>,

u'screen': {u'cHeight': <integer>,

u'cWidth': <integer>,

u'orientation': <string>,

u'sAvailHeight': <integer>,

u'sAvailWidth': <integer>,

u'sColorDepth': <integer>,

u'sHeight': <integer>,

u'sPixelDepth': <integer>,

u'sWidth': <integer>,

u'wDevicePixelRatio': <integer>,

u'wInnerHeight': <integer>,

u'wInnerWidth': <integer>,

u'wOuterHeight': <integer>,

u'wOuterWidth': <integer>,

u'wPageXOffset': <integer>,

u'wPageYOffset': <integer>,

u'wScreenX': <integer>},

u'serviceWorker': <boolean>,

u'timezone': <string>,

u'userAgent': <string>,

u'vendor': <string>,

u'videoCodecs': {u'h264': <string>,

u'ogg': <string>,

u'webm': <string>},

u'visitorId': <string>,

u'webRTC': <boolean>,

u'webXR': <boolean>,

u'webgl': <string>},

u'ftype': <string>}转载请注明出处及链接