目录导航

Autorize简介

Autorize 是 Burp Suite 的自动授权强制检测扩展。

它是由应用程序安全专家 Barak Tawily 用 Python 编写的。

Autorize 旨在通过执行自动授权测试来帮助安全测试人员。

在最新版本中,Autorize 还执行自动身份验证测试。

安装

- 下载 Burp Suite(显然):portswigger.net/burp/download.html

- 下载 Jython 独立 JAR:http://www.jython.org/download.html

- 打开 burp -> Extender -> 选项 -> Python 环境 -> 选择文件 -> 选择 Jython 独立 JAR

- 从 BApp Store 安装 Autorize 或按照以下步骤操作:

- 下载Autorize源代码:

git clone [email protected]:Quitten/Autorize.git - 打开 Burp -> Extender -> 扩展 -> 添加 -> 选择 Autorize.py 文件。

- 查看 Autorize 选项卡并享受自动授权检测:)

用户指南 – 如何使用?

- 安装后,Autorize 选项卡将添加到 Burp 中。

- 打开配置选项卡(自动 -> 配置)。

- 获取低权限用户授权令牌标头(Cookie / 授权)并将其复制到包含文本“在此处插入注入标头”的文本框中。 注意:此处插入的标头将被替换(如果存在)或添加(如果不存在)。

- 如果不需要身份验证测试,请取消选中“检查未经身份验证的”(不带任何 cookie 的请求,除了使用低权限用户的 cookie 执行授权之外,还检查身份验证执行)

- 选中“拦截来自转发器的请求”也可以拦截通过转发器发送的请求。

- 单击“拦截已关闭”开始拦截流量,以便允许 Autorize 检查授权执行情况。

- 打开浏览器并配置代理设置,以便流量将传递到 Burp。

- 浏览到您想要使用高权限用户测试的应用程序。

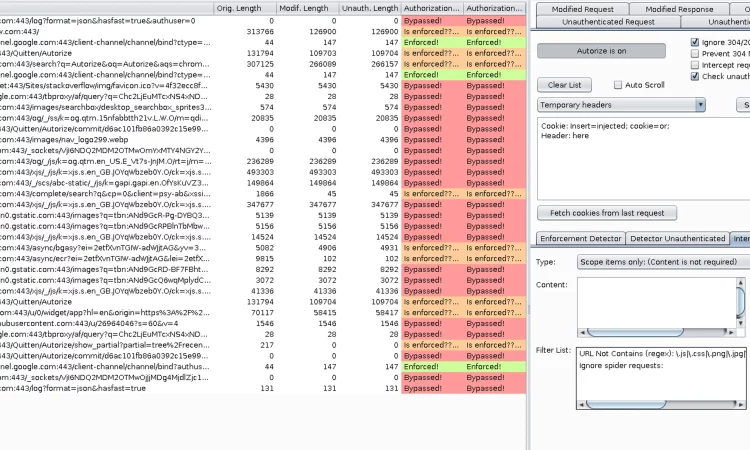

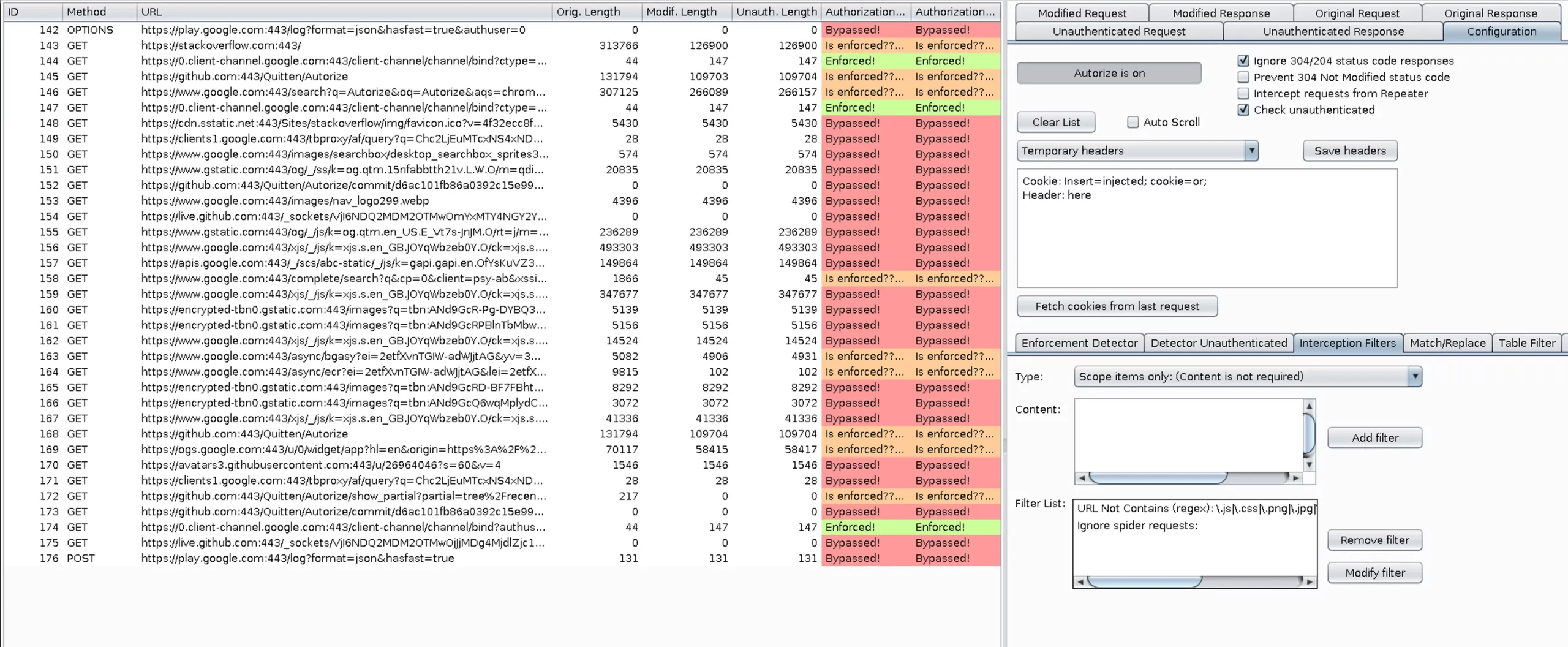

- Autorize 表将显示请求的 URL 和执行状态。

- 可以单击特定 URL 并查看原始/修改/未经身份验证的请求/响应,以调查差异。

授权执行状态

执行状态有3种:

- 绕过了!- 红色

- 强制执行!- 绿色

- 强制执行了吗???(请配置强制检测器)- 黄色

前2个状态已经很清楚了,我就不多说了。

第三种状态意味着 Autorize 无法确定是否强制执行授权,因此 Autorize 会要求您在强制检测器选项卡中配置过滤器。有两种不同的强制执行检测器选项卡,一种用于检测低特权请求的强制执行,另一种用于检测未经身份验证的请求的强制执行。

强制执行检测器过滤器将允许 Autorize 通过消息正文、标头或完整请求中的内容长度或字符串(文字字符串或正则表达式)来检测服务器响应中的身份验证和授权强制执行。

例如,如果有一个请求强制状态被检测为“授权强制???(请配置强制检测器)”,则可以调查修改后的/原始的/未经身份验证的响应并查看修改后的响应正文包含字符串“您无权执行操作”,因此您可以添加一个指纹值为“您无权执行操作”的过滤器,这样 Autorize 将查找此指纹并自动检测是否强制执行了授权。可以通过在标头中定义内容长度过滤器或指纹来执行相同的操作。

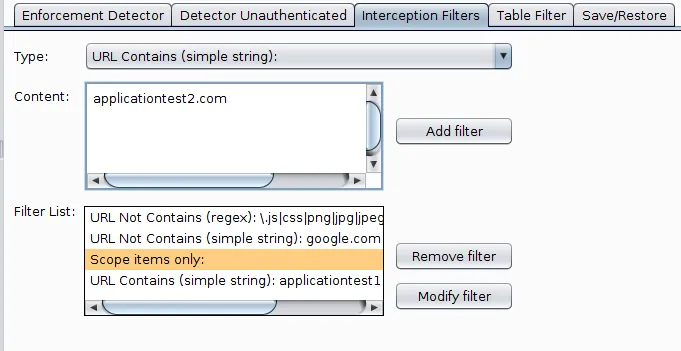

拦截过滤器

拦截过滤器允许您配置想要被 Autorize 插件拦截的域,您可以通过黑名单/白名单/正则表达式或 Burp 范围内的项目来确定,以避免不必要的域被 Autorize 拦截,并使工作更有条理。

拦截过滤器示例(请注意,有默认过滤器以避免脚本和图像):

下载地址

转载请注明出处及链接