目录导航

wifi渗透测试工具44款 无线网络入侵检测

工具

https://github.com/kylemcdonald/FreeWifi FreeWiFi 如何获得免费的WiFi。

监控

https://github.com/v1s1t0r1sh3r3/airgeddon Airgeddon 这是一个多用途的bash脚本,用于Linux系统审核无线网络。

http://trac.assembla.com/giskismet GISKismet 是一种无线侦察可视化工具,以灵活的方式表示使用Kismet收集的数据。

http://www.nirsoft.net/utils/wifihotspotstarter.html HostedNetworkStarter 是Windows 7及更高版本的简单工具,可以使用Windows操作系统的Wifi托管网络功能轻松创建无线网络适配器的WiFi热点。

http://www.metageek.com/products/inssider/ inSSIDer WiFi故障排除和优化工具,将小型WiFi网络管理提升到一个全新的水平。

https://www.kismetwireless.net/ Kismet 是无线网络检测器,嗅探器和入侵检测系统。Kismet主要使用Wi-Fi(IEEE 802.11)网络,但可以通过插件扩展以处理其他网络类型。

https://sourceforge.net/projects/linssid/ LinSSID Linux的图形无线扫描。

http://www.netstumbler.com/ NetStumbler Windows的工具,便于使用802.11b,802.11a和802.11g WLAN标准检测无线局域网。

http://wellenreiter.sourceforge.net/ wellenreiter 是无线网络发现和审计工具。

https://github.com/hkm/whoishere.py whoishere.py WIFI客户端检测 – 通过为执行无线探测请求的设备分配名称来识别人员。

http://www.nirsoft.net/utils/wifichannelmonitor.html WiFiChannelMonitor 是一款适用于Windows的实用程序,可在您选择的通道上捕获WiFi流量,在监视器模式下使用Microsoft网络监视器捕获驱动程序,并显示有关接入点和连接到它们的WiFi客户端的

扫描

http://www.nirsoft.net/utils/wifiinformationview.html WifiInfoView 扫描您所在地区的无线网络,并显示有关它们的广泛信息。

http://www.nirsoft.net/utils/wirelessnetworkwatcher.html wirelessnetworkwatcher 是一个小型实用程序,用于扫描您的无线网络,并显示当前连接到网络的所有计算机和设备的列表。

攻击:WEP / WPA / WPS / EAP https://www.aircrack-ng.org/ Aircrack-NG 是一套完整的工具来评估WiFi网络安全。

https://sourceforge.net/projects/airsnort/ AirSnort 是一种无线局域网(WLAN)工具,可以破解802.11b WEP网络上的加密密钥。

http://www.willhackforsushi.com/?page_id=41 Asleap 显示了专有的Cisco LEAP网络的严重缺陷。由于LEAP使用MS-CHAPv2的变体进行认证交换,因此易受加速脱机字典攻击。

https://github.com/DominikStyp/auto-reaver auto-reaver 使用Reaver进行多个接入点攻击。

https://github.com/Tylous/AutoEAP AutoEAP 自动强力登录攻击EAP网络。

http://www.willhackforsushi.com/?page_id=50br%20/%3E coWPAtty 使用基于PSK的身份验证对WPA / WPA2网络实施脱机字典攻击。

https://github.com/mikeryan/crackle crackle 破解和解密BLE加密。

https://github.com/savio-code/fern-wifi-cracker fern-wifi-cracker Fern Wifi Cracker是一种无线安全审计和攻击软件程序,能够破解和恢复WEP / WPA / WPS密钥,并在基于无线或以太网的网络上运行其他基于网络的攻击。

https://github.com/xtr4nge/FruityWifi FruityWiFi 是一种开源工具来审核无线网络。它允许用户通过直接使用Web界面或通过向其发送消息来部署高级攻击。

https://digi.ninja/metasploit/getwlanprofiles.php Metasploit的getwlanprofiles 是一个简单的Meterpreter脚本,当对Windows 7或Vista框运行时,将提取并下载所有使用Windows客户端设置的无线配置文件。

https://github.com/entropy1337/infernal-twin infernal-twin 这是邪恶的双重攻击自动(无线黑客)。

https://code.google.com/archive/p/killerbee/ killerbee 是一个基于Python的框架和工具集,用于探索和利用ZigBee和IEEE 802.15.4网络的安全性。

http://git.kali.org/gitweb/?p=packages/mdk3.git;a=summary mdk3 是一种利用常规IEEE 802.11协议弱点的概念验证工具。

https://github.com/wiire/pixiewps/ PixieWPS 用C编写的工具用来强制脱机使用某些AP(低分辨率灰尘攻击)的低或不存在的熵的WPS引脚。

https://code.google.com/archive/p/reaver-wps/ reaver-wps 对Wi-Fi保护设置(WPS)注册商PIN进行强力攻击,以恢复WPA / WPA2密码。

http://wepcrack.sourceforge.net/ WEPCrack 是一款用于打破802.11 WEP密钥的开源工具。

https://github.com/DanMcInerney/wifijammer wifijammer 持续阻止所有wifi客户端/路由器。

https://wifiphisher.org/docs.html Wifiphisher 针对Wi-Fi网络的自动网络钓鱼攻击。

http://sid.rstack.org/static/articles/w/i/f/WifitapEN9613.html Wifitap 通过使用流量注入的WiFi网络进行通信的概念验证。

https://code.google.com/archive/p/wifite/ Wifite 连续攻击多个WEP,WPA和WPS加密网络。

https://github.com/cyrus-and/zizzania zizzania 嗅探无线流量监听WPA握手,并仅倾倒适合解密的帧(一个信标+ EAPOL帧+数据)。为了加快这个过程,zizzania向需要握手的站发送IEEE 802.11 DeAuth帧,正确处理重发和重新连接,并 试图限制发送到每个站的DeAuth帧的数量。

防御

https://github.com/SYWorks/waidps waidps 无线审计,入侵检测与预防系统。

FAKE AP https://github.com/DanMcInerney/fakeAP fakeAP 使用1个命令在Kali中创建假AP。

https://github.com/savio-code/ghost-phisher ghost-phisher 是使用Python编程编写的无线和以太网安全审计和攻击软件程序

语言和Python Qt GUI库,该程序能够模拟接入点和部署。 //digi.ninja/jasager/ Jasager 是一个无线上网的中间工具,它使用假接入点诱使无人值守的受害者连接到您的网络。

https://digi.ninja/karma/ karma 是一组接入点软件的补丁,以使其不仅响应于自身的探测请求,而且对所请求的任何ESSID进行响应。

https://github.com/xdavidhu/mitmAP mitmAP 一个python程序来创建一个假的AP并嗅探数据。

https://github.com/P0cL4bs/WiFi-Pumpkin WiFi-Pumpkin 是一个开放源代码的安全工具,它提供了Rogue接入点到中间人和网络攻击。

本地

https://github.com/Viralmaniar/Wifi-Dumper Wifi-Dumper 转载Windows机器上连接的接入点的wifi配置文件和明文密码。

https://github.com/LionSec/wifresti Wifresti 在Windows,Linux和Mac OS中找到无线网络密码。

Android

https://github.com/chrisk44/Hijacker Hijacker Aircrack、Airodump、Aireplay、MDK3和Reaver GUI应用程序 – 需要监视器模式。

from http://www.4hou.com/tools/5584.html

补充 fron http://www.freebuf.com/sectool/124156.html

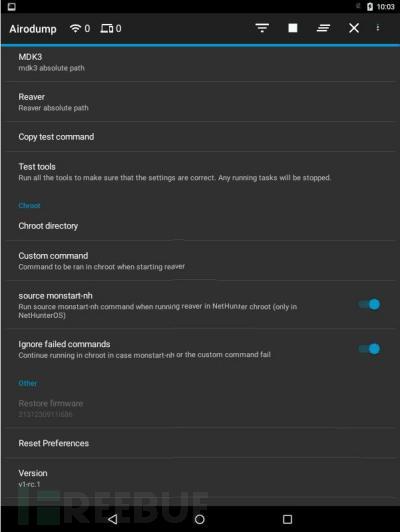

Hijacker 是一个安卓平台下的无线渗透工具。它的功能非常强大,几乎集成了 aircrack-ng 套件,mdk3 和 reaver 这些工具的功能。而且采用图形化用户界面,相比命令行界面,使用起来也更加的方便简单!

想要成功运行Hijacker,我们首先需要一台 Android 设备 和一块支持监听模式的无线网卡。这里需要说明的是,只有少数一部分 Android 设备支持该模式,但是它们没有一个是原生的 Android 系统。这意味着你需要自定义一个固件。这里我推荐大家使用 Nexus 5 设备,它使用的 BCM4339 芯片(除此之外,像 Xperia Z2,LG G2 等设备使用的 MSM8974 芯片)都可以很好的与 Nexmon 驱动(同时它还支持一些其它的芯片组)一起工作! 此外,使用 BCM4330 芯片的设备,还可以使用 bcmon 。 另一种方法是在 Android 设备中,使用支持 OTG 线连接一个支持监听模式的外部适配器。

所有的无线工具都包含在 Hijacker 中(仅适用于 armv7l 设备)。 在你初次运行该软件时,它会询问你是否安装这些工具。如果你选择不安装,那么你可以在之后的设置中,再次进行安装。还有一点也非常重要,就是我们的设备必须要取得 root 权限。因为,只有在 root 权限下这些工具才能正常运行使用!

功能:

列出你周围的 无线 AP 和 客户端(即使是被隐藏的)

查看网络的活动(通过测量信标和数据包)及其客户端

断开网络中的所有客户端连接

断开指定客户端的网络连接

自定义 SSID 列表的 MDK3 Beacon 泛洪

MDK3 身份验证 DoS 指定目标或所有人

尝试获取 WPA 握手包或收集 IVs 破解 WEP 网络

有关接入点的统计信息(仅现在加密)

从 OUI 数据库(从 IEEE 提取)查看设备的制造商

查看设备的信号功率,过滤出更接近你的设备的信号功率

支持后台运行,并可选择显示通知

将 命令 或 MAC 地址 复制到剪贴板,当应用出现错误时,你就可以在终端中来继续执行

Reaver WPS 破解(pixie-dus 攻击使用 NetHunter chroot 和 外部适配器)

通过自定义字典表破解 .cap 文件

将捕获的数据包,保存为 .cap 文件

创建要在无线接入点或客户端上,单击运行的自定义命令

安装

要求:

使用的 Android 系统为 5 以上 版本

设备必须已取得 root 权限。 如果使用 CM,请安装 SuperSU

已安装 busybox

设备固件 支持监听模式

当你第 一次运行 Hijacker 时,它会询问你是否要设置安装工具或转到主菜单。如果你已经安装了固件和所有工具,你可以直接转到主菜单。如果未安装,那么你可以单击设置以安装工具。这里你还可以更改工具的安装目录,但建议大家按照默认的目录安装!请记住,在某些设备上,在 /system目录中安装文件,可能会触发 Android 的安全机制,并且你的系统分区将在你重启时恢复。安装工具和固件(仅 Nexmon)后,你将登陆到主菜单,airodump 将会启动。如果你没有看到任何网络,请检查你是否已 启用 WiFi 功能,并置入到监听模式!

如果运行中出现问题,你可以到设置界面,单击选择 “Test Tools(工具测试)” 选项,来对这些工具进行检测。如果检测结果正常,那么可是你没有启用监听模式。如果检测结果异常,你可以选中检测失败的工具,单击 “Copy test command(复制测试命令)” 将它们复制到剪贴板。这样你就可以使用终端来运行这些命令,并查看具体原因

Hijacker 项目地址:https://github.com/chrisk44/Hijacker/releases

此文章来源于

http://www.ddosi.org/2017/10/25/wifi/

2018年以前网站服务器的备份,当时决定不要了,删了所有东西,现在还原一下(有些图片挂了,永远找不回来了,sorry)