尽管UFO VPN号称采用严格的无日志策略(不记录用户的任何访问记录),但UFO VPN被发现保存和泄漏用户日志.

几天前,Hackread.com报道了一个事件,据报道,尽管UFO VPN声称拥有零日志政策,但仍在收集用户日志,同时还向攻击者公开了他们的数据库。

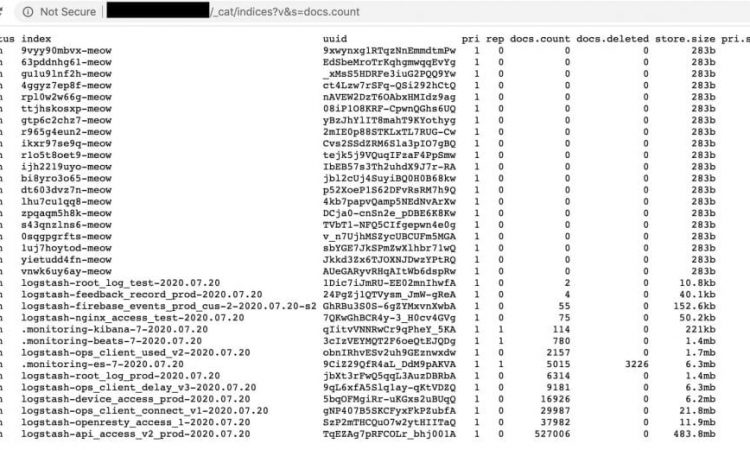

尽管由于安全研究人员的努力,该数据库在7月15日晚些时候得到了保护,但还有另一个更新。7月21日,发现UFO VPN数据库再次在Internet上浮出水面,但其IP地址却包含了更大的和最近的用户记录。

这一次UFO VPN并没有那么幸运,因为攻击者主动采取了行动并破坏了整个数据库,而这次攻击被称为“喵”。

只能看到最近添加的几条记录,而在此过程中也暴露了以下数据,而这些数据也在早先已经公开:

- 明文密码

- 用户的IP地址和VPN以及影响用户位置的地理标记

- VPN会话令牌

- 有关用户设备(例如其操作系统)的详细信息。

然而,这还不是全部。除UFO VPN外,托管在MongoDB和Elasticsearch上的各种其他数据库也遭到破坏,导致它们被删除。例如,这是MongoDB第三次受到攻击,第一次是在7月2日,大约47%的MongoDB数据库遭到了黑客攻击,第二次是在7月10日,泄露了1.88亿用户的数据。

但是,SecurityDiscovery的网络威胁情报总监Bob Diachenko也向Hackread.com确认了涉及UFO VPN的最新事件,他在一封电子邮件中说:

“似乎他们管理不当,无法在另一个服务器/ IP上迁移数据库,并且发生了相同的配置问题,因此不仅暴露了以前看到的数据,还暴露了最新的数据,访问日志的日期为7月20日(重新出现的那天)。这意味着其他所有VPN数据库都已公开。”

总而言之,我们不知道攻击者的行为背后的动机,但就像过去几年中我们观察到的各种攻击一样,由于数据库所有者的重大过失,这些攻击也已发生。

我们始终建议对数据库使用2FA的强密码,同时加密其中的所有数据,因为威胁参与者可以自动检测不安全的实例并对其进行攻击。

此外,建议用户在使用服务或开展业务之前,彻底调查公司采用的安全协议。