目录导航

利用Windows 10 Microsoft Store下名为“ wsreset.exe”的技术可以删除主机上的绕过防病毒保护,而不会被检测到。

Wsreset.exe是合法的疑难解答工具,它使用户可以诊断Windows应用商店中的问题并重置其缓存。

Pentester和研究人员Daniel Gebert已经发现,可以滥用wsreset.exe删除任意文件。

由于wsreset.exe因为处理Windows设置而以提升的特权运行,因此该漏洞使攻击者即使通常没有特权也可以删除文件。

使用wsreset.exe删除文件

创建临时缓存和cookie文件时,Windows应用商店将这些文件存储在以下目录中:

%UserProfile%\AppData\Local\Packages\Microsoft.WindowsStore_8wekyb3d8bbwe\AC\INetCache

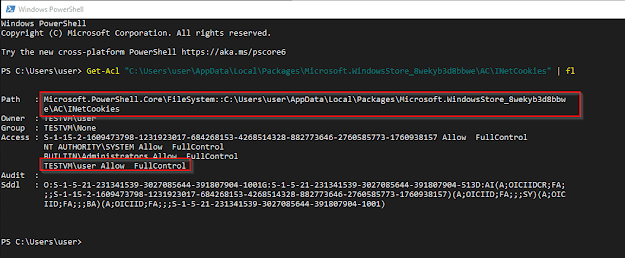

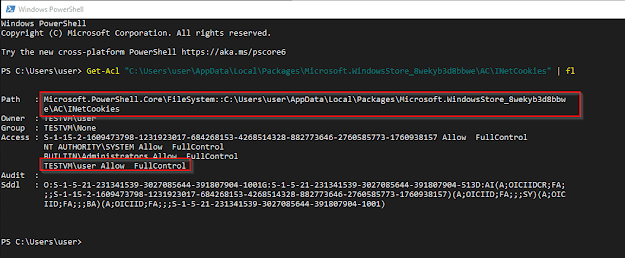

%UserProfile%\AppData\Local\Packages\Microsoft.WindowsStore_8wekyb3d8bbwe\AC\INetCookies分析wsreset实用程序后,Gebert发现该工具将删除这些文件夹中存在的文件,从而“重置” Windows Store应用程序的缓存和cookie。

这里提到的利用技术依赖于“文件夹联结”的简单概念,该文件夹联结与符号链接(symlinks)相似,但版本更有限。

如果攻击者可以创建一个链接,将\InetCookies路径指向攻击者选择的目标目录,则在运行wsreset时,目标目录将被删除。这是因为wsreset默认情况下以自动提升的特权运行。

首先,攻击者首先删除 \INetCookies文件夹(否则将清除wsreset实用程序的文件夹)。具有有限权限的用户可以删除该文件夹,因此这不是一个挑战-受到用户帐户控制的攻击者或在受感染用户帐户中运行的恶意脚本都可以实现此目的。

此后,攻击者现在将创建“链接”或文件夹联结,使\INetCookies位置指向他们希望wsreset.exe删除的特权位置。

在下面显示的示例中,攻击者将\INetCookies目录映射到“C:\Windows\System32\drivers\etc”位置。\etc文件夹包含重要的配置和设置文件,包括用于配置本地DNS规则的“hosts”文件。

“这可以通过使用带有’/J’参数的mklink.exe或带有’-ItemType’ 的powershell new-item命令来完成” Gelbert在博客文章中解释说。

现在,当攻击者或其脚本运行“ wsreset”时,将删除本来需要提升特权才能清除的“ \etc”文件夹。

滥用wsreset绕过防病毒软件

研究人员展示了如何滥用这种行为绕过防病毒保护,以Adaware为例。

Gelbert说:“ Adaware防病毒软件将配置文件(及更多)存储在文件夹”C:\ProgramData\adaware\adaware antivirus “防病毒软件中。

Adaware防病毒软件需要这些文件与之前下载的恶意软件签名/定义进行交互。

普通用户无法删除此文件夹。” 。

一旦攻击者创建了他们的“ \INetCookies”符号链接以指向“ \adaware antivirus”文件夹并运行wsreset,现在就可以无缝删除该文件夹中的文件。

当然,即使在运行wsreset之后,某些文件(防病毒程序正在使用的文件)也可能保留在该文件夹中,这不是问题。整个过程足以破坏和破坏防病毒软件。

重新启动后,防病毒重新启动后,它将被永久停用。这是因为其设置,签名/定义和其他核心文件已从系统中清除。而且防病毒软件也无法检测到或阻止这种情况。

wsreset.exe实用程序中存在的此特权提升漏洞可能会被滥用以作其他用途,例如 先前由Hashim Jawad 在2019 年所 演示的 UAC绕过。

这些只是核心系统文件未经检查的权限的一些示例,这些文件可以帮助对手在破坏系统的情况下在雷达检测下超音速飞行{不被检测到}。