目录导航

如果你读了我的上一篇文章渗透测试指南-第1部分(OSINT-被动侦察和资产发现),我相信你已经读过了,你就会知道我们要利用LinkedIn来做这件事。LinkedIn是列举用户及其电子邮件的一个非常有用的工具。

“生成”电子邮件地址

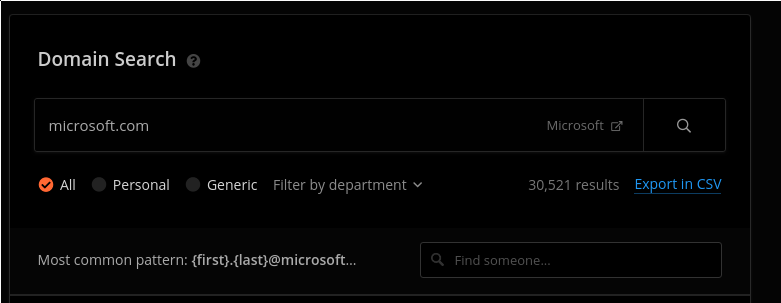

在我的上一篇文章中,我提到了一个名为hunter.io的工具,你可以用它来搜索公司的电子邮件地址,它甚至给出了它认为的一个公司当前的电子邮件结构是什么。

阶段1 -找出命名规则

以google.com为例。现在假设我们找到了一些[email protected]格式的邮件,然后我们看到另一封邮件:[email protected]。我们很快就能对他们在电子邮件中使用的结构有所了解,典型的是{姓氏}{名字}@{公司名}.com,这可能因组织的不同而不同,但是我们可以很快地得出命名规则,然后我们可以进入阶段2。

你可以用hunter.io来做这个。注意到“最常见的模式”部分了吗?

阶段2——获取员工并生成电子邮件

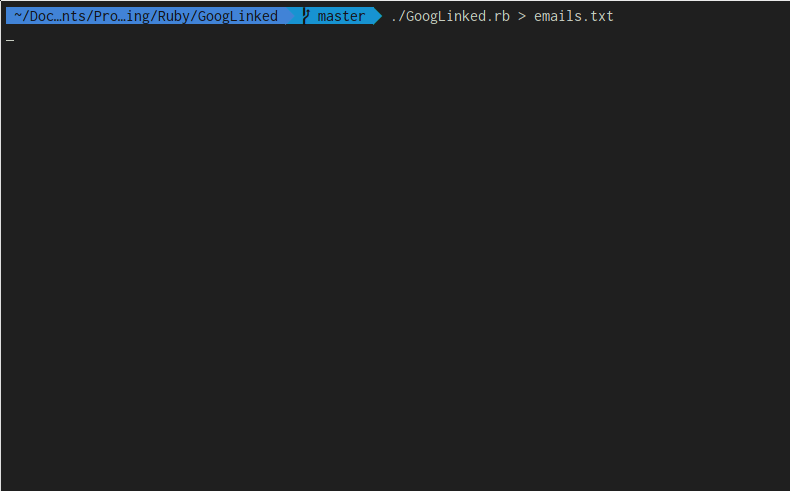

这就是LinkedIn与我们合作的地方。如果我们可以得到在一家公司工作的每个人的姓和名的列表,我们就可以将这些信息输入到python脚本中,并根据约定生成电子邮件地址。我们可以很容易地获得这些名称通过谷歌dorking。试试我的新工具GoogLinked,再加上ProxyDock(另一个无耻的插件),你可以一整天爬取谷歌而不受惩罚。

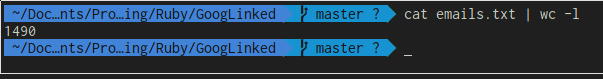

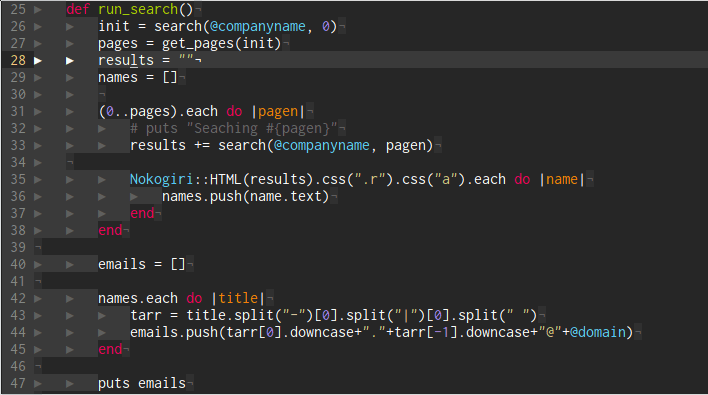

在运行它之前,您需要做的一件事是修改脚本。现在它包含Microsoft和microsoft.com作为参数,您将希望将其修改为“公司名称”(如LinkedIn所示)和公司电子邮件域名。在上面的示例中,我将所有结果通过管道传输到一个文件中,否则它将把它们转储到标准输出中。

这么多的电子邮件地址,让我们看看返回的是什么。

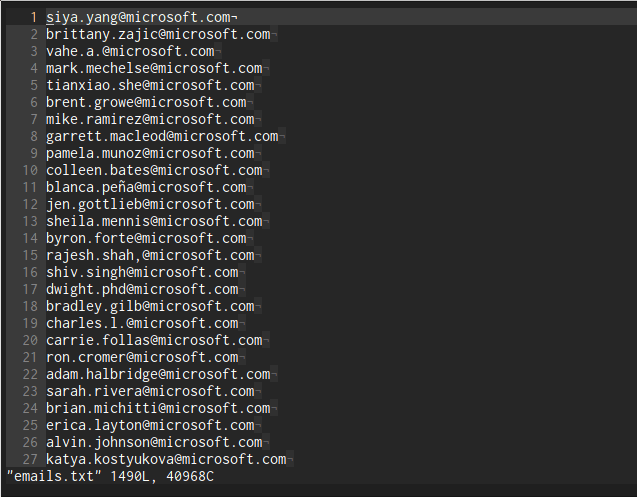

因此,正如你所看到的,有一些生成的电子邮件地址。这样做的背后,是一个谷歌的呆子,为每个在他们的投资组合中列出微软工作或已经工作的人获取头衔。然后,它采用run_search()函数中定义的格式。

请注意,名字。每个部分?根据您为公司发现的格式对其进行修改(正如我们在前面的小节中了解的那样)。在这种情况下,tarr[0]和tarr[-1]分别是名和姓。注意,当引入中间名时,事情可能会变得有点古怪。所以要知道这不是一个愚蠢的证明方法。

这个脚本是我自己使用的,所以我自己修改它。如果你想创建一个公共关系来添加自定义功能,请随意。既然你有了这些电子邮件,你就可以随心所欲了。把它们传到weleaksinfo.com?(见我的最后一篇文章)。

好处:密码破解

如果你正在做渗透测试,你可以利用这些邮件。通常情况下,用一个简单的电子邮件和100k个密码强行破解一个公司的电子邮件被一个SIEM屏蔽,或者甚至锁定帐户,这会影响到生产(如果你是一个pentester,你会知道斗争:P),这是我们不想要的。

有一种非常独特的方法,就像一位老师教我的,那就是给每封邮件都设置一个密码,比如Summer2018或Fall2018。许多公司实行季度密码轮换政策,希望使密码更加不可预测和安全。结果是,由于无法每季度记住一个新密码,人们不得不使用较弱的密码。一个很常见的用法是人们使用像Summer2018这样的密码。

这个方法还有一个很酷的地方,就是你通常可以通过VPN加载它(ProxyDock),然后尝试合法的服务,比如Gmail, Microsoft lync, SharePoint,等等。您被阻止的几率非常低,尤其是在定期轮换IP地址、用户代理和个人的情况下。