目录导航

到2020年,有97%领先的网络安全公司的数据在暗网上泄露,超过160,000起高级别或严重事件可能危及客户。

简介

去年,我们进行并发表了几项探索性研究,受到国际媒体和全球网络安全社区的欢迎:

鉴于在过去12个月中针对受信任的第三方的网络攻击的复杂性和数量迅速增长,并且我们尊贵的客户和合作伙伴提出了许多要求和建议,因此我们决定对全球网络安全行业进行探索性研究衡量其在2020年在暗网上的曝光度。

Ponemon Institute的一项调查显示,有59%的公司由于包括网络安全供应商在内的第三方入侵而造成数据泄露。Digital Shadows于2020年7月发布的最新研究估计,目前可供出售的100,000多个数据泄漏中有超过150亿条被盗记录。

几周前,来自Malwarebytes的一份报告显示,在家工作(WFH)会导致大量安全漏洞。为了更好地理解多方面的挑战,Forrester提供了有关内部人员如何使用暗网出售公司数据的报告。

这项研究旨在帮助您从定量和定性两个方面更好地了解新兴风险和现代威胁格局,并帮助网络安全公司更好地确定优先级并应对新兴网络风险。

主要发现

以下是有关全球领先的网络安全公司的主要发现:

- 97%的公司在暗网上被暴露了数据泄漏和其他安全事件

- 发现631,512起安全事件,而160,529起处于高风险或严重风险级别

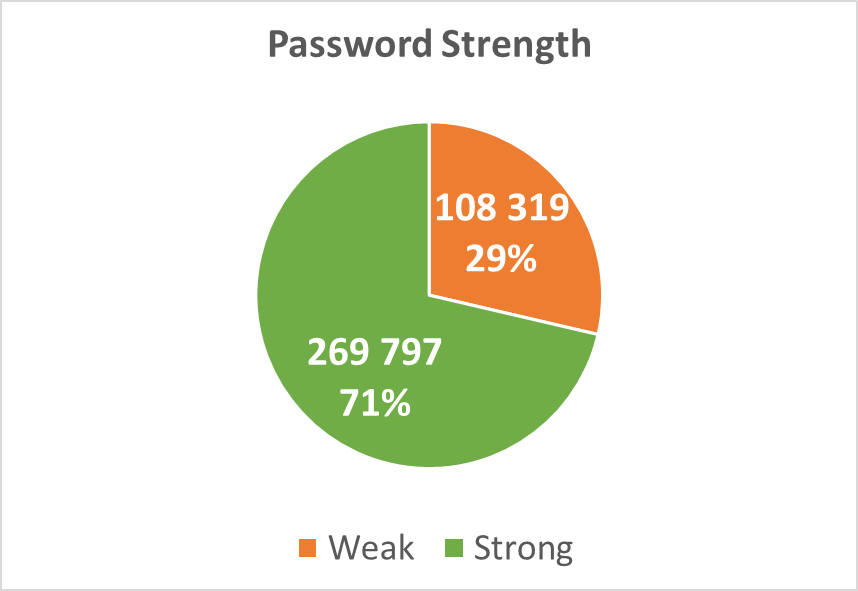

- 29%的密码被盗,161家公司的员工重复使用密码

- 5,121条带有专业电子邮件的记录来自被黑的色情网站或成人约会网站

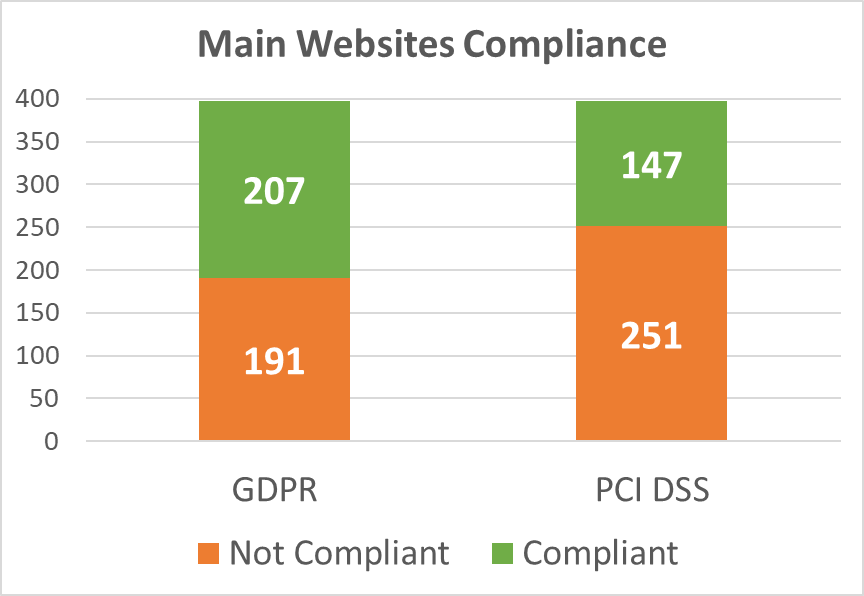

- 63%的网络安全公司的网站不符合PCI DSS要求

- 48%的网络安全公司的网站不符合GDPR要求

- 91家公司存在可利用的网站安全漏洞,其中26%尚未解决

涵盖的网络安全公司

我们试图使全球网络安全公司的样本具有代表性,合理地多元化和包容性,以确保调查结果的公正性。

出于本研究的目的,我们从以下独立来源收集了全球领先的网络安全公司的列表:

- Crunchbase- 2020年RSA会议的与会者– 546家公司

- SecurityTrails -2020年最佳100+最佳安全公司-419家公司

- 网络安全风险投资公司 -热门150家网络安全公司– 150家公司

- The Manifest -网络安全公司100强– 126家公司

- OWASP-公司赞助商和支持者– 78家公司

总共,我们收集了1,319家网络安全公司和组织。从列表中删除重复项后,我们得到了1,040个样本。

然后,我们删除了所有不能归类为网络安全公司的实体(例如,像NIST这样的组织或像Panasonic这样的跨国公司,它们对网络安全业务的参与都微不足道)。

我们还删除了Alexa排名高于500,000的所有公司,以确保只有足够大的公司保留在研究中。

最后,我们最终建立了398家网络安全公司,总部位于26个国家/地区。毫不奇怪,其中大多数都位于美国和欧洲:

| 总部国家 | 公司数目 |

|---|---|

| 美国 | 294 |

| 英国 | 20 |

| 以色列 | 16 |

| 加拿大 | 14 |

| 日本 | 11 |

| 德国 | 7 |

| 爱尔兰 | 5 |

| 印度 | 4 |

| 俄国 | 3 |

| 瑞士 | 3 |

| 芬兰 | 2 |

| 新加坡 | 2 |

| 中国 | 2 |

| 罗马尼亚 | 2 |

| 台湾 | 2 |

| 比利时 | 2 |

| 法国 | 2 |

| 捷克共和国 | 1个 |

| 斯洛伐克 | 1个 |

| 荷兰人 | 1个 |

| 西班牙 | 1个 |

| 马耳他 | 1个 |

| 意大利 | 1个 |

| 葡萄牙 | 1个 |

我们使用了LinkedIn提供的公司规模分类。398家网络安全公司中,以下公司规模占比:

| 在职员工人数 | 公司百分比 |

|---|---|

| 10,001+ | 11% |

| 5,001-10,000 | 5% |

| 1,001-5,000 | 9% |

| 501-1,000 | 13% |

| 251-500 | 17% |

| 101-250 | 21% |

| 51-100 | 13% |

| 11-50 | 11% |

我们还使用了CrunchBase提供的年收入分类。以下是398家网络安全公司的估计年收入数字:

| 预计年收入 | 公司百分比 |

|---|---|

| 1000亿美元以上 | 1.7% |

| 100亿美元至 1000亿美元 | 7.3% |

| 5亿美元至10亿美元 | 2.8% |

| 1亿至5亿美元 | 11.2% |

| 5000万至1亿美元 | 12.4% |

| 1000万至5,000万美元 | 23.6% |

| 100万至1000万美元 | 27% |

| 少于一百万美元 | 14% |

数据来源和方法

为了本研究的目的,我们统一了Dark Web,Deep Web和Surface Web的概念,并将它们统称为暗网。

为了搜索和识别暗网上可用的安全事件,我们利用免费的在线测试来发现和分类上述398家网络安全公司的暗网暴露情况。

该测试基于经过机器学习增强的专有OSINT技术(请参见下文)。这是我们收集有关事件数据的各种资源的详尽列表:

- 黑客论坛

- 地下市场

- IRC和电报频道

- 公共代码存储库

- WhatsApp组

- 社交网络

- 粘贴网站

最早的安全事件可以追溯到2012年,而最近的安全事件是2020年8月31日。

手动验证了异常,例如每个公司的意外事件数量大或小,以确保数据的一致性和准确性。

重要的是要提到暗网上不断增长的“噪音”,从过时或重复的数据泄漏到诈骗者出售的明显假货。为了应对这一挑战,我们利用并不断改进我们专有的机器学习(ML)模型来分散研究结果。例如,我们有一个经过特殊训练的ML模型,该模型能够区分人工创建的密码和自动生成的密码。我们还有许多其他的ML模型,它们检测到各种“危险信号”,暗示数据,其广告质量或违约日期或卖方确实缺乏基本的可信赖性,并且可以确定。在这项研究中,未触发任何危险信号的发现称为已验证,而其他标记为未验证。

以下是我们的免费测试和本研究中使用的已验证事件的估计风险评分:

- 严重风险:使用纯文本密码的登录凭据,或具有最新或唯一的高度敏感数据(例如,PII,财务记录等)的数据泄漏.[注:个人验证信息(PII,personally identifiable information)是有关一个人的任何数据,这些数据能帮助识别这个人,如姓名、指纹或其他生物特征资料、电子邮件地址、住址、电话号码或社会安全号码。]

- 高风险:具有纯文本密码的登录凭据,或具有高度敏感的数据(例如,PII,财务记录等)的数据泄漏

- 中度风险:登录凭据加密的密码,或各种数据泄漏以及中度敏感的数据(例如源代码,内部文档等)

- 低风险:在数据泄漏,样本或转储中提及组织,其IT资产或员工,而没有随附敏感或机密信息。

以下描述和分类的所有事件都是经过验证的事件。

如何重现发现

只需将公司的主要网站网址输入免费测试并查看结果,即可复制发现的结果。

免费测试可提供准确数量的安全事件,并提供估计的风险评分,但出于道德和法律原因,不会透露事件的技术细节。

希望接收事件详细信息的组织可以考虑使用ImmuniWeb®Discovery来获取泄露的数据,而没有这些限制。

突发事件概述

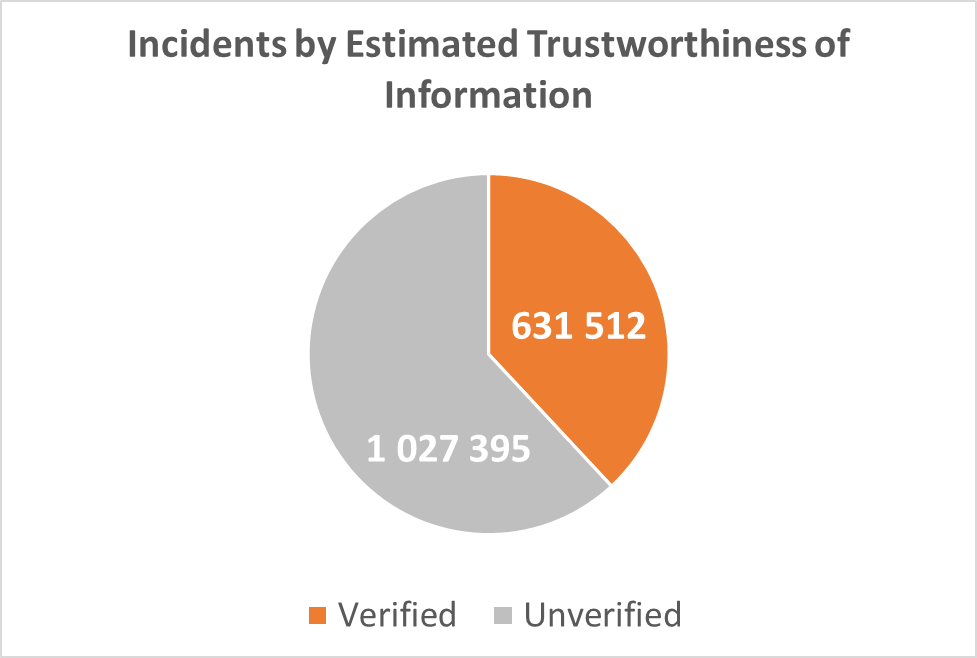

398家网络安全公司在暗网中发现的事件总数为1,658,907,而经验证的事件为38%(631,512)(请参阅上文):

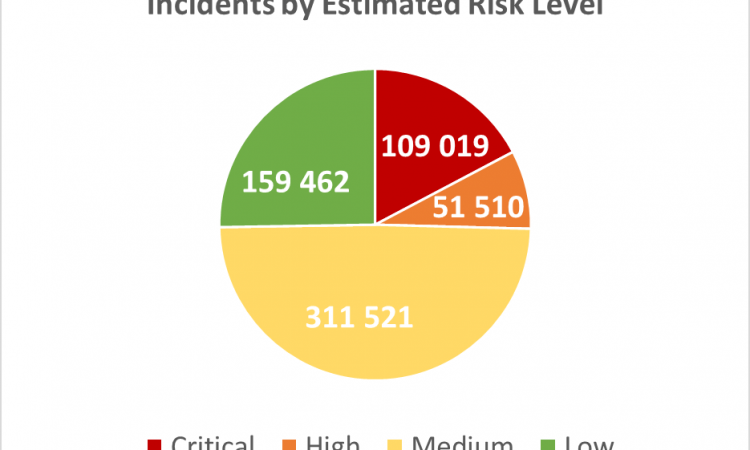

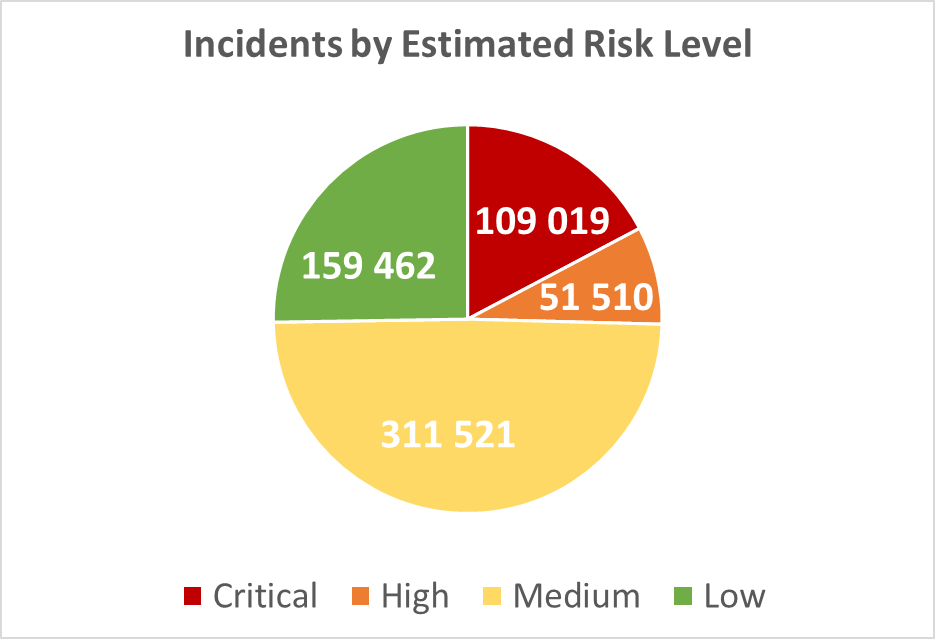

估计风险水平下的事件

下图说明了按估算的风险水平分配的事件(请参见上文)。

在已验证的事件中:

估计严重风险约为17%(109,019)

估计为高风险为8%(51,510)

估计为中等风险为49%(311,521)

估计为低风险为25%(159,462)

公开数据类型的突发事件

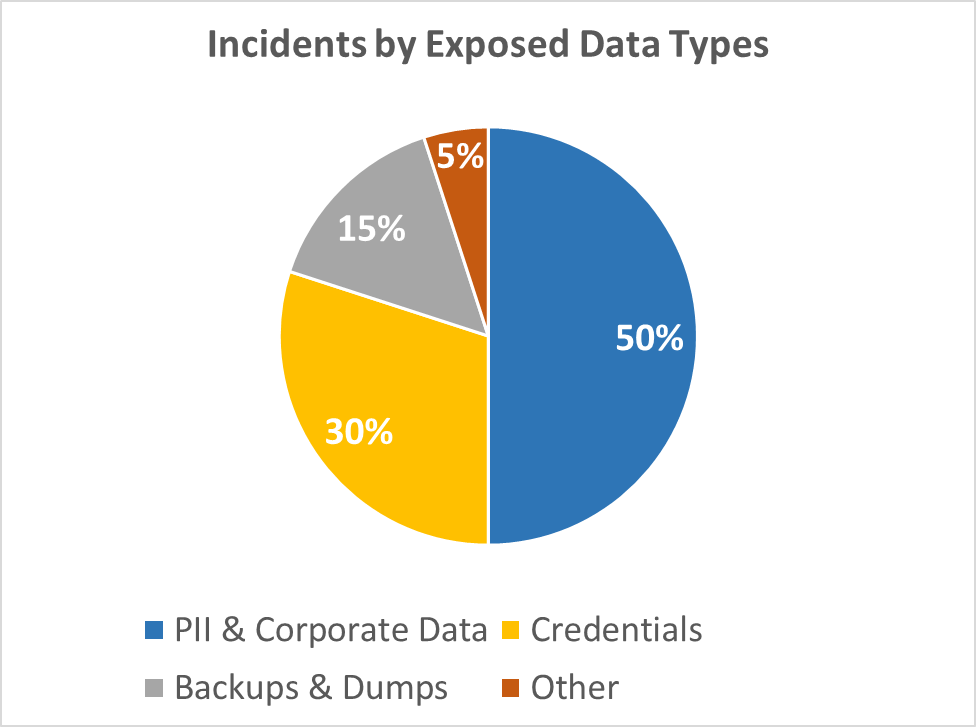

631,512条记录包含高度敏感的信息,例如纯文本凭据或包含财务或类似数据的PII。

因此,每个网络安全公司平均会暴露1586个被盗凭据和其他敏感数据。

下图显示了事件中泄漏数据的一般分类:

密码泄露事件

我们自动分析了上述凭据盗用事件类型的密码泄漏强度。29%的密码较弱(即少于8个字符,没有大写字母,没有数字和没有特殊字符):

在398家公司中,有162家发生了员工在不同的违规系统上重复使用相同密码的事件。这增加了网络罪犯进行密码重用攻击的风险。

下表是最受欢迎的密码表,即使在领先的网络安全公司的员工中,也清楚地证明了密码使用中懒惰的坏习惯:

| 密码 | 使用人数 |

|---|---|

| password | 1,186 |

| 123456 | 1,137 |

| aaron431 | 1,109 |

| 12345678 | 344 |

| 123456789 | 271 |

| Password | 258 |

| EvoPassword | 254 |

| 12345 | 250 |

| old123ma | 237 |

| 1234 | 207 |

| career121 | 190 |

| none | 182 |

| welcome | 163 |

| password1 | 158 |

| zaq12wsx | 151 |

| qwerty | 148 |

| micros1 | 144 |

| 1qaz2wsx | 132 |

| passw0rd | 120 |

| 111111 | 120 |

| blackberry | 112 |

| Password1 | 107 |

| 1234567890 | 92 |

| abc123 | 90 |

按国家和公司规模划分的事件

下表显示了398家网络安全公司的事件分布情况:

| 总部国家 | 总事件 | 核实事件 | 高危和重大风险 |

|---|---|---|---|

| 美国 | 991,387 | 362,054 | 90,959 |

| 英国 | 285,656 | 117,559 | 29,226 |

| 加拿大 | 147,866 | 61,447 | 20,902 |

| 爱尔兰 | 99,701 | 42,175 | 10,965 |

| 日本 | 70,717 | 29,178 | 7,007 |

| 德国 | 14,407 | 4,935 | 371 |

| 以色列 | 9,395 | 3,388 | 151 |

| 捷克共和国 | 9,097 | 2,932 | 112 |

| 俄国 | 5,460 | 1,746 | 98 |

| 斯洛伐克 | 5,187 | 1,006 | 257 |

| 荷兰人 | 5,143 | 920 | 111 |

| 芬兰 | 4,890 | 1,348 | 246 |

| 新加坡 | 3,628 | 401 | 8 |

| 西班牙 | 1,749 | 692 | 18 |

| 中国 | 1,514 | 542 | 58 |

| 罗马尼亚 | 1,028 | 371 | 19 |

| 马耳他 | 499 | 86 | 3 |

| 印度 | 331 | 107 | 9 |

| 台湾 | 169 | 144 | 2 |

| 瑞士 | 149 | 66 | 0 |

| 意大利 | 78 | 68 | 0 |

| 比利时 | 23 | 3 | 2 |

| 法国 | 16 | 13 | 5 |

| 葡萄牙 | 13 | 4 | 0 |

下表显示了按公司规模划分的事件分布:

| 在职员工人数 | 受影响公司的百分比 | 高危和重大风险事件 |

|---|---|---|

| 10,001+ | 92% | 54,384 |

| 5,001-10,000 | 100% | 3,545 |

| 1,001-5,000 | 100% | 756 |

| 501-1,000 | 97% | 533 |

| 251-500 | 95% | 4,498 |

| 101-250 | 98% | 949 |

| 51-100 | 97% | 239 |

| 11-50 | 100% | 102 |

涉及第三方资源的事件

相当数量的事件源于默认违反了受信任的第三方,例如网络安全公司的供应商或其他分包商,其中大多数是被盗的网站数据库和备份。

大量带有明文密码的被盗凭据也来自与无关的第三方有关的事件,包括约会,甚至成人网站,受害者使用他们的专业电子邮件地址登录。我们在色情和成人约会网站中发现至少5,121个被盗凭据。 。

下表列出了最常见的违规第三方类型,这些第三方可能与员工使用其服务的网络安全公司没有直接关系:

| 违反第三方 | 凭证数量 |

|---|---|

| 个人服务 | 24,526 |

| 购物 | 16,676 |

| 游戏类 | 11,119 |

| 商业 | 8,030 |

| 服务 | 5,776 |

| 约会 | 5,121 |

| 信使和社交媒体 | 4,966 |

| 媒体 | 4,076 |

符合PCI DSS和GDPR

此外,为了绘制更广阔的图景,超越暗网暴露范围并间接交叉验证结果,我们使用了免费的在线网站安全测试,检查398家网络安全公司的主要网站的合规性。

该测试使用一种非侵入性且安全的方法来检查特定于网站和Web服务器安全性的PCI DSS和GDPR要求:

如上图所示,超过一半的公司(63%)的主要网站未能满足这些PCI DSS要求,这意味着它们使用的是易受攻击或过时的软件(包括JS库和框架),或者没有网站。处于阻止模式的应用程序防火墙(WAF)。

191个网站(占48%)不符合这些GDPR要求,原因是软件易受攻击,缺少明显可见的隐私政策或Cookie包含PII或可追溯标识符时缺少cookie免责声明。

最后,我们参考了Open Bug Bounty项目中公开可用的数据,以更多地了解398家网络安全公司的Web应用程序安全性。到此为止,有91家公司报告了279个XSS漏洞,其中截至本研究发表之日,已报告的漏洞中有26%尚未修复。

结论

ImmuniWeb首席架构师兼创始人Ilia N. Kolochenko表示:“ 现代威胁格局已成为所有行业的高度复杂,多维和复杂的挑战。人为风险,IT外包以及对第三方数据处理的依赖-逐渐加剧了这种情况并使持续的安全监控变得复杂。

更糟糕的是,不断增长的国家和跨国合规性要求开始过度消耗日益缩水的网络安全预算。如此令人震惊的研究表明,即使是网络安全行业本身也无法幸免。Covid-19助长了国际网络犯罪,并迫使全球数以百万计的未做好准备的组织紧急地数字化其业务流程,而没有必要的安全性和数据保护。在这种情况下,网络安全公司在2020年的表现要好于其他许多行业,这还归功于慷慨的风险投资以及获得内部人才以解决安全性和合规性的问题。

如今,网络犯罪分子通过针对可信赖的第三方而不是追逐最终受害者,努力实现利润最大化和被捕的风险最小化。例如,大型金融机构通常拥有强大的技术,法证和法律资源,通常可以成功地及时发现,调查和大力起诉大部分入侵。相反,他们的第三方,从律师事务所到IT公司,通常缺乏对迅速增长的针对性攻击和APT做出反应所需的内部专业知识和预算。最终,对于那些也享有虚拟有罪不罚现象的务实的攻击者而言,它们成为垂头丧气的果实。

在2020年,全面的可见性以及数据,IT和数字资产的清单对于当今的任何网络安全和合规性计划都是至关重要的。诸如机器学习和AI之类的现代技术可以显着简化和加速从异常检测到误报减少的大量繁重任务。但是,此图片将通过对Deep Web和Dark Web以及Surface Web中无数资源(包括公共代码存储库和粘贴网站)的连续监视来进行补充。您无法将组织与周围环境隔离开来,而周围环境在不久的将来可能会变得更加复杂。”