目录导航

许多检测引擎对网站进行爬取,并通过链接来确定某个网站是恶意网站还是伪装成另一个网站。

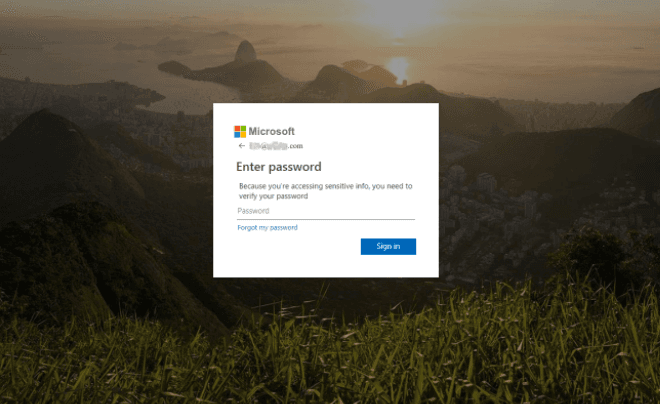

威胁行动者在与这些先进技术作斗争时面临的困难是,他们的网络钓鱼网站必须绕过检测引擎,同时通过显示模仿目标网站的图像和主题来获得受害者的信任。

PhishFeed分析师最近发现了一种新颖的方式,一些黑客正在欺骗这些扫描引擎,尤其是这种Bot避免机制已部署在多个Office 365凭据网络钓鱼网站上。WMC全球威胁分析师将这种方法的使用归因于单个威胁参与者,将其诱骗工具出售给多个用户。

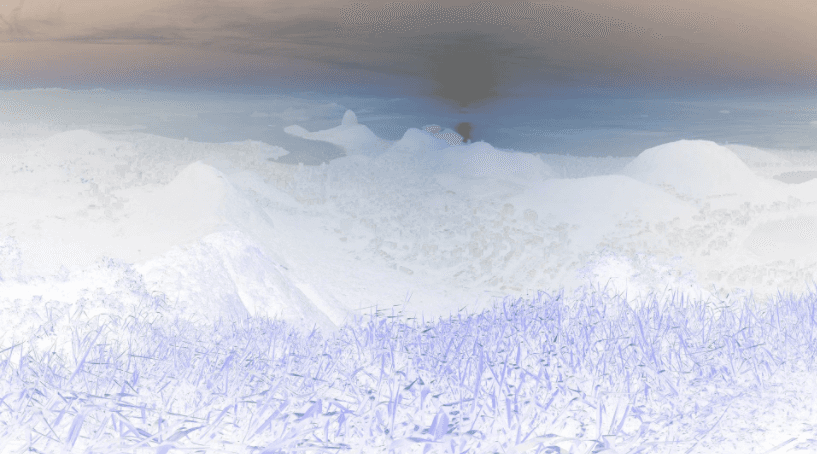

由于图像识别软件正在改进并变得越来越准确,因此这项新技术旨在通过反转图像的颜色来欺骗扫描引擎,从而导致图像哈希值不同于原始图像。该技术可能会阻碍软件完全标记该图像的能力。

但是,访问该网站的受害者可能会认识到倒置图片是非法的,并退出该网站。结果,威胁参与者已经存储了反转的图像,并且在index.php代码中使用了CSS方法将图像的颜色恢复为其原始状态。

<div id="<?=$rndString1?>" data-bind="backgroundImage: smallImageUrl()" style="background-image:url("images/inv-small-background.jpgsquot;);-webkit-filter:invert(100% );filter:invert(100%);">

</div>

<div class="backgroundImage <?=$rndString2?>" data-bind="backgroundImage: backgroundImageUrl()" style="background-image: url("images/inv-big-background.jpg");-webkit-

filter:invert(100%);filter:invert(100%);"></div>

这种方法导致最终网站看起来对访问的用户是合法的,而爬网程序和扫描引擎极不可能将图像检测为Office365背景的反向副本。

值得注意的是,倒置的映像是在已部署的Office 365凭据网络钓鱼工具包中发现。

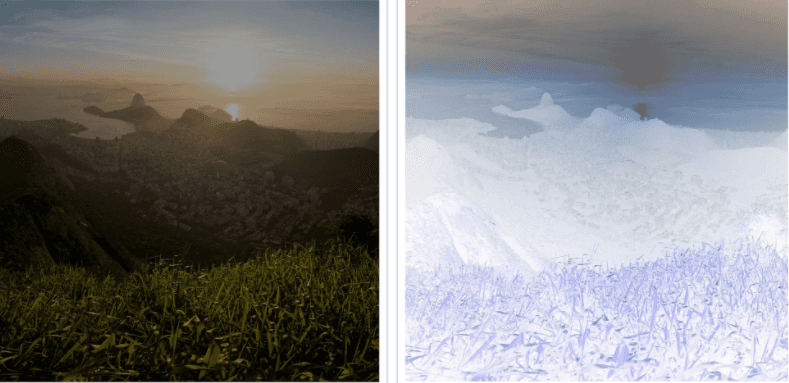

我们的团队审查了该威胁因素所部署的其他活动,发现该人在较新的Office365背景上使用了相同的反转技术。

黑客不断尝试绕过检测,他们可以通过反转或更改可识别的徽标和图像来欺骗扫描引擎。

但是,如果将部署工具包的网站沙盒化或渲染,则基于图像的系统更有可能检测到欺骗。

虽然,沙箱方法的确比基本扫描引擎花费了更长的时间,并且网站在此期间仍然可以伤害受害者。

图标SHA256值

旧风格的背景图像原始和倒置

d9288957bd276f9144e1fe321e598b8bab81af20fd36db702d716664a6f7c65d inv-big-background.jpg

7c10fa25b9ebad3a8d71a19bb2a7a0664df3415a2bfae566aa91beb11ae07b89 big-background.png较新的风格背景图像原始和倒置

a59ea699d353d00ff2999111f9fa11fb73a47eda7800642609ca230560ea3703 inv-big-background.png

e6180f6c05e9fd25723e3d804dac6ea95212516610d7a007f8ce6cd954962190 big-background.png