目录导航

一款可以检测WEB蜜罐并中断请求的Chrome插件,能够识别并中断长亭D-sensor,墨安幻阵的部分溯源api

项目地址:

Github: github.com/cnrstar/anti-honeypot

蜜罐对红方的影响

蓝方的WEB蜜罐通常带有溯源功能,原理类似CSRF。

打开WEB蜜罐后,自带的js会自动遍历能够识别你的身份信息的其他网站api,例如百度,58、163等,如果你恰好在这些网站上有已登录的cookie,就会通过这个网站的api获得你的用户名,可能会有有邮箱,电话,姓名等.

在真实攻防演习中,蓝队不再像以前只是被动防守,而是慢慢开始转变到主动出击的角色。对蓝队反制红队帮助最大的想来非蜜罐莫属,现在的商业蜜罐除了会模拟一个虚拟的靶机之外,还承担了一个很重要的任务:溯源黑客真实身份。相当一部分黑客因为浏览器没开隐身模式导致被利用jsonhijack漏洞抓到真实ID,虽然可以反手一个举报到src换积分,但是在漏洞修复之前,又是一批战友被溯源。相信很对已经被溯源的红方选手对此更有体会。

在这种背景下,各位红方老司机应当很需要一个能自动识别这种WEB蜜罐,因此我们写了个简单的chrome插件,用来帮助我们摆脱被溯源到真实ID的困境。

插件的两个功能

一是识别当前访问的网站是否是蜜罐,是的话就弹框预警;

二是对访问的jsonp接口进行重置,防止对方获取到真实ID。

插件原理

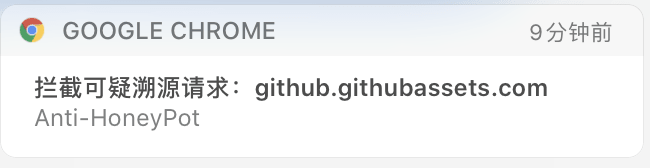

判断当前网站域和jsonp接口的域是否是同一个,是的话就预警并阻断。

比如我访问一个网站,结果这个网站里的js去请求了一个baidu.com的api,那妥妥的有问题了。

但是粗暴判断也会带来误报,比如我正常访问baidu.com,但是其引用了个apibaidu.com的jsonp,就一样也会报警和拦截,这种情况下就暂时用白名单来解决了。

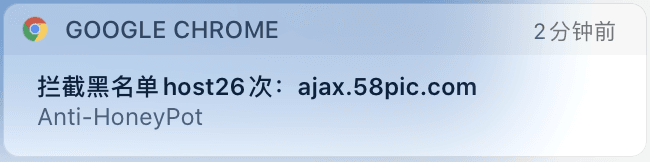

具有黑名单host(来自长亭蜜罐api溯源请求)匹配功能:如果匹配到基于蜜罐溯源黑名单的host,会做另外的弹框预警,如果有多个黑名单host弹框报警,说明这个蜜罐的可能性会比较大。

其余跨主域请求拦截,需要肉眼判断一下是否合法

拦截顺序:

①白名单的主域不受影响

②主域下的子域不受影响

③基于黑名单的拦截,发出黑名单拦截报警

④其余跨主域请求,发出可疑溯源报警

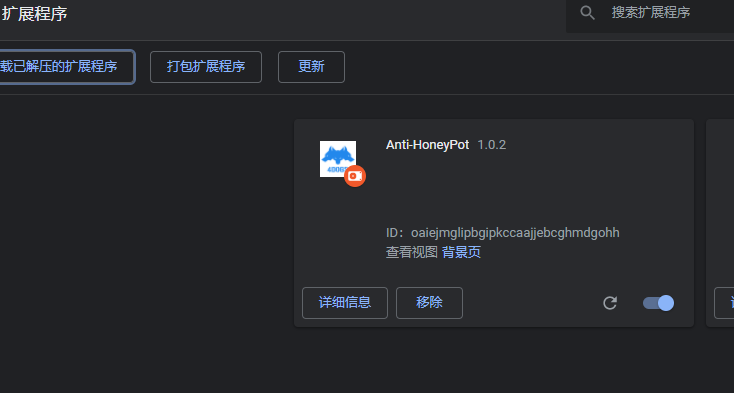

插件使用方法

①下载并解压源码

②打开chrome的插件管理 chrome://extensions/

③打开开发者模式,并点击”加载已解压的扩展程序”,选择对应的目录导入即可

插件下载地址

①GitHub: anti-honeypot/archive/master.zip

②雨苁网盘: w.ddosi.workers.dev/

③蓝奏云: waf.lanzoui.com

④迅雷网盘: pan.xunlei.com 提取码: 8LY1