目录导航

网络犯罪背后的首要动机是金融致富,而金融服务行业是网络犯罪分子的一个有吸引力的目标。2022 年初,HP Wolf Security 检测到针对一家非洲银行员工的有针对性的恶意软件活动。该活动引起了我们的注意,因为它具有针对性,以及攻击者如何尝试使用 HTML 走私来传递恶意软件,HTML 走私是一种通过网关安全控制偷偷携带恶意电子邮件附件的技术。在本文中,我们描述了该活动,分享了攻击者如何注册虚假银行域以构建可信的诱饵,并解释 HTML 走私的工作原理。

活动

2022 年初,一家西非银行的员工收到一封电子邮件,声称来自另一家非洲银行的招聘人员,其中包含有关那里工作机会的信息。用于发送电子邮件的域被仿冒,不属于合法的模仿组织。WHOIS 请求显示该域于 2021 年 12 月注册,并且访问该网站返回了 HTTP 404“未找到”响应。为了使诱饵更加可信,威胁者还包括了招聘银行另一名假定员工的回复地址。

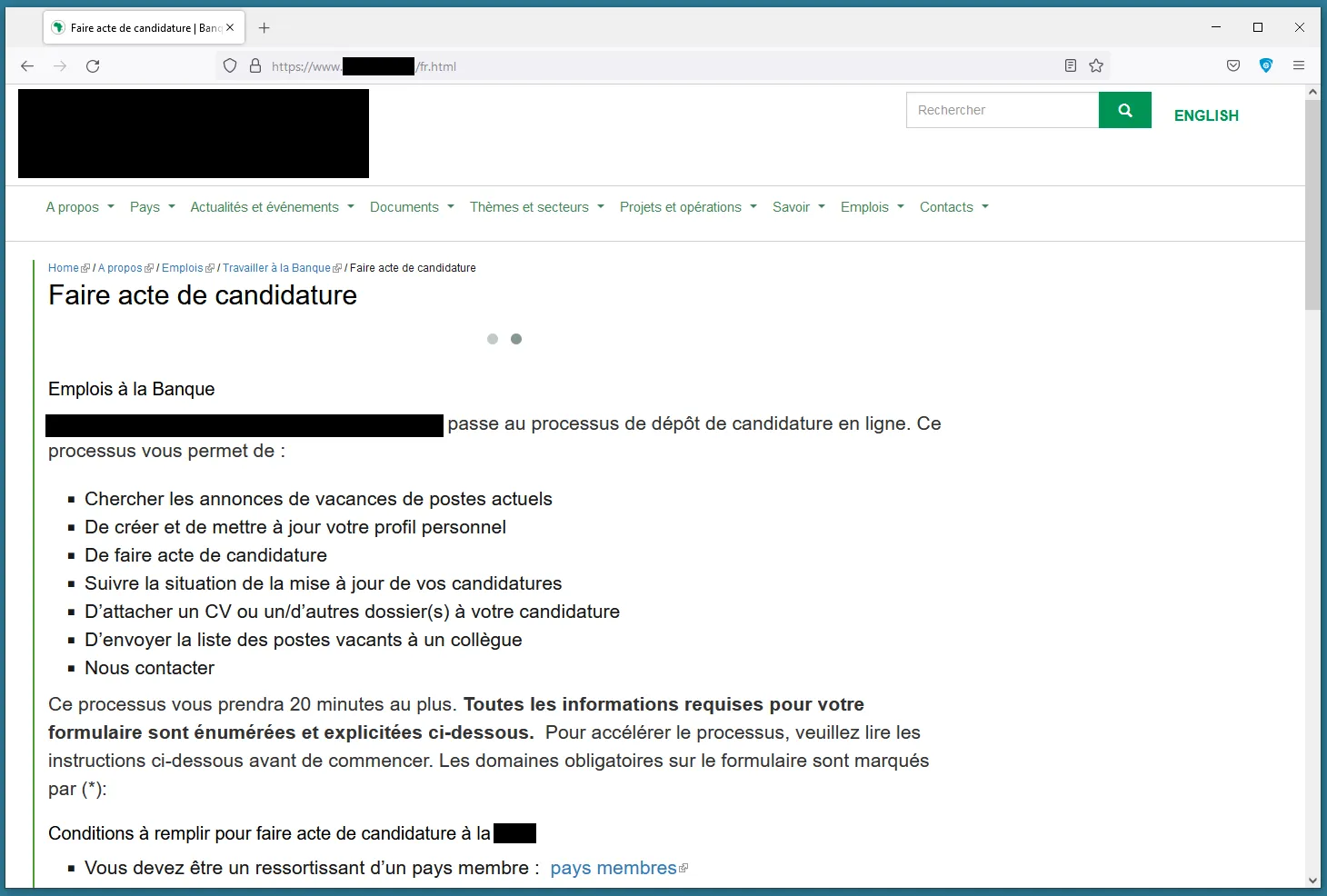

搜索与被模仿组织相关的其他仿冒域名后,发现了另外两个可能与同一恶意软件活动有关的域名(附录 1)。第二个域显示了有关银行就业申请流程的网页,该网页很可能是从合法网站复制的。

页面本身没有托管恶意软件,也没有可用于从访问者那里获取登录凭据或敏感信息的输入表单。

第三个域显示了模仿银行的主页,该主页也很可能是从合法网站复制的,但我们再次没有发现恶意软件或该网站被用于网络钓鱼的迹象。

域名抢注的目的

在域名 2 和 3 上,我们发现为发件人策略框架 (SPF)设置了 DNS TXT 记录,这表明它们很可能被用于发送恶意电子邮件。如果网站被用于网络钓鱼或托管恶意软件,花时间配置这些记录将无济于事。访问这些网站会增加收件人对电子邮件诱饵的信任,因为他们会看到从合法银行复制的内容,最终使他们更有可能对电子邮件采取行动。

我们无法最终将所有三个域链接在一起,但是,域 2 引用了银行的工作申请流程——恶意软件活动中使用的诱饵——并遵循与域 1 非常相似的命名约定,因此我们认为同一威胁者可能注册了该基础设施。

与银行相关的常见欺诈方法

| 网络钓鱼 | 网络钓鱼是针对银行客户的最常见骗局之一。攻击者创建一个模仿银行合法登录门户的网站,并通过电子邮件或短信将链接发送给潜在受害者。如果有人在表单中输入他们的登录凭据,攻击者可以使用它们登录帐户。击败此类简单攻击的有效方法是强制执行多因素身份验证。为了规避这一点,攻击者必须从受害者那里获取双因素代码,并在网络钓鱼发生时登录银行门户。 |

| 假银行/投资骗局 | 在虚假银行或投资骗局中,攻击者建立了一个模仿合法银行或投资平台的网站。该网站用于吸引受害者注册账户,通常承诺通过投资获得丰厚回报。当受害者登录网站时,他们会看到一个资金管理工具。攻击者说服受害者使用该工具将资金转移到他们的帐户中。这笔钱是通过第三方提供商转移的,而不是受到更严格的反欺诈控制的普通银行转账。受害者会在他们的假账户中看到余额,该余额会按预期增加并获得良好的回报。然而,这笔钱实际上已转入欺诈者的账户,并且通常会从受害者那里永远丢失。 |

| 恶意软件传播 | 恶意软件有时通过虚假银行网站或假装来自银行的电子邮件传播。这不仅仅是 Windows 恶意软件。智能手机银行应用程序的普及意味着恶意软件通常作为针对智能手机操作系统的应用程序分发。用户应验证他们使用的是官方移动银行应用程序,如果是电子邮件和网站,请确保他们已访问其银行的正确域名。 |

恶意软件分析

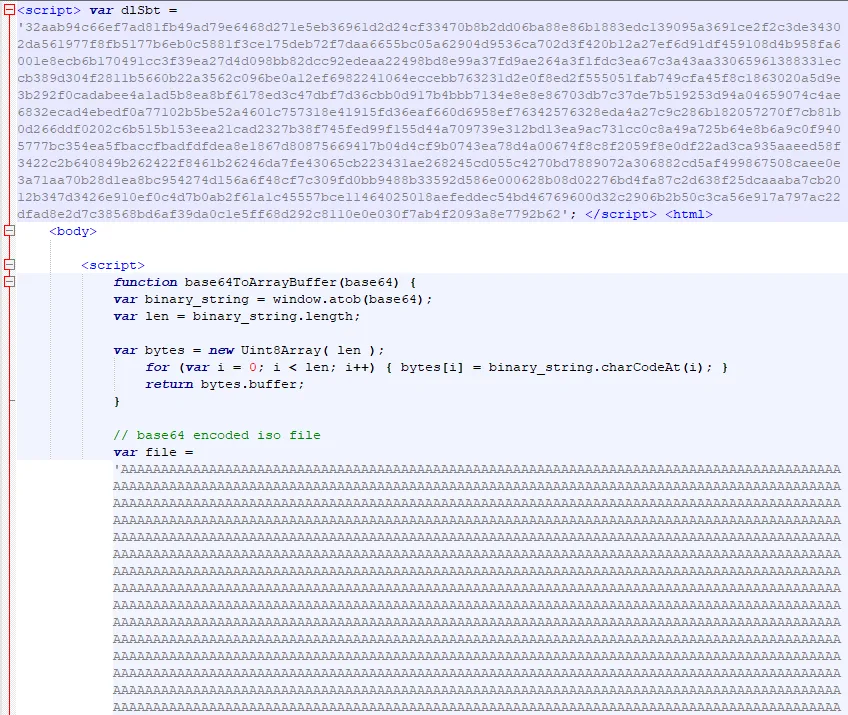

在此活动中,攻击者向收件人发送了一个 HTML 附件Fiche de dossiers.htm。在文本编辑器中打开文件会显示页面的源代码(图 2)。

Fiche de dossiers.htm的源代码。

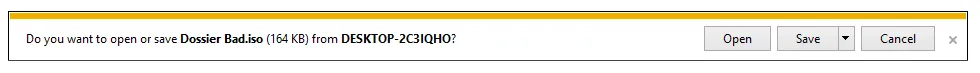

该文件包含编码数据和解码功能。从上图中的注释中已经可以看出,它是一个 Base64 编码的 ISO 文件。在源代码的更下方,此 ISO 文件被解码并使用 JavaScript blob 在 Web 浏览器下载提示中提供给用户(图 3)。

HTML 走私

HTML 走私是一种使攻击者能够通过将文件编码到 HTML 文件中来偷偷通过电子邮件网关阻止的文件格式的技术。JavaScript blob 或 HTML5 下载属性可用于解码和重建文件。当用户使用 Web 浏览器打开 HTML 附件时,系统会提示他们下载已存储在本地系统上的文件。这样,HTML 走私绕过了阻止恶意网站流量的安全控制,例如网络代理。该技术很危险,因为 HTML 电子邮件附件通常不会在网关处被阻止,并且检测编码的恶意软件可能具有挑战性。使用这种技术,危险的文件类型可以被走私到组织中并导致恶意软件感染。

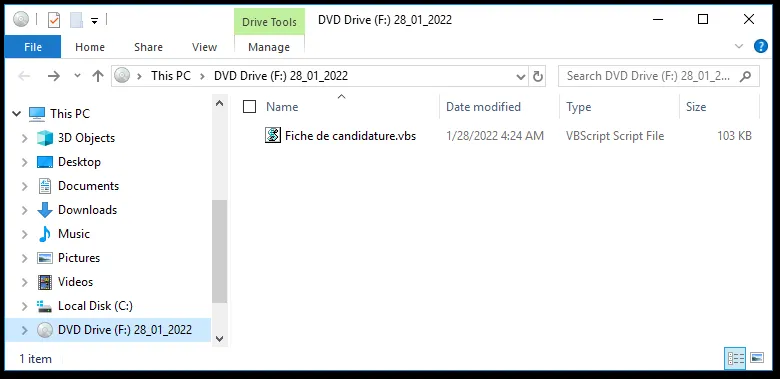

在 Windows 10 中,双击 ISO 文件会导致它作为光盘媒体安装,这会打开一个新的文件资源管理器窗口,其中显示其内容。

Dossier Bad.iso的内容。

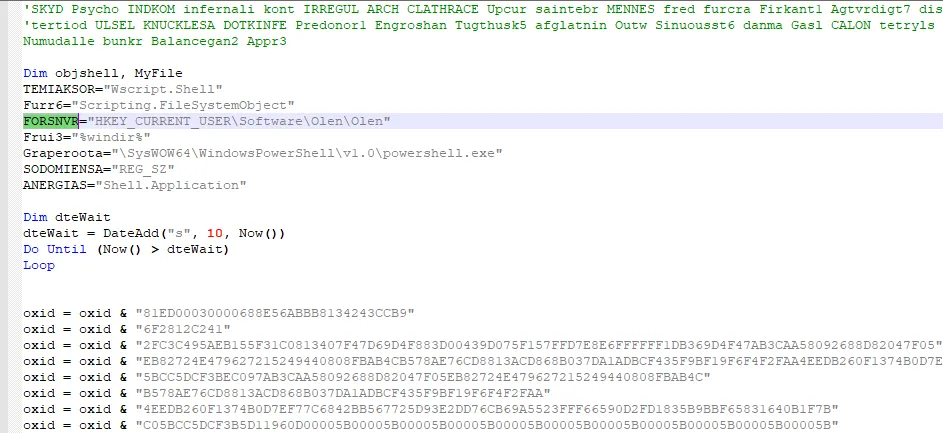

里面有一个名为Fiche de candidature .vbs的 Visual Basic Script (VBS) 文件,双击时会执行该文件。防止意外执行恶意 VBS 脚本的一种方法是将.vbs文件的默认应用程序更改为文本编辑器。这样可以防止直接执行。如果我们现在在编辑器中打开此文件,我们会看到以下代码(图 5)。

该脚本包含变量,例如注册表项或PowerShell.exe的路径,以及一些编码数据。执行脚本时,它会创建一个新的注册表项并在其中存储一个长的十六进制字符串。然后执行 PowerShell 并传递一个编码命令。相应的代码序列如图 6 所示。

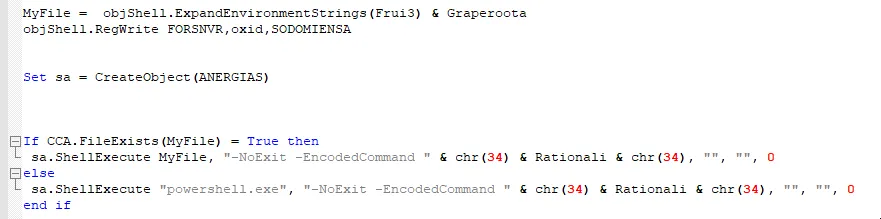

PowerShell 脚本使用 C# 类型定义来调用 Windows API 函数。首先,脚本使用NtAllocateVirtualMemory分配一个内存区域。然后从注册表中读取之前存储的十六进制字符串,并创建一个新的字节数组。使用RtlMoveMemory将数组复制到新分配的内存区域中。复制的字节数组是通过 API 调用CallWindowProcW执行的shellcode。为此,只有 shellcode 的内存地址作为第一个参数(WNDPROC)传递给函数,用作导致恶意软件运行的回调地址。

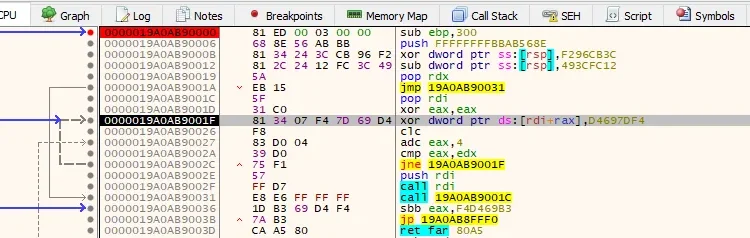

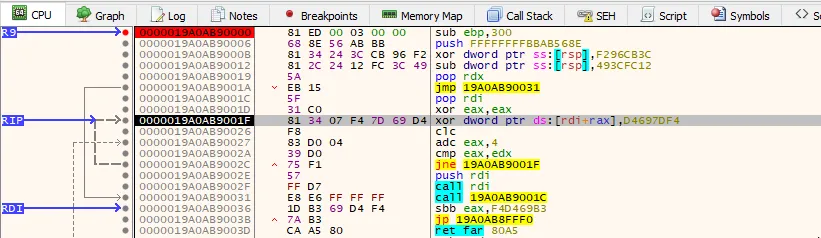

使用调试器分析 shellcode 会在代码的最开始显示一个简单的解密函数。然后使用位于解密函数之后的 XOR 操作对代码进行解密,然后执行。

解密后的代码是GuLoader。该恶意软件是一个加载程序,可从 Web 下载并执行其他恶意软件系列。在此活动中,GuLoader 被配置为下载和运行RemcosRAT恶意软件。为此,GuLoader 的配置中有两个 URL 指向 RemcosRAT 有效负载。一个有效负载 URL 指向 OneDrive,另一个指向 Dropbox。我们分析了其他涉及 GuLoader 的恶意软件活动,它们也使用文件共享服务来托管恶意软件负载。由于有效载荷也是加密的,因此服务提供商检测和删除它们可能具有挑战性。

交付的有效载荷

Remcos 是一种商业 Windows 远程访问工具 (RAT),它使操作员可以对受感染的系统进行重大控制。它的功能包括运行远程命令、下载和上传文件、截屏、记录击键以及记录用户的网络摄像头和麦克风。虽然我们不确定攻击者会使用他们的访问权限来做什么,但这里有一些可能性:

- 以进行欺诈交易为目的的长期持续访问,例如通过 SWIFT 支付系统。这将需要威胁参与者部署工具来了解网络、横向移动、监控内部程序并利用它们。攻击者可能会利用员工在银行的职位,因为他们可以访问他们的公司电子邮件帐户。

- 横向移动,目标是破坏域控制器以部署勒索软件。他们还可能窃取可用于勒索目标的敏感/受保护数据。

- 将他们的访问权出售给另一个威胁参与者。

结论

HP Wolf Security 检测到针对非洲银行业的有针对性的恶意软件活动。攻击者从合法银行的域名仿冒域名发送电子邮件,通过打开恶意附件引诱他们申请工作。如果用户打开 HTML 文件,系统会提示他们下载 ISO 文件,该文件又包含一个 Visual Basic 脚本,执行时会导致恶意软件感染。这种技术被称为 HTML 走私,并且是危险的,因为它使攻击者能够走私恶意文件通过电子邮件网关的安全性。

所述活动中使用的下载器是 GuLoader,它通过存储在注册表中的代码使用 PowerShell 执行,否则仅在内存中运行。检测这样的感染链并不容易,因为恶意软件仅位于内存和注册表中。但是,打破感染链的一种简单方法是将脚本文件的默认应用程序从 Windows Script Host 更改为其他东西,例如记事本(.txt)。组织还应确保他们对网络有可见性,以便在早期阶段监控和阻止异常的流程行为。除此之外,对员工来说,批判性地质疑电子邮件也很重要,尤其是那些能引起紧迫感、好奇心和权威感的电子邮件——这些特征通常被攻击者利用。

侵害指标

以下哈希的文件也可以在MalwareBazaar中找到。

HTML 文件:

9af5400545853d895f82b0259a7dafd0a9c1465c374b0925cc83f14dd29b29c5ISO文件:

7079ff76eb4b9d891fd04159008c477f6c7b10357b5bba52907c2eb0645887aaVBS 脚本:

43aaa7f39e9bb4039f70daf61d84b4cde2b3273112f9d022242f841a4829da03PowerShell 脚本:

0407eab084e910bdd6368f73b75ba2e951e3b545d0c9477e6971ffe6a52a273a加密的 GuLoader shellcode:

d681b39362fae43843b1c6058c0aa8199673052507e5c500b7361c935037e05eRemcosRAT 有效载荷 URL:

hxxps://onedrive.live[.]com/download?cid=50D26408C26A8B34&resid=50D26408C26A8B34%21114&authkey=AGW61DvT-RT_FRU

hxxps://www.dropbox[.]com/s/veqimnoofpaqmx1/rmss_umUIGF84.bin?dl=1加密的 RemcosRAT 有效载荷:

5d45422cf2c38af734cee5a5c9fa2fef005f9409d5d5b74814aea1a5f246835d域名抢注

以下域被威胁行为者假冒,以冒充一个可信且合法的组织,并不代表影响该组织的漏洞。

| Typosquatted 域名1 | afbd-bad[.]org |

| Typosquatted 域名2 | afdb-bad[.]org |

| Typosquatted 域名3 | afdb-za[.]org |

转载请注明出处及链接