目录导航

据一位IT安全研究人员称,基于Chromium的,注重隐私的Web浏览器Brave存在一个漏洞,该漏洞正在泄漏DNS请求。后来,PortSwigger的研究总监James Kettle和CERT / CC漏洞分析师Will Dormann证实了这一点。

因此,Tor匿名网络的隐藏服务器Dark Web上的用户活动暴露给了他们的ISP(互联网服务提供商)。

值得注意的是,到2020年11月,基于Chromium的,注重隐私的Brave Browser拥有超过2000万用户,它也成为使用其自身的Tor Onion服务进入黑暗网络的头条新闻。

Brave具有内置功能,可以使Tor与浏览器集成,以使用户的网络活动难以检测,并提供最佳的隐私和安全性。相反,Tor也用于访问.Onion网站,其中大多数网站都托管在Dark Web上。

根据研究人员在Rumble上发布的帖子,由于DNS请求未加密,因此通过Brave to Tor访问.onion网站的任何请求都是可追溯的,这与浏览器的隐私权声明相矛盾。

浏览器如何泄露Tor DNS请求?

在Tor模式下,Brave可以转发所有Tor代理的请求,而无需将其发送到任何非Tor网络服务。这是确保上网时用户隐私的关键步骤。

但是,在具有Tor模式的Brave专用windows中发现的错误导致.onion URL(无论用户要访问的Tor地址如何)都作为标准DNS查询发送到设备的已配置DNS服务器。

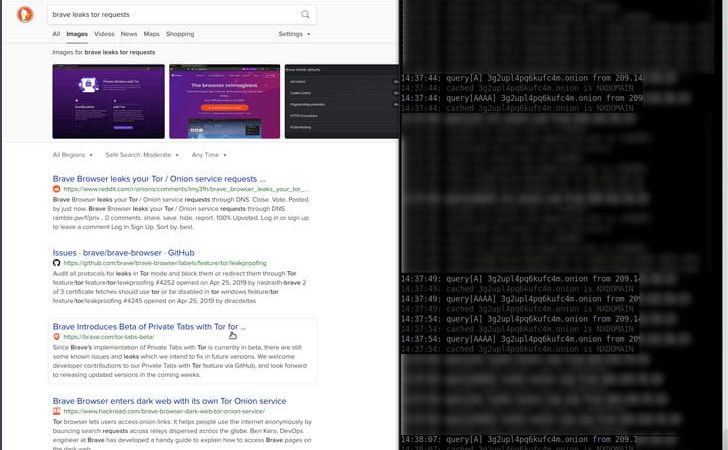

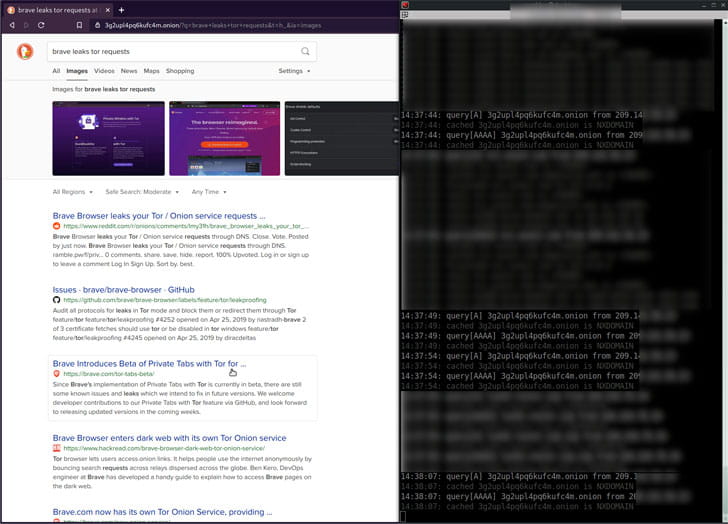

BleepingComputer通过使用Wireshark在Brave Browser的Tor模式下查看DNS流量进行了验证。在Tor浏览器模式下检查DuckDuckGo和《纽约时报》的洋葱URL时,发现Brave浏览器正在向IP地址为8.8.8.8的BleepingComputer本地配置的DNS服务器发送DNS查询。

在发推文中提到以下错误时,Kettle还提供了证据的屏幕截图:

“我刚刚确认是的,Brave浏览器的Tor模式似乎会将您访问的所有.onion地址泄漏给DNS提供商。”

帖子中写道: “您的ISP或DNS提供商将知道您的IP是对特定Tor网站的请求。”

根据设计,DNS请求是未加密的,这意味着可以跟踪对Brave中访问.onion站点的任何请求,从而破坏了隐私功能的作用。

此问题源于浏览器的CNAME广告阻止功能,该功能会阻止使用CNAME DNS记录的第三方跟踪脚本来伪装第一方脚本,并避免被内容阻止程序检测到。这样,网站可以使用主域的子域掩盖第三方脚本,然后将其自动重定向到跟踪域。

就其本身而言,Brave已对此问题有所了解,因为它于1月13日在漏洞赏金平台HackerOne上得到了报道,此后15天前的Nightly版本中解决了安全问题。

漏洞已修复–更新浏览器

根据使用Twitter句柄@bcrypt的Brave浏览器开发人员的说法,将发布一个修补程序来解决此问题。该公司已经意识到了这个问题,并在Github页面上报告了18天。

开发人员透露,此问题是由浏览器的CNAME隐藏广告阻止功能引起的。此功能阻止第三方跟踪脚本,该脚本使用CNAME DNS记录来模拟第一方脚本。

有关此修复程序的更多详细信息,请在此处访问Brave浏览器的发行说明。