目录导航

摘要

Unit 42 研究人员一直在观察各种滥用合法质询和响应服务(例如 Google 的 reCAPTCHA)或部署定制的类似 CAPTCHA 验证的恶意活动。最近有关使用 reCAPTCHA 的网络钓鱼活动和网络犯罪分子的安全博客以及PhishTime和CrawlPhish等研究论文显示,受 CAPTCHA 保护的网络钓鱼页面呈增长趋势。

将网络钓鱼内容隐藏在 CAPTCHA 后面可防止安全爬虫检测恶意内容,并为网络钓鱼登录页面添加合法外观。

在本博客中,我们展示了即使在存在 CAPTCHA 逃避的情况下,也可以使用安全爬虫检测恶意内容的技术。在某些情况下,这些技术甚至可以跟踪和检测此类活动。我们看到许多恶意活动重复使用 CAPTCHA 服务密钥,要么是为了简化其恶意软件基础架构,要么是为了避免因创建过多 CAPTCHA 帐户和密钥而被合法 reCAPTCHA 提供商阻止。

我们的研究论文“被你的仪表板背叛”(2018 年在 TheWebConf 上发表)表明,网络分析 ID 可用于识别大规模恶意活动,因为攻击者经常使用合法的网络分析服务。在这里,我们展示了如何通过 CAPTCHA 密钥的关联使用类似的管道来检测网络钓鱼页面。

查看上个月在广泛的网络钓鱼活动中排名前 10 位的最流行的恶意 CAPTCHA 密钥,我们阻止了 4,088 个付费级别域中的 7,572 个唯一 URL,保护我们的客户免于访问它们至少 202,872 次。同时,我们看到此类 URL 在第三方恶意源中出现的速度较慢,大概是因为隐藏的网络钓鱼、诈骗和其他恶意内容。

受验证码保护的网络钓鱼活动

在 Palo Alto Networks,我们专注于如何检测和跟踪跨不同域和 URL 的恶意活动。

Apple ID 凭据的网络钓鱼示例

让我们看一下我们自 2020 年 7 月以来一直在监控的长期网络钓鱼活动的示例 ( hxxp://utem[.]com/[.]YSou8XI )。它一直在推送网络钓鱼页面并针对 Microsoft Outlook、Apple 和其他登录页面。用户在访问页面时会看到以下 CAPTCHA 验证码。

在解决标准的 reCAPTCHA 验证后,浏览器将看到一个经典的网络钓鱼页面,如下图 2 所示。在此示例中,网络钓鱼内容是在同一页面上动态生成的,但更常见的是发生顶级重定向。

但是,在主页上(在解决 CAPTCHA 验证之前),我们观察到以下子请求,这些子请求揭示了 URL 参数中使用的 reCAPTCHA API 密钥:

这些标识符可以在其他页面上解析和搜索,这使我们能够找到其他网络钓鱼页面。例如,使用相同 ID 的网页也在推动 Apple ID 网络钓鱼。

或者,可以从 HTML 中提取 CAPTCHA 密钥。下面显示的示例用于另一个最近的 Outlook 网络钓鱼活动:

即使没有获得网络钓鱼内容,此类 CAPTCHA 密钥也是检测恶意页面的强烈信号。此外,可以使用类似的真实数据和过滤管道自动挖掘恶意 CAPTCHA 密钥,这在论文“被您的仪表盘背叛:通过 Web 分析发现恶意活动”中有所介绍。但是,我们注意到这种复杂的恶意页面在第三方恶意软件和网络钓鱼提要中出现的速度很慢。因此,手动验证的地面实况数据可从未标记的 URL 提要中提供更有用的 CAPTCHA 密钥或集群 CAPTCHA 密钥。

Microsoft 网络钓鱼示例

在这里,我们看到op[.]g2yu-bere[.]xyz/?e=c2Nhc2VAY2l0Y28uY29t,其中攻击者试图通过网络钓鱼获取 Microsoft 帐户凭据。CAPTCHA 验证使得它对于用户和安全扫描器来说都是合法的。在用户解决 CAPTCHA 后,攻击者会尝试从用户处获取 Office 365 凭据。

仅与网络钓鱼有关吗?

除了各种网络钓鱼活动之外,从 2020 年 10 月开始,我们开始观察到更多使用 CAPTCHA 逃避的诈骗活动和恶意网关。通常,他们仅在怀疑通过其他方式(例如,基于 IP 和浏览器版本)进行自动化时才会显示 CAPTCHA 验证.

灰色软件活动

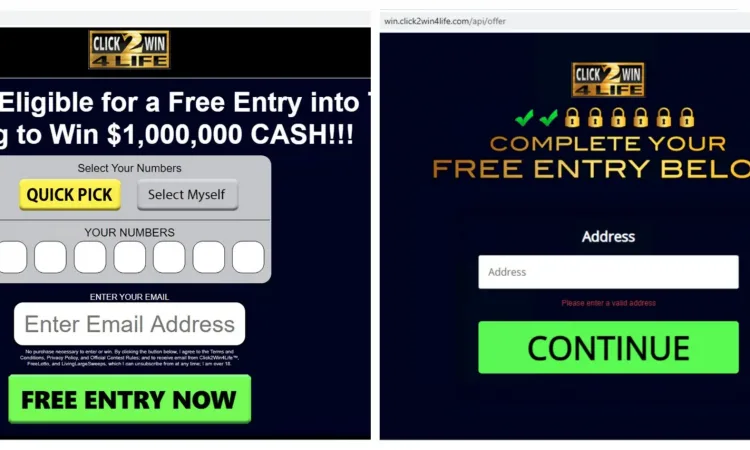

受 CAPTCHA 保护的另一类恶意页面是灰色软件。调查和彩票诈骗是一些最常见的灰色软件页面。为了换取虚假付款或中奖机会,用户被诱骗披露敏感信息,包括地址、出生日期、银行信息、年收入等。

下面是另一个使用 ID 为6LfKnxEUAAAAAO1iXBX9FqL0w-68XqXGl3UPBF5p 的CAPTCHA 逃避的彩票诈骗页面 ( win[.]click2win4life[.].com/api/offer )并试图收集用户信息的示例。

恶意软件传送

我们最近看到了滥用合法 CAPTCHA 服务的恶意软件传送页面的例子。例如,URL hxxps://davidemoscato[.]com提供恶意 JAR 文件 ( PayeeAdvice_IN00231_Q1626801_32843.jar ),该文件通过使用 CAPTCHA 质询保护页面而对安全扫描程序隐藏。

CAPTCHA签名的功效

我们展示了一个月(4 月 18 日至 5 月 18 日)内 10 个最流行的恶意 CAPTCHA ID 的统计数据。下图显示了每个 ID 每天的新检测数。我们看到,平均每天有 529 个新 URL 被发现使用此类恶意 ID。在 30 天内,我们从前 10 个 ID 中总共收到了 7,572 个唯一 URL。

我们使用每天唯一检测的数量对它们的受欢迎程度进行排名。因为我们看到攻击者长时间使用这些 ID – 在某些情况下超过 250 天 – 它们是恶意活动的可靠指标。

ID存活天数:

| CAPTCHA ID | 30 天检测到的独特url | 平均每天检测到的次数 | ID存活日期(天) |

| 6LcEthAUAAAAANLeILVZiZpPDbVwyoQuQ7c3qlsy | 3,290 | 228 | 264 |

| 6LcJK64UAAAAAKwjDYyWpakQ_5aFAb34tK-EkiDA | 2,094 | 87 | 287 |

| 6Le-dsYUAAAAABJa32oIuo9LEPsur7OcBz-a9kyL | 1,132 | 42 | 294 |

| 6LfKnxEUAAAAAO1iXBX9FqL0w-68XqXGl3UPBF5p | 1,021 | 39 | 238 |

| 6Lc8-cQUAAAAAF60sMK0PjhPOA6ciyzy6cfnGcl0 | 784 | 38 | 294 |

| 6LeihuEUAAAAAEGMRhYQKQCxnJvsqIZnRghJAPcH | 222 | 42 | 182 |

| 6LezpHMUAAAAALunasQAvKdhRwFC1oqRE0OZW8f4 | 216 | 23 | 295 |

| 6LdkVo0aAAAAAN5yxjGbJPH39rF–s6ZVsl_LxzE | 201 | 10 | 43 |

| 6LdVFrgUAAAAAEMNq1ljl8HZSQ2sA8Hu6a8umPQr | 191 | 7 | 287 |

| 6LfrPbMUAAAAAF2DLXNWH8-s0Ln08lXtaX9k1tRC | 152 | 13 | 294 |

值得注意的是,仅排名靠前的三个 CAPTCHA ID 就占了检测的 70%。

检测的影响

让我们看看这些检测对我们客户的影响。在同样的 30 天时间范围内,我们观察到我们的客户尝试访问这些页面至少 202,872 次。下图显示了对 10 个最流行的恶意 URL 的访问次数。其中六个属于灰色软件,四个属于恶意软件类别。收集用户信息以获取抽奖机会的灰色软件页面 ( win[.]omgsweeps[.]info ) 占对这些恶意页面的客户访问量的 51%。

其他检测方法

我们观察到 CAPTCHA ID 通常不是检测到的站点中的唯一信号。除了 ID 之外,我们还可以使用其他一些方法来检测这些恶意站点。

静态 URL 分析:在某些情况下,我们可以通过查看 URL 来识别恶意站点。许多活动重复使用类似的 URL 模式、相关域、IP 或其他信号。根据之前看到的与 URL 具有相同模式的示例runswift-besthighlyfile[.]best/ZW2RR5af4KcKjjWeJS2qTOgg92QyTjh7NL0_4Yv8R98,我们可以将其标记为恶意。

流量分析:在少数情况下,我们可以查看恶意活动的 HTML 流量。例如,恶意页面https:/syans2008[.]3dn[.]ru/news/barbi_princessa_rapuncel_skachat_igru/2013-10-23-1705可以通过验证码 ID 6LcpAwsUAAAAAPif4MyLJQV16W7rA或以下规则检测到

rule Rule {

strings:

$s1 = "100, 111, 99, 117, 109, 101, 110, 116, 46, 99, 117, 114, 114, 101, 110, 116, 83, 99, 114, 105, 112, 116, 46, 112, 97, 114, 101, 110, 116, 78, 111, 100, 101, 46, 105, 110, 115, 101, 114, 116, 66, 101, 102, 111, 114, 101, 40, 115, 44, 32, 100, 111, 99, 117, 109, 101, 110, 116, 46, 99, 117, 114, 114, 101, 110, 116, 83, 99, 114, 105, 112, 116, 41"

$s2 = "document.currentScript.parentNode.insertBefore(s, document.currentScript)"

$s3 = "s=d.createElement('script')"

condition: $s1 or ($s2 and $s3)

}在模拟客户端行为时,我们观察到页面havnsardf[.]ga加载的 HTML 流量(SHA256:781e16b89604cdcd37928009920654628cc95f6e1b34916fd47b880ff3c7cc92)。

上面的 YARA 规则可以发现许多恶意 JavaScript 注入或下载的案例。这种执行行为通常出现在攻击者接管 Web 服务器并打算将恶意 JavaScript 从其服务器注入受害 Web 服务器的情况下。

使用内容分析:在某些情况下,恶意网络钓鱼内容已经存在于 HTML 中,但只是未显示,或者使用了自定义/伪造的 CAPTCHA。此类页面通常富含 JavaScript,可通过 Palo Alto Networks 使用的恶意 JavaScript 分析检测到。例如,恶意站点 yourstorecentre[.]com,由CAPTCHA ID,受保护的6LcA2tEZAAAAAJj7FTYTF9cZ4NL3ShgBCBfkWov0,包含恶意JS与SHA256:68687db7ae5029f534809e3a41f288ec4e2718c0bbdefdf45ad6575b69fed823,其被示出分析时是恶意的。

最后,使用 CAPTCHA 签名进行检测的简单性有利于在较早的情况下进行较早的检测。例如,如果我们在第三方供应商提要上查找站点lowautocasion[.]es,直到 7 月 7 日,它仍然未被许多标准方法检测到,但被 Palo Alto Networks Advanced URL Filtering 检测为恶意软件,使用 CAPTCHA 签名作为最早是5月18日。

结论

大规模网络钓鱼和灰色软件活动变得更加复杂,它们使用规避技术来逃避自动安全爬虫的检测。幸运的是,当恶意行为者在其恶意网站生态系统中使用基础设施、服务或工具时,我们有机会利用这些指标来对付他们。CAPTCHA 标识符是通过关联进行此类检测的一个很好的例子。

签名

下面是排名前10位人气验证码ID签名期间4月18日- 5月18日列表

6LcEthAUAAAAANLeILVZiZpPDbVwyoQuQ7c3qlsy

6LcJK64UAAAAAKwjDYyWpakQ_5aFAb34tK-EkiDA

6Le-dsYUAAAAABJa32oIuo9LEPsur7OcBz-a9kyL

6LfKnxEUAAAAAO1iXBX9FqL0w-68XqXGl3UPBF5p

6Lc8-cQUAAAAAF60sMK0PjhPOA6ciyzy6cfnGcl0

6LeihuEUAAAAAEgMRhYQKQCxnJvsqIZnRghJAPcH

6LezpHMUAAAAALunasQAvKdhRwFC1oqRE0OZW8f4

6LdkVo0aAAAAAN5yxjGbJPH39rF--s6ZVsl_LxzE

6LdVFrgUAAAAAEMNq1ljl8HZSQ2sA8Hu6a8umPQr

6LfrPbMUAAAAAF2DLXNWH8-s0Ln08lXtaX9k1tRCIOCS-侵害指标

②云中转网盘:

yunzhongzhuan.com/#sharefile=W1Qc3a9x_8446

解压密码 www.ddosi.org

致谢

我们要感谢 Unit 42 帮助我们完成这个博客。特别感谢 Bahman Rostamyazdi、David Fuertes、Taojie Wang、Tao Yan 和 Hector Debuc 帮助我们处理数据。