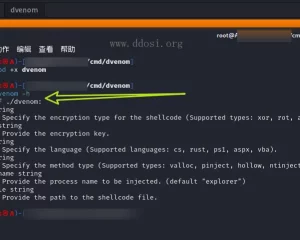

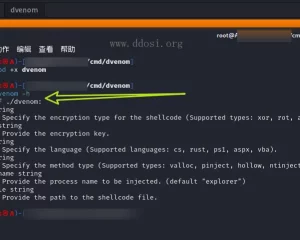

Double Venom (DVenom) shellcode加密包装器和加载器绕过AV,够绕过一些知名的防病毒软件,提供多种加密方法,包括 RC4、AES256、XOR 和 ROT,VirtualAlloc、进程注入、NT 段注入、空心进程注入

Read more

暗网|黑客|极客|渗透测试|专注信息安全|数据泄露|隐私保护

Double Venom (DVenom) shellcode加密包装器和加载器绕过AV,够绕过一些知名的防病毒软件,提供多种加密方法,包括 RC4、AES256、XOR 和 ROT,VirtualAlloc、进程注入、NT 段注入、空心进程注入

Read more

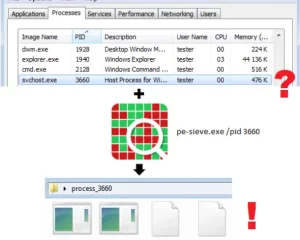

pe-sieve 识别并保存潜在的恶意植入shellcode,扫描进程中的各种植入PE、shellcode、挂钩和其他内存中补丁。检测内联钩子、Process Hollowing、Process Doppelgänging、Reflective DLL Injection 等

Read more

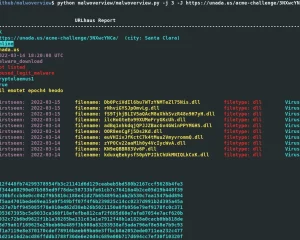

malwoverview 搜寻可能被感染的文件 应急响应工具,它对恶意软件样本、URL、IP 地址、域名、恶意软件系列、IOC 和hash进行初始快速分类。此外,Malwoverview 能够获取动态和静态行为报告,从多个端点提交和下载示例。简而言之,它作为主要现有沙箱的客户端。

Read more

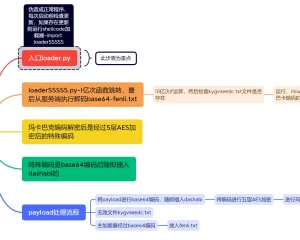

Drt免杀生成器 Drt AAV | Bypass AV | 杀软绕过,玛卡巴卡,loaderSSSSS.py-1亿次函数跳转,最后从服务端执行解码base64-fenli.txt,玛卡巴克编码解密后是经过5层AES加密后的特殊编码

Read more

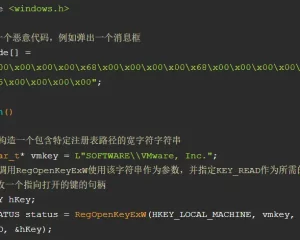

杀毒软件绕过之注册表 Evasions:Registry,通过注册表规避检测的原理是因为主机中存在着不应该存在的注册表项和值,因为它们只会存在于特定的虚拟环境中。当然,通过这种方法检测也可能会产生误报因为主机安装了虚拟机,其系统也会存在一些虚拟机的工件,如虚拟机程序、注册表项和值。

Read more