目录导航

Malwoverview 简介

Malwoverview 是用于威胁搜寻的一款应急响应工具,提供来自 Virus Total、Hybrid Analysis、URLHaus、Polyswarm、Malshare、Alien Vault、Malpedia、Malware Bazaar、ThreatFox、Triage、InQuest 的网络信息,并且它能够扫描Android设备。

它对恶意软件样本、URL、IP 地址、域名、恶意软件系列、IOC 和hash进行初始快速分类。此外,Malwoverview 能够获取动态和静态行为报告,从多个端点提交和下载示例。简而言之,它作为主要现有沙箱的客户端。

工具特色

- 根据导入表(impash)确定相似的可执行恶意软件样本(PE/PE+),并按不同颜色对它们进行分组(注意输出中的第二列)。因此,颜色很重要!

- 显示有关 Virus Total、Hybrid Analysis、Malshare、Polyswarm、URLhaus、Alien Vault、Malpedia 和 ThreatCrowd 引擎的哈希信息。

- 确定恶意软件样本是否包含覆盖,如果需要,请将其提取。

- 检查 Virus Total、Hybrid Analysis 和 PolySwarm 上的可疑文件。

- 检查 Virus Total、Malshare、Polyswarm、URLhaus 引擎和 Alien Vault 上的 URL。

- 从 Hybrid Analysis、Malshare、URLHaus、Polyswarm 和 Malpedia 引擎下载恶意软件样本。

- 向 VirusTotal、Hybrid Analysis 和 Polyswarm 提交恶意软件样本。

- 列出来自 URLHaus 的最后可疑 URL。

- 列出来自 URLHaus 的最后有效负载。

- 在 Malshare 上搜索特定负载。

- 在 Polyswarm 引擎上搜索类似的有效负载 (PE32/PE32+)。

- 对目录中的所有文件进行分类,搜索有关VT和混合分析的信息。

- 使用不同的引擎(例如 VirusTotal、Malpedia 和 ThreatCrowd)制作有关可疑域的报告。

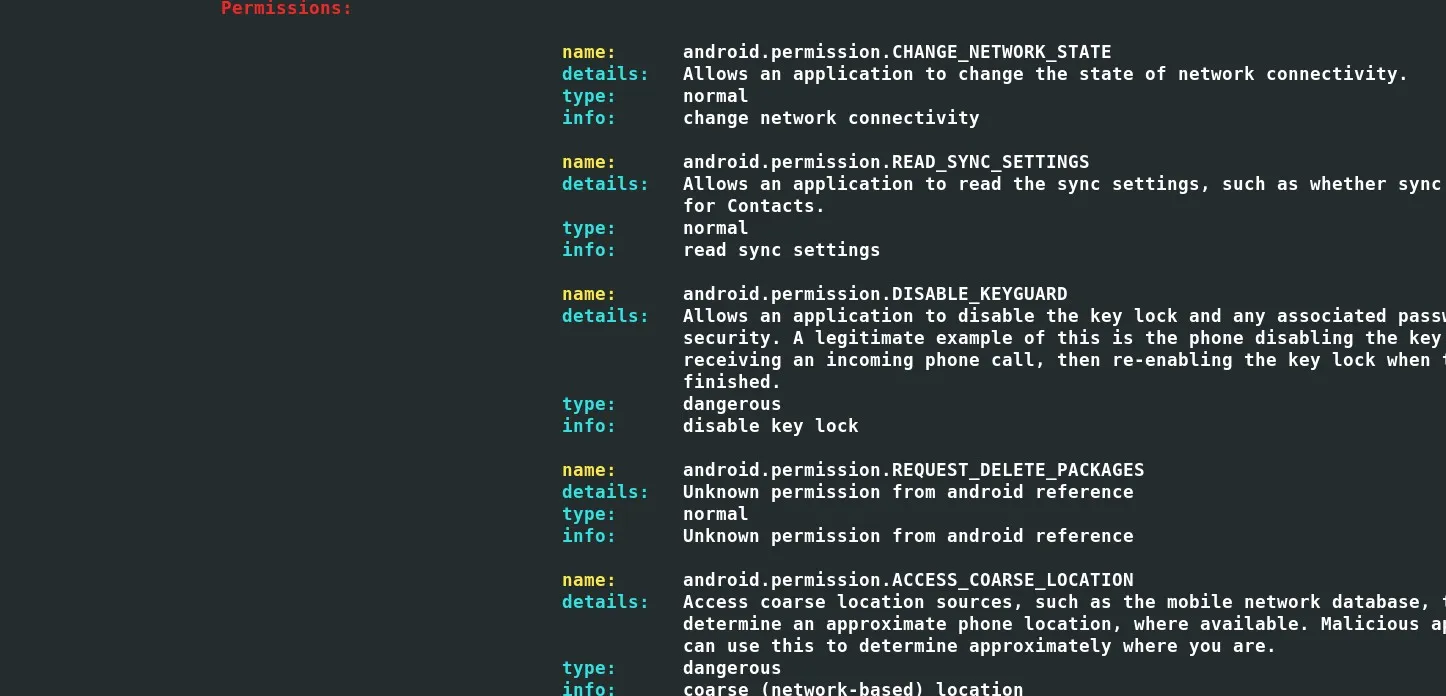

- 直接从 Android 设备检查 APK 包与混合分析和病毒总数。

- 直接从 Android 设备向 Hybrid Analysis 和 Virus Total 提交 APK 包。

- 显示与 URLHaus 中用户提供的标签相关的 URL。

- 显示与来自 URLHaus 的标签(签名)相关的有效负载。

- 显示 Virus Total、Alien Vault、Malpedia 和 ThreatCrowd 中有关 IP 地址的信息。

- 显示来自 Polyswarm 的 IP 地址、域和 URL 信息。

- 使用多个标准在 Polyswarm 网络上执行元搜索:imphash、IPv4、域名、URL 和恶意软件系列。

- 使用不同的标准从 AlienVault 收集威胁搜寻信息。

- 使用不同的标准从 Malpedia 收集威胁搜寻信息。

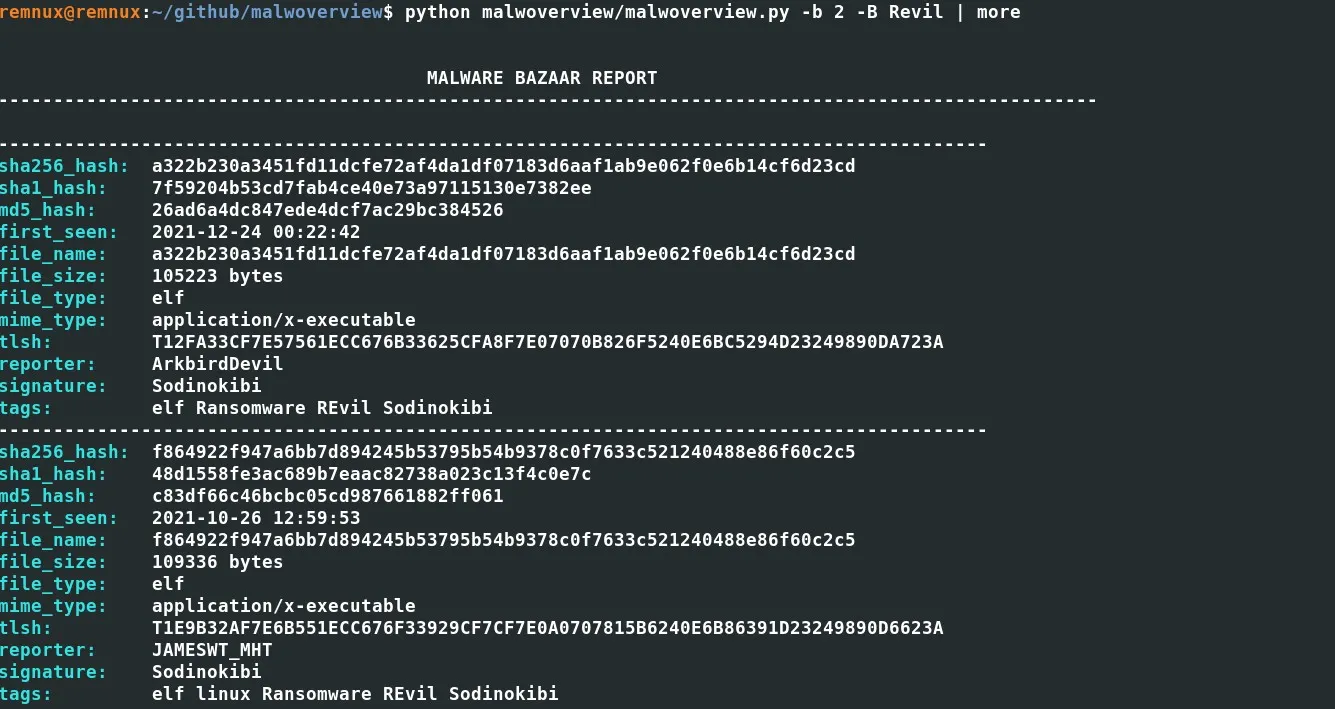

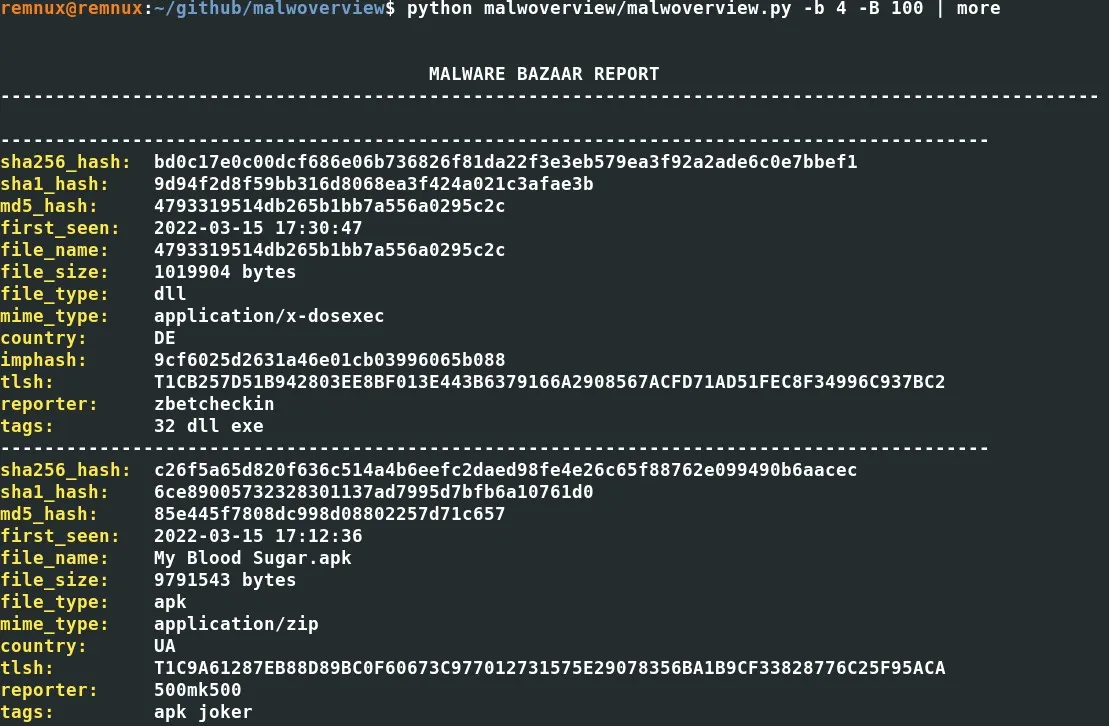

- 使用不同的标准从恶意软件集市收集威胁搜寻信息。

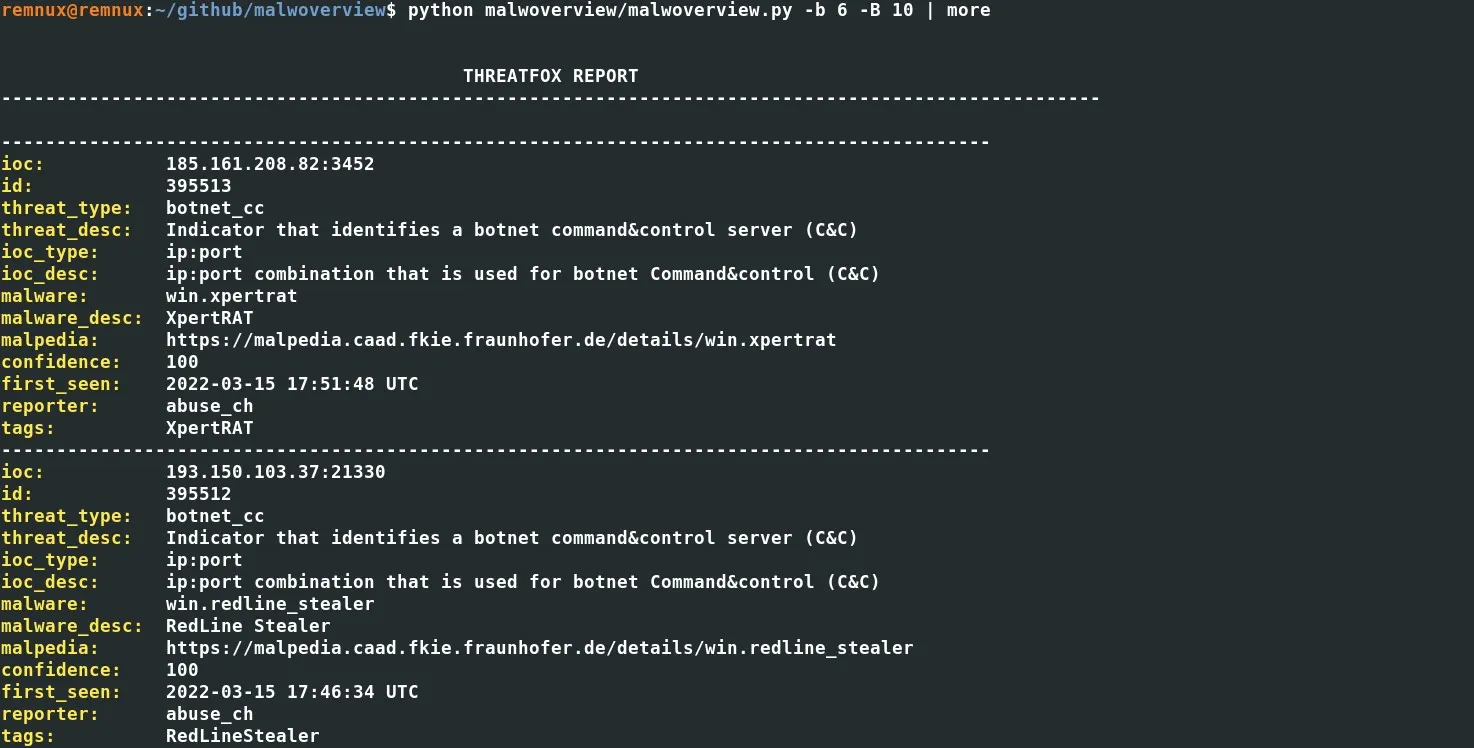

- 使用不同标准从 ThreatFox 收集 IOC 信息。

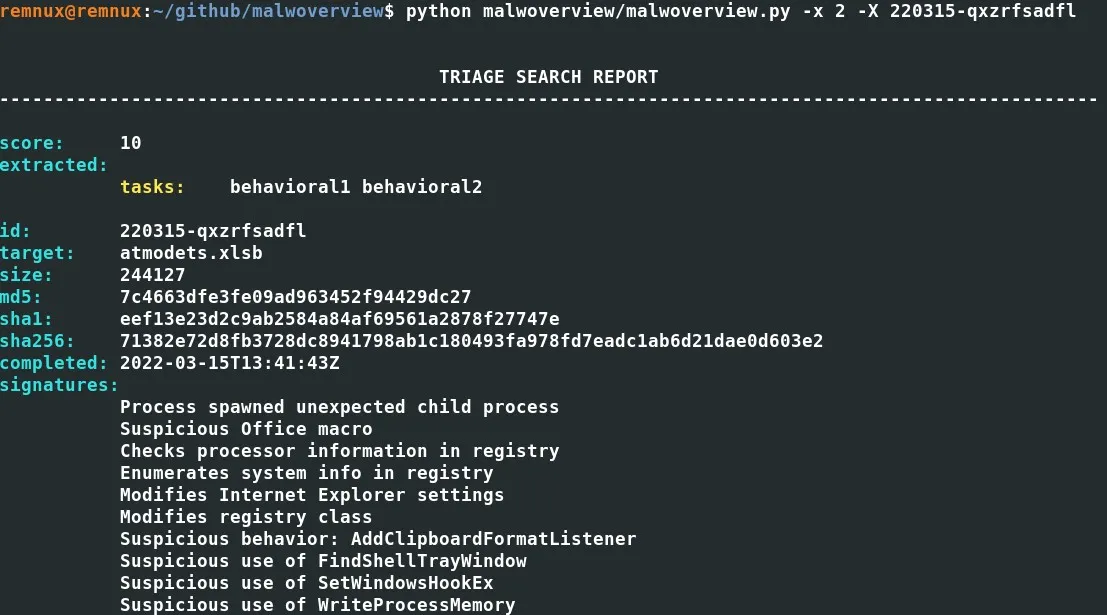

- 使用不同的标准从 Triage 收集威胁搜寻信息。

- 根据 Virus Total 评估给定文件中的哈希值。

- 将大文件 (>= 32 MB) 提交到 Virus Total。

- Malwoverview 使用 Virus Total API v.3,因此不再有任何使用 v.2 的选项。

- 从 InQuest Labs 检索不同的信息并从那里下载示例。

安装方法

该工具已在 REMnux、Ubuntu、Kali Linux、macOS 和 Windows 上进行了测试。Malwoverview 可以通过执行以下命令来安装:

#首选的方法

pip3 install git+https://github.com/alexandreborges/malwoverview

#或者

python -m pip install -U malwoverview

#或者

git clone https://github.com/alexandreborges/malwoverview

如果您要在 macOS 上安装 Malwoverview,则必须执行以下命令:

* /bin/bash -c "$(curl -fsSL https://raw.githubusercontent.com/Homebrew/install/HEAD/install.sh)"

* brew install libmagic

* pip3 install urllib3==1.26.6

* pip3 install -U malwoverview

* Add Python binary directory to the PATH variable by editing .bash_profile file in your home

directory. Example:

export PATH=$PATH:/Users/alexandreborges/Library/Python/3.9/bin

* Execute: . ./.bash_profile

如果您要在 Windows 上安装 Malwoverview,请确保安装 Malwoverview 后满足以下条件:

* python-magic is NOT installed. (pip show python-magic)

* python-magic-bin IS installed. (pip show python-magic-bin)

要使用 Malwoverview,您应该将 VirusTotal、Hybrid Analysis、URLHaus、Malshare、Polyswarm、Alien Vault、Malpedia 和 Triage 插入 .malwapi.conf 配置文件(默认位于主目录(/home/[用户名] 或 /root)) — 如果该文件不存在,那么您应该创建它)或者您可以创建一个自定义配置文件并使用 -c 选项来指示它。

尽管如此,从版本 4.4.2 开始,在使用 Malwoverview 之前不再需要将所有 API 插入 .malwapi.conf 文件。因此,用户只能插入少量的API并使用这些API各自的选项。

- 关于Alien Vault的特别说明:在使用-n 1选项之前,需要在Alien Vault网站上订阅pulss。

.malwapi.conf 配置文件(来自主目录 – /home/[username] 或 /root)具有以下格式:

[VIRUSTOTAL]

VTAPI =

[HYBRID-ANALYSIS]

HAAPI =

[MALSHARE]

MALSHAREAPI =

[HAUSSUBMIT]

HAUSSUBMITAPI =

[POLYSWARM]

POLYAPI =

[ALIENVAULT]

ALIENAPI =

[MALPEDIA]

MALPEDIAAPI =

[TRIAGE]

TRIAGEAPI =

[INQUEST]

INQUESTAPI =

可以在相应的服务网站上请求 API:

- Virus Total(社区和付费 API): www.virustotal.com/gui/join-us

- 混合分析:www.hybrid-analysis.com/signup

- Malshare: malshare.com/doc.php

- URLHaus: urlhaus.abuse.ch/api/#account

- Polyswarm:docs.polyswarm.io/consumers

- alien vault:otx.alienvault.com/api

- Malpedia:它不提供开放注册,但您可以直接通过 Twitter (DM) 或反馈电子邮件请求用户帐户。Malpedia 的 Twitter 账号是@malpedia。

- Malware Bazaar:不需要 API。

- ThreatFox:不需要 API。

- InQuest: labs.inquest.net/。

- Triage: tria.ge/signup。

关于 MALPEDIA 的 API 请求的特别说明:

服务和验收基于社区审查。因此,建议您从您的企业电子邮件地址发送 API 请求,而不是公共/免费电子邮件地址(Gmail、Outlook 等)。此外,如果您能提供有关您的更多信息(LinkedIn 帐户、Twitter 等),那就太好了,因为这样可以更轻松地证明您的身份、职业档案和合法性,从而更快地批准您的请求。

关于分类的补充说明:

每个 Triage 操作都基于每个工件的 Triage ID,因此您需要使用“-x 1 -X <attribute>:<value>”来查找工件的正确 ID,因此请将此 ID 信息与剩余的分类选项 (-x [2-7]) 用于从分类端点获取进一步的威胁搜寻信息。

关于终端背景颜色的注意事项:

Malwoverview 已编写为向深色背景终端生成输出。但是,有一个 -o 0 选项,它可以更改输出的颜色并使其适应浅色背景。

在 Linux 和 MacOS 系统上,在 /home/[用户名] 目录(Linux 主用户目录 – /home/[用户名] 或 /root)中创建 .malwapi.conf 文件。

要检查安装,请执行:

malwoverview.py --help更多信息请参阅:

(PYPI.org repository) https://pypi.org/project/malwoverview/

(Github) https://github.com/alexandreborges/malwoverview如果您想执行手动步骤(通常没有必要),那么应该执行几个步骤:

REMnux / Ubuntu(手动步骤)

Python 版本 3.8 或更高版本(仅限 Python 3.x!!!使用 Python 2.7 不起作用)

$ apt-get install python3.11 (for example)Python 魔法。要安装 python-magic 包,您可以执行以下命令:

$ pip3.11 install python-magic或者从 github 存储库编译它:

$ git clone https://github.com/ahupp/python-magic

$ cd python-magic/

$ python3.11 setup.py build

$ python3.11 setup.py install 由于现有的两个版本的 python-magic 包存在严重问题,我的建议是从 github 安装它(上面的第二个过程)并将 magic.py 文件复制到 malwoverview 工具的同一目录中。

安装几个Python包:

$ pip3.11 install -r requirements.txt OR

$ pip3.11 install -U pefile

$ pip3.11 install -U colorama

$ pip3.11 install -U simplejson

$ pip3.11 install -U python-magic

$ pip3.11 install -U requests

$ pip3.11 install -U validators

$ pip3.11 install -U geocoder

$ pip3.11 install -U polyswarm-api

$ pip3.11 install -U pathlib

$ pip3.11 install -U configparser要检查 Android 手机,您需要通过执行以下命令来安装“adb”程序:

# apt get install adbPS:在尝试 Android 的选项之前,请检查:

* If the adb program is listed in the PATH environment variable.

* If the system has authorized access to the device by using "adb devices -l"使用例子:

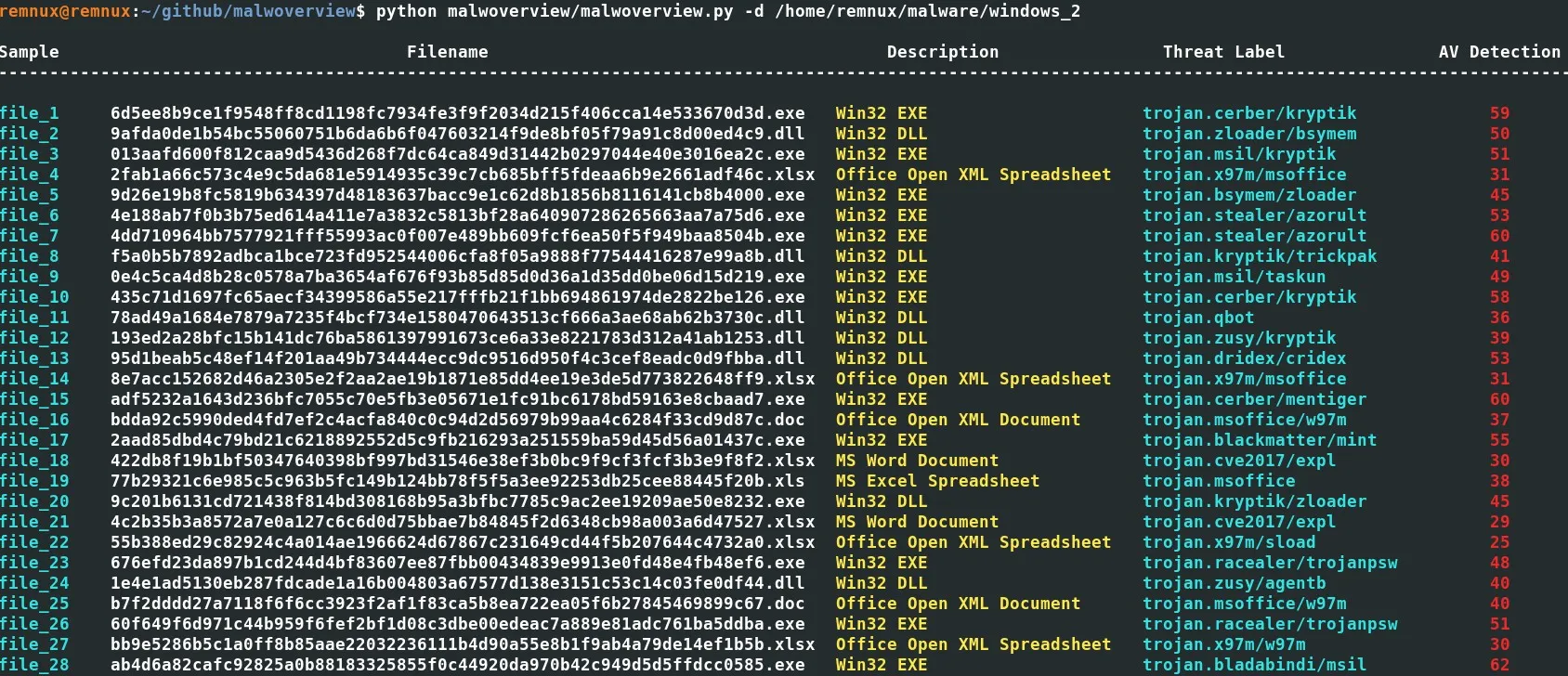

malwoverview.py -d /home/remnux/malware/windows_2/

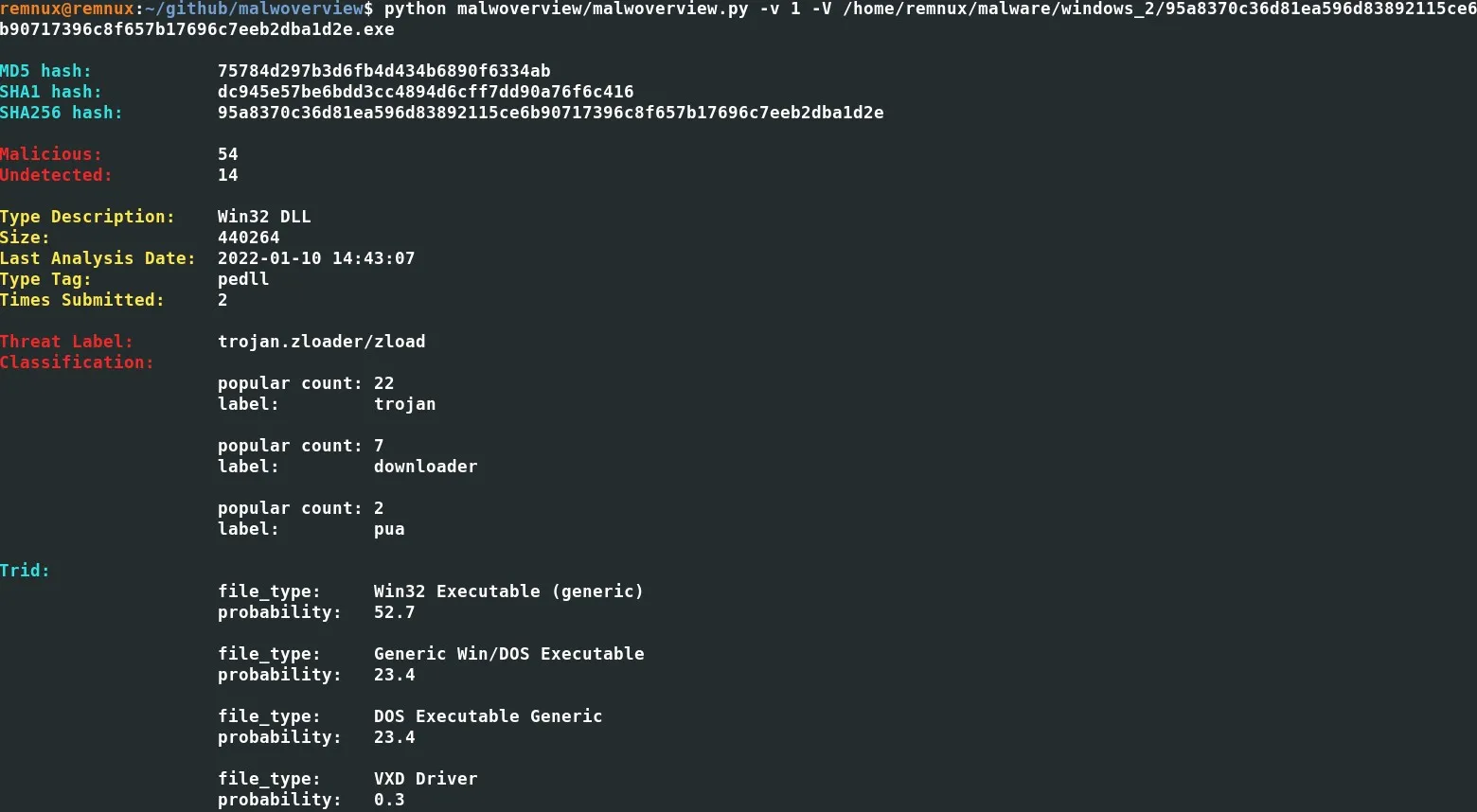

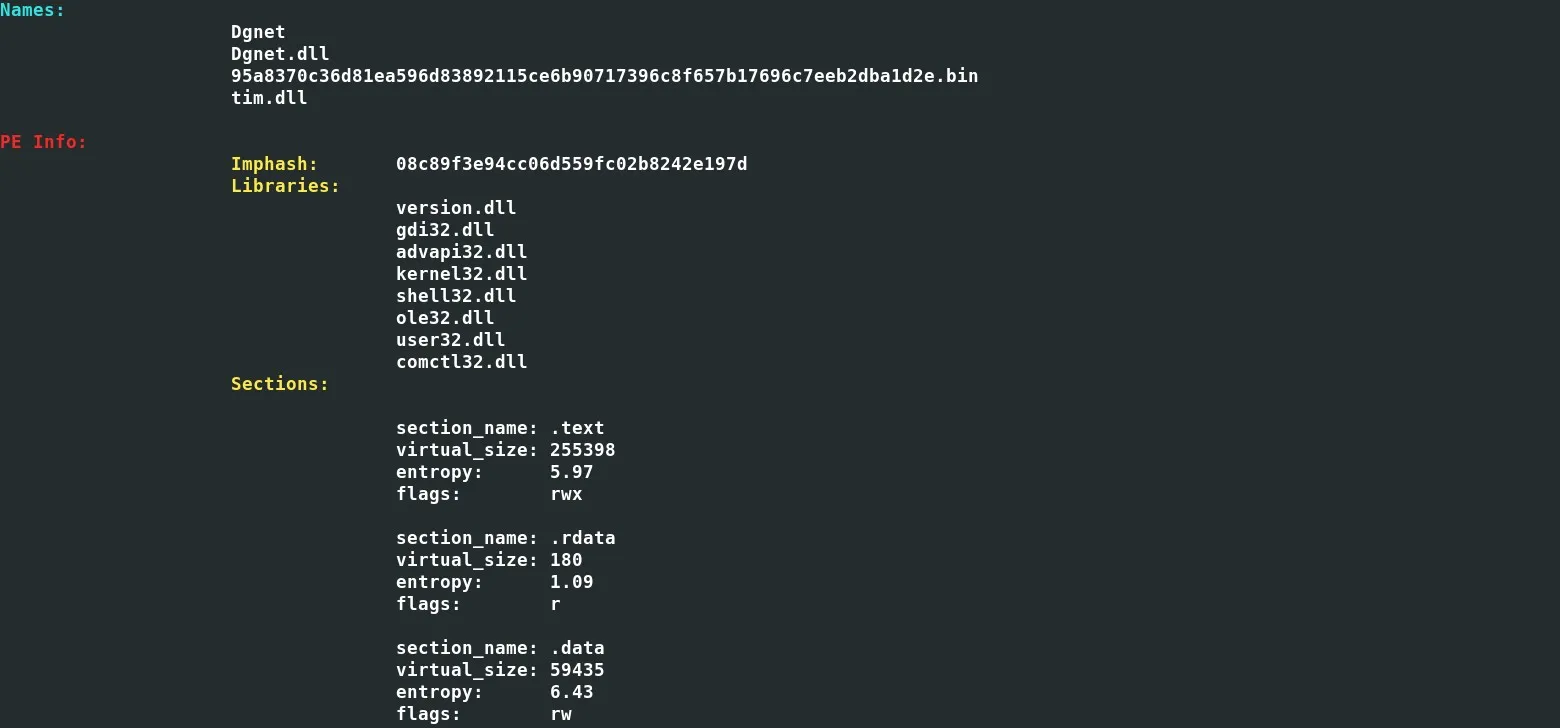

malwoverview.py -v 1 -V 95a8370c36d81ea596d83892115ce6b90717396c8f657b17696c7eeb2dba1d2e.exe

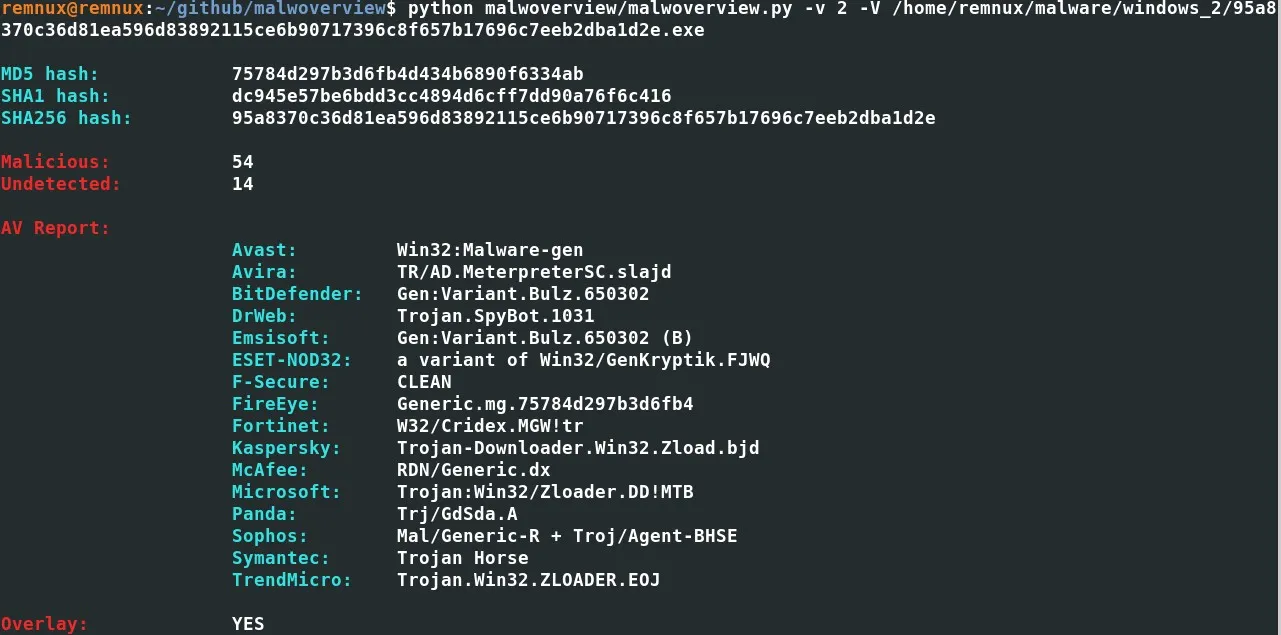

malwoverview.py -v 2 -V 95a8370c36d81ea596d83892115ce6b90717396c8f657b17696c7eeb2dba1d2e.exe

malwoverview.py -v 3 -V 95a8370c36d81ea596d83892115ce6b90717396c8f657b17696c7eeb2dba1d2e.exe

malwoverview.py -v 4 -V 95a8370c36d81ea596d83892115ce6b90717396c8f657b17696c7eeb2dba1d2e.exe,

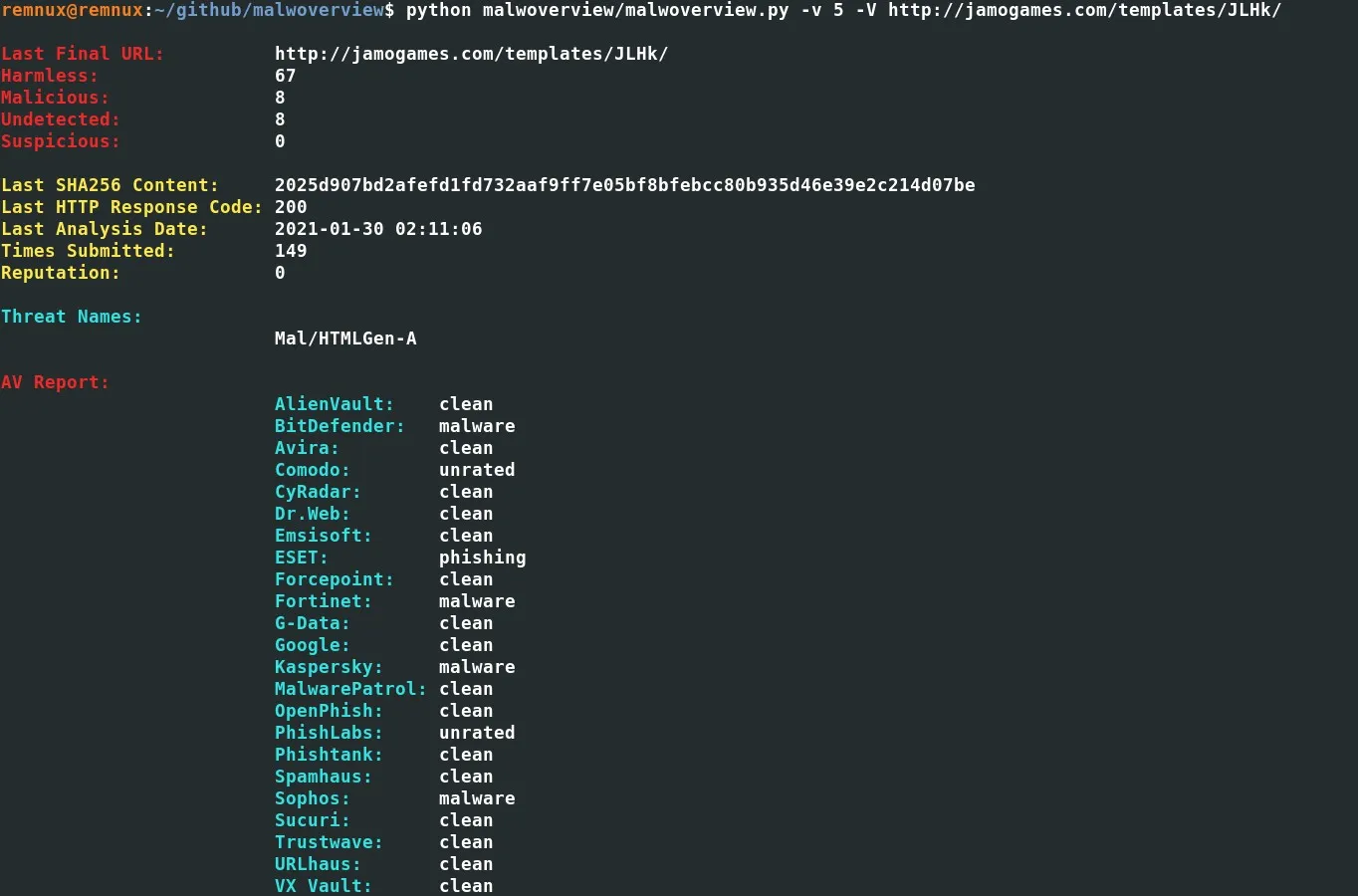

malwoverview.py -v 5 -V http://jamogames.com/templates/JLHk/

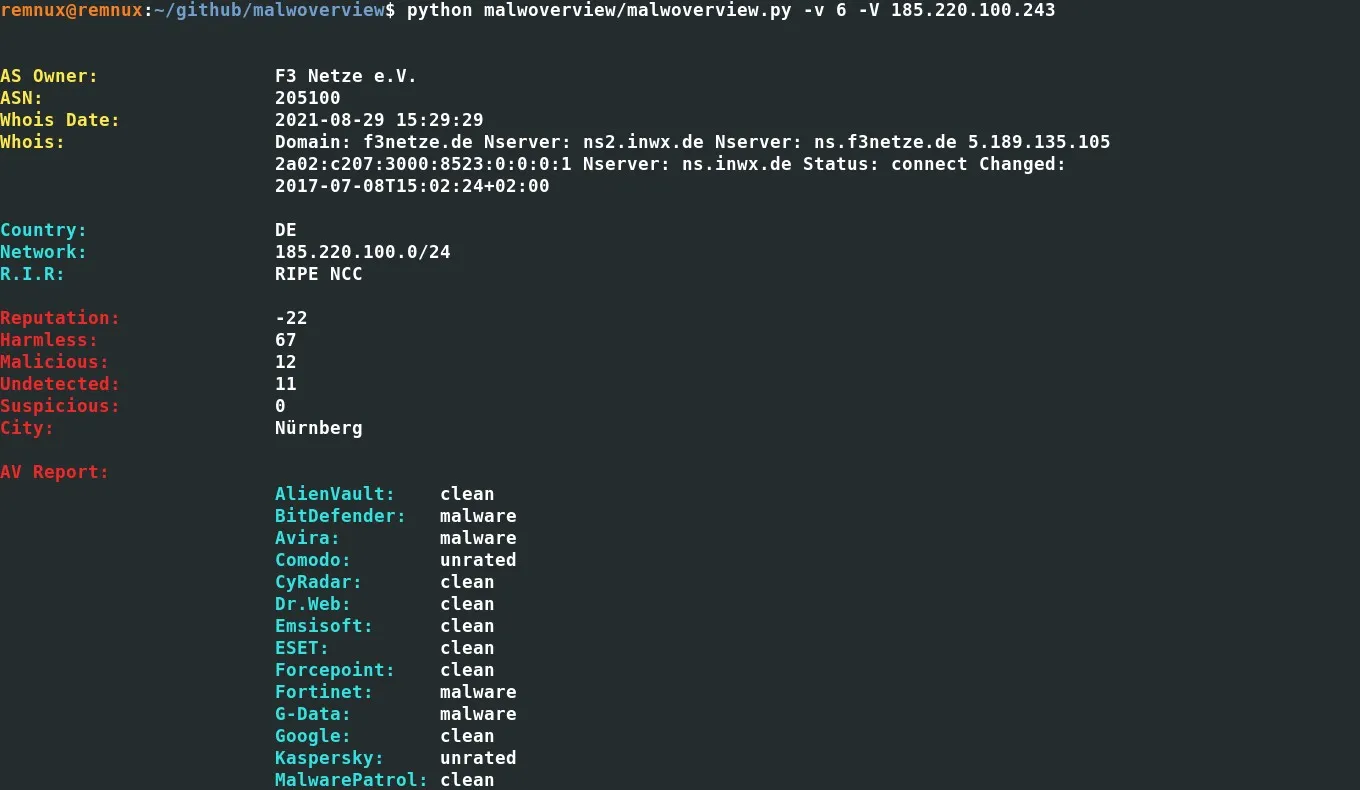

malwoverview.py -v 6 -V 185.220.100.243

malwoverview.py -v 7 -V xurl.es

malwoverview.py -v 8 -V ab4d6a82cafc92825a0b88183325855f0c44920da970b42c949d5d5ffdcc0585

malwoverview.py -v 9 -V cc2d791b16063a302e1ebd35c0e84e6cf6519e90bb710c958ac4e4ddceca68f7.exe

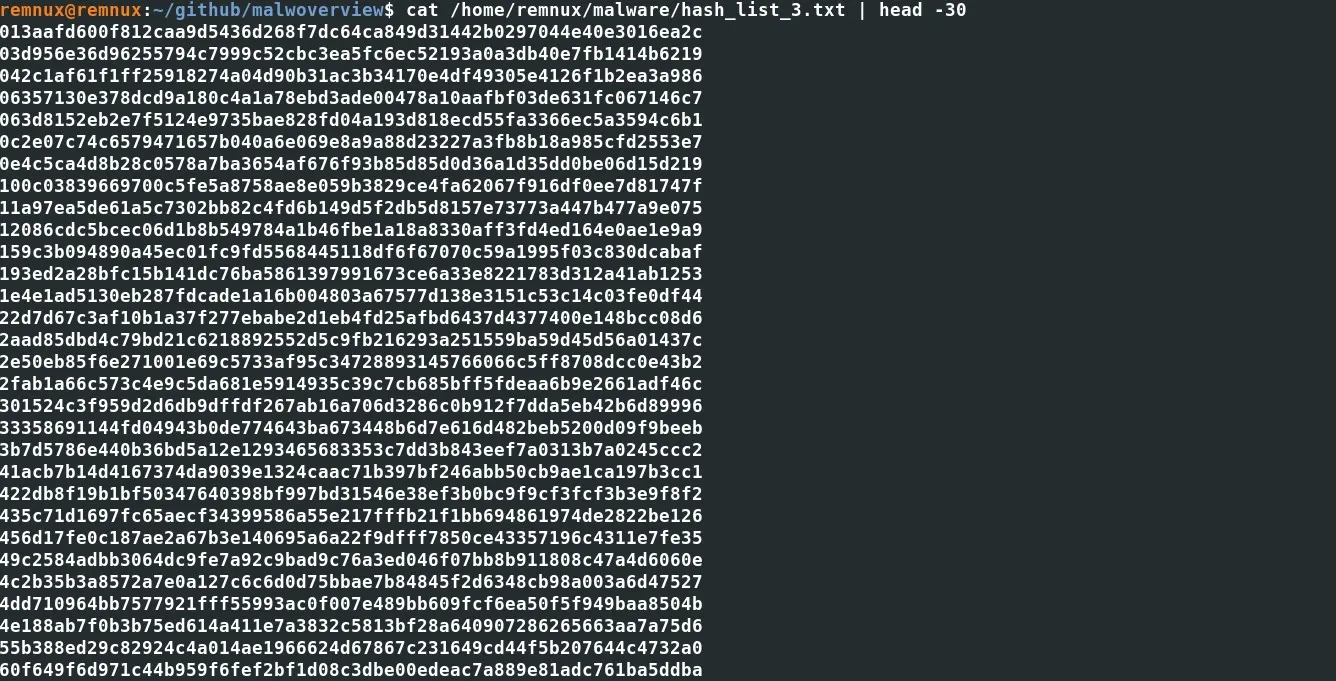

malwoverview.py -v 10 -V /home/remnux/malware/hash_list_3.txt

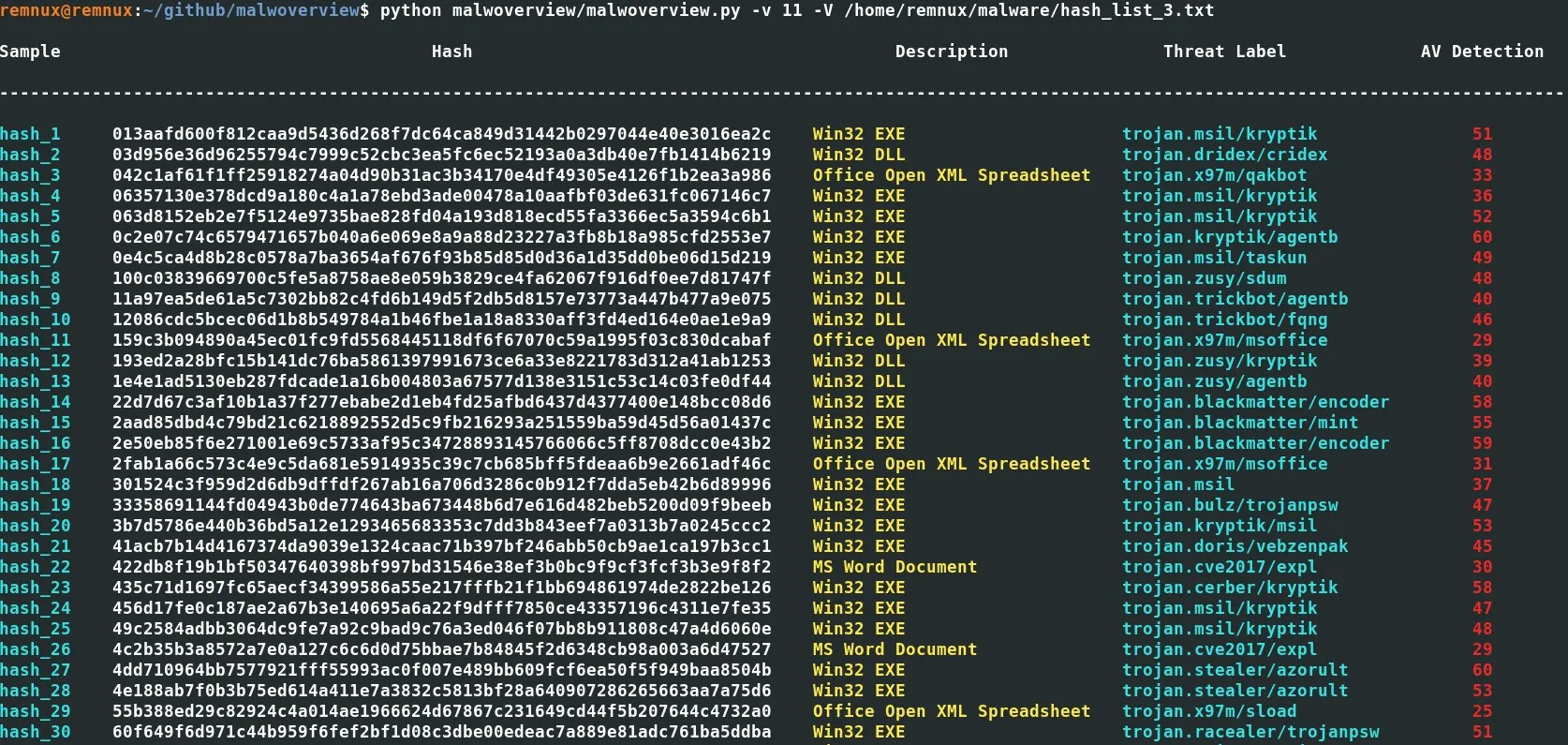

malwoverview.py -v 11 -V /home/remnux/malware/hash_list_3.txt

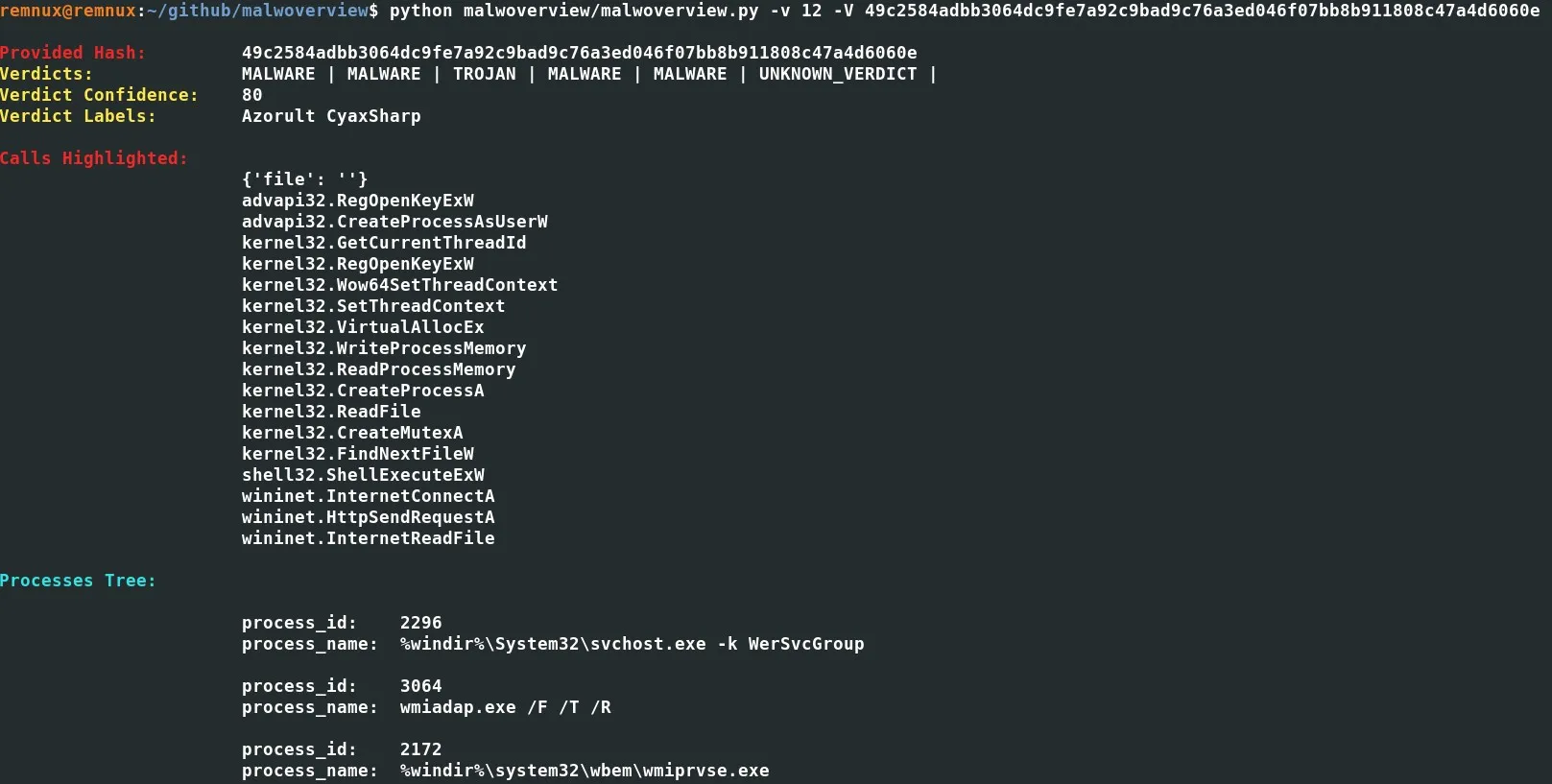

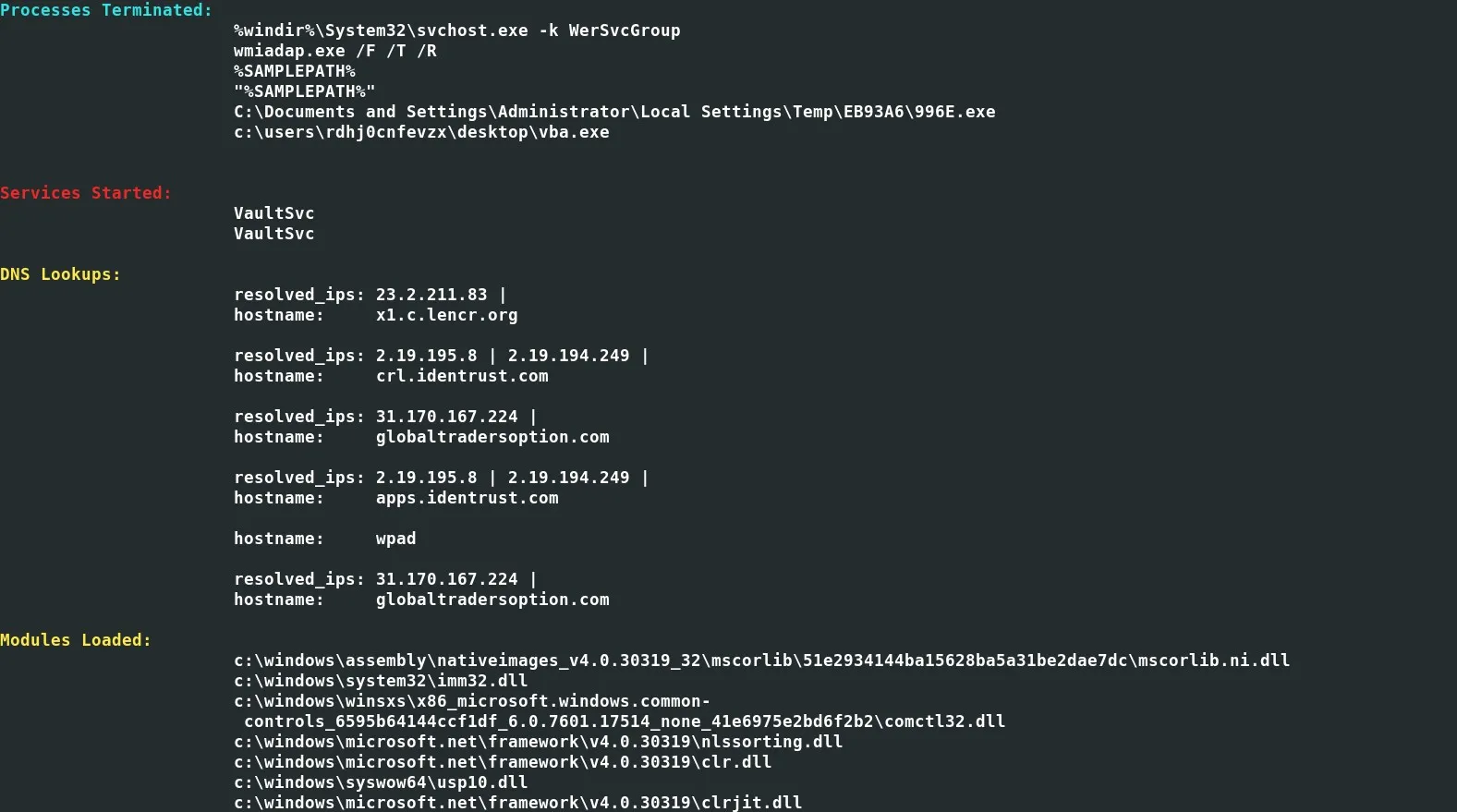

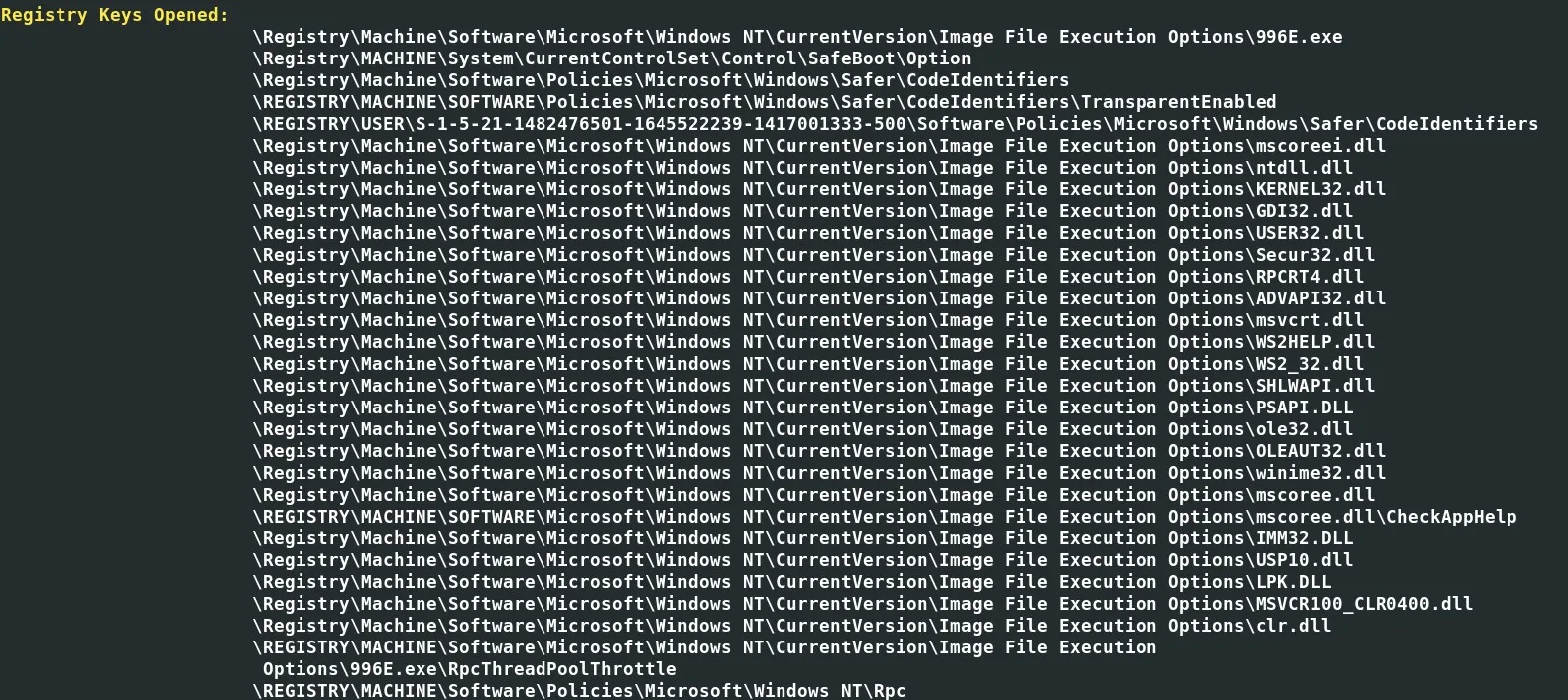

malwoverview.py -v 12 -V 9d26e19b8fc5819b634397d48183637bacc9e1c62d8b1856b8116141cb8b4000

malwoverview.py -v 13 -V /largefiles/4b3b46558cffe1c0b651f09c719af2779af3e4e0e43da060468467d8df445e93

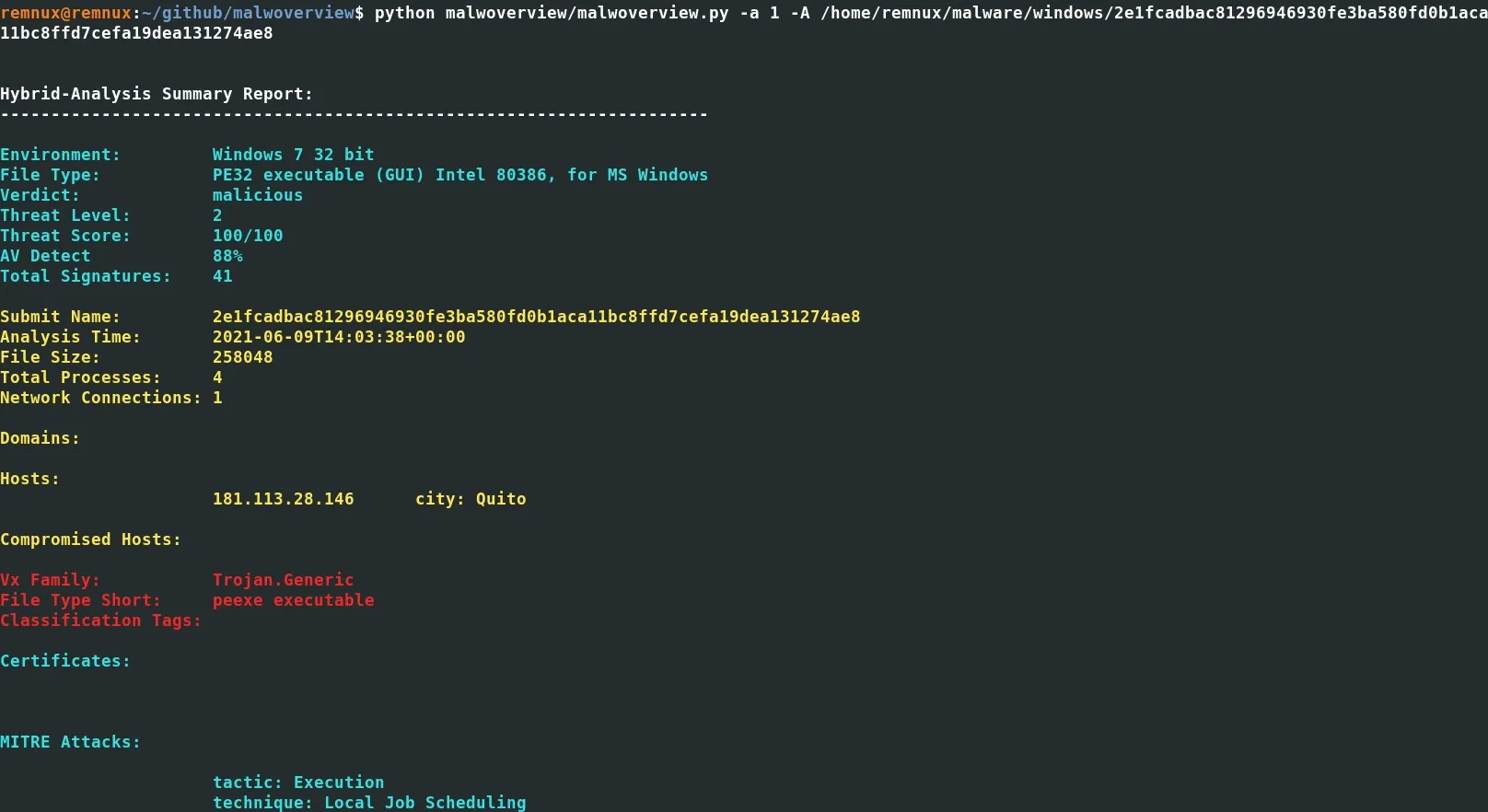

malwoverview.py -a 1 -A 2e1fcadbac81296946930fe3ba580fd0b1aca11bc8ffd7cefa19dea131274ae8

malwoverview.py -a 1 -A 2e1fcadbac81296946930fe3ba580fd0b1aca11bc8ffd7cefa19dea131274ae8.exe

malwoverview.py -a 2 -A 2e1fcadbac81296946930fe3ba580fd0b1aca11bc8ffd7cefa19dea131274ae8

malwoverview.py -a 3 -A 2e1fcadbac81296946930fe3ba580fd0b1aca11bc8ffd7cefa19dea131274ae8

malwoverview.py -a 4 -A malware1.apk

malwoverview.py -a 4 -A 82eb6039cdda6598dc23084768e18495d5ebf3bc3137990280bc0d9351a483eb

malwoverview.py -a 5 -A 2b03806939d1171f063ba8d14c3b10622edb5732e4f78dc4fe3eac98b56e5d46

malwoverview.py -a 5 -A 2b03806939d1171f063ba8d14c3b10622edb5732e4f78dc4fe3eac98b56e5d46.elf

malwoverview.py -a 6 -A 47eccaaa672667a9cea23e24fd702f7b3a45cbf8585403586be474585fd80243.exe

malwoverview.py -a 7 -A 47eccaaa672667a9cea23e24fd702f7b3a45cbf8585403586be474585fd80243.exe

malwoverview.py -a 8 -A 47eccaaa672667a9cea23e24fd702f7b3a45cbf8585403586be474585fd80243.exe

malwoverview.py -a 9 -A malware_7.apk

malwoverview.py -a 10 -A 925f649617743f0640bdfff4b6b664b9e12761b0e24bbb99ca72740545087ad2.elf

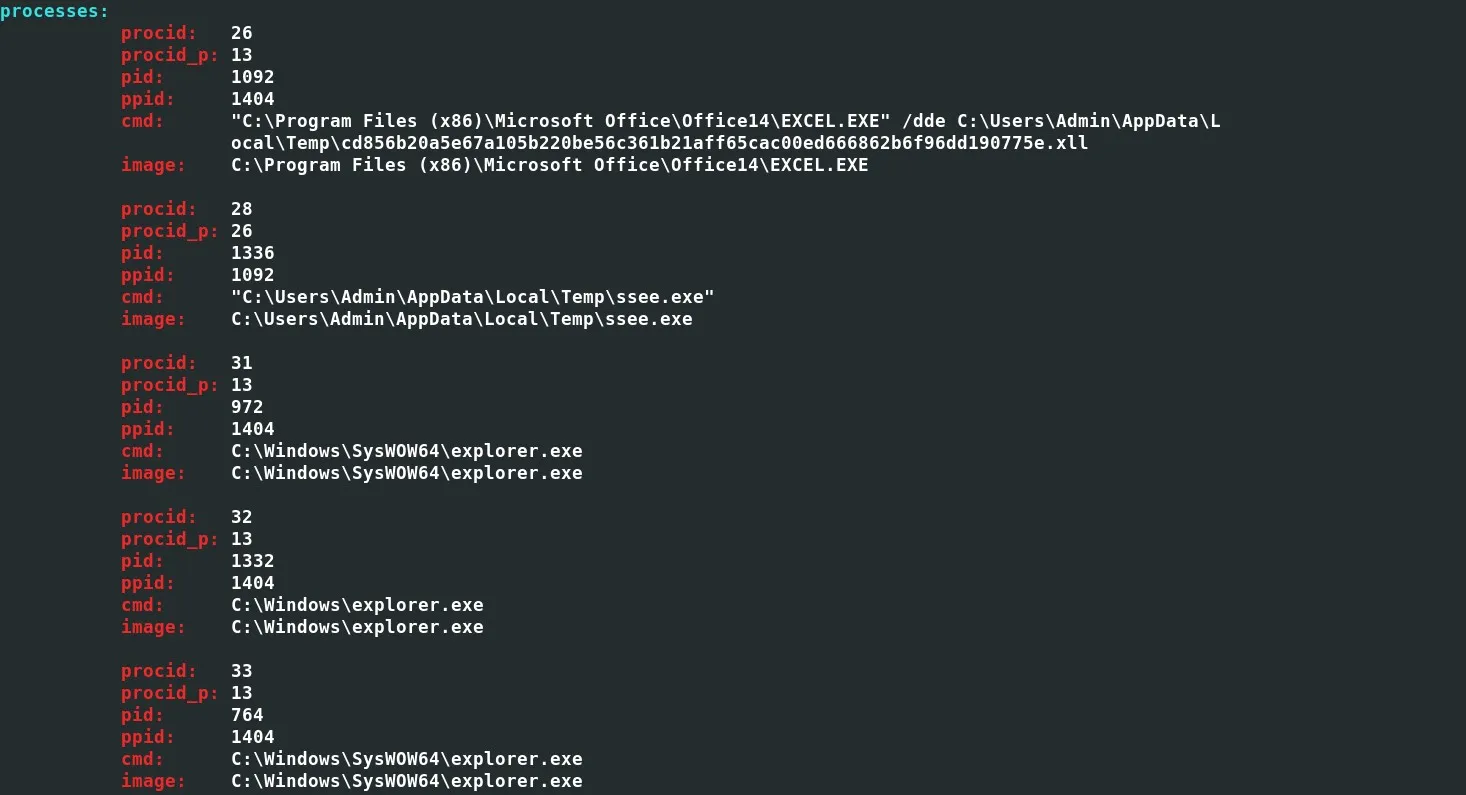

malwoverview.py -a 11 -A cd856b20a5e67a105b220be56c361b21aff65cac00ed666862b6f96dd190775e

malwoverview.py -a 12 -A cd856b20a5e67a105b220be56c361b21aff65cac00ed666862b6f96dd190775e

malwoverview.py -a 13 -A cd856b20a5e67a105b220be56c361b21aff65cac00ed666862b6f96dd190775e

malwoverview.py -a 14 -A d90a5552fd4ef88a8b621dd3642e3be8e52115a67e6b17b13bdff461d81cf5a8

malwoverview.py -a 15 -A 925f649617743f0640bdfff4b6b664b9e12761b0e24bbb99ca72740545087ad2

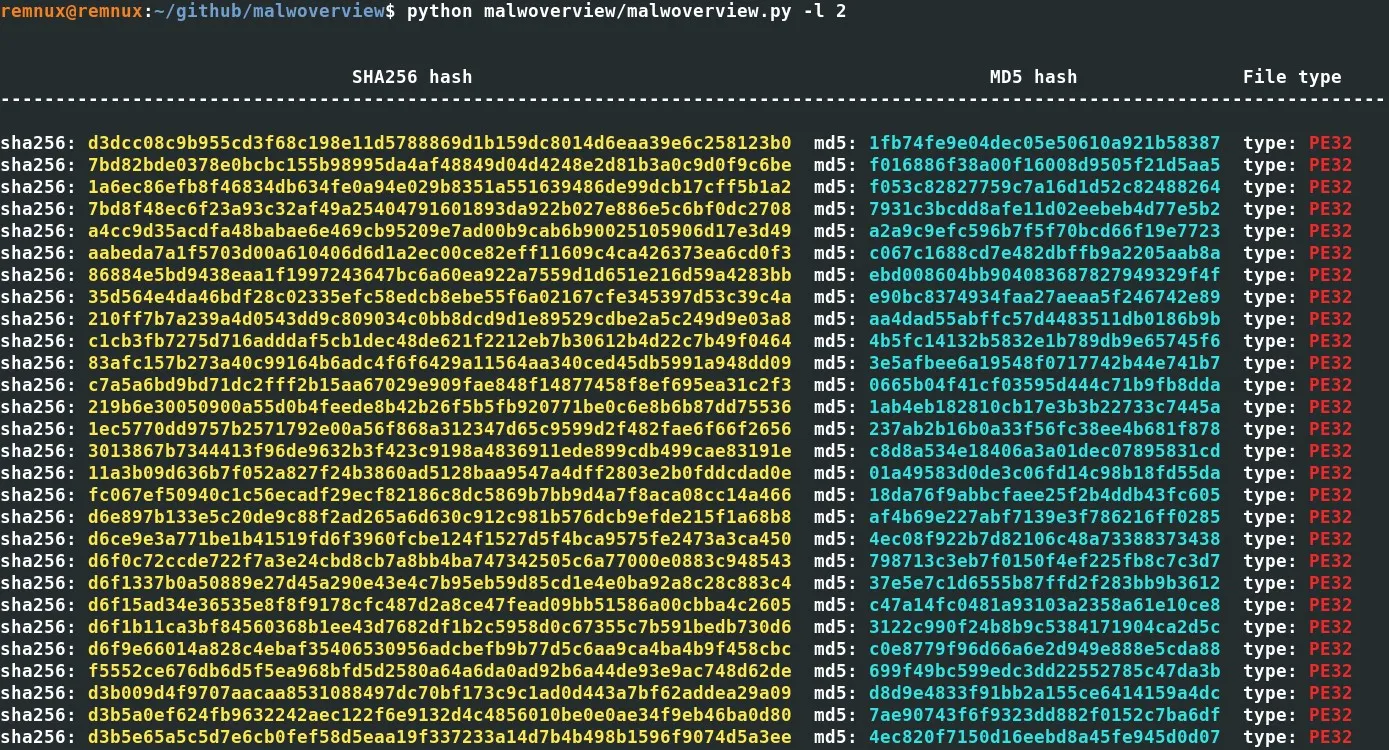

malwoverview.py -l 1 -L d3dcc08c9b955cd3f68c198e11d5788869d1b159dc8014d6eaa39e6c258123b0

malwoverview.py -l 2

malwoverview.py -l 3

malwoverview.py -l 4

malwoverview.py -l 5

malwoverview.py -l 6

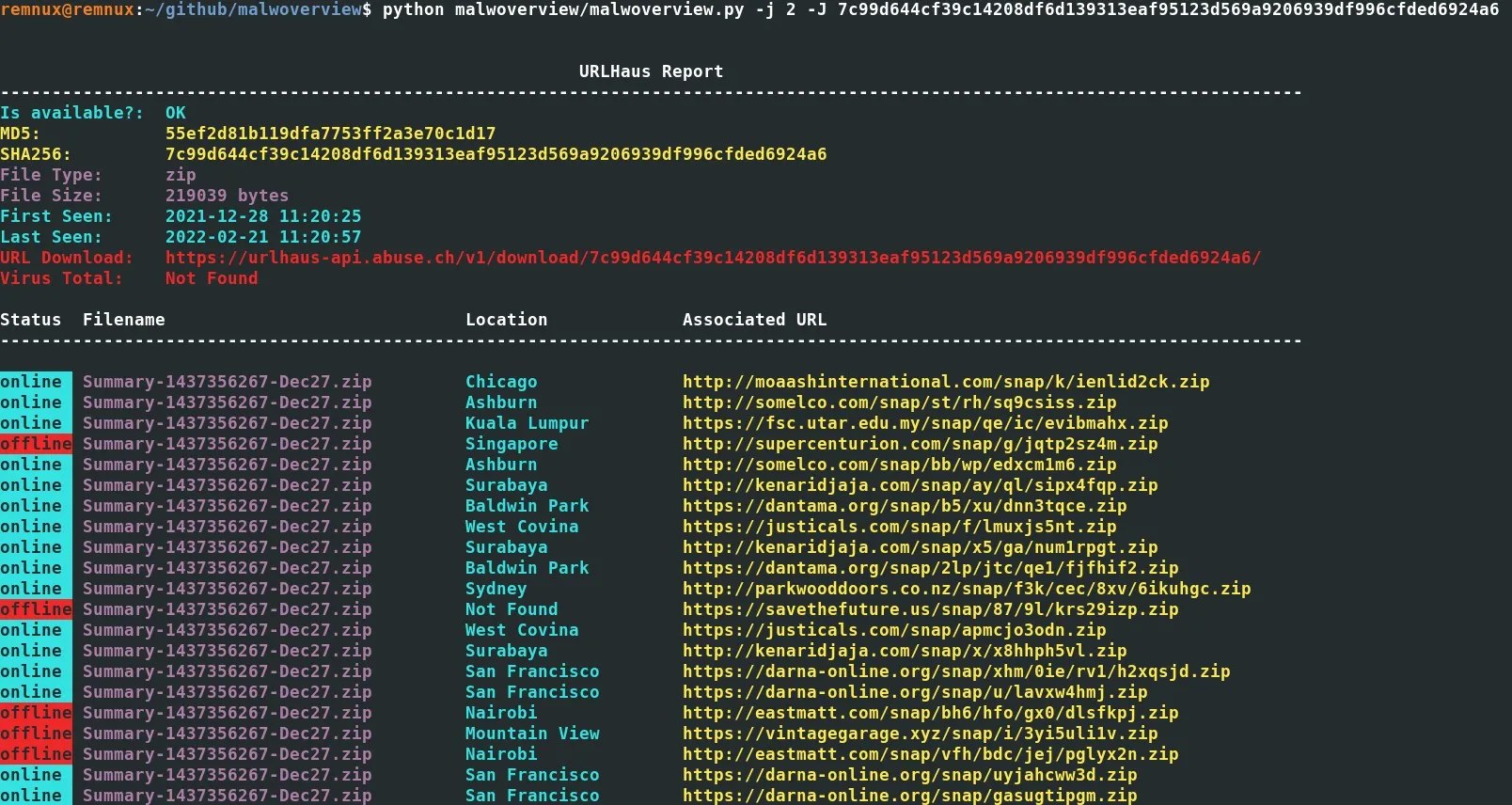

malwoverview.py -j 1 -J 7c99d644cf39c14208df6d139313eaf95123d569a9206939df996cfded6924a6

malwoverview.py -j 2 -J 7c99d644cf39c14208df6d139313eaf95123d569a9206939df996cfded6924a6

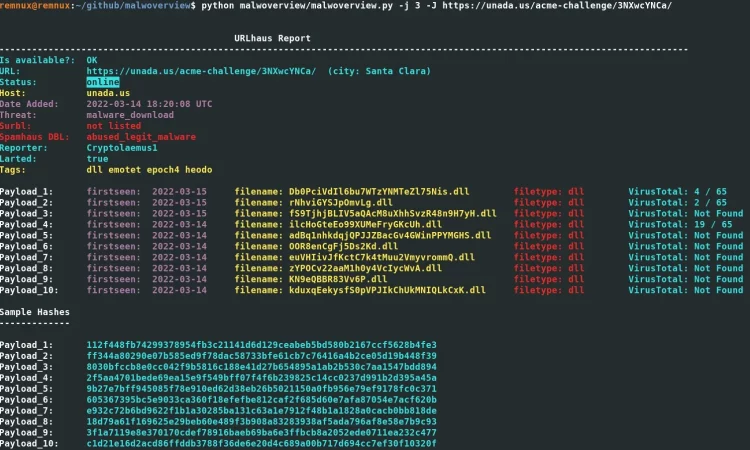

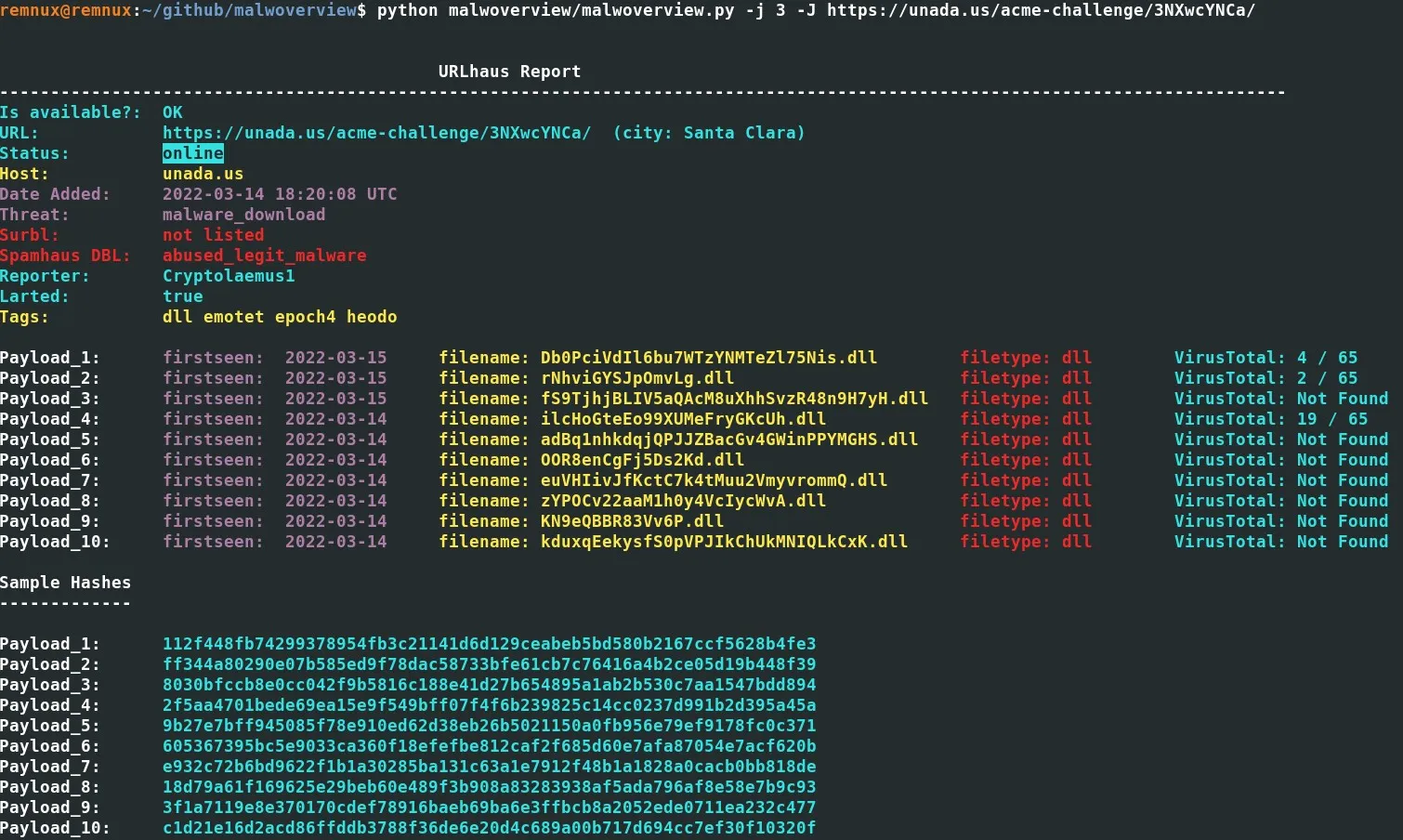

malwoverview.py -j 3 -J https://unada.us/acme-challenge/3NXwcYNCa/

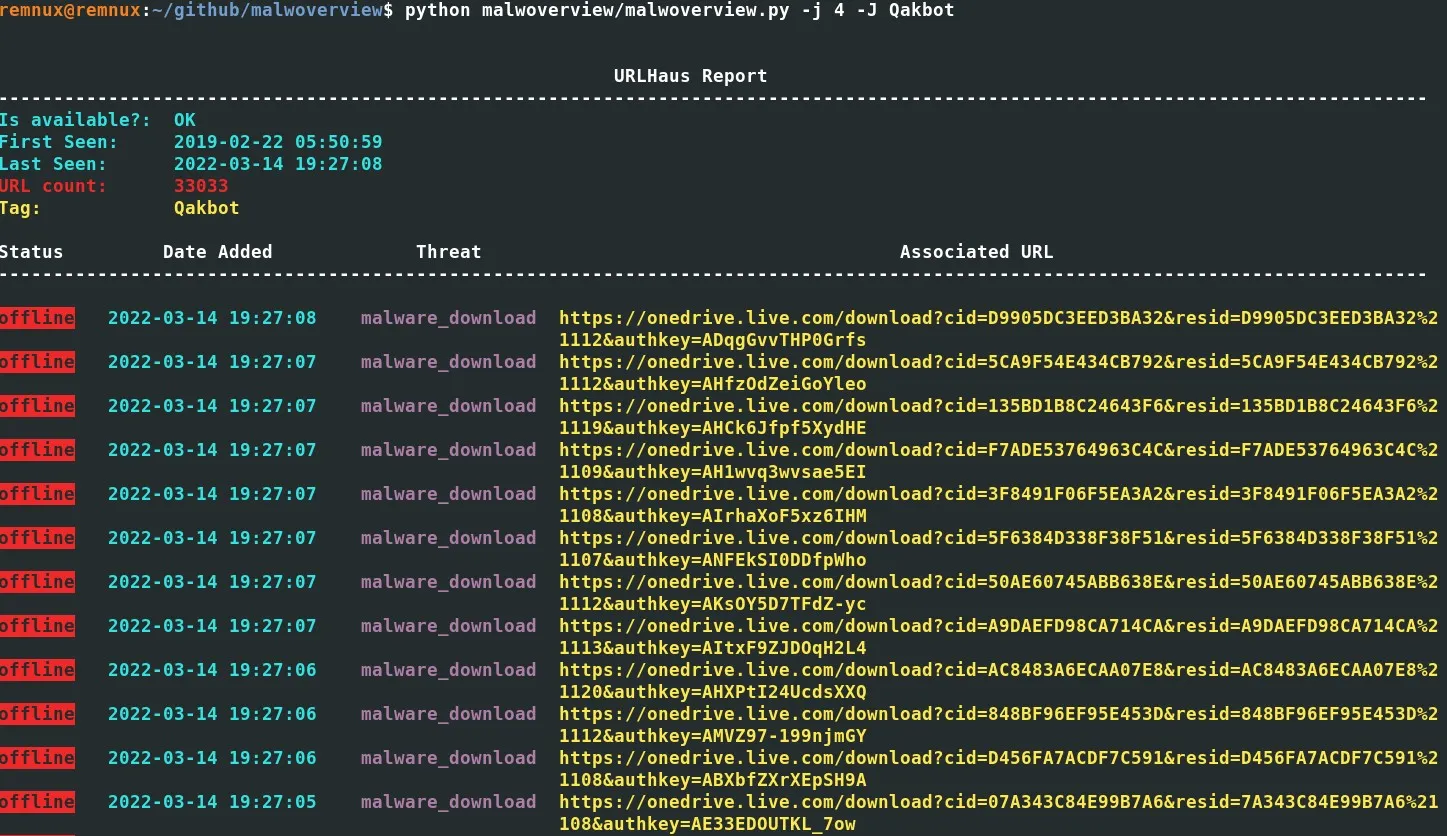

malwoverview.py -j 4 -J Qakbot

malwoverview.py -j 5 -J Emotet

malwoverview.py -j 5 -J Icedid

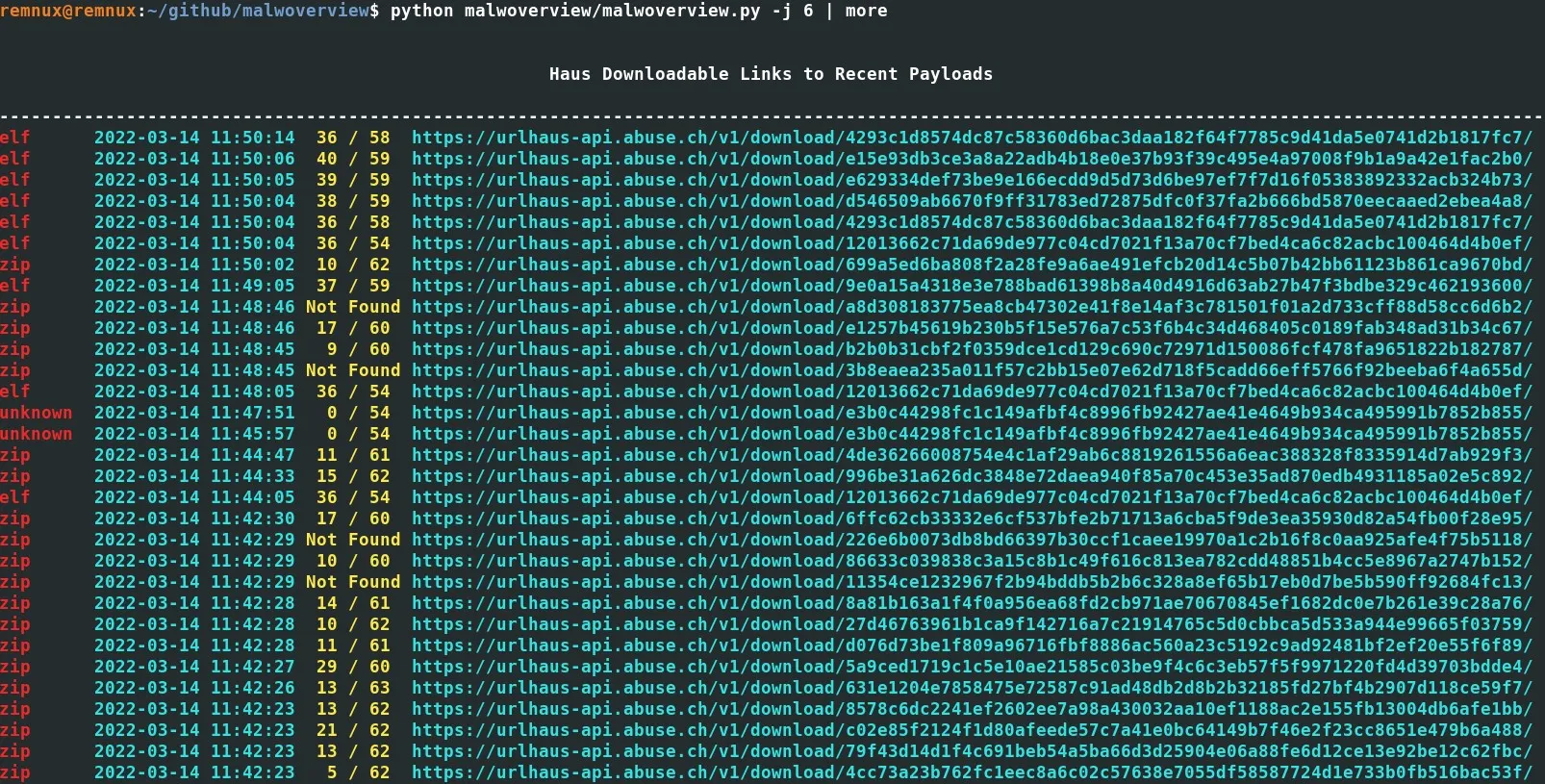

malwoverview.py -j 6

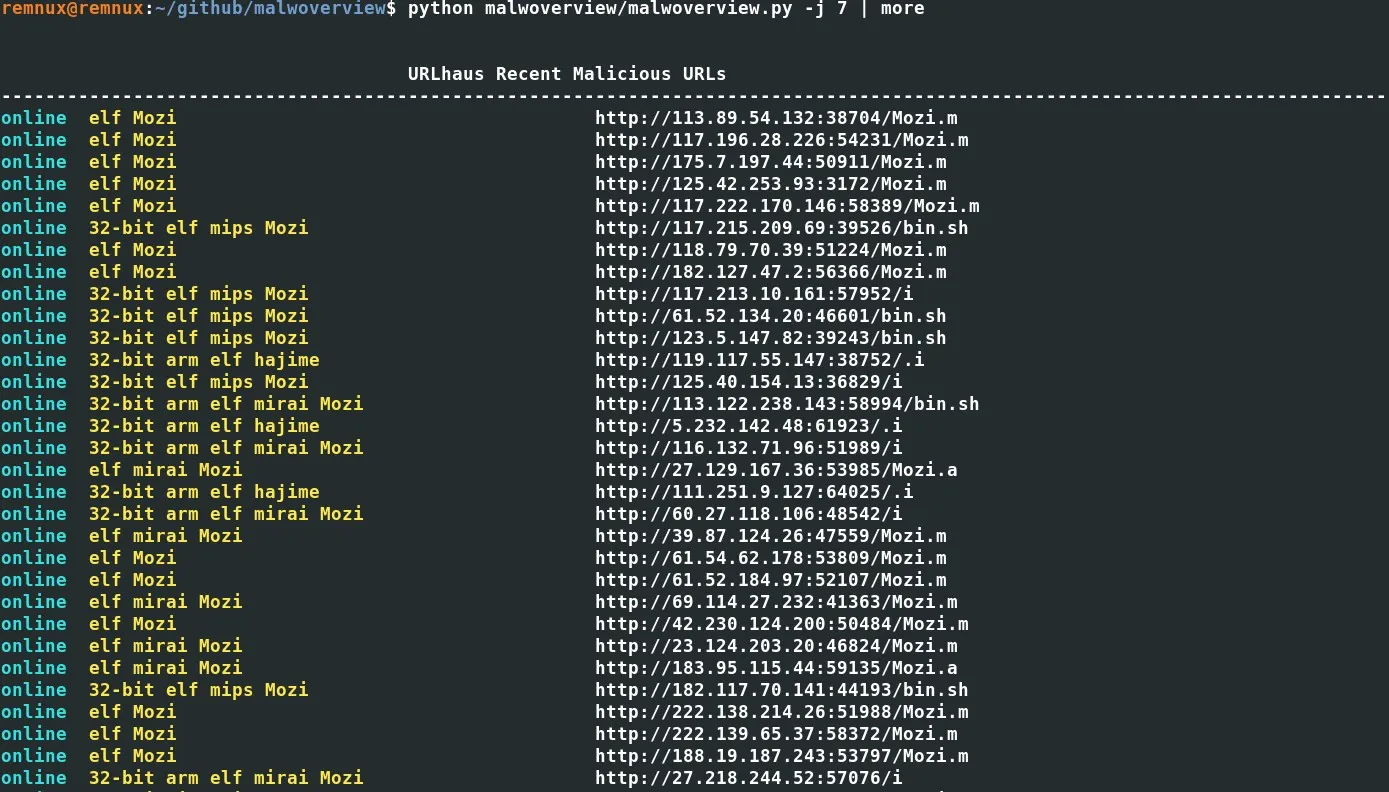

malwoverview.py -j 7

malwoverview.py -p 1 -P 1999ba265cd51c94e8ae3a6038b3775bf9a49d6fe57d75dbf1726921af8a7ab2

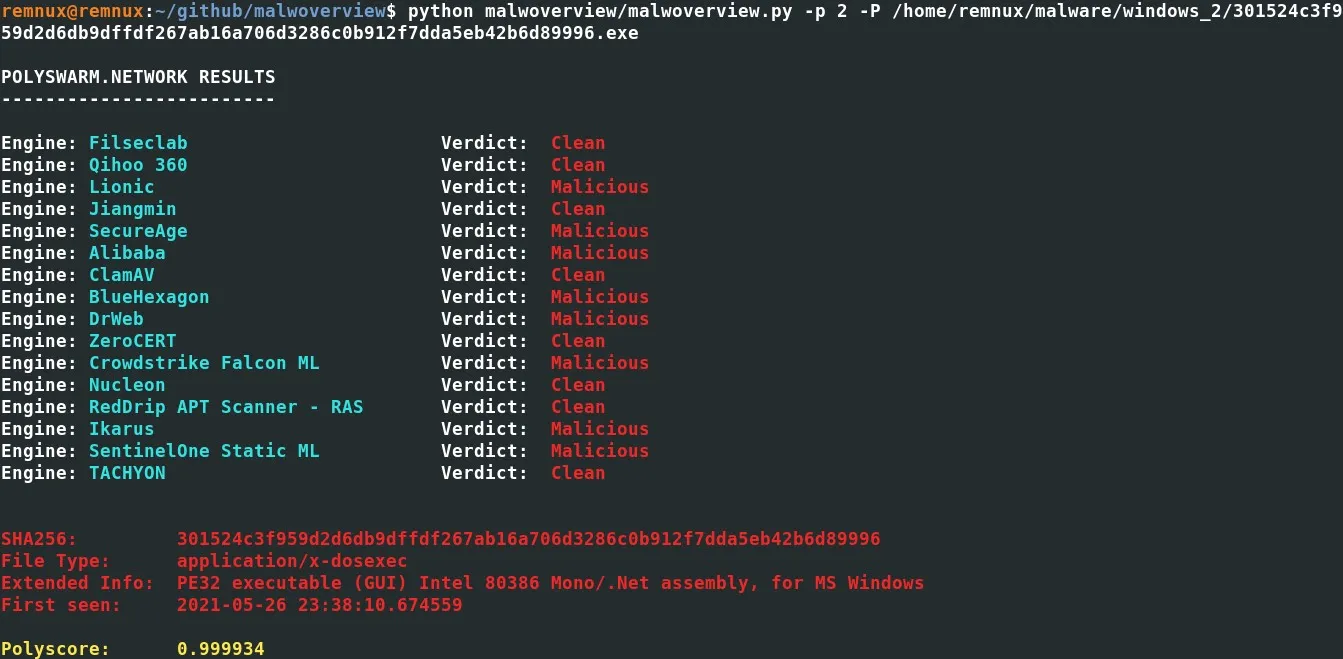

malwoverview.py -p 2 -P 301524c3f959d2d6db9dffdf267ab16a706d3286c0b912f7dda5eb42b6d89996.exe

malwoverview.py -p 3 -P 68c11ef39769674123066bcd52e1d687502eb6c4c0788b4f682e8d31c15e5306

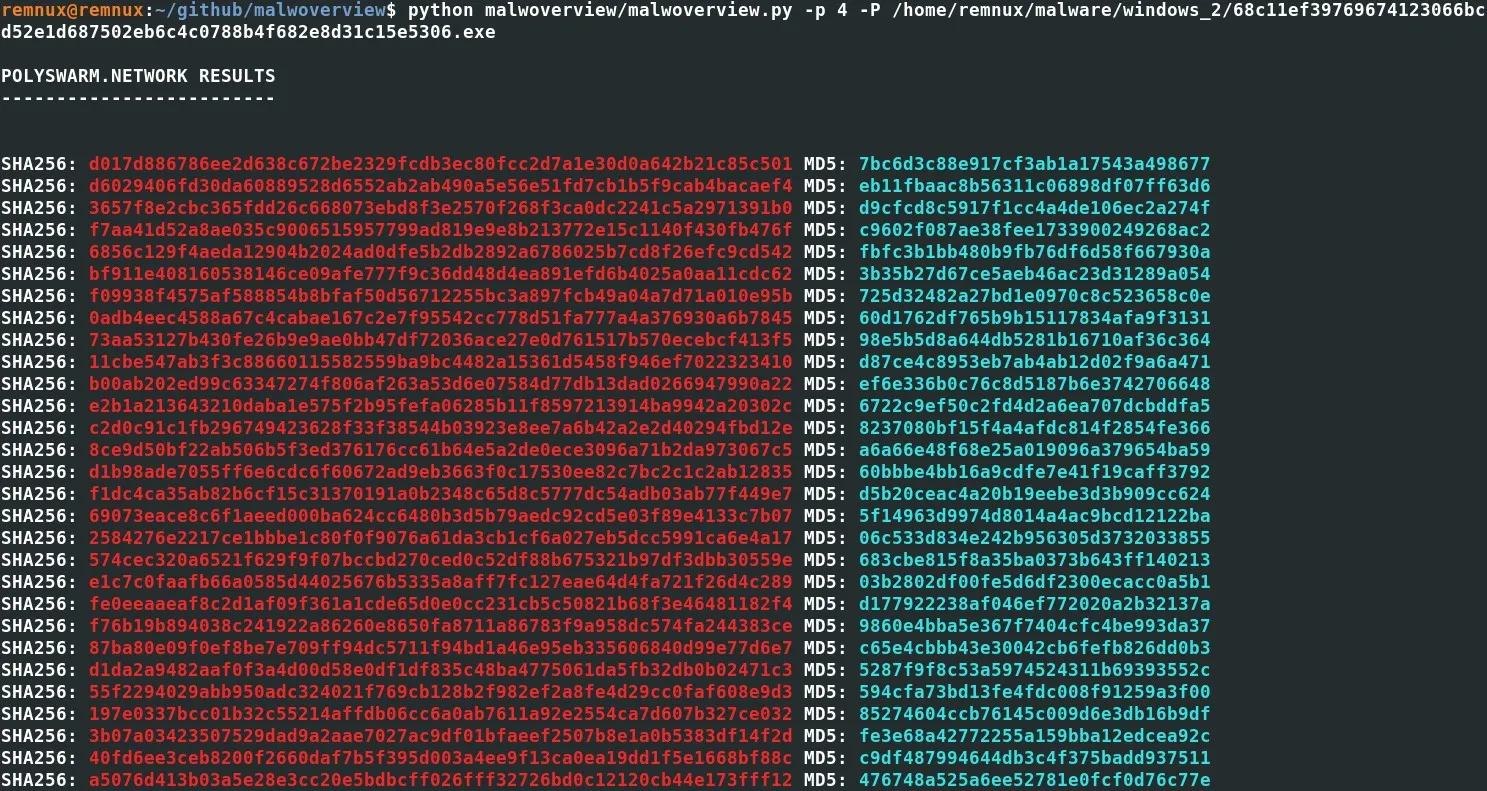

malwoverview.py -p 4 -P 68c11ef39769674123066bcd52e1d687502eb6c4c0788b4f682e8d31c15e5306.exe

malwoverview.py -p 5 -P 188.40.75.132

malwoverview.py -p 6 -P covid19tracer.ca

malwoverview.py -p 7 -P http://ksahosting.net/wp-includes/utf8.php

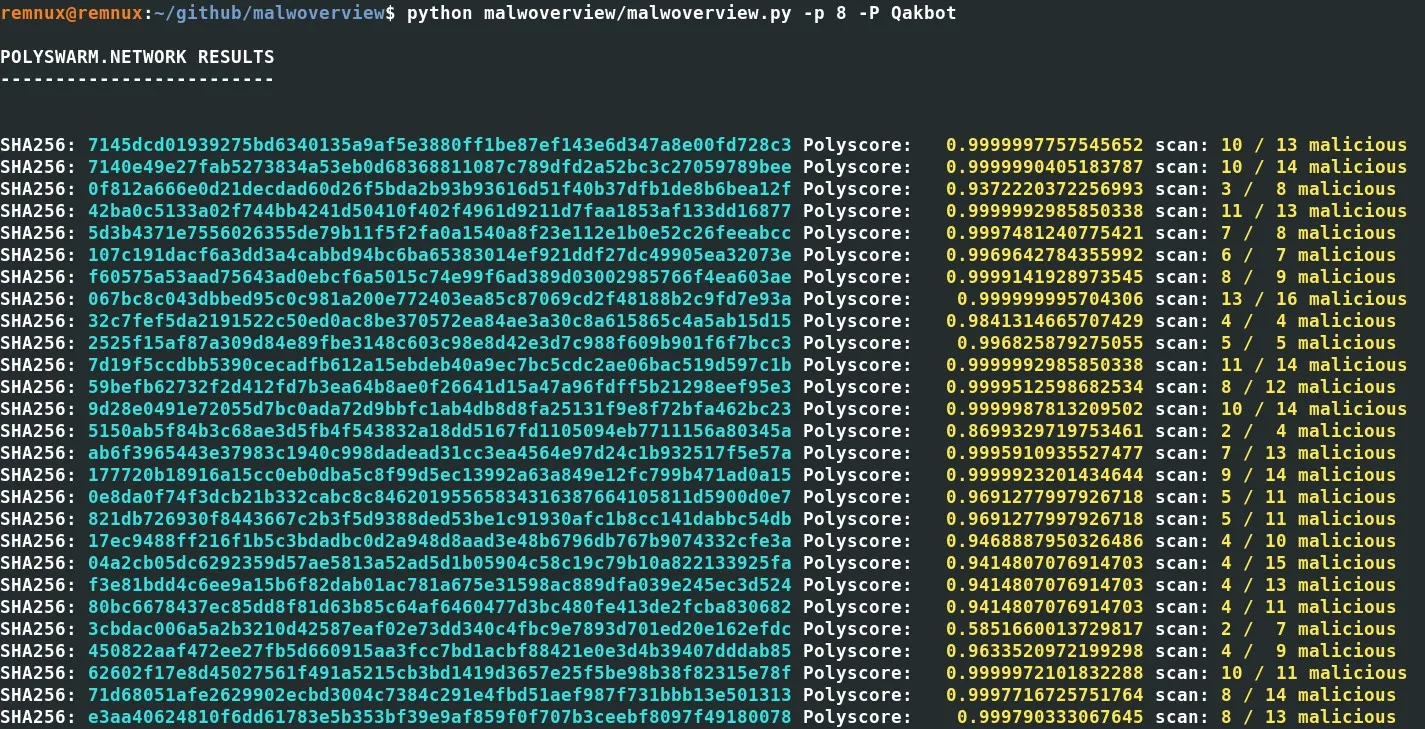

malwoverview.py -p 8 -P Qakbot

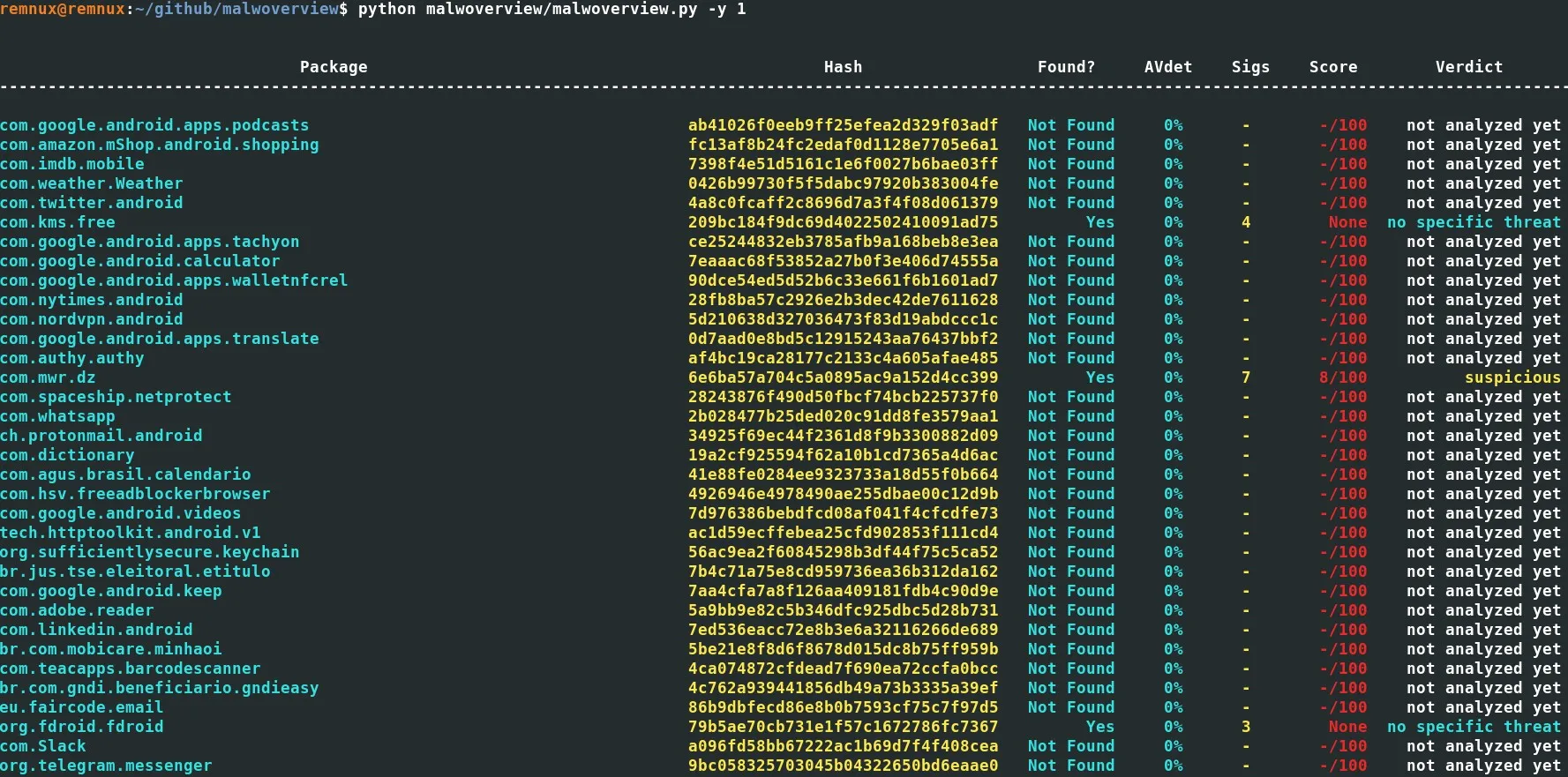

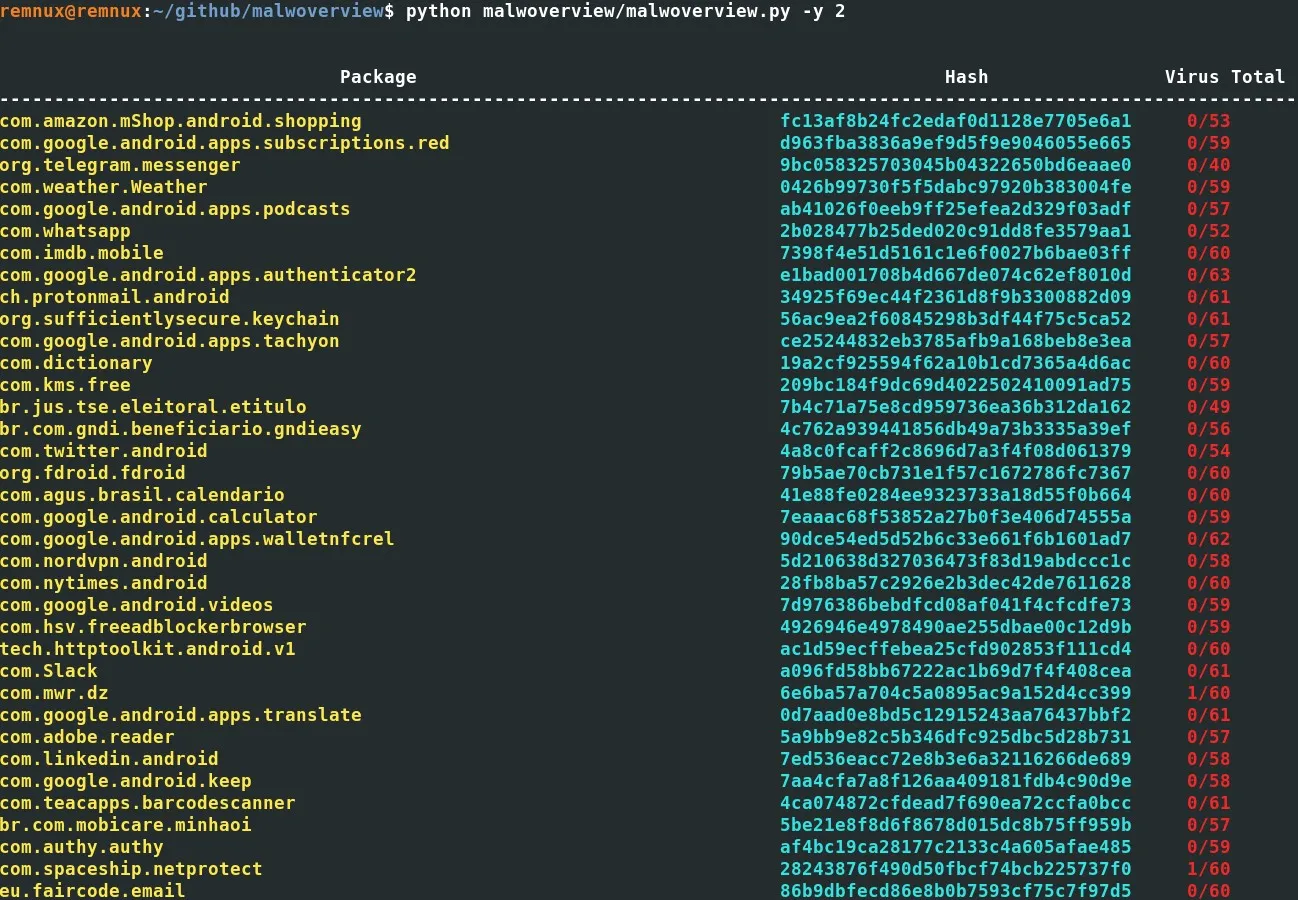

malwoverview.py -y 1

malwoverview.py -y 2

malwoverview.py -y 3

malwoverview.py -y 4 -Y com.spaceship.netprotect

malwoverview.py -y 5 -Y com.mwr.dz

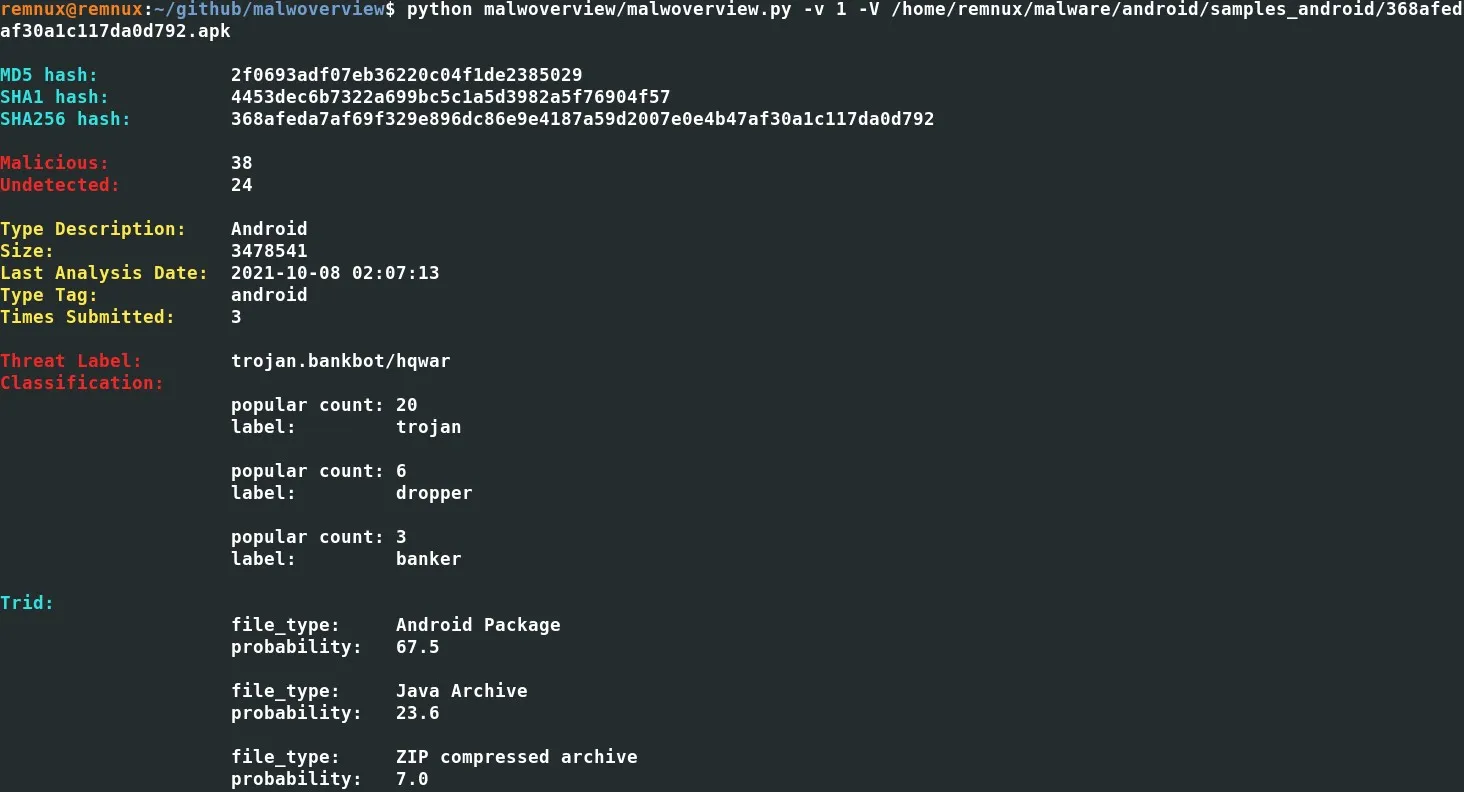

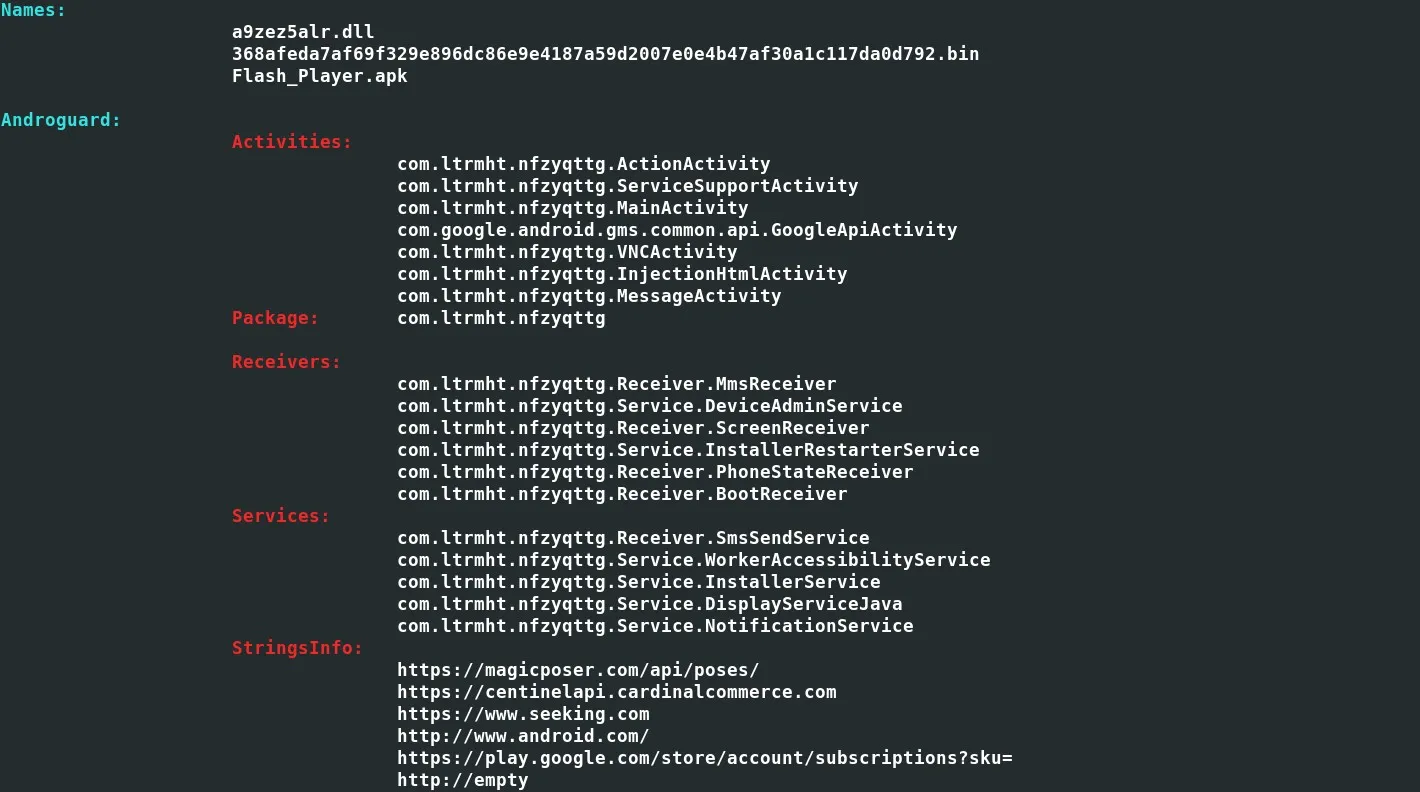

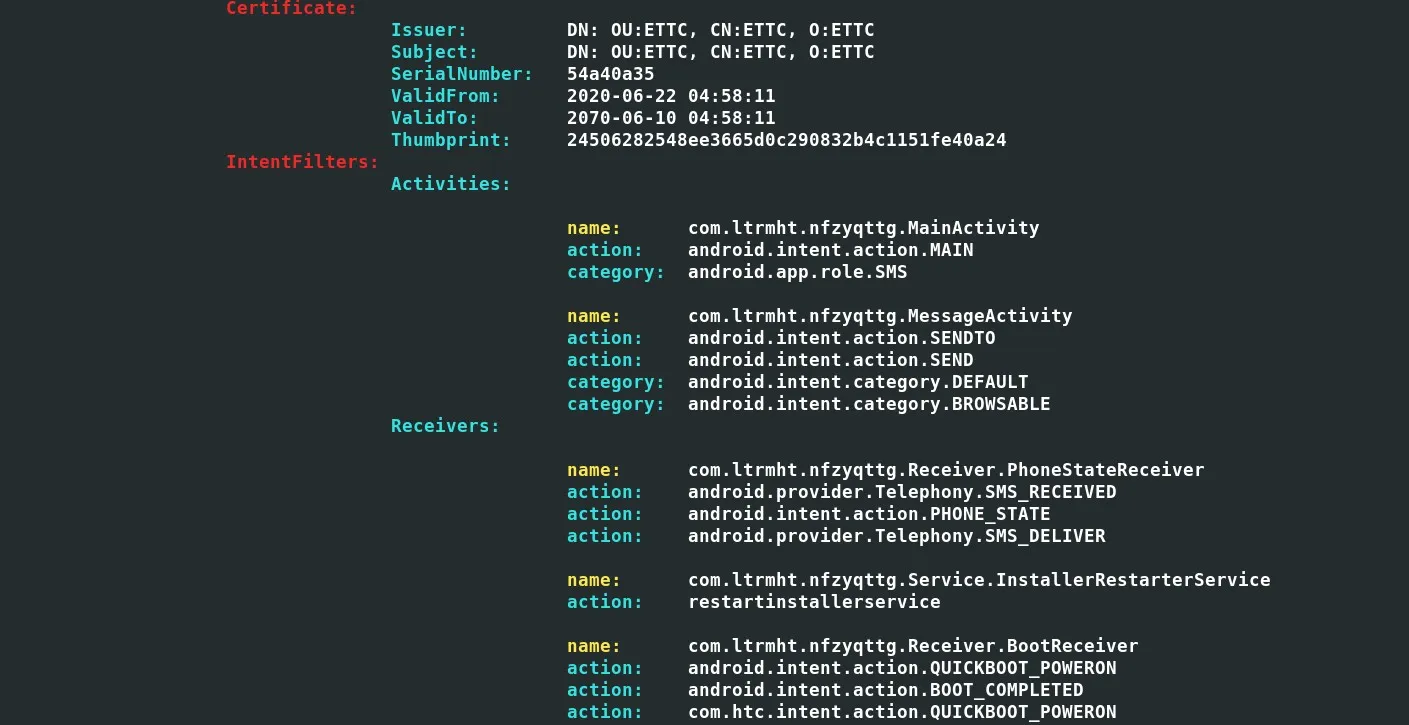

malwoverview.py -v 1 -V 368afeda7af69f329e896dc86e9e4187a59d2007e0e4b47af30a1c117da0d792.apk

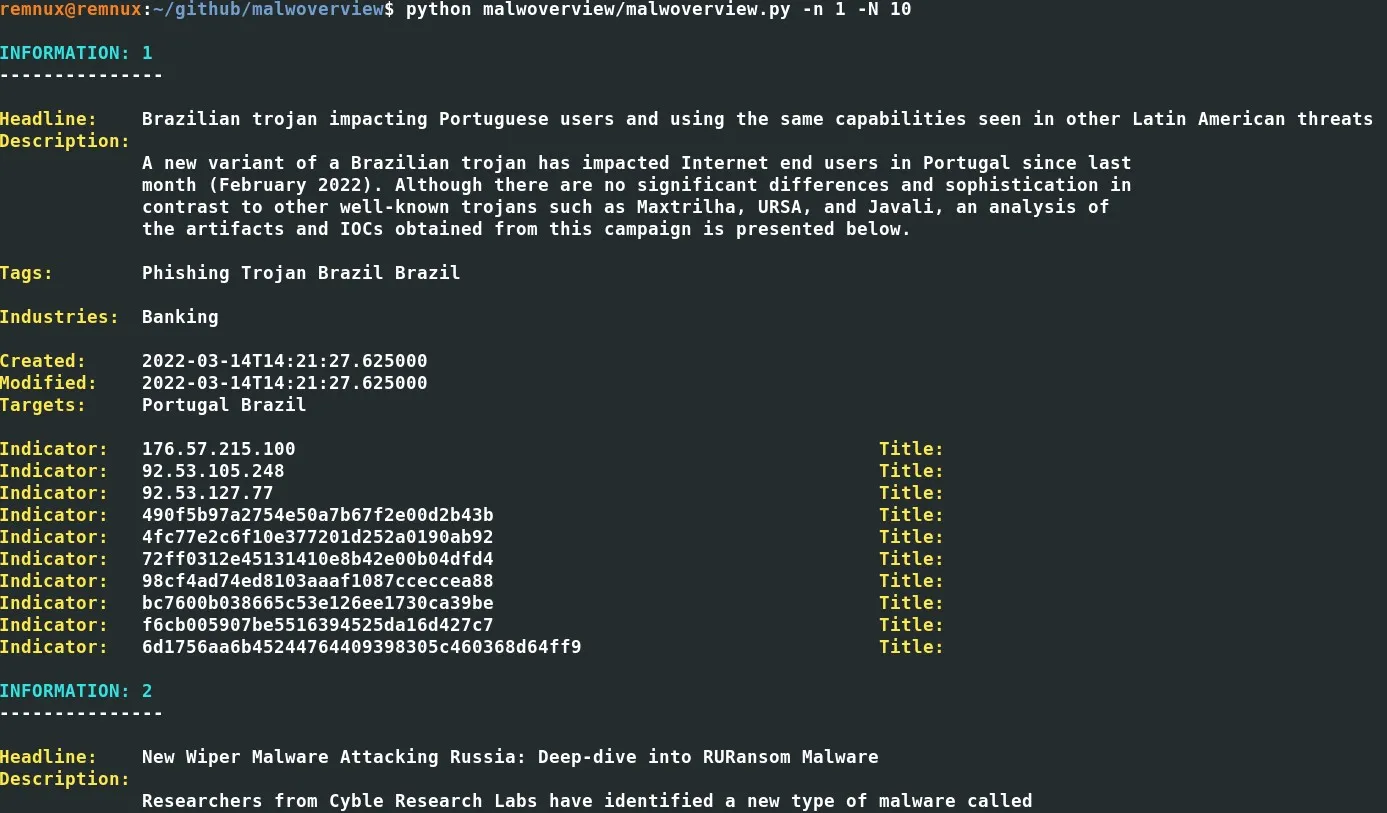

malwoverview.py -n 1 -N 10

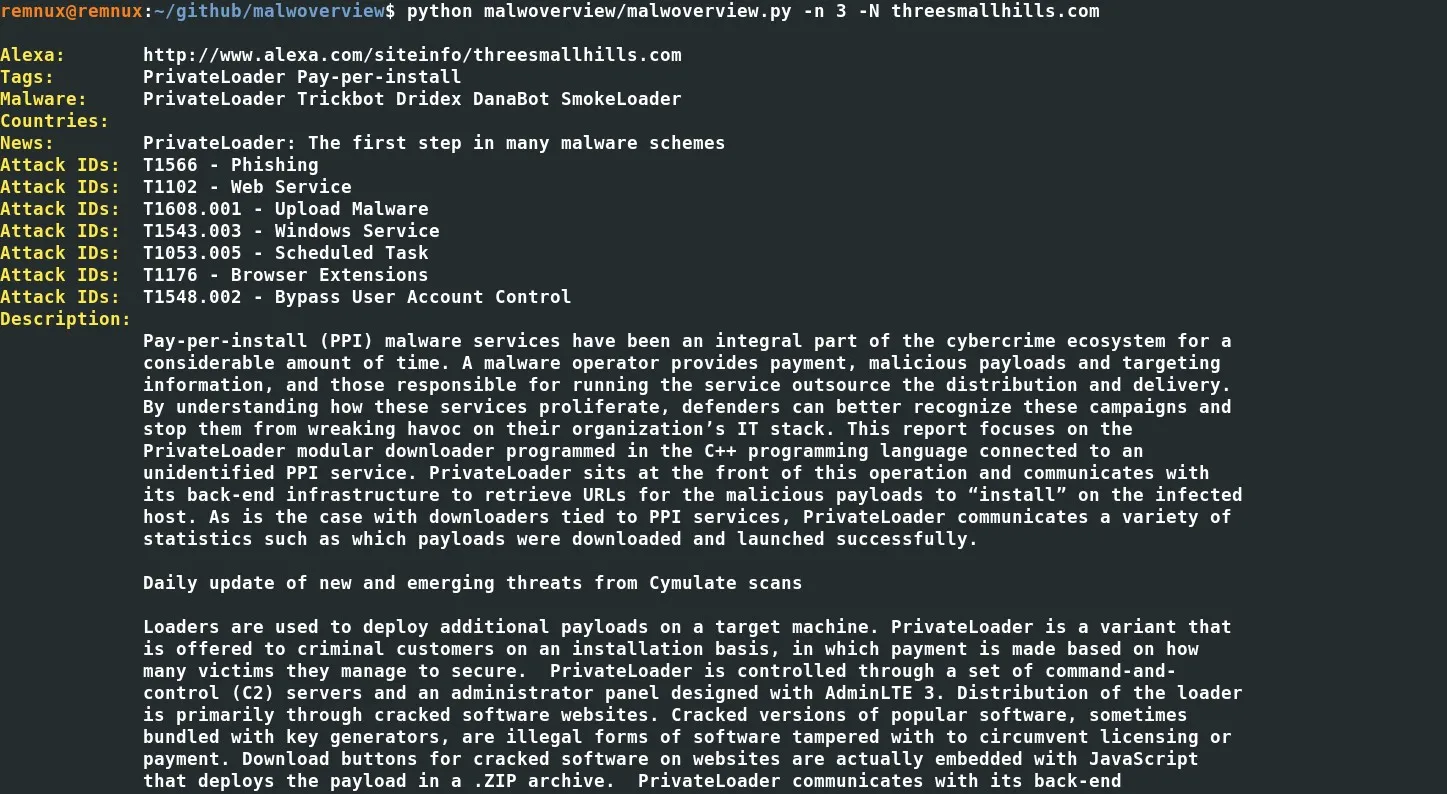

malwoverview.py -n 2 -N 176.57.215.100

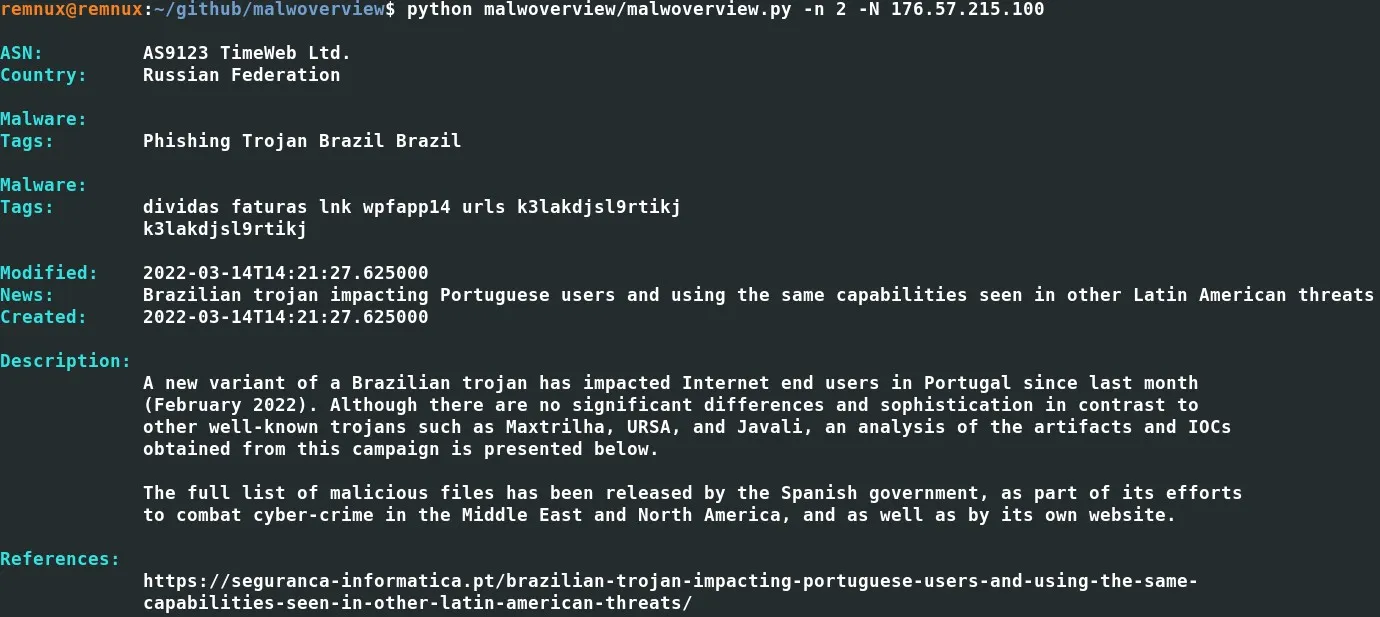

malwoverview.py -n 3 -N threesmallhills.com

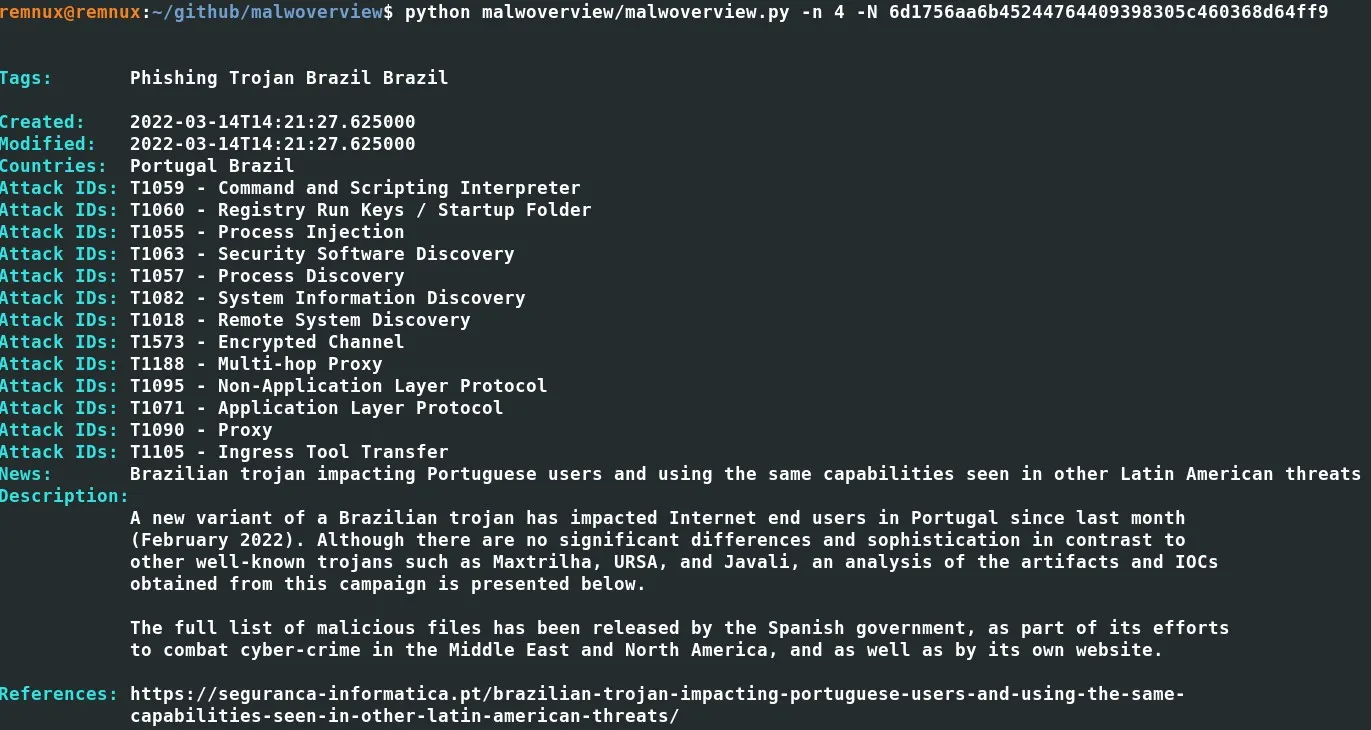

malwoverview.py -n 4 -N 6d1756aa6b45244764409398305c460368d64ff9 -o 0

malwoverview.py -n 5 -N http://ksahosting.net/wp-includes/utf8.php

malwoverview.py -m 1 | more

malwoverview.py -m 2 | more

malwoverview.py -m 3 | more

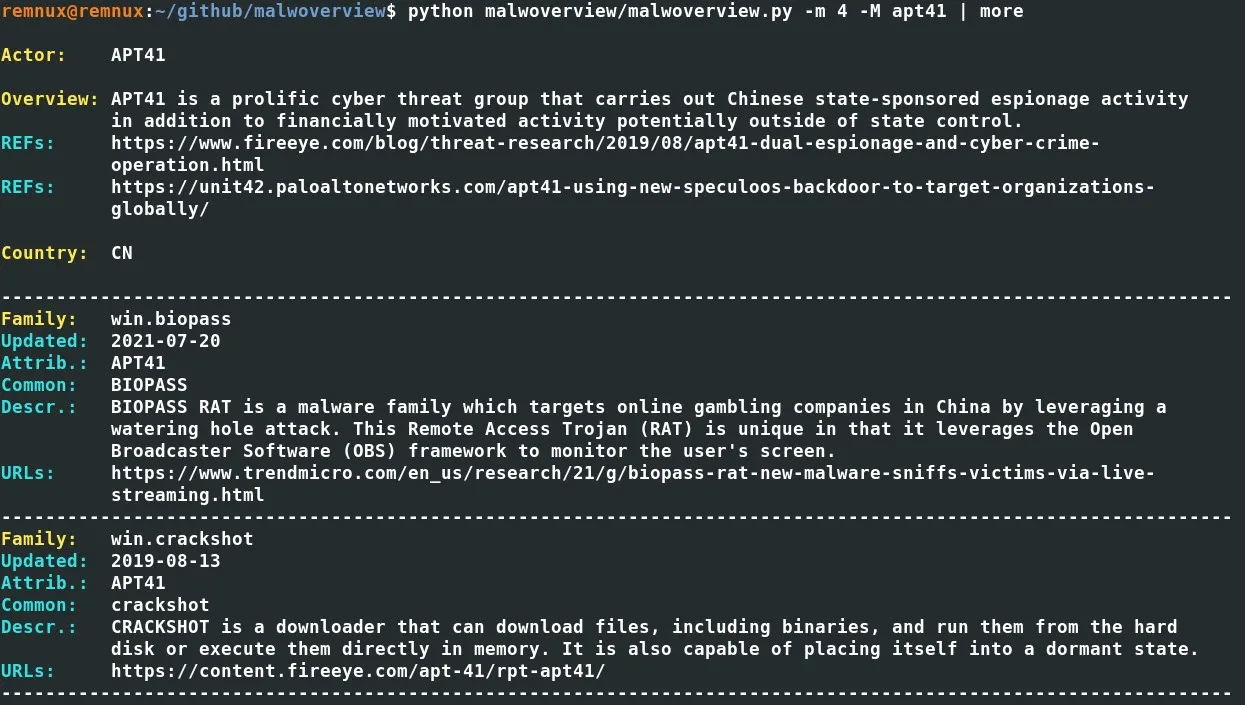

malwoverview.py -m 4 -M apt41 | more

malwoverview.py -m 5 | more

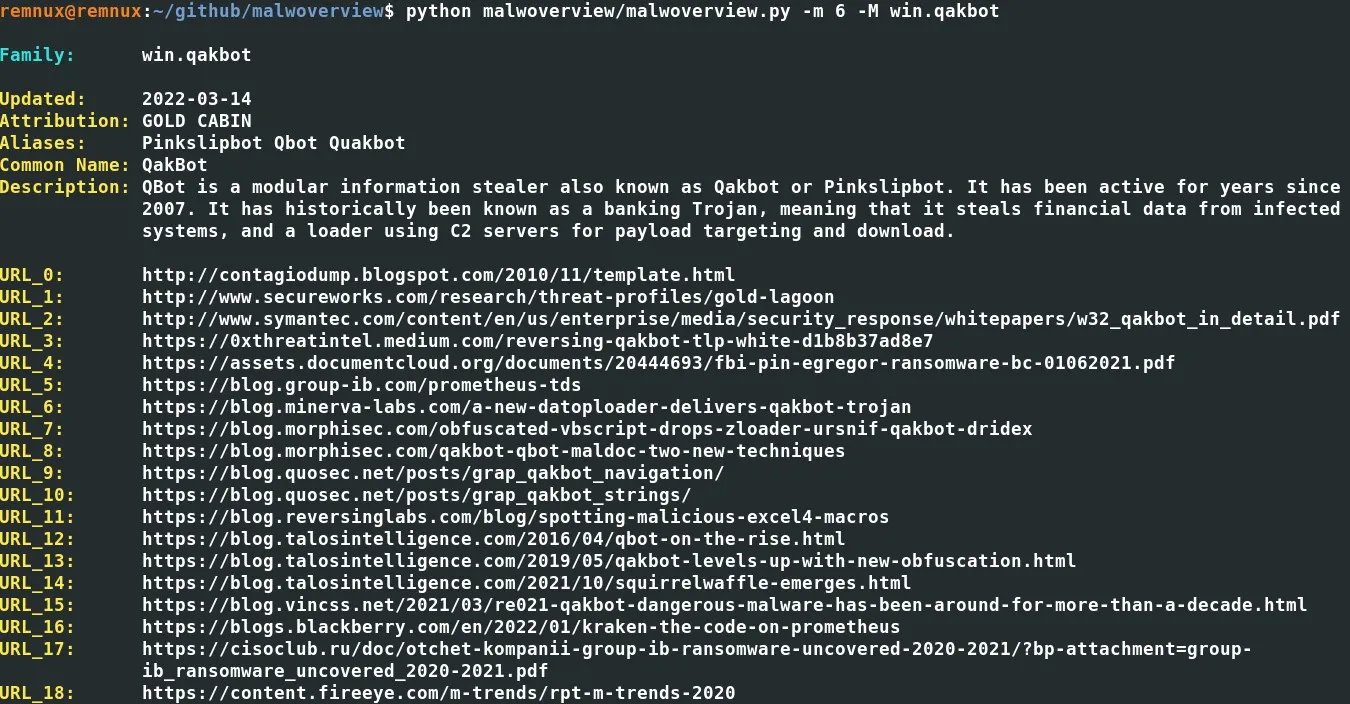

malwoverview.py -m 6 -M win.qakbot

malwoverview.py -m 7 -M 3d375d0ead2b63168de86ca2649360d9dcff75b3e0ffa2cf1e50816ec92b3b7d

malwoverview.py -m 8 -M win.qakbot

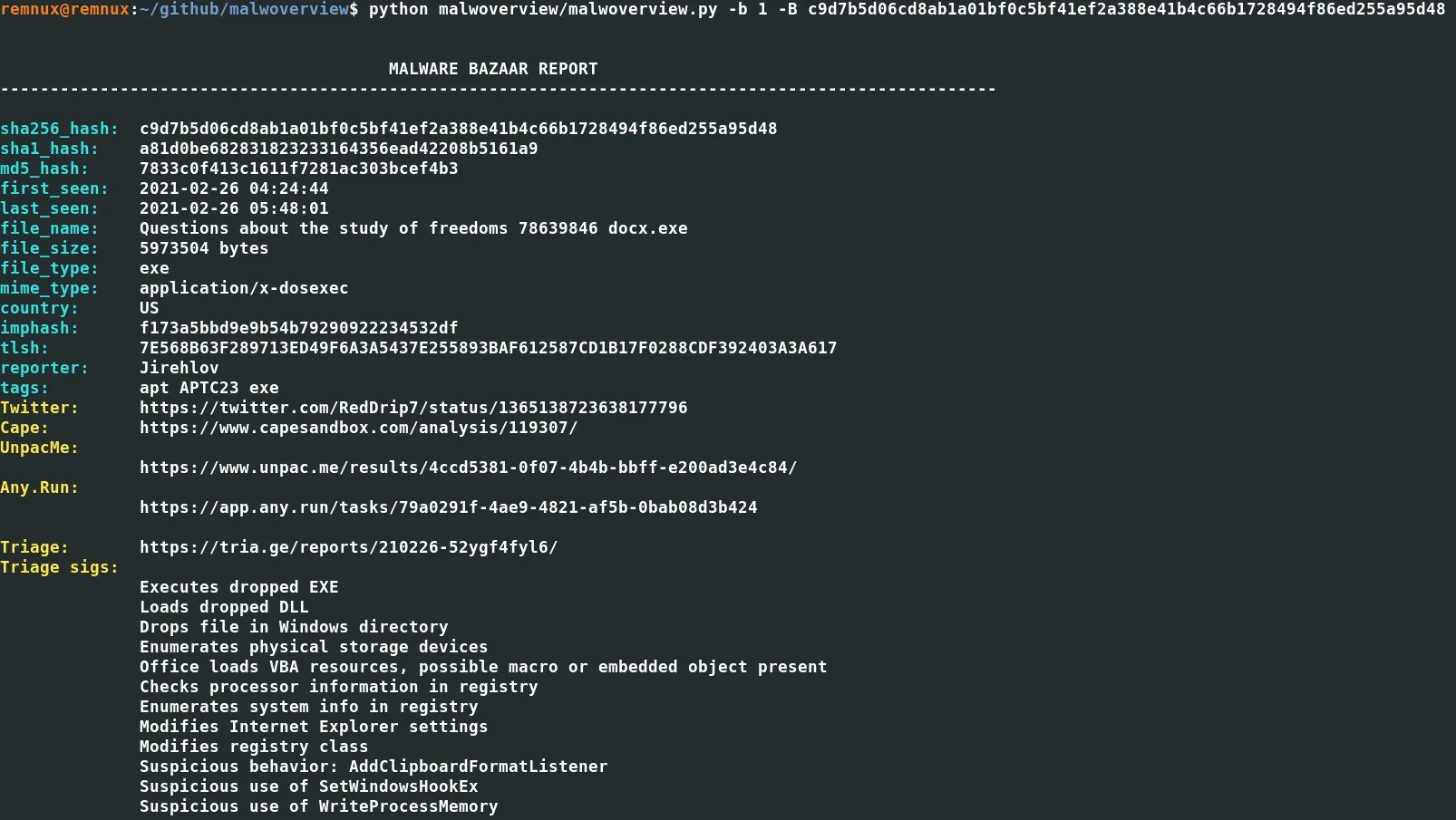

malwoverview.py -b 1 -B c9d7b5d06cd8ab1a01bf0c5bf41ef2a388e41b4c66b1728494f86ed255a95d48

malwoverview.py -b 2 -B Revil | more

malwoverview.py -b 3 -B f34d5f2d4577ed6d9ceec516c1f5a744

malwoverview.py -b 4 -B 100

malwoverview.py -b 4 -B time | more

malwoverview.py -b 5 -B bda50ff249b947617d9551c717e78131ed32bf77db9dc5b7591d3e1af6cb2f1a

malwoverview.py -b 6 -B 3 | more

malwoverview.py -b 7 -B 193.150.103.37:21330

malwoverview.py -b 8 -B Magecart | more

malwoverview.py -b 9 -B "Cobalt Strike"

malwoverview.py -b 10 | more

malwoverview.py -x 1 -X score:10 | more

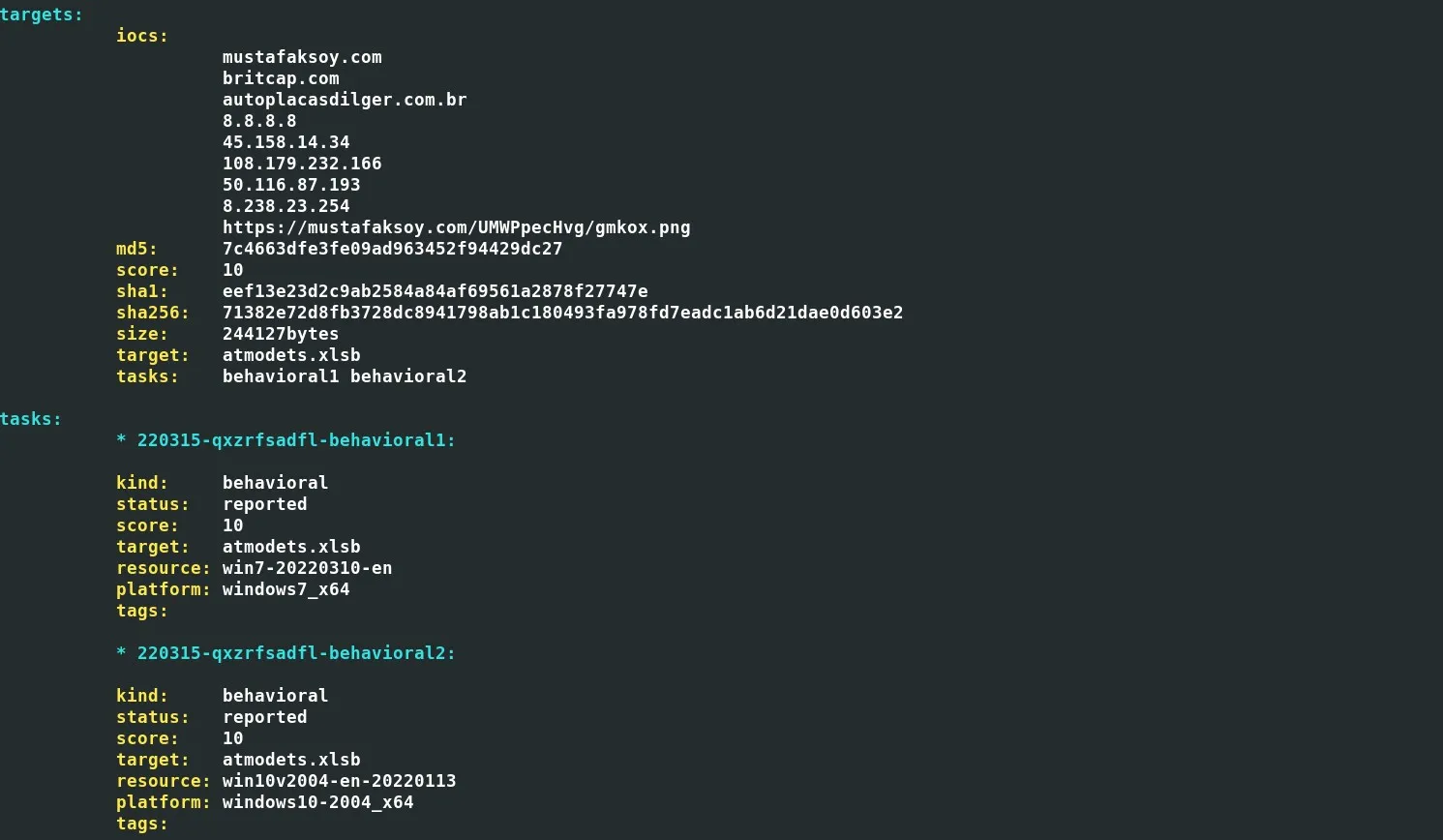

malwoverview.py -x 1 -X 71382e72d8fb3728dc8941798ab1c180493fa978fd7eadc1ab6d21dae0d603e2

malwoverview.py -x 2 -X 220315-qxzrfsadfl

malwoverview.py -x 3 -X cd856b20a5e67a105b220be56c361b21aff65cac00ed666862b6f96dd190775e

malwoverview.py -x 4 -X http://ztechinternational.com/Img/XSD.exe

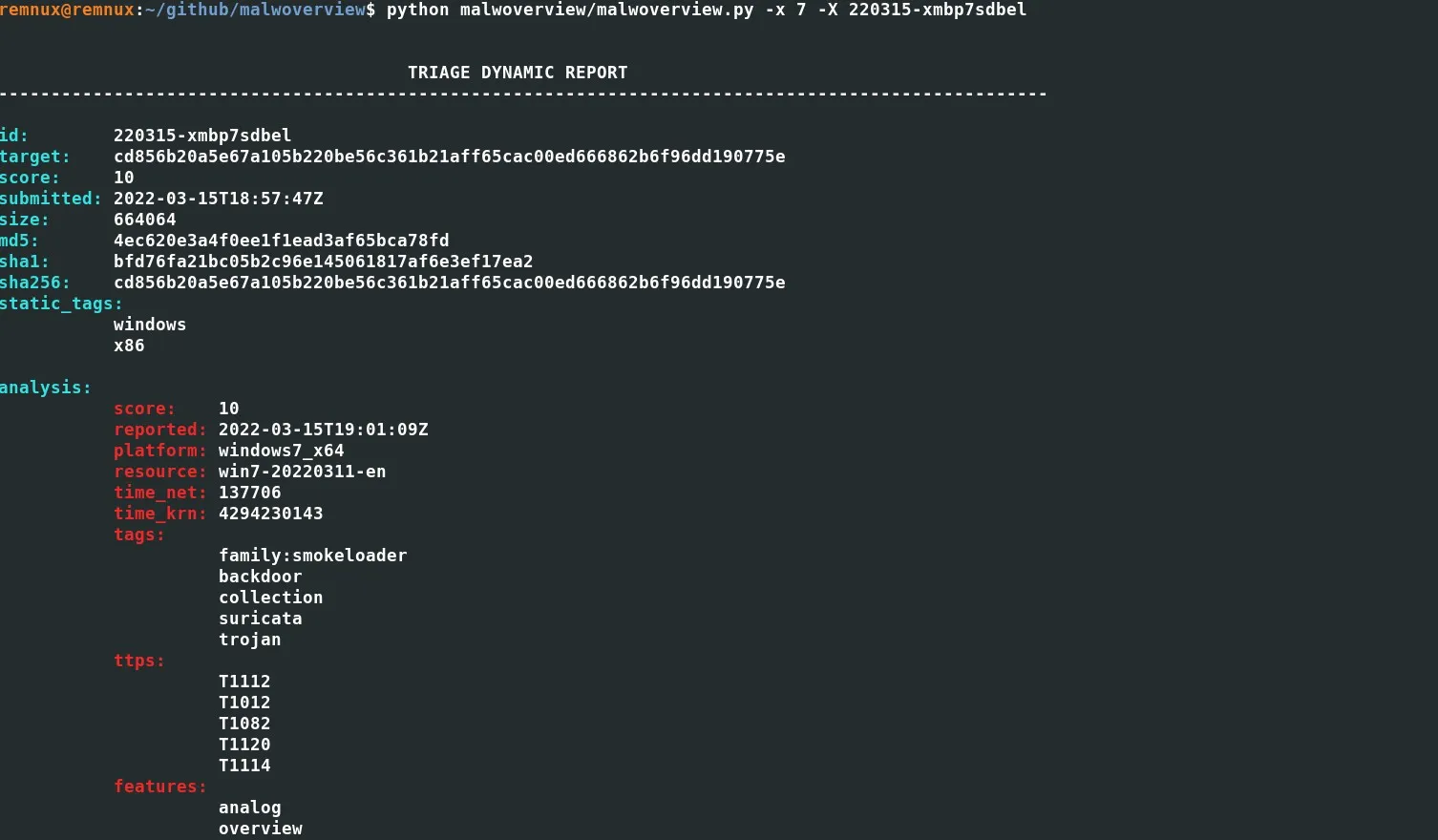

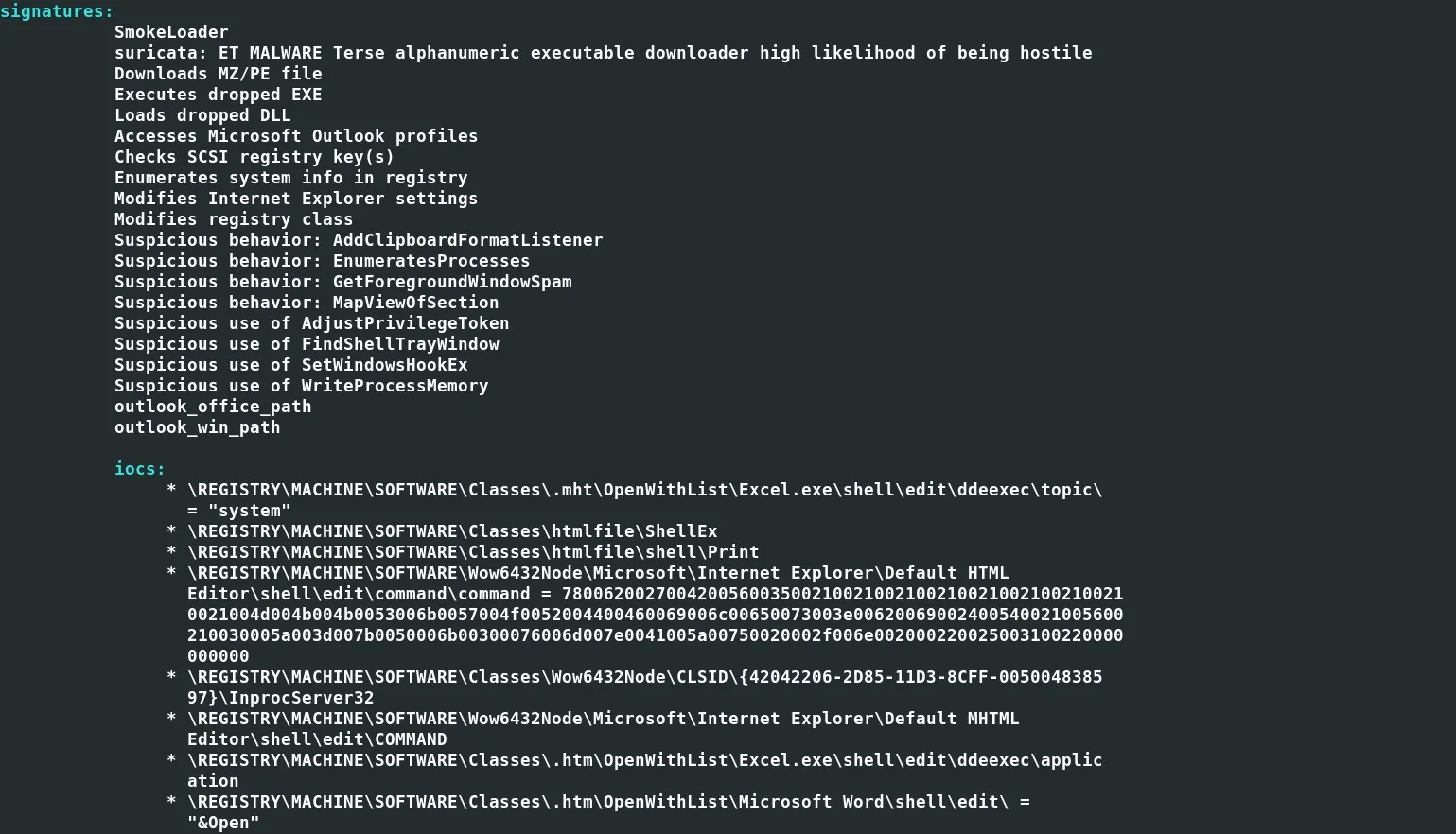

malwoverview.py -x 5 -X 220315-xmbp7sdbel

malwoverview.py -x 6 -X 220315-xmbp7sdbel

malwoverview.py -x 7 -X 220315-xmbp7sdbel

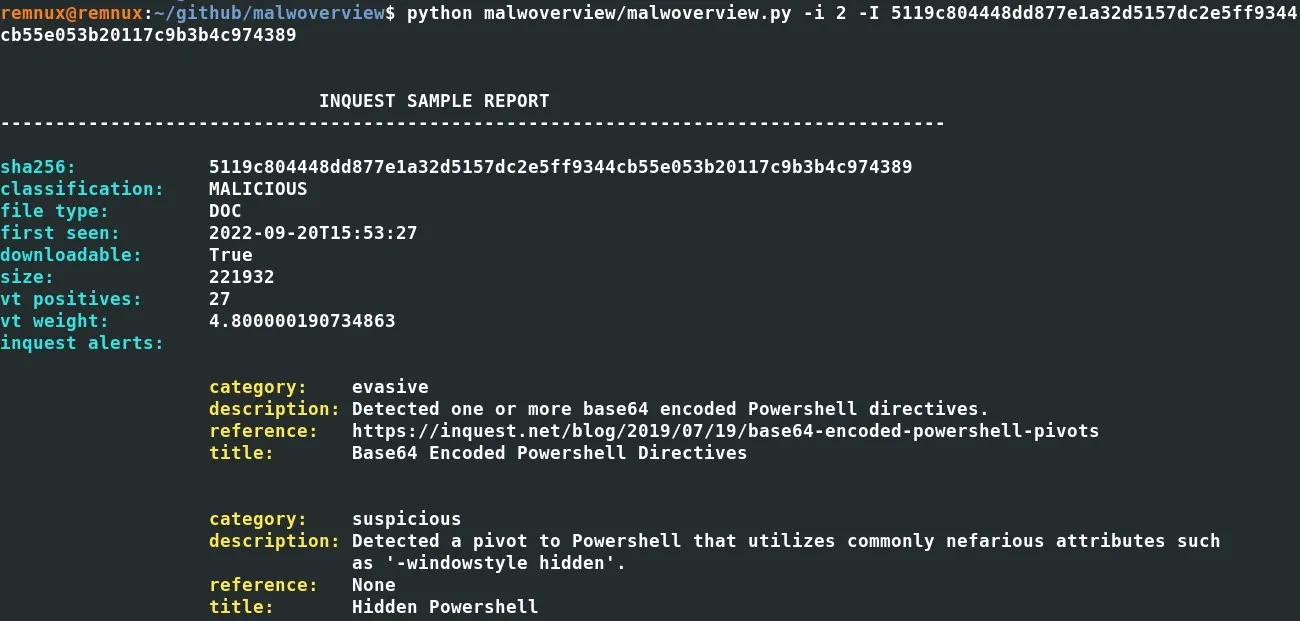

malwoverview.py -i 1 -I 5119c804448dd877e1a32d5157dc2e5ff9344cb55e053b20117c9b3b4c974389

malwoverview.py -i 2 -I 5119c804448dd877e1a32d5157dc2e5ff9344cb55e053b20117c9b3b4c974389

malwoverview.py -i 3 -I 0a1b0c7a21c8929b7742db195338af5c

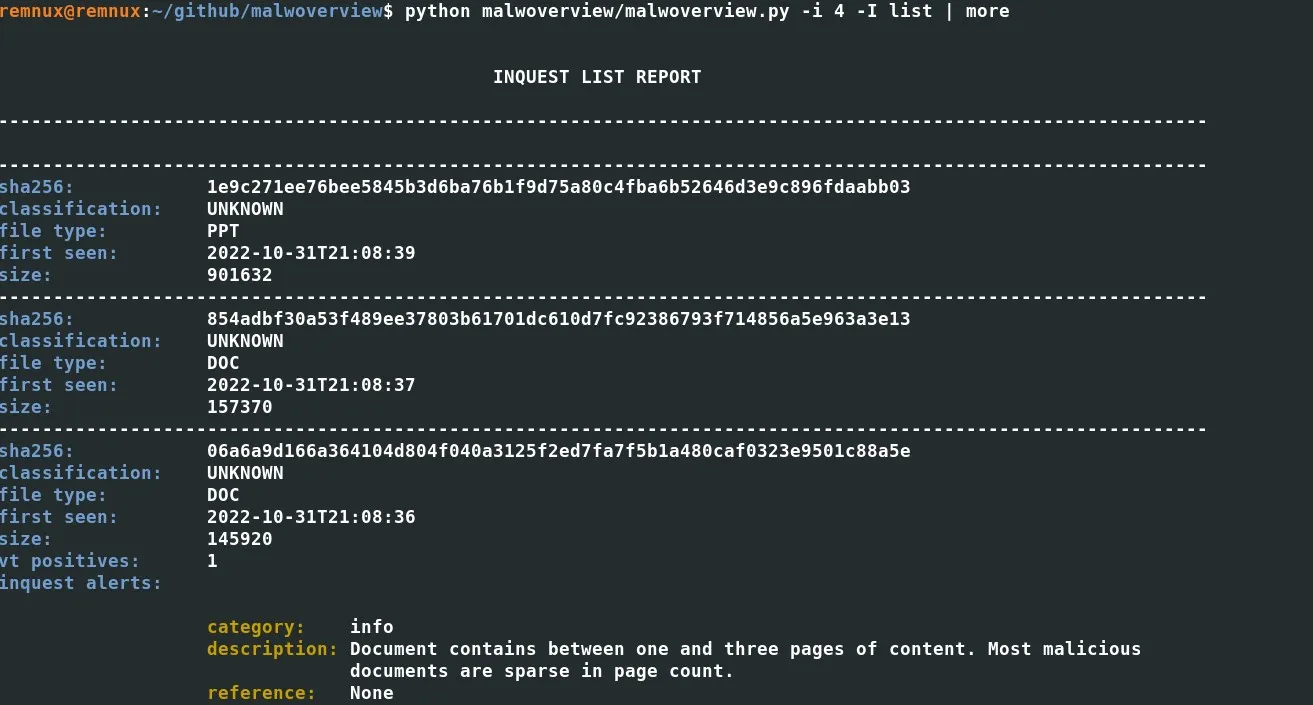

malwoverview.py -i 4 -I list

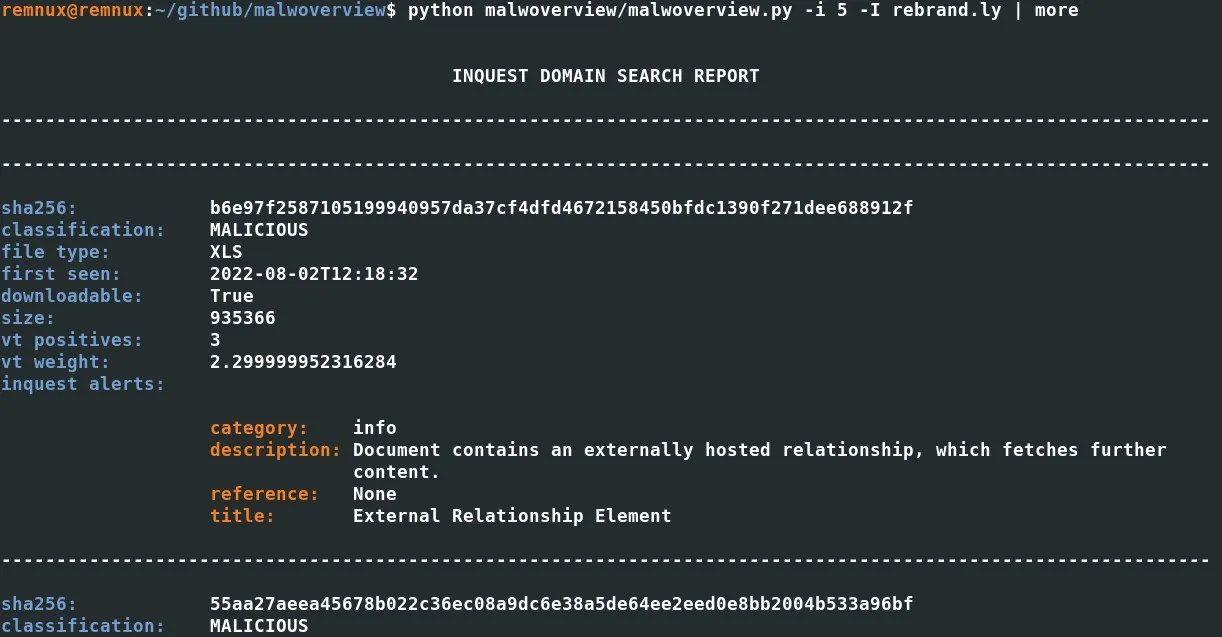

malwoverview.py -i 5 -I rebrand.ly | more

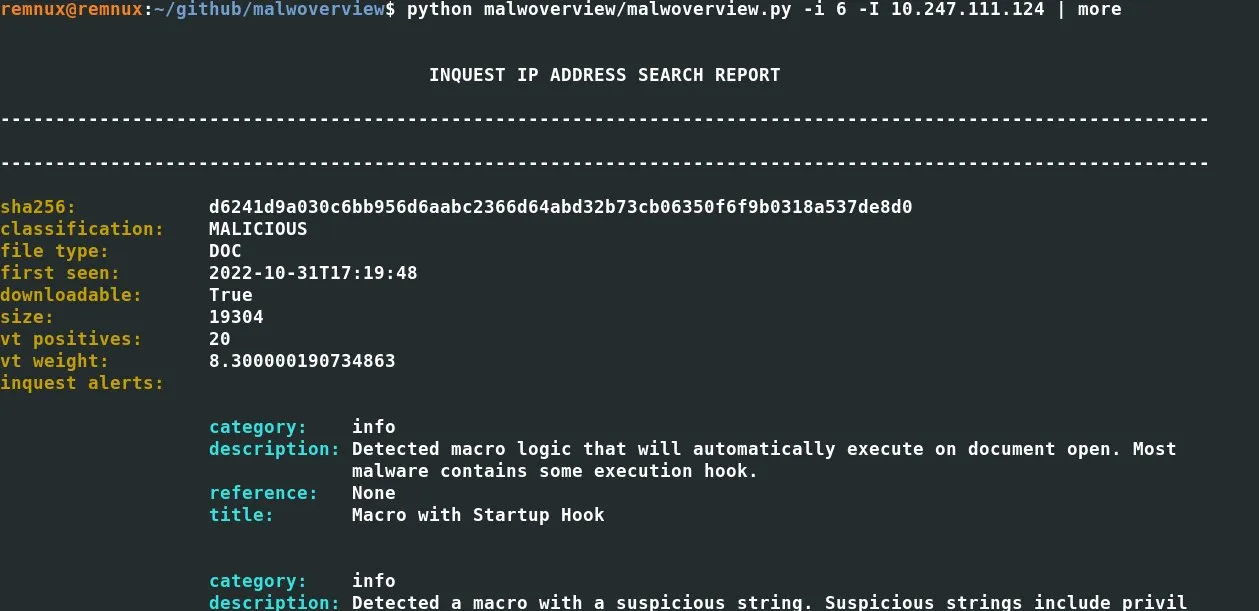

malwoverview.py -i 6 -I 10.247.111.124

malwoverview.py -i 7 -I [email protected]

malwoverview.py -i 8 -I 20firmas-02.jpg

malwoverview.py -i 9 -I http://diagnostic.htb

malwoverview.py -i 10 -I http://jaao.net

malwoverview.py -i 11 -I list

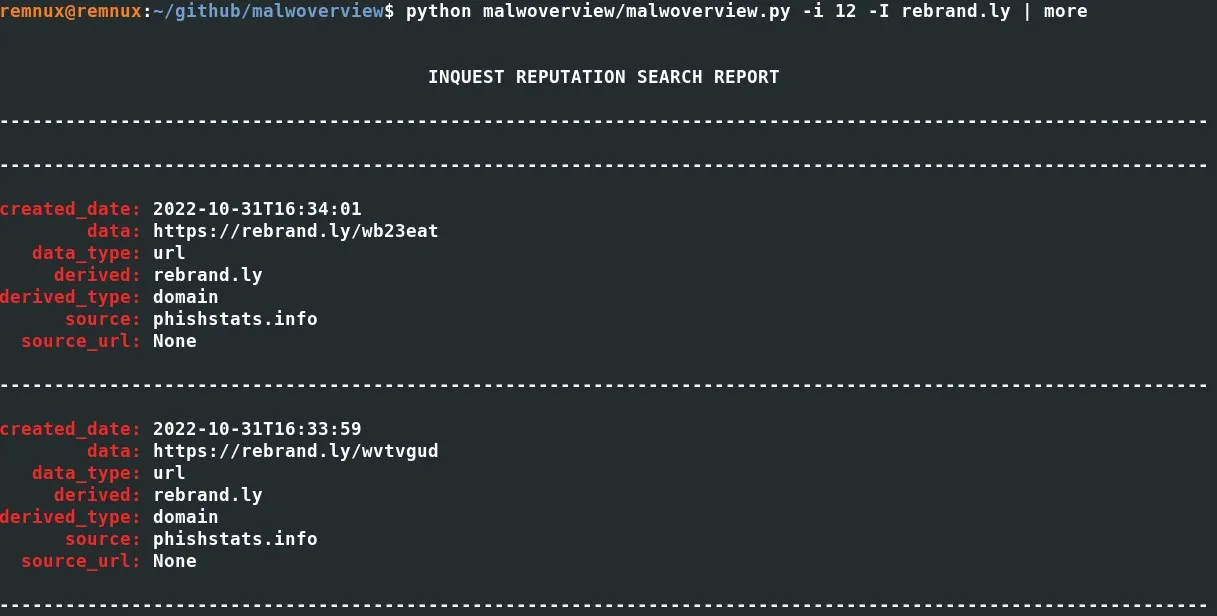

malwoverview.py -i 12 -I rebrand.ly

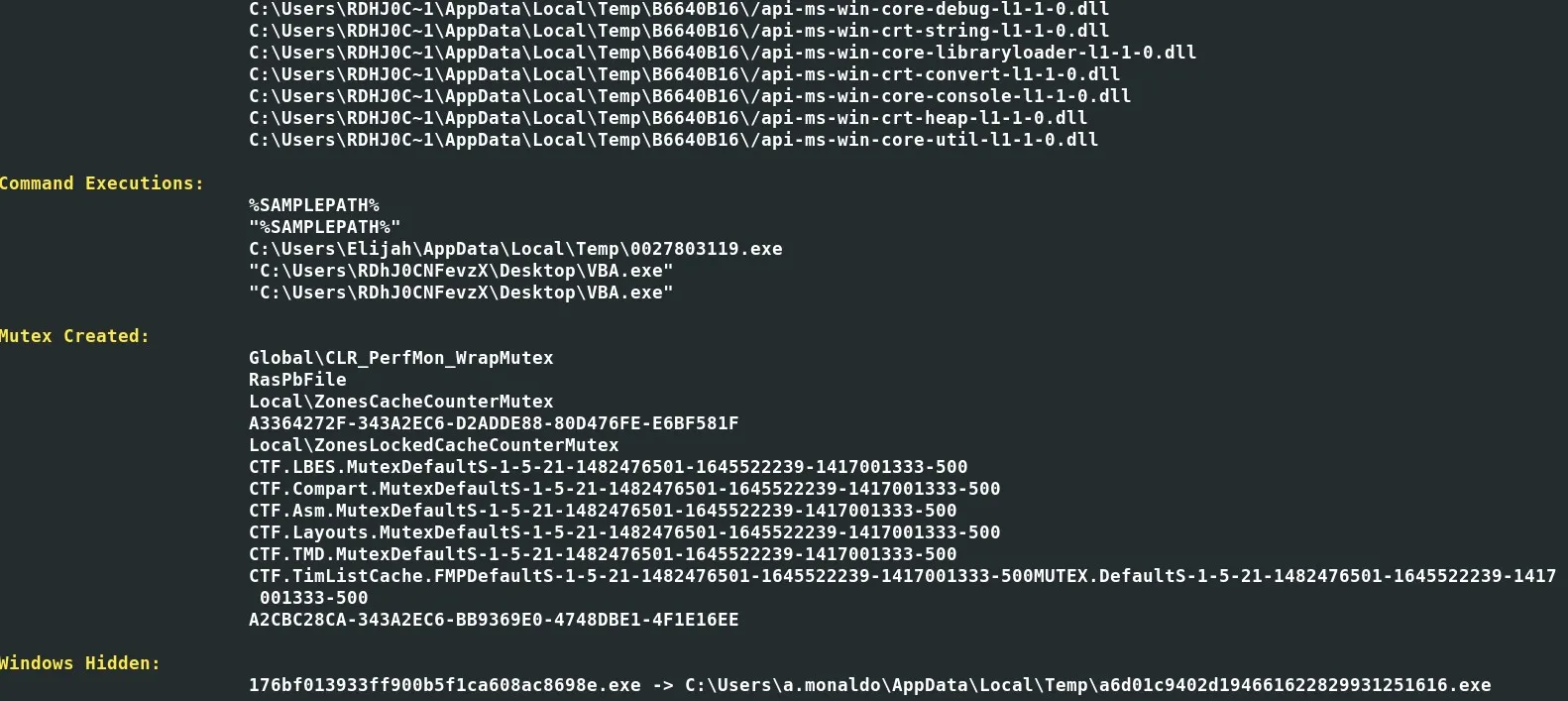

malwoverview.py -i 13 -I list | more扫描截图

工具下载地址

GitHub

alexandreborges/malwoverview_v5.4.2.zip

项目地址

GitHub:

github.com/alexandreborges/malwoverview

转载请注明出处及链接