目录导航

今天(2022年2月2日),我们将启动 Cloudflare 的付费公共漏洞赏金计划。我们相信漏洞赏金是每个安全团队工具箱的重要组成部分,并且在过去几年中一直在努力改进和扩展我们的私人漏洞赏金计划。我们的漏洞赏金的第一次迭代是一个纯粹的漏洞披露计划,没有现金赏金。2018 年,我们添加了一个私人赏金计划,现在正在向公共计划迈出下一步。

从今天开始,任何人都可以向我们托管在 HackerOne 平台上的公共漏洞赏金计划报告与任何 Cloudflare 产品相关的漏洞。

让我们回顾一下到目前为止的旅程。

第 1 步:启动漏洞披露程序

2014 年,当公司员工不足 100人时,我们制定了负责任的披露政策,为安全研究人员提供一个安全的场所,以便向我们的安全团队提交潜在漏洞,并制定了一些既定的参与规则。漏洞披露政策是公司采取的重要第一步,因为它邀请研究人员查看公司资产而不必担心受到影响,前提是研究人员遵循旨在保护所有相关人员的某些指导方针。我们仍然坚持该政策,并欢迎通过该计划与我们的所有服务相关的报告。

多年来,我们通过该计划收到了许多出色的报告,这些报告导致了我们产品的改进。然而,我们面临的一个早期挑战是研究人员难以理解我们的基础设施和产品。与我们推出时那个时代的大多数公共程序不同,我们的服务主要不是由面向公众的 Web 应用程序甚至是移动应用程序组成的;我们的产品主要是网络安全和性能解决方案,在客户资源前作为代理层运行。

在启用多个产品的情况下,了解 Cloudflare 适合 HTTP 请求/响应管道的位置可能会变得非常具有挑战性。而且因为我们没有提供太多关于我们的产品如何工作的支持文档,并且已经将计划范围广泛地涵盖了所有内容,所以我们让研究人员自己找出我们复杂的产品。因此,我们早年收到的大多数报告都来自那些看到一些对他们来说似乎不典型的东西,但在我们看来实际上并不是需要修复的漏洞。我们投入了大量时间来对误报报告进行分类并帮助研究人员了解他们的错误。

该经验的第 1 课:我们需要提供有关我们产品的更多详细信息,以便研究人员能够了解如何深入研究我们的产品并识别真正的漏洞。例如,当一个区域被载入 Cloudflare 时,即使在确定所有权之前,Cloudflare 也会显示该区域的 DNS 记录。这些 DNS 记录是公共信息,但研究人员已提交报告称这是一个信息泄露问题。使用开源工具可以获得相同的结果。这不会影响现有的 Cloudflare 区域,因为 Cloudflare 会保护实际源 IP 不被泄露。

我们看到一些公司用来评估其供应商安全性的平台经常出现相同类型的问题。现成的扫描仪将不准确地检测我们平台中的漏洞,因为我们的服务不仅位于我们的环境前面,而且位于成千上万不同形状和大小的客户的环境中。我们鼓励研究人员不要使用这些工具,而是更多地了解我们的服务如何运作。

让研究人员使用他们自己的设备,并且未能投资帮助他们了解我们的产品如何工作,导致信噪比差。在撰写本文时,已向我们的漏洞披露计划提交了 1,197 份报告。其中,只有 158 个导致研究人员获得有效报告的分数。由于只有 13% 的报告是有效的,我们需要通过帮助我们的研究人员来提高信噪比,然后才能扩展我们的计划。

奖励:T恤?

早期,在我们验证了漏洞报告后,我们向研究人员奖励了一件独特的“Cloudflare bug Hunter”T 恤。我们认为对于发现安全漏洞的人来说,这是一个低成本的好姿态。在实践中,当我们考虑运输问题、通过海关和错误尺寸时,这是一场噩梦。事实证明,运输是一个如此大的挑战,以至于我们有时会在参加会议时求助于亲自将 T 恤运送给研究人员。很高兴亲自见到研究人员,但不是一个可扩展的解决方案!

第 2 步:私人赏金计划

我们一直认为奖励优秀的安全研究比一件 T 恤更值得。我们还认为,资助研究人员将激励更高质量的报告和更深入的安全研究。

为了了解运营付费赏金的诀窍,我们在 2018 年开设了一个私人漏洞赏金计划,并在过去几年中进行了优化。

我们的最终目标一直是达到一定程度的成熟度,使我们能够运营付费公共项目。为了实现这一目标,我们需要学习如何最好地支持研究人员并提高报告的信噪比,同时建立我们的内部流程来跟踪和修复我们的工程团队报告的漏洞流。

当我们推出私人漏洞赏金时,我们包括了所有符合奖励条件的 Cloudflare 产品,到 2022 年 1 月中旬,我们已经支付了211,512美元的赏金。我们通过邀请一些研究人员开始该计划,并逐渐增加了加班时间。这帮助我们微调了我们的政策和文档,并在内部创建了一个更具可扩展性的漏洞管理流程。我们最多产的参与者获得了 54,800美元的赏金奖励,信噪比提高到 68%,我们的 430 份报告中有 292 份获得了奖励。

我们私人计划的成功很大程度上归功于我们的产品安全团队成员不断努力改善我们对问题的内部处理,并通过项目改善研究人员的体验。所有漏洞赏金报告均由安全团队成员进行分类和验证,并得到 HackerOne 的一些初步支持。分类后,安全问题会通过我们的漏洞管理程序进行处理,其中独特的问题会在一张单据中进行跟踪,可以在安全团队之外共享。为了支持扩展计划和公司,自动化融入了这个过程,并与我们的票务系统实现了集成。

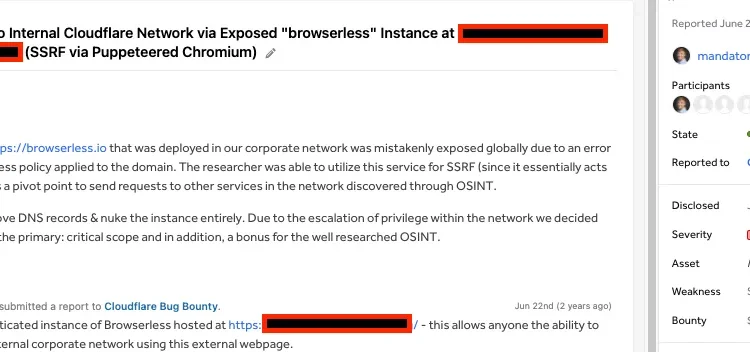

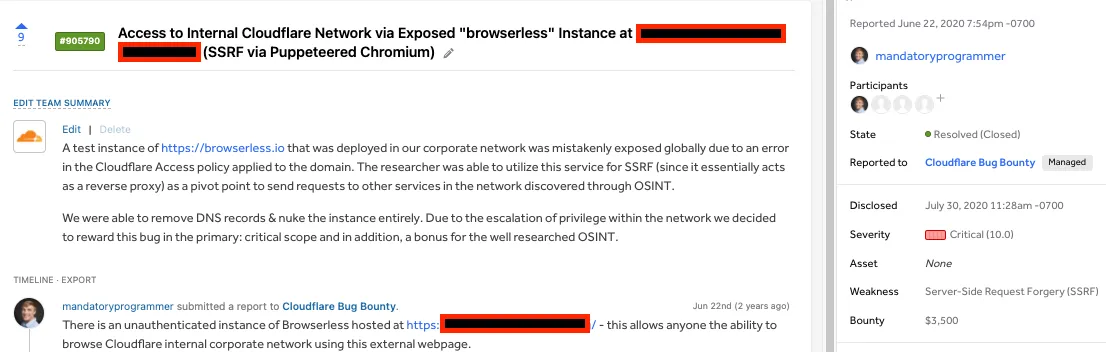

在此有效报告示例中,提交的工单包含报告者提供给 HackerOne 的所有信息。确认报告并提交 VULN 票证后,我们会向安全研究人员支付费用,以确保他们及时收到奖励。

每张票都分配给负责修复漏洞的工程负责人和安全负责人。在此过程的早期,服务水平协议 (SLA) 和补救时间表由问题的严重性决定。如果该错误被确定为严重严重,则可以全力以赴解决该问题。

在初始分配和 SLA 确定之后,工程和安全部门每周都会审查未结工单,以确保根据 SLA 解决问题。

我们一直在努力改善研究人员的体验。我们已经看到,与等待数周或数月的 T 恤相比,立即付款的研究人员可以极大地提高满意度。同样,对于安全研究人员来说,在一个问题上努力工作,然后发现它超出了范围,这更加令人沮丧。为了解决这个问题,随着我们获得更多超出范围的报告,我们会不断更新我们的范围部分。我们的政策页面现在更加清晰。我们还为一些指向主要风险区域的产品提供了藏宝图,甚至还建立了一个测试站点,研究人员可以在这里测试理论。

最终,我们私人漏洞赏金的成功归结于努力寻找问题的研究人员。Cloudflare 感谢迄今为止参与我们的漏洞赏金计划的所有 419 名研究人员,并特别向该计划中的前 10 名研究人员表示感谢:

- zeroxyele

- esswhy

- turla

- ginkoid

- albertspedersen

- ryotak

- base_64

- dward84

- ninetynine

- albinowax

以下是我们改进计划后总赏金金额的增长情况:

2018 年 – 4,500美元

2019 年 – 25,425美元

2020 年 – 78,877美元

2021 年 – 101,075美元

下面列出了基于问题严重性的主要目标的赏金奖励的当前细目。(所有金额以美元计)

| 严重性 | 赏金 |

|---|---|

| 危急 | 3,000 美元 |

| 高的 | 1,000 美元 |

| 中等的 | 500 美元 |

| 低的 | 250 美元 |

经验教训:使用 Cloudflare 的测试沙箱让研究人员更轻松

由于我们服务的工作方式,您需要将我们的产品部署在测试环境中,以探索它们的功能和局限性。其中许多产品提供的功能并非免费使用。因此,为了使漏洞研究更易于访问,我们创建了CumulusFire来展示通常需要付费服务级别的 Cloudflare 功能。我们创建这个站点有两个原因:提供一个标准化的游乐场,研究人员可以在其中测试他们的漏洞利用,并让我们的团队在分类时更容易重现它们。

CumulusFire 已经帮助我们解决了持续不断的报告,其中研究人员会以明显不安全的方式配置其源服务器,超出默认或预期设置,然后报告 Cloudflare 的 WAF 无法阻止攻击。根据政策,我们现在将仅考虑 WAF 绕过可在 CumulusFire 上重现的漏洞。

随着我们扩展我们的公共计划,我们将为测试游乐场添加额外的服务。由于我们喜欢对自己的产品进行 dogfood 测试,因此整个沙盒都是基于 Cloudflare Workers 构建的。

下一步

正如我们发展我们的私人计划一样,我们将继续发展我们的公共漏洞赏金计划,为研究人员提供最佳体验。我们的目标是添加更多文档、测试平台以及与我们的安全团队互动的方式,以便研究人员可以确信他们提交的内容代表了有效的安全问题。

随着我们项目的发展,期待我们分享更多的经验教训。

转载请注明出处及链接