目录导航

ASEC 分析团队最近发现 Cobalt Strike 的分布针对易受恶意软件攻击的 MS-SQL 服务器。

MS-SQL服务器是Windows环境下典型的数据库服务器,过去一直是攻击的目标。针对 MS-SQL 服务器的攻击包括对其漏洞未修补的环境的攻击、暴力破解和针对管理不善的服务器的字典攻击。

攻击者或恶意软件通常会扫描端口 1433 以检查是否有向公众开放的 MS-SQL 服务器。然后,它对管理员帐户(即“sa”帐户)执行暴力破解或字典攻击以尝试登录。即使 MS-SQL 服务器不向公众开放,也有诸如 Lemon Duck 恶意软件之类的类型扫描端口 1433 和传播的目的是在内部网络中横向移动。

使用的字典攻击密码列表

管理管理员帐户凭据以使其容易受到上述暴力破解和字典攻击或未能定期更改凭据可能会使 MS-SQL 服务器成为攻击者的主要目标。除了 Lemon Duck 之外,其他针对 MS-SQL 服务器的恶意软件包括 CoinMiner 恶意软件,例如 Kingminer 和 Vollgar。

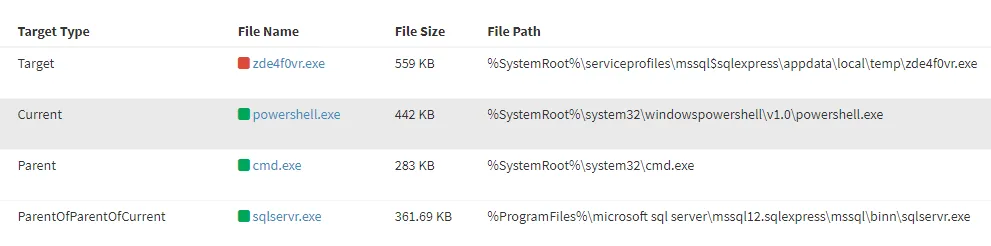

如果攻击者通过这些进程成功登录到 admin 帐户,他们会使用包括 xp_cmdshell 命令在内的各种方法在受感染的系统中执行该命令。最近发现的 Cobalt Strike 是通过 MS-SQL 进程通过 cmd.exe 和 powershell.exe 下载的,如下图所示。

Cobalt Strike 是一种商业渗透测试工具,最近它被用作在包括 APT 和勒索软件在内的大多数攻击中主导内部系统的媒介。最近发现的恶意软件是一个注入器,它对内部编码的 Cobalt Strike 进行解码,并执行并注入正常程序 MSBuild.exe。

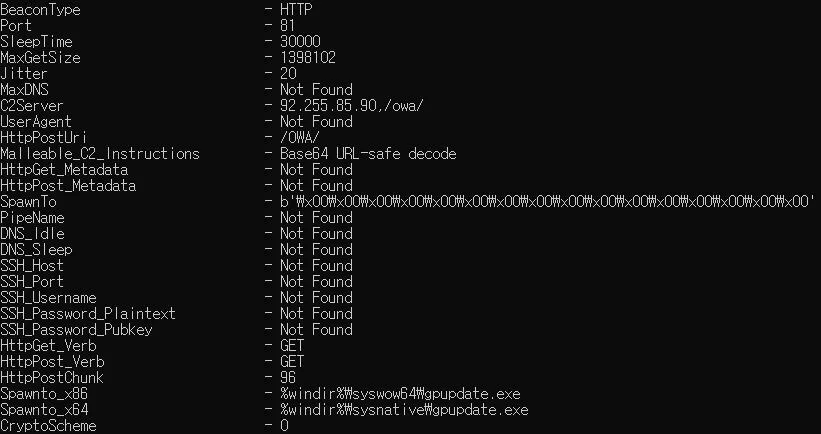

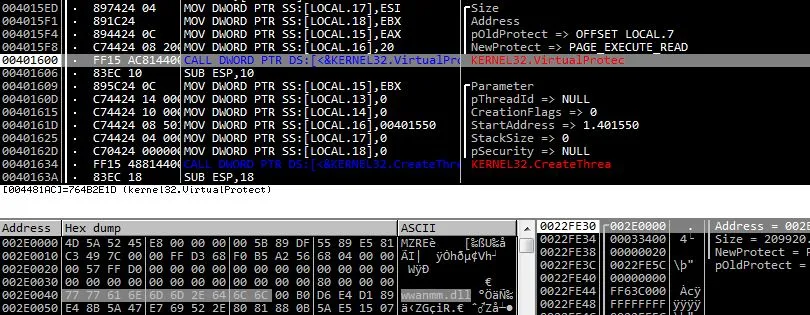

在 MSBuild.exe 中执行的 Cobalt Strike 有一个额外的设置选项来绕过安全产品的检测,它会加载正常的 dll wwanmm.dll,然后在 dll 的内存区域中写入并执行信标。由于接收攻击者命令并执行恶意行为的信标不存在于可疑内存区域,而是在正常模块wwanmm.dll中运行,因此可以绕过基于内存的检测。

虽然无法确定攻击者以何种方式控制 MS-SQL 并安装了恶意软件,但由于发现了前面提到的 Vollgar 恶意软件的检测日志,因此可以假设目标系统对帐户凭据进行了不当管理。

AhnLab 的 ASD 基础设施显示了过去一个月 Cobalt Strike 的大量日志。看到下载 URL 和 C&C 服务器 URL 相似,看来大多数攻击都是由同一攻击者发起的。Cobalt Strike 本月的国际奥委会如下表所示。

AhnLab 产品配备了基于进程内存的检测方法和基于行为的检测功能,可以对抗从 Cobalt Strike 初始入侵阶段用于内部传播的信标后门。

[文件检测]

Trojan/Win.FDFM.C4959286 (2022.02.09.00)

Trojan/Win.Injector.C4952559 (2022.02.04.02)

Trojan/Win.AgentTesla.C4950264 (2022.02.04.00)

Infostealer/Win.AgentTesla.R470158 (2022.02.03.02)

Trojan/Win.Generic.C4946561 (2022.02.01.01)

Trojan/Win.Agent.C4897376 (2022.01.05.02)

Trojan/Win32.CobaltStrike.R329694 (2020.11.26.06)[行为检测]

Malware/MDP.Download.M1197IOC

MD5

Cobalt Strike (Stageless)

ae7026b787b21d06cc1660e4c1e9e423

571b8c951febb5c24b09e1bc944cdf5f

e9c6c2b94fc83f24effc76bf84274039

828354049be45356f37b34cc5754fcaa

894eaa0bfcfcdb1922be075515c703a3

4dd257d56397ec76932c7dbbc1961317

450f7a402cff2d892a7a8c626cef44c6CobaltStrike (Stager)

2c373c58caaaca0708fdb6e2b477feb2

bb7adc89759c478fb88a3833f52f07cfC&C

hxxp://92.255.85[.]83:7905/push

hxxp://92.255.85[.]83:9315/en_US/all.js

hxxp://92.255.85[.]86:80/owa/

hxxp://92.255.85[.]90:81/owa/

hxxp://92.255.85[.]90:82/owa/

hxxp://92.255.85[.]92:8898/dot.gif

hxxp://92.255.85[.]93:18092/match

hxxp://92.255.85[.]93:12031/j.ad

hxxp://92.255.85[.]94:83/ga.js信标下载 URL

hxxp://92.255.85[.]93:18092/jRQO

hxxp://92.255.85[.]93:12031/CbCt病毒下载地址

hxxp://45.64.112[.]51/dol.exe

hxxp://45.64.112[.]51/mr_robot.exe

hxxp://45.64.112[.]51/lion.exe

hxxp://81.68.76[.]46/kk.exe

hxxp://81.68.76[.]46/uc.exe

hxxp://103.243.26[.]225/acrobat.exe

hxxp://103.243.26[.]225/beacon.exe

hxxp://144.48.240[.]69/dola.exe

hxxp://144.48.240[.]85/core.exe转载请注明出处及链接