目录导航

至少自 2018 年 6 月以来,一个以前未记录在案的 Windows 恶意软件已经感染了全球 222,000 多个系统,为其开发者带来了不低于 9,000 Moneros(200 万美元)的非法利润。

被称为“ Crackonosh ”的恶意软件通过流行软件的非法破解副本进行分发,只是为了禁用安装在机器中的防病毒程序并安装一个名为 XMRig 的硬币矿工包,以秘密利用受感染主机的资源来挖掘门罗币。

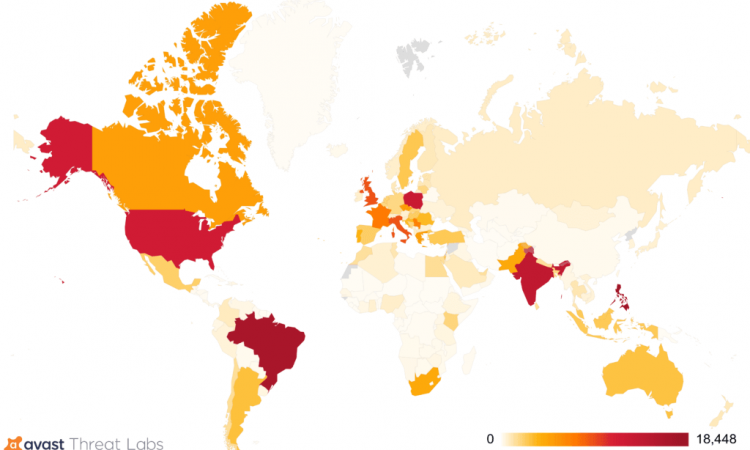

捷克网络安全软件公司 Avast周四表示,在2018 年 1 月 1 日至 2020 年 11 月 23 日期间,至少发现了 30 个不同版本的恶意软件可执行文件,其中大多数受害者位于美国、巴西、印度、波兰、菲律宾。

Crackonosh 通过替换诸如 serviceinstaller.msi 和 maintenance.vbs 之类的关键 Windows 系统文件来掩盖其踪迹并滥用安全模式,从而阻止防病毒软件工作,删除 Windows Defender(和其他已安装的解决方案)并关闭自动更新。

avast报告详情

我们最近了解到客户报告称他们的系统中缺少 Avast 防病毒软件——就像下面来自Reddit 的例子。

我们查看了这份报告和其他类似报告,发现了一种我们称之为“ Crackonosh ”的新恶意软件,部分原因是一些可能的迹象表明恶意软件的作者可能是捷克人。Crackonosh 与流行软件的非法破解副本一起分发,并搜索和禁用许多流行的防病毒程序,作为其反检测和反取证策略的一部分。

在这篇文章中,我们分析了 Crackonosh。我们首先看看 Crackonosh 是如何安装的。在我们的分析中,我们发现,它下载三个关键文件winrmsrv.exe,winscomrssrv.dll 和winlogui.exe并且我们将在下面分析。我们还包括有关禁用 Windows Defender 和 Windows 更新以及反检测和反取证操作的步骤的信息。我们包含有关如何删除 Crackonosh 的信息。最后,我们包括了 Crackonosh 的侵害指标。

Crackonosh 的主要目标是安装 coinminer XMRig,从我们找到的所有钱包中,有一个我们能够找到统计数据。游泳池网站显示的付款总额为9000 XMR ,即今天的价格超过$2,000,000 USD。

Crackonosh的安装

下图描绘了整个 Crackonosh 安装过程。

- 首先,受害者运行破解软件的安装程序。

- 安装程序运行

maintenance.vbs Maintenance.vbs然后使用开始安装serviceinstaller.msiServiceinstaller.msi注册并运行serviceinstaller.exe,主要的恶意软件可执行文件。Serviceintaller.exe下载StartupCheckLibrary.DLL。StartupCheckLibrary.DLL下载并运行wksprtcli.dll。Wksprtcli.dll提取新的winlogui.exe和winscomrssrv.dll以及winrmsrv.exe它所包含在解密和本地的文件夹中。

从 Crackonosh 的原始编译日期开始,我们确定了 30 个不同版本 serviceinstaller.exe的主要恶意软件可执行文件,从 31.1.2018 到 23.11.2020。很容易发现serviceinstaller.exe是由Maintenance.vbs转变.

唯一的线索发生了什么事之前Maintenance.vbs创建此注册表项以及如何将文件出现在受害者的计算机上是去除InstallWinSAT的任务maintenance.vbs。狩猎使我们发现了包含破解软件安装时 Crackonosh 解包详细信息的卸载日志。

在卸载日志中发现以下字符串:

{sys}\7z.exe

-ir!*.*? e -pflk45DFTBplsd -y "{app}\base_cfg3.scs" -o{sys}

-ir!*.*? e -pflk45DFTBplsd -y "{app}\base_cfg4.scs" -o{localappdata}\Programs\Common

/Create /SC ONLOGON /TN "Microsoft\Windows\Maintenance\InstallWinSAT" /TR Maintenance.vbs /RL HIGHEST /F

/Create /SC ONLOGON /TN "Microsoft\Windows\Application Experience\StartupCheckLibrary" /TR StartupCheck.vbs /RL HIGHEST /F这向我们展示了 Crackonosh 被打包在受密码保护的档案中,并在安装过程中解压。以下是我们发现的受感染安装程序:

| 受感染安装程序的名称 | SHA256 |

| NBA 2K19 | E497EE189E16CAEF7C881C1C311D994AE75695C5087D09051BE59B0F0051A6CF |

| Grand Theft Auto V[侠盗猎车手V] | 65F39206FE7B706DED5D7A2DB74E900D4FAE539421C3167233139B5B5E125B8A |

| Far Cry 5[孤岛惊魂 5] | 4B01A9C1C7F0AF74AA1DA11F8BB3FC8ECC3719C2C6F4AD820B31108923AC7B71 |

| The Sims 4 Seasons[模拟人生 4 季] | 7F836B445D979870172FA108A47BA953B0C02D2076CAC22A5953EB05A683EDD4 |

| Euro Truck Simulator 2[欧洲卡车模拟2] | 93A3B50069C463B1158A9BB3A8E3EDF9767E8F412C1140903B9FE674D81E32F0 |

| The Sims 4[模拟人生 4] | 9EC3DE9BB9462821B5D034D43A9A5DE0715FF741E0C171ADFD7697134B936FA3 |

| Jurassic World Evolution[侏罗纪世界进化] | D8C092DE1BF9B355E9799105B146BAAB8C77C4449EAD2BDC4A5875769BB3FB8A |

| Fallout 4 GOTY[辐射 4 GOTY] | 6A3C8A3CA0376E295A2A9005DFBA0EB55D37D5B7BF8FCF108F4FFF7778F47584 |

| Call of Cthulhu[克苏鲁的呼唤] | D7A9BF98ACA2913699B234219FF8FDAA0F635E5DD3754B23D03D5C3441D94BFB |

| Pro Evolution Soccer 2018[职业进化足球 2018] | 8C52E5CC07710BF7F8B51B075D9F25CD2ECE58FD11D2944C6AB9BF62B7FBFA05 |

| We Happy Few | C6817D6AFECDB89485887C0EE2B7AC84E4180323284E53994EF70B89C77768E1 |

安装程序Inno Setup执行以下脚本。

如果它发现运行恶意软件是“安全的”,则将 Crackonosh 恶意软件安装到%SystemRoot%\system32\一个配置文件中,%localappdata%\Programs\Common并在 Windows 任务调度程序中创建InstallWinSAT要启动maintenance.vbs和StartupCheckLibrary启动的任务StartupcheckLibrary.vbs。否则它什么都不做。

重建的Crackonosh Inno Setup 安装程序脚本

Analysis of Maintenance.vbs

如前所述,Crackonosh 安装程序maintenance.vbs使用 Windows 任务管理器注册脚本并将其设置为在系统启动时运行。Maintenance.vbs将创建一个计数器,它会根据版本对系统启动进行计数,直到达到第 7 次或第 10 次系统启动。之后Maintenance.vbs运行serviceinstaller.msi,禁用受感染系统上的休眠模式,并将系统设置为在下次重新启动时启动到安全模式。

为了掩盖它的踪迹,它还删除了serviceinstaller.msi和maintenance.vbs。

下面是maintenance.vbs脚本:

Serviceinstaller.msi不操纵系统上的任何文件,它只修改注册表以serviceinstaller.exe将主要恶意软件可执行文件注册为服务并允许它在安全模式下运行。您可以在下面看到注册表项serviceinstaller.msi。

使用安全模式禁用 Windows Defender 和防病毒软件

当 Windows 系统处于安全模式时,杀毒软件不起作用。

这可以使恶意软件Serviceinstaller.exe轻松禁用和删除 Windows Defender。

它还使用 WQL 来查询所有安装的防病毒软件SELECT * FROM AntiVirusProduct。如果它找到以下任何防病毒产品,它会使用rd <杀毒软件目录> /s /q命令将其删除,其中 <AV 目录> 是特定防病毒产品使用的默认目录名称。

Adaware

Bitdefender

Escan

F-secure

Kaspersky

Mcafee (scanner only)

Norton

Panda它有文件夹的名称,安装它们的位置,最后删除%PUBLIC%\Desktop\.

旧版本serviceinstaller.exe用于pathToSignedProductExe获取包含文件夹。该文件夹随后被删除。通过这种方式,Crackonosh 可以删除旧版本的 Avast 或关闭自卫功能的当前版本。

它也空降StartupCheckLibrary.dll,winlogui.exe给%SystemRoot%\system32\文件夹。

在serviceinstaller.exe它的旧版本中,它windfn.exe负责删除和执行winlogui.exe. Winlogui.exe包含 coinminer XMRig,在较新版本中,serviceinstaller 删除 winlogi 并创建以下注册表项:

这会在每次启动时将受感染的 PC 连接到挖矿池。

禁用 Windows Defender 和 Windows 更新

它删除以下注册表项以停止 Windows Defender 并关闭自动更新。

在 Windows Defender 的位置,它安装了自己MSASCuiL.exe的 Windows 安全图标到系统托盘。

搜索配置文件

查看winrmsrv.exe( aaf2770f78a3d3ec237ca14e0cb20f4a05273ead04169342ddb989431c537e83) 行为在其 API 调用中发现了一些有趣的东西。有超过一千个FindFirstFileExW和调用FindNextFileExW。我们查看了它正在寻找的文件,不幸的是,恶意软件的作者将文件名隐藏在 SHA256 哈希后面,如下所示。

一些节点被分组以获得更好的可读性。

这种技术在 Crackonosh 的其他部分使用过,有时与 SHA1 一起使用。

这是搜索到的哈希值列表以及相应的名称和路径。在UserAccountControlSettingsDevice.dat搜索的情况下,也在所有子文件夹中递归完成。

- 在

CSIDL_SYSTEM- 文件

7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450- SHA1:

F3764EC8078B4524428A8FC8119946F8E8D99A27 - SHA256:

86CC68FBF440D4C61EEC18B08E817BB2C0C52B307E673AE3FFB91ED6E129B273

- SHA1:

- 文件

7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450B- SHA1:

1063489F4BDD043F72F1BED6FA03086AD1D1DE20 - SHA256:

1A57A37EB4CD23813A25C131F3C6872ED175ABB6F1525F2FE15CFF4C077D5DF7

- SHA1:

- 文件

- 搜索到的

CSIDL_Profile实际位置是%localappdata%\Programs\Common- 文件

UserAccountControlSettingsDevice.dat- SHA1:

B53B0887B5FD97E3247D7D88D4369BFC449585C5 - SHA256:

7BB5328FB53B5CD59046580C3756F736688CD298FE8846169F3C75F3526D3DA5

- SHA1:

- 文件

这些文件包含使用 xor 密码和可执行文件中的密钥加密的配置信息。

解密后,我们发现了恶意软件其他部分的名称、一些 URL、RSA 公钥、winrmsrv.exeXMRig 的通信密钥和命令。RSA 密钥的长度为 8192 位和 8912 位。这些密钥用于验证 Crackonosh 下载的每个文件(通过StartupCheckLibrary.dll、winrmsrv.exe、winscomrssrv.dll)。

这里我们发现了wksprtcli.dll的第一个注释。

StartupCheckLibrary.dll 和 wksprtcli.dll 下载

StartupCheckLibrary.dll是 Crackonosh 的作者如何在受感染的机器上下载 Crackonosh 更新的方式。

Startupchecklibrary.dll查询域first.universalwebsolutions.info和second.universalwebsolutions.info(或其他 TLD,如getnewupdatesdownload.net和webpublicservices.org)的TXT DNS 记录。有 TXT DNS 记录,例如ajdbficadbbfC@@@FEpHw7Hn33. 它从前十二个字母计算出 IP 地址,如图所示。接下来的五个字符是通过添加 16 加密的端口的数字。这给了我们一个套接字,在哪里下载 wksprtcli.dll。最后八个字符是版本。下载的数据根据存储在配置文件中的公钥之一进行验证。

Wksprtcli.dll(exports DllGetClassObjectMain) 正在更新旧版本的 Crackonosh。wksprtcli.dll我们发现的最旧版本只检查winlogui.exe. 然后它会删除diskdriver.exe(以前的 coinminer)和自动启动注册表项。最新版本在运行时有一个时间范围。它删除旧版本的winlogui.exeordiskdriver.exe并删除新版本的winlogui.exe. 它降到新的配置文件,并安装winrmsrv.exe和winscomrssrv.dll。它还将winlogui.exe从注册表启动的方式更改为HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run在用户登录时安排的任务。

最后它不允许休眠和 启动Windows Defender。

Wksprtcli.dll还检查计算机时间。原因可能是不覆盖较新的版本并使动态分析更加困难。它还写了日期,在此日期之后它停止 winlogi 任务以能够替换文件。

| 文件 (编译时间) | 时间戳 1 (在此之后它会杀死 winlogi 任务,因此它可以更新它) | 时间戳 2 (在此之前运行) |

| 5C8B… (2020-11-20) | 2019-12-01 | 2023-12-30 |

| D9EE… (2019-11-24) | 2019-12-01 | 2020-12-06 |

| 194A… (2019-11-24) | 2019-03-09 | —— |

| FA87… (2019-03-22) | 使用 winlogi 大小代替 | 2019-11-02 |

| C234… (2019-02-24) | 2019-03-09 | 2019-11-02 |

| A2D0… (2018-12-27) | —— | —— |

| D3DD… (2018-10-13) | —— | —— |

Winrmsrv.exe 分析

Winrmsrv.exe负责受感染机器的 P2P 连接。它交换版本信息,并且能够下载更新版本的 Crackonosh。我们没有发现任何版本高于 0 的证据,因此我们不知道传输了哪些文件。

Winrmsrv.exe搜索互联网连接。如果成功,它将通过以下方式派生三个不同的端口。

首先,在配置文件中,定义了偏移量(49863)和范围(33575)。对于每个端口,根据日期(Unix 纪元时间的天数)和配置文件中的 10 B计算 SHA-256 。然后将每个端口设置为偏移量加上按范围模块化的 SHA 的第一个字(偏移量 +(SHA % 范围的 2 B))。

前两个端口用于传入 TCP 连接。最后一个用于侦听传入的 UDP。

接下来,winrmsrv.exe开始向第三个端口(大约每秒 10 个 IP)发送包含版本和时间戳的 UDP 数据包到随机 IP 地址。使用随机字节(随机长度)延长数据包并使用 Vigenère 密码加密。

最后,如果winrmsrv.exe发现感染了 Crackonosh 的 IP 地址,它会存储 IP、控制版本并开始用新的更新旧的。更新数据用私钥签名。下次开始时, winrmsrv.exe连接所有存储的 IP 以在尝试新 IP 之前检查版本。它会在通信后阻止所有 IP 地址。除非他们不遵守协议,否则它会阻止他们 4 小时,然后阻止是永久性的(直到重新启动)。

我们已经修改了 masscan 来检查这个协议。它显示了互联网 (IPv4) 上大约 370 个受感染的 IP 地址。

| A | UDP Hello | B |

| 从随机端口向端口 3 发送 UDP 数据包 | -> | 解密,检查时间戳(在过去 15 秒内)以及版本匹配是否在接下来的 4 小时内禁止 IP 地址 |

| 解密,检查时间戳相同版本:什么都不做 B 有较低版本:TCP 发送 B 有较高版本:TCP 接收 | <- | 向 A 端口发送 UDP Crackonosh Hello 数据包 |

| A | TCP Send | B |

| 连接到端口 2 | -> | 搜索是否需要来自 A 的通信(过去 5 秒内使用不同版本的 UDP Hello 成功) |

| 发送加密数据包 | -> | 解码数据,验证,保存 |

| A | TCP Receive | B |

| 连接到端口 1 | -> | 搜索是否需要来自 A 的通信(过去 5 秒内使用不同版本的 UDP Hello 成功) |

| 解码数据,验证,保存 | <- | 发送加密数据包 |

值得注意的是,上面显示的 TCP 加密/解密实现中存在一个错误。不是红色箭头,而是计算了一个 SHA256,它应该在与初始化向量的异或中使用。但是随后使用的是 SHA 的来源而不是结果。

winscomrssrv.dll解析

这是为下一阶段做准备。它使用 TXT DNS 记录的方式与StratupCheckLibrary.dll. 它尝试解码 URL 上的 txt 记录:

fgh.roboticseldomfutures.info

anter.roboticseldomfutures.info

any.tshirtcheapbusiness.net

lef.loadtubevideos.com

levi.loadtubevideos.com

gof.planetgoodimages.info

dus.bridgetowncityphotos.org

ofl.bridgetowncityphotos.org

duo.motortestingpublic.com

asw.animegogofilms.info

wc.animegogofilms.info

enu.andromediacenter.net

dnn.duckduckanimesdownload.net

vfog.duckduckanimesdownload.net

sto.genomdevelsites.org

sc.stocktradingservices.org

ali.stocktradingservices.org

fgo.darestopedunno.com

dvd.computerpartservices.info

efco.computerpartservices.info

plo.antropoledia.info

lp.junglewearshirts.net

um.junglewearshirts.net

fri.rainbowobservehome.net

internal.videoservicesxvid.com

daci.videoservicesxvid.com

dow.moonexploringfromhome.info

net.todayaniversarygifts.info

sego.todayaniversarygifts.info

pol.motorcyclesonthehighway.com

any.andycopyprinter.net

onl.andycopyprinter.net

cvh.cheapjewelleryathome.info

df.dvdstoreshopper.org

efr.dvdstoreshopper.org

Sdf.expensivecarshomerepair.com看起来,这些文件尚未公开,但我们知道文件的名称应该是什么

C:\WINDOWS\System32\wrsrvrcomd0.dllC:\WINDOWS\System32\winupdtemp_0.datC:\WINDOWS\System32\winuptddm0

反检测和反取证

如前所述,Crackonosh 采取特定行动来逃避安全软件和分析。

逃避和禁用安全软件所采取的具体行动包括:

- 在安全模式下删除杀毒软件

- 停止 Windows 更新

- 用绿色勾号系统托盘图标替换 Windows 安全中心

- 使用不使用在

DllMain将库作为主要可执行文件 (byrundll32.exe)运行时使用的通常使用的库,而是使用其他一些导出函数启动。 - Serviceinstaller 测试它是否在安全模式下运行

为防止分析,需要执行以下操作来测试以确定它是否在 VM 中运行:

- 检查注册表项:

SOFTWARE\VMware, Inc

SOFTWARE\Microsoft\Virtual Machine\Guest\Parameters

SOFTWARE\Oracle\VirtualBox Guest Additions- 测试计算机时间是否在某个合理的时间间隔内,例如在创建恶意软件之后和 2023 年之前 (

wksprtcli.dll)

此外,如前所述,它会延迟运行以更好地隐藏自己。我们发现特定安装程序使用硬编码日期和时间来延迟,如下所示。

| 安装程序的 SHA | 安装程序之前未运行 |

| 9EC3DE9BB9462821B5D034D43A9A5DE0715FF741E0C171ADFD7697134B936FA3 | 2018-06-10 13:08:20 |

| 8C52E5CC07710BF7F8B51B075D9F25CD2ECE58FD11D2944C6AB9BF62B7FBFA05 | 2018-06-19 14:06:37 |

| 93A3B50069C463B1158A9BB3A8E3EDF9767E8F412C1140903B9FE674D81E32F0 | 2018-07-04 17:33:20 |

| 6A3C8A3CA0376E295A2A9005DFBA0EB55D37D5B7BF8FCF108F4FFF7778F47584 | 2018-07-10 15:35:57 |

| 4B01A9C1C7F0AF74AA1DA11F8BB3FC8ECC3719C2C6F4AD820B31108923AC7B71 | 2018-07-25 13:56:35 |

| 65F39206FE7B706DED5D7A2DB74E900D4FAE539421C3167233139B5B5E125B8A | 2018-08-03 15:50:40 |

| C6817D6AFECDB89485887C0EE2B7AC84E4180323284E53994EF70B89C77768E1 | 2018-08-14 12:36:30 |

| 7F836B445D979870172FA108A47BA953B0C02D2076CAC22A5953EB05A683EDD4 | 2018-09-13 12:29:50 |

| D8C092DE1BF9B355E9799105B146BAAB8C77C4449EAD2BDC4A5875769BB3FB8A | 2018-10-01 13:52:22 |

| E497EE189E16CAEF7C881C1C311D994AE75695C5087D09051BE59B0F0051A6CF | 2018-10-19 14:15:35 |

| D7A9BF98ACA2913699B234219FF8FDAA0F635E5DD3754B23D03D5C3441D94BFB | 2018-11-07 12:47:30 |

我们还发现了一个版本Winrmsrv.exe( 5B85CEB558BAADED794E4DB8B8279E2AC42405896B143A63F8A334E6C6BBA3FB),它解密硬编码在配置文件中的时间(例如5AB27EAB926755620C948E7F7A1FDC957C657AEB285F449A4A32EF8B1ADD92AC)是 2020-02-03。如果当前系统时间低于提取的值,winrmsrv.exe则不运行。

它还采取特定行动来隐藏自己,以免使用可能泄露其存在的工具的可能的高级用户。

它使用类似 Windows 的名称和描述,例如 winlogui.exeWindows 登录 GUI 应用程序。

它还检查正在运行的进程并将其与下面的阻止列表进行比较。如果它找到具有指定名称的进程winrmsrv.exe并winlogui.exe终止自身并等待下一次 PC 启动。

黑名单:

dumpcap.exe

fiddler.exe

frst.exe

frst64.exe

fse2.exe

mbar.exe

messageanalyzer.exe

netmon.exe

networkminer.exe

ollydbg.exe

procdump.exe

procdump64.exe

procexp.exe

procexp64.exe

procmon.exe

procmon64.exe

rawshark.exe

rootkitremover.exe

sdscan.exe

sdwelcome.exe

splunk.exe

splunkd.exe

spyhunter4.exe

taskmgr.exe

tshark.exe

windbg.exe

wireshark-gtk.exe

wireshark.exe

x32dbg.exe

x64dbg.exe

X96dbg.exe附加文件

与之前讨论的一样,我们的研究还发现了其他文件:

Startupcheck.vbs:一个一次性脚本,用于为StartUpCheckLibrary.dll.Winlogui.dat,wslogon???.dat:要作为新文件移动的临时文件winlogui.exe。Perfdish001.dat:winrmsrv.exe找到的受感染 IP 地址列表。Install.msi和Install.vbs:在某些版本中,它们介于maintenance.vbs和之间serviceinstaller.msi,包含否则在maintenance.vbs.

清除Crackonosh病毒

根据我们的分析,需要执行以下步骤才能完全删除 Crackonosh。

删除以下计划任务(Task Schedulers)

Microsoft\Windows\Maintenance\InstallWinSAT

Microsoft\Windows\Application Experience\StartupCheckLibrary

Microsoft\Windows\WDI\SrvHost\

Microsoft\Windows\Wininet\Winlogui\

Microsoft\Windows\Windows Error Reporting\winrmsrv\删除以下文件 c:\Windows\system32\

7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450

7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450B

diskdriver.exe

maintenance.vbs

serviceinstaller.exe

serviceinstaller.msi

startupcheck.vbs

startupchecklibrary.dll

windfn.exe

winlogui.exe

winrmsrv.exe

winscomrssrv.dll

wksprtcli.dll从此目录删除以下文件 C:\Documents and Settings\All Users\Local Settings\Application Data\Programs\Common (%localappdata%\Programs\Common)

UserAccountControlSettingsDevice.dat

从此目录删除以下文件 C:\Program Files\Windows Defender\

MSASCuiL.exe删除以下 Windows 注册表项(使用regedit.exe)

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender value DisableAntiSpyware

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection value DisableBehaviorMonitoring

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection value DisableOnAccessProtection

HKLM\SOFTWARE\Policies\Microsoft\Windows Defender\Real-Time Protection value DisableScanOnRealtimeEnable

HKLM\SOFTWARE\Microsoft\Security Center value AntiVirusDisableNotify

HKLM\SOFTWARE\Microsoft\Security Center value FirewallDisableNotify

HKLM\SOFTWARE\Microsoft\Security Center value UpdatesDisableNotify

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\Explorer value HideSCAHealth

HKLM\SOFTWARE\Microsoft\Windows Defender\Reporting value DisableEnhancedNotifications

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run value winlogui恢复以下默认 Windows 服务(注意:取决于您的操作系统版本 – 请参阅https://www.tenforums.com/tutorials/57567-restore-default-services-windows-10-a.html)

wuauserv

SecurityHealthService

WinDefend

Sense

MsMpSvc重新安装 Windows Defender 和任何第三方安全软件(如果已安装)。

错误信息

在受感染的机器上,有时会出现以下有关文件的错误消息Maintenance.vbs。

这两个都是 Crackonosh 安装中的错误。

虽然也有一些导游就如何解决这些错误在互联网上,相反我们建议您按照在前面的章节中的步骤,以确保您完全删除Crackonosh的所有痕迹。

结论

Crackonosh 通过替换关键的 Windows 系统文件和滥用 Windows 安全模式来破坏系统防御来安装自己。

该恶意软件通过禁用安全软件、操作系统更新并采用其他反分析技术来防止发现来进一步保护自己,使其很难被检测和删除。

总之,Crackonosh 展示了下载破解软件的风险,并证明它对攻击者来说是高利润的。Crackonosh 至少从那时起就一直在流传,June 2018并且已经$2,000,000 USD为来自222,000 infected systems世界各地的Monero 的作者让步了。

只要人们继续下载破解软件,此类攻击就会继续为攻击者带来利润。从中得出的关键结论是,您真的无法无偿获得某些东西,当您尝试窃取软件时,很可能有人试图从您那里窃取。

妥协/侵害指标 (IoC)

- IoC的完整列表:Avast IoC 存储库

- 获取TXT DNS记录的URL列表:network.txt

- 常用文件名列表:filenames.txt

示例(SHA-256)

startupchecklibrary.dll

556EC95A6BF60B3CE1CF8BB81E7619A958EF775B24D81F40F08D5083CE05F8FA 2018-05-07

499D4A507DEC01BABCB42A56AAC60B6B248F90EA983C437EE9BFCF578F50F48D 2018-06-12

84BFE91B63CFA65C45FD804C4B3E186280044A050D9384398FA2CC58E9A45BAC 2018-06-12

8E1260BBF43E54EF60672FC2EFAC525E961B5DEE67146063AEFCFDA2D7161D89 2018-06-12

CF849FCA88F2ED4F2704E4B76297A57F74C1E8DC861CFF4149827EF659FD5643 2018-07-07

29B06E1E0CA0318B3E876C8ED8BA58AC0C39728D656DD640B80B5E43F5BF926C 2018-07-19

76F8E1450196BEA25D2A2D9724C1B5CF8F2D57D73FB77986F51D4F17FF267E4F 2018-08-11

8F8C635949FD4A315DC7C2D30FC9A6A18149621E72B9598ABF50D54A4BF116AC 2018-08-11

9121B60939749C1C00F7B4C4BD0FE54E3FA36F3E5C2E7D5969539CB1F75A7D27 2018-08-11

CE090105E40E4611A3077856F46B8F37D02982D39B7341A9812088FF5B70EF2A 2018-08-11

F2A667D6D222A100B65A01E9FA3E4DB6FEB12AEC3E351304F8F988D2655DCD5D 2018-08-11

D2D0ACAAEFC0EDFB7F3240C5DD5BE27420B89D472BDFB6440CF6D01B690F2461 2018-08-11

94C68E943E2E5AD6EA33594C8ACC409EC3338BB1A3008A49C82F5F5F5BD92F11 2018-08-11

BE8F1F6D3E192352882D0BF038C6AAC610568A1D8E4AC6458A3DC3FF348B2E55 2018-08-11

AF4484BD7865438DDAEC1BE410F16DDB584E825D6FF360B4D04D76705F011D24 2018-08-11

3B047F66D905DC85C0E3CBAF3165A38F8971B273C0BBE868134216F76666FECE 2018-08-11

A0B49FE19A097681DA73BA0CB5EF82D92313BBD0FFDF849FE845D4D7DBEC6588 2018-08-11winscomrssrv.dll

A9ABB0E7589A727C42FF10FBB982FD9A8D2E666CE6B1B9938D58A10AB2E13C9A 2019-02-23

0C15423E9F6A14DAD4085732D32C895D7B540067F6279BA32A97868608D649B4 2019-03-20

2A2ADF308EBEA5B0CC4B8CFF6C706C902965899751A40A3A8DD781B0B549148B 2019-03-20

43DFC87AC3B7E92F4DC2E7E34055F92D126FA4440ABCA3F0FEEBDAC6329FBEE7 2019-03-20

E1383F50464A3BE26B1F2C56E4D7E2275247BED31134562B96192BB23D9E8B54 2019-03-207B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450(B)

13FA34A83690B35125F3A4BC1959FCB52C0BCD2600A6501C0E898ED93115FE9B

5AB27EAB926755620C948E7F7A1FDC957C657AEB285F449A4A32EF8B1ADD92ACuseraccountcontrolsettingsdevice.dat

0FB57247173A9890753EC628B24725061E54A17EC8E40972DD19DC936144EE23

68EBF511B59B349AD0351AA5D3661A919DC33D718FC74FE1D209F9DFA1EC4229

8D7544F7F11406AEA2A39DCAD66250E6EE10D5CC8D030753A1BA9E6973568A6E

C9C41EA8FEE15985E7BB40439D0409E27440249A6000B6CC5863A1EC8985A78Awinlogui.exe, diskdriver.exe

C54E4EDFC5C6544097A1E8DC7502A14AFD1E96D9DD23CA9B71248025A12E35AE 2018-06-09

26CBA4A1E74016E69E7FF4D80523AEF1A56710CC849CDBD6CBBD2054D45339F0 2018-07-29

54BD65A9BB49912AB6A28267955E16DFC5FDC2F346D9B6633BDCF6207183418D 2018-07-29

134860F8193313CA0E660C518F1B4D86FB7B26377CBD425209A4FA65F9F127D4 2018-08-11

35D6BF58FCF05A0560D5DDC66061677810CDF6EB1936B3A25760940DF5E78378 2018-08-19

9F56AA1759E7B9BC37B6155C3EC051DEADB5618F96EA1688AB0015B6F5881BE0 2018-08-19

4114FC78B438AC9571B71B6125D8FF4556FD8C244BA92D8BF4631476A8A32077 2018-10-10

AD77E8563E4C2EB38D0B6683C3C7A7977C13FA275C16F516C953A277F53F9F0E 2018-10-14

0D6345CA88BA0F43E3C3016E39364F2EAE75938FFD225C59BB711DB172592C24 2019-02-23

159DBCDAE1C484B2A6DB775241AAB86369639B6F8BFEC020A61466E660450D17 2019-02-23

C88201298F2B7FB87583732881CD7CD37917C92BDA3003AF964A1FA178E59B44 2019-02-23

E46417CD2AAB69EE848409D474BD50AE755668B21F8ADF856EA2120AC701E0E0 2019-02-23

91BFB82ED5C32979368EDDCD34861B631926D2352D16ADF189944C4BA8CCF4E1 2019-11-16

winrmsrv

9F836B5C68DFCA1A25C3CFFC2333848C52BAB4BA09100CC9DDCE755ABE993A62 2019-11-24

AAF2770F78A3D3EC237CA14E0CB20F4A05273EAD04169342DDB989431C537E83 2019-11-09

542A9374C0E411CB949F3FF9E651E7C7A287C9649CB80D3B47C7E31ACCEA305F 2019-11-24

5B85CEB558BAADED794E4DB8B8279E2AC42405896B143A63F8A334E6C6BBA3FB 2019-11-24

E82FF178A28F1114B0B0548246B4048A20957A9ECCCAD0DCB136FE1FDDF229E8 2019-11-24wksprtcli.dll

6B79B9B830102329DC9E8E77D0A0490618ECC2DD2A177197E14AC54977F1AD04 2018-10-13

A2D053F68DE15ED472C6F510DD73161E56BD6D7FC0E8ED51A63E1D2534CB5031 2018-12-27

194A9F10B8D32FE4208929C6C8942A860EDD04202C2709FE6BAC47C9DD2EF395 2019-02-24

6D036BDFAD7343A93E5B45DD3C5B868D0EB96FA9302B617737FDA92245C195AA 2019-03-10

FA87982F9C1981674A60E684B3F0330163BE4EAAF9D99D4005E8BFD271B7BC2D 2019-03-22

D9EE256F00F49E82345E410043D66355D4ADEA8DA90C6D57D37F8644229550CA 2019-11-24

5C8B185B1CBF503645AE9FE2E6F6B7EFA3F4DB8D57FC61AE27578B3929917F3D 2020-11-20windfn

E2B2760CE91DB3513E9270C28EA80A7E1C5B2EAF2AEF5CDB236DF865E59A8CBA 2018-02-08

9423C964679D60EB3BBD0CAADA4E059C59CB07AD9BB559E0230460A4AAAA547A 2018-05-08serviceinstaller.msi, install.msi

6FB358CA92033B634E04CC53B286E08641108884E72DB537FF1CA2A9A0ABE0CF

E8686710C016A87D923BF617CE4D5723B790C53481C5369614286D27A03ECCD2

FAB673215DD7B655675DD704D8E1FDBBE2C7687145DA0BEAE4FE19865FB9863Bserviceinstaller.exe

01403392FD0F735DA91D16B6EA1926F79F4BECBA7B0CF2C0CD05E33C946BDC24 2018-01-31

E4C3222435085AB38148BE821D45BFC009B4AEEB4732924FA459F39308C4F37A 2018-02-08

3ADA6A50AE712A067F6A852459C82FF769D1490B4BC95A2DC4773EF44C785E61 2018-05-08

CE46F9E36C3FCF9F74E14001A5A05CF62B265CEE401ACE99E8078903164FFC58 2018-06-12

D6331DAAAC4054EF4A7578FE123A33140E2FB92BD1DC02A8E99FF07096E884A8 2018-07-01

C631DBBA94B002604CCFDCFDBD42BC0E3619A113830FBE5FD3AF90DDB4FD0EA4 2018-07-07

5D0EFC04545B3FD5E0ACC604864839622B4FEC17AC25066F63AB974DF7F07EDE 2018-07-09

5C0E781BDED22B917DB86FC05C9889B5171667DBB6961AC839C5FBF5C14BA9DE 2018-07-19

1E09BCD17C037017B34B2FC6803A6B73BF7C25AD01445FEC812F02C8398EF43D 2018-07-29

5B2A44E0B2066FB082220577A0BD1432C9A07855981C407B67609D858D00D63D 2018-08-11

64297CA530CD9EAF318DD45665AD6A777FB5F1948740E1179A964B832E25954D 2018-08-19

FDE0BB0B67ACB9369E3AD1DDA30813C0CEC4576D01DA5DF74DD82A4D183C858D 2018-09-01

6050623EBD8A6A9D3C1A4383E8984511A18172D048970465915EAB69865A1C49 2018-09-09

CA134BB13792D35BB0EC223A56B946CEEFDF9060370089114A03D7FB989503E3 2018-09-29

635DEAB28A75A0E04A87E3E081904CADD094FF57D2E6CFC745E327AF03E23C93 2018-10-14

BF21C2D1B60948A247B94CE5001EE433D3E6BC534D6105B8AD51FCE6C12DD1B4 2018-10-30

5A64795052D38046BD3F7AFC0C794586AAC776E8EDDD308BFEBBF57204A00196 2018-11-07

D520EBD1056469777C0FF4D3ECDD7935B5D055C7A6B8EA0A2F1DE2C9F6121563 2018-11-13

3552DD73B3803AF8B66DA1C637D2E024AC967EF698D832DF281EF1DC7039655C 2018-11-26

4424C72C0E97C5630D36AA51A780DFD6AE0FD0710ABE07001345EE79C0BB09FD 2018-12-20

60A04635F44090364DAAEC8BB4CBB73CD6C4584B85A6E5203F202B3EA7D5C8EA 2018-12-20

AEFBE845AF6CD6E0147ED5E4CCA80BFC65354B1F7AD6040CAFFCD6E7236721F5 2018-12-20

560D28705D53ADA959BA31FA718F8E9A48F631E517B5A31DB7C83F4C5875B535 2019-02-19

AA0CD62879BEFF9DE4168A650E9A2B72C71C79CC72BE7DE12B6098551CE6D771 2019-03-05

2CF764AF2B29397B83F057B62EE27F6F0C8AB616781626B45D0A545A8C50405A 2019-12-09

09849775796A3487F889CE5FC9A0906DBA851660A70E70CF41D75A270416AED7 2019-12-30

3B089ECECF0F54A15B3F09167208218E34D93C42E1BA9A23F2ECE0177510F9BB 2019-12-30

5AEACB4679C805B11B1F707B48E7AA29BACCFA4479C42518662EA34FE18F515E 2019-12-30

FFED5BEA3B2367946ECCF950A55BC160477E2FECFB0D8D5093818377DDDE9D46 2020-11-23

startupcheck.vbs maintenance.vbs,install.vbs

0D04955B555667254D874E36A871FF0DCE2CBB8A356C74D54CDFADA5F72B74AC

136537BF894049C6B8828A061FB9A0CCA08B41125673C719F73867AC1356A3DA

1F58AC652CB02FA5ADF821A82AF87A9630D61A5C9555EFC9C153E55CA34966C6

5839EC6A81517997108CD471EAE97639233B34DB246FB8DBDAEC035BE09D477C

67F8F372B2E4F3483D4664DE80DD26ECD719AE2935A644D4DC20D16C9646A902

7AEBC0E9C5DD8B8C46A58895B0921AF472CD66E0FB30080CBC918A9328737E69

7B5296AF3112087611DAC57DC3303E614A06FAADAB68AE68E548E3D4AE834514

8A2A6BAEA5D37BAB7D162E07E245A7D926682AF24351E54A2AB0820BC5E2B958

8D3D5EE309CAE71ABD797603EA24C93D65A50074D90A637D814EA65C4BE7D652

A32A505403FC0D26EC8797F817F0D2E3E73FB4091B38560CF72094C2848F921B

ACB29EE4DC7BBE1644740E907831D7235CB19ADBC25BF5ED0917168C53892B09

AE789E6CA4D60AE4611B9D2D76F6796BD4C741C632A8604C0CE51E5A3321B99B

C2C331192824E60F05080C632CFCCB95BFA6A4E8AB871D6DF4B03961CC4CFE5E

CEC39F42FDB9D73D1C0AA682897A9446CF088C4FF828270ACF897E07BE588239

DF2E522DB666C6A195ED18DFCCF02C6D68070B3AEE33F9FD743BF4767D103F49

EDC9289A799524F5BA214B4D724C2BEB44B889142910A6E91FFA0BEF6AEA7E81

F2E5E77B2DA13E920840024892212F42A596089AC18A278449796E202E473A6F

FD03137CBBA6B24E24916E8B957E23EF880136BC71DFA4EF29D3119B46EADC0F

FD03137CBBA6B24E24916E8B957E23EF880136BC71DFA4EF29D3119B46EADC0F

Setup.exe (安装内置Inno安装程序.)

08C1DB6806ADB46801B710371CF14292F7EBDBE583AE2AED8B8F2A48922A5210

091419119883706BADE822823139C8E1B6E32F34535B7FA38BFEDE474E9CC213

13EF67F1D0DFA844A530F71AB2BD25CE2C25DF166D644A82AA3135814A571520

37CF651ECF0E3B04088BD4BC1B7CEB632279FB7A5370BD47938C7BFB1B3FAE3E

4309B296B92FC55C702D1EFBED398E285AC4CA31FF7DD5BC0D9D28235907235F

45664B5197C7D5639F6A5716A03204D1AF61B2DB487064668B8C6F32C5826BA3

493C8BE64095BACBAEB845FEEE33FC7D732C743DFB5AF044FCAA613E5AF01DC7

778678068A9513BE36961205CC3DAF26A01B00410201DFF7D16C14B14CF2D3CC

81AAB3E077AEBFAD771FD42536920934351AA104AEA2BB82AEA8335E13DBF3A5

9183F644FF87D704EA9FB511F6D0E20172A5C8243968BFE53B8528A39B21F970

A00A1B9EE5E484176627E19196EBF4729E2657C77B9A1EAE47C65519E6FC6D58

C9D2089D2B9B67128B8B4C58910620F5697A63B299A421C91CA598AA090336C7

D54A16D90AB361BB4CE46EDC9B1EFB63F4FF944B29006B2BA7935138E122F5EF

F3501343EDC0E0B77A0A3926828CDC8E60539727F1425BC498C1814BAD15D99C

F49D979B15B79A40EEBC17C039EAE200EAF9BDFEC9F42DB1A4427C89E20B0D91

FB461A7B9BAAD1EADCC85EA1B8F6B581CE90887552D5A1D6EF44B0D7B4A6D546

受感染的这些游戏安装程序

E497EE189E16CAEF7C881C1C311D994AE75695C5087D09051BE59B0F0051A6CF

65F39206FE7B706DED5D7A2DB74E900D4FAE539421C3167233139B5B5E125B8A

4B01A9C1C7F0AF74AA1DA11F8BB3FC8ECC3719C2C6F4AD820B31108923AC7B71

7F836B445D979870172FA108A47BA953B0C02D2076CAC22A5953EB05A683EDD4

93A3B50069C463B1158A9BB3A8E3EDF9767E8F412C1140903B9FE674D81E32F0

9EC3DE9BB9462821B5D034D43A9A5DE0715FF741E0C171ADFD7697134B936FA3

D8C092DE1BF9B355E9799105B146BAAB8C77C4449EAD2BDC4A5875769BB3FB8A

6A3C8A3CA0376E295A2A9005DFBA0EB55D37D5B7BF8FCF108F4FFF7778F47584

D7A9BF98ACA2913699B234219FF8FDAA0F635E5DD3754B23D03D5C3441D94BFB

8C52E5CC07710BF7F8B51B075D9F25CD2ECE58FD11D2944C6AB9BF62B7FBFA05

C6817D6AFECDB89485887C0EE2B7AC84E4180323284E53994EF70B89C77768E1MSASCuiL.exe

FF183B40B63ADB3F391FCECE277A64671E5AAD421D1E857B01453C5191C4B893网络指标

矿业网站

pool.minexmr.com

pool.supportxmr.com

xmrpool.eu

monerohash.comTXT DNS记录

anter.roboticseldomfutures.info

any.tshirtcheapbusiness.net

lef.loadtubevideos.com

levi.loadtubevideos.com

gof.planetgoodimages.info

dus.bridgetowncityphotos.org

ofl.bridgetowncityphotos.org

duo.motortestingpublic.com

asw.animegogofilms.info

wc.animegogofilms.info

enu.andromediacenter.net

dnn.duckduckanimesdownload.net

vfog.duckduckanimesdownload.net

sto.genomdevelsites.org

sc.stocktradingservices.org

ali.stocktradingservices.org

fgo.darestopedunno.com

dvd.computerpartservices.info

efco.computerpartservices.info

plo.antropoledia.info

lp.junglewearshirts.net

um.junglewearshirts.net

fri.rainbowobservehome.net

internal.videoservicesxvid.com

daci.videoservicesxvid.com

dow.moonexploringfromhome.info

net.todayaniversarygifts.info

sego.todayaniversarygifts.info

pol.motorcyclesonthehighway.com

any.andycopyprinter.net

onl.andycopyprinter.net

cvh.cheapjewelleryathome.info

df.dvdstoreshopper.org

efr.dvdstoreshopper.org

Sdf.expensivecarshomerepair.com

download.universalwebsolutions.info

download.getnewupdatesdownload.net

download.webpublicservices.org

first.universalwebsolutions.info

first.getnewupdatesdownload.net

first.webpublicservices.org

second.universalwebsolutions.info

second.getnewupdatesdownload.net

second.webpublicservices.org文件名

C:\Windows\System32\7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450

C:\Windows\System32\7B296FC0-376B-497d-B013-58F4D9633A22-5P-1.B5841A4C-A289-439d-8115-50AB69CD450B

C:\Windows\System32\StartupCheckLibrarry.dll

UserAccountControlSettingsDevice.dat

C:\Windows\System32\diskdriver.exe

C:\Windows\System32\install.vbs

C:\Windows\System32\maintenance.vbs

C:\Windows\System32\serviceinstaller.exe

C:\Windows\System32\serviceinstaller.msi

C:\Windows\System32\startupcheck.vbs

C:\Windows\System32\windfn.exe

C:\Windows\System32\winrmsrv.exe

C:\Windows\System32\winscomrssrv.dll

C:\Windows\System32\wksprtcli.dll

注册表键值

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\Run /v winlogui /t REG_SZ /d "C:\WINDOWS\system32\winlogui.exe -o pool.minexmr.com:4444 -u 47KYx6QmWdbVotVxXTttQBQCQ2uX8vnkZNSnu6xuJNweYNC99pdCrk42ke5AeAMx1aYDyz8vbQKXs8oQkc9v9xMjBtN7R9W"

HKLM\SOFTWARE\Microsoft\Windows\CurrentControlSet\services\ServiceInstaller

互斥锁

winrmsrvdblMonero钱包地址

89gJHf6BNgXjatQME14pGVQNXh6jcLXM7PEsPCrQGCcy3jaQ9nvK3zXDeQ9bmkpJecWPBQRhTh64MJVXGv6vwuiWT5nHVyb

423WmQaXRhsDNNf6jFKwyj79iLPTRraTZAHFoyWmE4csHVfa9A97P2n8dyaHdQHzYa1nzbA1vKcdrVWbxKTjcAgkNvktp9u

4BrL51JCc9NGQ71kWhnYoDRffsDZy7m1HUU7MRU4nUMXAHNFBEJhkTZV9HdaL4gfuNBxLPc3BeMkLGaPbF5vWtANQr2cM6dRYBvTiv1U3V公钥

—–BEGIN PUBLIC KEY—–

MIIEIjANBgkqhkiG9w0BAQEFAAOCBA8AMIIECgKCBAEA0m9mblXlLhgH/d5WgDw0

2nzOynQvKdkobluX5zFK6ewVkX+3W6Vv2v4CqJ473ti9798Jt9jkDpfEL1yMUDfp

Lp1p4XGVSrTrD16J0Guxx0yzIjyReAzJ8Kazej1z/XGGOtAMZCoLI+TrE4me3SjL

+EXk3pXqyupAgKFiNrlXRj7hbb5vXkeB0MpbV3yJ0ha1OJdAIAwGzQTUsvDWDw00

4sxLfso6CLzR1CKJEH2wT6RVfalnGg6IBwb/fvGewGYECAfnPtEt8TwvzuLsw6NY

BD+tDNcFQk0ZRIAZ+zO5mY4cuWTTBZbAjEFFo5UX4ognHDElltgh+76rXDvtXmeZ

ivDOgJSBXr2+TkQ9dMfYMYLxKHoe8WRBYlI6Wkl59+HQQdQFgSGK6tFtY0T3TVwR

ZxQE1LYwe+0lF1Cop8U/jqRotudKcS+Hyiu0yoSv34C3QwW4ELQktCX5313gcNF/

RA98knE1tl9F3Pl6vnvm1ILb6cxihYy5F0rdLteRNezrjcXOKGA9BV4QTebxH/mi

mm6z4BtTBPNKvrtqo25qx5Oa0fOnVvHAaVtXNjzCNapZwucHH/V8jJzIwcv2ZUP4

Hx9Hkpm5u/3payfDPkWHFwxh3qfDDr2jzgwDjRSOgO1GHGuL1HoIxSgxWFOf6F2z

caOwDrcycDbWiIMeZedJQI1XTrCPoFL4YoyPY2at9tAYW+6Z3gvnvbhen803N2/k

0TWEUU1hUfhOn45IC5r3pCC8Ouy7FIblz1wGm8Qfa8uSD3hxPhaev1G2JJpN4ZVN

UEfeVH6rVcsbQmKoB0xgmcn5Qnq4WoRGtTd1Z4bbC2Zl2q4jqDAutxWdtmEahmcN

OZoTpAjfN96eQReDYLHYkY9SmdjmclnXGo6SP2VHdlm+Xf5DU7E+0c1WNNb2fGN8

+XY29XLuesCppPyeCejMEgIIfIm6A0ltRtwdRHzqgLaY3o6Q6KTvMCQY2zEwKvx8

h1u5CLNpJ0yajbvaO41g4uKBtAPL+N9knsfnIqwG1r7emocrUbj3Nou9mPvtTVHr

r6ZRCmXbdhXTFL6ztLEGYt4wYwvJfKXlgk+3LFECffw0LpjUXEJVtzb//eI4rEyq

J99exvMzQJ5ELLwpRT/Ehq4D7ngc5V/LGQvGNG5MUnzjDF5Ja5W56HcYRVCj8+CV

jHzOUMx1Ojzeb9L87dS+neATWLr+26kMBALr7lEi37483oLQcD5W4bKspQmMdOJb

ED8MEVTd1V6/lTfcBRiHmEdHazV6OnxZsriXQ6MQtnS5WYKjaCwnv2QfUAtfspeO

tGeIalZIdY/MpABHnmhOQZc5rRXrsEU028zmD52OXTXVfnklhhZjHm9QOX6D4fM3

kQIDAQAB

—–END PUBLIC KEY—–

—–BEGIN PUBLIC KEY—–

MIIEfDANBgkqhkiG9w0BAQEFAAOCBGkAMIIEZAKCBFsAuwkH5cn5zS75ZQpdViD/

L5gUpjnJXJL1rWB0toEICF58mkjpR8DGR+Nl3IXgyjSdKprFUU7pVhO5kmlgiId/

VqbBQZdwKaLxi4oeg4zzVQ7ACwanU1eYqOCNoAsrdcuWkytnPUcLRC3VtE5POp1n

skiPiKNt4aWvzXw61+o+ROEQhKcsYaB3Xu34X1HPxI1HSFhPLxuj20Gfiu3Aol3r

mGdxLWa/sVbkYzyinocrVRl09+Tys0JYq1hc+q6ZR3fN1wOqOQm7dlksmPLDAhIi

9AFyKPrdiLc30kpMP3dpZT/IilkRebcrlufiDgXpAij2t6zzHC5cjn4eCOV80kzJ

qgw8oMAww0K2jvhwTWlRkvvAWtkbHUL9VRX69NFAJOuAPsHNv7ScWiy4EW4KxlFd

zR0B6hzsOc/bo0ns5ffrtOFPao1yW7h4BqE8AYpENwKmygQCh+e211Gd0ABD4131

nNYuZokyYXLLEuzwEjzJlw0bKbwn6suVPA8WAa53iy43/5LWQFfWB3AK8qolJ6ck

vyNLJiMtMa1Q+K3pcRndfQpLMsI19ZZyz67Rh0T+QqDt2XQ5gT4gnmPlc2wB3Y7X

2XoZHQZ8FRgYxhS2Szurmn/70NeZEq6p4Zr+yj0FqEjNvR1ooUz5pwJ6iJSmXRtN

ifaBHKhmc4l5ZIUOUkhtsQ1bmsII092gtLPrLkU7hC1hG9vSzUEh6myLs/pqIKTj

x+s+tHqF34XuvNMJOAcv7dXIiQ0QqfG1bFFP6WItwNyeRRGVIkik6GZuAe3lXV5d

bcKr+ID6pZBeI+yN6y+ugX900WZHKZCfSWvAEQDDZW7TCe0sBQpq083B1GVQOg9t

3MM43PqdYrVgH0fRYa6YJ0SrvhFEIjaevszmOYo+eE5P3GHuL4ty45LrkE91qTWk

fYexEQ0QhCsmBFCu+oX/EI6NpAm636zoc9qPZScZBgIAStYCJJt6pIzDr3tq0BFR

oA3CklsFrKloDgx3rBZgNJk4lpWd9kihNRq7EzI8Y/YbAA0SlgkfXj6/4s0B0ODi

2xirUJzhzQnJuvXFdirwoRpHglMtIOhmfy0fMnvorDbmxGyMVM4n44nGLLrqaZj1

+8QWi9PixPNWgznPBeQaT7q78IPooWn9H/efJ2Rb602iW8H9NSbp/Mt2+Qa4O2Cg

ATymvrRG6oyCgNF5L1fUpGQNQpD3PzSyrTdyjEIabjPpPD+doXPq3y+sEYvWVwDc

96SwVSB7oZ3Bj4/tW7IJ4FhPzXcrBl0RsdURHHhJsHPHSQH6QRtebKcc+3TemhN5

CcXjHmETcB0a0FJ6DXNm4iQZx+t/q8F0ZYnBGhR7aAYu5wl5ofJxGFTQkc5KisYh

B6XogfPM7GT5Zw2B7omiXiGHKALXerzQP831+gL8Zso6ZIWGM3F+PJqQarfn0wnT

xQ264rjtnSKnSkfaDRGxpBYyMDF3CxMPHYsmv7K5lF4be5ASK64VexloUQIDAQAB

—–END PUBLIC KEY—–