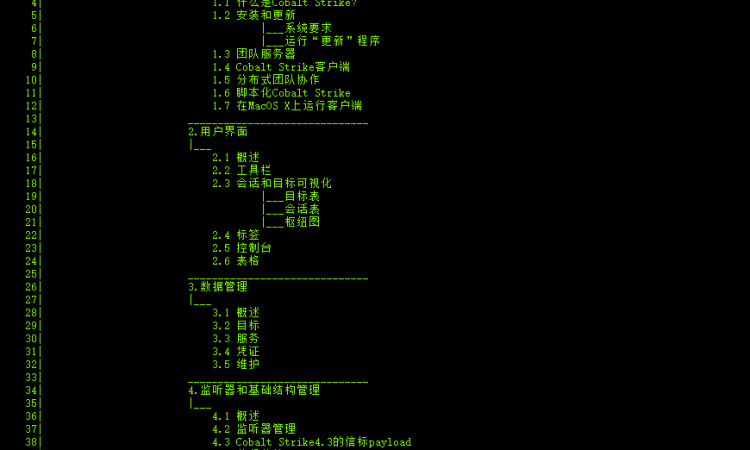

目录导航

Cobalt Strike4.3使用说明书|CobaltStrike4.3指南手册 Cobalt Strike Manual 4.3

Cobalt Strike手册4.3目录列表

这里放了个html方便查看

http://www.ddosi.org/csmanual43.html

______________________________

1.欢迎来到Cobalt Strike4.3

|___

1.1 什么是Cobalt Strike?

1.2 安装和更新

|___系统要求

|___运行“更新”程序

1.3 团队服务器

1.4 Cobalt Strike客户端

1.5 分布式团队协作

1.6 脚本化Cobalt Strike

1.7 在MacOS X上运行客户端

______________________________

2.用户界面

|___

2.1 概述

2.2 工具栏

2.3 会话和目标可视化

|___目标表

|___会话表

|___枢纽图

2.4 标签

2.5 控制台

2.6 表格

______________________________

3.数据管理

|___

3.1 概述

3.2 目标

3.3 服务

3.4 凭证

3.5 维护

______________________________

4.监听器和基础结构管理

|___

4.1 概述

4.2 监听器管理

4.3 Cobalt Strike4.3的信标payload

4.4 分段传输payload

4.5 HTTP信标和HTTPS信标

|___手动HTTP代理配置

|___重定向器

4.6 DNS信标

|___数据通道

|___监听器设置

4.7 SMB信标

|___链接和取消链接

4.8 TCP信标

|___连接和解除链接

4.9 外部C2

4.10 对外监听器

4.11 基础设施合并

4.12 payload安全功能

______________________________

5. 立足

|___

5.1 客户端系统分析器

5.2 Cobalt Strike Web服务

5.3 用户驱动的攻击程序包

|___HTML应用程序

|___MS Office宏

|___有效载荷生成器

|___Windows可执行文件

|___Windows可执行文件(S)

5.4 托管文件

5.5 用户驱动的Web偷渡攻击

|___Java Signed Applet Attack

|___Java Smart Applet Attack

|___脚本化Web交付(S)

5.6 客户端漏洞

5.7 克隆站点

5.8 鱼叉式网络钓鱼

|___目标

|___模板

|___发送信息

______________________________

6 payload工件和免杀

|___

6.1 人生观?

6.2 Artifact套件

|___Artifact套件理论

|___Artifact套件发生故障的地方

|___如何使用Artifact套件

6.3 Veil免杀框架 [https://www.veil-framework.com/framework/veil-evasi

6.4 Java Applet攻击

6.5 资源工具包

______________________________

7 后渗透

|___

7.1 信标控制台

7.2 信标菜单

7.3 异步和交互式操作

7.4 运行命令

7.5 会话传递

7.6 替代父流程

7.7 伪造进程参数

7.8 在子进程中阻止DLL

7.9 上传和下载文件

7.10 文件浏览器

7.11 文件系统命令

7.12 Windows注册表

7.13 键盘记录和屏幕截图

7.14 后渗透工作

7.15 进程浏览器

7.16 桌面控制

7.17 权限提升

|___利用漏洞进行提权

|___已知凭证提权

|___获取系统账号

|___UAC绕过

|___提权

7.18 Mimikatz

7.19 凭证和哈希获取

7.20 端口扫描

7.21 网络和主机枚举

7.22 信任关系

Kerberos票证

7.23 横向移动

7.24 横向运动GUI

______________________________

8 浏览器枢纽

|___

8.1 概述

8.2 设置

8.3 使用

8.4 工作原理

______________________________

9.枢轴转动

|___

9.1 什么是枢轴

9.2 SOCKS代理

|___代理链[Proxychains]

|___Metasploit

9.3 反向端口转发

9.4 生成和隧道

|___部署代理:具有核心影响力的互操作性

9.5 枢轴监听器

9.6 隐蔽VPN

______________________________

10 SSH会话

|___

10.1 SSH客户端

10.2 运行命令

10.3 上传和下载文件

10.4 点对点C2

10.5 SOCKS枢转和反向端口转发

______________________________

11.可延展的指挥与控制

|___

11.1 概述

11.2 检查错误

11.3 配置文件语言

|___数据转换语言

|___字符串

|___head和参数

|___选项

11.4 HTTP分段传输

11.5 信标HTTP事务演练

11.6 HTTP服务器配置

11.7 使用SSL信标的自签名SSL证书

11.8 使用SSL信标的有效SSL证书

11.9 配置文件变体

11.10 代码签名证书

11.11 DNS信标

11.12 延展性C2和游泳池哪个更危险?

______________________________

12 可延展的PE,进程注入和后渗透

|___

12.1 概述

12.2 PE和内存指示器

|___克隆PE标头

|___内存中的规避和混淆

12.3 进程注入

12.4 后渗透任务

______________________________

13 报告和记录

|___

13.1 日志记录

13.2 报告

|___活动报告

|___主机报告

|___侵害指标[ioC]

|___会话报告

|___社会工程学报告

|___战术技巧和程序报告[TTPS]

13.3 报告中的自定义徽标

13.4 自定义报告

______________________________

附录A.键盘快捷键

上次更新时间:2020年11月5日本人才疏学浅,只翻译了个目录,坐等有志之士[英语8级]来翻译.

CobaltStrike4.3指南手册下载地址:

迅雷网盘: https://pan.xunlei.com 提取码: hqqn

CobaltStrike4.0手册下载地址[已翻译]

迅雷下载: https://pan.xunlei.com/提取码: hgp8

CobaltStrike4.0手册进行相比较,很多内容并没有变