目录导航

谷歌的零项目团队已经公开了Windows后台打印程序API中补丁不正确的零日安全漏洞的详细信息,不良参与者可能会利用该漏洞执行任意代码。

微软未能在9月24日进行负责任的披露后90天内修补此修补程序,此漏洞的详细信息已公开披露。

该漏洞最初跟踪为CVE-2020-0986,该漏洞涉及GDI Print / Print Spooler API(“ splwow64.exe”)中的特权提升漏洞,该匿名漏洞由趋势科技零日倡议(ZDI)的匿名用户报告给Microsoft )追溯到2019年12月下旬。

但是,由于六个月内没有补丁出现,ZDI于今年5月19日结束了为期零天的公开咨询,此后,该组织在名为“ Operation PowerFall ”的运动中被野蛮利用,针对一个未命名的南方韩国公司。

“ splwow64.exe”是Windows核心系统二进制文件,它允许32位应用程序与64位Windows系统上的64位打印机后台打印程序服务连接。它实现了本地过程调用(LPC)服务器,其他进程可以使用该服务器访问打印功能。

成功利用此漏洞可能导致攻击者操纵“ splwow64.exe”进程的内存,以在内核模式下执行任意代码,最终使用它来安装恶意程序;查看,更改或删除数据;或创建具有完全用户权限的新帐户。

但是,要实现这一目标,对手首先必须登录到所讨论的目标系统。

尽管微软最终在其六月补丁周二更新中解决了该缺陷,但谷歌安全团队的新发现表明该缺陷尚未得到完全修复。

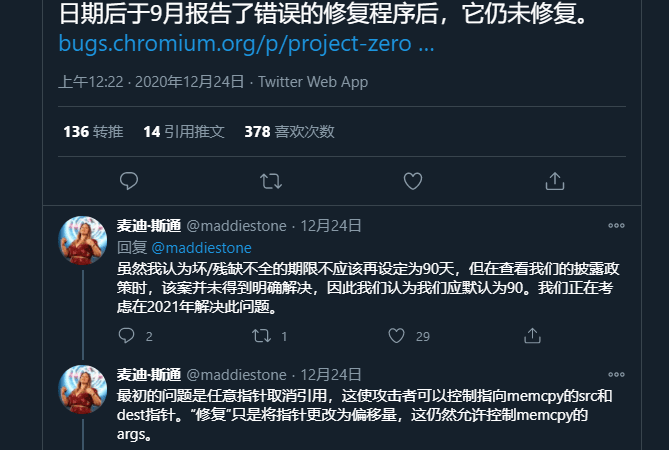

Google Project Zero研究人员Maddie Stone在一篇文章中说: “漏洞仍然存在,只是必须改变利用方法。”

斯通详细说: “最初的问题是任意指针取消引用,这使攻击者可以控制指向memcpy的src和dest指针。” “’修复’只是将指针更改为偏移量,这仍然允许控制memcpy的args。”

新报告的特权提升漏洞CVE-2020-17008,预计将在2021年1月由Microsoft解决,原因是在11月承诺进行初步修复后出现了“测试中发现的问题”。

Stone还共享了CVE-2020-17008的概念验证(PoC)漏洞利用代码,该代码基于卡巴斯基针对CVE-2020-0986发布的POC。

CVE-2020-17008POC代码地址:

https://bugs.chromium.org/p/project-zero/issues/detail?id=2096

斯通说: “今年零日发生的事件太多了,被不正确或不完全修复的漏洞会被积极利用。” “当(野外)零日未完全确定时,攻击者可以重用其漏洞知识,并利用方法轻松开发新的零日漏洞。”