目录导航

非特权攻击者可以通过利用 GNU C 库 (glibc) 中新披露的本地权限提升 (LPE) 漏洞,在默认配置下获得多个主要 Linux 发行版的 root 访问权限。

GNU C 库 (glibc) 是一个免费软件库,为 Linux 和其他类 Unix 操作系统提供基本的系统服务。

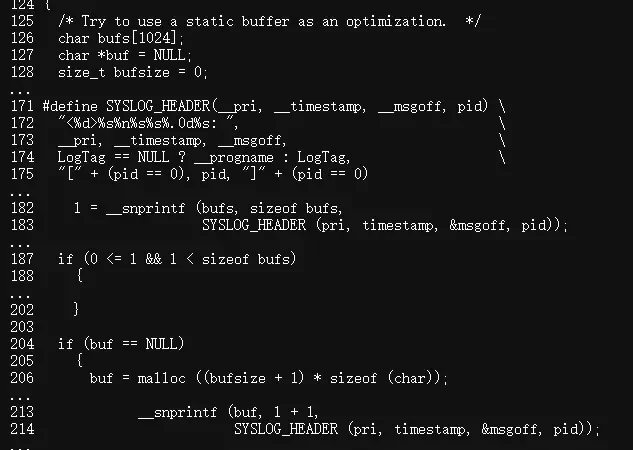

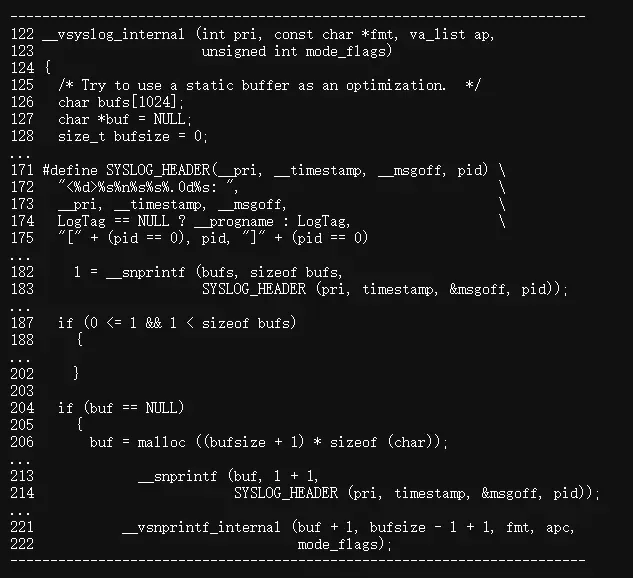

该安全漏洞被追踪为CVE-2023-6246,是在 glibc 的 __vsyslog_internal() 函数中发现的,广泛使用的 syslog 和 vsyslog 函数调用该函数将消息写入系统消息记录器。

该错误是由于2022 年 8 月在 glibc 2.37 中意外引入的基于堆的缓冲区溢出漏洞造成的,后来在解决跟踪为 CVE-2022-39046 的不太严重的漏洞时向后移植到 glibc 2.36。

Qualys 安全研究人员表示:“缓冲区溢出问题构成了重大威胁,因为它可能允许本地权限升级,使非特权用户能够通过对使用这些日志记录功能的应用程序进行精心设计的输入来获得完全的 root 访问权限。”

“尽管该漏洞需要特定的条件才能被利用(例如异常长的 argv[0] 或 openlog() ident 参数),但由于受影响的库的广泛使用,其影响是巨大的。”

研究人员指出,该漏洞无法被远程利用。攻击者可以通过向使用这些日志记录功能的应用程序提供精心设计的输入来触发该问题。

影响 Debian、Ubuntu 和 Fedora 系统

在测试他们的发现时,Qualys 确认 Debian 12 和 13、Ubuntu 23.04 和 23.10 以及 Fedora 37 到 39 都容易受到 CVE-2023-6246 漏洞的攻击,允许任何非特权用户在默认安装时将权限升级到完全 root 访问权限。

尽管他们的测试仅限于少数发行版,但研究人员补充说“其他发行版也可能是可利用的。”

在分析 glibc 的其他潜在安全问题时,研究人员还发现了另外三个漏洞,其中两个较难利用,位于 __vsyslog_internal() 函数(CVE-2023-6779 和 CVE-2023-6780)中,第三个漏洞( glibc 的 qsort() 函数中的内存损坏问题仍在等待 CVEID)。

Qualys 威胁研究部门的产品经理 Saeed Abbasi表示:“这些缺陷凸显了软件开发中严格安全措施的迫切需要,特别是对于在许多系统和应用程序中广泛使用的核心库。”

Qualys 发现的其他 Linux root 升级缺陷

在过去的几年里,Qualys 的研究人员发现了其他几个 Linux 安全漏洞,这些漏洞可以让攻击者完全控制未修补的 Linux 系统,即使在默认配置下也是如此。

他们发现的漏洞包括 glibc 的 ld.so 动态加载器( Looney Tunables )中的一个缺陷、Polkit 的 pkexec 组件(称为 PwnKit)中的一个缺陷、内核文件系统层(称为 Sequoia)中的另一个缺陷以及 Sudo Unix 程序(又名Baron Samedit)中的一个缺陷。 。

Looney Tunables 缺陷 ( CVE-2023-4911 ) 披露几天后,概念验证 (PoC) 漏洞在网上发布,威胁行为者在一个月后开始利用该漏洞窃取 Kinsing 恶意软件中的云服务提供商 (CSP) 凭据攻击。

Kinsing 团伙以在受感染的云系统(包括 Kubernetes、Docker API、Redis 和 Jenkins 服务器)上部署加密货币挖掘恶意软件而闻名。

CISA 随后命令美国联邦机构确保其 Linux 系统免受 CVE-2023-4911 攻击,并将其添加到积极利用的漏洞目录中,并将其标记为“对联邦企业构成重大风险”。

CVE -2023-6246、CVE-2023-6779 和 CVE-2023-6780的披露时间表

- 2023 年 11 月 7 日:我们向红帽产品安全部门发送了咨询初稿。

- 2023 年 11 月 15 日:红帽产品安全部门确认收到我们的电子邮件。

- 2023 年 11 月 16 日:红帽产品安全部门询问我们是否可以与他们分享我们的漏洞利用程序。

- 2023 年 11 月 17 日:我们将漏洞发送至红帽产品安全部门。

- 2023 年 11 月 21 日:红帽产品安全部门确认我们的漏洞有效,并将 CVE-2023-6246 分配给 __vsyslog_internal() 中基于堆的缓冲区溢出。

- 2023 年 12 月 5 日:红帽产品安全部门向我们发送了 CVE-2023-6246 补丁(由 glibc 开发人员编写),并要求我们提供反馈。

- 2023-12-07:在审查此补丁时,我们在同一函数中发现了另外两个小漏洞(相差一缓冲区溢出和整数溢出)。我们立即向红帽产品安全部门发送了分析、概念验证和补丁提案,并建议我们直接让 glibc 安全团队参与进来。

- 2023-12-08:红帽产品安全部门确认收到我们的电子邮件,并同意我们应该直接让 glibc 安全团队参与进来。我们当天就联系了他们,他们立即回复了非常有建设性的意见。

- 2023年12月11日:glibc安全团队建议我们将所有三个漏洞的协调披露推迟到2024年1月(因为即将到来的假期)。我们同意。

- 2023 年 12 月 13 日:红帽产品安全部门将 CVE-2023-6779 分配给离一缓冲区溢出,将 CVE-2023-6780 分配给 __vsyslog_internal() 中的整数溢出。

- 2024-01-04:我们建议这些漏洞的协调发布日期为 1 月 23 日或 1 月 30 日。 glibc 开发者于 1 月 30 日达成一致。

- 2024-01-12:glibc 开发人员向我们发送了针对这些漏洞的补丁的更新版本。

- 2024-01-13:我们审核了这些补丁并将反馈发送给 glibc 开发人员。

- 2024年1月15日:glibc开发人员向我们发送了针对这些漏洞的最终版本补丁。

- 2024 年 1 月 16 日:我们将这些补丁和建议草案发送至 linux-distros@openwall。他们立即确认收到我们的电子邮件。

- 2024 年 1 月 30 日:协调发布日期(18:00 UTC)。

glibc 的 qsort() 中越界读写的披露时间表

- 2023-12-12:我们向 glibc 安全团队发送了一份咨询草案。他们立即确认收到我们的电子邮件。

- 2023 年 12 月 19 日:glibc 安全团队决定不将 qsort() 中的内存损坏视为 glibc 本身的漏洞,如我们通报的“摘要”中所述。

- 2024-01-16:我们将提交 b9390ba 反向移植到所有当前和过去的 glibc 稳定版本,并将此补丁和我们的咨询草案发送到 linux-distros@openwall(以利用 CVE-2023 的 glibc 禁运) 6246)。他们立即确认收到我们的电子邮件。

- 2024 年 1 月 30 日:协调发布日期(18:00 UTC)。

技术细节

您可以在以下位置找到这些漏洞的技术详细信息:

https://www.qualys.com/2024/01/30/syslog

https://www.qualys.com/2024/01/30/qsort

转载请注明出处及链接