目录导航

dirsearch_bypass403简介

在安全测试时,安全测试人员信息收集中时可使用它进行目录枚举,目录进行指纹识别,枚举出来的403状态目录可尝试进行绕过,绕过403有可能获取管理员权限。不影响dirsearch原本功能使用

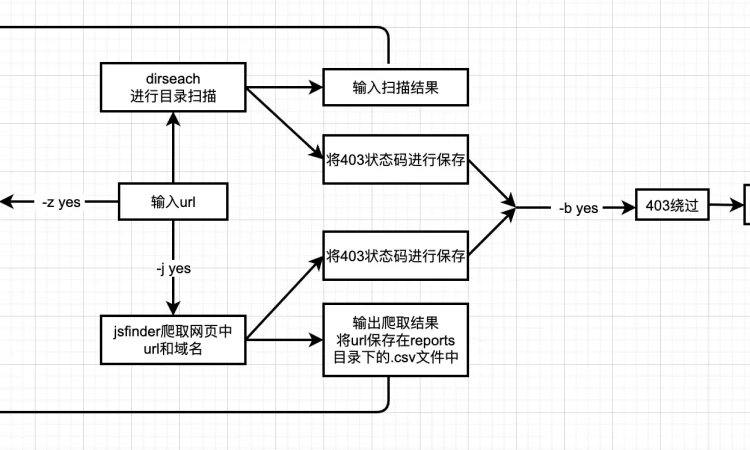

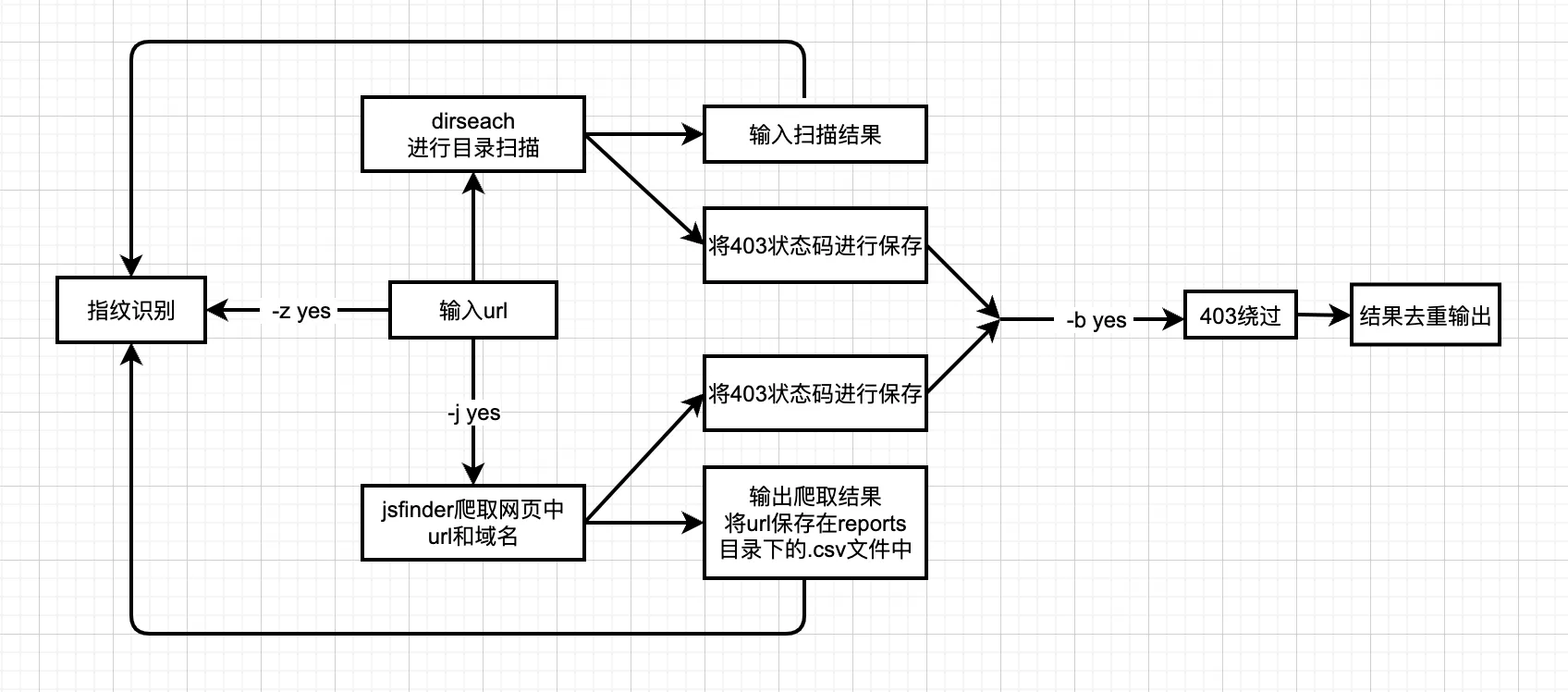

运行流程

dirsearch进行目录扫描—>将所有403状态的目录进行保存–>是否进行jsfind–>是(进行js爬取url和域名,将爬取到的url进行状态码识别如果是403状态则进行保存)–>进行403绕过–>目录进行指纹识别

视频演示

www.bilibili.com/video/BV1J14y1k7o3/

使用说明

默认不启用jsfind和403bypass

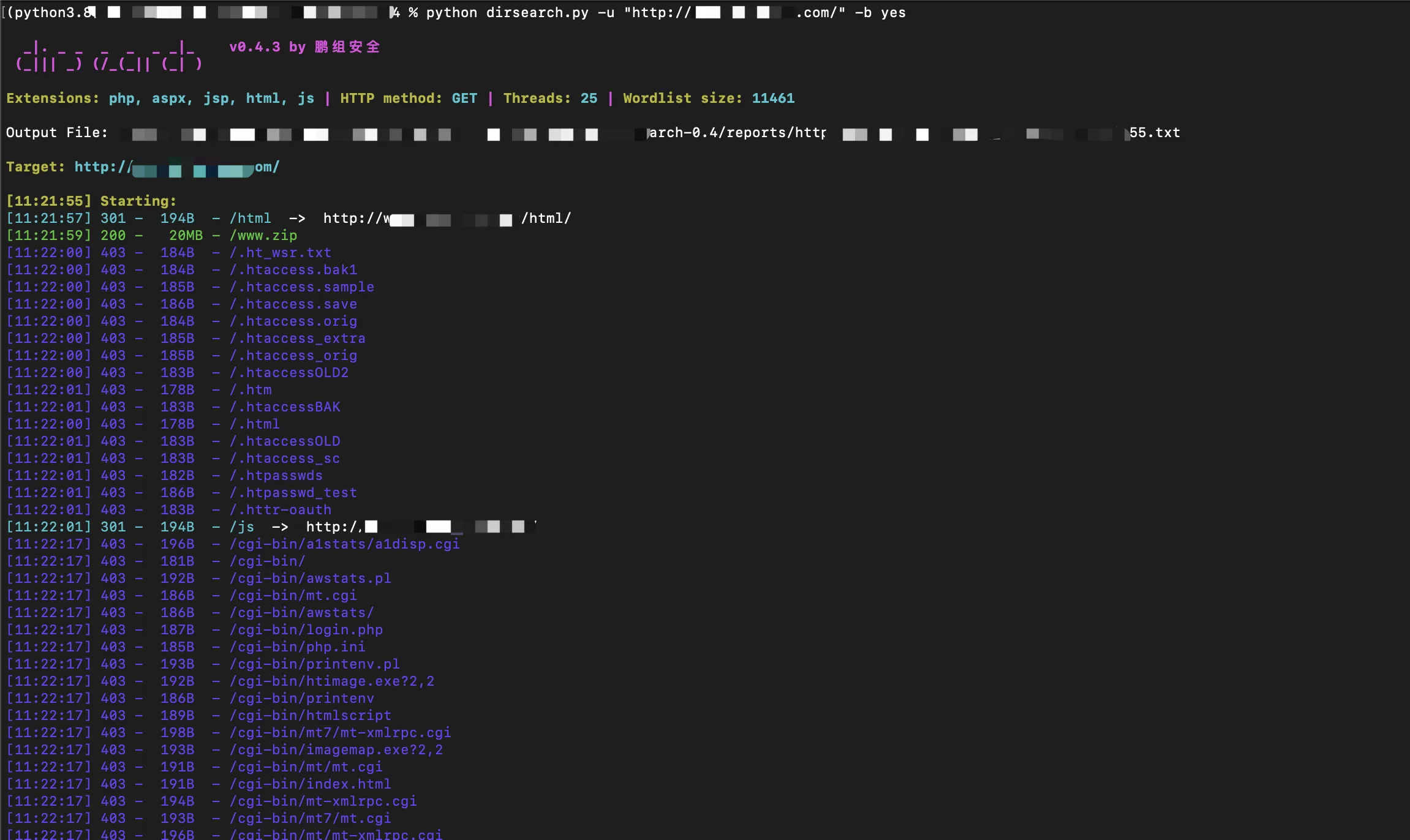

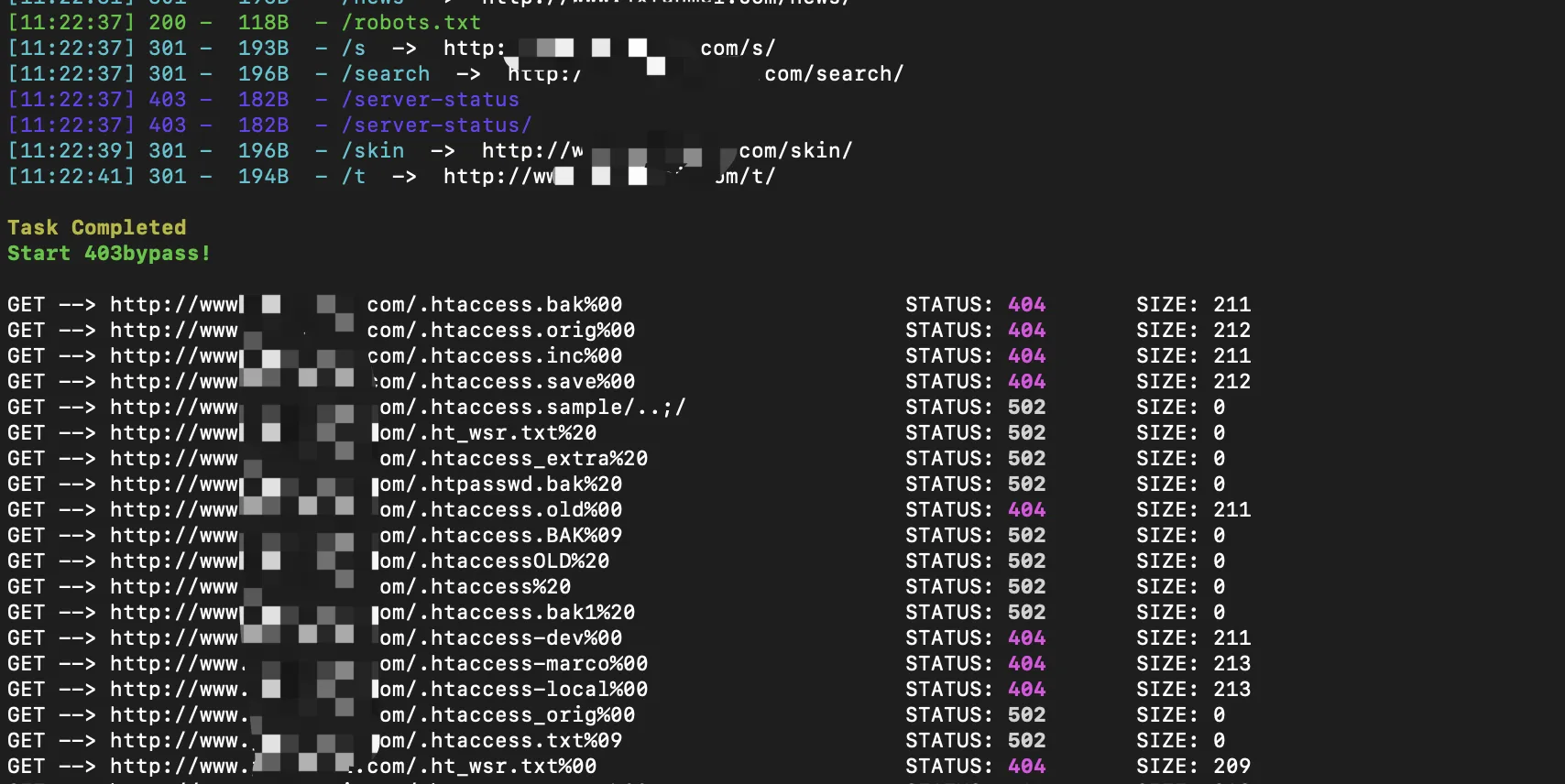

403bypass : -b yes

python dirsearch.py -u "http://www.xxx.com/" -b yesjsfind :-j yes

python dirsearch.py -u "http://www.xxx.com/" -j yesjsfind和403bypass : -b yes -j yes

python dirsearch.py -u "http://www.xxx.com/" -j yes -b yes单独对指定目录进行bypass

python single_403pass.py -u "http://www.xxx.com/" -p "/index.php" # -p 指定路径对扫描出来的目录进行指纹识别(结果会自动保存在reports目录下的.josn文件中)

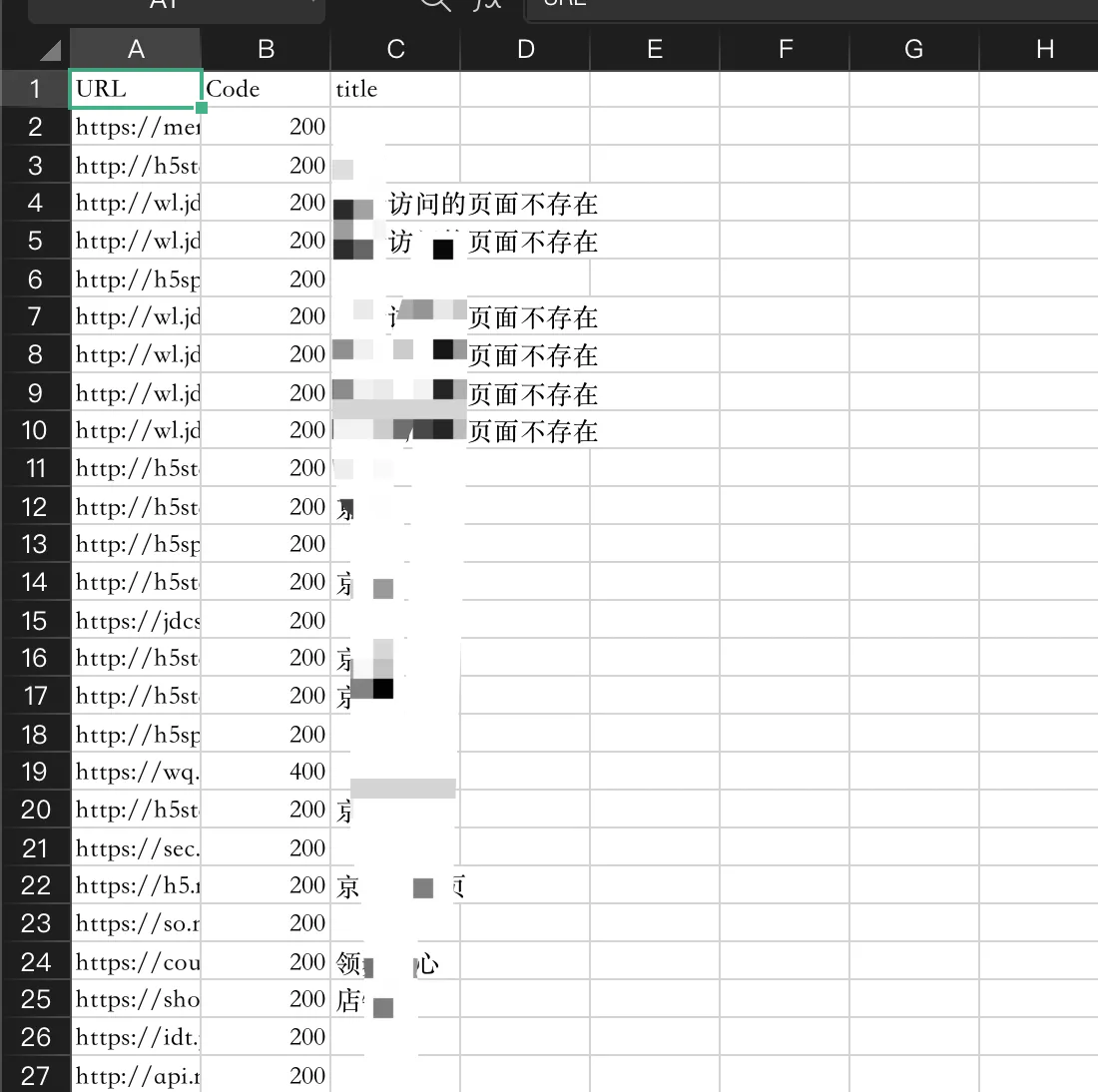

python dirsearch.py -u "http://www.xxx.com/" -z yes使用截图

参考优秀项目

dirsearch:https://github.com/maurosoria/dirsearch

403bypasser:https://github.com/yunemse48/403bypasser

JSFinder:https://github.com/Threezh1/JSFinder

下载地址

GitHub:

Source code(zip)

项目地址

GitHub:

github.com/lemonlove7/dirsearch_bypass403

转载请注明出处及链接