3 年的DreamPress客户和用户数据在线曝光

2021 年 4 月 16 日,安全研究员 Jeremiah Fowler 与 Website Planet 研究团队一起发现了一个不受密码保护的数据库,其中包含不到 10 亿条记录。暴露的记录显示了 WordPress 帐户的用户名、显示名称和电子邮件。监控和文件日志暴露了许多不应公开访问的内部记录。它们由角色、ID、显示名称、电子邮件和其他帐户相关信息构成。

经过进一步研究,有多次提到 DreamHost。超过 150 万个网站的知名托管服务提供商还提供了一个简单的解决方案来安装名为 DreamPress 的流行博客平台 WordPress。根据他们的网站:DreamPress 是 DreamHost 的托管 WordPress 托管。这是一项可扩展的服务,允许用户管理他们的 WordPress 网站。

暴露的日志文件包含了 3 年的记录,范围从 2018 年 3 月 24 日到 2021 年 4 月 16 日,每个文件都包含有关托管或安装在 DreamHost 服务器上的 WordPress 帐户及其用户的信息。我们立即向 DreamHost 发送了一份负责任的披露,并在数小时内保护了数据库。我们收到了一封回复,感谢我们的通知和提高对数据暴露的认识,并被告知他们正在调查暴露。5 月 4 日,DreamHost 的代表承认了这一发现,并通知我们该发现正在转交给他们的法律团队。

这是我们发现的数据,包括以下内容:

- 总大小:86.15 GB

- 总记录数:814,709,344

- 暴露的记录:管理员和用户信息似乎是 WordPress 安装的 DreamPress 帐户。这些包括 WordPress 登录位置 URL、名字和姓氏、电子邮件地址、用户名、角色(管理员、编辑器、注册用户等)。

- 可能成为网络钓鱼攻击或其他社会工程诈骗的目标的内部和外部用户的电子邮件地址。

- 由于允许公共访问的配置设置,该数据库面临勒索软件攻击的风险。

- 还暴露了:主机 IP 地址和时间戳、构建和版本信息,这些信息可能允许恶意软件的辅助路径。插件和主题详细信息,包括配置或安全信息,可能允许网络犯罪分子利用或更深入地访问网络。

深入了解

记录包含诸如正在使用的主题和插件等信息。

众所周知,运行过时版本的 WordPress、插件和主题的网站会增加可能被利用的漏洞风险。假设,可以仅使用 Internet 浏览器和简单的查询命令来搜索此数据集,以识别未安装安全问题补丁的过时插件、主题或版本。我们并不是暗示 DreamHost 没有提供 WordPress 安装的最新版本,而只是强调了运行所有软件、插件和安全补丁的最新版本的风险。

在 1 万条记录的抽样中,我们能够识别与 WordPress 帐户相关联的电子邮件地址,用于包括 .gov 和 .edu 在内的各种域扩展名。.gov 搜索查询的抽样返回了一系列地方和联邦机构的结果,包括美国地质调查局、总务管理局、国家公园管理局,甚至 london.gov.uk。我们并不是暗示这些网站是建立在 DreamPress 平台上的,只是这些电子邮件可能是用户、管理员或注册用户,并且他们的电子邮件已被记录和存储。

这些电子邮件被暴露的危险是网络犯罪分子基于域、帐户或其他只有托管服务提供商或网站管理员才知道的信息发起有针对性的攻击。我们看到的记录列出了关联的管理帐户或用户的数量,并列出了所有这些记录以及添加时间的时间戳。

DreamHost 在保护客户免遭域名劫持或域名盗窃方面享有盛誉,并免费提供域名隐私。此曝光似乎仅包含与其 DreamPress 管理的 WordPress 用户相关的信息,而不包含与他们的托管或域客户相关的信息。

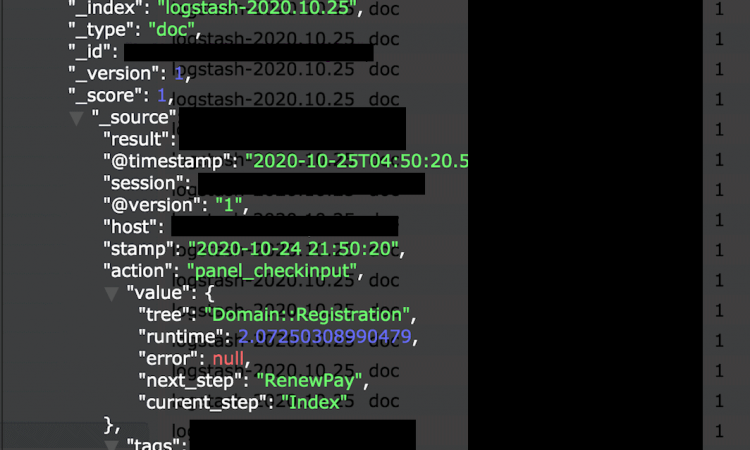

日志还包括“操作”的记录,例如域注册和续订。这可能会给出下一次付款到期时间的估计时间表,而坏人可能会试图欺骗发票或在中间攻击中创建一个人,网络犯罪分子可以使用社会工程技术操纵客户以提供账单或付款信息。

续订托管或域注册。一旦网络犯罪分子可以访问支付信息,信息被使用的可能性和风险就越大。

大多数网络犯罪都是为了经济利益,据估计,到 2025 年,这些犯罪每年的损失将高达 10.5 万亿美元,并且 98% 的网络攻击来自某种形式的社会工程。如果不道德的行为者发现此泄漏,则可能为网络犯罪分子提供足够的信息,以通过社会工程攻击瞄准客户或尝试访问帐户。我们并不是在暗示 DreamHost 的客户或用户处于危险之中,而只是强调了如何利用这些信息来提高对网络安全影响的认识。

记录的结构方式确定了 URL 或网站域名以及用户的角色,例如:管理员、编辑者、订阅者等。这些信息将提供层次结构的清晰图片,以及谁可能是最有潜力的网络钓鱼或社会工程目标基于他们的角色。暴露部分管理凭据的危险在于它会删除访问帐户所需的一半工作。一旦网络犯罪分子获得了 WordPress 管理仪表板的用户名、电子邮件地址和位置,剩下的唯一事情就是获取密码。社会工程学是建立信任地位并尝试多种方法诱骗受害者提供密码的最简单方法。

目前尚不清楚该数据库公开暴露了多长时间,或者还有谁可以访问这些记录。也不知道 DreamHost 的 DreamPress 用户是否收到了曝光通知。这似乎是近十年来影响 Dreamhost 的第一起安全事件。2012 年 11 月,PasteBin 用户发布了一份似乎属于 DreamHost 的服务器信息转储。该数据包含基本服务器信息、子域、用户名和密码以及 FTP 服务器信息。根据维基百科 DreamHost 是一家位于洛杉矶的网络托管服务提供商和域名注册商。它由成立于 1996 年的 New Dream Network, LLC 所有。