目录导航

在 Noam Rotem 和 Ran Locar 的带领下,vpnMentor 的研究团队在印度尼西亚政府的 eHAC 计划中发现了一个数据泄露事件,该计划旨在应对 COVID-19 大流行在该国的蔓延。

eHAC 是一款“测试和追踪”应用程序,适用于进入印度尼西亚的人,以确保他们不会将病毒携带到该国。

该应用程序由印度尼西亚卫生部于 2021 年建立。但是,应用程序开发人员未能实施足够的数据隐私协议,并将超过 100 万人的数据暴露在开放服务器上。

数据泄露摘要

| 责任方 | 印度尼西亚共和国卫生部 (Kemenkes) |

| 总部 | 雅加达,印度尼西亚 |

| 行业 | 公共卫生 |

| 以千兆字节为单位的数据大小 | 2 GB |

| 泄露数据条数 | 140万+ |

| 暴露人数 | 大约130万+ |

| 地理范围 | 印度尼西亚 |

| 暴露的数据类型 | PII数据;出行信息; 病历; COVID-19 状态 |

| 潜在影响 | 欺诈罪; 黑客攻击;虚假信息 |

| 数据存储格式 | Elasticsearch |

什么是 eHAC?

印度尼西亚政府推出了电子健康警报卡 (eHAC),以帮助遏制 COVID-19 在该国的传播。

对于从海外进入印度尼西亚的任何旅客,无论是印度尼西亚公民还是外国人,这是一项强制性要求。印度尼西亚境内的国内航班也需要它。

eHAC 应用程序被下载到乘客的移动设备上,并存储他们的最新健康状况、个人身份信息 (PII) 数据、联系方式、COVID-19 测试结果等。

发现和响应的时间表

- 数据库发现时间: 2021 年 7 月 15 日

- 联系印度尼西亚共和国卫生部 (Kemenkes): 2021 年 7 月 21 日

- 向印度尼西亚 CERT 披露: 2021 年 7 月 22 日 (https://www.cert.or.id/)、2021 年 8 月 16 日 (https://idsirtii.or.id/) 和 2021 年 8 月 22 日 (https://bssn. go.id/)

- 向 Google(托管服务提供商)披露的信息: 2021 年 7 月 25 日

- 与 Kemenkes 的第二次接触尝试: 2021 年 7 月 26 日

- 回复日期: –

- 回复日期 (BSSN): 2021 年 8 月 22 日

- 行动日期: 2021 年 8 月 24 日

有时,数据泄露的程度和数据所有者很明显,问题很快得到解决。但这些时候很少见。相反,我们通常需要进行数天的调查,然后才能了解什么是利害关系或谁在泄露数据。

了解漏洞及其潜在影响需要仔细的关注和时间。我们努力发布准确可靠的报告,确保每个阅读报告的人都了解其严重性。

一些受影响的各方否认事实,无视我们的研究或淡化其影响。因此,我们需要彻底并确保我们发现的一切都是正确和准确的。

在这种情况下,我们的网络安全团队发现了暴露的数据库,作为减少全球网站和应用程序数据泄漏数量的更广泛努力的一部分。

由于应用程序开发人员缺乏协议,我们的团队发现 eHAC 的记录为零障碍。一旦他们调查了数据库并确认记录是真实的,我们联系了印度尼西亚卫生部并提交了我们的调查结果。

几天后没有得到该部的答复,我们联系了印度尼西亚的 CERT* 机构,并最终联系了 eHAC 的托管服务提供商 Google。

到八月初,我们还没有收到任何有关方面的回复。我们试图联系其他政府机构,其中之一是 BSSN(Badan Siber dan Sandi Negara),该机构成立的目的是在网络安全领域开展活动。我们在 8 月 22 日联系了他们,他们在同一天回复了。两天后,即 8 月 24 日,服务器被关闭。

*印度尼西亚计算机应急响应小组 (ID-CERT) 是负责解决该国网络安全事件的政府机构。大多数国家/地区都有类似的机构来解决本地化的数据泄漏和黑客攻击。

数据库中的数据示例

eHAC 的开发人员使用不安全的 Elasticsearch 数据库来存储来自大约 130 万 eHAC 用户的超过 140 万条记录。

这些记录不仅暴露了用户。这次数据泄露暴露了围绕 eHAC 的整个基础设施,包括使用该应用程序的医院和印度尼西亚官员的私人记录。

以下是对暴露的各种类型数据的细分。

COVID-19 测试数据

- 乘客 ID 和类型(包括国内和国际旅客)

- 医院编号

- 进行此测试时的队列号

- 参考编号

- 家访地址及时间

- 测试类型(PCR、快速抗原等)、日期和地点

- 测试结果和发布日期

- eHAC 文件 ID

eHAC 账户数据

每条记录还包含特定于 eHAC 的单元记录号 (URN) 详细信息,包括:

- 乘客姓名和 URN ID 号

- URN 医院 ID 号

- 还有很多…..

个别医院数据

印度尼西亚226家医院和诊所的数据也被曝光:

- 医院详细信息(ID、姓名、国家/地区、许可证号、地址和确切位置(带坐标)、电话和 WhatsApp 号码、营业时间)

- 旅客负责人姓名

- 乘客医生姓名

- 医院容量

- 医院允许的测试类型

- 有关每天进行多少次测试的信息

- 这家医院允许哪些类型的乘客

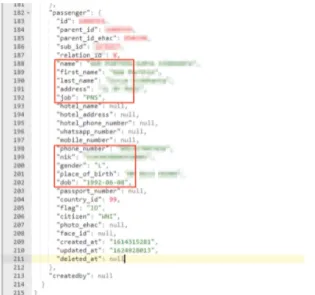

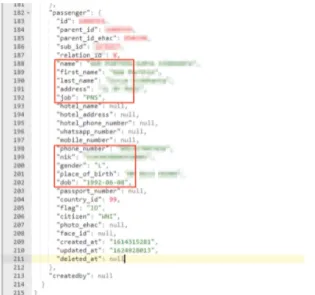

乘客 PII 数据

- 乘客详细信息(身份证号码、全名、手机号码、出生日期、公民工作、性别等)

- 乘客的印尼国民身份证号码(如适用)

- 护照和个人资料照片附加到 eHAC 帐户

- 乘客父母或近亲的 PII 数据

- 乘客的酒店详细信息(姓名、地址、电话号码)

- 额外的乘客照片 ID(可能是未来使用的占位符)

- 有关个人 eHAC 帐户及其创建时间的详细信息

来自 eHAC 员工的 PII 数据

该数据库包含有关在 eHAC 上创建乘客账户的工作人员的大量信息:

- 身份证号码

- 姓名

- eHAC 帐户用户名

- 电子邮件地址

- 他们是否为其 eHAC 帐户使用默认密码

- eHAC 帐户创建日期以及更新

数据泄露影响

这种数据泄露对 eHAC 和印度尼西亚政府遏制 COVID-19 的努力具有广泛的影响。

如果数据被恶意或犯罪黑客发现,并允许在更多人身上积累数据,那么对个人和社会层面的影响可能是毁灭性的。

对于用户

使用 eHAC 为每个人收集和公开的大量数据使他们极易受到各种攻击和诈骗。

通过访问一个人的护照信息、出生日期、旅行历史等信息,黑客可以通过复杂(且简单)的计划将他们作为目标,以窃取他们的身份、追踪他们、并诈骗他们数千美元.

此外,如果这些数据不足,黑客可以使用它通过电子邮件、短信或电话在网络钓鱼活动中瞄准受害者。在网络钓鱼活动中,黑客冒充合法企业或政府官员诱骗受害者执行以下任何操作:

- 提供用于窃取其身份或访问私人帐户(即税务记录和银行帐户)的其他 PII 数据

- 使用他们的信用卡在虚假网站和门户网站上付款,黑客设置这些网站和门户网站来窃取他们的信用卡详细信息。

- 单击嵌入了病毒(例如勒索软件或间谍软件)的链接,以通过受害者的设备攻击、监视和欺骗受害者。

犯罪分子可以轻松地使用 eHAC 数据冒充卫生官员跟进某人的 COVID-19 测试,建立信任,并迫使他们放弃更敏感的信息。

我们估计有超过 130 万人在这次数据泄露中受到影响。因此,网络犯罪分子只需要欺骗和欺骗一小部分乘客就可以认为他们的计划在财务上取得了成功。

对于 eHAC 和 Indo MOH

泄漏还给 eHAC 应用程序、印度尼西亚政府以及该国遏制冠状病毒传播的努力带来了若干风险。

黑客和病毒攻击

存储在 eHAC 数据库中的记录可能允许黑客直接访问该应用程序并更改乘客的数据,包括他们的 COVID-19 测试结果。鉴于暴露的记录规模和接受测试的人数,这样的行动可能会对印度尼西亚对大流行的反应造成严重破坏。

由于道德问题,我们没有测试这个理论,但我们的调查指出明确的指标是可能的。

除了更改应用程序上的记录外,黑客还可以使用该数据库使用各种病毒和恶意软件对其进行攻击,其中包括勒索软件——一种在网络犯罪团伙中越来越流行的工具。

最后,如果黑客无法找到直接利用数据库的方法,他们可以使用存储在其中的 eHAC 员工记录通过“后门”闯入 eHAC 网络。员工可能会成为与上述类似的网络钓鱼活动的目标,其影响甚至会更大。

单个 eHAC 工作人员单击危险链接可能会暴露为支持该应用程序而构建的整个网络和基础设施。熟练的黑客甚至可以将其用作渗透和攻击印度尼西亚政府最高层的发射台。

增加疫苗犹豫和不信任

如果有人成功利用 eHAC 数据库谋取犯罪,并且这件事的消息被公开,政府将不得不应对强烈的反弹。

不信任、错误信息和阴谋论一直是抗击冠状病毒大流行的巨大障碍,不仅仅是在印度尼西亚。但是,如果印度尼西亚人民了解到政府通过一款用于抗击病毒的应用程序让超过 100 万人遭受攻击和欺诈,他们可能不愿意参与更广泛的努力来遏制它——包括疫苗运动。

黑客无疑会利用泄密事件谋取私利,利用任何挫折、恐惧或困惑,制造谎言并夸大泄密事件的影响超出所有合理比例。

所有这些结果都可能显着减缓印度尼西亚与冠状病毒(以及一般的错误信息)的斗争,同时迫使他们使用大量时间和资源来解决自己的烂摊子。结果是印度尼西亚人民进一步遭受痛苦、苦难和潜在的生命损失。

对于医院

虽然使用 eHAC 的医院大多可以避免泄漏的最坏结果,但它们仍然面临一定程度的风险。

黑客可以从该应用程序中收集有关各个医院及其员工的数据,使用这些信息来针对医院进行各种网络钓鱼、欺诈和病毒攻击。

此类犯罪计划的成功取决于黑客的技能以及每家医院对网络安全风险的认识和培训。

专家建议

如果 eHAC 背后的开发人员采取一些基本的安全措施来保护数据库,他们就可以轻松避免这种泄漏。这些包括但不限于:

- 保护其服务器。

- 实施适当的访问规则。

- 永远不要让不需要身份验证的系统对互联网开放。

任何公司都可以复制相同的步骤,无论规模大小。

有关如何保护您的业务的更深入指南,请查看我们的指南,以保护您的网站和在线数据库免受黑客攻击。

对于 eHAC 用户

如果您已在 eHAC 上注册并担心此违规行为可能对您造成的影响,请直接联系印度尼西亚卫生部,以确定它正在采取哪些措施来保护您的数据。

要了解一般的数据漏洞,请阅读我们的在线隐私完整指南。

它向您展示了网络犯罪分子瞄准互联网用户的多种方式,以及您可以采取的确保安全的步骤。

我们如何以及为何发现漏洞

vpnMentor 研究团队发现暴露的数据库是一个庞大的网络地图项目的一部分。我们的研究人员使用大型网络扫描仪来搜索包含不应公开信息的不安全数据存储。然后他们检查每个数据存储是否有任何数据泄露。

我们的团队能够访问该数据库,因为它完全不安全且未加密。

eHAC 使用的是 Elasticsearch 数据库,该数据库通常不是为 URL 使用而设计的。但是,我们能够通过浏览器访问它并随时操纵 URL 搜索条件以从单个索引公开模式。

每当我们发现数据泄露时,我们都会使用专家技术来验证数据库的所有者,通常是商业企业。

作为道德黑客,当我们发现公司的在线安全漏洞时,我们有义务通知该公司。我们联系了负责 eHAC 的各方,告知他们有关漏洞的信息并建议保护他们系统的方法。

这些道德规范也意味着我们对公众负有责任。eHAC 用户必须意识到暴露了大量敏感数据的数据泄露。

这个网络地图项目的目的是帮助所有用户提高互联网的安全性。

我们绝不会出售、存储或公开我们在安全研究期间遇到的任何信息。