目录导航

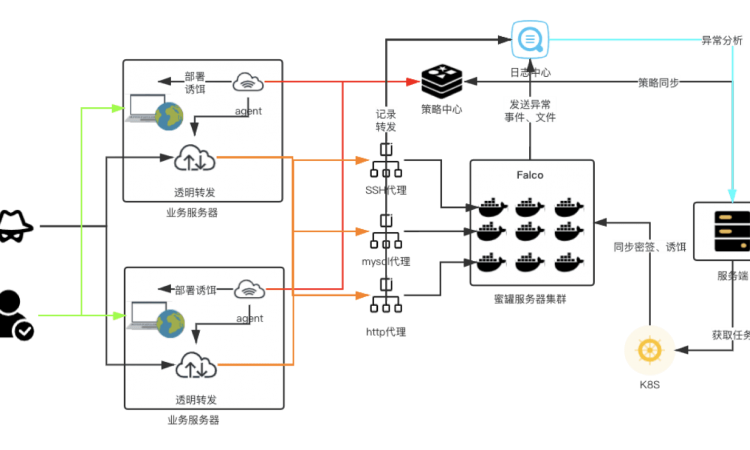

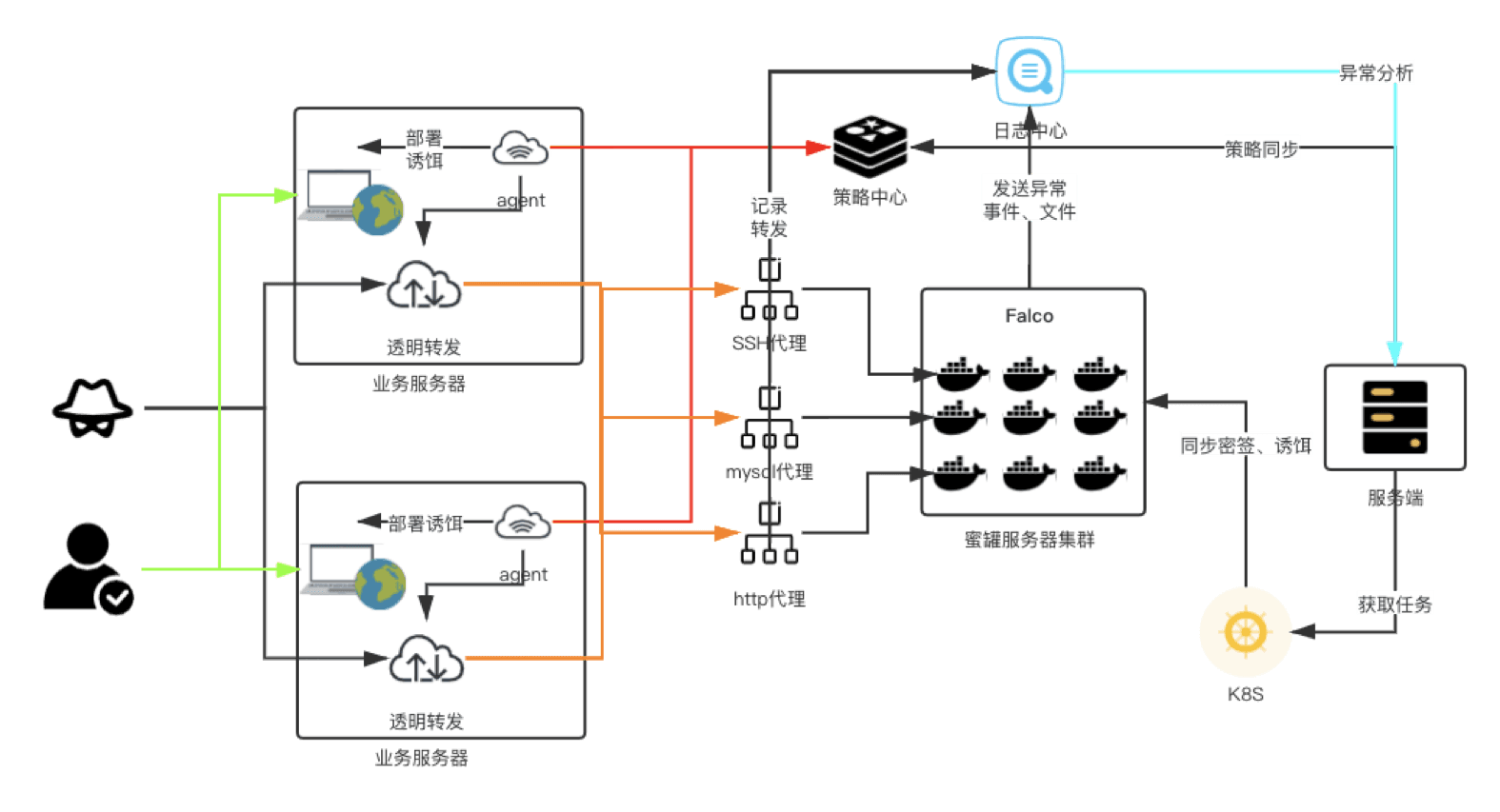

⭐️ e签宝安全团队积累十几年的安全经验,都将对外逐步开放,首开的Ehoney欺骗防御系统,该系统是基于云原生的欺骗防御系统,也是业界唯一开源的对标商业系统的产品,欺骗防御系统通过部署高交互高仿真蜜罐及流量代理转发,再结合自研密签及诱饵,将攻击者攻击引导到蜜罐中达到扰乱引导以及延迟攻击的效果,可以很大程度上保护业务的安全。护网必备良药⭐️

什么是Ehoney?

Ehoney是e签宝安全团队首次开源的欺骗防御系统. Ehoney是基于云原生的欺骗防御系统、也是业界唯一对标商业系统的开源产品、欺骗防御系统通过部署高交互高仿真蜜罐及流量代理转发、再结合自研密签及诱饵、将攻击者攻击引导到蜜罐中、达到扰乱攻击者以及延迟攻击的效果、可以有效保证业务的正常运行.

什么是欺骗防御?

《孙子兵法》说、兵者、诡道也. 从古至今、欺骗技术作为战场上一种积极防御策略被一直使用. 而网络欺骗技术、 就是信息安全战场上防御者的“诡计”. Gartner在2016年安全与风险管理峰会提出的10大信息安全技术中、就包含了欺骗防御技术、 Gartner定义欺骗防御技术为 “使用骗局或者假动作来阻挠或者推翻攻击者的认知过程、扰乱攻击者的自动化工具、延迟或阻断攻击者的活动、通过使用虚假的响应、 有意的混淆、以及假动作、误导等伪造信息达到“欺骗”的目的”. 欺骗技术(Deception Technology )已连续三年被Gartner列为十大安全技术之一、Gartner 认为、未来 5-10 年、欺骗技术将成为主流安全产品对抗未知威胁、0day攻击、高级可持续攻击等安全问题的最佳解决方案。

解决的问题

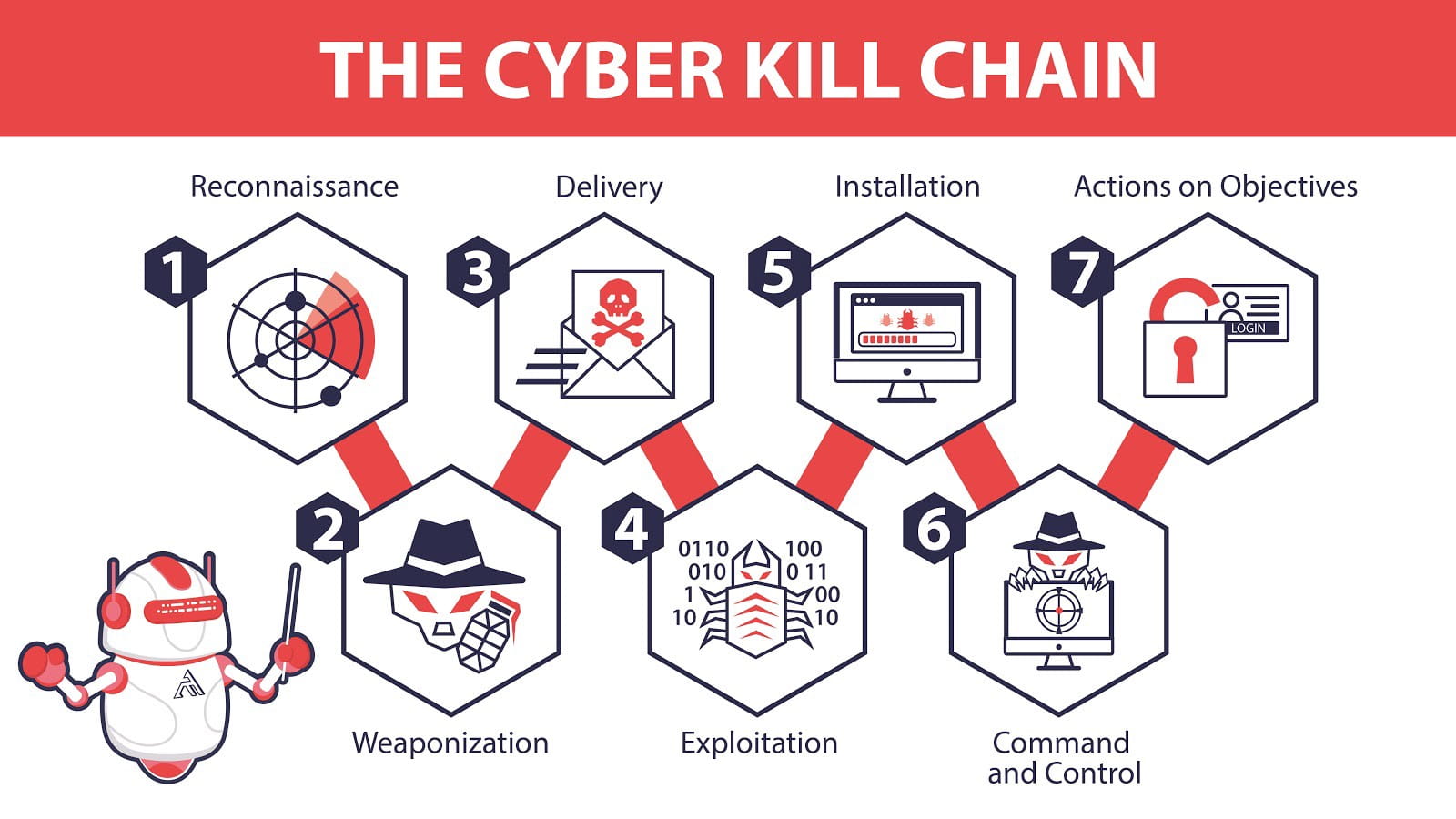

Cyber Kill Chain 不仅仅是一种攻击模型。Cyber Kill Chain 的七个阶段为任何组织的安全设计提供了极好的基础。

- 侦察追踪 攻击者收集有关其目标的信息。这包括间接和被动方法,攻击者通过这些方法从 ARIN(美国互联网号码注册机构)注册、Shodan 或工作列表等公共资源中收集信息。然后攻击者将转向更直接和主动的方法,例如端口扫描。

- 武器构建 攻击者现在利用侦察中发现的漏洞发起攻击;许多利用来自 metasploit、exploit-db 或社会工程工具包的工具。

- 载荷投递 一旦攻击者选择了最适合利用您的漏洞的工具,他们就会选择传送方法,无论是网络钓鱼电子邮件、受感染的 USB 还是其他选择的方法。

- 漏洞利用 武器已交付。攻击者只需要执行攻击,它可以采用 SQL 注入、缓冲区溢出、RCE 以及无数其他形式。

- 安装植入 攻击者获得更好的访问权限。常见的对抗技术包括在无文件攻击中执行 powershell、安装远程访问工具 (RAT) 和 DLL 劫持。

- 持续控制 攻击者现在设置对您的系统的持久访问以进行远程操作。根据他们的最终目标,攻击者可以立即采取行动,也可以潜伏在您的系统中数月到数年。即使在重新启动或修补初始漏洞后,访问仍可能持续存在,并且通常被加密和屏蔽以使其看起来像正常流量。有时,它甚至嵌入在正常的合法流量中,例如 Twitter 或电子邮件。

- 目标达成 攻击者实现他们的入侵目标,例如数据泄露、数据破坏或拒绝服务。

然而,正如网络安全中的一句老话,“防御者需要防御一切,而攻击者只需要利用一个弱点。”,师以长夷以制夷,我们也可以用黑客的手段,反制黑客,打造一套覆盖整个攻击链的欺骗体系

与蜜罐不同?

- 仿真环境 也就是大家理解的蜜罐,现在市场主流的蜜罐分高中低三类,诉求和解决的问题也不一样,如果要真实模拟环境,高交互蜜罐最合适,实现起来也更复杂,但是市面大部分蜜罐都低交互,稍微有点经验的黑客就能识破,何来欺骗!

- 覆盖率 蜜罐是被动放在那里,等待黑客自己进来,比如线上服务器1w台,你不可能去部署1w台蜜罐,如果蜜罐仅仅部署几台,犹如杯水车薪,防御效果可想而知,所以这个是欺骗防御必须要解决的问题,就是如何做到高效的请君入瓮

- 攻击溯源 如果采用高交互蜜罐,黑客入侵进去以后,怎么记录所有黑客的攻击,在蜜罐里装监控,黑客很容易就能发现,而且还能kill该监控,一般黑客都是攻击脚本不落盘,木马程序直接内存运行,没有办法拿到黑客样本,溯源非常困难

- 动态对抗 蜜罐仅仅只能对攻击进行溯源,分析,不能做到根据黑客的行为,预测黑客的下一步,做到防范于未然,这个不仅仅是分析能力不足,蜜罐的架构也是没法实现动态对抗

- 安全风险 黑客入侵蜜罐,如果蜜罐没做任何网络隔离,可能就会通过蜜罐做横向渗透测试

EHoney特点

- 支持丰富的蜜罐类型

通用蜜罐: SSH 蜜罐、Http蜜罐、Redis蜜罐、Telnet蜜罐、Mysql蜜罐、RDP 蜜罐 IOT蜜罐: RTSP 蜜罐 工控蜜罐: ModBus 蜜罐

- 基于云原生技术

基于k3s打造saas平台欺骗防御,无限生成蜜罐,真实仿真业务环境

- 业内独一无二密签技术

独创的密签技术,支持20多种密签,如文件、图片,邮件等

- 强大诱饵

支持数十种诱饵,通过探针管理,进行欺骗引流

- 可视化拓扑

可以可视化展示攻击视图,让所有攻击可视化,形成完整的攻击链路

- 动态对抗技术

基于LSTM的预测算法,可以预测黑客下一步攻击手段,动态欺骗,延缓黑客攻击时间,保护真实业务

- 强大的定制化

支持自定义密签、诱饵、蜜罐等,插件化安装部署,满足一切特性需求

Ehoney技术架构

演示视频

点击下载:

https://www.yunzhongzhuan.com/#sharefile=wQhz2HKw_1690

环境要求

- 系统要求: CentOS 7 及以上

- 最低配置: 内存4G、磁盘空间10G以上

- 建议配置: 内存8G、磁盘空间30G以上

部署安装

git clone https://github.com/seccome/Ehoney.git //clone代码

cd Ehoney && chmod +x quick-start.sh && ./quick-start.sh //执行一键安装脚本

输入序号选择服务器IP、安装需等待约10-20分钟(视网络情况而定安装完成后、访问http://服务器IP:8080/decept-defense

默认账号密码如下

账户: admin

密码: 123456使用方法

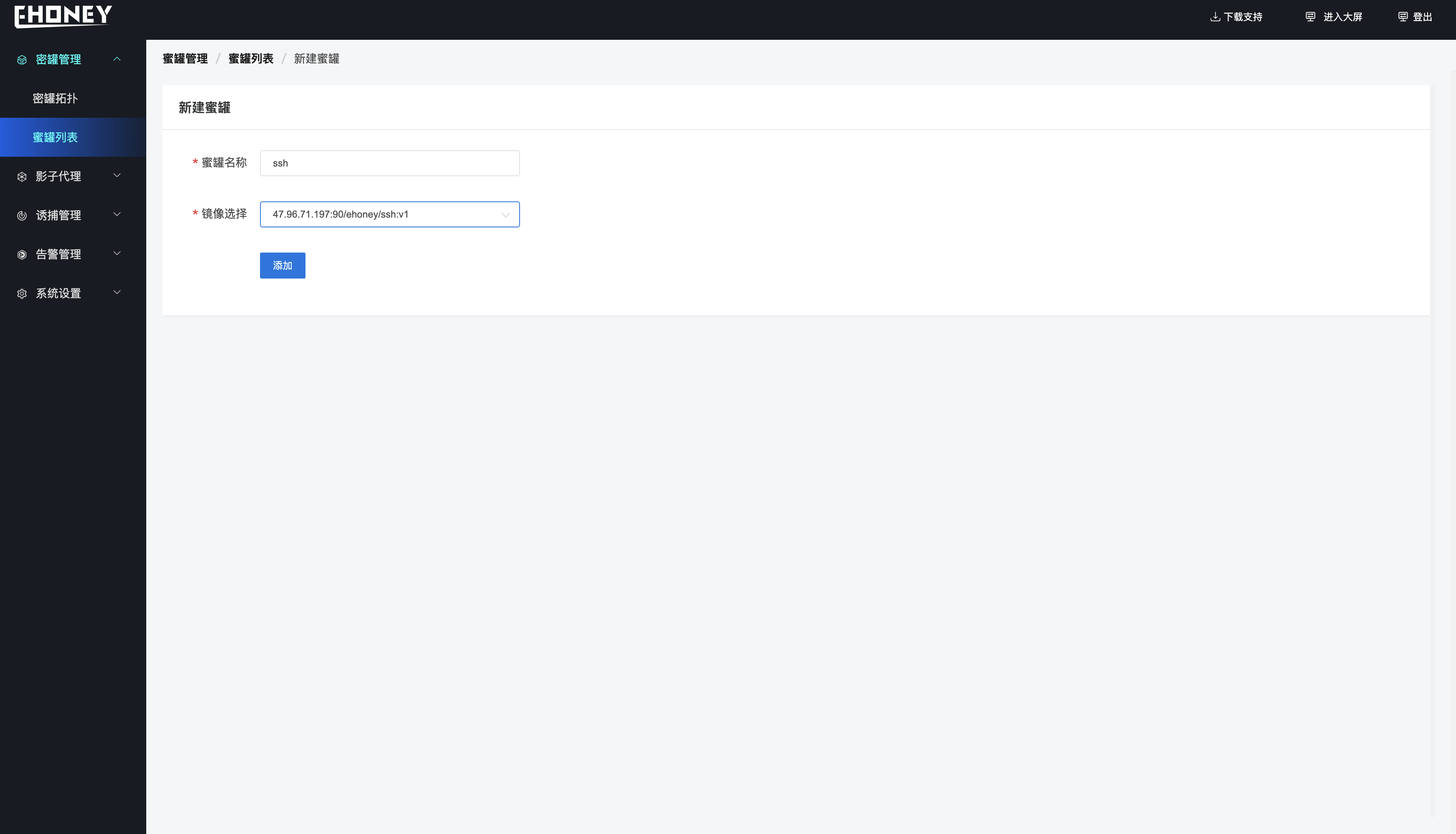

1. 创建蜜罐

蜜罐管理>>>蜜罐列表>>>新建

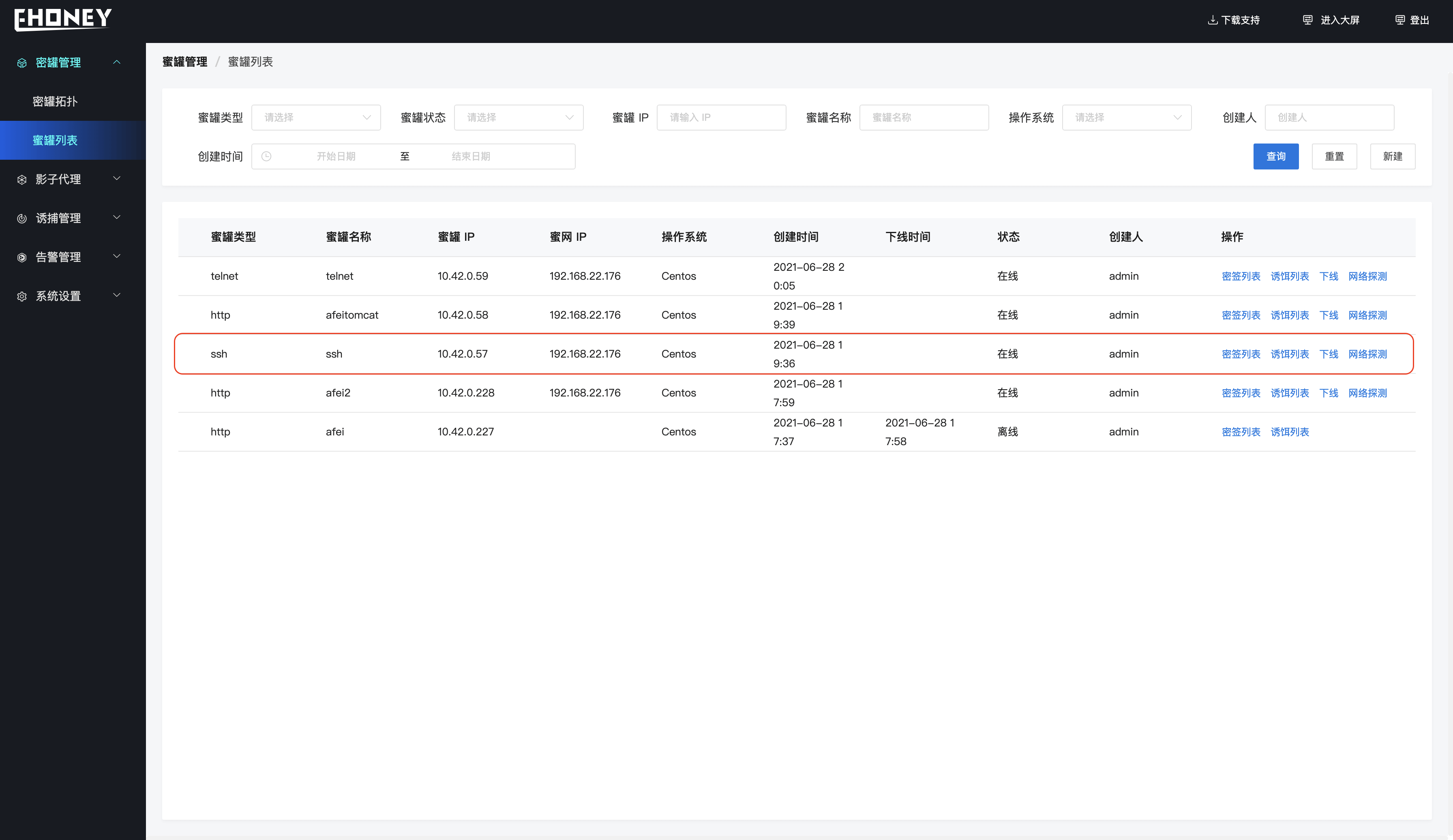

创建成功后、蜜罐列表显示蜜罐信息、同时可对蜜罐进行下线、存活探测等操作

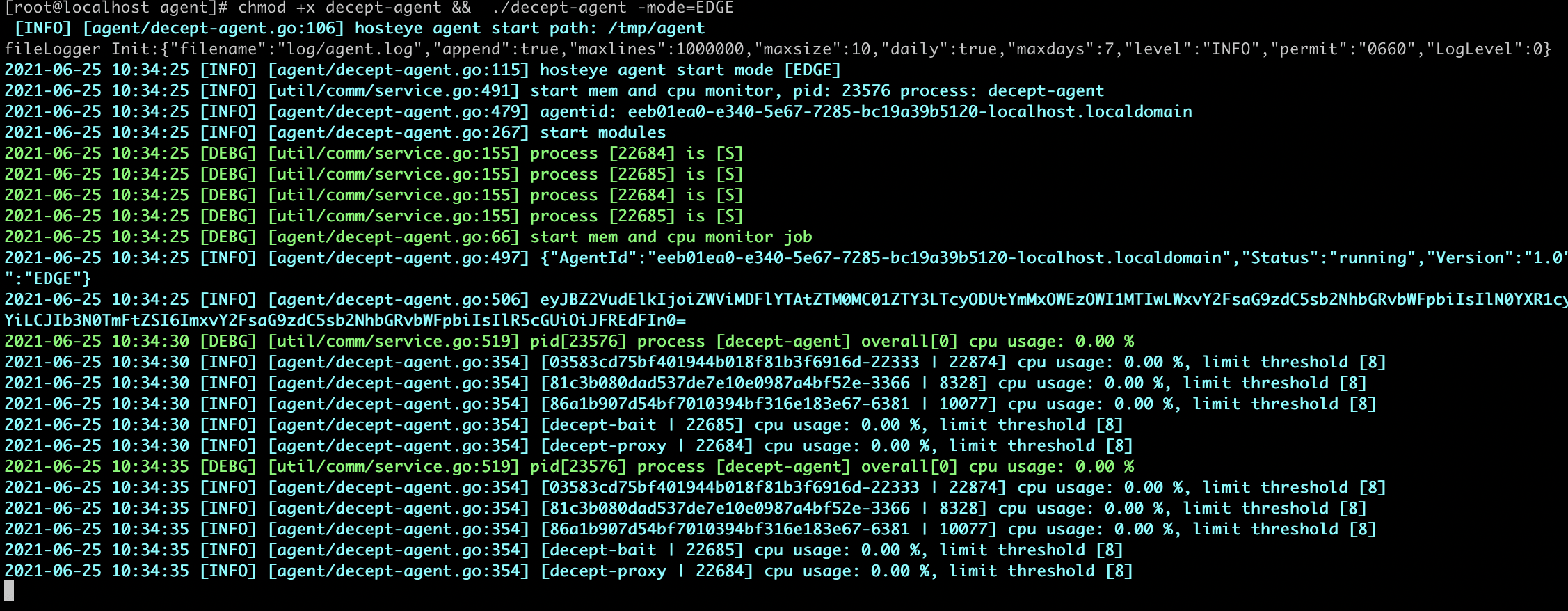

2.部署探针服务器

- 点击右上角的下载支持,将压缩包拷贝到即将部署的服务器上。

- 解压文件tar -zxvf decept-agent.tar.gz

- 修改解压目录中的conf目录下的agent.json,修改strategyAddr参数ip为redis地址的ip,默认安装为当前服务器ip。修改sshKeyUploadUrl的ip尾web服务的ip,默认安装为当前服务器ip。

- 执行 chmod +x decept-agent && ./decept-agent -mode=EDGE

- 查看启动日志和探针列表是否有此探针服务确认启动是否正常。

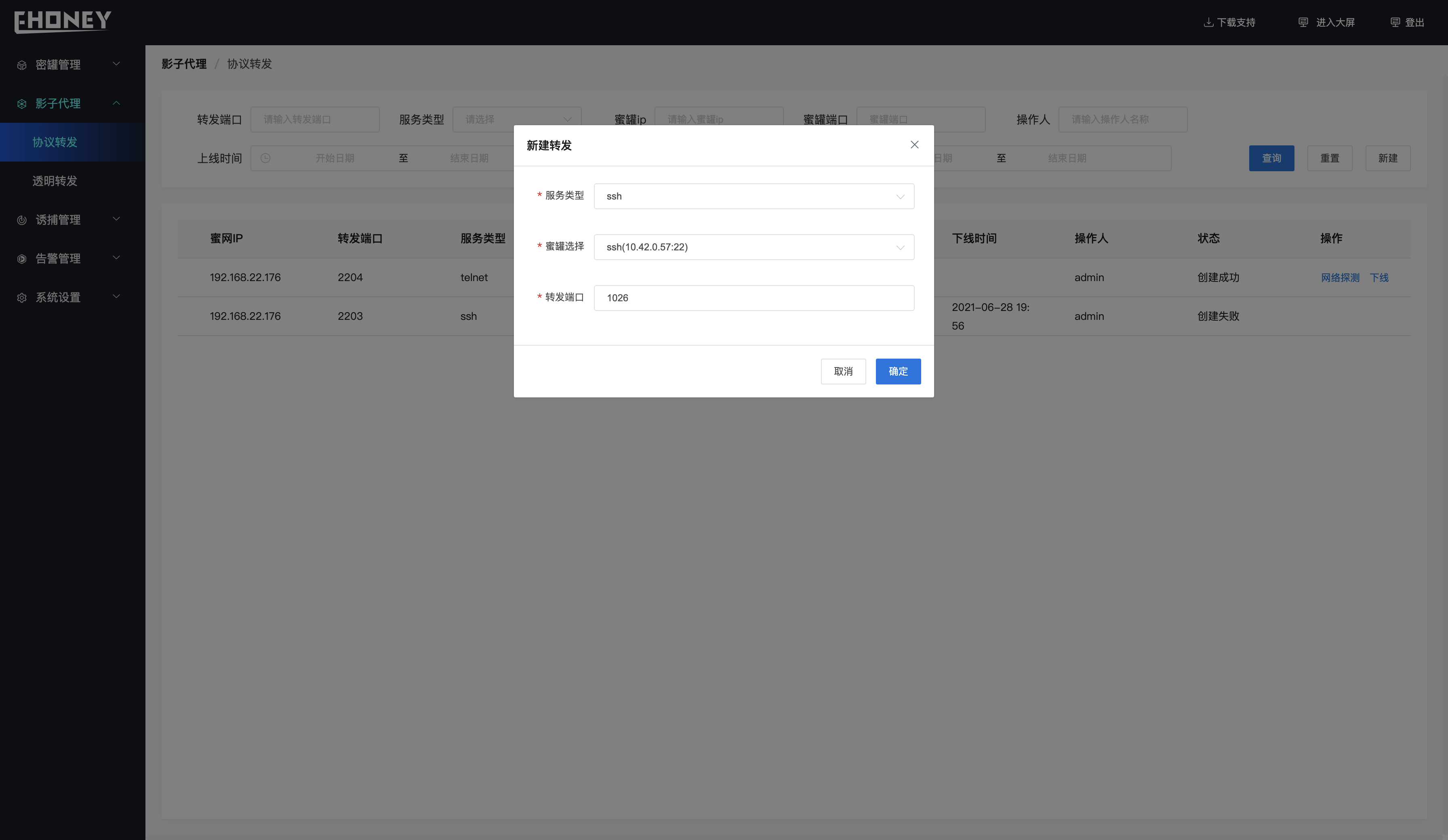

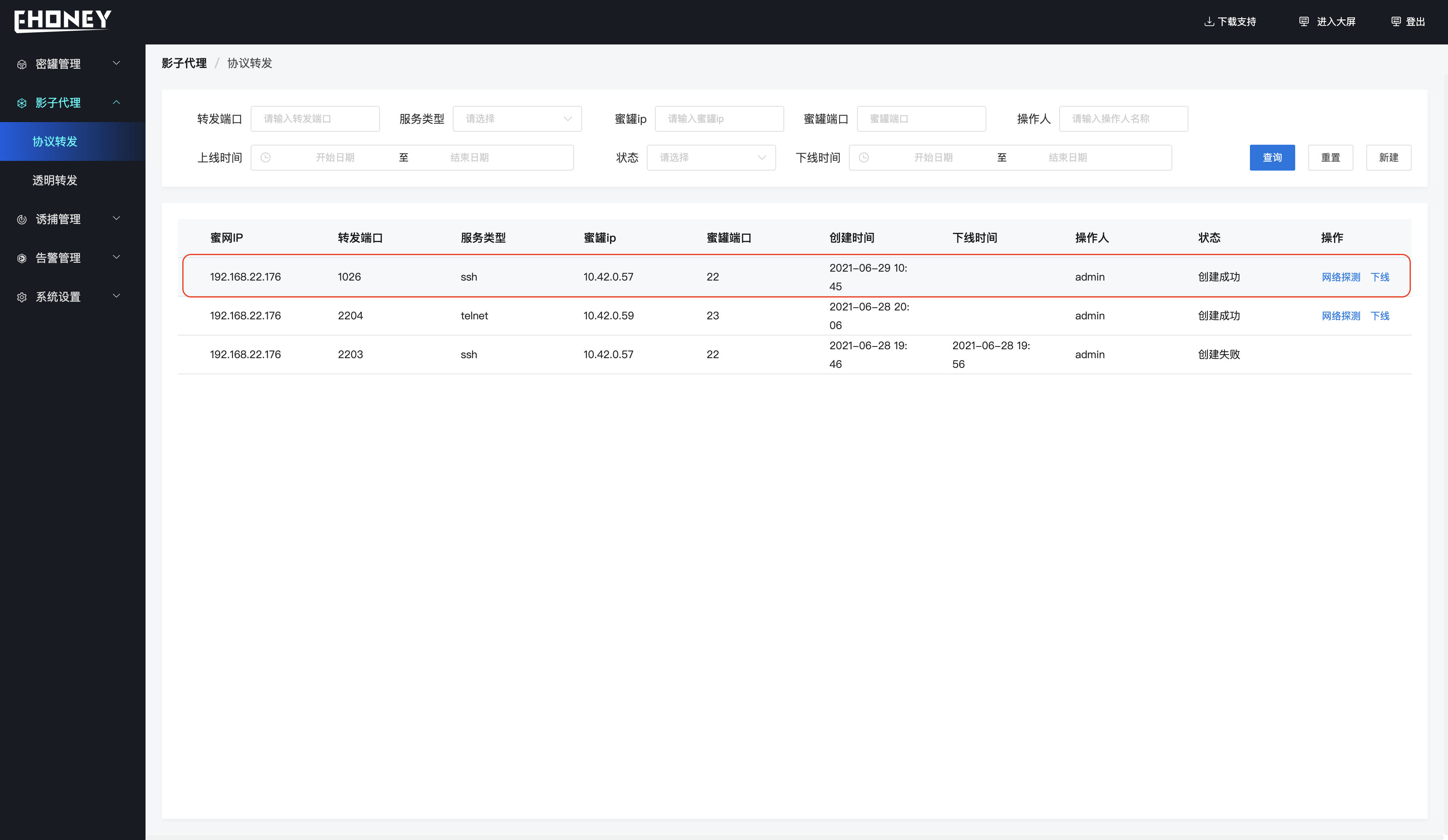

3. 创建协议转发

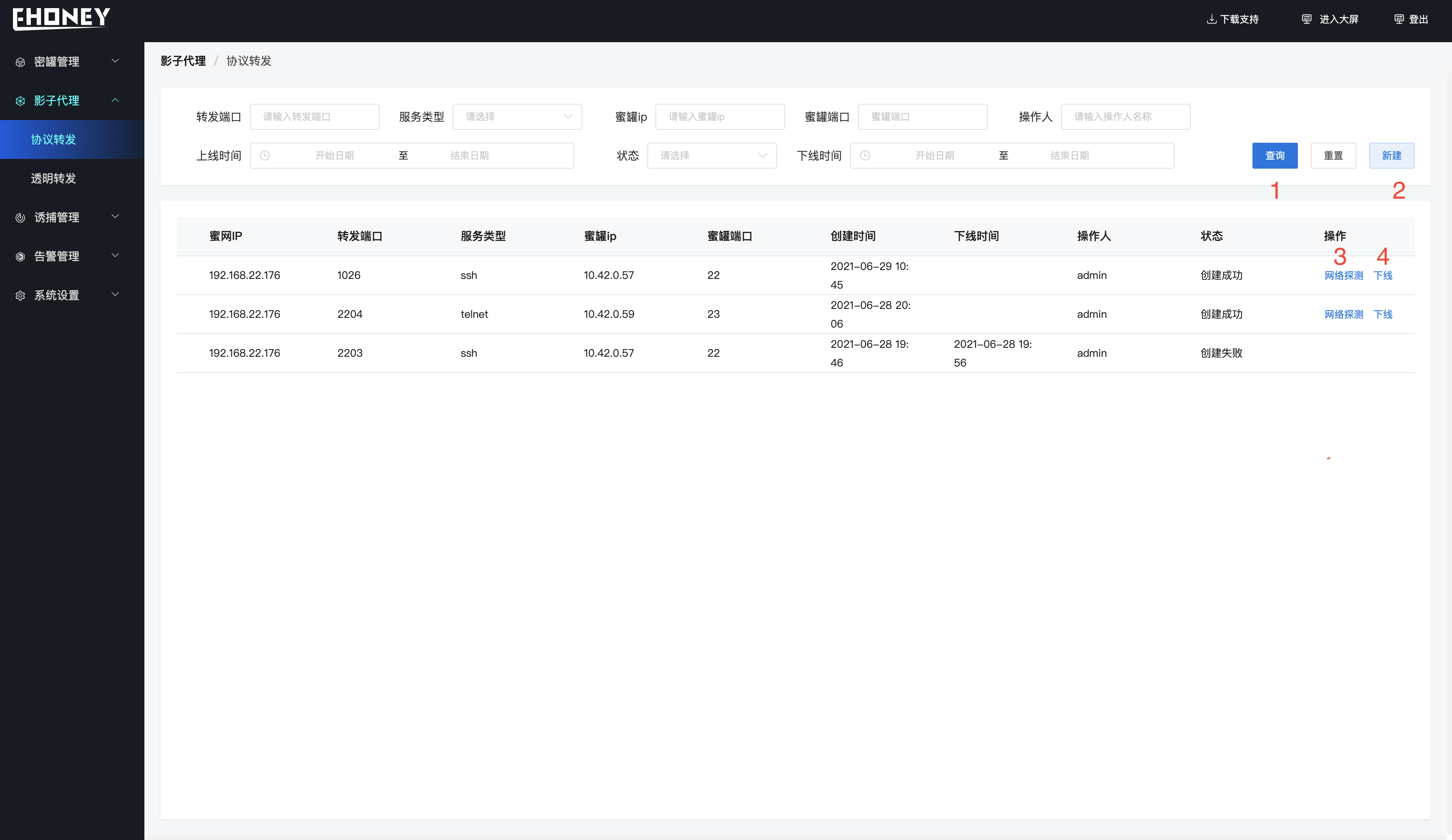

影子代理>>>协议转发>>>新建

创建成功后、显示如下、协议转发表示建立了蜜网端口到蜜罐端口的流量转发、样例创建的协议转发将1026端口的ssh流量转发到IP地址为10.42.0.57:22的蜜罐中

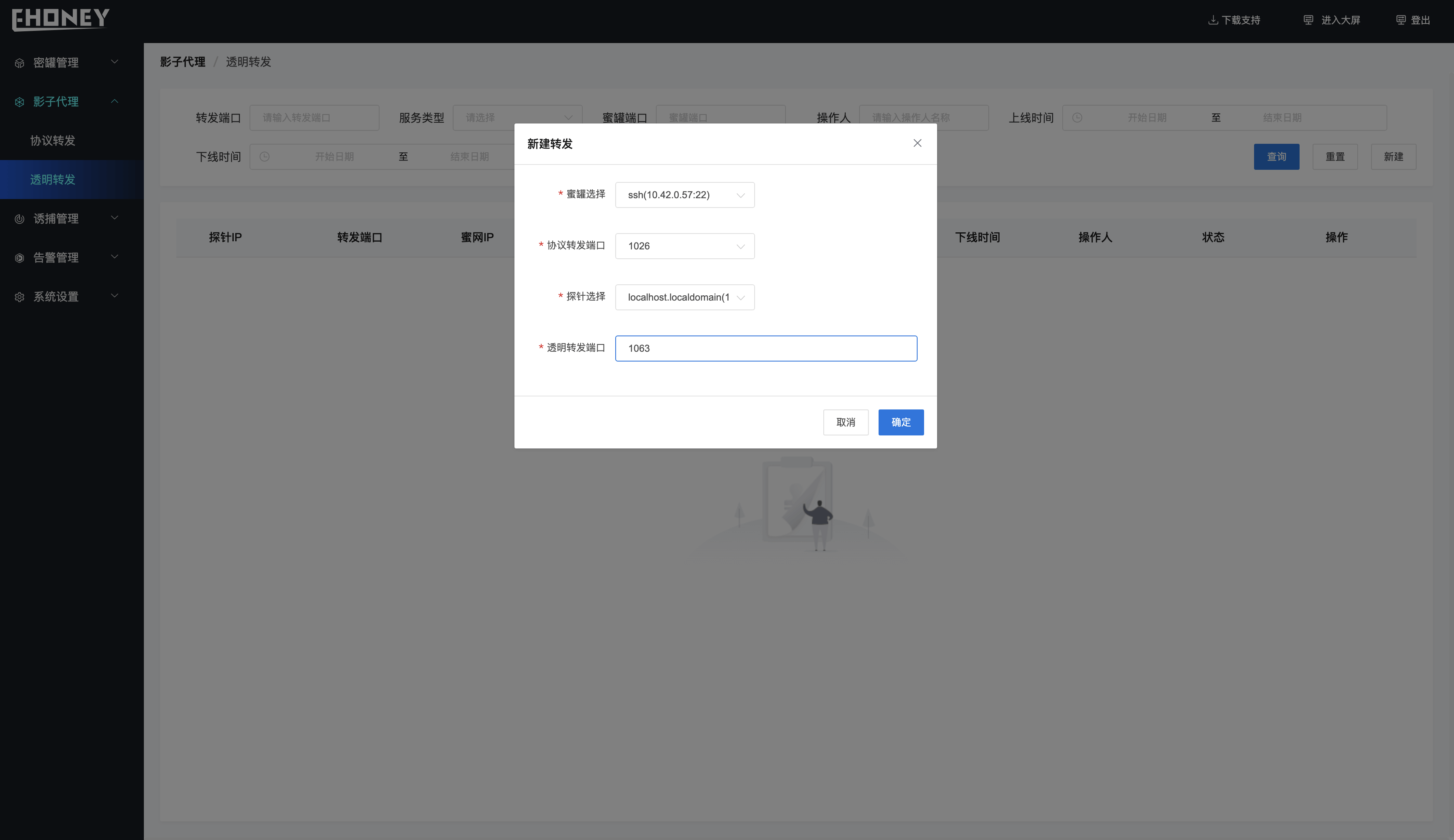

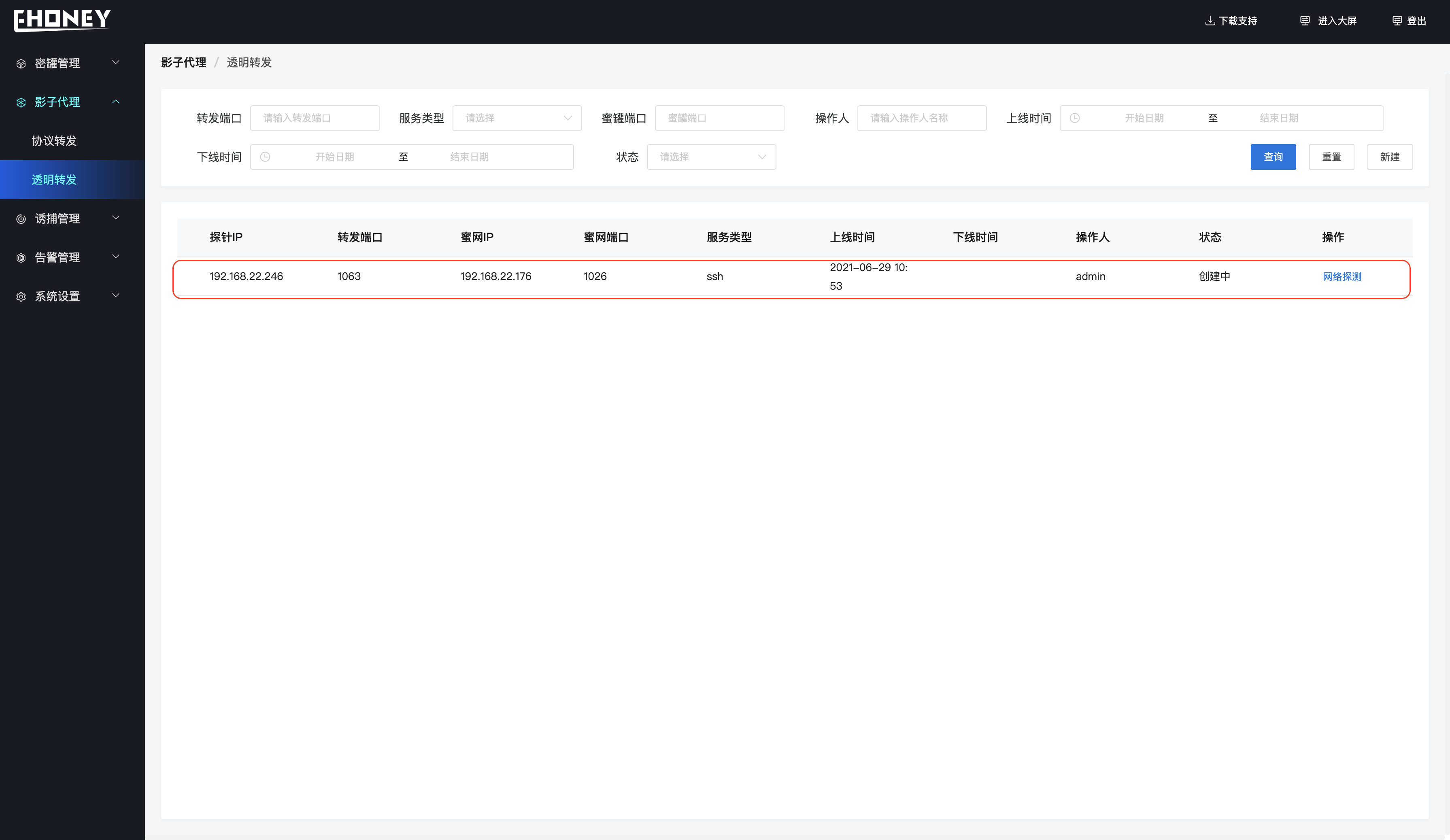

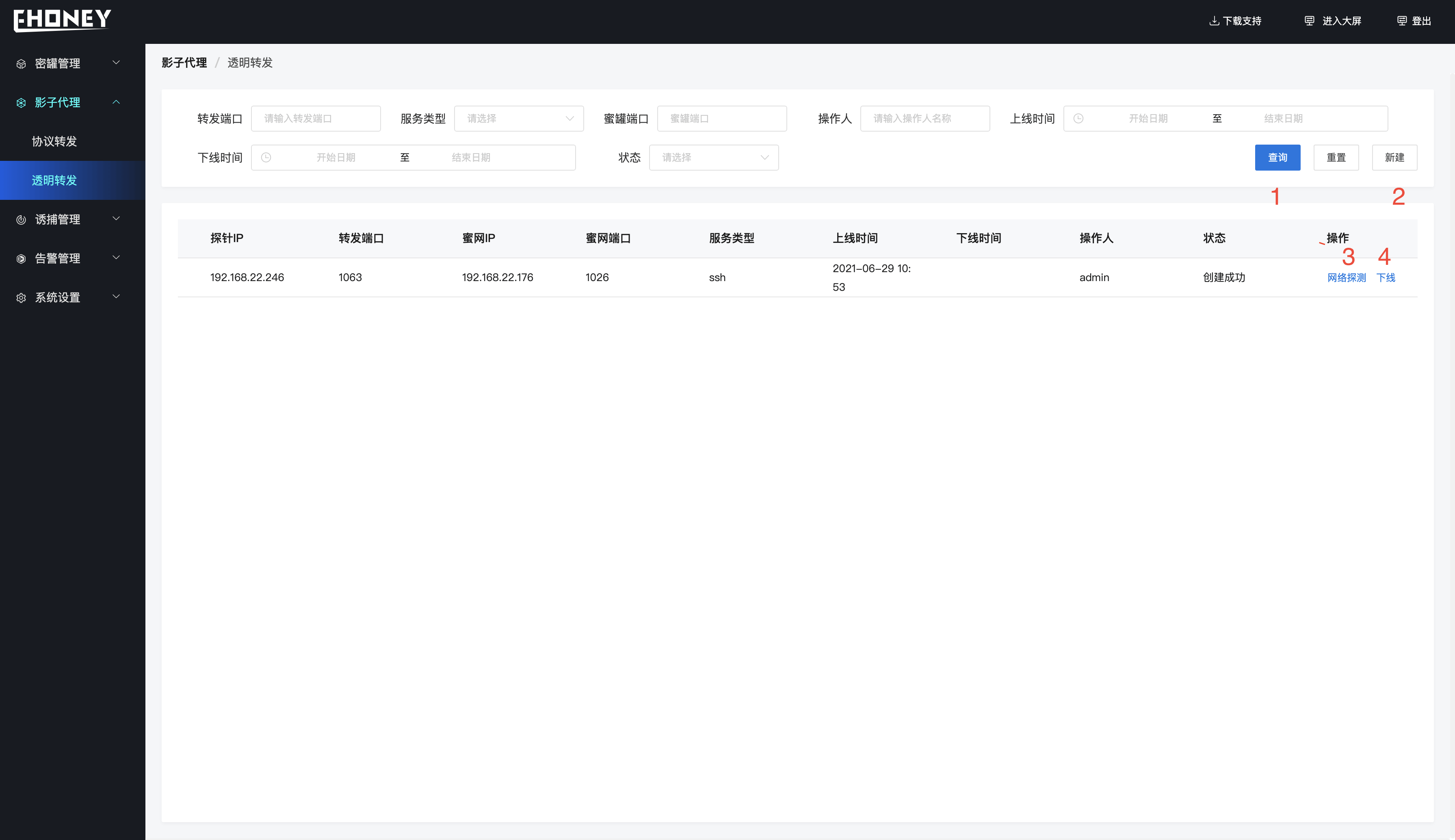

4. 创建透明转发

影子代理>>>透明转发>>>新建

创建成功后、显示如下、透明转发表示建立了探针端口到蜜网端口的流量转发、样例创建的透明转发将1063端口的流量转发到蜜网的1026端口

完成上述几个步骤后、当黑客探测到业务服务器的1063端口并进行攻击时、就会将黑客引诱到ssh服务蜜罐中、同时探针以及蜜罐可以部署密签、诱饵等诱使黑客对蜜罐的攻击、延缓以及防治业务服务被攻击。具体请详读功能说明

功能说明

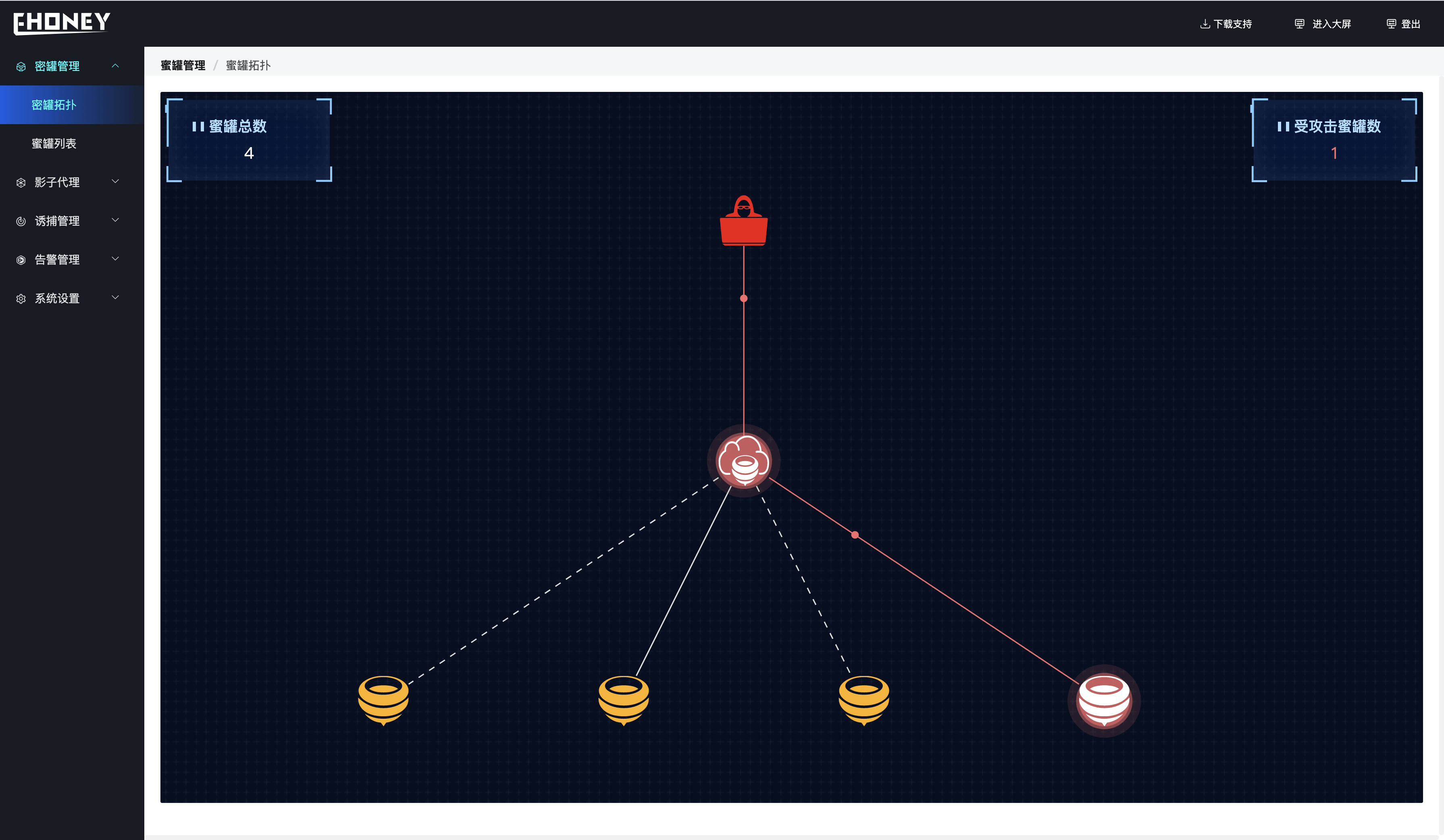

蜜罐拓扑

蜜罐管理>>>蜜罐拓扑

显示蜜罐的拓扑图

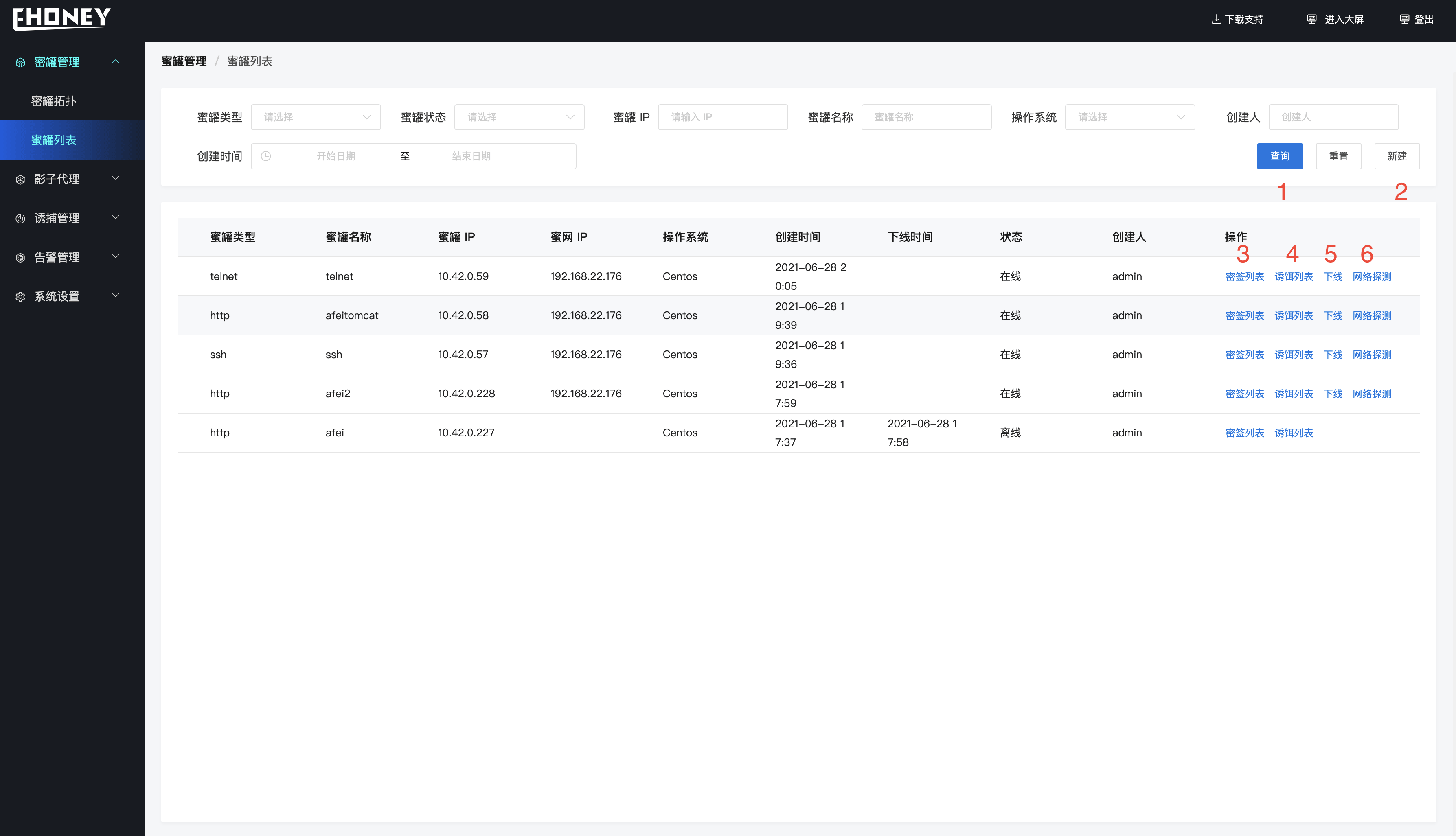

蜜罐列表

蜜罐管理>>>蜜罐列表

- 按照条件查询特定蜜罐信息

- 新建蜜罐、可以选择不同的镜像创建不同的服务蜜罐(镜像通过harbor管理、后面会介绍如何设置harbor地址)

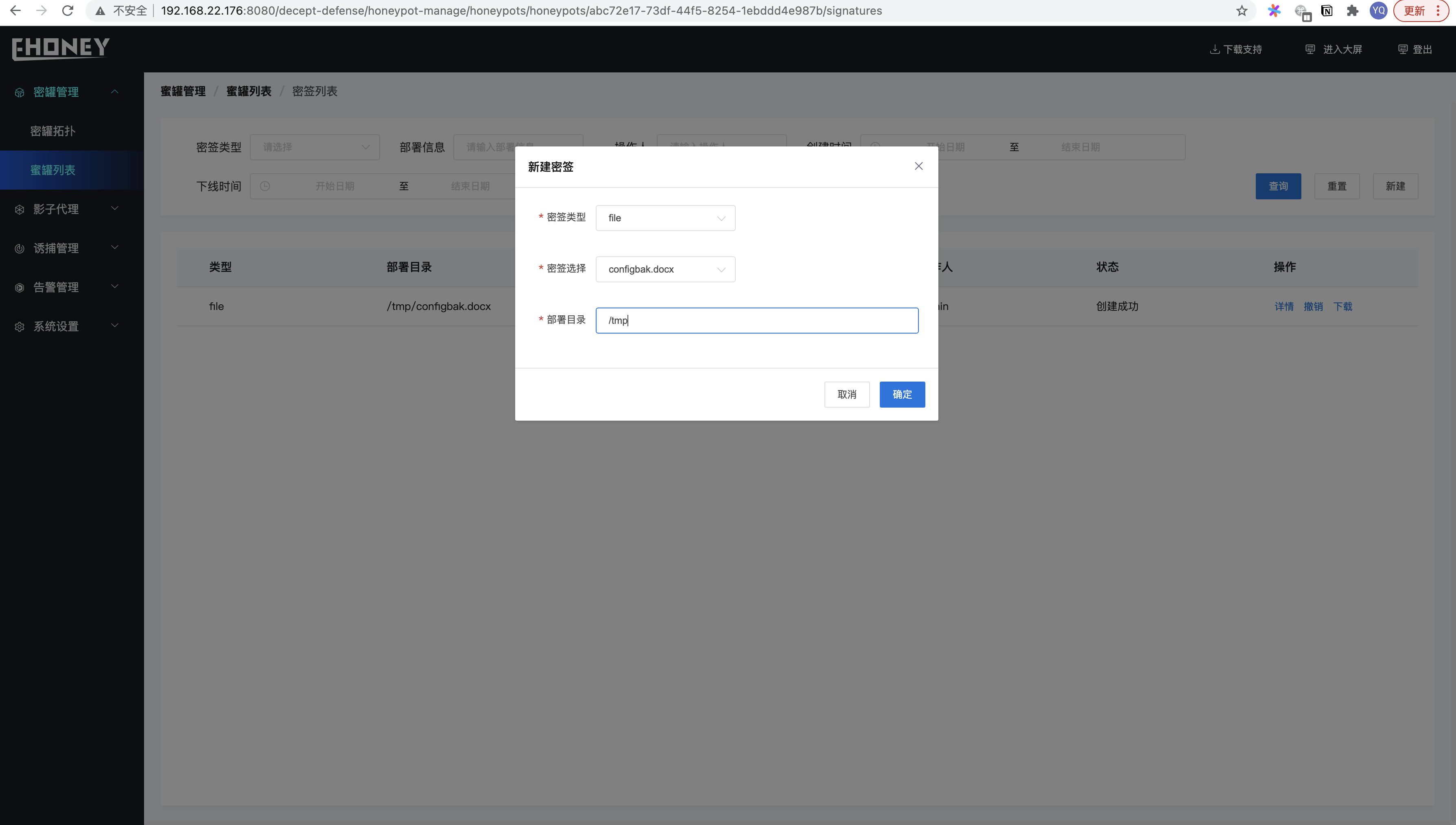

- 密签列表、可以部署密签文件到指定的蜜罐中、当密签文件被打开时会显示攻击者的详细信息

新建蜜罐密签时可以选择密签类型(当前支持file类型)、选择密签文件以及部署在蜜罐中的路径

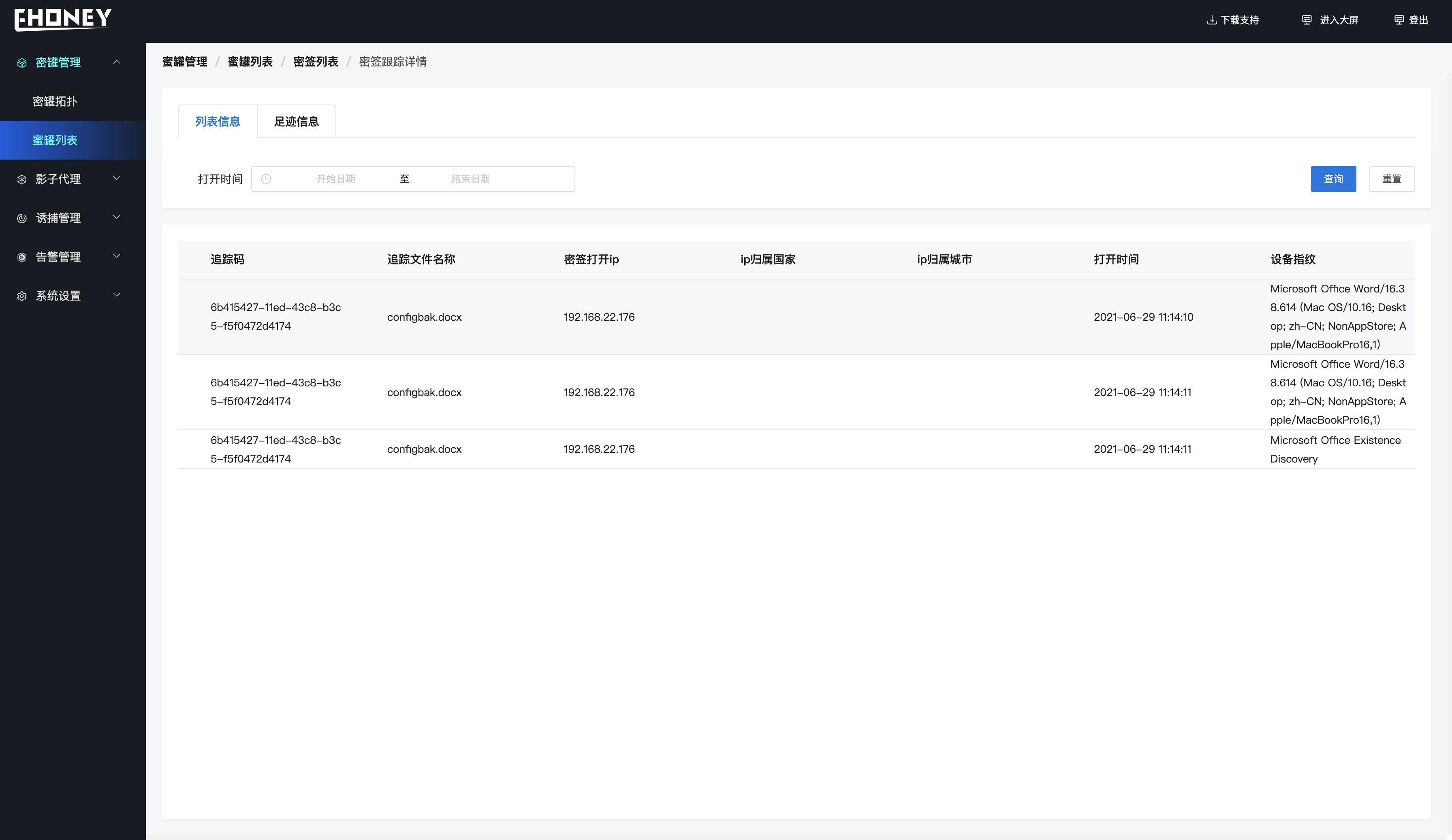

当部署的密签文件被打开时、密签的详情页面会显示打开者的UA、IP等信息

- 诱饵列表、新建诱导诱饵、当前支持文件形式诱饵

- 下线操作可以禁用当前蜜罐

- 网络探测检测当前蜜罐是否在线

协议转发

协议转发能够将固定的协议流量直接转发到对应的蜜罐中、同时能够对流量进行记录、解析并上报异常信息.

- 按照指定条件查找协议转发

- 新建协议转发

- 探测协议转发服务是否正常

- 禁用该协议转发服务

透明转发

将攻击者的流量转发到蜜网服务器

- 按照指定条件查找透明转发

- 新建透明转发

- 探测透明转发服务是否正常

- 禁用该透明转发服务

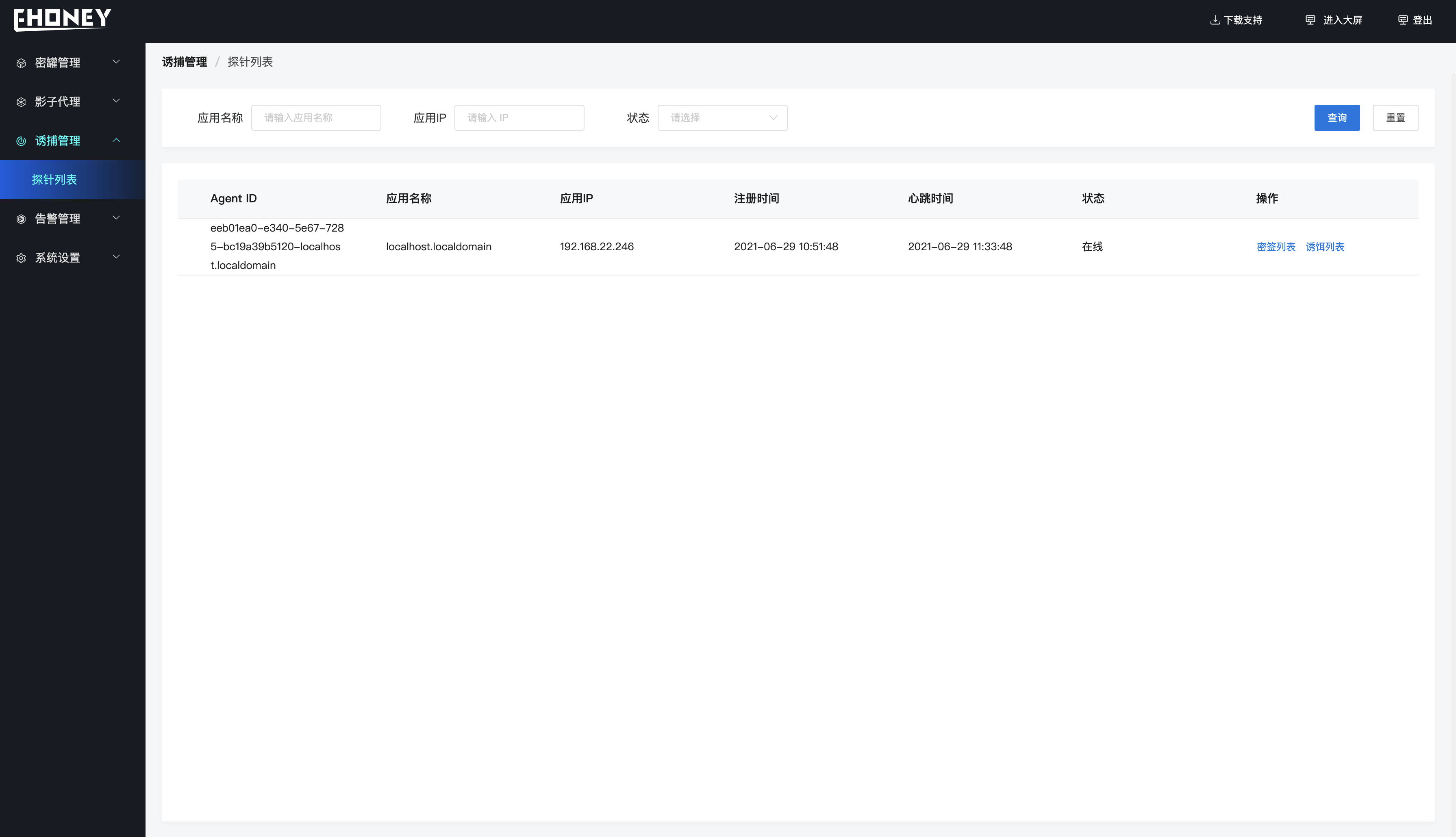

探针列表

应用服务器、作为黑客可以感知的第一道入口、探针中可以部署密签、诱饵

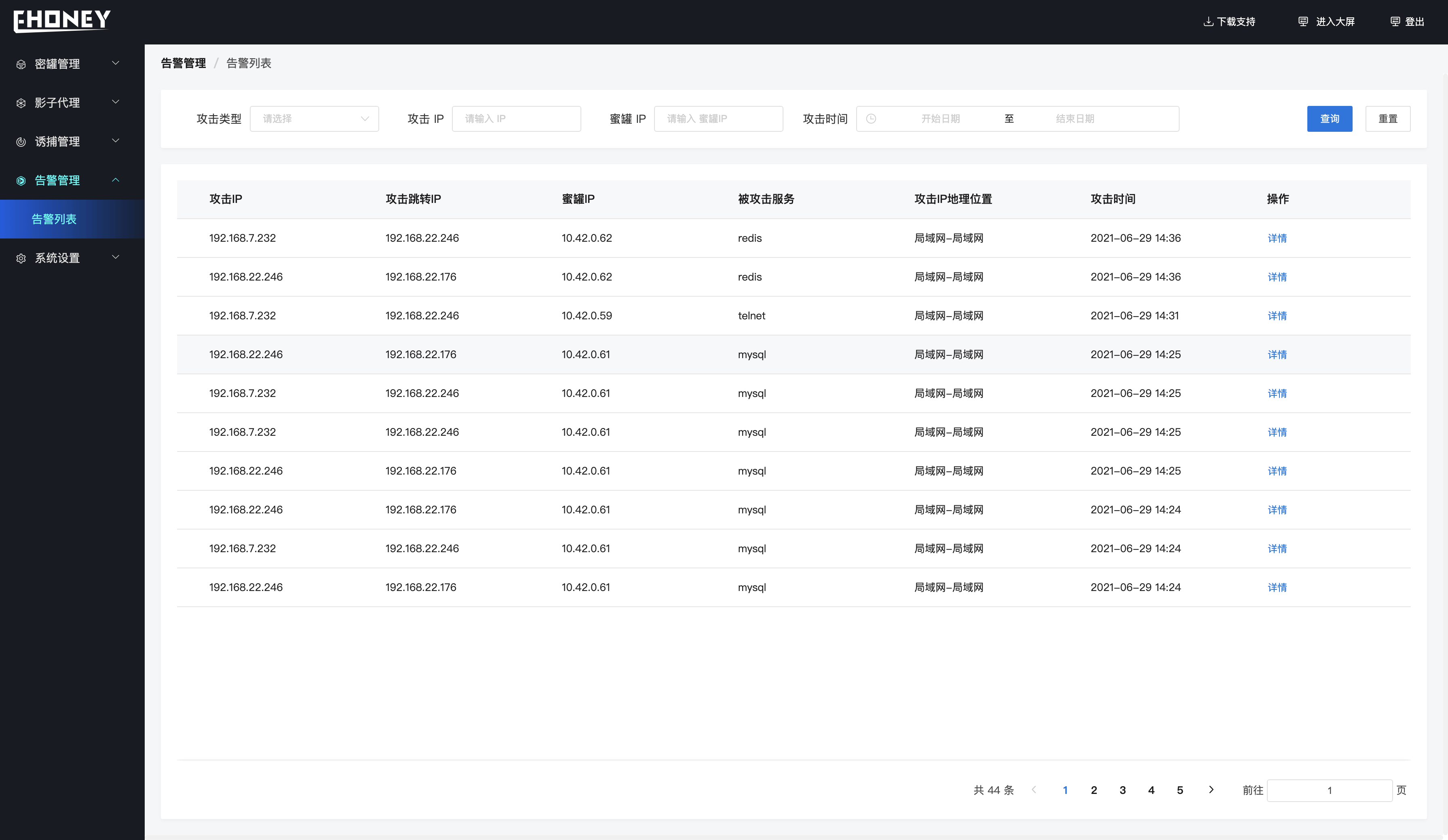

攻击日志

记录黑客的攻击日志、并显示不同协议的详细信息

系统设置

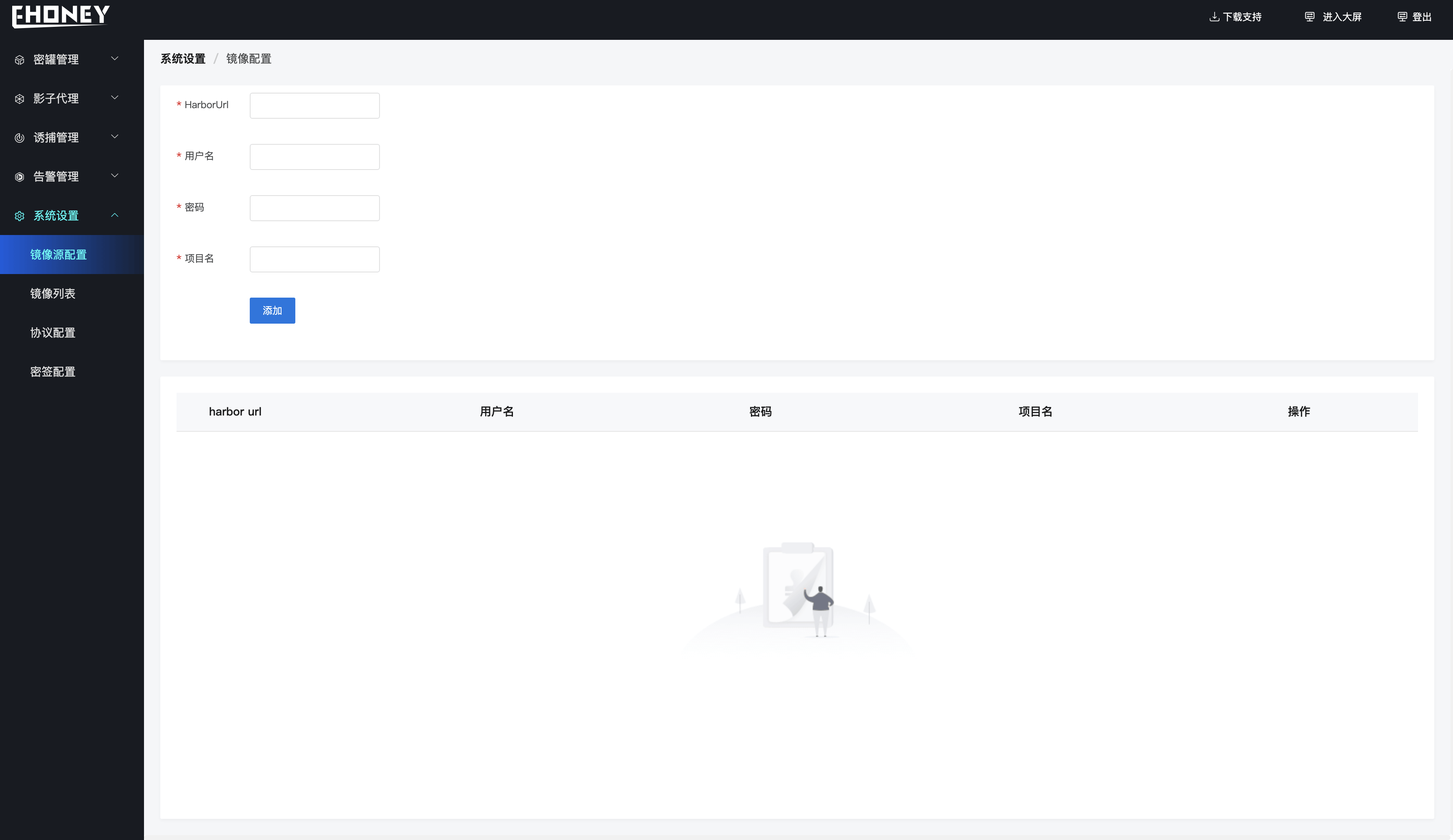

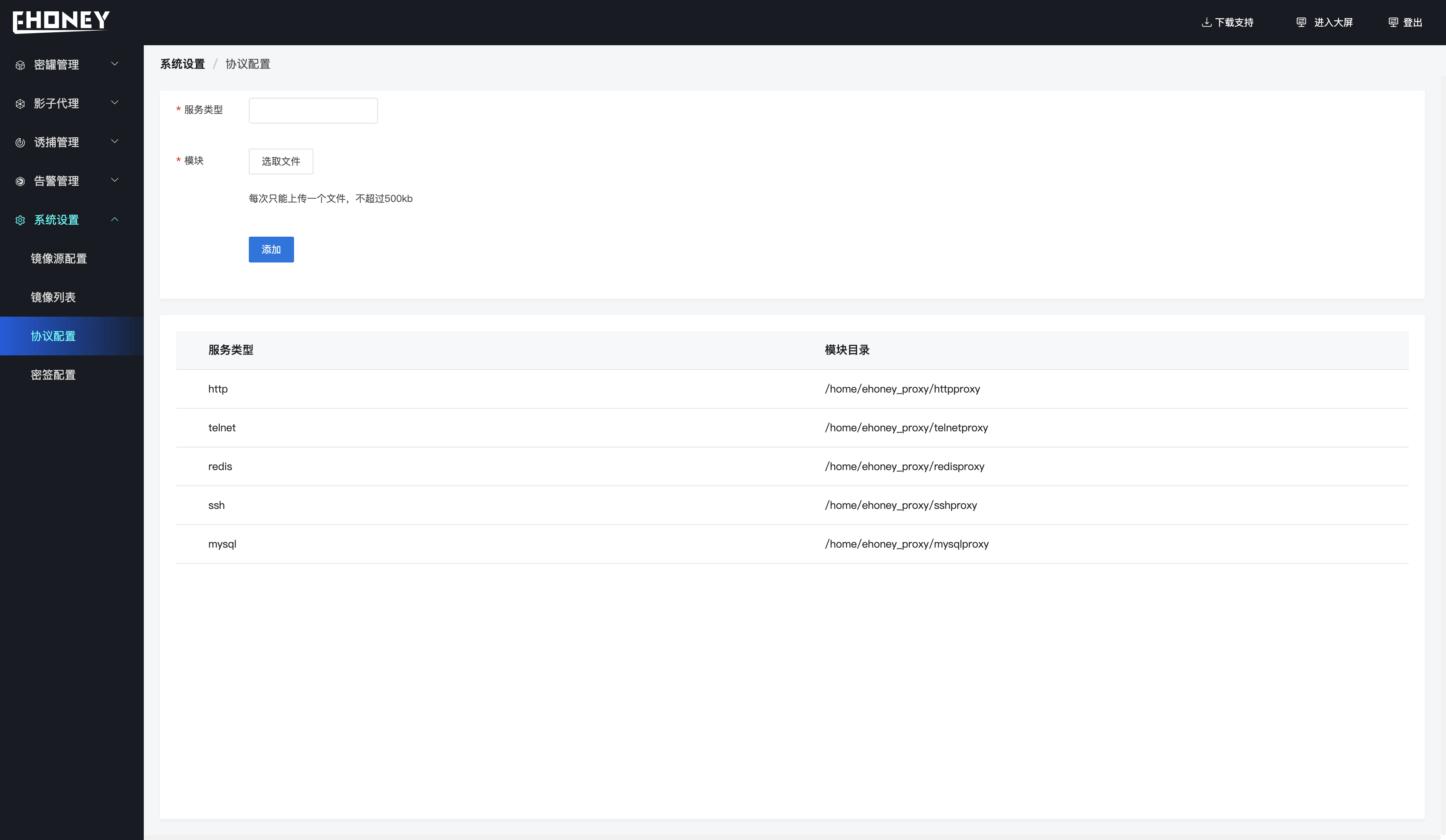

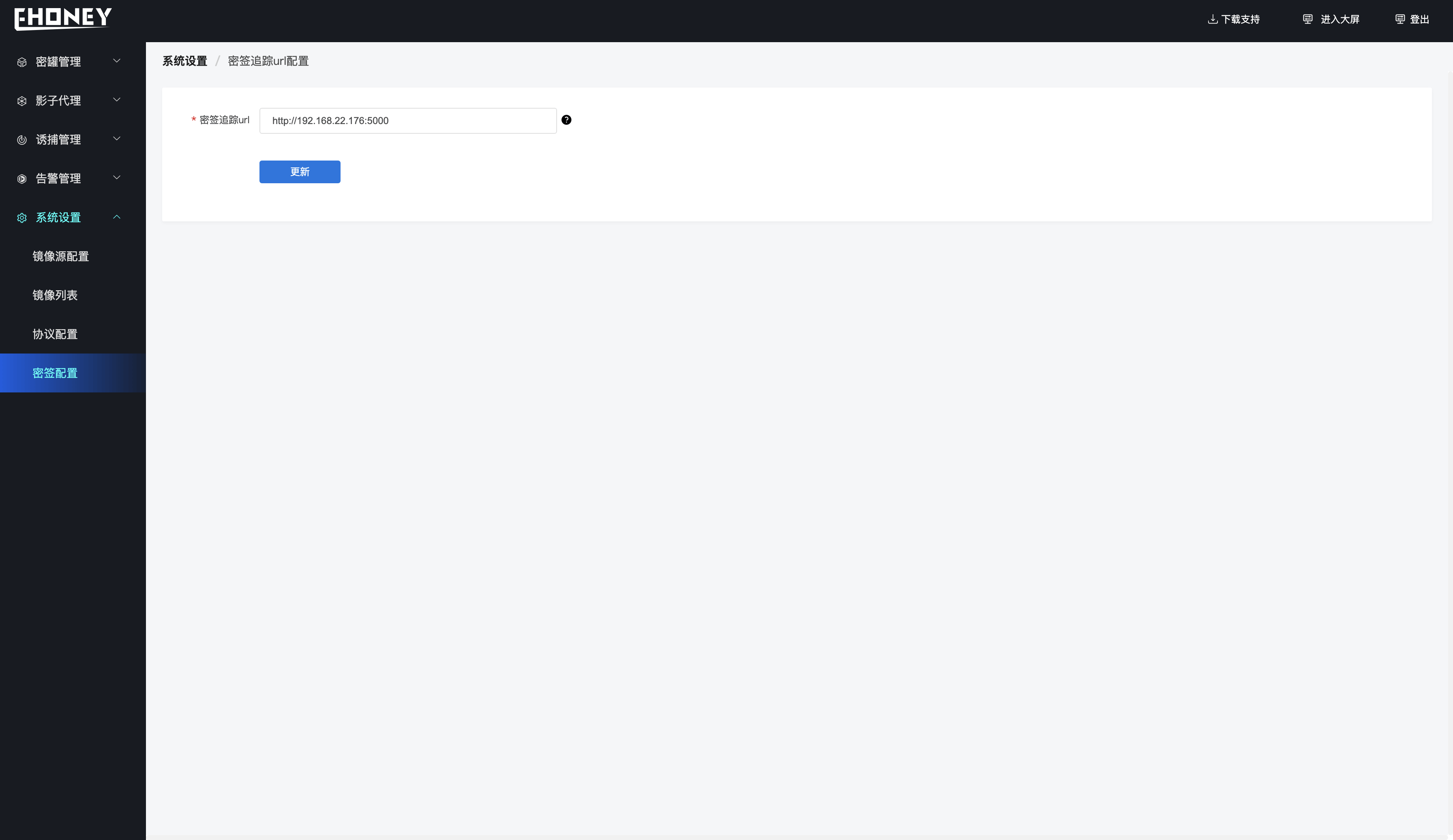

系统设置可进行镜像源配置、查看镜像列表、进行协议配以及密签跟踪服务器设置

镜像源采用harbor为镜像源、版本为2.0、指定harbor的URL、用户名、密码以及项目名

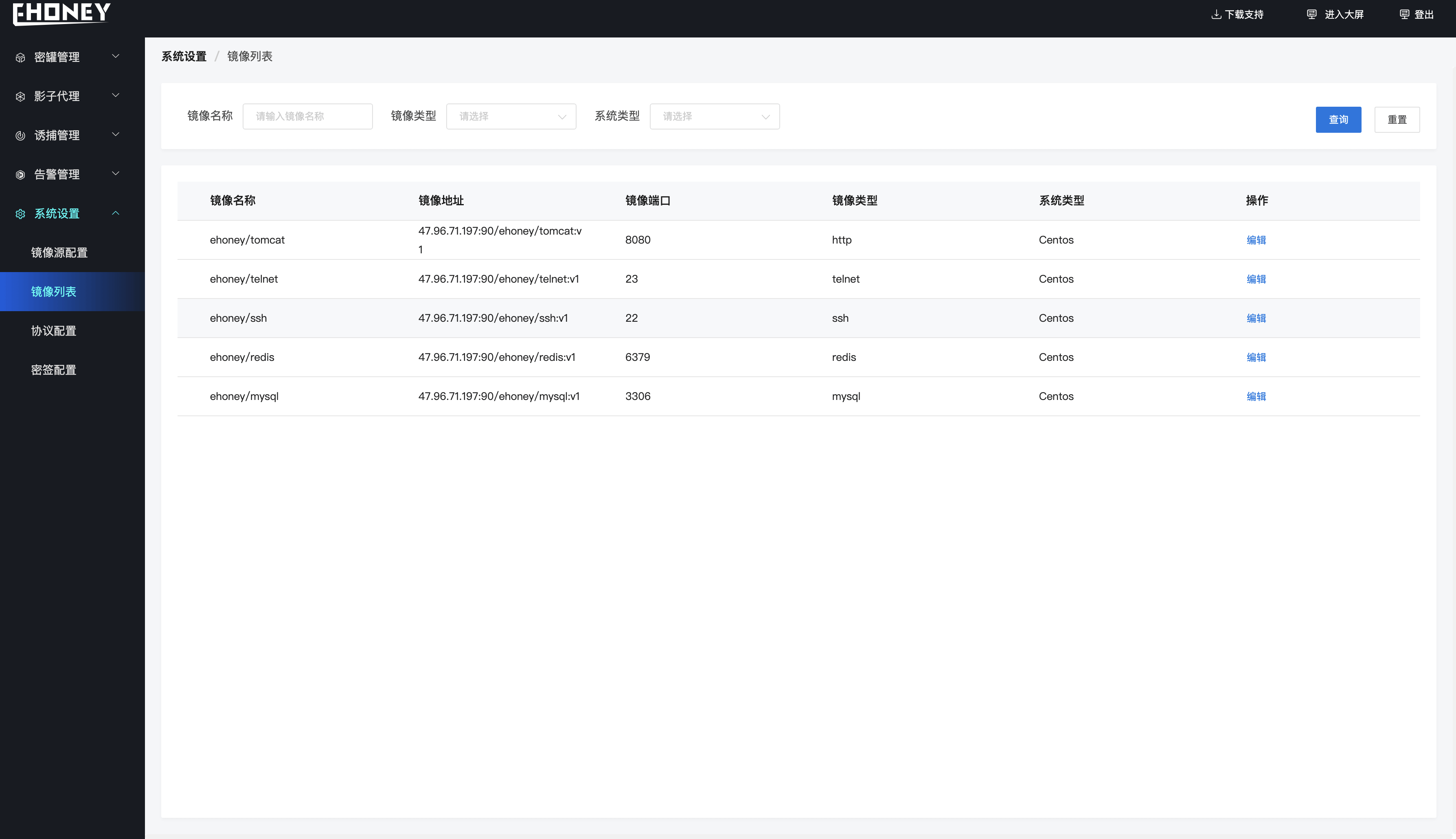

镜像列表展示当前可用来创建蜜罐的镜像列表

!!! 注意: 这里可以对镜像的端口进行设置、当前端口是确定的、除非你明确修改的意义、否则请不要随意修改

进行协议转发的服务

密签跟踪服务器设置

模拟攻击

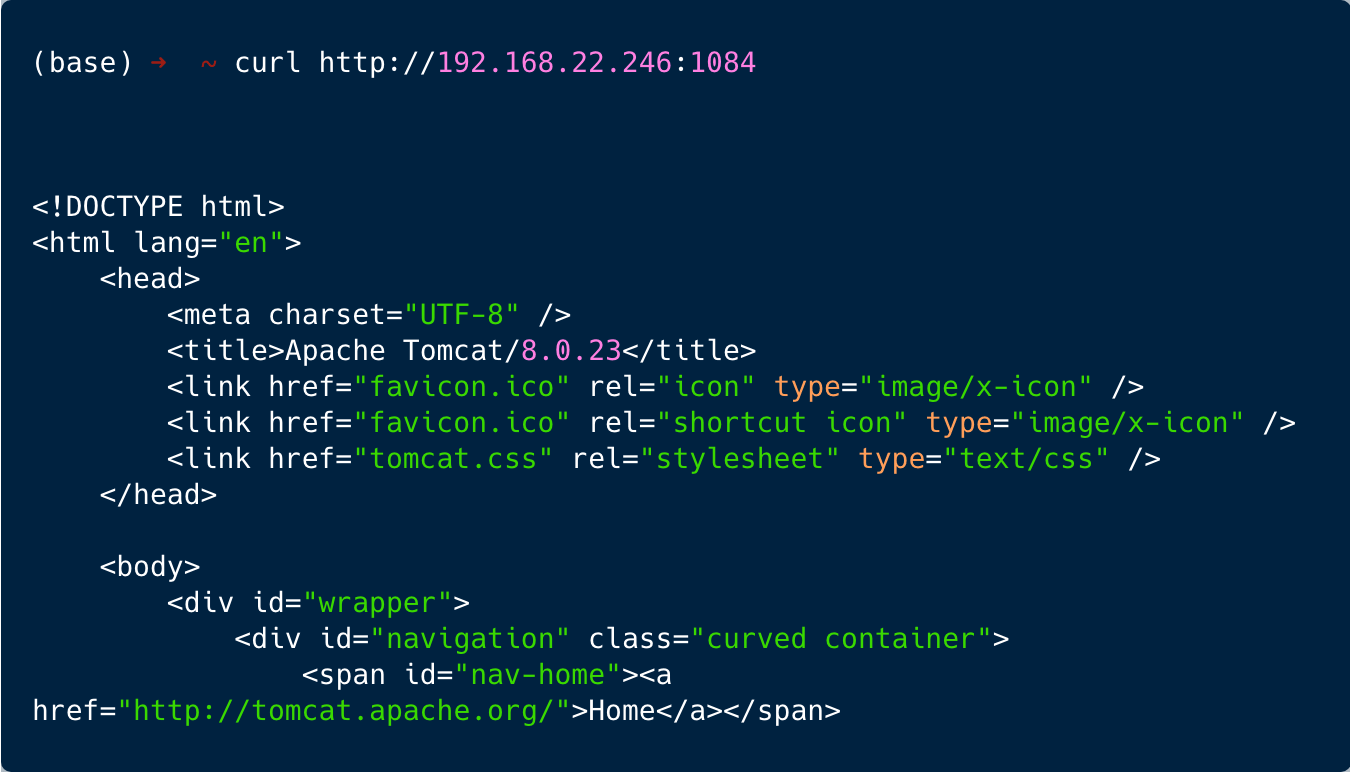

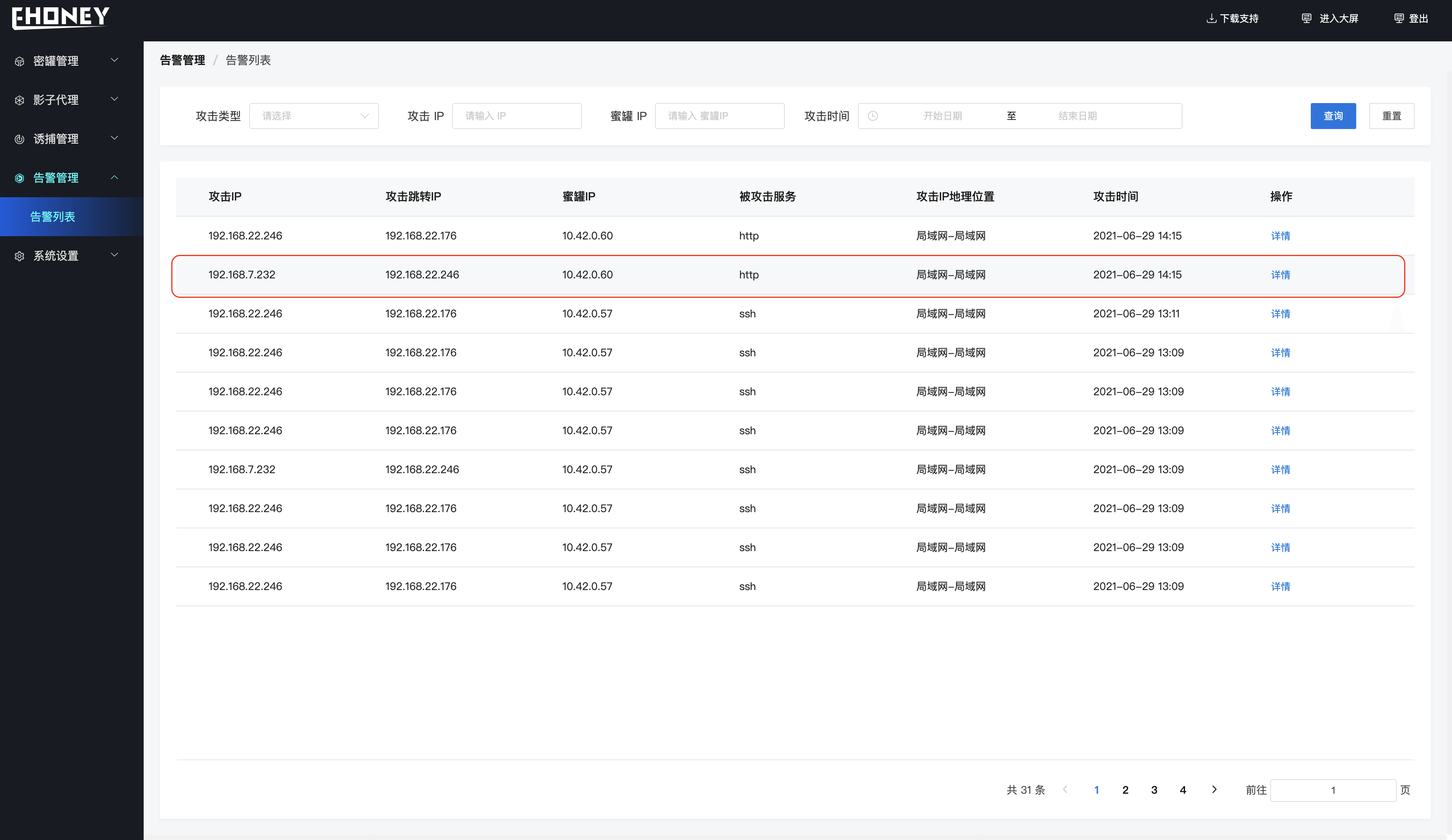

HTTP

通过终端或其他方式尝试对建立了透明转发到协议转发(HTTP)链路的探针进行http探测

在攻击列表中可查看具体的攻击详情信息、详情可查看http连接具体的信息

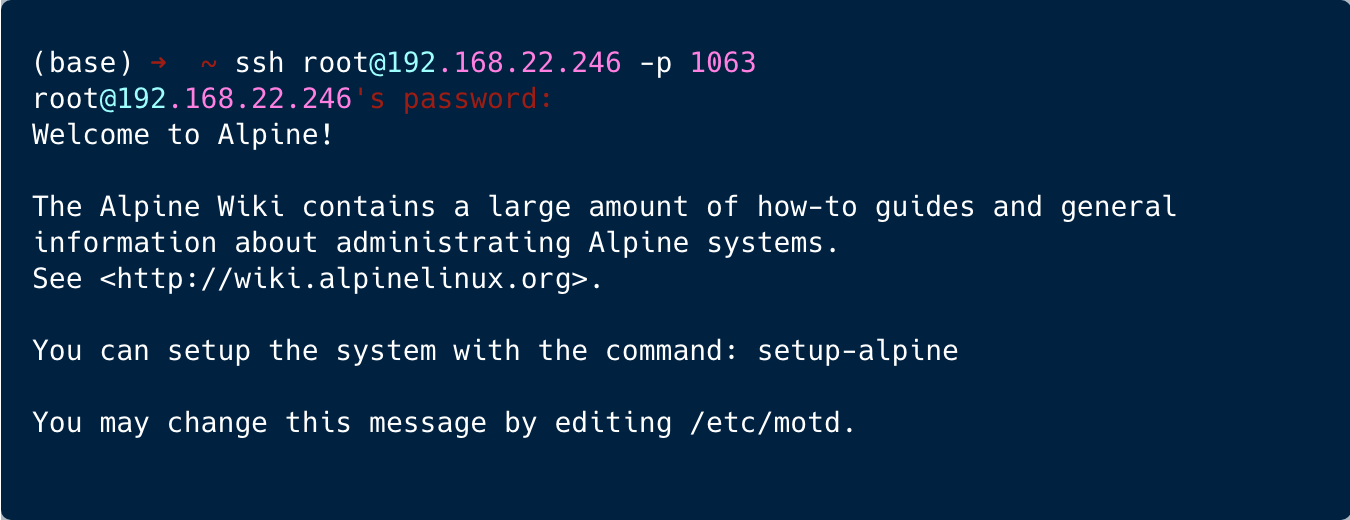

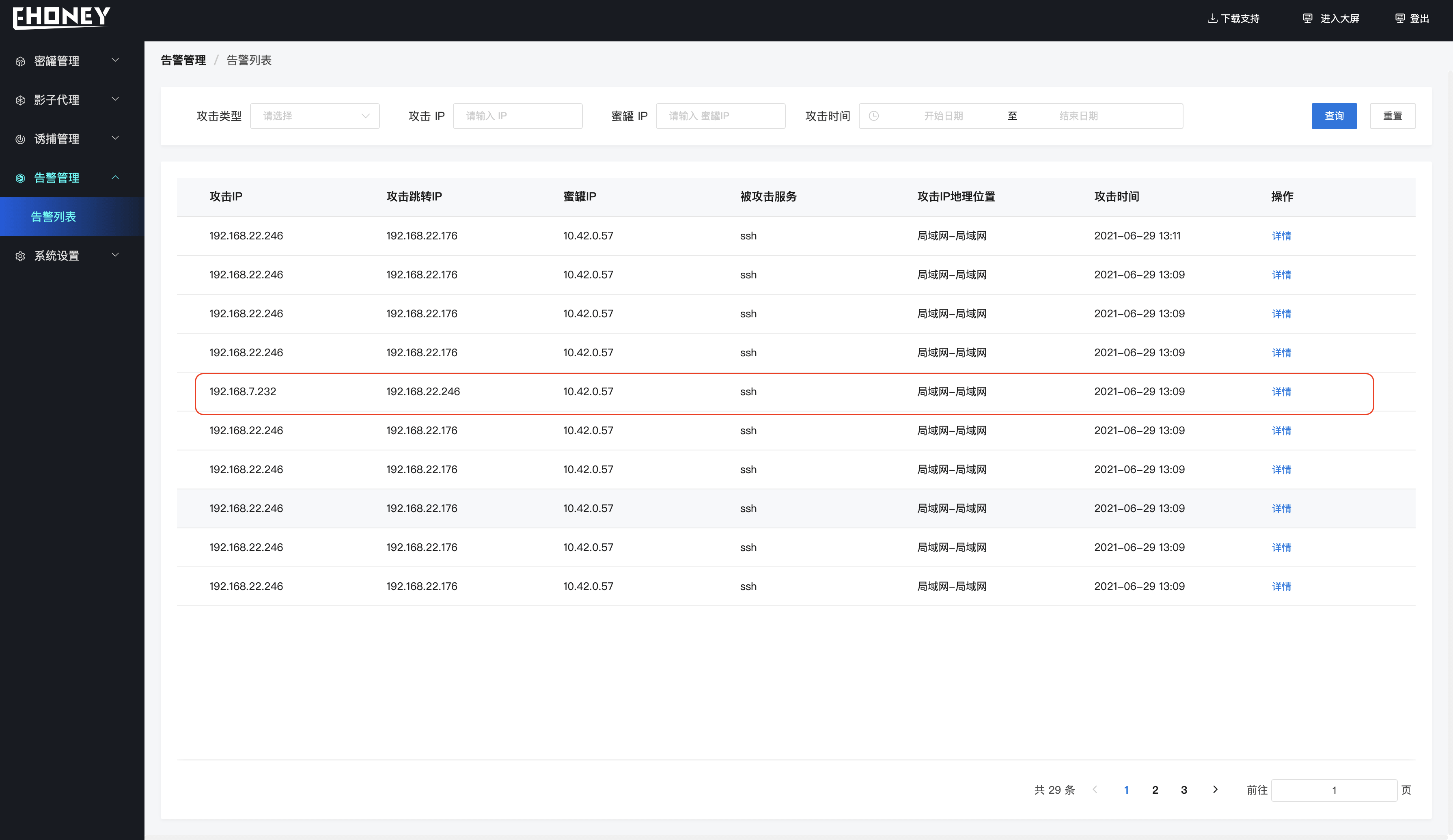

SSH

在终端尝试对建立了透明转发到协议转发(SSH)链路的探针进行ssh连接

在攻击列表中可查看具体的攻击详情信息、详情可查看ssh连接的账户密码

专业术语解释

蜜罐

- 容器化部署、全平台高交互蜜罐

- 仿真业务、协议等、吸引黑客攻击

- 对攻击行为进行捕获和分析、了解攻击方所使用的工具与方法

- 推测攻击意图和动机

蜜网

- 是一种新型的蜜罐系统架构、通过将蜜罐集中的部署在一个受控的蜜网中、统一的进行数据分析和产生告警、而在真实的生产网络区域中仅仅部署一些轻量级的重定向模块、探针会通过监听相应的端口、将自己伪装成一个蜜罐,当探针受到攻击后会透明的将攻击流量转发到蜜场的蜜罐中。

探针

- 应用服务器、是黑客的第一道攻击入口

密签

- 定位攻击者 数据、文件、程序里加入特定标记,识别数据泄露,支持文件密签、邮件密签、图片密签、DNS密签、git密签、sql密签等。比如,一个Word文档或是一个Windows文件夹对于大部分人来说是无害的,安全的,我们利用了它们的一些可访问网络资源的特性,改造成密签,当有黑客从被攻击的服务器或蜜罐中下载后打开文档或者是进入文件夹的时候就会触发告警。

诱饵

- 诱惑攻击者 用于迷惑攻击者的数据包括文件、数据库、配置、日志、代码等信息,诱使攻击者对密罐进行攻击。

Agent

- 攻击流量透明转发 agent通过绑定转发仿真服务蜜罐,将TCP、UDP、ICMP、SYN等类型的攻击流量透明、无感知的被转发到蜜网中的蜜罐里,此时的蜜罐可以捕获攻击者多种操作行为,同时发现新的攻击方式和漏洞利用方法

- 诱饵、密签下发 agent接收下发策略,把策略管控端的诱饵、密签下发到服务器,诱捕引导黑客攻击到蜜网的蜜罐

协议转发

- 协议代理转发 agent通过绑定转发仿真服务蜜罐,攻击者的攻击流量将会通过对应的网络协议(比如HTTP、SSH等)被转发到蜜网中的蜜罐里,此时的转发代理可以实时获取攻击命令、目录爆破探测、登录爆破、ssh异常连接等攻击行为

透明转发

- 探针服务器到蜜网服务器的端口转发

常见问题及回答

- 一键安装成功,但是浏览器无法访问?

- 检查docker容器状态是否正常

- 检查web服务器容器日志

docker logs -f $(docker ps | grep decept-defense:latest | awk '{print $1}')

- 为什么模拟攻击没有攻击日志?

- 通过透明代理列表,网络探测检查攻击IP、端口可以访问。

- 确保密网服务器上/home/ehoney_proxy目录下对应的代理文件存在。

- 为什么我部署了多台探针Agent,但是探针列表只显示一个?

- 删除agent/conf目录下agent文件,重新启动agent进程,确保每台服务器上agentID不一致。

- 为什么蜜罐列表中新建蜜罐失败?

- 检查密网服务器资源状态,有可能是磁盘、cpu利用率满了。一般一台2核4G服务器上最多支持部署20个蜜罐。

- 如果访问harbor不是https协议,需要在docker启动的时候指定insecure-registry。可以通过

kubectl describe pod查看具体报错信息。

- 为什么蜜罐拓扑图不显示蜜罐和相关连线?

- 蜜罐拓扑图中是以协议代理、透明代理为维度,如果没有代理则不会显示相关蜜罐。

- 为什么我部署了探针但是探针列表却不显示?

- 检查agent中配置是否正确。主要检查conf/agent.json中strategyAddr(redis地址)、strategyPass(redis密码)、sshKeyUploadUrl(服务端更新sshkey地址)。

- 确认探针服务器和web/蜜网服务器网络可以通信。

- 为什么协议代理创建失败?

- 查看协议代理日志/home/relay/agent/proxy/log/proxy.log

- 检查转发端口是否被占用/ssh_proxy文件是否正确

pdf指导文档下载

①官网下载:seccome.github.io/Ehoney/pdf/Ehoney.pdf

②云中转:

https://www.yunzhongzhuan.com/#sharefile=N

Ehoney下载地址:

①GitHub:

codeload.github.com/seccome/Ehoney/zip

②云中转:

https://www.yunzhongzhuan.com/#sharefile=Iq4bh