目录导航

受影响的平台: Windows

受影响的用户: Windows 用户

影响: 受感染的机器处于威胁参与者的控制之下。个人身份信息 (PII) 被盗、凭证盗窃、金钱损失等。

严重程度: 中

恶意电子邮件和网络钓鱼诈骗通常是借助热门话题,并遵循当前事件的模式。它们通常是围绕日历或趋势问题制作的,因为攻击者意识到受害者对与当下相关的所有事物都感兴趣。威胁行为者意识到并非所有收件人都会咬钩,但有些人会.

威胁行为者通常会投入尽可能少的工作以获得最大的回报,向数千个目标发送网络钓鱼电子邮件。即使不到 1% 的受害者做出回应,由于获得个人身份信息 (PII) 和/或使用被盗凭据、恶意软件或其他方式在组织内建立立足点,投资回报仍然很可观。

本博客重点介绍了我们遇到的一些示例,这些示例可以帮助用户更好地发现可疑电子邮件。FortiGuard 实验室最近观察到的例子包括与税收季节和乌克兰冲突有关的电子邮件,这些电子邮件反映了撰写本文时当前和具有新闻价值的事件的及时性。

税收季节诈骗

税收季节每年都会到来,就像其他季节性活动或假期一样。定位基于日历的事件使威胁参与者能够提前做好准备,并轮流选择新的目标。

以下示例突出显示了两个以 IRS/税务为主题的骗局。第一个是伪装成来自美国国税局 (IRS) 的恶意电子邮件,其中包含恶意制作的 Microsoft Excel 文件以传递恶意软件 (Emotet)。第二种是网络钓鱼诈骗,要求收件人通过书面通信向电话号码发送个人身份信息 (PII)。

以 IRS 为主题的电子邮件发送 Emotet

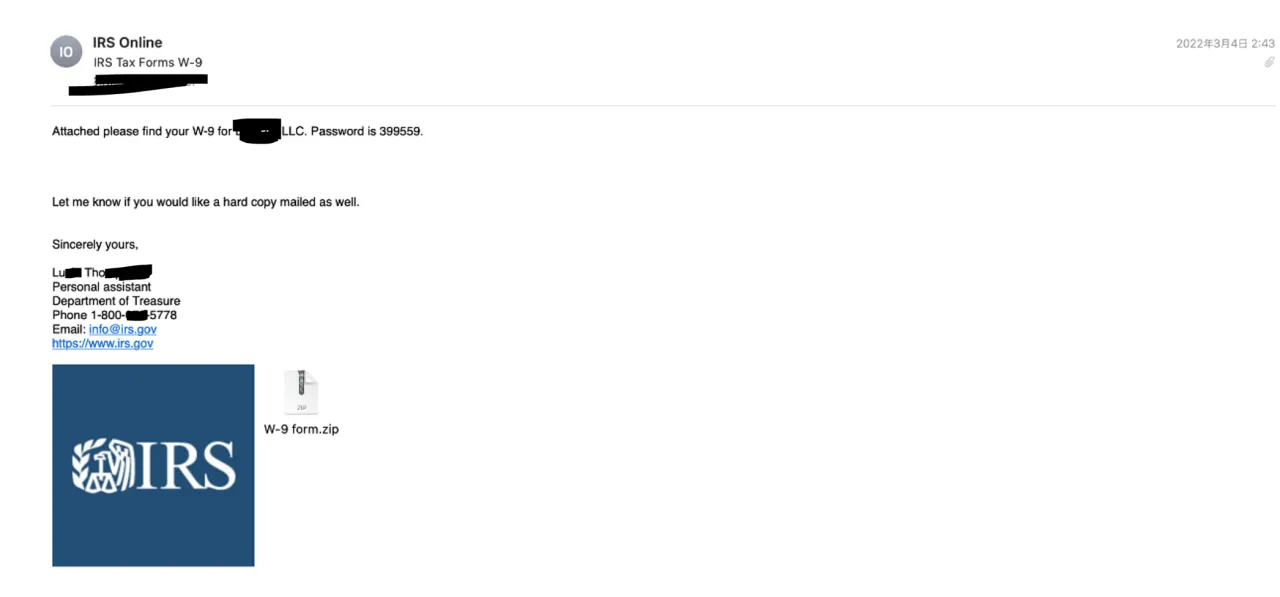

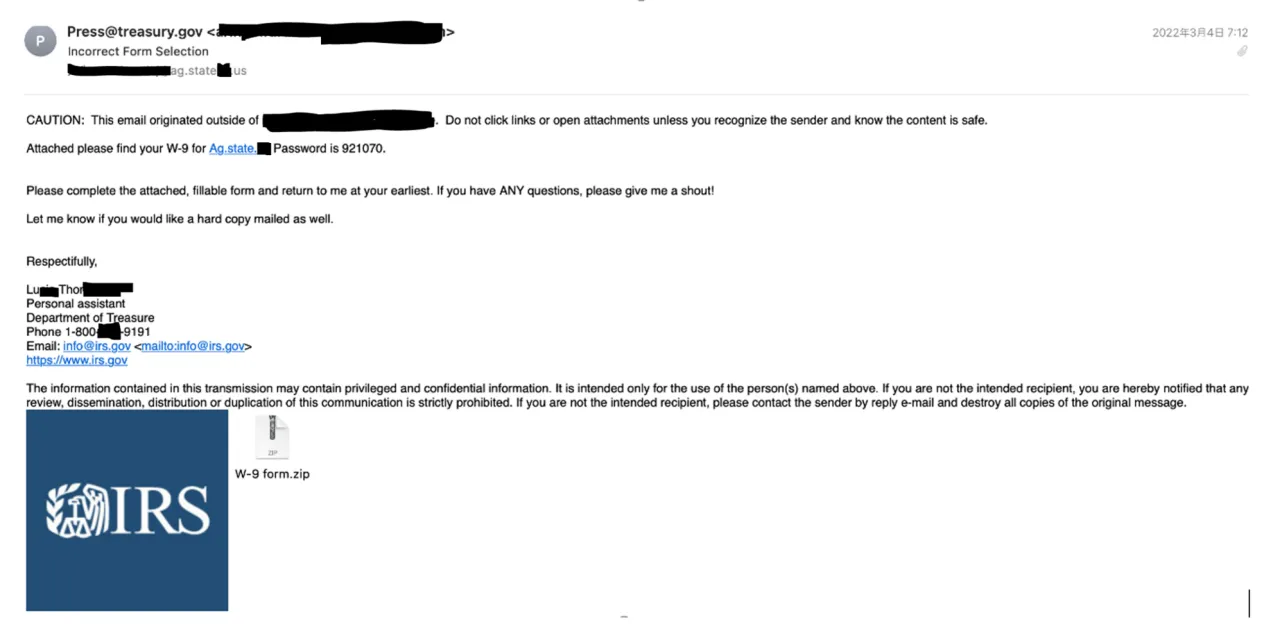

此攻击始于 IRS 冒充电子邮件,其中包含名为“W-9 form.zip”的 ZIP 附件。电子邮件被发送到目标,并在电子邮件正文中提供密码以方便提取。压缩附件包含一个文件“W-9 form.XLM”。XLM 扩展只是一个包含 Excel 4.0 宏的 Excel 文件:

对于那些不熟悉 W-9 表格(要求纳税人识别号和证明)的人,美国个人使用它向需要向纳税人申报信息的付款人(或经纪人)提供正确的纳税人识别号 (TIN)。国税局。这是一个网络钓鱼诈骗的危险信号包括“助手”的非大写以及签名正文中“宝藏”而不是“宝库”的错误使用。还应该注意的是,美国国税局不通过电子邮件与美国纳税人沟通,而是使用传统的邮政服务进行所有沟通。

分析

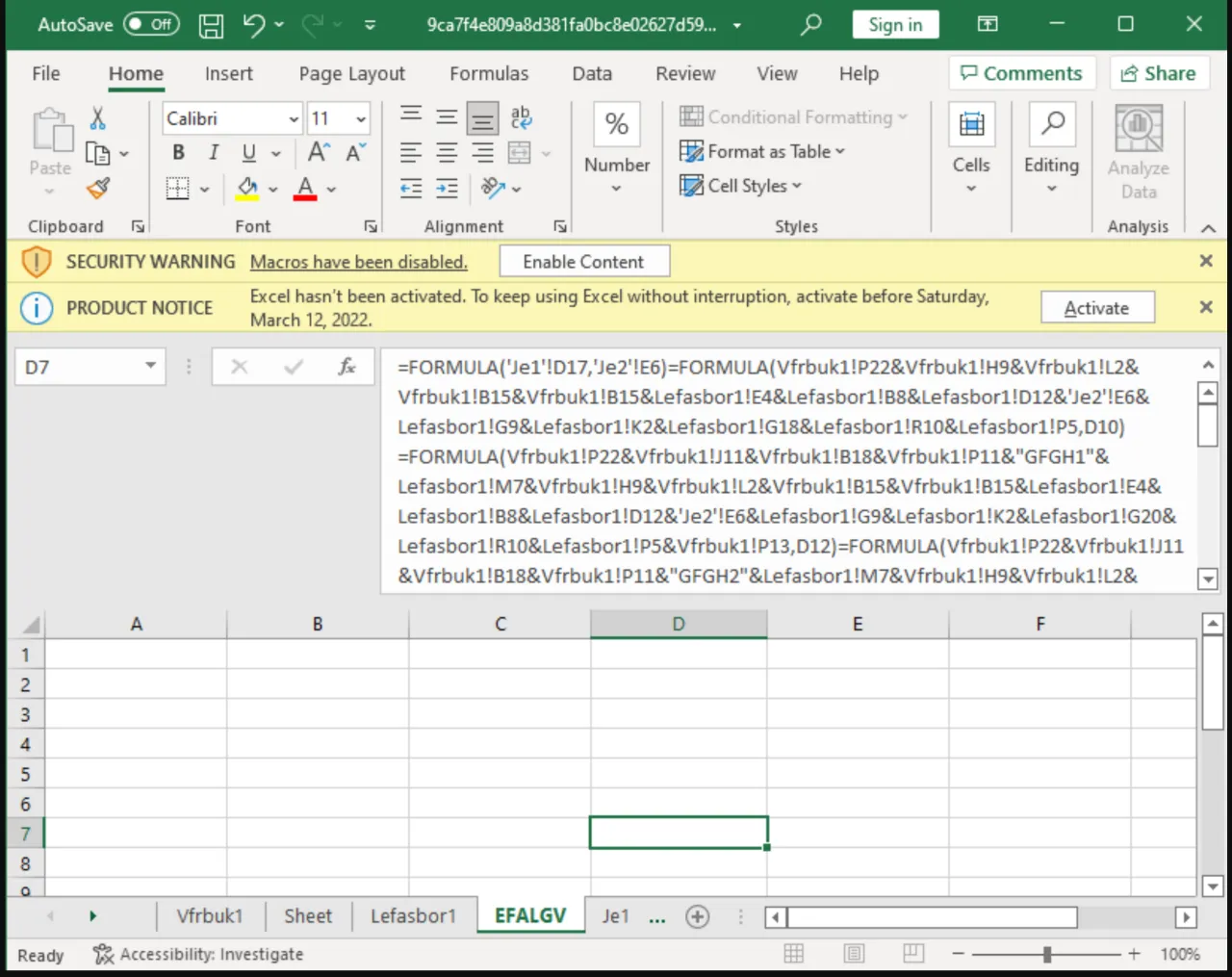

经过观察,以与我们最近的 Emotet博客类似的方式,XLM 文件要求用户在打开文件时启用宏。

XLM 文件包含以下经过混淆的 Excel 4.0 宏:

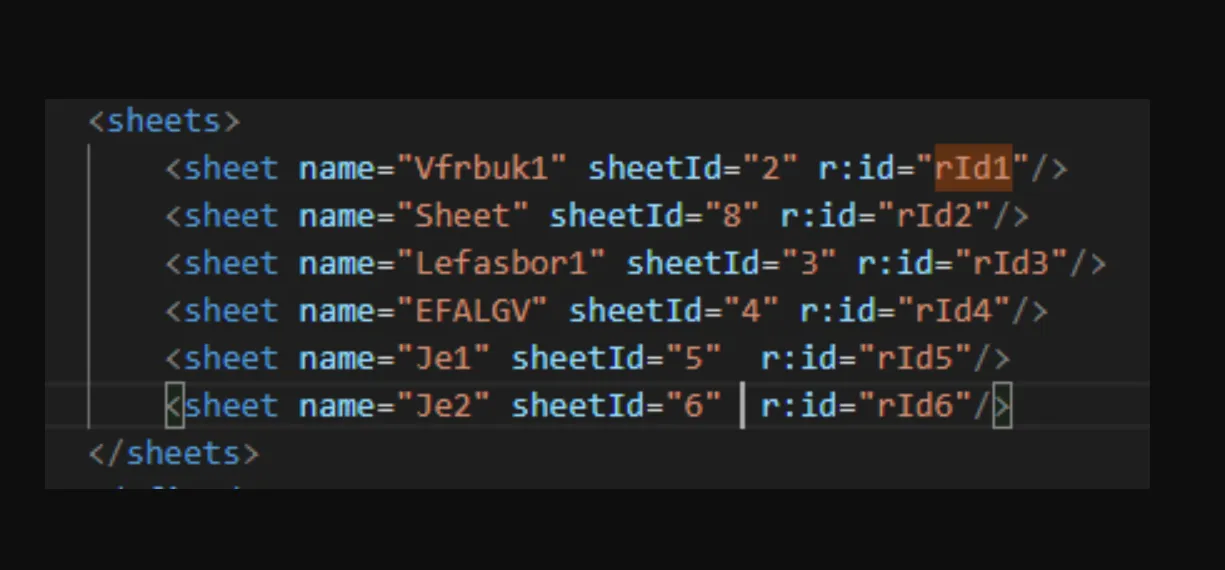

该文档包含五个隐藏的工作表:“Vfrbuk1”、“Sheet”、“Lefasbor1”、“EFALGV”、“Je1”和“Je2”。工作表 EFALGV 包含主要代码,它使用其他工作表来编译命令。它在没有用户交互的情况下执行此操作,执行其幕后魔术以从多个远程位置下载 Emotet 的副本:

观察到的另一个变化被发送到美国的州检察长办公室。“发件人”地址在电子邮件中清晰可见。它是从位于日本的一家汽车轮胎商店发送的,该商店很可能已被盗用并用作公开邮件中继:

微软采取行动

微软于 2022 年 1 月宣布,从 Excel(内部版本 16.0.14427.10000)开始,默认禁用 Excel 4.0 宏。此举并不令人意外,因为该功能不断被威胁行为者滥用。来自 Microsoft 的其他受欢迎的消息是,从 2022 年 4 月开始,通过禁用 VBA 宏(也被 Emotet 滥用),默认情况下在 Access、Excel、PowerPoint、Visio 和 Word 中限制使用宏。根据上面显示的示例,我们可以看到这并没有阻止攻击者滥用 Excel 4.0 宏。

此外,管理员可以通过组策略设置以及云和 ADMX 策略来控制 Excel 4.0 宏的使用。此功能于 2021 年 7 月推出。更多详细信息,请访问微软技术社区页面-“通过新的宏设置控制限制 Excel 4.0 (XLM) 宏的使用”。

需要注意的是,这些潜在的受害者并不是目标。Emotet 利用业内俗称的“喷洒和祈祷”策略通过恶意电子邮件活动进行传播。众所周知,Emotet 过去曾传播过其他恶意软件变体,其中最具破坏性的是勒索软件。一些勒索软件即服务 (RaaS) 团体有特定的政策,不将勒索软件部署到政府部门、国防工业和其他关键基础设施(医院等)。然而,实际攻击通常由 RaaS 附属机构实施,这些附属机构可能会或可能不会遵守 RaaS 团体制定的政策。

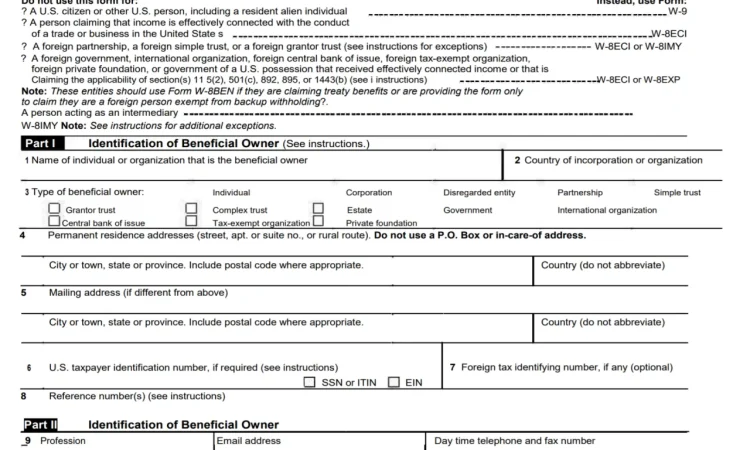

要求通过传真号码填写和发送 W-8 表格

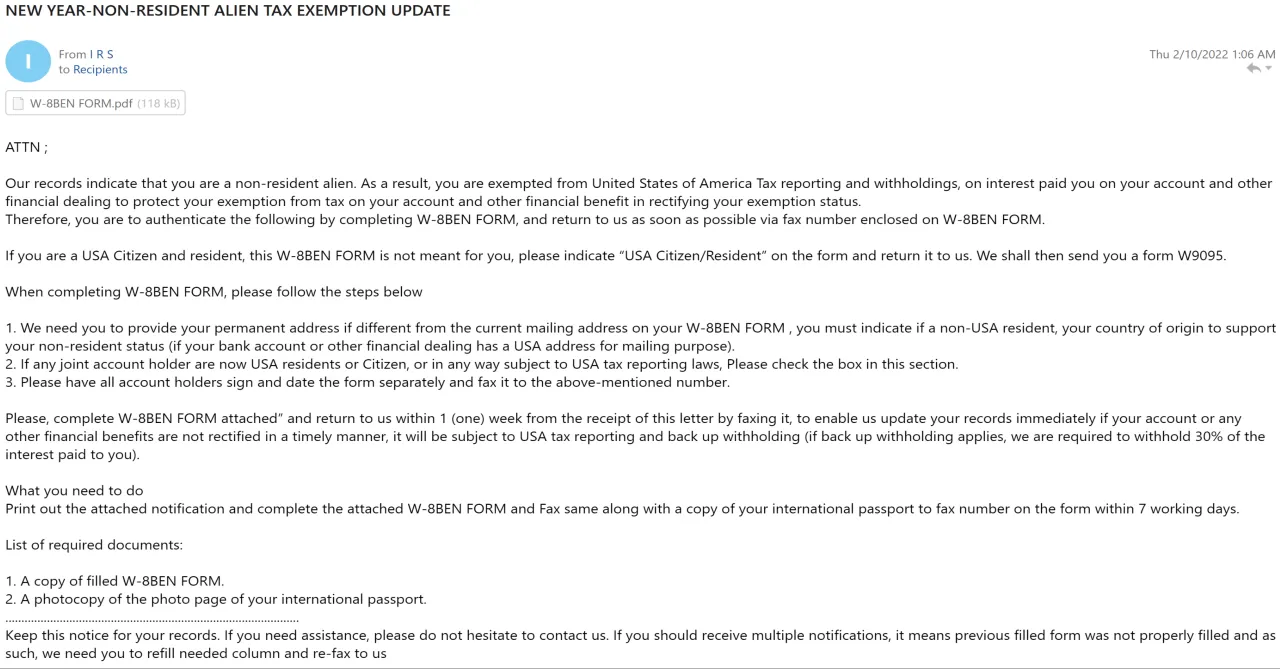

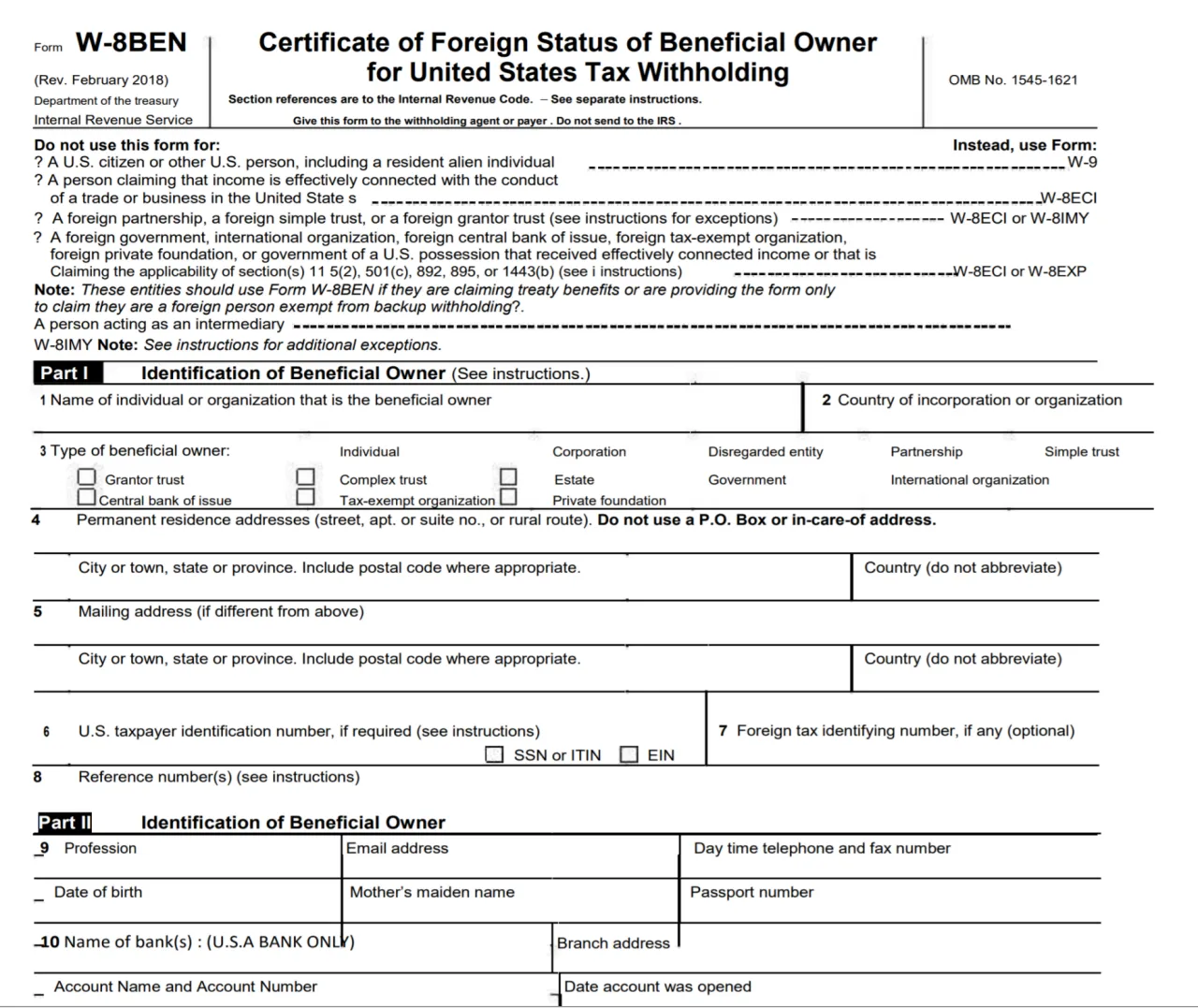

最近观察到的另一种骗局是一封主题为“NEW YEAR-NON-RESIDENT ALIEN TAX EXEMPTION UPDATE”的电子邮件。此示例包含一个标题为“W8-ENFORM.PDF”的附件。虽然不是恶意的,但这个 PDF 文件本质上是 IRS W-8 表格的复印件。它只是来自 IRS 的 W8 表格,并在文件末尾添加了一个由不良行为者添加的附加编号。

电子邮件正文中的危险信号是语法、拼写错误和标点符号的不当使用:

该骗局基于“官方”记录发现,使用社会工程学措辞针对美国的非居民外国人。然而,在一个奇怪的失误中,这封电子邮件包含了一个矛盾的陈述:

“如果您是美国公民和居民,此 W8BEN-FORM 不适合您……”

电子邮件继续说明回复并在附件表格中说明收件人确实是美国公民/居民。完成此步骤后,不良行为者提供了不同的表格来完成。

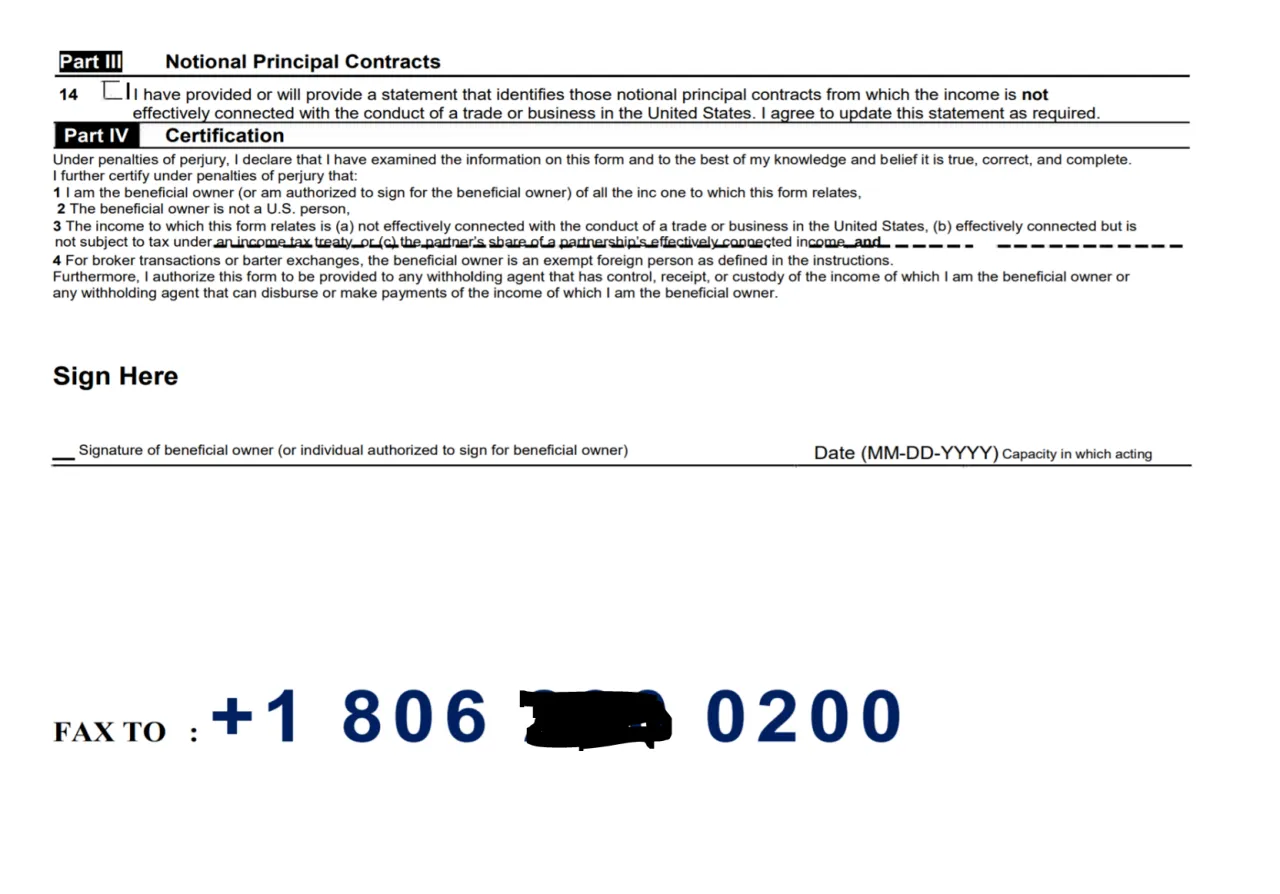

填写此表格后,此表格中包含的所有 PII 似乎都会发送到 806 电话号码,这是德克萨斯州的区号。在撰写本文时,这个号码有一个活跃的传真服务,它很可能是基于互联网的,可以接收内容并作为附件分发给世界任何地方的恶意行为者。如果有很多受访者,他们可能会使用 OCR(光学图像识别)图像技术将受害者数据存储在数据库中以备后用。

再次需要注意的是,美国国税局不通过电子邮件处理任何官方通信。官方 W-9 表格可在 IRS 网页上找到。官方 W8 表格可在此处找到。

难民战争骗局

垃圾邮件通常使用诸如时事(体育、税收季节)之类的技术,以金钱作为点击的诱因,利用我们的自然贪婪(退税、免费资金)并利用时间不多的威胁让我们立即采取行动行动。

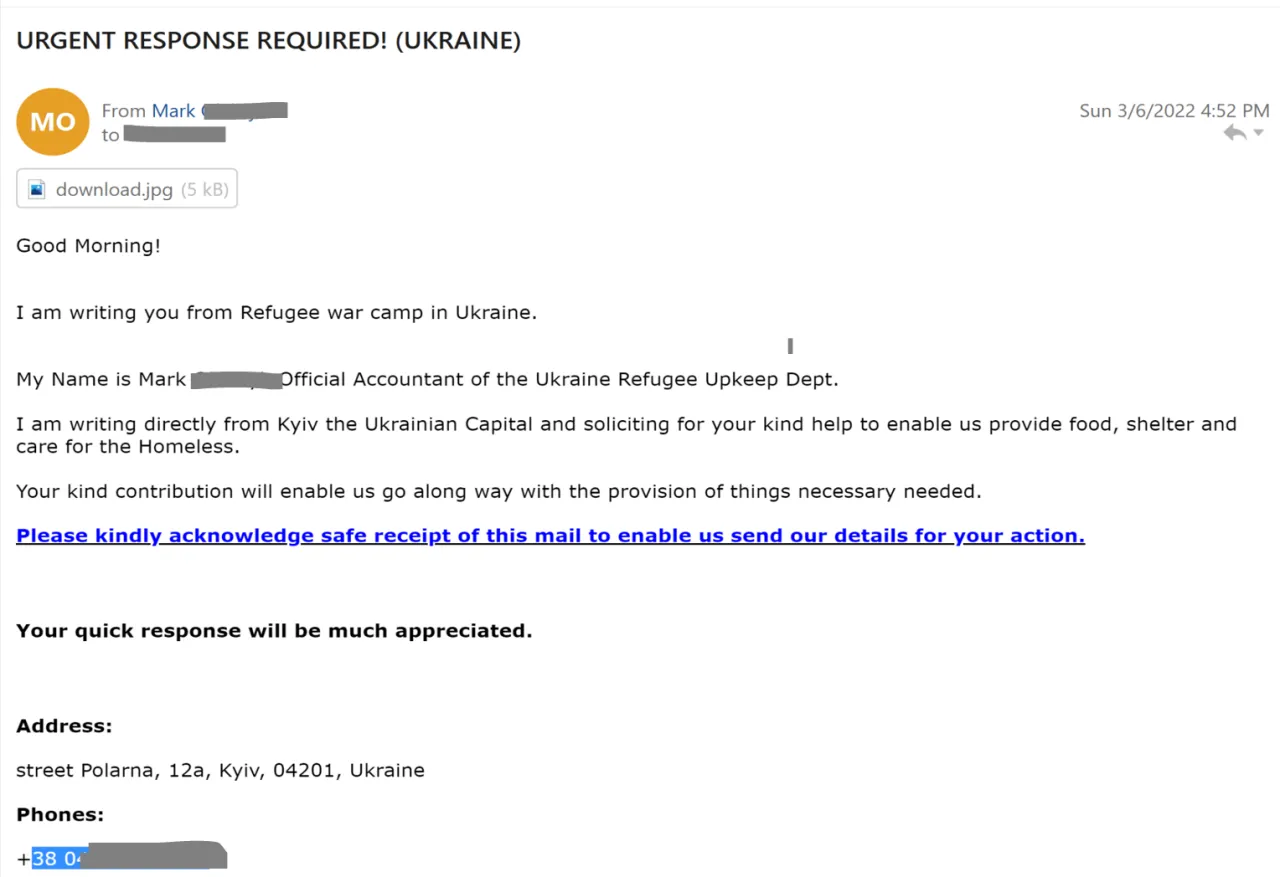

在下面的示例中,所有这三种技术都被使用了,尽管是以一种更不寻常的方式——慷慨激昂地向他人捐款,主题为“需要紧急响应!(乌克兰)。”

虽然电子邮件不包含恶意附件或链接,但诈骗者正在要求回复。这可能包含后续消息以获取更多信息。也许威胁者可能会与受害者进行对话,并要求受害者通过电汇、第三方支付处理器(如 Venmo、Zelle 等)或加密货币发送付款。发件人的电子邮件地址使用 gmail.com 电子邮件地址可能会规避垃圾邮件过滤器。

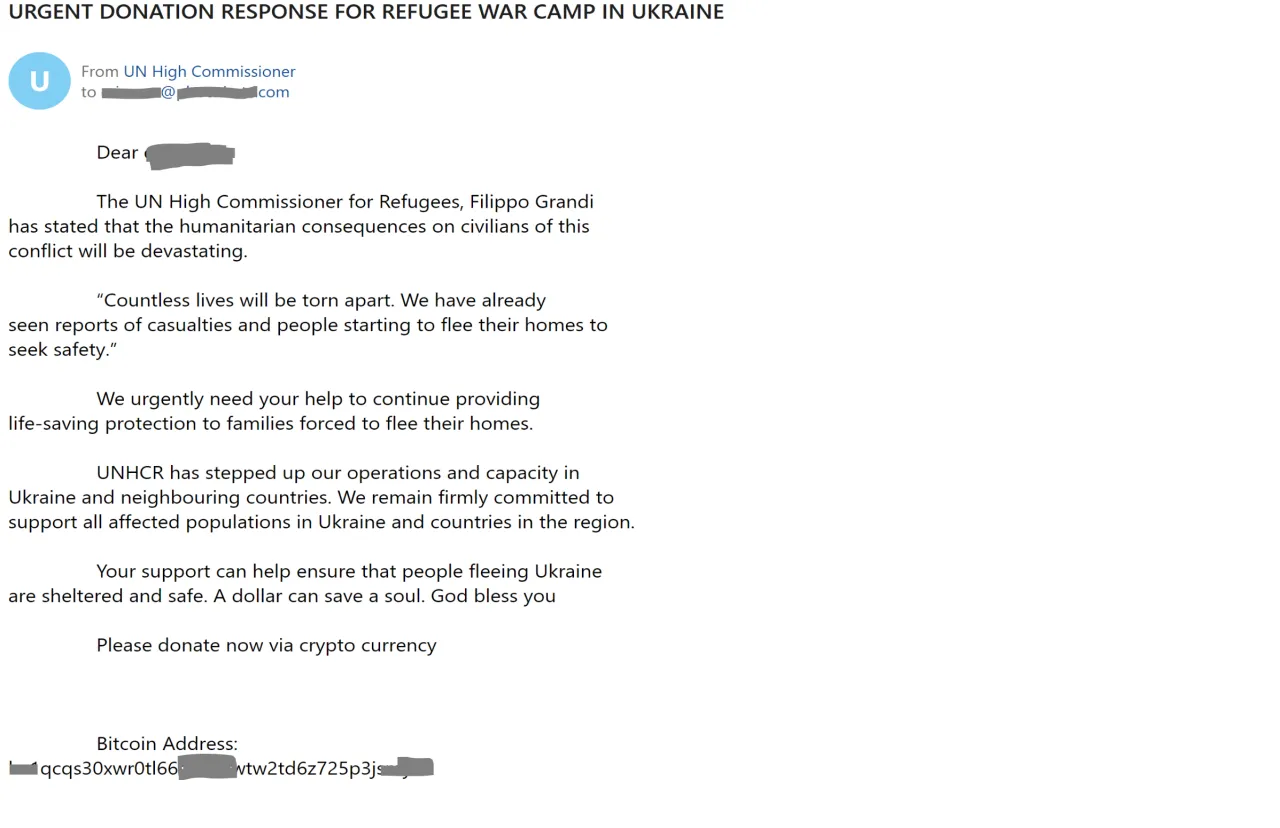

比特币变体

下面的屏幕截图突出了一个公开的机会主义骗局,其主题为“乌克兰战争难民营的紧急捐款响应”。它声称来自一个值得信赖的组织联合国。危险信号是“发件人”行中联合国高级专员“info@seca[.]cam”的伪造电子邮件地址,以及一些语法和标点错误。另一个危险信号是 seca[.]cam 域仅在几周前于 2022 年 2 月 23 日注册。

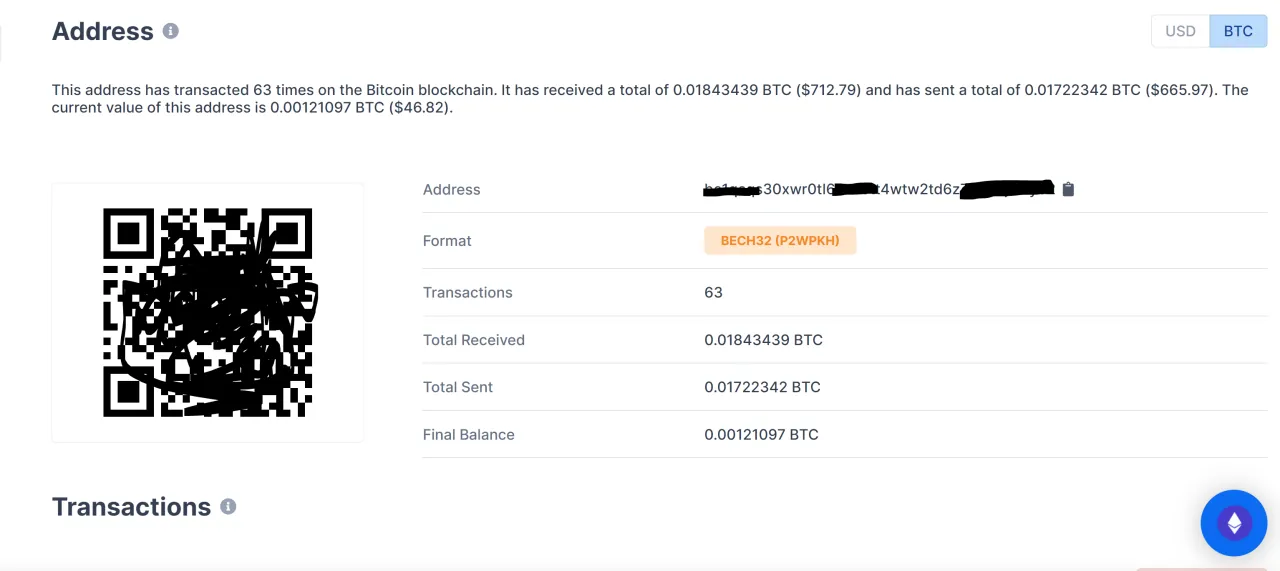

查看比特币钱包地址,我们可以看到这是一个活跃的钱包,在 2021 年 9 月 29日进行了第一笔交易。自 3 月 7日首次发现该活动以来,该钱包已经进行了几笔交易。在撰写本文时,其当前价值为 46.82 美元,总交易价值为 712.79 美元。假设这个钱包被用于恶意目的,似乎各种活动已经为威胁行为者带来了微薄的利润。但是,也可以安全地推测这可能不是骗子唯一的钱包。与美国国税局一样,值得一提的是,联合国永远不会发送未经请求的电子邮件进行捐赠。有关详细信息,请参阅联合国欺诈警报页面。

结论

Emotet 和乌克兰战争

随着乌克兰当前悲惨局势的展开,勒索软件集团内部的议论纷纷浮出水面。一些勒索软件组织站在俄罗斯一边,而其他组织则站在西方一边。一个著名的 RaaS 组织(使用 Emotet)——由于显而易见的原因我们不会公开——发表了非常强烈的声明,任何针对俄罗斯的攻击都将遭到对西方的报复。

由于情况瞬息万变,而且由于金钱或政治原因,可能受到威胁的政府部门此时可能受到勒索软件的感染或攻击,因此这种威胁并非不可能。关键是政府机构等重要部门不再免受攻击,尤其是来自 Emotet 威胁参与者,无论偏见或意见如何。

网络钓鱼诈骗不会去任何地方。它们是威胁格局的一部分,并且很可能始终是攻击者武器库的组成部分。这是因为攻击者的投资回报率非常高。包含特定语言的精心制作的电子邮件旨在诱骗用户打开附件、点击链接、回复机密或敏感信息等,将始终适用于一定比例的目标。这是因为安全软件无法解决的一个主要弱点:人为因素。

培训计划不断提醒和教导用户如何发现恶意电子邮件/网络钓鱼/鱼叉式网络钓鱼诈骗,这是有充分理由的。在数以千计的收件人中,只需要少数人做出回应,就可以让攻击者觉得这一切都值得。当合适的人成为猎物时,它可以向攻击者释放大量信息,这些信息可以被用于各种目的。尽管此类骗局众所周知并广为人知,但它们仍然普遍存在一个简单的事实——它们有效并且在可预见的未来将继续有效。

要考虑的事情:

- 启用宏时要三思而后行(默认情况下禁用宏是有充分理由的),尤其是在税表 XLM 文件中。

- 未经您的同意,IRS 绝不会通过电子邮件(包括附件)发送信件。忽略所有声称来自 IRS 的未经请求的电子邮件,因为它们不是真实的。

- 美国国税局有一个专门的网页来报告诈骗以及一个常见问题页面 –报告网络钓鱼 | 美国国税局 (irs.gov) (注:本博客中提到的骗局在发布前已发送至 IRS)

- 联合国也绝不会发送不请自来的捐款电子邮件。根据联合国网站的说法,“联合国强烈建议接受上述请求的人对此类请求采取极其谨慎的态度”,请参阅联合国欺诈警报页面了解更多详情。忽略所有声称来自联合国的未经请求的电子邮件,因为它们不是真实的。(注:本博客中提到的骗局在发表前已发送至联合国)

- 不请自来的电子邮件要求通过电子邮件(尤其是通过加密货币)进行任何形式的捐赠,无论出于何种原因,都是一个危险信号。

- 回复来自不受信任的发件人的任何电子邮件(即使它不包含链接或恶意附件)都会向威胁参与者验证您的电子邮件地址,将您添加到垃圾邮件列表或遭受未来的攻击和诈骗。

记住:

威胁行为者正在玩数字游戏。如果他们以极低的成本发送 1,000 封垃圾邮件,并且有 10 个人为他们提供有价值的数据,那么所付出的努力是非常值得的投资回报。

Fortinet 覆盖范围

Fortinet 客户受到 FortiGuard Web 过滤、防病毒、FortiMail、FortiClient、FortiEDR 和 CDR(内容解除和重建)服务的保护,如下所示:

Excel 样本 (Emotet) 中的恶意宏可以通过 FortiGuard CDR(内容解除和重建)服务解除。

FortiEDR 根据行为将 Excel 文件和 Emotet 相关文件检测为恶意文件。

博客中提到的所有与活动相关的 URI 都被 FortiGuard Web 过滤服务阻止。

恶意 Excel 样本和相关下载文件被检测为:

“XML/Dloader.802!tr、“W32/Emotet.C!tr”、“W32/Emotet.CV!tr”和“W32/Emotet.1150!tr”被 FortiGuard AntiVirus 服务阻止。

针对非居民外国人的 IRS 网络钓鱼电子邮件被检测为:

IRS PDF/Fraud.10F1!phish

乌克兰相关诈骗

需要紧急响应!(乌克兰)活动

ecres231[.]servconfig[.]com被归类为垃圾邮件服务器,并被我们的 Web 过滤客户端阻止。

乌克兰战争难民营活动的紧急捐款响应

seca[.]cam被归类为垃圾邮件发件人,并被 Web 过滤客户端阻止。

Fortinet 拥有多种解决方案,旨在帮助培训用户了解和检测网络钓鱼威胁:

FortiPhish网络钓鱼模拟服务使用真实世界的模拟来帮助组织测试用户对网络钓鱼威胁的意识和警惕性,并在用户遇到有针对性的网络钓鱼攻击时培训和加强适当的做法。

除了这些保护措施,我们建议组织也让他们的最终用户接受我们的免费 NSE 培训: NSE 1 – 信息安全意识。它包括一个有关 Internet 威胁的模块,旨在帮助最终用户了解如何识别和保护自己免受各种类型的网络钓鱼攻击。

侵害指标(IOCs)

网址(Emotet)

hxxp://piajimenez.com/Fox-C/dS4nv3spYd0DZsnwLqov/

hxxps://getlivetext.com/Pectinacea/AL5FVpjleCW/

hxxp://inopra.com/wp-includes/3zGnQGNCvIKuvrO7T/

hxxp://biomedicalpharmaegypt.com/sapbush/BKEaVq1zoyJssmUoe/

hxxp://janshabd.com/Zgye2/

hxxps://justforanime.com/stratose/PonwPXCl/参与攻击的 SHA-256 示例:(Emotet)

e5a1123894f01197d793d1fe6fa0ecc2bf6167a26ec56bab8c9db70a775ec6bc

6fa0c6858688e1c0cbc9072c9d371f2183e0bf0c30a1187453cbbe080e0167ca

06ac89a138858ed0f5eb5a30a43941b67697f8a3b47106170d879f3d51bc0e8d

9f2686b83570b7940c577013d522b96ba19e148dac33b6983267470be6a6064b

4c0ae17817c218c4b7973670f0458978efac4e6a67d1ec3abfb11ab587560d49

0758b3cde229886a039202120cda4485426c56eed3596be75fbce0d38986bf03

9a40dfc271fa3adf20e76cb6f7a27036c77adbe9882a8ef73bc977a0ea9c36ff

feec12c64c8bf47ae20dc197ac1c5f0c087c89e9a72a054ba82a20bf6266b447

50351e6d541f57fccb0261514acb43cb905e4f6dde7e8716ce1b82df7d3c4867

91795e5b49eabd94c9d8b70067f68f45f9bf56e36ec9d3529576e13569074113

8ac29489154a4c39e74070063ce71bfada00cd9883466c1e28cd1e66cab1b56c

7d4897d33893f0835a982424af2f3eb77463dad1ef96fcb4021eaf15fd28c9e9

64d3d585c41577b0cfa2f9c63035a95ac785f9b5aeefeaba2490110c84aa7d00

809c990279928640c23ecc27d134f73967c7ec7269e90bb8d916f9e35b69654f

7536ed21e14ee026424d9c07edbcecb59706129d31f6be4e8788edd904df6a20

8f05a6ee54b89de50e84fcd9db9191f3dd80c701a436ab4c81a1309b2d649368

3a1f0cfbea0de5acca77595a6a5384c31859c255defa12449861e6755b41aa20

6516d944f93186e7d422e7b93a476d4b04db0ed279ba93c4854d42387347d012

9ca7f4e809a8d381fa0bc8e02627d597add2de4c5d57632cae422c59a1e971e2转载请注明出处及链接