目录导航

Google Play上的聪明的计费欺诈应用程序:Etinu

新一波的欺诈性应用程序已进入Google Play商店,以西南亚和阿拉伯半岛的Android用户为目标-多达700,000次下载,然后被McAfee Mobile Research检测并与Google合作删除应用程序。

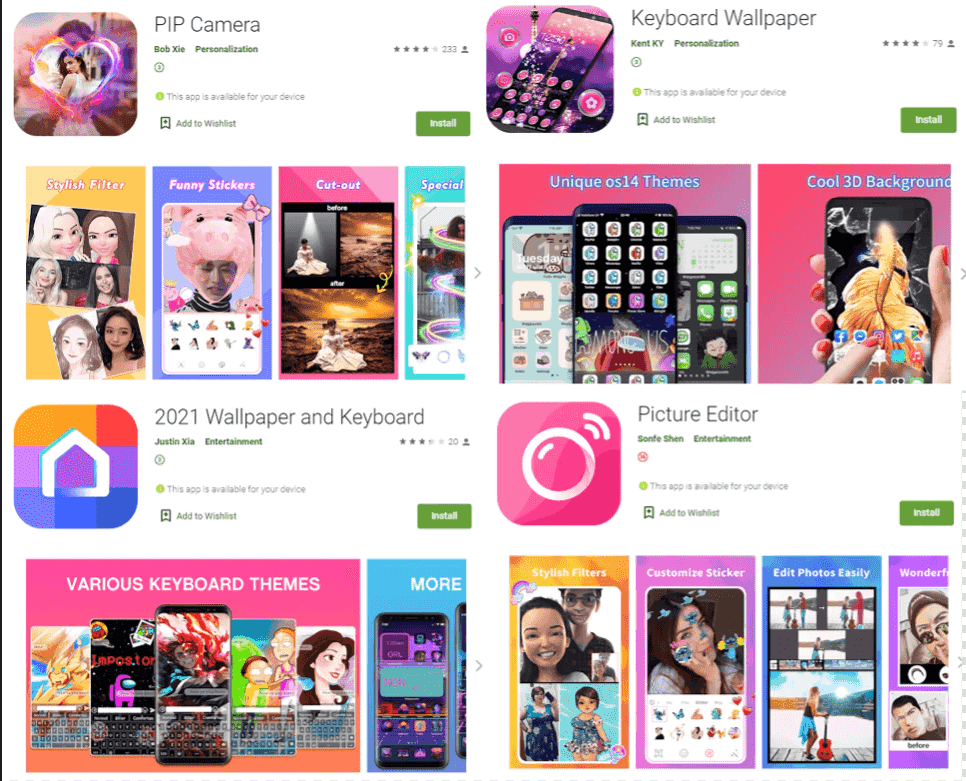

伪装成照片编辑器,墙纸,拼图,键盘皮肤和其他与相机相关的应用程序时,这些欺诈性应用程序中嵌入的恶意软件会劫持SMS消息通知,然后进行未经授权的购买。当应用程序经过审查过程以确保它们合法时,这些欺诈性应用程序通过提交应用程序的干净版本进行审查,然后通过稍后对应用程序的更新引入恶意代码,将它们带入商店。

McAfee Mobile Security将这种威胁检测为Android/Etinu,并警告移动用户(如果存在)。迈克菲移动研究团队将继续监视这一威胁,并继续与Google合作,以删除Google Play上的这些和其他恶意应用程序。

技术分析

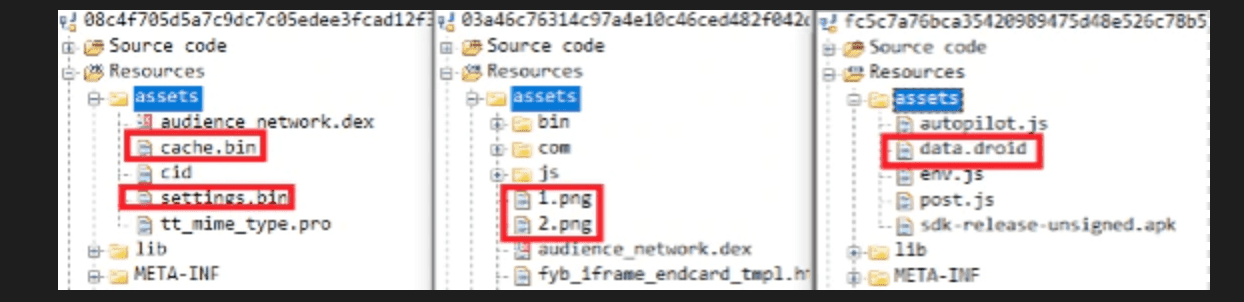

在细节方面,这些应用程序中嵌入的恶意软件利用了动态代码加载的优势。加密的恶意软件有效负载会使用与该应用程序相关联的资产文件夹中显示的名称,例如“ cache.bin”,“ settings.bin”,“ data.droid”或看似无害的“ .png”文件,如下所示。

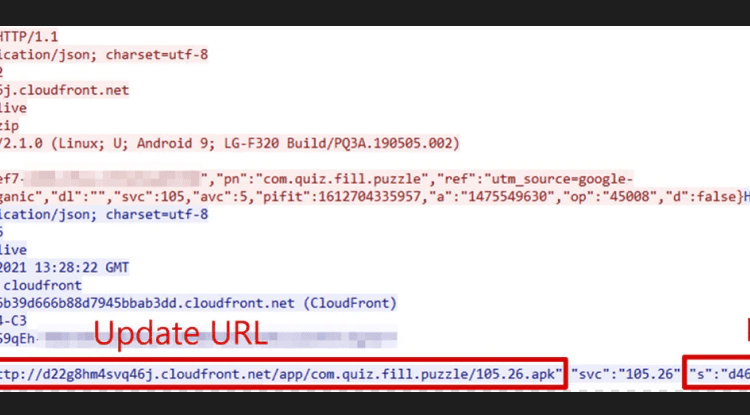

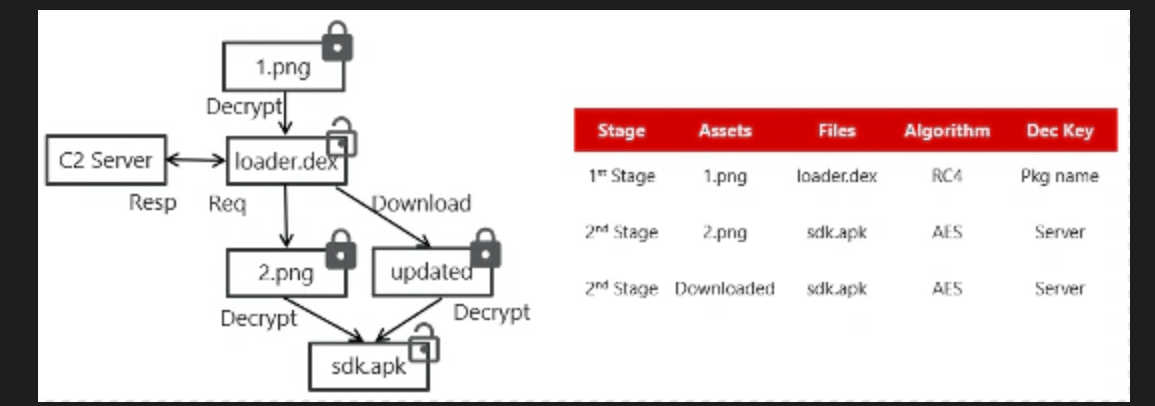

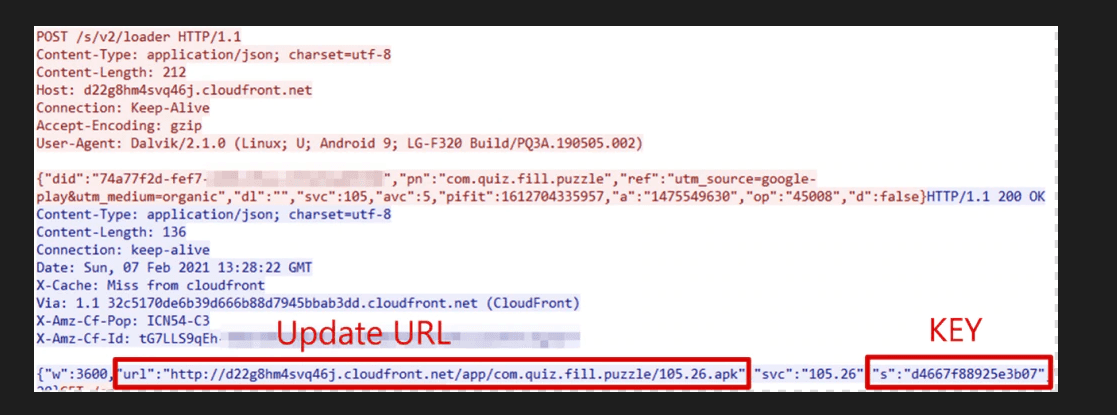

上图显示了解密流程。首先,主.apk中隐藏的恶意代码会打开资产文件夹中的“ 1.png”文件,将其解密为“ loader.dex”,然后加载删除的.dex。“ 1.png”是使用RC4加密的,包名称为密钥。第一个有效负载创建到C2服务器的HTTP POST请求。

有趣的是,该恶意软件使用密钥管理服务器。它从服务器请求用于AES加密的第二有效载荷“ 2.png”的密钥。服务器将密钥作为JSON的“ s”值返回。此外,该恶意软件还具有自我更新功能。当服务器响应“ URL”值时,将使用URL中的内容而不是“ 2.png”。但是,服务器并不总是响应请求或返回密钥。

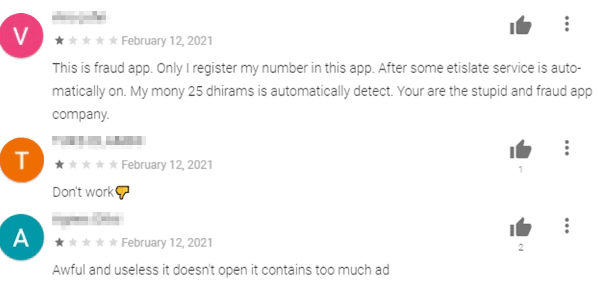

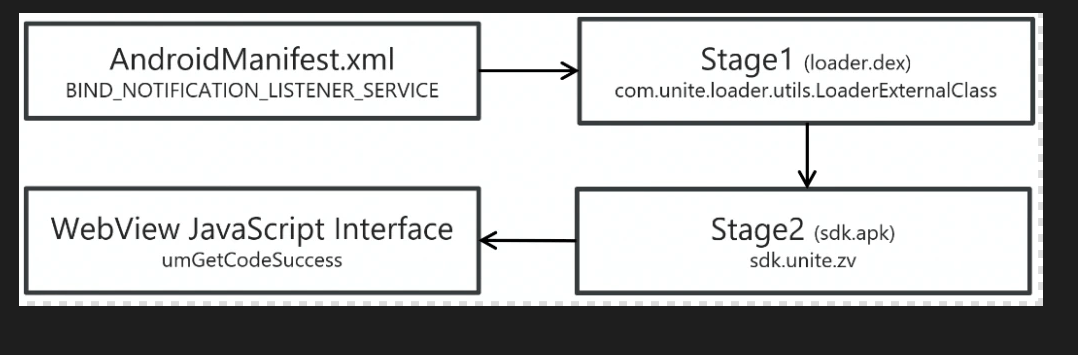

与往常一样,最恶意的功能会在最后阶段展现自己。该恶意软件劫持了通知侦听器,以在未经SMS读取许可的情况下窃取传入的SMS消息,就像Android Joker恶意软件一样。就像链式系统一样,恶意软件然后将通知对象传递到最后阶段。从默认的SMS程序包发出通知后,最终将使用WebView JavaScript Interface发送该消息。

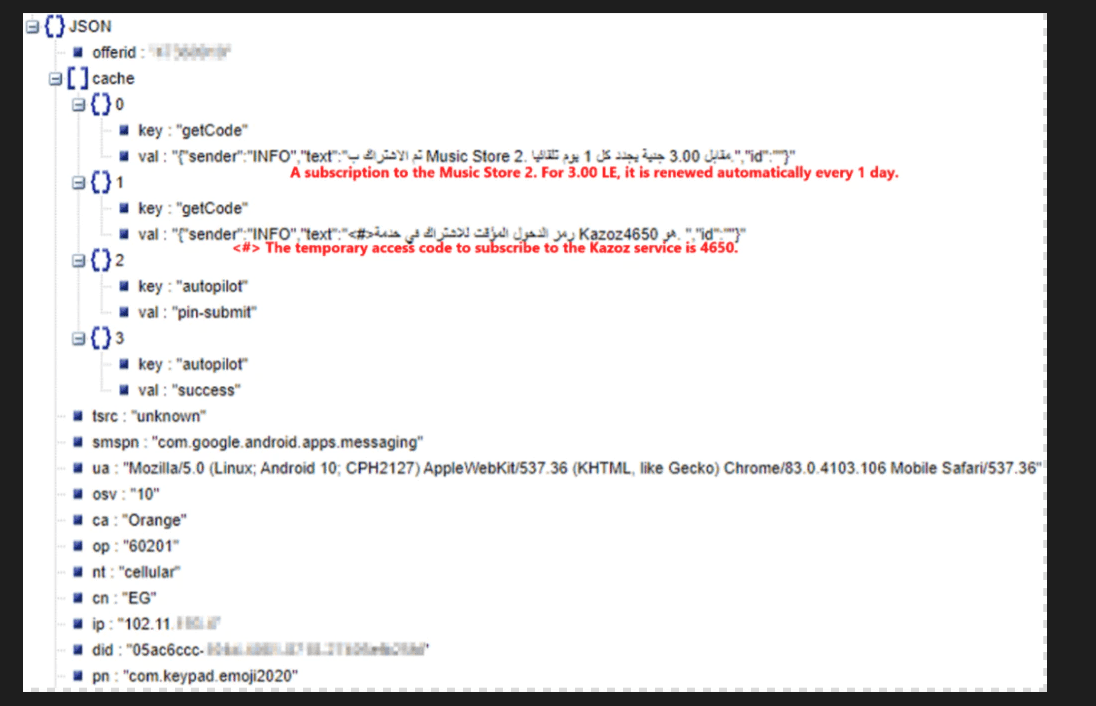

作为我们对C2服务器的进一步调查的结果,发现了以下信息,包括运营商,电话号码,SMS消息,IP地址,国家/地区,网络状态等,以及自动续订:

诸如此类的进一步威胁会来临吗?

我们期望利用通知侦听器的威胁将继续蓬勃发展。McAfee Mobile Research团队将继续分析这些威胁,并通过分析潜在的恶意软件并与应用程序商店合作将其删除以保护客户。此外,使用McAfee Mobile Security可以检测到此类威胁,并通过定期更新来保护您免受威胁的侵害。但是,请务必注意请求与SMS相关的权限和Notification Listener权限的应用程序。简而言之,合法的照片和墙纸应用程序根本不会要求这些应用程序,因为它们对于运行此类应用程序不是必需的。如果请求看起来可疑,则不要允许它。

技术数据和IOC

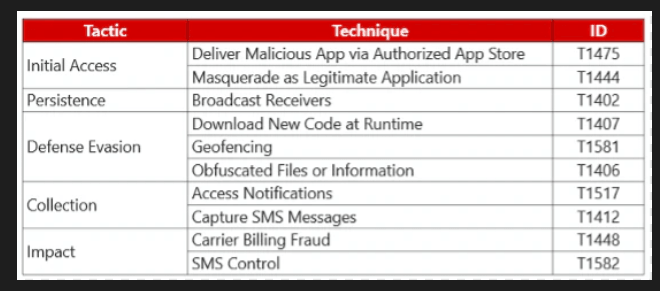

MITRE ATT&CK矩阵

IoCs

| 08C4F705D5A7C9DC7C05EDEE3FCAD12F345A6EE6832D54B758E57394292BA651 | com.studio.keypaper2021 |

| CC2DEFEF5A14F9B4B9F27CC9F5BBB0D2FC8A729A2F4EBA20010E81A362D5560C | com.pip.editor.camera |

| 007587C4A84D18592BF4EF7AD828D5AAA7D50CADBBF8B0892590DB48CCA7487E | org.my.favorites.up.keypaper |

| 08FA33BC138FE4835C15E45D1C1D5A81094E156EEF28D02EA8910D5F8E44D4B8 | com.super.color.hairdryer |

| 9E688A36F02DD1B1A9AE4A5C94C1335B14D1B0B1C8901EC8C986B4390E95E760 | com.ce1ab3.app.photo.editor |

| 018B705E8577F065AC6F0EDE5A8A1622820B6AEAC77D0284852CEAECF8D8460C | com.hit.camera.pip |

| 0E2ACCFA47B782B062CC324704C1F999796F5045D9753423CF7238FE4CABBFA8 | com.daynight.keyboard.wallpaper |

| 50D498755486D3739BE5D2292A51C7C3D0ADA6D1A37C89B669A601A324794B06 | com.super.star.ringtones |

恶意网址URLs

d37i64jgpubcy4.cloudfront.net

d1ag96m0hzoks5.cloudfront.net

dospxvsfnk8s8.cloudfront.net

d45wejayb5ly8.cloudfront.net

d3u41fvcv6mjph.cloudfront.net

d3puvb2n8wcn2r.cloudfront.net

d8fkjd2z9mouq.cloudfront.net

d22g8hm4svq46j.cloudfront.net

d3i3wvt6f8lwyr.cloudfront.net

d1w5drh895wnkz.cloudfront.net